Resolver problemas de análises e ligações no Mapa de Dados do Microsoft Purview

Este artigo descreve como resolver erros de ligação ao configurar análises em origens de dados no Microsoft Purview ou erros que podem ocorrer com as suas análises.

Se estiver a utilizar uma identidade gerida ou um principal de serviço como um método de autenticação para análises, terá de permitir que estas identidades tenham acesso à sua origem de dados.

Existem instruções específicas para cada tipo de origem.

Importante

Verifique se seguiu todos os pré-requisitos e passos de autenticação para a origem à qual se está a ligar. Pode encontrar todas as origens disponíveis listadas no artigo Origens suportadas do Microsoft Purview.

Verificar a Controle de Acesso baseada em funções do Azure para enumerar recursos do Azure no portal de governação do Microsoft Purview

Para registar uma única origem de dados no Microsoft Purview, como um Armazenamento de Blobs do Azure ou uma Base de Dados SQL do Azure, tem de lhe ser concedida, pelo menos, a função leitor no recurso ou herdada de um âmbito superior, como o grupo de recursos ou a subscrição. Algumas funções RBAC do Azure, como Segurança Administração, não têm acesso de leitura para ver os recursos do Azure no plano de controlo.

Verifique-o ao seguir os passos abaixo:

- No portal do Azure, navegue para o recurso que está a tentar registar no Microsoft Purview. Se conseguir ver o recurso, é provável que já tenha, pelo menos, a função de leitor no recurso.

- Selecione Controlo de acesso (IAM)>Atribuições de Funções.

- Procure por nome ou endereço de e-mail do utilizador que está a tentar registar origens de dados no Microsoft Purview.

- Verifique se existem atribuições de funções, como Leitor, na lista ou adicione uma nova atribuição de função, se necessário.

- No portal do Azure, navegue para a subscrição ou para o grupo de recursos.

- Selecione Controle de Acesso (IAM) no menu esquerdo.

- Selecione +Adicionar.

- Na caixa Selecionar entrada, selecione a função Leitor e introduza o nome da conta do Microsoft Purview (que representa o respetivo nome MSI).

- Selecione Guardar para concluir a atribuição de função.

- Repita os passos acima para adicionar a identidade do utilizador que está a tentar criar uma nova análise para várias origens de dados no Microsoft Purview.

Se o ponto final público estiver restrito nas origens de dados, para analisar origens de dados do Azure com Link Privado, terá de configurar um Runtime de integração autoalojado e criar uma credencial.

Importante

A análise de múltiplas origens de dados que contêm bases de dados como SQL do Azure base de dados com Negar acesso à rede pública falharia. Para analisar estas origens de dados com o Ponto Final privado, utilize a opção registar uma única origem de dados.

Para obter mais informações sobre como configurar um runtime de integração autoalojado, veja o artigo sobre a ingestão de pontos finais privados e origens de análise.

Para obter mais informações sobre como criar uma nova credencial no Microsoft Purview, consulte o artigo sobre credenciais para autenticação de origem no Microsoft Purview.

Também tem de armazenar a credencial na sua instância do Azure Key Vault e utilizar o nome e a versão do segredo corretos.

Verifique-o ao seguir os passos abaixo:

- Navegue para o seu Key Vault.

- Selecione Definições Segredos>.

- Selecione o segredo que está a utilizar para autenticar na origem de dados para análises.

- Selecione a versão que pretende utilizar e verifique se a palavra-passe ou a chave da conta está correta ao selecionar Mostrar Valor do Segredo.

Verifique se foram configuradas as permissões corretas para que a identidade gerida do Microsoft Purview aceda ao seu Key Vault do Azure.

Para verificar, efetue os seguintes passos:

Navegue para o cofre de chaves e para a secção Políticas de acesso

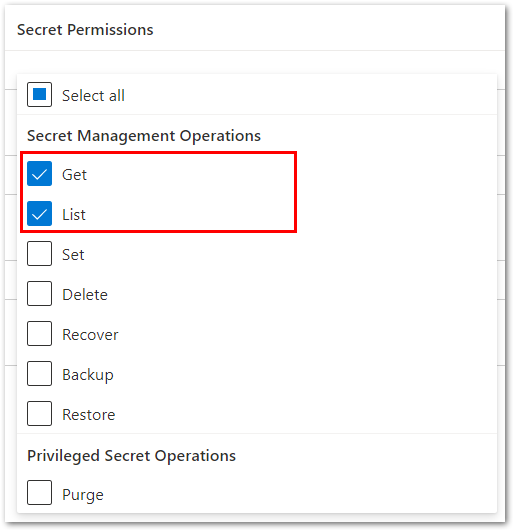

Verifique se a identidade gerida do Microsoft Purview é apresentada na secção Políticas de acesso atual com, pelo menos, as permissões Obter e Listar em Segredos

Se não vir a sua identidade gerida do Microsoft Purview listada, siga os passos em Criar e gerir credenciais para análises para adicioná-la.

Se a análise do Microsoft Purview tiver sido executada com êxito, mas agora estiver a falhar, marcar estas ações:

- As credenciais do recurso foram alteradas ou rodadas? Se for o caso, terá de atualizar a análise para ter as credenciais corretas.

- Um Azure Policy está a impedir atualizações para contas de Armazenamento? Se for o caso, siga o guia de etiquetas de exceção do Microsoft Purview para criar uma exceção para contas do Microsoft Purview.

- Está a utilizar um runtime de integração autoalojado? Verifique se está atualizado com o software mais recente e se está ligado à sua rede.

Está a utilizar pontos finais privados ou redes virtuais? Confirme as definições de rede, prestando atenção às regras do Grupo de Segurança de Rede (NSG).

Muitas origens que necessitam de um runtime de integração autoalojado também requerem a instalação de uma determinada versão do Java no computador onde o runtime de integração autoalojado está alojado. Se receber um erro do JDK, marcar os pré-requisitos na página da sua origem de dados específica e instale a versão do JDK recomendada.