Conecte-se ao Microsoft Purview e examine as fontes de dados de forma privada e segura

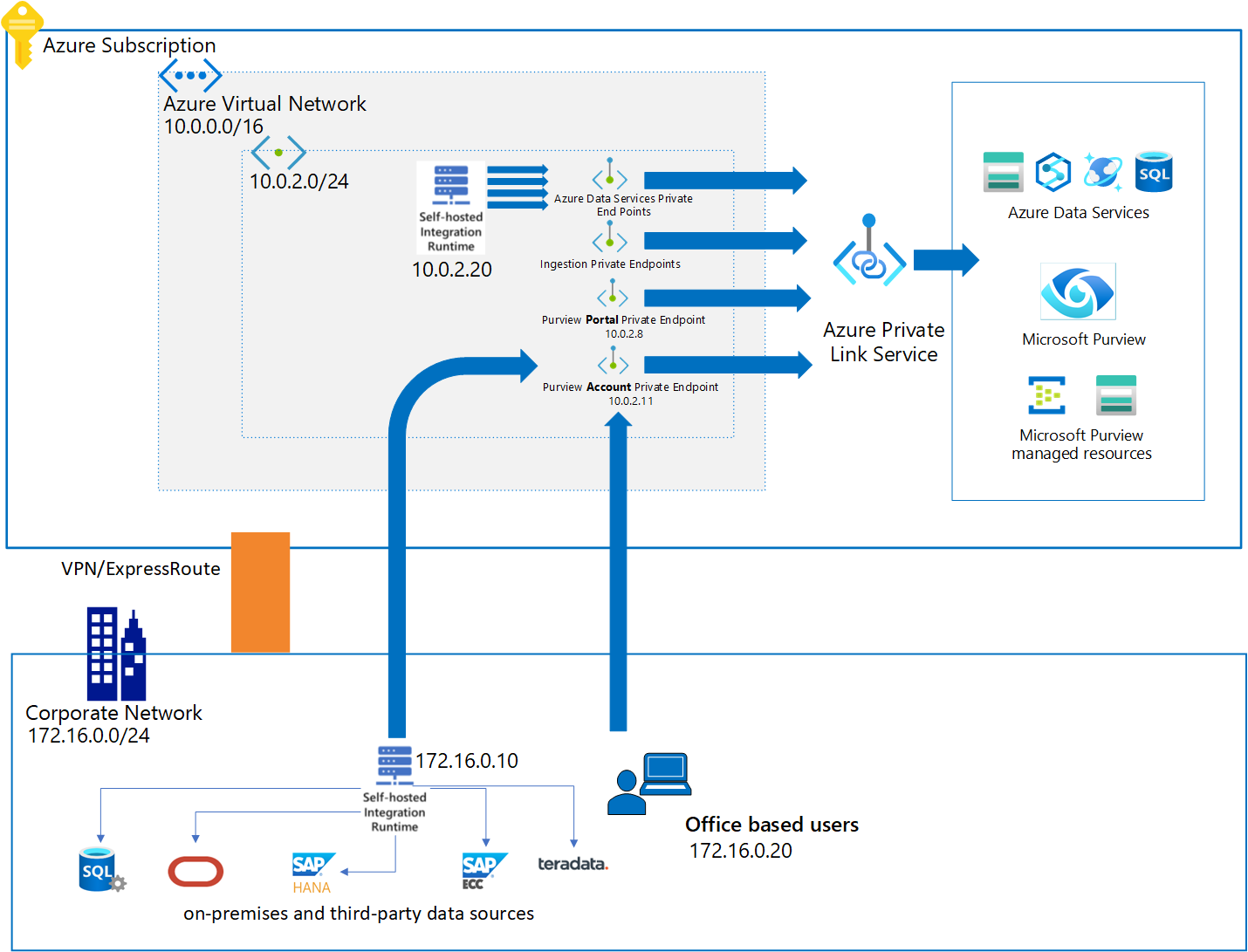

Neste guia, você aprenderá a implantar pontos de extremidade privados de conta, portal e ingestão para sua conta do Microsoft Purview para acessar a conta purview e verificar fontes de dados usando um runtime de integração auto-hospedada de forma segura e privada, permitindo assim o isolamento de rede de ponta a ponta.

O ponto de extremidade privado da conta do Microsoft Purview é usado para adicionar outra camada de segurança, habilitando cenários em que apenas chamadas de cliente originadas de dentro da rede virtual têm permissão para acessar a conta do Microsoft Purview. Esse ponto de extremidade privado também é um pré-requisito para o ponto de extremidade privado do portal.

O ponto de extremidade privado do portal do Microsoft Purview é necessário para habilitar a conectividade com o portal de governança do Microsoft Purview usando uma rede privada.

O Microsoft Purview pode verificar fontes de dados no Azure ou em um ambiente local usando pontos de extremidade privados de ingestão . Três recursos de ponto de extremidade privados são necessários para serem implantados e vinculados aos recursos gerenciados ou configurados do Microsoft Purview quando o ponto de extremidade privado de ingestão é implantado:

- O ponto de extremidade privado de blob está vinculado a uma conta de armazenamento gerenciada do Microsoft Purview.

- O ponto de extremidade privado da fila está vinculado a uma conta de armazenamento gerenciada do Microsoft Purview.

- O ponto de extremidade privado namespace está vinculado a um namespace do Hub de Eventos configurado pelo Microsoft Purview.

Lista de verificação de implantação

Usando uma das opções de implantação explicadas ainda neste guia, você pode implantar uma nova conta do Microsoft Purview com pontos de extremidade privados de conta, portal e ingestão ou você pode optar por implantar esses pontos de extremidade privados para uma conta existente do Microsoft Purview:

Escolha uma rede virtual apropriada do Azure e uma sub-rede para implantar pontos de extremidade privados do Microsoft Purview. Selecione uma das opções a seguir:

- Implante uma nova rede virtual em sua assinatura do Azure.

- Localize uma rede virtual do Azure existente e uma sub-rede em sua assinatura do Azure.

Defina um método apropriado de resolução de nomes DNS, para que você possa acessar a conta do Microsoft Purview e examinar fontes de dados usando rede privada. Você pode usar qualquer uma das seguintes opções:

- Implante novas zonas DNS do Azure usando as etapas explicadas mais adiante neste guia.

- Adicione registros DNS necessários às zonas DNS existentes do Azure usando as etapas explicadas neste guia.

- Depois de concluir as etapas neste guia, adicione registros DNS A necessários em seus servidores DNS existentes manualmente.

Implante uma nova conta do Microsoft Purview com pontos de extremidade privados de conta, portal e ingestão ou implante pontos de extremidade privados para uma conta do Microsoft Purview existente.

Habilite o acesso ao Azure Active Directory se sua rede privada tiver regras de grupo de segurança de rede definidas para negar para todo o tráfego público da Internet.

Implante e registre o runtime de integração auto-hospedada na mesma VNet ou em uma VNet emparelhada em que a conta do Microsoft Purview e os pontos de extremidade privados de ingestão são implantados.

Depois de concluir este guia, ajuste as configurações de DNS, se necessário.

Valide sua rede e resolução de nomes entre o computador de gerenciamento, a VM IR auto-hospedada e as fontes de dados para o Microsoft Purview.

Observação

Se você habilitar um hub de eventos gerenciado após implantar seu ponto de extremidade privado de ingestão, precisará reimplantar o ponto de extremidade privado de ingestão.

Opção 1 – Implantar uma nova conta do Microsoft Purview com pontos de extremidade privados de conta, portal e ingestão

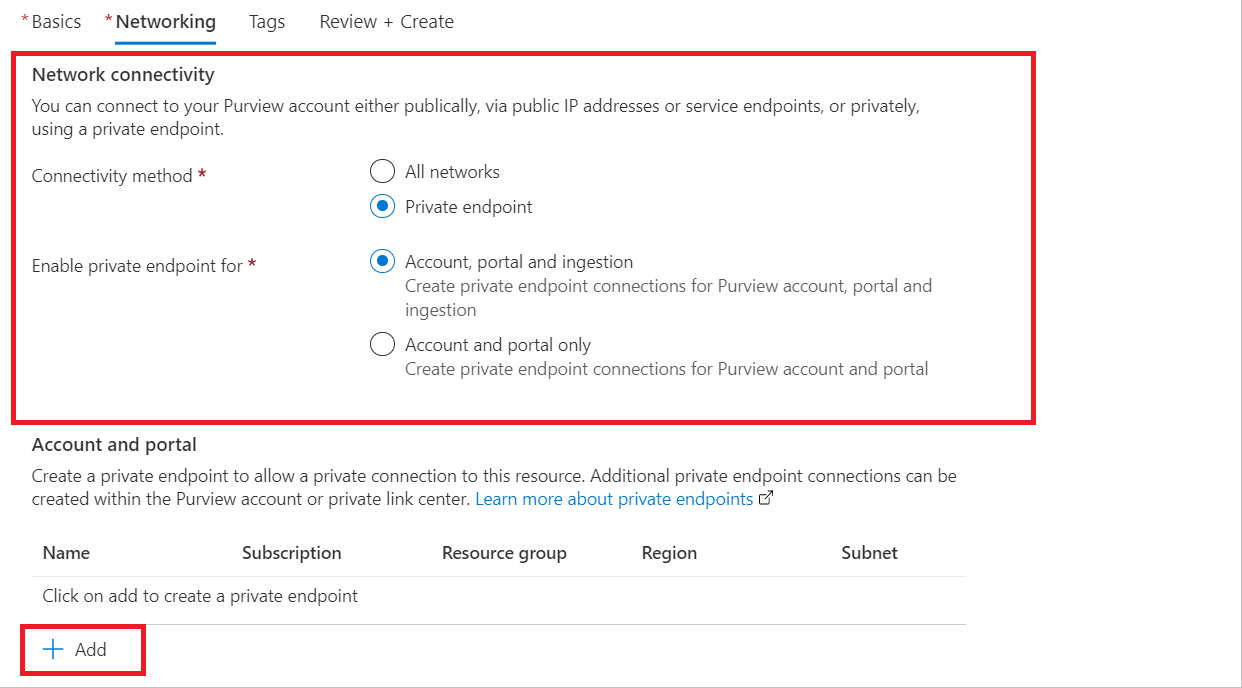

Vá para o portal do Azure e vá para a página contas do Microsoft Purview. Selecione + Criar para criar uma nova conta do Microsoft Purview.

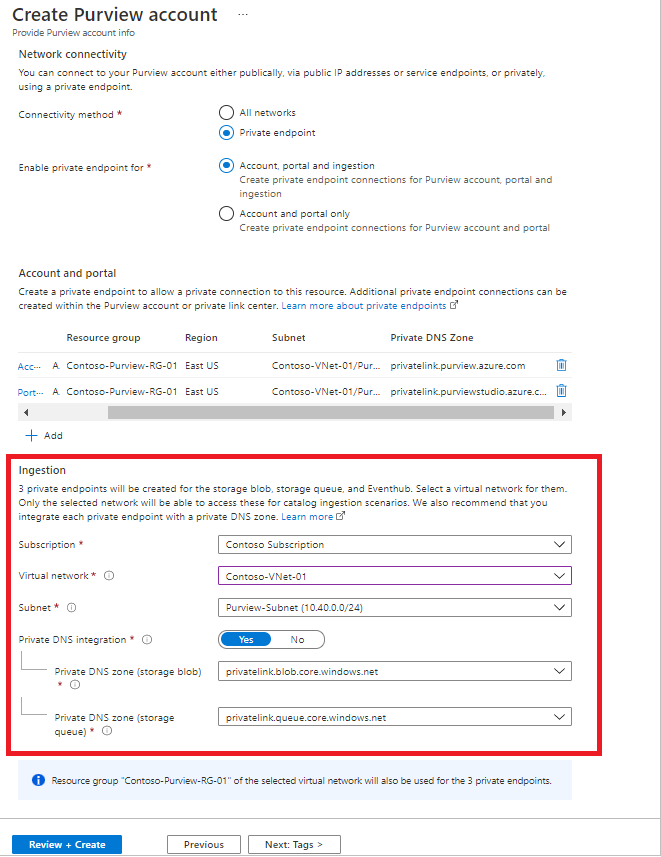

Preencha as informações básicas e, na guia Rede , defina o método de conectividade como ponto de extremidade privado. Defina habilitar ponto de extremidade privado como Conta, Portal e ingestão.

Em Conta e portal , selecione + Adicionar para adicionar um ponto de extremidade privado para sua conta do Microsoft Purview.

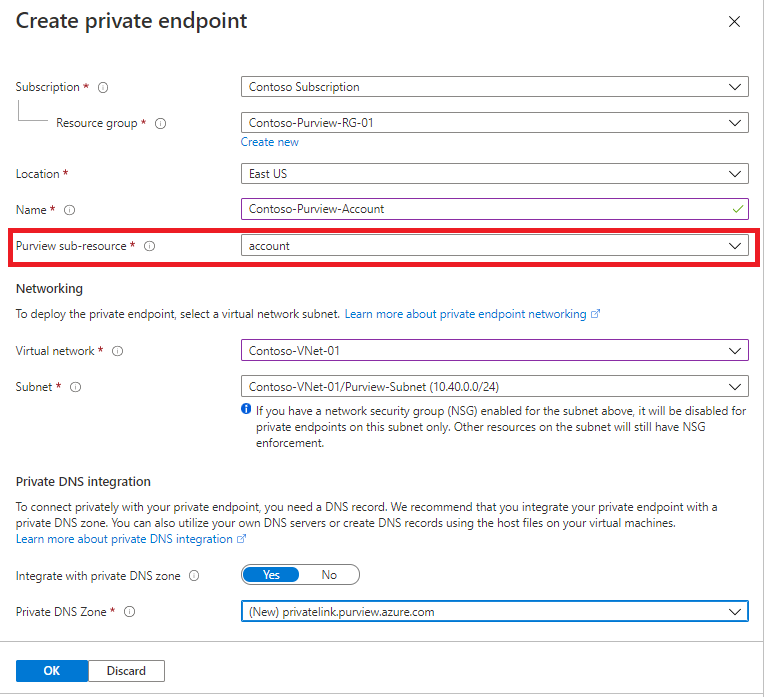

Na página Criar um ponto de extremidade privado , para o sub-recurso do Microsoft Purview, escolha sua localização, forneça um nome para o ponto de extremidade privado da conta e selecione conta. Em rede, selecione sua rede virtual e sub-rede e, opcionalmente, selecione Integrar com a zona DNS privada para criar uma nova zona de DNS privado do Azure.

Observação

Você também pode usar suas Zonas de DNS privado do Azure existentes ou criar registros DNS em seus Servidores DNS manualmente mais tarde. Para obter mais informações, consulte Configurar a Resolução de Nomes DNS para pontos de extremidade privados

Clique em OK.

Em Assistente de conta e portal , selecione +Adicionar novamente para adicionar ponto de extremidade privado do portal .

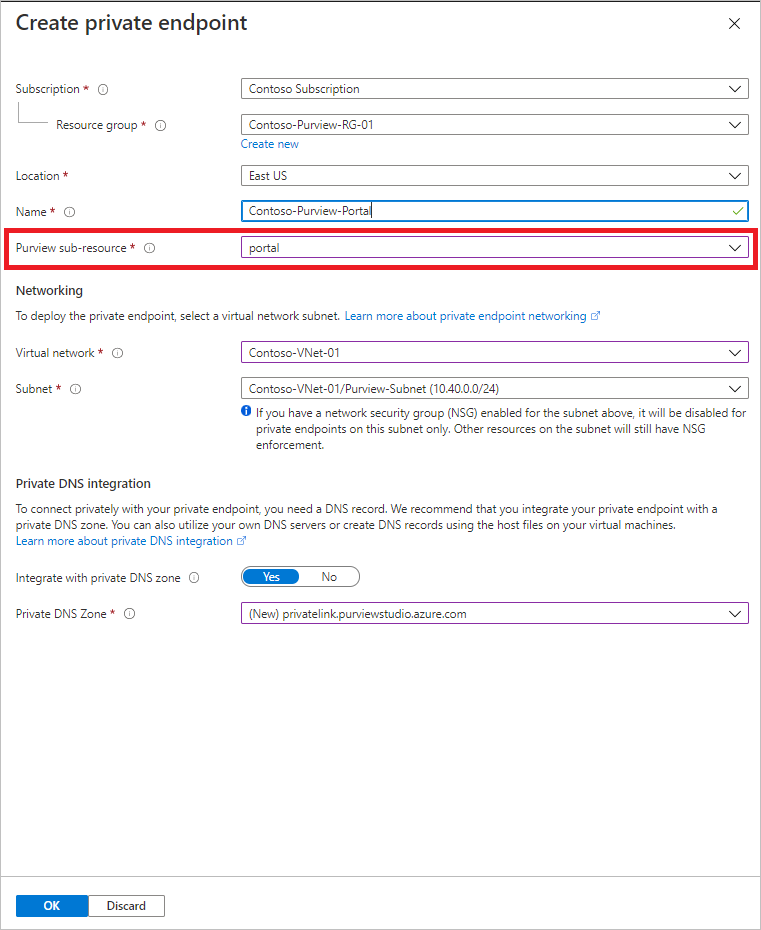

Na página Criar um ponto de extremidade privado , para o sub-recurso do Microsoft Purview, escolha sua localização, forneça um nome para o ponto de extremidade privado do portal e selecione portal. Em rede, selecione sua rede virtual e sub-rede e, opcionalmente, selecione Integrar com a zona DNS privada para criar uma nova zona de DNS privado do Azure.

Observação

Você também pode usar suas Zonas de DNS privado do Azure existentes ou criar registros DNS em seus Servidores DNS manualmente mais tarde. Para obter mais informações, consulte Configurar a Resolução de Nomes DNS para pontos de extremidade privados

Clique em OK.

Em Ingestão, configure seus pontos de extremidade privados de ingestão fornecendo detalhes para Assinatura, Rede Virtual e Sub-rede que você deseja emparelhar com seu ponto de extremidade privado.

Opcionalmente, selecione DNS privado integração para usar zonas de DNS privado do Azure.

Importante

É importante selecionar o Azure DNS privado Zones correto para permitir a resolução correta de nomes entre o Microsoft Purview e as fontes de dados. Você também pode usar suas Zonas de DNS privado do Azure existentes ou criar registros DNS em seus Servidores DNS manualmente mais tarde. Para obter mais informações, consulte Configurar a Resolução de Nomes DNS para pontos de extremidade privados.

Selecione Revisar + Criar. Na página Revisar + Criar , o Azure valida sua configuração.

Ao ver a mensagem "Validação passada", selecione Criar.

Opção 2 – Habilitar conta, portal e ponto de extremidade privado de ingestão em contas existentes do Microsoft Purview

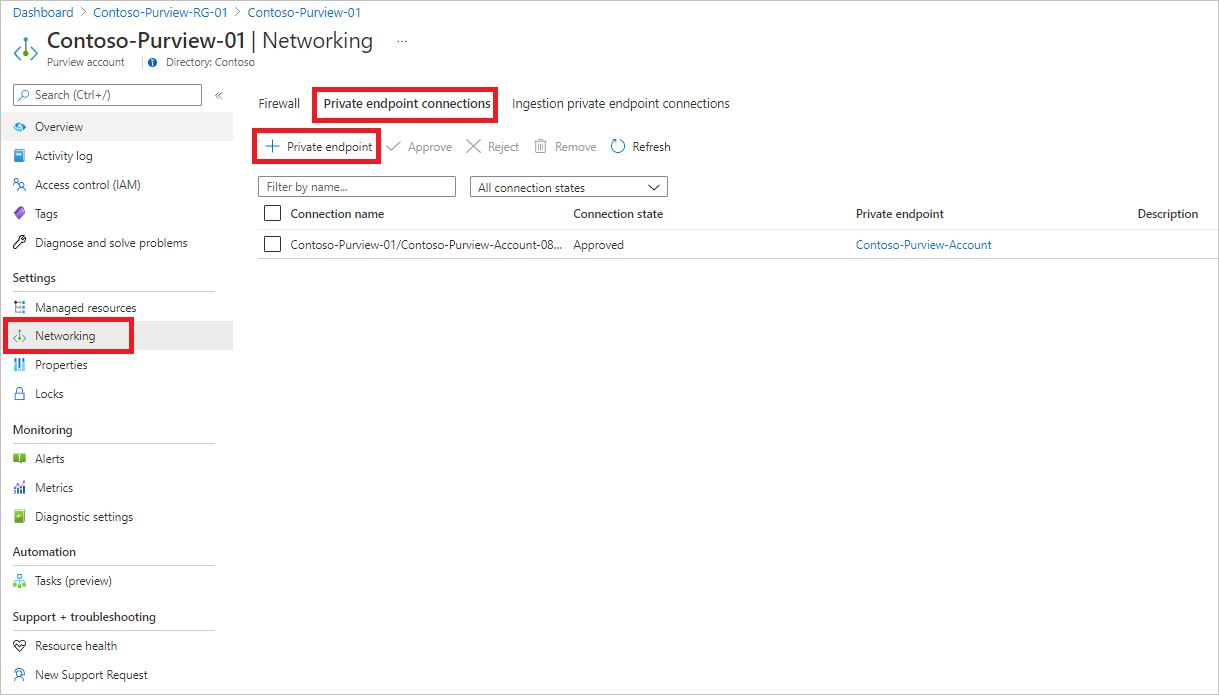

Vá para o portal do Azure e selecione sua conta do Microsoft Purview e, em Configurações, selecione Rede e selecione Conexões de ponto de extremidade privado.

Selecione + Ponto de extremidade privado para criar um novo ponto de extremidade privado.

Preencha as informações básicas.

Na guia Recurso , para tipo de recurso, selecione Microsoft.Purview/accounts.

Para Recurso, selecione a conta do Microsoft Purview e, para o sub-recurso De destino, selecione conta.

Na guia Configuração, selecione a rede virtual e, opcionalmente, selecione Azure DNS privado zona para criar uma nova Zona DNS do Azure.

Observação

Para configuração DNS, você também pode usar suas Zonas de DNS privado existentes do Azure na lista suspensa ou adicionar os registros DNS necessários aos servidores DNS manualmente mais tarde. Para obter mais informações, consulte Configurar a Resolução de Nomes DNS para pontos de extremidade privados

Acesse a página de resumo e selecione Criar para criar o ponto de extremidade privado da conta.

Repita as etapas 2 a 7 para criar o ponto de extremidade privado do portal. Selecione o portal para o sub-recurso De destino.

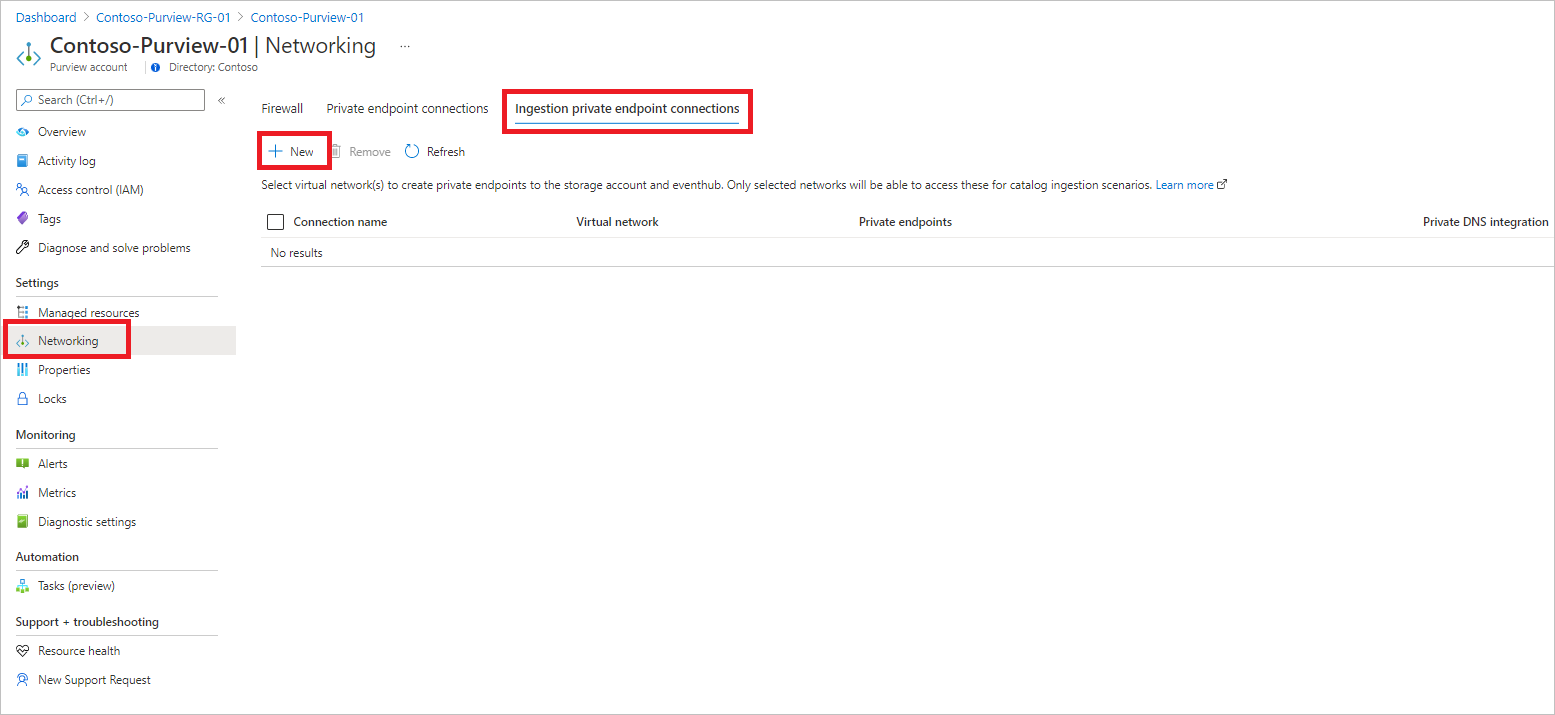

Em sua conta do Microsoft Purview, em Configurações , selecione Rede e selecione Ingestão de conexões de ponto de extremidade privado.

Em Conexões de ponto de extremidade privado de ingestão, selecione + Novo para criar um novo ponto de extremidade privado de ingestão.

Preencha as informações básicas, selecionando a rede virtual existente e os detalhes de uma sub-rede. Opcionalmente, selecione DNS privado integração para usar zonas de DNS privado do Azure. Selecione Zonas de DNS privado corretas do Azure em cada lista.

Observação

Você também pode usar suas zonas de DNS privado existentes do Azure ou criar registros DNS em seus servidores DNS manualmente mais tarde. Para obter mais informações, consulte Configurar a Resolução de Nomes DNS para pontos de extremidade privados

Selecione Criar para concluir a instalação.

Habilitar o acesso ao Azure Active Directory

Observação

Se a VM, o gateway de VPN ou o gateway de emparelhamento da VNet tiver acesso público à Internet, ele poderá acessar o portal de governança do Microsoft Purview e a conta do Microsoft Purview habilitada com pontos de extremidade privados. Por esse motivo, você não precisa seguir o restante das instruções. Se sua rede privada tiver regras de grupo de segurança de rede definidas para negar todo o tráfego público da Internet, você precisará adicionar algumas regras para habilitar o acesso do Azure Active Directory (Azure AD). Siga as instruções para fazer isso.

Essas instruções são fornecidas para acessar o Microsoft Purview com segurança de uma VM do Azure. Etapas semelhantes devem ser seguidas se você estiver usando VPN ou outros gateways de emparelhamento de VNet.

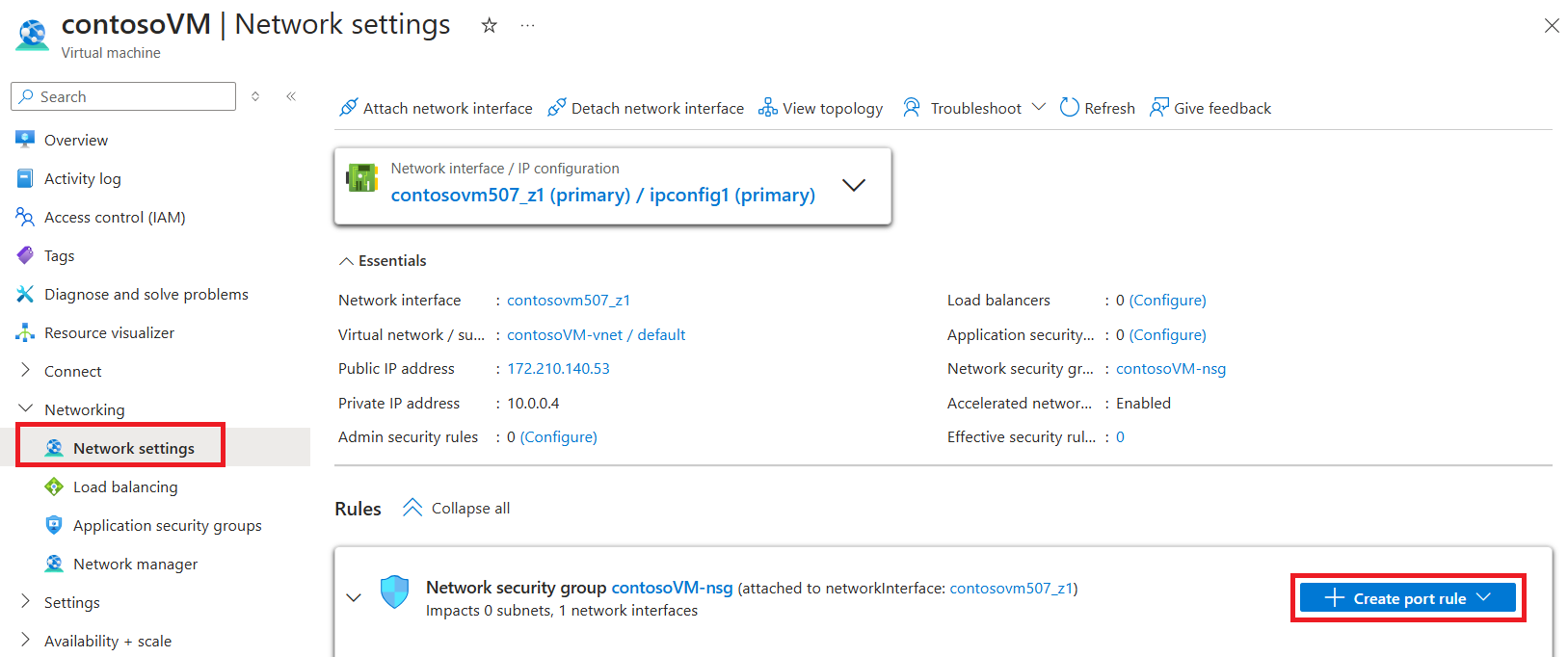

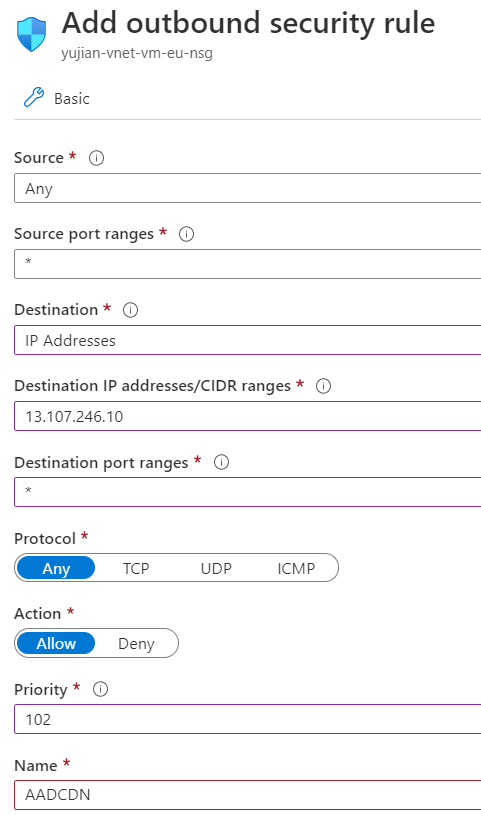

Acesse sua VM no portal do Azure e, em Configurações, selecione Rede. Em seguida, selecione Regras >de porta de saídaAdicionar regra de porta de saída.

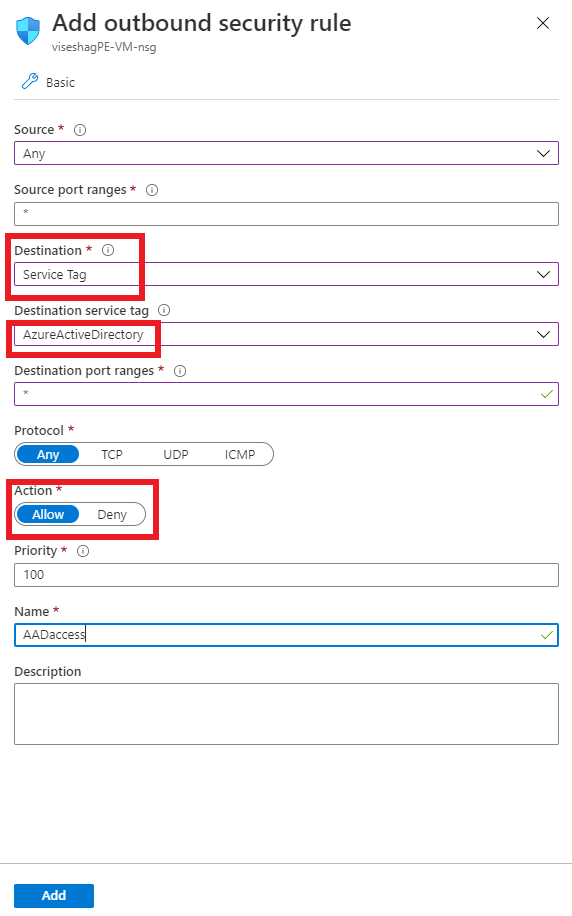

No painel Adicionar regra de segurança de saída :

- Em Destino, selecione Marca de Serviço.

- Em Marca de serviço de destino, selecione AzureActiveDirectory.

- Em Intervalos de porta de destino, selecione *.

- Em Ação, selecione Permitir.

- Em Prioridade, o valor deve ser maior do que a regra que negou todo o tráfego da Internet.

Crie a regra.

Siga as mesmas etapas para criar outra regra para permitir a marca de serviço AzureResourceManager . Se você precisar acessar o portal do Azure, também poderá adicionar uma regra para a marca de serviço do AzurePortal.

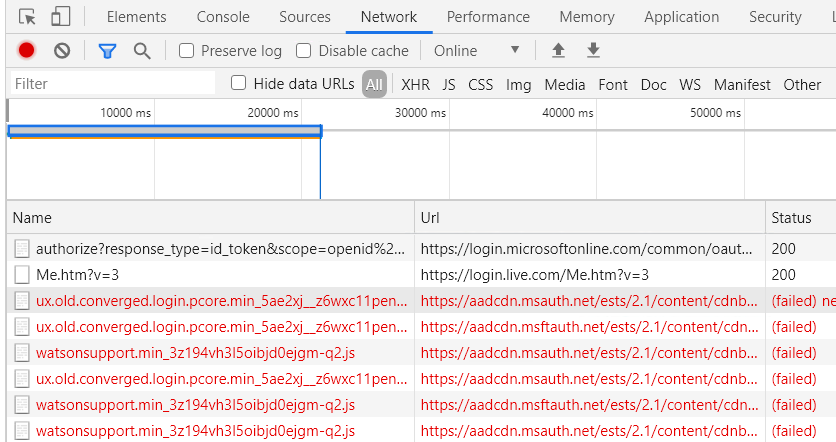

Conecte-se à VM e abra o navegador. Vá para o console do navegador selecionando Ctrl+Shift+J e alterne para a guia de rede para monitorar solicitações de rede. Insira web.purview.azure.com na caixa URL e tente entrar usando suas credenciais de Azure AD. A entrada provavelmente falhará e, na guia Rede no console, você pode ver Azure AD tentando acessar aadcdn.msauth.net mas sendo bloqueado.

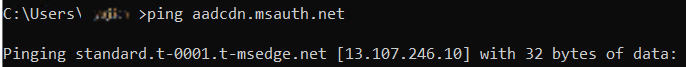

Nesse caso, abra um prompt de comando na VM, ping aadcdn.msauth.net, obtenha seu IP e adicione uma regra de porta de saída para o IP nas regras de segurança de rede da VM. Defina o Destino como Endereços IP e defina endereços IP de destino para o IP aadcdn. Devido ao Azure Load Balancer e ao Gerenciador de Tráfego do Azure, o IP da Rede de Distribuição de Conteúdo Azure AD pode ser dinâmico. Depois de obter seu IP, é melhor adicioná-lo ao arquivo de host da VM para forçar o navegador a visitar esse IP para obter o Azure AD Rede de Entrega de Conteúdo.

Depois que a nova regra for criada, volte para a VM e tente entrar usando suas credenciais de Azure AD novamente. Se a entrada for bem-sucedida, o portal de governança do Microsoft Purview estará pronto para uso. Mas, em alguns casos, Azure AD redireciona para outros domínios para entrar com base no tipo de conta de um cliente. Por exemplo, para uma conta live.com, Azure AD redireciona para live.com entrar e, em seguida, essas solicitações são bloqueadas novamente. Para contas de funcionários da Microsoft, Azure AD acessa msft.sts.microsoft.com para obter informações de entrada.

Verifique as solicitações de rede na guia Rede do navegador para ver quais solicitações de domínio estão sendo bloqueadas, refazer a etapa anterior para obter seu IP e adicionar regras de porta de saída no grupo de segurança de rede para permitir solicitações para esse IP. Se possível, adicione a URL e o IP ao arquivo host da VM para corrigir a resolução DNS. Se você souber os intervalos de IP exatos do domínio de entrada, também poderá adicioná-los diretamente às regras de rede.

Agora sua Azure AD entrada deve ser bem-sucedida. O portal de governança do Microsoft Purview será carregado com êxito, mas listar todas as contas do Microsoft Purview não funcionará porque só pode acessar uma conta específica do Microsoft Purview. Insira

web.purview.azure.com/resource/{PurviewAccountName}para visitar diretamente a conta do Microsoft Purview para a qual você configurou com êxito um ponto de extremidade privado.

Implante o IR (runtime de integração auto-hospedado) e examine suas fontes de dados.

Depois de implantar pontos de extremidade privados de ingestão para o Microsoft Purview, você precisará configurar e registrar pelo menos um IR (runtime de integração auto-hospedada):

Todos os tipos de origem locais como Microsoft SQL Server, Oracle, SAP e outros têm suporte atualmente apenas por meio de verificações baseadas em IR auto-hospedadas. O IR auto-hospedado deve ser executado em sua rede privada e, em seguida, ser emparelhado com sua rede virtual no Azure.

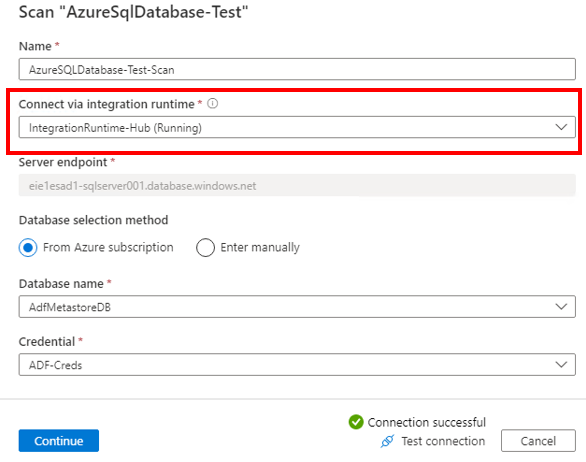

Para todos os tipos de origem do Azure, como Armazenamento de Blobs do Azure e banco de dados SQL do Azure, você deve optar explicitamente por executar a verificação usando um runtime de integração auto-hospedado que é implantado na mesma VNet ou em uma VNet emparelhada em que a conta do Microsoft Purview e os pontos de extremidade privados de ingestão são implantados.

Siga as etapas em Criar e gerenciar um runtime de integração auto-hospedado para configurar um IR auto-hospedado. Em seguida, configure a verificação na fonte do Azure escolhendo o IR auto-hospedado na lista suspensa Conectar por meio do runtime de integração para garantir o isolamento da rede.

Importante

Baixe e instale a versão mais recente do runtime de integração auto-hospedada do centro de download da Microsoft.

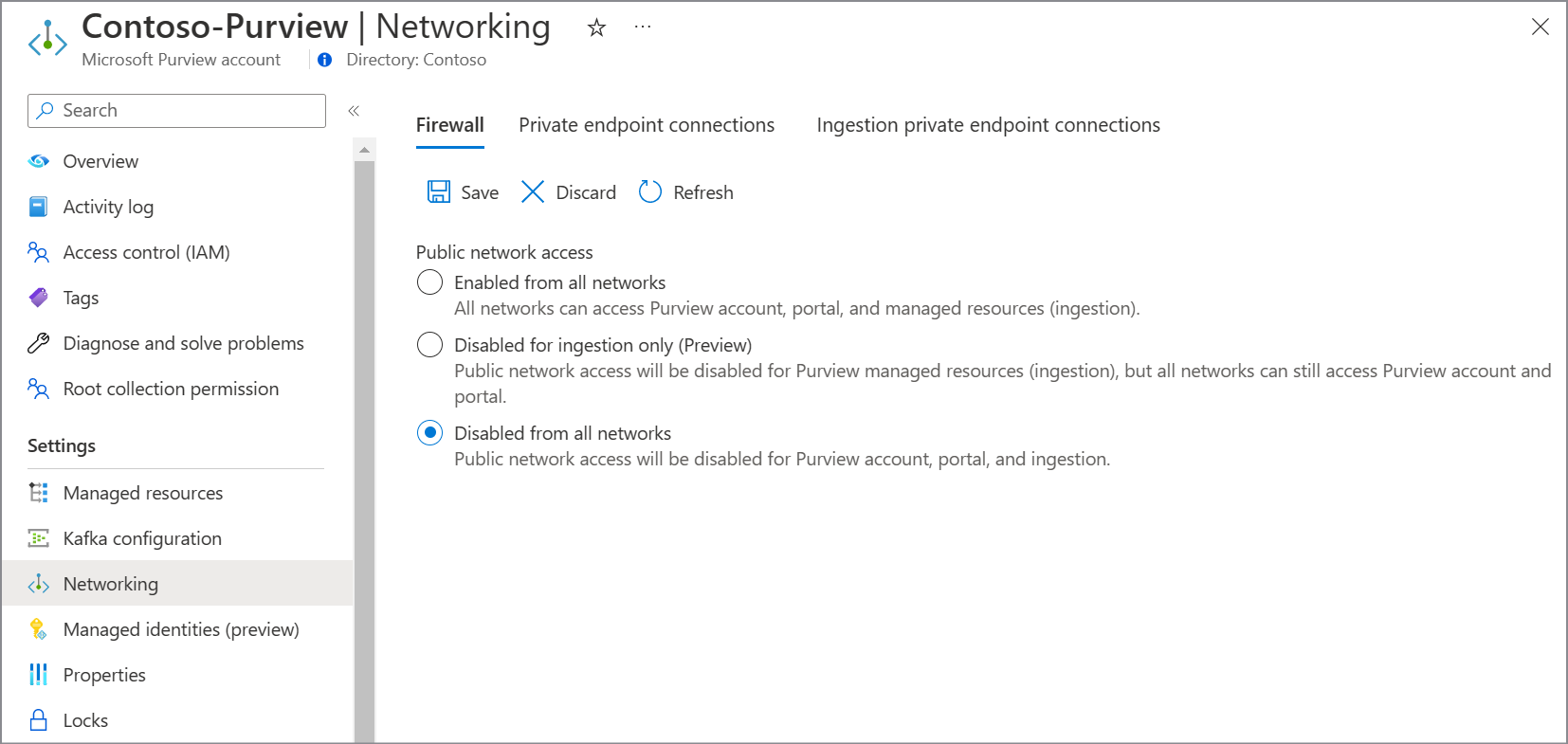

Firewalls para restringir o acesso público

Para cortar completamente o acesso à conta do Microsoft Purview da Internet pública, siga estas etapas. Essa configuração se aplica a conexões de ponto de extremidade privado e ponto de extremidade privado de ingestão.

No portal do Azure, acesse a conta do Microsoft Purview e, em Configurações, selecione Rede.

Acesse a guia Firewall e verifique se o alternância está definido como Desabilitar de todas as redes.