Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo fornece diretrizes de como identificar e investigar ataques de phishing na organização. As instruções passo a passo ajudam você a realizar a ação corretiva necessária para proteger informações e minimizar outros riscos.

Este artigo inclui as seções a seguir:

- Pré-requisitos: esta seção cobre os requisitos específicos que você precisa concluir para iniciar a investigação. Por exemplo, os registros em log que devem ser ativados, as funções e as permissões necessárias, entre outros.

- Fluxo de trabalho: mostra o fluxo lógico que você deve seguir para executar esta investigação.

- Lista de verificação: contém uma lista de tarefas para cada uma das etapas no fluxograma. Esta lista de verificação pode ser útil em ambientes altamente regulamentados para verificar itens concluídos ou como um portão de qualidade para você.

- Etapas de investigação: esta seção inclui diretrizes passo a passo detalhadas desta investigação específica.

Pré-requisitos

Aqui estão as definições e as configurações gerais que você deve concluir para prosseguir na investigação de phishing.

Detalhes da conta

Antes de prosseguir com a investigação, você deve ter o nome de usuário, o nome UPN ou o endereço de email da conta que você suspeita estar comprometida.

Requisitos básicos do Microsoft 365

Verificar as configurações de auditoria

Verifique se a opção auditoria de caixa de correio ativada por padrão está ativada executando o seguinte comando no PowerShell do Exchange Online:

Get-OrganizationConfig | Format-List AuditDisabled

O valor False indica que a auditoria de caixa de correio está habilitada para todas as caixas de correio na organização, independentemente do valor da propriedade AuditEnabled em caixas de correio individuais. Para mais informações, consulte Verificar se a auditoria de caixa de correio está ativada por padrão.

Rastreamento de mensagem

Os logs de rastreamento de mensagens são componentes inestimáveis que ajudam a encontrar a origem da mensagem e os destinatários pretendidos. Use a funcionalidade rastreamento de mensagem no Centro de administração do Exchange (EAC) em https://admin.exchange.microsoft.com/#/messagetrace ou com o cmdlet Get-MessageTrace no PowerShell do Exchange Online.

Observação

O rastreamento de mensagens também está disponível no portal do Microsoft Defender em https://security.microsoft.com em Email e colaboração>Rastreamento de mensagens do Exchange, mas isso é apenas um link de passagem para o rastreamento de mensagens no EAC.

Vários componentes da funcionalidade rastreamento de mensagem são autoexplicativos, mas a Message-ID é um identificador exclusivo de uma mensagem de email e exige um entendimento completo. Para obter a Message-ID de um email de interesse, você precisa examinar os cabeçalhos brutos do email.

Pesquisa do log de auditoria

Pesquise o log de auditoria unificado para ver todas as atividades do usuário e do administrador na sua organização do Microsoft 365.

Os logs de entrada e/ou os logs de auditoria são exportados para um sistema externo?

Como a maioria dos dados de login e auditoria da ID do Microsoft Entra será substituída após 30 ou 90 dias, recomendamos que você use o Microsoft Sentinel, o Azure Monitor ou um sistema externo de gerenciamento de eventos e informações de segurança (SIEM).

Funções e permissões necessárias

Permissões no Microsoft Entra ID

Recomendamos que a conta que faz a investigação seja pelo menos um Leitor de Segurança.

Permissões no Microsoft 365

A função Leitor de Segurança no portal do Microsoft Defender ou no portal de conformidade do Microsoft Purview deve fornecer permissões suficientes para pesquisar os logs relevantes.

Se você não tiver certeza sobre as funções a serem usadas, consulte Localizar as permissões necessárias para executar qualquer cmdlet do Exchange.

Microsoft Defender para Endpoint

Se você tiver o Microsoft Defender para Endpoint (MDE), deverá usá-lo para este fluxo. Para mais informações, confira Como combater o phishing com compartilhamento de sinal e machine learning.

Requisitos do sistema

Requisitos de hardware

O sistema deve ser capaz de executar o PowerShell.

Requisitos de software

Os seguintes módulos do PowerShell são necessários para a investigação do ambiente de nuvem:

Módulo do Microsoft Graph PowerShell. Para obter instruções de instalação, consulte Instalar o SDK do Microsoft Graph PowerShell.

Módulo PowerShell do Exchange Online: para obter instruções de instalação, consulte Instalação e manutenção do módulo PowerShell do Exchange Online.

Módulo do PowerShell de Resposta a Incidentes do Microsoft Entra: para obter instruções de instalação, consulte o Módulo powershell de resposta a incidentes do Microsoft Entra.

Fluxo de Trabalho

Também é possível:

- Baixe os fluxos de trabalho de guia estratégico de resposta a fishing e outros incidentes no formato PDF.

- Baixe os fluxos de trabalho de guia estratégico de resposta a fishing e outros incidentes no formato de arquivo Visio.

Lista de Verificação

Esta lista de verificação ajuda você a avaliar seu processo de investigação e verificar se as etapas foram concluídas durante a investigação:

| Examinar o email de phishing inicial | |

| Obter a lista de usuários que receberam esse email | |

| Obter as datas mais recentes em que o usuário teve acesso à caixa de correio | |

| O acesso delegado está configurado na caixa de correio? | |

| Há regras de encaminhamento configuradas na caixa de correio? | |

| Revisar as regras de fluxo de mensagens do Exchange (regras de transporte) | |

| Localizar as mensagens de email | |

| O usuário leu ou abriu o email? | |

| Quem mais recebeu o mesmo email? | |

| O email continha um anexo? | |

| Havia alguma carga útil no anexo? | |

| Verificar o cabeçalho do email para obter a origem verdadeira do remetente | |

| Verificar os endereços IP de invasores/campanhas | |

| O usuário selecionou links no email? | |

| Em qual servidor o email foi aberto? | |

| O conteúdo do anexo foi executado? | |

| O IP ou a URL de destino foi tocado ou aberto? | |

| O software mal-intencionado foi executado? | |

| Quais logins foram realizados com a conta para o cenário federado? | |

| Quais logins ocorreram com a conta no cenário gerenciado? | |

| Investigar o endereço IP de origem | |

| Investigar a identidade do dispositivo encontrada | |

| Investigar cada ID do aplicativo |

Você também pode baixar as listas de verificação do guia estratégico de phishing e outros incidentes no formato Excel.

Etapas de investigação

Para esta investigação, você tem um exemplo de e-mail de phishing ou partes do e-mail. Por exemplo, você pode ter o endereço do remetente, o assunto do e-mail ou partes da mensagem para iniciar a investigação. Além disso, certifique-se de ter concluído e habilitado todas as configurações conforme recomendado na seção Pré-requisitos .

Obter a lista de usuários/identidades que receberam o email

Como primeira etapa, você precisa obter uma lista de usuários/identidades que receberam o email de phishing. O objetivo desta etapa é registrar uma lista de possíveis usuários/identidades que você usará mais tarde para fazer iterações nas etapas de investigação adicionais. Consulte a seção Fluxo de trabalho para obter um fluxograma geral das etapas que você precisa seguir durante esta investigação.

Não fornecemos nenhuma recomendação neste guia estratégico de como você pode registrar essa lista de possíveis usuários/identidades. Dependendo do tamanho da investigação, você pode usar um livro do Excel, um arquivo CSV ou até mesmo um banco de dados para investigações maiores. Há várias maneiras de obter a lista de identidades em um determinado locatário e aqui estão alguns exemplos.

Criar uma pesquisa de conteúdo no portal de conformidade do Microsoft Purview

Use os indicadores para criar e executar uma pesquisa de conteúdo. Para obter instruções, confira Criar uma pesquisa de conteúdo.

Para obter uma lista completa de propriedades de email pesquisáveis, consulte Propriedades de email pesquisáveis.

O seguinte exemplo retorna as mensagens que foram recebidas pelos usuários entre 13 de abril de 2022 e 14 de abril de 2022 e que contêm as palavras "action" e "required" na linha do assunto:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

A consulta de exemplo a seguir retorna mensagens enviadas por chatsuwloginsset12345@outlook.com e contém a frase exata "Atualizar as informações da sua conta" na linha de assunto.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Para obter mais informações, confira como pesquisar e excluir mensagens na organização.

Usar o cmdlet Pesquisar-Caixa de Correio no PowerShell do Exchange Online

Você pode usar o cmdlet Search-Mailbox no PowerShell do Exchange Online para executar uma consulta de pesquisa específica em uma caixa de correio de destino de interesse e copiar os resultados em uma caixa de correio de destino não relacionada.

A consulta de exemplo a seguir procura na caixa de correio de Jane Smith um email que contenha a palavra Fatura no assunto e copia os resultados para IRMailbox em uma pasta chamada "Investigation".

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Neste comando de exemplo, a consulta procura em todas as caixas de correio de locatário um email que contenha a expressão "InvoiceUrgent" no assunto e copia os resultados para IRMailbox em uma pasta chamada "Investigation".

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Para obter informações detalhadas sobre sintaxe e parâmetros, consulte Search-Mailbox.

O acesso delegado está configurado na caixa de correio?

Use o script a seguir para verificar se o acesso delegado está configurado na caixa de correio: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

Para criar esse relatório, execute um script pequeno do PowerShell que obtém uma lista de todos os usuários. Em seguida, use o cmdlet Get-MailboxPermission para criar um arquivo CSV de todos os delegados de caixa de correio na sua locação.

Procure por nomes incomuns ou permissões concedidas. Se aparecer algo incomum, entre em contato com o proprietário da caixa de correio para verificar se isso é legítimo.

Há regras de encaminhamento configuradas para a caixa de correio?

Você precisa verificar cada caixa de correio identificada para o encaminhamento de emails (também conhecido como encaminhamento SMTP (Simple Mail Transfer Protocol)) ou regras de caixa de entrada que encaminham mensagens de email para destinatários externos (normalmente, regras de caixa de entrada recém-criadas).

Para verificar todas as caixas de correio para encaminhamento, execute o seguinte comando no PowerShell do Exchange Online:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationPara verificar se há regras de caixa de entrada criadas em caixas de correio entre as datas especificadas, execute o seguinte comando no PowerShell do Exchange Online:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvTambém é possível usar o relatório Mensagens encaminhadas automaticamente no Centro de administração do Exchange (EAC). Para obter instruções, consulte Relatório de mensagens encaminhadas automaticamente no Exchange Online.

Observações:

- Procure localizações de destino incomuns ou qualquer tipo de endereçamento externo.

- Além disso, procure regras de encaminhamento com palavras-chave incomuns nos critérios como todos os emails com a palavra fatura no assunto. Entre em contato com o proprietário da caixa de correio para verificar se isso é legítimo.

Revisar as regras de caixa de entrada

Confirme a remoção das regras de caixa de entrada, considerando os carimbos de data/hora próximos da data de sua investigação. Como exemplo, use o seguinte comando no PowerShell do Exchange Online:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Revisar as regras de fluxo de emails do Exchange (regras de transporte)

Há duas maneiras de obter a lista de regras de fluxo de emails do Exchange (também conhecidas como regras de transporte) em sua organização:

- No Centro de administração do Exchange e no PowerShell do Exchange Online. Para obter instruções, consulte Exibir ou modificar uma regra de fluxo de emails.

- O relatório Regra de transporte do Exchange no Centro de administração do Exchange. Veja as instruções no Relatório de regras de transporte do Exchange no Exchange Online.

Procure novas regras ou regras modificadas para redirecionar o e-mail para domínios externos. O número de regras deve ser conhecido e relativamente pequeno. Você pode fazer uma pesquisa de log de auditoria para determinar quem criou a regra e onde ela foi criada. Se você vir algo incomum, entre em contato com o criador para determinar se é legítimo.

Obter as datas mais recentes em que o usuário teve acesso à caixa de correio

No portal do Microsoft Defender ou no portal de conformidade do Microsoft Purview, navegue até o log de auditoria unificado. Em Atividades na lista suspensa, você pode filtrar por Atividades da Caixa de Correio do Exchange.

A capacidade de listar usuários comprometidos está disponível no portal do Microsoft Defender.

Este relatório mostra as atividades que podem indicar que uma caixa de correio está sendo acessada de modo ilícito. Ele inclui mensagens criadas ou recebidas, mensagens movidas ou excluídas, mensagens copiadas ou limpas, mensagens enviadas usando as opções “enviar em nome de” ou “enviar como” e todas as entradas na caixa de correio. Os dados incluem data, endereço IP, usuário, atividade executada, o item afetado e todos os detalhes estendidos.

Observação

Para que esses dados sejam registrados, você precisa habilitar a opção auditoria de caixa de correio.

O volume de dados incluídos aqui pode ser substancial, portanto, concentre sua pesquisa em usuários que teriam alto impacto se violados. Procure padrões incomuns, como horários estranhos do dia, ou endereços IP incomuns, além de outros padrões, como grandes volumes de movimentações, limpezas ou exclusões.

O usuário leu/abriu o email?

Há dois casos principais aqui:

- A caixa de correio está no Exchange Online

- A caixa de correio está no Exchange local (Exchange híbrido).

O usuário do Exchange Online abriu o email

Use o cmdlet Search-Mailbox no PowerShell do Exchange Online para fazer uma consulta de pesquisa específica em uma caixa de correio de destino de interesse e copiar os resultados em uma caixa de correio de destino não relacionada.

A consulta de exemplo a seguir procura na caixa de correio de Janes Smith um email que contenha a palavra Invoice no assunto e copia os resultados para IRMailbox em uma pasta chamada Investigation.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

A consulta de exemplo a seguir procura em todas as caixas de correio de locatário um email que contenha a expressão InvoiceUrgent no assunto e copia os resultados para IRMailbox em uma pasta chamada Investigation.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

O usuário abriu o email no Exchange híbrido

Use o cmdlet Get-MessageTrackingLog para procurar informações de entrega de mensagens armazenadas no log de acompanhamento de mensagens. Veja um exemplo:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Get-MessageTrackingLog.

Quem mais recebeu o mesmo email?

Há dois casos principais aqui:

- A caixa de correio está no Exchange Online

- A caixa de correio está no Exchange local (Exchange híbrido).

O fluxo de trabalho é essencialmente o mesmo que foi explicado no tópico Obter a lista de usuários/identidades que receberam o email anteriormente neste artigo.

Localizar o email no Exchange Online

Use o cmdlet Search-Mailbox para executar uma consulta de pesquisa específica em uma caixa de correio de destino de interesse e copiar os resultados em uma caixa de correio de destino não relacionada.

Essa consulta de exemplo procura em todas as caixas de correio de locatário um email que contenha a expressão InvoiceUrgent no assunto e copia os resultados para IRMailbox em uma pasta chamada Investigation.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Localizar o email no Exchange local

Use o cmdlet Get-MessageTrackingLog para procurar informações de entrega de mensagens armazenadas no log de acompanhamento de mensagens. Veja um exemplo:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Get-MessageTrackingLog.

O email continha um anexo?

Há dois casos principais aqui:

- A caixa de correio está no Exchange Online

- A caixa de correio está no Exchange local (Exchange híbrido).

Descubra se a mensagem continha um anexo no Exchange Online

Se a caixa de correio estiver no Exchange Online, você terá duas opções:

- Usar o cmdlet Search-Mailbox clássico

- Usar o cmdlet New-ComplianceSearch

Use o cmdlet Search-Mailbox para executar uma consulta de pesquisa específica em uma caixa de correio de destino de interesse e copiar os resultados em uma caixa de correio de destino não relacionada. Veja um exemplo:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Para obter informações detalhadas sobre sintaxe e parâmetros, consulte Search-Mailbox.

A outra opção é usar o cmdlet New-ComplianceSearch. Veja um exemplo:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Para obter informações detalhadas sobre sintaxe e parâmetros, consulte New-ComplianceSearch.

Descobrir se a mensagem continha um anexo no Exchange local

Observação

No Exchange Server 2013, esse procedimento requer a atualização cumulativa 12 (CU12) ou posterior. Para obter mais informações, consulte este artigo.

Use o cmdlet Search-Mailbox para procurar informações de entrega de mensagens armazenadas no log de acompanhamento de mensagens. Veja um exemplo:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Para obter informações detalhadas sobre sintaxe e parâmetros, consulte Search-Mailbox.

Havia alguma carga útil no anexo?

Procure por conteúdo mal-intencionado em potencial no anexo. Por exemplo, arquivos PDF, PowerShell ofuscado ou outros códigos de script.

A visualização Visualizar dados por email e malware > no relatório Status de proteção contra ameaças mostra o número de mensagens de entrada e de saída que foram detectadas como contendo malware na organização. Para obter mais informações, consulte o Relatório de status de proteção contra ameaças: visualizar dados de malware por email>.

Verificar o cabeçalho do email para obter a origem verdadeira do remetente

Muitos dos componentes da funcionalidade de rastreamento de mensagem são autoexplicativos, mas você precisa entender completamente a ID da mensagem. A Message-ID é um identificador exclusivo de uma mensagem de email.

Para obter a Message-ID de um email de interesse, você precisa examinar os cabeçalhos brutos do email. Para obter instruções sobre como fazer isso no Microsoft Outlook ou no Outlook na Web (anteriormente conhecido como Outlook Web App ou OWA), consulte Exibir cabeçalhos de mensagens da Internet no Outlook

Ao exibir um cabeçalho de email, copie e cole as informações do cabeçalho em um analisador de cabeçalho de email fornecido pelo MXToolbox ou pelo Azure para facilitar a leitura.

Informações de roteamento de cabeçalhos: as informações de roteamento fornecem a rota de um email à medida que ele é transferido entre computadores.

SPF (Sender Policy Framework): uma validação de email para ajudar a evitar/detectar a falsificação. No registro de SPF, você pode determinar quais endereços IP e domínios podem enviar emails em nome do domínio.

SPF = Aprovado: o registro TXT do SPF determinou que o remetente tem permissão para enviar email em nome de um domínio.

- SPF = Neutro

- SPF = Falha: a configuração de política determina o resultado do IP do remetente da mensagem.

- Email SMTP: validar se este é um domínio legítimo

Para obter mais informações sobre o SPF, consulte Como o Microsoft 365 usa o SPF para evitar falsificação

Valores comuns: aqui está um detalhamento dos cabeçalhos mais usados e visualizados e seus valores. Essas são informações importantes, que podem ser usadas nos campos Pesquisar no Explorador de ameaças.

- Endereço de remetente

- Assunto

- ID da mensagem

- Endereço do destinatário

- Endereço do caminho de retorno

Resultados da Autenticação: encontre o que o cliente de email autenticou quando o email foi enviado. Ele fornece autenticação SPF e DKIM.

IP de origem: o IP original pode ser usado para determinar se o IP está incluído na lista de bloqueados e para obter a localização geográfica.

Nível de confiança de spam (SCL): determina a probabilidade de um e-mail recebido ser spam.

- -1: fazer o bypass da maior parte da filtragem de spam proveniente de um remetente seguro, destinatário seguro ou endereço IP listado como seguro (parceiro confiável)

- 0, 1: Não spam porque a mensagem foi verificada e determinada como limpa

- 5, 6: é spam

- 7, 8, 9: é spam de alta confiança

O registro de SPF é armazenado em um banco de dados DNS e é agrupado com as informações de pesquisa de DNS. Você pode verificar manualmente o registro de SPF (Sender Policy Framework) de um domínio usando o comando nslookup:

Abra o prompt de comando (Iniciar > Executar > cmd).

Digite o comando como:

nslookup -type=txt"um espaço e depois o domínio/nome do host. Por exemplo:nslookup -type=txt domainname.com

Observação

-all (rejeitar ou falhar os emails – não entregar o email se algo não corresponder), esta opção é recomendada.

Verifique se o DKIM está habilitado nos domínios personalizados do Microsoft 365

Você precisa publicar dois registros CNAME para cada domínio que desejam adicionar o DKIM (Domain Keys Identified Mail). Veja como usar o DKIM para validar emails de saída enviados do domínio personalizado.

Verificar o DMARC (autenticação, relatório e conformidade de mensagens baseadas em domínio)

Você pode usar esse recurso para validar emails de saída no Microsoft 365.

Verificar os endereços IP de invasores/campanhas

Para verificar ou investigar os endereços IP identificados nas etapas de investigação anteriores, você pode usar qualquer uma destas opções:

- VirusTotal

- Microsoft Defender para Endpoint

- Fontes públicas:

- Ipinfo.io – Tem uma opção gratuita para obter a localização geográfica

- Censys.io – Tem uma opção gratuita para obter informações sobre o conteúdo das verificações passivas da Internet

- AbuseIPDB.com – tem uma opção gratuita que fornece algumas localizações geográficas

- Perguntar ao Bing e ao Google – Pesquisar sobre o endereço IP

Reputação da URL

Você pode usar qualquer dispositivo Windows 10 e navegador Microsoft Edge que use a tecnologia SmartScreen .

Aqui estão alguns exemplos de reputação de URL de terceiros:

Ao investigar os endereços IP e as URLs, procure e correlacione endereços IP a indicadores de comprometimento (IOCs) ou a outros indicadores, dependendo da saída ou dos resultados, e adicione-os a uma lista de fontes do adversário.

O usuário selecionou links no email?

Se o usuário clicou no link no e-mail (proposital ou não), essa ação normalmente leva à criação de um novo processo no próprio dispositivo. Dependendo do dispositivo em que isso ocorreu, você precisa executar investigações específicas do dispositivo. Por exemplo, Windows, Android ou iOS. Neste artigo, descrevemos uma abordagem geral com alguns detalhes para dispositivos baseados no Windows. Se você estiver usando o MDE (Microsoft Defender para Ponto de Extremidade), também poderá usá-lo para o iOS e, em breve, para o Android.

Você pode investigar esses eventos usando o Microsoft Defender para Endpoint.

Logs de VPN/proxy: dependendo do fornecedor das soluções de proxy e VPN, você precisa verificar os logs relevantes. O ideal é que você encaminhe os eventos para o SIEM ou para o Microsoft Sentinel.

Usar o Microsoft Defender para Ponto de Extremidade: esse é o melhor cenário possível, pois você pode usar as informações sobre ameaças e a análise automatizada para ajudar na investigação. Para obter mais informações, consulte como investigar alertas no Microsoft Defender para Endpoint.

A Árvore de processo de alerta eleva o nível da triagem de alerta e da investigação exibindo os alertas agregados e as evidências relacionadas que ocorreram no mesmo contexto de execução e período.

Dispositivos clientes baseados em Windows: verifique se você habilitou a opção Processar Eventos de Criação. O ideal é que você também habilite os Eventos de Rastreamento de linha de comando.

Em clientes Windows, que têm os Eventos de Auditoria mencionados acima habilitados antes da investigação, você pode verificar o Evento de Auditoria 4688 e determinar a hora em que o email foi entregue ao usuário:

Em qual servidor o email foi aberto?

As tarefas aqui são semelhantes à etapa de investigação anterior: O usuário selecionou links no email?

O payload anexado foi executado?

As tarefas aqui são semelhantes à etapa de investigação anterior: O usuário selecionou links no email?

O IP/URL de destino foi tocado ou aberto?

As tarefas aqui são semelhantes à etapa de investigação anterior: O usuário selecionou links no email?

O software mal-intencionado foi executado?

As tarefas aqui são semelhantes à etapa de investigação anterior: O usuário selecionou links no email?

Quais logins ocorreram na conta?

Verifique as várias entradas que ocorreram com a conta.

Cenário federado

As configurações e os eventos do log de auditoria diferem com base no nível do OS (sistema operacional) e na versão do servidor dos AD FS (Serviços de Federação do Active Directory).

Confira as seções a seguir para ver as diferentes versões do servidor.

Server 2016 e mais recentes

Por padrão, os AD FS no Windows Server 2016 têm a auditoria básica habilitada. Com a auditoria básica, os administradores podem ver cinco ou menos eventos de uma só solicitação. Mas você pode aumentar ou diminuir o nível de auditoria usando este comando:

Set-AdfsProperties -AuditLevel Verbose

Para obter mais informações, consulte aprimoramentos de auditoria do ADFS no Windows Server.

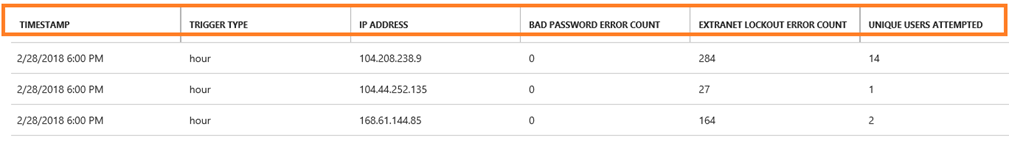

Se o Microsoft Entra Connect Health está instalado, confira também o relatório de IP Suspeito. Os endereços IP dos clientes da atividade de entrada com falha são agregados por meio de servidores proxy de aplicativo Web. Cada item no relatório de IP Suspeito mostra informações agregadas sobre as atividades de entrada no AD FS com falha que excedem o limite designado.

Para obter mais informações, consulte Relatório de IP arriscado.

Windows Server 2016 e mais recentes

Para os eventos de auditoria reais, você precisa examinar os logs de eventos de segurança e procurar eventos com a ID do Evento 1202 para eventos de autenticação bem-sucedida e 1203 para falhas

Exemplo da ID do Evento 1202:

ID do Evento 1202 FreshCredentialSuccessAudit: o Serviço de Federação validou uma nova credencial. Confira o XML para obter detalhes.

Exemplo da ID do Evento 1203:

ID do Evento 1203 FreshCredentialFailureAudit: o Serviço de Federação não pôde validar uma nova credencial. Confira o XML para obter detalhes da falha.

Cenário gerenciado

Verifique os logs de entrada do Microsoft Entra para um ou mais usuários que você está investigando.

- Navegue até a Tela de Login do Centro de Administração do Microsoft Entra>.

- Verifique as atividades de entrada

- Verifique a função do PowerShell no GitHub

No centro de administração do Microsoft Entra, navegue até a tela de Logins e adicione ou modifique o filtro de exibição para o período de tempo encontrado nas etapas de investigação anteriores e adicione o nome de usuário como filtro, conforme mostrado nesta imagem.

Você também pode fazer a pesquisa usando API do Graph. Por exemplo, filtre as Propriedades do usuário e veja lastSignInDate junto com elas. Busque por um usuário específico para obter a data do último login desse usuário.

Por exemplo, https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

Você também pode usar o cmdlet Get-MgUser do Microsoft Graph PowerShell para conduzir investigações. Por exemplo:

Get-MgAuditLogSignIn -Filter "userPrincipalName eq ‘johcast@contoso.com’" | Export-Csv -Path ".\UserSignInActivity.csv" -NoTypeInformation

Ou você pode usar este comando:

Get-MgAuditLogSignIn -Filter "userPrincipalName eq ‘johcast@contoso.com’" | Export-Csv -Path ".\UserSignInActivity.csv" -NoTypeInformation

Investigar o endereço IP de origem

Com base nos endereços IP de origem encontrados no log de entrada do Microsoft Entra ou nos arquivos de log do ADFS/Servidor de Federação, investigue mais para saber de onde o tráfego se originou.

Usuário gerenciado

Para um cenário gerenciado, você deve começar examinando os logs de entrada e filtrar com base no endereço IP de origem:

```powershell

Connect-MgGraph -Scopes "AuditLog.Read.All", "Directory.Read.All"

$ipAddress = "1.2.3.4"

$fromDate = (Get-Date).AddDays(-29).ToString("yyyy-MM-ddTHH:mm:ssZ")

$toDate = (Get-Date).AddDays(-3).ToString("yyyy-MM-ddTHH:mm:ssZ")

Get-MgAuditLogSignIn -Filter "ipAddress eq '$ipAddress' and createdDateTime ge $fromDate and createdDateTime le $toDate" -All |

Select-Object UserPrincipalName, AppDisplayName, IPAddress, ResourceDisplayName, Status, CreatedDateTime |

Out-GridView -Title "Sign-ins from IP $ipAddress"

Você também pode usar o cmdlet Get-MgUser do Microsoft Graph PowerShell para conduzir investigações. Saiba mais:Get-MgUser.

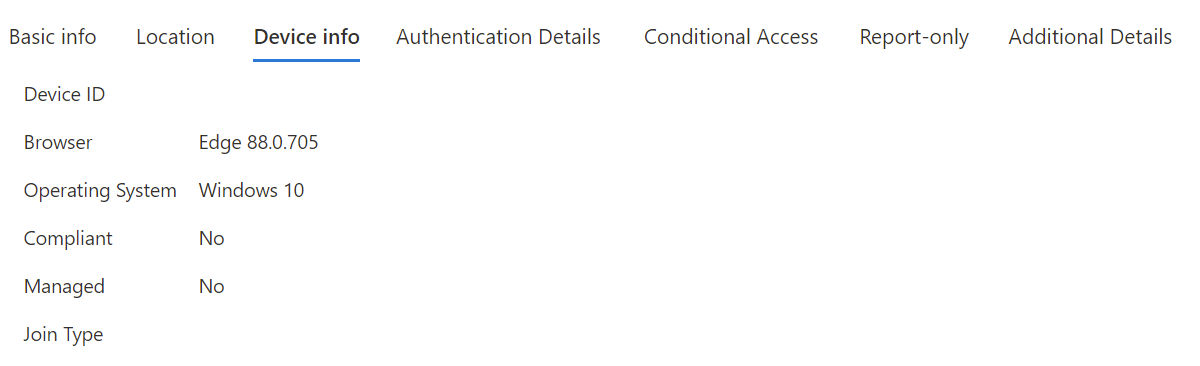

Ao examinar a lista de resultados, navegue até a guia Informações do dispositivo. Dependendo do dispositivo usado, você obtém uma saída variável. Veja alguns exemplos:

Exemplo 1 - BYOD (dispositivo não gerenciado):

Exemplo 2: dispositivo gerenciado (ingresso no Microsoft Entra ou ingresso híbrido no Microsoft Entra):

Verifique a ID do Dispositivo, caso haja alguma. Você também deve procurar o SO e o navegador ou a cadeia de caracteres de UserAgent.

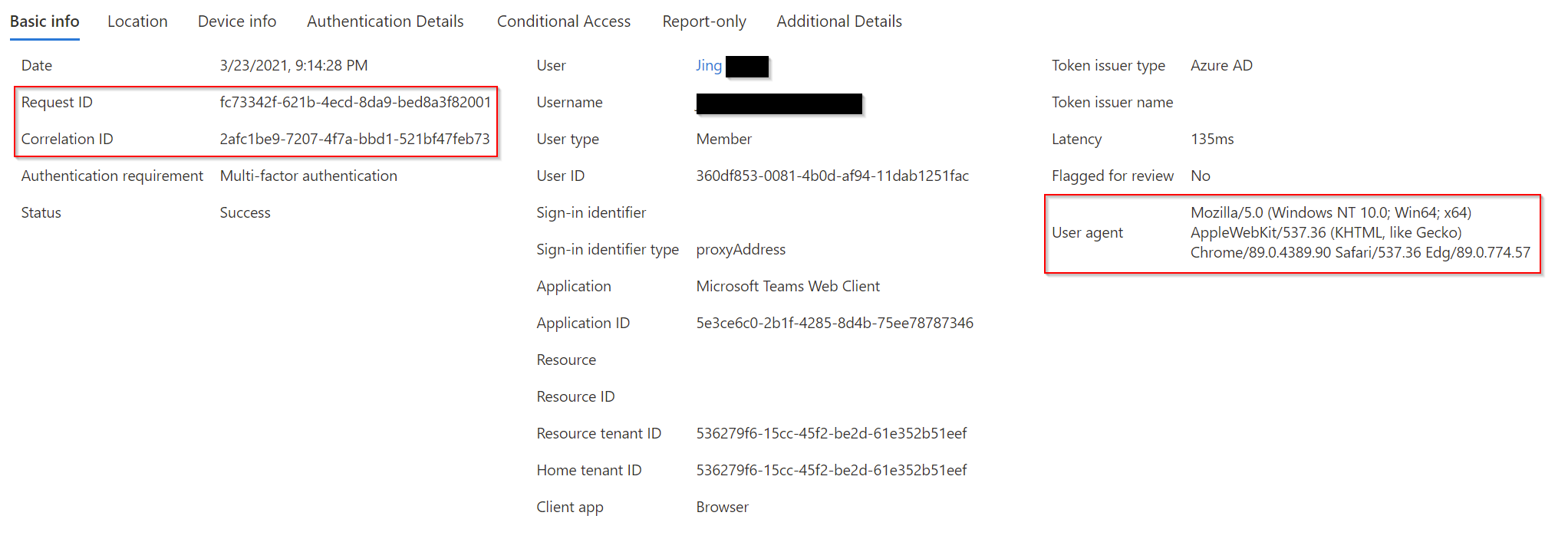

Registre a ID de Correlação, a ID da Solicitação e o timestamp. Você deve usar a ID de Correlação e o timestamp para correlacionar suas conclusões com outros eventos.

Usuário/aplicativo federado

Siga o mesmo procedimento fornecido para o Cenário de entrada federada.

Procure e anote o seguinte: ID do Dispositivo, Nível do SO, ID de Correlação, ID da Solicitação.

Investigar a ID do Dispositivo identificada

Esta etapa é relevante somente para os dispositivos que o Microsoft Entra ID conhece. Por exemplo, nas etapas anteriores, se você encontrou um ou mais possíveis IDs de dispositivo, poderá investigar mais a fundo esse dispositivo. Procure e anote a ID do Dispositivo e o Proprietário do Dispositivo.

Investigar cada AppID

Comece com os logs de entrada e a configuração do aplicativo do locatário ou a configuração dos servidores de federação.

Cenário gerenciado

Nos detalhes do log de entrada já encontrados, verifique a ID do Aplicativo na guia Informações básicas:

Observe as diferenças entre o aplicativo (e a ID) e o recurso (e a ID). O aplicativo é o componente cliente envolvido, enquanto o recurso é o serviço/aplicativo no Microsoft Entra ID.

Com este AppID, você agora pode realizar pesquisas no inquilino. Veja um exemplo:

Get-MgApplication -Filter "AppId eq '00001111-aaaa-2222-bbbb-3333cccc4444'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 00001111-aaaa-2222-bbbb-3333cccc4444 Claims X-Ray

Com essas informações, você pode pesquisar no portal de aplicativos empresariais. Navegue até Todos os Aplicativos e procure a AppID específica.

Guias estratégicos de resposta a incidentes adicionais

Examine as diretrizes para identificar e investigar esses outros tipos de ataques:

Recursos de resposta a incidentes

- Visão geral dos produtos e recursos de segurança da Microsoft para analistas novos e experientes na função

- Planejamento do seu SOC (Centro de Operações de Segurança)

- Resposta a incidentes do Microsoft Defender XDR

- Microsoft Defender para Nuvem (Azure)

- Resposta a incidentes do Microsoft Sentinel

- O guia da equipe de Resposta a Incidentes da Microsoft compartilha as melhores práticas para equipes de segurança e líderes

- Os guias de Resposta a Incidentes da Microsoft ajudam as equipes de segurança a analisar atividades suspeitas