Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este documento descreve os níveis de segurança de uma estratégia de acesso privilegiado. Para um roteiro sobre como adotar essa estratégia, consulte o plano de modernização rápida (RaMP). Para obter as diretrizes de implementação, confira implantação de acesso privilegiado

Esses níveis são projetados principalmente para fornecer diretrizes técnicas simples e simples para que as organizações possam implantar rapidamente essas proteções criticamente importantes. A estratégia de acesso privilegiado reconhece que as organizações têm necessidades exclusivas, mas também que soluções personalizadas criam complexidade que resulta em custos mais altos e menor segurança ao longo do tempo. Para equilibrar essa necessidade, a estratégia fornece diretrizes prescritivas firmes para cada nível e flexibilidade, permitindo que as organizações escolham quando cada função será necessária para atender aos requisitos desse nível.

Tornar as coisas simples ajuda as pessoas a entendê-lo e reduz o risco de serem confusas e cometerem erros. Embora a tecnologia subjacente seja quase sempre complexa, é fundamental manter as coisas simples em vez de criar soluções personalizadas difíceis de dar suporte. Para obter mais informações, consulte Princípios de design de segurança.

A criação de soluções focadas nas necessidades dos administradores e dos usuários finais manterá isso simples para eles. Criar soluções simples para a segurança e a equipe de TI criar, avaliar e manter (com automação sempre que possível) leva a menos erros de segurança e garantias de segurança mais confiáveis.

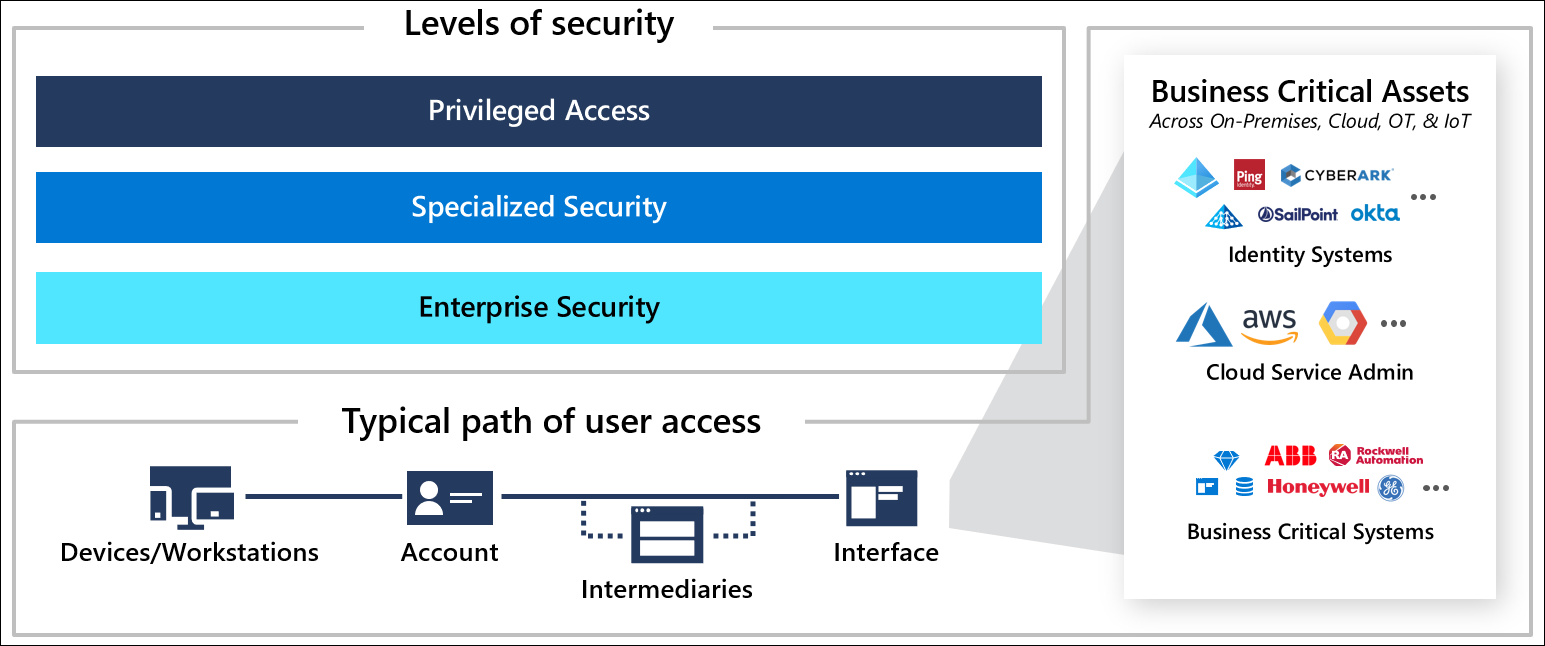

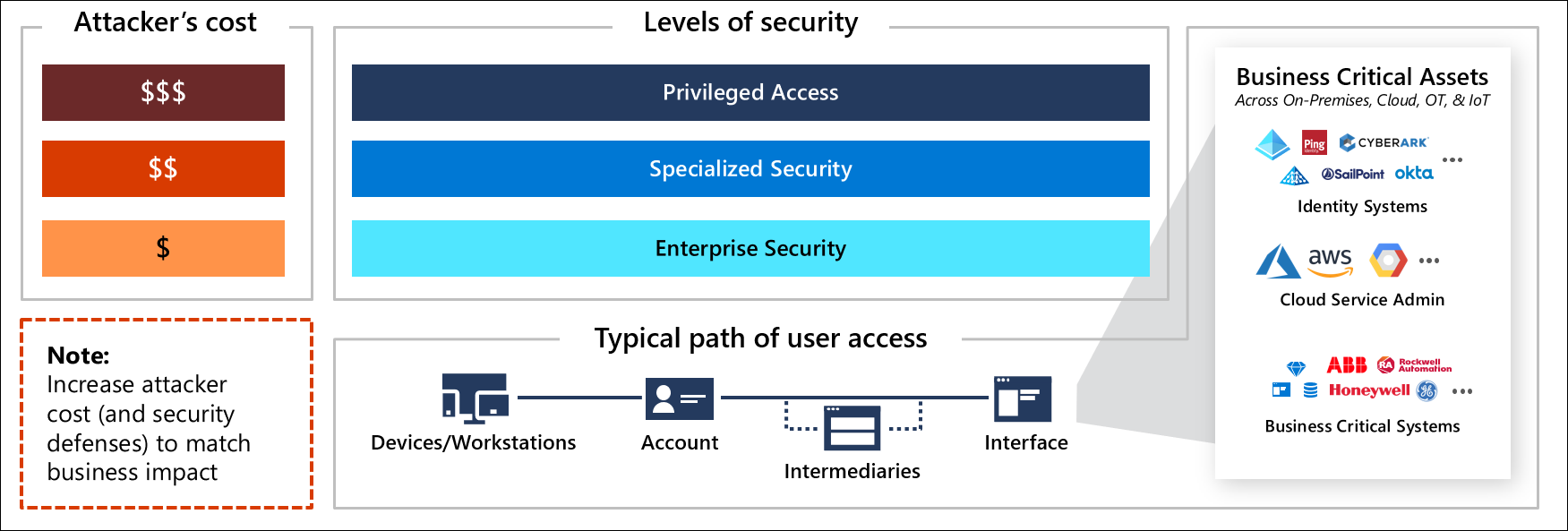

A estratégia de segurança de acesso privilegiado recomendada implementa um sistema simples de garantias de três níveis, que se estende por áreas, projetado para ser fácil de implantar: contas, dispositivos, intermediários e interfaces.

Cada nível sucessivo eleva os custos para o invasor, com investimento adicional no Defender para a Nuvem. Os níveis são projetados para atingir os "pontos doces" em que os defensores obtêm o maior retorno (aumento de custos do invasor) para cada investimento de segurança que fazem.

Cada função em seu ambiente deve ser mapeada para um desses níveis (e, opcionalmente, aumentada ao longo do tempo como parte de um plano de melhoria de segurança). Cada perfil é claramente definido como uma configuração técnica e automatizado sempre que possível para facilitar a implantação e acelerar as proteções de segurança. Para obter detalhes sobre a implementação, consulte o artigo roteiro de acesso privilegiado.

Níveis de segurança

Os níveis de segurança usados ao longo dessa estratégia são:

Empresa

A segurança empresarial é adequada para todos os usuários corporativos e cenários de produtividade. No avanço do plano de modernização rápida, a organização também serve como ponto de partida para acesso especializado e restrito à medida que fortalece progressivamente os controles na segurança da organização.

Nota

Configurações de segurança mais fracas existem, mas não são recomendadas pela Microsoft para organizações empresariais hoje devido às habilidades e recursos que os invasores têm disponíveis. Para obter informações sobre o que os invasores podem comprar uns dos outros nos mercados escuros e preços médios, consulte o vídeo As 10 melhores práticas para o Azure Security

Especializada

Segurança especializada: fornece maior controle de segurança para funções com um impacto elevado nos negócios (se comprometida por um invasor ou detentor mal-intencionado de informações privilegiadas).

Sua organização deve ter critérios documentados para contas especializadas e privilegiadas (por exemplo, o potencial impacto nos negócios é superior a US$ 1 milhão) e identificar todas as funções e contas que atendem a esses critérios. (usado ao longo dessa estratégia, inclusive nas Contas Especializadas)

As funções especializadas normalmente incluem:

- Desenvolvedores de sistemas comercialmente críticos.

- funções comerciais confidenciais como usuários de terminais SWIFT, pesquisadores com acesso a dados confidenciais, funcionários com acesso a relatórios financeiros antes do lançamento público, administradores de folha de pagamento, aprovadores para processos comerciais confidenciais e outras funções de alto impacto.

- Executivos e assistentes pessoais/assistentes administrativos que lidam regularmente com informações confidenciais.

- Contas de mídia social de alto impacto que podem danificar a reputação da empresa.

- Administradores de TI confidenciais com privilégios e impacto consideráveis, mas não são de toda a empresa. Esse grupo normalmente inclui administradores de cargas de trabalho individuais de alto impacto. (por exemplo, administradores de planejamento de recursos corporativos, administradores bancários, funções de help desk / suporte técnico, etc.)

A segurança de conta especializada também serve como uma etapa provisória para segurança privilegiada, que se baseia ainda mais nesses controles. Consulte o roteiro de acesso privilegiado para obter detalhes sobre a ordem recomendada de progressão.

Com privilégios

Segurança com privilégios é o nível mais alto de segurança projetado para funções que poderiam facilmente causar um incidente grave e possíveis danos materiais à organização nas mãos de um invasor ou colaborador mal-intencionado. Esse nível normalmente inclui funções técnicas com permissões administrativas na maioria ou em todos os sistemas empresariais (e às vezes inclui algumas funções críticas de negócios)

As contas privilegiadas se concentram primeiro na segurança, com a produtividade definida como a capacidade de executar tarefas confidenciais com segurança e facilidade. Essas funções não terão a capacidade de realizar tarefas de trabalho e produtividade geral confidenciais (procurar na Web, instalar e usar qualquer aplicativo) usando a mesma conta ou a mesma estação de trabalho/dispositivo. Eles terão contas e estações de trabalho altamente restritas com o aumento do monitoramento de suas ações para atividades anômalas que podem representar a atividade do invasor.

As funções de segurança de acesso privilegiado normalmente incluem:

- Funções de administrador do Microsoft Entra

- Outras funções de gerenciamento de identidade com direitos administrativos para um diretório empresarial, sistemas de sincronização de identidade, solução de federação, diretório virtual, sistema de gerenciamento de identidade/acesso privilegiado ou semelhante.

- Funções com associação nesses grupos locais do Active Directory

- Administradores corporativos

- Administradores de Domínio

- Administrador de esquema

- BUILTIN\Administradores

- Opers. de contas

- Operadores de backup

- Operadores de impressão

- Operadores de servidor

- Controladores de Domínio

- Controladores de Domínio somente leitura

- Proprietários criadores de política de grupo

- Operadores criptográficos

- Usuários COM Distribuídos

- Grupos confidenciais do Exchange local (incluindo permissões do Exchange Windows e subsistema confiável do Exchange)

- Outros Grupos Delegados – Grupos personalizados que podem ser criados pela sua organização para gerenciar operações de diretório.

- Qualquer administrador local para um sistema operacional subjacente ou locatário de serviço de nuvem que esteja hospedando os recursos acima, incluindo

- Membros do grupo de administradores locais

- Pessoal que conhece a senha de administrador raiz ou interna

- Administradores de qualquer ferramenta de gerenciamento ou segurança com agentes instalados nesses sistemas