Modelo de acesso corporativo

Este documento descreve um modelo de acesso empresarial geral que inclui o contexto de como uma estratégia de acesso privilegiada se enquadra. Para obter um roteiro sobre como adotar uma estratégia de acesso privilegiado, confira o RaMP (plano de modernização rápida). Para obter diretrizes de implementação, confira implantação de acesso privilegiado

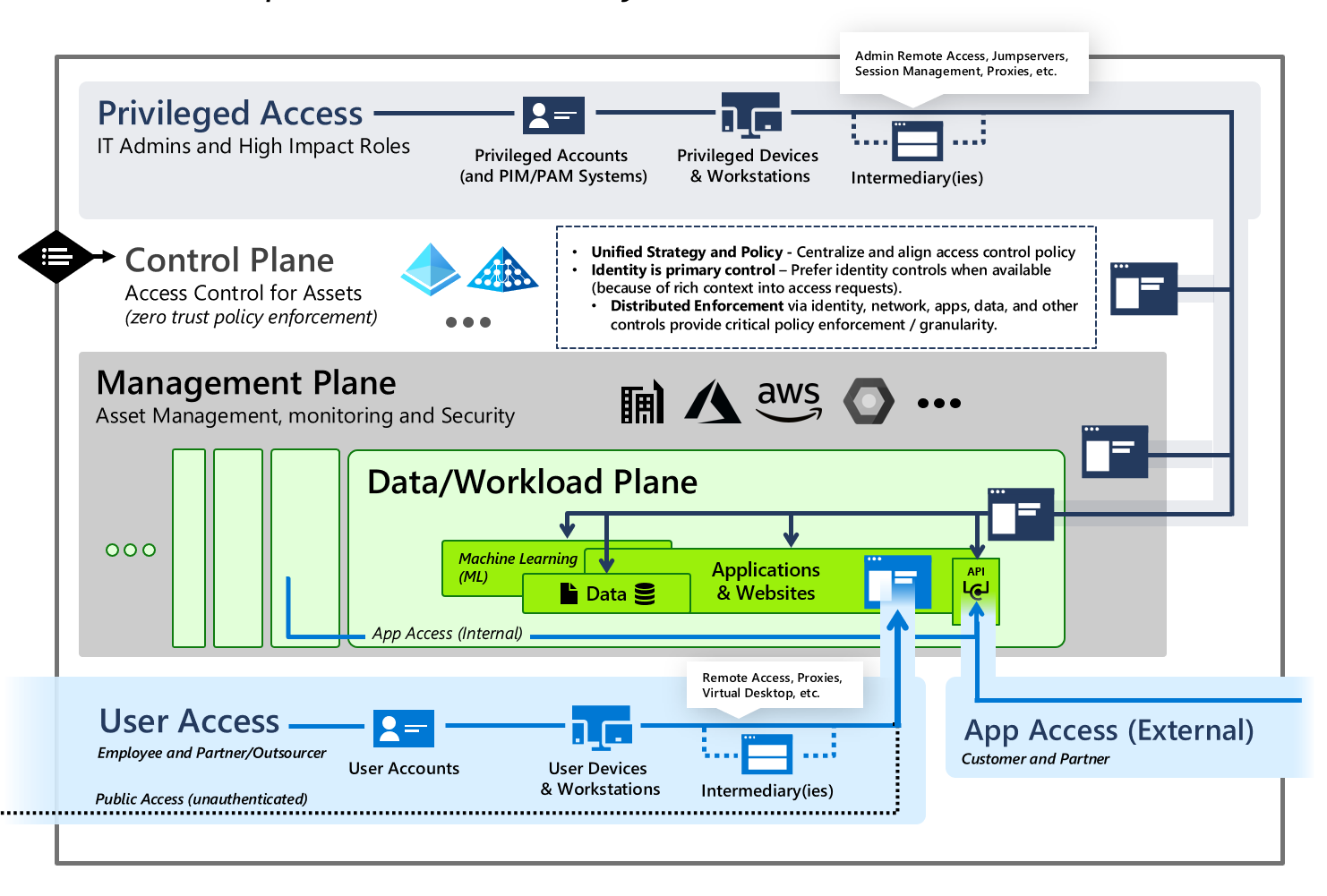

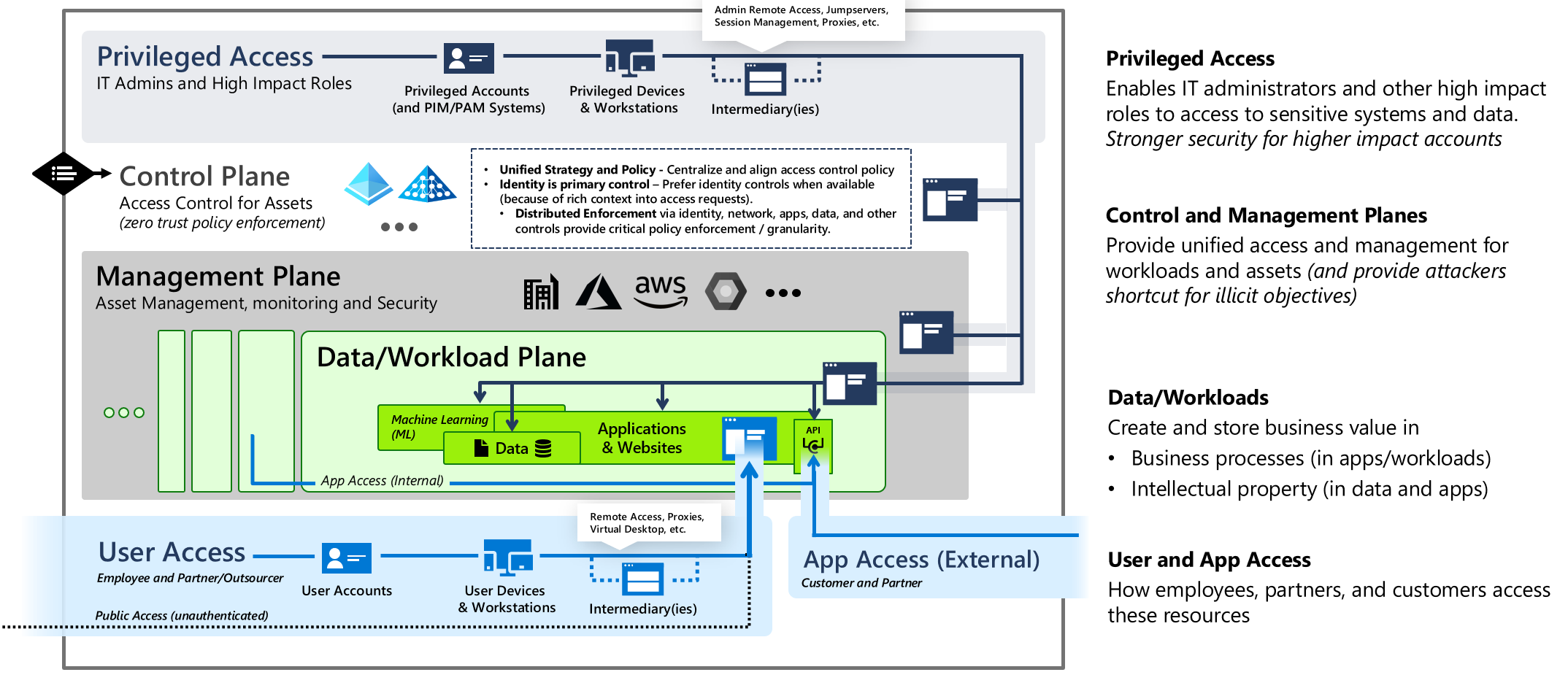

A estratégia de acesso privilegiado faz parte de uma estratégia geral de controle de acesso empresarial. Esse modelo de acesso empresarial mostra como o acesso privilegiado se enquadra em um modelo de acesso empresarial geral.

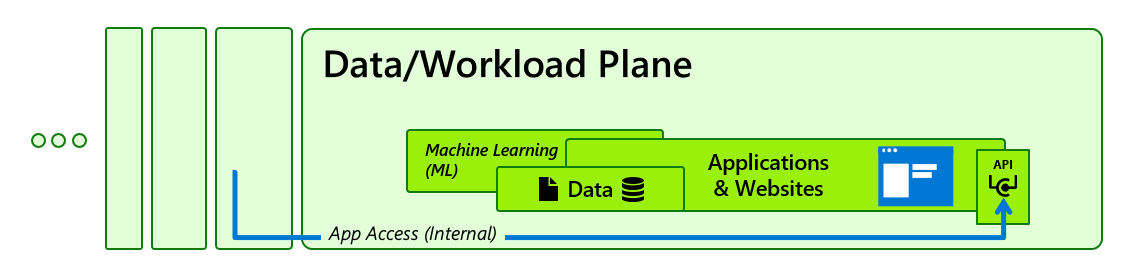

Os repositórios primários de valor comercial que uma organização deve proteger estão no plano de dados/carga de trabalho:

Normalmente, os aplicativos e os dados armazenam grande parte de uma organização:

- Processos de negócios em aplicativos e cargas de trabalho

- Propriedade intelectual em dados e aplicativos

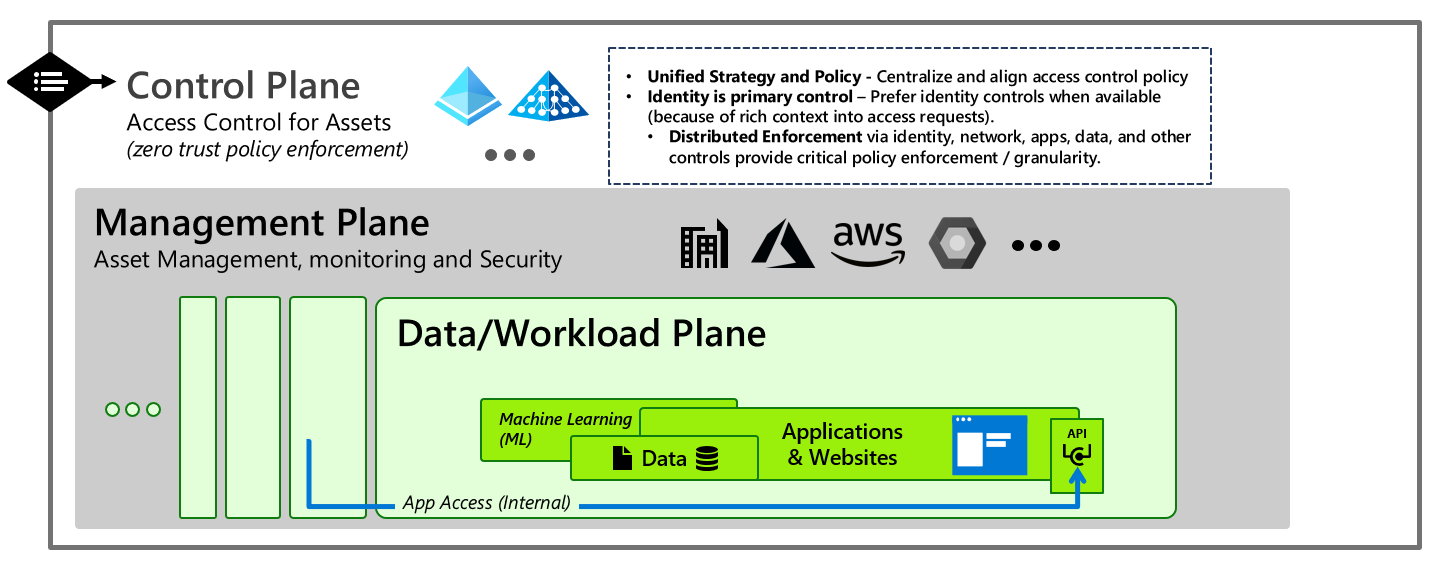

A organização de TI da empresa gerencia e dá suporte às cargas de trabalho e à infraestrutura na qual elas estão hospedadas, seja no local, no Azure ou em um provedor de nuvem de terceiros, criando um plano de gerenciamento. O fornecimento de controle de acesso consistente a esses sistemas na empresa requer um plano de controle baseado em sistemas de identidade corporativa centralizados, geralmente complementados pelo controle de acesso à rede para sistemas mais antigos, como dispositivos de tecnologia operacional (OT).

Cada um desses planos tem o controle dos dados e das cargas de trabalho em virtude de suas funções, criando uma via atraente para invasores caso eles possam ter controle de qualquer um dos planos.

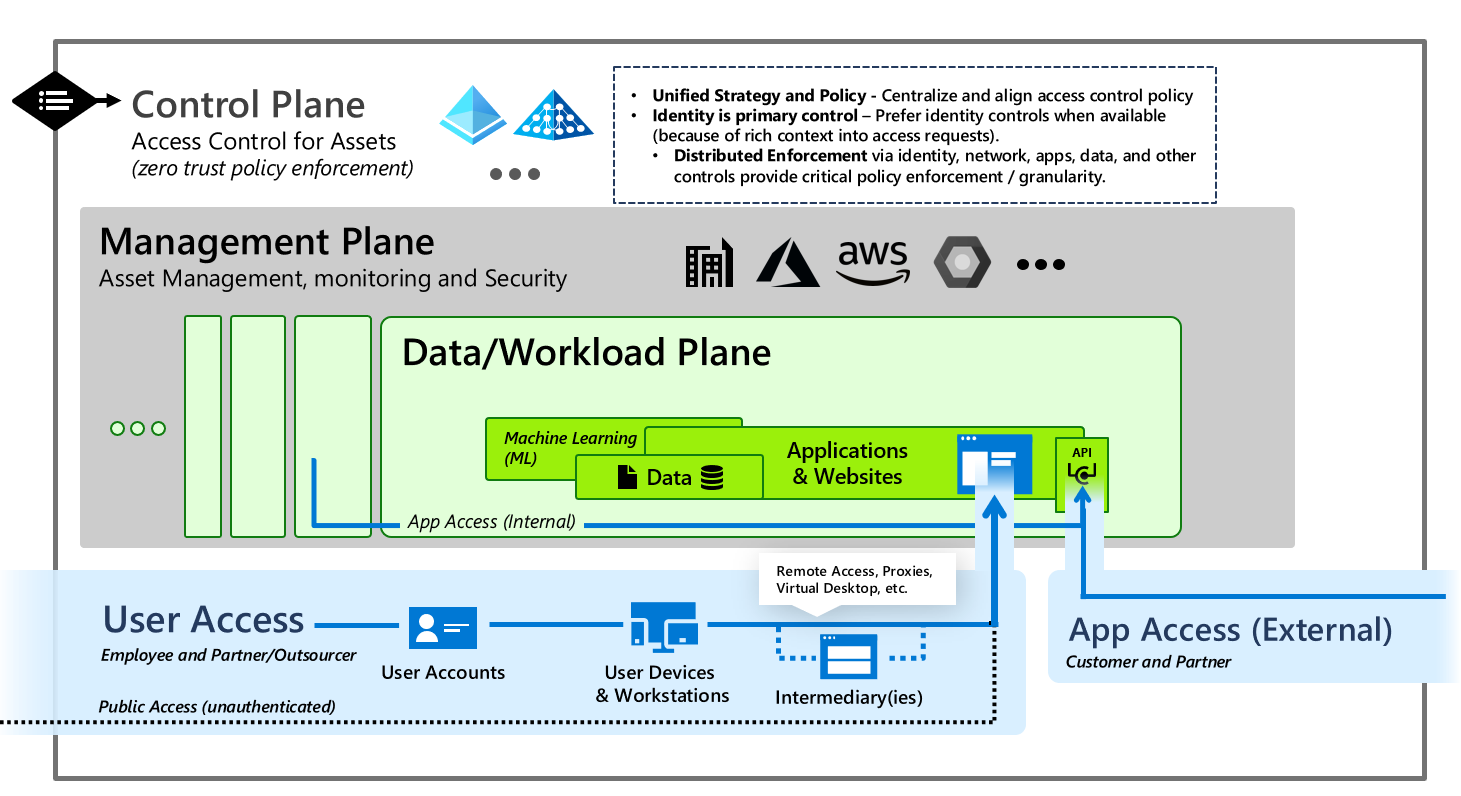

Para que esses sistemas gerem valor comercial, devem estar acessíveis para usuários, parceiros e clientes internos usando suas estações de trabalho ou dispositivos (geralmente com soluções de acesso remoto), e isso cria vias de acesso do usuário. Eles também devem estar disponíveis de maneira programática por meio de APIs (interfaces de programação de aplicativo) para facilitar a automação do processo, criando vias de acesso ao aplicativo.

Por fim, esses sistemas devem ser gerenciados e mantidos pela equipe de TI, por desenvolvedores ou por outras pessoas nas organizações, criando vias de acesso privilegiado. Devido ao alto nível de controle que eles fornecem sobre ativos de negócios críticos na organização, essas vias devem ser altamente protegidas contra o comprometimento.

O fornecimento de controle de acesso consistente na organização que permite a produtividade e reduz o risco exige que você

- Impor princípios de Confiança Zero em todo o acesso

- Pressuponha a violação de outros componentes

- Validação explícita de confiança

- Acesso com privilégio mínimo

- Segurança generalizada e imposição de políticas entre

- Acesso interno e externo para garantir a aplicação consistente da política

- Todos os métodos de acesso, incluindo usuários, administradores, APIs, contas de serviço etc.

- Atenuar o escalonamento de privilégios não autorizados

- Impor hierarquia – para impedir o controle de planos superiores de planos inferiores (por meio de ataques ou abuso de processos legítimos)

- Painel de controle

- Plano de gerenciamento

- Plano de dados/carga de trabalho

- Auditoria contínua de vulnerabilidades de configuração que permitem o escalonamento inadvertido

- Monitorar e responder a anomalias que podem representar possíveis ataques

- Impor hierarquia – para impedir o controle de planos superiores de planos inferiores (por meio de ataques ou abuso de processos legítimos)

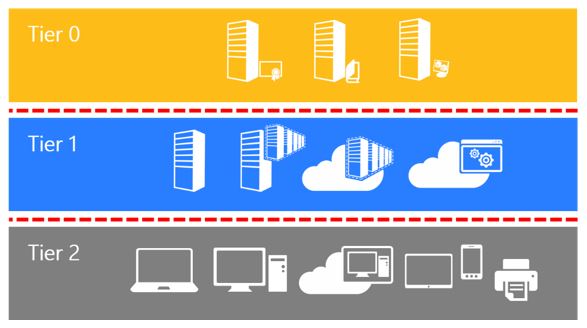

Evolução do modelo de camada do AD herdado

O modelo de acesso empresarial substitui o modelo de camada herdado que se concentrava em conter o escalonamento não autorizado de privilégios em um ambiente do Windows Server Active Directory local.

O modelo de acesso empresarial incorpora esses elementos, bem como os requisitos de gerenciamento de acesso completo de uma empresa moderna que abrange locais, várias nuvens, acesso de usuário interno ou externo e muito mais.

Expansão de escopo da camada 0

A camada 0 se expande para se tornar o plano de controle e resolve todos os aspectos do controle de acesso, incluindo a rede em que ela é a única opção de controle de acesso, como opções herdadas de OT

Divisões da camada 1

Para aumentar a clareza e a possibilidade de ação, o que era a camada 1 agora está dividida nas seguintes áreas:

- Plano de gerenciamento: para funções de gerenciamento de TI de toda a empresa

- Plano de dados/carga de trabalho: para gerenciamento por carga de trabalho, que às vezes é realizado pela equipe de TI e às vezes por unidades de negócios

Essa divisão garante o foco para proteger sistemas e funções administrativas de negócios que tenham alto valor comercial intrínseco, mas controle técnico limitado. Além disso, essa divisão acomoda melhor os desenvolvedores e modelos de DevOps em vez de se concentrar em funções de infraestrutura clássicas.

Divisões da camada 2

Para garantir a cobertura para acesso a aplicativos e os vários modelos de parceiros e clientes, a camada 2 foi dividida nas seguintes áreas:

- Acesso do usuário: que inclui todos os cenários B2B, B2C e de acesso público

- Acesso ao aplicativo: para acomodar as vias de acesso à API e a superfície de ataque resultante