Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

![]()

A empresa moderna tem uma incrível diversidade de dispositivos que acessam dados. Nem todos os pontos de extremidade são gerenciados ou mesmo pertencentes à organização, resultando em diferentes configurações de dispositivo e níveis de patch de software. Isso cria uma superfície de ataque maciça e, se não resolvido, o acesso de dados de trabalho de terminais não confiáveis pode facilmente se tornar o elo mais fraco em sua estratégia de segurança Zero Trust. (Baixe o modelo de maturidade de confiança zero: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

A Confiança Zero segue o princípio: "Nunca confie, sempre verifique". Em termos de pontos de extremidade, isso significa sempre verificar todos os pontos de extremidade. Isso inclui não apenas dispositivos de prestador de serviço, parceiro e convidado, mas também aplicativos e dispositivos usados por funcionários para acessar dados de trabalho, independentemente da propriedade do dispositivo.

Em uma abordagem de Confiança Zero, as mesmas políticas de segurança são aplicadas independentemente de o dispositivo ser de propriedade corporativa ou de propriedade pessoal por meio do BYOD (traga seu próprio dispositivo); se o dispositivo é totalmente gerenciado por TI ou apenas os aplicativos e dados são protegidos. As políticas se aplicam a todos os pontos de extremidade, sejam dispositivos IoT, PC, Mac, smartphone, tablet ou portáteis (wearable) ou onde quer que estejam conectados, sejam eles a redecorporativa segura, banda larga doméstica ou Internet pública. O mais importante é que a integridade e a confiabilidade dos aplicativos executados nesses pontos de extremidade afetam a postura de segurança. É necessário prevenir que dados corporativos sejam vazados para aplicativos ou serviços não confiáveis ou desconhecidos, seja acidentalmente ou por más intenções.

Há algumas regras-chave para proteger dispositivos e pontos de extremidade em um modelo de Confiança Zero: As políticas de segurança de Confiança Zero são impostas centralmente por meio da nuvem e abrangem a segurança do ponto de extremidade, a configuração do dispositivo, a proteção do aplicativo, a conformidade do dispositivo e a postura de risco.

- A plataforma, bem como os aplicativos executados nos dispositivos, é provisionada com segurança, configurada corretamente e atualizada.

- Há uma resposta automatizada e de solicitação para conter o acesso aos dados corporativos nos aplicativos no caso de um comprometimento de segurança.

- O sistema de controle de acesso garante que todos os controles de política estejam em vigor antes que os dados sejam acessados.

Objetivos de implantação de Zero Trust para a segurança de endpoints

Antes que a maioria das organizações inicie a jornada de Zero Trust, a segurança do endpoint é configurada da seguinte maneira:

- Os pontos de extremidade são associados ao domínio e gerenciados com soluções como Objetos da Política de Grupo ou Configuration Manager. Essas são ótimas opções, mas não aproveitam CSPs ( Provedores de Serviços de Configuração do Windows) modernos ou exigem um dispositivo de gateway de gerenciamento de nuvem separado para atender dispositivos baseados em nuvem.

- É necessário que os pontos de extremidade estejam em uma rede corporativa para acessar os dados. Isso pode significar que os dispositivos devem estar fisicamente no local para acessar a rede corporativa ou que exigem acesso a VPN, o que aumenta o risco de que um dispositivo comprometido possa acessar recursos corporativos confidenciais.

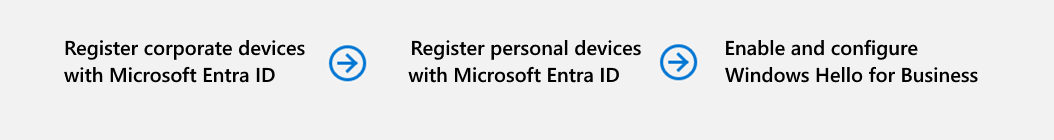

Ao implementar uma estrutura Zero Trust de ponta a ponta para proteger dispositivos finais, recomendamos que você se concentre primeiro nos três objetivos iniciais de implantação. Depois que eles forem concluídos, concentre-se no quarto objetivo:

Os pontos de extremidade são registrados com provedores de identidade de nuvem. Para monitorar a segurança e o risco em vários pontos de conexão usados por qualquer pessoa, você precisa de visibilidade para todos os dispositivos e todos os pontos de acesso que possam acessar os seus recursos. Em dispositivos registrados, você pode impor uma linha de base de segurança que também fornece aos usuários um método biométrico ou baseado em PIN para autenticação para ajudar a eliminar a dependência de senhas.

O acesso só é concedido a endpoints e aplicativos gerenciados pela nuvem e compatíveis. Defina as regras de conformidade para garantir que os dispositivos atendam aos requisitos mínimos de segurança para a concessão do acesso. Além disso, crie regras de correção e notificações para dispositivos não compatíveis para que as pessoas saibam como resolver problemas de conformidade.

As políticas de prevenção contra perda de dados (DLP) são impostas para dispositivos corporativos e BYOD. Controle o que os usuários podem fazer com os dados depois que eles têm acesso. Por exemplo, restrinja o salvamento de arquivos a locais não confiáveis (como um disco local) ou restrinja o compartilhamento de cópia e colagem com um aplicativo de comunicação do consumidor ou aplicativo de chat para proteger os dados.

A detecção de ameaças em endpoints é usada para monitorar o risco de dispositivo. Busque uma solução de painel único para gerenciar todos os dispositivos de forma consistente. Use uma solução SIEM (Gerenciamento de Eventos e Informações de Segurança) para direcionar logs de endpoint e transações de modo que você obtenha menos alertas, porém acionáveis.

Como tarefa final, examine os princípios de Confiança Zero para IoT e redes de tecnologia operacional.

Guia de implantação de Confiança Zero de ponto de extremidade

Este guia orienta você pelas etapas necessárias para proteger seus dispositivos seguindo os princípios de uma estrutura de segurança de Confiança Zero.

Registrar endpoints com um provedor de identidade em nuvem

Para ajudar a limitar a exposição ao risco, monitore os pontos de extremidade para garantir que cada um tenha uma identidade confiável, os principais requisitos de segurança sejam aplicados e o nível de risco para itens como malware ou exfiltração de dados foi medido, corrigido ou considerado aceitável.

Depois que um dispositivo se registra, os usuários podem acessar os recursos restritos da sua organização usando seu nome de usuário corporativo e senha para entrar. Quando disponível, aumente a segurança por meio do uso de recursos como o Windows Hello para Empresas.

Registrar dispositivos corporativos no Microsoft Entra ID

Certifique-se de que os dispositivos Windows usados para acessar os dados da sua organização aderem e registram-se no Microsoft Entra ID por meio de um dos seguintes caminhos:

Experiência Pronta para Uso do Windows – Usar a experiência pronta para uso (OOBE) para ingressar dispositivos Windows no Microsoft Entra ID simplifica a configuração, garantindo que os dispositivos estejam prontos para acesso seguro aos recursos organizacionais imediatamente. Para obter diretrizes, consulte o Microsoft Entra para ingressar em um novo dispositivo Windows.

Dispositivos Windows provisionados anteriormente – os usuários de um dispositivo de trabalho do Windows provisionado anteriormente podem usar sua conta corporativa ou de estudante para registrá-la na ID do Microsoft Entra. Consulte Adicionar sua conta corporativa ou de estudante a um dispositivo Windows.

Registrar um dispositivo pessoal – os usuários podem registrar seus dispositivos Windows pessoais com a ID do Microsoft Entra. Consulte Registrar seu dispositivo pessoal em sua rede corporativa ou de estudante.

Para dispositivos corporativos, você pode usar os seguintes métodos específicos da plataforma para provisionar novos sistemas operacionais e registrar dispositivos com a ID do Microsoft Entra:

Windows – O Windows Autopilot é uma coleção de tecnologias usadas para configurar e pré-configurar novos dispositivos, preparando-os para uso produtivo. Confira a visão geral do Windows Autopilot.

iOS/iPadOS – Dispositivos corporativos comprados por meio do Apple Business Manager ou do Apple School Manager podem ser registrados no Intune por meio de registro automatizado de dispositivo. Consulte Configurar o Registro Automatizado de Dispositivos.

Aprimorar a segurança de autenticação com o Windows Hello para Empresas

Para permitir aos usuários um método de entrada alternativo que substitui o uso de senhas por autenticação de dois fatores forte em dispositivos e impor regras para o uso de PINs, chaves de segurança para entrada e muito mais, habilite o Windows Hello para Empresas nos dispositivos Windows dos usuários.

O Microsoft Intune dá suporte a dois métodos complementares para aplicar e impor as configurações do Windows Hello para Empresas:

No registro de dispositivos com política em todo o locatário – use esse método para aplicar uma política padrão do Windows Hello para Empresas a cada dispositivo Windows quando ele se registrar no Intune. Essa política ajuda a garantir que todos os novos dispositivos Windows que ingressarem em sua organização sejam mantidos com os mesmos padrões de configuração iniciais para requisitos de PIN, autenticação de dois fatores e muito mais.

Para obter mais informações e diretrizes de configuração, consulte o Windows Hello no registro de dispositivo na documentação do Intune.

Após o registro com perfis de proteção de conta – os perfis de proteção de conta permitem que você aplique configurações específicas do Windows Hello para Empresas a diferentes grupos em sua organização depois que eles tiverem se registrado no Intune. Se houver um conflito entre o perfil de proteção da conta e o perfil do locatário, o perfil de proteção da conta terá prioridade. Isso permite que ajustes sejam feitos para grupos diferentes com base em seus requisitos.

Os perfis de proteção de conta do Intune são um tipo de perfil para o tipo de política de Proteção de Conta, que, por sua vez, é um tipo de política de segurança do ponto de extremidade do Intune. Para obter diretrizes sobre como configurar esse perfil, consulte Criar uma política de segurança de ponto de extremidade e escolha o tipo de política de proteção de conta, seguido pelo tipo de perfil de proteção de conta.

2. Limitar o acesso a aplicativos e pontos de extremidade gerenciados pela nuvem e em conformidade

Com as identidades para pontos de extremidade que ingressam na sua organização estabelecidas e requisitos de autenticação aprimorados em vigor, certifique-se de que esses pontos de extremidade atendam às expectativas de segurança da sua organização antes de utilizar para acessar os dados e recursos dela.

Para controle de acesso, use as políticas de conformidade do dispositivo do Intune, que funcionam com o Acesso Condicional do Microsoft Entra para garantir que apenas dispositivos que estejam em conformidade com seus requisitos de segurança possam ser utilizados pelos usuários autenticados para acessar recursos. Uma parte importante das políticas de conformidade são as notificações de correção e as regras que ajudam os usuários a colocar um dispositivo não compatível de volta à conformidade.

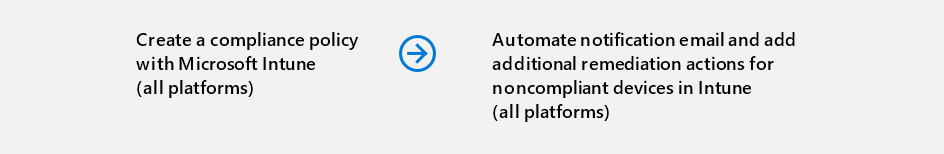

Criar uma política de conformidade com o Microsoft Intune

Microsoft Intune políticas de conformidade são conjuntos de regras e condições que utiliza para avaliar a configuração dos seus dispositivos geridos. Estas políticas podem ajudá-lo a proteger os dados organizacionais e os recursos de dispositivos que não cumprem esses requisitos de configuração. Os dispositivos geridos têm de satisfazer as condições que definiu nas suas políticas para serem considerados conformes por Intune.

A conformidade do dispositivo do Intune tem duas partes que funcionam juntas:

As configurações de política de conformidade são um único conjunto de configurações que se aplicam a todo o locatário para fornecer uma política de conformidade integrada que cada dispositivo recebe. As configurações de política de conformidade estabelecem como a política de conformidade funciona em seu ambiente, incluindo como lidar com dispositivos que não recebem uma política de conformidade explícita do dispositivo.

Para definir essas configurações em todo o locatário, consulte as configurações de política de conformidade.

As políticas de conformidade de dispositivos são conjuntos discretos de regras e definições específicas da plataforma que implementa em grupos de utilizadores ou dispositivos. Os dispositivos avaliam as regras na política para relatar seu status de conformidade. Uma status não conforme pode resultar numa ou mais ações de não conformidade. Microsoft Entra políticas de Acesso Condicional também podem utilizar essa status para bloquear o acesso a recursos organizacionais a partir desse dispositivo.

Para configurar grupos com políticas de conformidade do dispositivo, consulte Criar uma política de conformidade no Microsoft Intune. Para obter exemplos de níveis crescentes de configurações de conformidade que você pode usar, consulte o Plano do Intune para políticas de conformidade.

Estabelecer ações e notificações voltadas para o usuário para dispositivos não compatíveis

Cada política de conformidade do Intune inclui ações de não conformidade. As ações se aplicam quando um dispositivo falha ao atender à configuração de política de conformidade atribuída. O Intune e o Acesso Condicional leem o status de um dispositivo para ajudar a determinar etapas adicionais que você pode configurar ou para bloquear o acesso aos recursos da organização a partir desse dispositivo, desde que ele permaneça incompatível.

Você configura ações para não conformidades como parte de cada política de conformidade de dispositivo que criar.

As ações de não conformidade incluem, mas não se limitam às seguintes opções, com opções diferentes disponíveis para diferentes plataformas:

- Marcar o dispositivo como não compatível

- Enviar um email pré-configurado para o usuário do dispositivo

- Bloquear remotamente o dispositivo

- Enviar uma notificação por push pré-configurada para o usuário

Para saber mais sobre as ações disponíveis, como adicioná-las às políticas e como pré-configurar emails e notificações, consulte Configurar ações para dispositivos não compatíveis no Intune.

3. Implantar políticas que impõem a DLP (prevenção contra perda de dados) para dispositivos corporativos e BYOD

Depois que o acesso a dados for concedido, você deseja controlar o que o usuário pode fazer com os dados e como eles são armazenados. Por exemplo, se um usuário acessa um documento com sua identidade corporativa, você deseja impedir que esse documento seja salvo em um local de armazenamento do consumidor desprotegido ou seja compartilhado com um aplicativo de chat ou comunicação do consumidor.

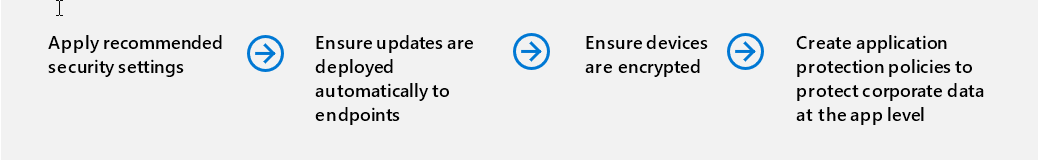

Aplicar as configurações de segurança recomendadas

As linhas de base de segurança podem ajudar a estabelecer uma linha de base ampla e consistente de configurações seguras que ajudam a proteger usuários, dispositivos e dados. As linhas de base de segurança do Intune são grupos pré-configurados de configurações do Windows que ajudam você a aplicar um grupo conhecido de configurações e valores padrão recomendados pelas equipes de segurança relevantes. Você pode usar essas linhas de base com suas configurações padrão ou editá-las para criar instâncias personalizadas que atendam às necessidades variadas de diferentes grupos em sua organização.

Implantar atualizações automaticamente em dispositivos finais

Para manter os dispositivos gerenciados em conformidade com as ameaças de segurança em evolução, use políticas do Intune que podem automatizar implantações de atualização:

Windows Updates for Business – você pode usar as políticas do Intune para Windows Updates for Business para instalar automaticamente as atualizações do Windows em seus dispositivos. As políticas podem automatizar quando as atualizações são instaladas e o tipo de atualizações, incluindo a versão do Windows, as atualizações de segurança mais recentes e novos drivers. Para começar, consulte Gerenciar atualizações de software do Windows 10 e do Windows 11 no Intune.

Atualizações do Android Enterprise – o Intune dá suporte a atualizações automáticas via over-the-air ao sistema operacional e firmware para dispositivos Android Zebra através de uma integração com parceiros.

iOS/iPadOS – As políticas do Intune podem instalar automaticamente atualizações em dispositivos iOS/iPad registrados como um dispositivo supervisionado por meio de uma das opções de Registro automatizado de dispositivo (ADE) da Apple. Para configurar uma política de atualização do iOS, consulte Gerenciar políticas de atualização de software do iOS/iPadOS no Intune.

Criptografar dispositivos

Use as seguintes opções específicas da plataforma para criptografar dados corporativos em repouso em dispositivos:

MacOS – Para configurar a criptografia de disco completo no macOS, use a criptografia de disco FileVault para macOS com o Intune.

Windows – Para dispositivos Windows, gerencie a política de criptografia de disco para dispositivos Windows com o Intune. A política do Intune pode impor o BitLocker para volumes e discos e a Criptografia de Dados Pessoais que fornece recursos de criptografia de dados baseados em arquivo vinculados às credenciais de um usuário.

Proteger dados corporativos no nível do aplicativo com políticas de proteção de aplicativo

Para manter seus dados corporativos seguros em aplicativos gerenciados, use as políticas de proteção de aplicativo do Intune. As políticas de proteção de aplicativo do Intune ajudam a proteger os dados da sua organização controlando como eles são acessados e compartilhados. Por exemplo, essas políticas podem impedir que os usuários copiem e colem dados corporativos em aplicativos pessoais ou exijam um PIN para acessar emails corporativos.

Para começar a criar e usar essas políticas, consulte Como criar e atribuir políticas de proteção de aplicativo. Para obter alguns exemplos de três níveis crescentes de configurações de segurança que você pode usar, consulte a estrutura de proteção de dados do Intune para a política de proteção de aplicativo.

4. Monitorar o risco do dispositivo com detecção de ameaças de ponto de extremidade

Depois de atingir os três primeiros objetivos, configure a segurança de endpoint nos dispositivos e comece a monitorar as ameaças emergentes para que você possa corrigi-las antes que se tornem um problema maior.

Veja a seguir algumas das soluções da Microsoft que você pode usar e combinar:

Microsoft Defender com o Microsoft Intune – Ao integrar o Microsoft Defender para Ponto de Extremidade ao Intune, você pode usar o Centro de administração do Intune para configurar o Defender para Ponto de Extremidade em dispositivos gerenciados pelo Intune, exibir dados de ameaças e recomendações do Defender e, em seguida, agir para corrigir esses problemas. Você também pode usar o cenário de gerenciamento de configurações de segurança do Defender para Endpoint que permite o uso da política do Intune para gerenciar configurações do Defender em dispositivos que não estão inscritos no Intune.

Microsoft Sentinel – O Microsoft Sentinel é uma solução de SIEM (gerenciamento de eventos e informações de segurança nativas na nuvem) que ajuda você a descobrir e responder rapidamente a ameaças sofisticadas.

Com o Intune Data warehouse, você pode enviar dados de gerenciamento de dispositivos e aplicativos para ferramentas de relatório para filtragem inteligente de alertas para reduzir o ruído. As opções incluem, mas não se limitam à conexão ao Data Warehouse com o Power BI e ao uso de soluções SIEM por meio do uso de um cliente personalizado OData.

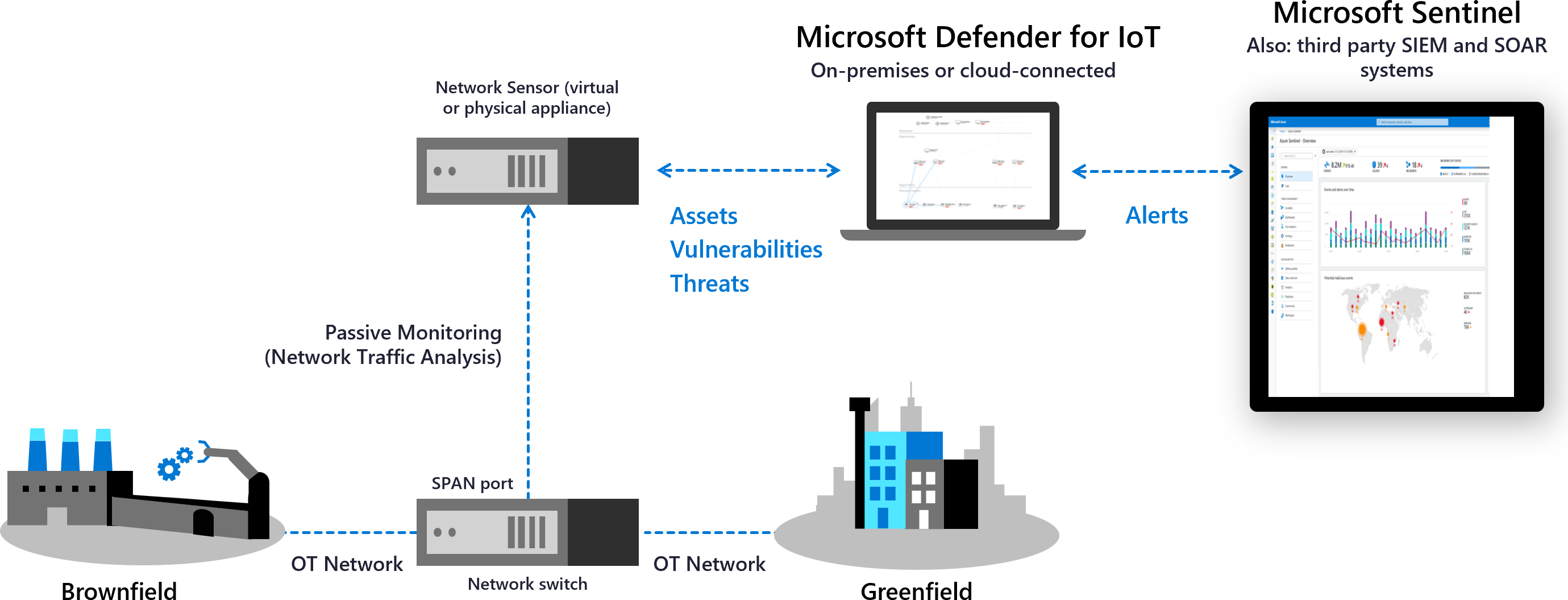

Confiança Zero e suas redes de OT

O Microsoft Defender para IoT é uma solução de segurança unificada desenvolvida especificamente para identificar dispositivos, vulnerabilidades e ameaças em redes de IoT e de tecnologia operacional (OT). Use o Defender para IoT para aplicar segurança em todo o ambiente IoT/OT, incluindo dispositivos existentes que podem não ter agentes de segurança internos.

As redes OT geralmente diferem da infraestrutura de TI tradicional e precisam de uma abordagem especializada para a Confiança Zero. Os sistemas OT usam tecnologia exclusiva com protocolos proprietários e podem incluir plataformas de envelhecimento com conectividade e energia limitadas, requisitos de segurança específicos e exposições exclusivas a ataques físicos.

O Defender para IoT dá suporte a princípios de Confiança Zero abordando desafios específicos do OT, como:

- Ajudando você a controlar conexões remotas em seus sistemas OT.

- Ajudar você a revisar e reduzir as interconexões entre sistemas dependentes.

- Localizando pontos únicos de falha em sua rede.

Implante sensores de rede do Defender for IoT para detectar dispositivos e tráfego e observar vulnerabilidades específicas de OT. Segmente seus sensores em locais e zonas em toda a sua rede para monitorar o tráfego entre zonas e siga as etapas de mitigação baseadas em risco do Defender for IoT para reduzir o risco em todo o seu ambiente de OT. O Defender for IoT monitora continuamente seus dispositivos em busca de comportamento anômalo ou não autorizado.

Integre-se a serviços da Microsoft, como o Microsoft Sentinel e outros serviços de parceiros, incluindo sistemas de SIEM e de tíquetes, para compartilhar dados do Defender para IoT em toda a sua organização.

Para saber mais, veja:

- Confiança Zero e suas redes de OT

- Monitorar suas redes de OT com os princípios de Confiança Zero

- Investigar incidentes do Defender para IoT com o Microsoft Sentinel

Produtos abordados neste guia

Microsoft Azure

Microsoft 365

Microsoft Defender para ponto de extremidade

Conclusão

Uma abordagem de Confiança Zero pode reforçar significativamente a postura de segurança dos seus dispositivos e pontos de extremidade. Para obter mais informações ou ajuda com a implementação, entre em contato com a equipe de Sucesso do Cliente ou continue lendo os outros capítulos deste guia que abrangem todos os pilares da Confiança Zero.

Saiba mais sobre como implementar uma estratégia de Confiança Zero de ponta a ponta para:

A série de guias de implantação de Confiança Zero