Tipos de identidade e conta para aplicativos de locatário único e multilocatário

Este artigo explica como você, como desenvolvedor, pode escolher se o seu aplicativo permite apenas usuários do seu locatário do Microsoft Entra, usuários de qualquer locatário do Microsoft Entra ou usuários com contas Microsoft pessoais. Você pode configurar seu aplicativo para ser de locatário único ou multilocatário durante o registro do aplicativo no Microsoft Entra. Garanta o princípio de Confiança Zero de acesso com privilégios mínimos para que seu aplicativo solicite apenas as permissões necessárias.

A plataforma de identidade da Microsoft fornece suporte para tipos de identidade específicos:

- Contas corporativas ou de estudante quando a entidade tem uma conta em uma ID do Microsoft Entra

- Contas pessoais da Microsoft (MSA) para qualquer pessoa que tenha conta no Outlook.com, Hotmail, Live, Skype, Xbox, etc.

- Identidades externas no Microsoft Entra ID para parceiros (usuários fora da sua organização)

- Microsoft Entra Business to Customer (B2C) que permite criar uma solução que permite que seus clientes tragam seus outros provedores de identidade. Os aplicativos que usam o Azure AD B2C ou estão inscritos no Microsoft Dynamics 365 Fraud Protection com Azure Active Directory B2C podem avaliar atividades potencialmente fraudulentas após tentativas de criar novas contas ou entrar no ecossistema do cliente.

Uma parte necessária do registro do aplicativo na ID do Microsoft Entra é a seleção dos tipos de conta com suporte. Enquanto os profissionais de TI em funções de administrador decidem quem pode consentir com aplicativos no seu locatário, você, como desenvolvedor, especifica quem pode usar seu aplicativo com base no tipo de conta. Quando um locatário não permite que você registre seu aplicativo no Microsoft Entra ID, os administradores fornecem uma maneira de comunicar esses detalhes a eles por meio de outro mecanismo.

Você escolhe entre as seguintes opções de tipo de conta com suporte ao registrar o seu aplicativo.

Accounts in this organizational directory only (O365 only - Single tenant)Accounts in any organizational directory (Any Azure AD directory - Multitenant)Accounts in any organizational directory (Any Azure AD directory - Multitenant) and personal Microsoft accounts (e.g. Skype, Xbox)Personal Microsoft accounts only

Somente as contas deste diretório organizacional - locatário único

Quando você seleciona Somente contas neste diretório organizacional (somente O365 – locatário único), você permite apenas usuários e convidados do locatário em que o desenvolvedor registrou seu aplicativo. Essa opção é a mais comum para aplicativos de linha de negócios (LOB).

Somente contas em qualquer diretório organizacional - multilocatário

Ao selecionar Contas em qualquer diretório organizacional (qualquer diretório do Microsoft Entra – multilocatário), você permite que qualquer usuário de qualquer diretório do Microsoft Entra entre em seu aplicativo multilocatário. Se você quiser permitir apenas usuários de locatários específicos, filtre esses usuários em seu código verificando se a declaração tid no id_token está na sua lista de locatários permitidos. Seu aplicativo pode utilizar o ponto de extremidade da organização ou o ponto de extremidade comum para entrar usuários no locatário inicial do usuário. Para dar suporte aos usuários convidados que entrarem em seu aplicativo multilocatário, use o ponto de extremidade de locatário específico para o locatário em que o usuário é um convidado para conectar o usuário.

Contas em qualquer conta institucional e contas pessoais da Microsoft

Quando você seleciona Contas em qualquer conta institucional e contas Microsoft pessoais (Qualquer diretório do Microsoft Entra - Multilocatário) e contas Microsoft pessoais (por exemplo, Skype, Xbox), você permite que um usuário entre no seu aplicativo com sua identidade nativa de qualquer locatário ou conta de consumidor do Microsoft Entra. A mesma filtragem de locatário e uso de ponto de extremidade se aplicam a esses aplicativos, assim como fazem com aplicativos multilocatário, conforme descrito anteriormente.

Somente contas Microsoft pessoais

Ao selecionar Somente contas Microsoft pessoais, você permite que apenas usuários com contas de consumidor usem seu aplicativo.

Aplicativos voltados para o cliente

Quando você cria uma solução na plataforma de identidade da Microsoft que alcança seus clientes, geralmente não deseja utilizar seu diretório corporativo. Em vez disso, você deseja que os clientes estejam em um diretório separado para que não possam acessar nenhum dos recursos corporativos da sua empresa. Para atender a essa necessidade, a Microsoft oferece o Microsoft Entra Business to Customer (B2C).

O Azure AD B2C fornece a identidade de empresa para cliente como um serviço. É possível permitir que os usuários tenham um nome de usuário e senha apenas para seu aplicativo. O B2C oferece suporte a clientes com identidades sociais para reduzir senhas. Você pode dar suporte a clientes corporativos federando o seu diretório do Azure AD B2C para o Microsoft Entra ID de seus clientes ou qualquer provedor de identidade que dê suporte a Security Assertion Markup Language (SAML) para o OpenID Connect. Ao contrário de um aplicativo multilocatário, seu aplicativo não utiliza o diretório corporativo do cliente onde ele está protegendo seus ativos corporativos. Seus clientes podem acessar seu serviço ou recurso sem conceder ao aplicativo acesso aos recursos corporativos deles.

Não depende apenas do desenvolvedor

Embora você defina no registro do aplicativo quem pode entrar no aplicativo, a palavra final vem do usuário individual ou dos administradores do locatário inicial do usuário. Os administradores de locatários geralmente querem ter mais controle sobre um aplicativo do que apenas quem pode entrar. Por exemplo, talvez eles queiram aplicar uma política de acesso condicional ao aplicativo ou controlar qual grupo eles permitem que use o aplicativo. Para permitir que os administradores de locatários tenham esse controle, há um segundo objeto na plataforma de identidade da Microsoft: o aplicativo Enterprise. Aplicativos corporativos também são conhecidos como Entidades de Serviço.

Aplicativos com usuários em outros locatários ou outras contas de consumidor

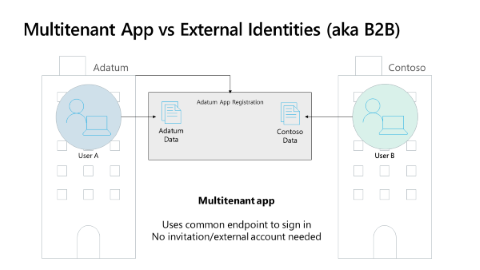

Conforme mostrado no diagrama a seguir usando um exemplo de dois locatários (para as organizações fictícias, Adatum e Contoso), os tipos de conta compatíveis incluem a opção Contas em qualquer diretório organizacional para um aplicativo multilocatário para que você possa permitir usuários do diretório organizacional. Em outras palavras, você permite que um usuário entre em seu aplicativo com sua identidade nativa de qualquer Microsoft Entra ID. Uma entidade de serviço é criada automaticamente no locatário quando o primeiro usuário de um locatário se autentica no aplicativo.

Há apenas um registro de aplicativo ou objeto de aplicativo. No entanto, há um aplicativo Enterprise ou entidade de serviço (SP) em cada locatário que permite que os usuários entrem no aplicativo. O administrador do locatário pode controlar como o aplicativo funciona no seu locatário.

Considerações sobre aplicativos multilocatário

Os aplicativos multilocatários entram em usuários do locatário inicial do usuário quando o aplicativo utiliza o ponto de extremidade comum ou da organização. O aplicativo tem um registro de aplicativo, conforme mostrado no diagrama a seguir. Neste exemplo, o aplicativo está registrado no locatário Adatum. O usuário A da Adatum e do Usuário B da Contoso podem entrar no aplicativo com a expectativa de que o usuário A da Adatum acesse dados da Adatum e que o usuário B da Contoso acesse dados da Contoso.

Como desenvolvedor, é sua responsabilidade manter as informações do locatário separadas. Por exemplo, se os dados da Contoso forem do Microsoft Graph, o usuário B da Contoso verá apenas os dados do Microsoft Graph da Contoso. Não há possibilidade para o Usuário B da Contoso acessar dados do Microsoft Graph no locatário Adatum porque o Microsoft 365 tem separação de dados verdadeira.

No diagrama acima, o Usuário B da Contoso pode entrar no aplicativo e acessar os dados da Contoso no seu aplicativo. Seu aplicativo pode usar os pontos de extremidade comuns (ou da organização) para que o usuário entre nativamente no locatário, não exigindo nenhum processo de convite. Um usuário pode executar e entrar em seu aplicativo e ele funciona depois que o usuário ou administrador do locatário concede consentimento.

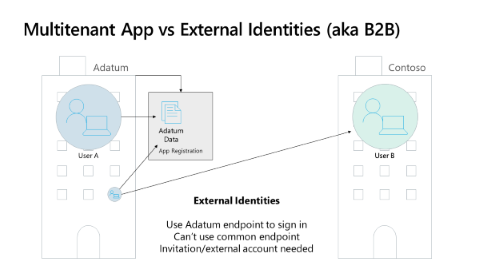

Colaboração com usuários externos

Quando as empresas desejam permitir que usuários que não são membros da empresa acessem dados da empresa, elas usam o recurso Microsoft Entra Business to Business (B2B). Conforme ilustrado no diagrama a seguir, as empresas podem convidar usuários para se tornarem usuários convidados em seu locatário. Depois que o usuário aceita o convite, ele pode acessar dados protegidos pelo locatário emissor do convite. O usuário não cria uma credencial separada no locatário.

Os usuários convidados se autenticam entrando no locatário inicial, na conta Microsoft pessoal ou em outra conta do provedor de identidade (IdP). Os hóspedes também podem autenticar-se com um código de acesso único utilizando qualquer e-mail. Depois que os convidados se autenticam, a ID do Microsoft Entra do locatário convidativo fornece um token para acesso aos dados do locatário convidado.

Como desenvolvedor, tenha em mente estas considerações quando seu aplicativo oferecer suporte a usuários convidados:

- Você deve utilizar um ponto de extremidade específico do locatário ao entrar no usuário convidado. Não é possível utilizar os pontos de extremidade comuns, organizacionais ou de consumidor.

- A identidade do usuário convidado é diferente da identidade do usuário no seu locatário doméstico ou outro IDP. A declaração

oidno token para um usuário convidado é diferente dooiddo mesmo indivíduo em seu locatário inicial.

Próximas etapas

- O artigo Como e por que aplicativos são adicionados ao Microsoft Entra ID explica como objetos de aplicativo descrevem um aplicativo para o Microsoft Entra ID.

- O artigo Práticas recomendadas de segurança para propriedades de aplicativos no Microsoft Entra ID abrange propriedades como URI de redirecionamento, tokens de acesso, certificados e segredos, URI de ID de aplicativo e propriedade de aplicativos.

- O artigo Criar aplicativos com uma abordagem de identidade de Confiança Zero fornece uma visão geral das permissões e das práticas recomendadas de acesso.

- Adquirir autorização para acessar recursos ajuda você a entender melhor como garantir a Confiança Zero ao adquirir permissões de acesso a recursos para o seu aplicativo.

- O artigo Desenvolver uma estratégia de permissões delegadas ajuda você a implementar a melhor abordagem para gerenciar permissões no seu aplicativo e desenvolvê-lo usando princípios de Confiança Zero.

- Desenvolver a estratégia de permissões de aplicativo ajuda você a decidir sobre sua abordagem de permissões de aplicativo para o gerenciamento de credenciais.