O que queremos dizer com conformidade Confiança Zero?

Esse artigo fornece uma visão geral da segurança de aplicativos do ponto de vista do desenvolvedor para abordar os princípios orientadores da Confiança Zero. No passado, a segurança do código era toda sobre seu próprio aplicativo: se você errou, seu próprio aplicativo estava em risco. Hoje, a segurança cibernética é uma alta prioridade para clientes e governos em todo o mundo.

A conformidade com os requisitos de segurança cibernética é um pré-requisito para muitos clientes e governos comprarem aplicativos. Por exemplo, consulte Ordem Executiva 14028 dos EUA: Melhorando a segurança cibernética do país e Resumo dos requisitos da Administração de Serviços Gerais dos EUA. Seu aplicativo precisa atender aos requisitos do cliente.

A segurança na nuvem é uma consideração da infraestrutura da organização que é tão segura quanto o elo mais fraco. Quando um único aplicativo é o elo mais fraco, agentes mal-intencionados podem obter acesso a dados e operações essenciais para os negócios.

A segurança de aplicativos de uma perspectiva de desenvolvedor inclui uma abordagem Confiança Zero: os aplicativos abordam os princípios orientadores do Confiança Zero. Como desenvolvedor, você atualiza continuamente seu aplicativo à medida que o cenário de ameaças e as diretrizes de segurança mudam.

Suporte aos princípios de Confiança Zero no seu código

Duas chaves para a conformidade com os princípios de Confiança Zero são a capacidade do seu aplicativo de verificar explicitamente e oferecer suporte ao acesso com privilégios mínimos. Seu aplicativo deve delegar o gerenciamento de identidade e acesso ao Microsoft Entra ID para que ele possa usar tokens do Microsoft Entra. A delegação do gerenciamento de identidade e acesso permite que seu aplicativo ofereça suporte a tecnologias do cliente, como autenticação multifator, autenticação sem senha e políticas de acesso condicional.

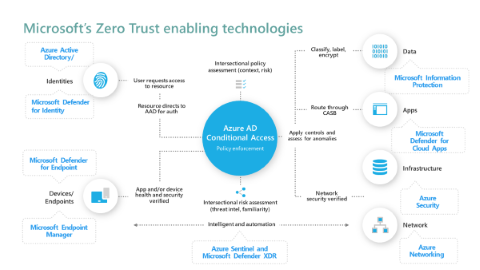

Com a plataforma de identidade da Microsoft e as tecnologias habilitadoras da Confiança Zero (mostradas no diagrama a seguir), o uso de tokens do Microsoft Entra ajuda seu aplicativo a se integrar a todo o conjunto de tecnologias de segurança da Microsoft.

Se seu aplicativo exigir senhas, você pode estar expondo seus clientes a riscos evitáveis. Os agentes mal-intencionados veem a mudança para trabalhar de qualquer local com qualquer dispositivo como uma oportunidade de acessar dados corporativos perpetrando atividades como ataques de spray de senha. Em um ataque de spray de senha, os mal-intencionados tentam uma senha promissora em um conjunto de contas de usuário. Por exemplo, eles podem tentar GoSeaHawks2022! contra contas de usuário na área de Seattle. Esse tipo de ataque bem-sucedido é uma justificativa para a autenticação sem senha.

Adquirir tokens de acesso do Microsoft Entra ID

No mínimo, seu aplicativo precisa adquirir tokens de acesso do Microsoft Entra ID que emite tokens de acesso OAuth 2.0. Seu aplicativo cliente pode utilizar esses tokens para obter acesso limitado aos recursos do usuário por meio de chamadas de API em nome do usuário. Utilize um token de acesso para chamar cada API.

Quando um provedor de identidade delegado verifica a identidade, o departamento de TI do cliente pode impor acesso a privilégios mínimos com permissão e consentimento do Microsoft Entra. O Microsoft Entra ID determina quando ele emite tokens para aplicativos.

Quando seus clientes entendem quais recursos corporativos seu aplicativo precisa acessar, eles podem conceder ou negar corretamente solicitações de acesso. Por exemplo, se seu aplicativo precisar acessar o Microsoft SharePoint, documente esse requisito para que você possa ajudar os clientes a conceder as permissões corretas.

Próximas etapas

- O artigo Utilizar metodologias de desenvolvimento com base em padrões fornece uma visão geral dos padrões com suporte (OAuth 2.0, OpenID Connect, SAML, Web Services Federation e SCIM) e os benefícios de usá-los com o MSAL e a plataforma de identidade da Microsoft.

- O artigo Criar aplicativos com uma abordagem de identidade de Confiança Zero fornece uma visão geral das permissões e das práticas recomendadas de acesso.

- O artigo Personalizar tokens descreve as informações que você pode receber em tokens do Microsoft Entra. Saiba como personalizar tokens e melhorar a flexibilidade e o controle enquanto aumenta a segurança do aplicativo Confiança Zero com o mínimo de privilégio.

- O artigo Tipos de identidade e conta com suporte para aplicativos de locatário único e multilocatário explica como escolher se o aplicativo permite apenas usuários de seu locatário do Microsoft Entra, qualquer locatário do Microsoft Entra ou usuários com contas pessoais da Microsoft.

- O artigo Proteção de APIs descreve as práticas recomendadas para proteger sua API por meio de registro, definição de permissões e consentimento e imposição de acesso para atingir as metas de Confiança Zero.

- O artigo Práticas recomendadas de autorização ajuda você a implementar os melhores modelos de autorização, permissão e consentimento para aplicativos.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de