Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Proteger ambientes de DevOps não é mais uma opção para os desenvolvedores. Os hackers estão mudando para a esquerda, então você deve implementar os princípios da Confiança Zero, que incluem verificar explicitamente, usar o acesso com privilégios mínimos e presumir uma violação em ambientes de DevOps.

Este artigo descreve as práticas recomendadas para proteger seus ambientes de DevOps com uma abordagem Confiança Zero para impedir que hackers comprometam caixas de desenvolvedores, infectem pipelines de lançamento com scripts mal-intencionados e obtenham acesso a dados de produção por meio de ambientes de teste.

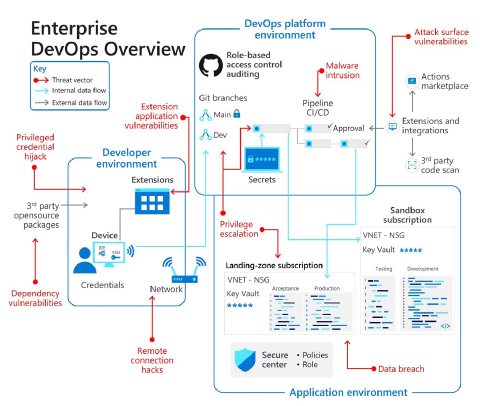

Nosso eBook Proteger ambientes de DevOps corporativos apresenta a seguinte visualização do desenvolvedor, da plataforma de DevOps e dos ambientes de aplicativos, juntamente com as possíveis ameaças à segurança de cada um.

Observe no diagrama acima como as conexões entre ambientes e integrações externas expandem o cenário de ameaças. Essas conexões podem aumentar as oportunidades para hackers comprometerem o sistema.

Agentes mal-intencionados estão se estendendo por toda a empresa para comprometer ambientes de DevOps, obter acesso e desbloquear novos perigos. Os ataques vão além da amplitude típica de violações de segurança cibernética para injetar código malicioso, assumir identidades de desenvolvedor poderosas e roubar código de produção.

À medida que as empresas fazem a transição para cenários onipresentes e de trabalho de qualquer lugar, elas devem fortalecer a segurança do dispositivo. Os escritórios de segurança cibernética podem não ter uma compreensão consistente de onde e como os desenvolvedores protegem e criam código. Os invasores se aproveitam dessas fraquezas com hacks de conexão remota e roubos de identidade de desenvolvedores.

As ferramentas de DevOps são os principais pontos de entrada para hackers, desde a automação de pipeline até a validação de código e repositórios de código. Se agentes mal-intencionados infectarem o código antes que ele chegue aos sistemas de produção, na maioria dos casos, ele pode passar por pontos de verificação de segurança cibernética. Para evitar comprometimento, certifique-se de que suas equipes de desenvolvimento estejam envolvidas com revisões de pares, verificações de segurança com plug-ins de segurança do IDE, padrões de codificação segura e revisão de ramificação.

As equipes de segurança cibernética visam evitar que invasores peneiram os ambientes de produção. No entanto, os ambientes agora incluem ferramentas e produtos da cadeia de abastecimento. A violação de ferramentas de código aberto pode aumentar os riscos globais de segurança cibernética.

Saiba mais sobre artigos específicos para desenvolvedores com os seguintes artigos sobre DevSecOps na seção Diretrizes para desenvolvedores do Centro de diretrizes para Confiança Zero:

- Proteja o ambiente da plataforma DevOps ajuda você a implementar princípios de Zero Trust em seu ambiente de plataforma DevOps e destaca as práticas recomendadas para gerenciamento de segredos e certificados.

- Proteja o ambiente do desenvolvedor ajuda você a implementar princípios de Zero Trust em seus ambientes de desenvolvimento com práticas recomendadas para privilégios mínimos, segurança de ramificação e ferramentas, extensões e integrações confiáveis.

- Incorporar segurança Zero Trust em seu fluxo de trabalho de desenvolvedor ajuda você a inovar com rapidez e segurança.

Próximas etapas

- Acelere e proteja seu código com o Azure DevOps com ferramentas que oferecem aos desenvolvedores a experiência de codificação mais rápida e segura para a nuvem.

- Inscreva-se para a Azure Developer CLI, uma ferramenta de código aberto que acelera o tempo necessário para começar a usar o Azure.

- Configure o Azure para confiar no OIDC do GitHub como uma identidade federada. O OpenID Connect (OIDC) permite que seus fluxos de trabalho do GitHub Actions acessem recursos no Azure sem precisar armazenar as credenciais do Azure como segredos de longa duração do GitHub.

- O centro de recursos de DevOps ajuda você com práticas de DevOps, métodos ágeis, controle de versão do Git, DevOps na Microsoft e como avaliar o progresso do DevOps da sua organização.

- Saiba como a solução Microsoft DevSecOps integra a segurança em todos os aspectos do ciclo de vida da entrega de software para habilitar o DevSecOps, ou DevOps seguro, para aplicativos na nuvem (e em qualquer lugar) com o Azure e o GitHub.

- Implemente os princípios da Confiança Zero conforme descrito no memorando 22-09 (em apoio à ordem executiva dos EUA 14028, Melhorando a segurança cibernética do país) usando o Microsoft Entra ID como um sistema centralizado de gerenciamento de identidade.