Tutorial: Implantar Clusters de Big Data do SQL Server no modo AD no AKS (Serviço de Kubernetes do Azure)

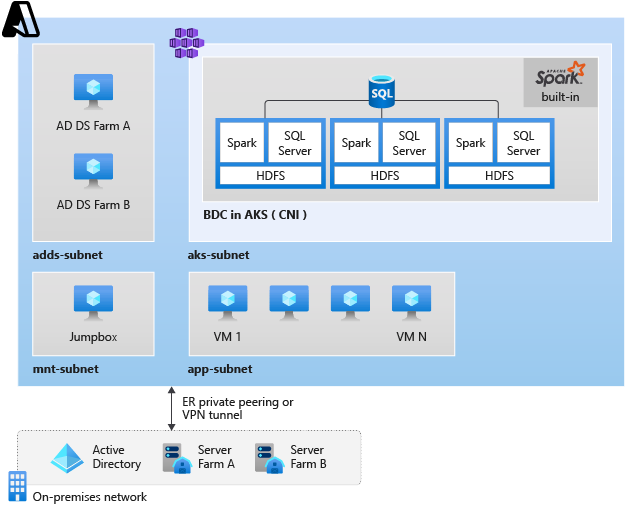

Este artigo explica como implantar um Cluster de Big Data do SQL Server no modo de autenticação do Active Directory com uma arquitetura de referência. A arquitetura de referência estende o AD DS (Active Directory Domain Services) local para o Azure. Implante-a por meio do Centro de Arquitetura do Azure com os blocos de construção do Azure.

Importante

O complemento Clusters de Big Data do Microsoft SQL Server 2019 será desativado. O suporte para Clusters de Big Data do SQL Server 2019 será encerrado em 28 de fevereiro de 2025. Todos os usuários existentes do SQL Server 2019 com Software Assurance terão suporte total na plataforma e o software continuará a ser mantido por meio de atualizações cumulativas do SQL Server até esse momento. Para obter mais informações, confira a postagem no blog de anúncio e as opções de Big Data na plataforma do Microsoft SQL Server.

Pré-requisitos

Antes de implantar um cluster de Big Data do SQL Server, você precisará:

- Acessar uma VM do Azure para gerenciamento. Essa VM exige acesso à VNet (Rede Virtual) do Azure em que você implantará o Cluster de Big Data. Ela precisa residir na mesma VNet ou em uma VNet emparelhada.

- Instalar as ferramentas de Big Data na VM de gerenciamento.

- Preparar a implantação do cluster no modo de autenticação do Active Directory no controlador do AD local.

Criar a sub-rede do AKS

Definir variáveis de ambiente

export REGION_NAME=< your Azure Region > export RESOURCE_GROUP=<your resource group > export SUBNET_NAME=aks-subnet export VNet_NAME= adds-vnet export AKS_NAME= <your aks cluster name>Criar a sub-rede do AKS

SUBNET_ID=$(az network vnet subnet show \ --resource-group $RESOURCE_GROUP \ --vnet-name $VNet_NAME \ --name $SUBNET_NAME \ --query id -o tsv)

A captura de tela a seguir mostra como planejamos as sub-redes que residem na VNet na arquitetura.

Criar um cluster privado do AKS

Use o comando a seguir para implantar o cluster privado do AKS. Caso você não precise de um cluster privado, remova o parâmetro --enable-private-cluster do comando. Para obter informações sobre outros requisitos, confira Como implantar um AKS (Cluster do Kubernetes do Azure).

az aks create \

--resource-group $RESOURCE_GROUP \

--name $AKS_NAME \

--load-balancer-sku standard \

--enable-private-cluster \

--network-plugin azure \

--vnet-subnet-id $SUBNET_ID \

--docker-bridge-address 172.17.0.1/16 \

--dns-service-ip 10.3.0.10 \

--service-cidr 10.3.0.0/24 \

--node-vm-size Standard_D13_v2 \

--node-count 2 \

--generate-ssh-keys

Depois de implantar um cluster do AKS, conecte-se ao cluster do AKS.

Verificar a entrada DNS inversa para o controlador de domínio

Antes de iniciar a implantação dos Clusters de Big Data do SQL Server em modo AD no cluster do AKS, verifique se o próprio controlador de domínio tem o registro A e o registro PTR (entrada DNS inversa) registrados no servidor DNS.

Para verificar essa configuração, execute o comando nslookup ou o script do PowerShell para confirmar se você tem a entrada DNS inversa (registro PTR) configurada.

Compilar perfil de implantação do Cluster de Big Data

O seguinte comando cria um perfil de implantação:

azdata bdc config init --source kubeadm-prod --target bdc-ad-aks

Os comandos a seguir são utilizados para definir parâmetros para um perfil de implantação.

control.json

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.storage.data.className=default"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.storage.logs.className=default"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.endpoints[0].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.endpoints[1].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.endpoints[0].dnsName=controller.contoso.com"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.endpoints[1].dnsName=proxys.contoso.com"

# security settings

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.ouDistinguishedName=OU\=bdc\,DC\=contoso\,DC\=com"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.dnsIpAddresses=[\"192.168.0.4\"]"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.domainControllerFullyQualifiedDns=[\"ad1.contoso.com\"]"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.domainDnsName=contoso.com"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.clusterAdmins=[\"bdcadminsgroup\"]"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.clusterUsers=[\"bdcusersgroup\"]"

bdc.json

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.master.spec.endpoints[0].dnsName=master.contoso.com"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.master.spec.endpoints[0].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.master.spec.endpoints[1].dnsName=mastersec.contoso.com"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.master.spec.endpoints[1].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.gateway.spec.endpoints[0].dnsName=gateway.contoso.com"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.gateway.spec.endpoints[0].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.appproxy.spec.endpoints[0].dnsName=approxy.contoso.com"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.appproxy.spec.endpoints[0].serviceType=NodePort"

Iniciar a implantação

O comando a seguir inicia uma implantação de Cluster de Big Data:

azdata bdc create --config-profile bdc-ad-aks --accept-eula yes

Conteúdo relacionado

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de