Configurar o Microsoft Defender para Ponto de Extremidade no Microsoft Intune

As organizações podem integrar o Microsoft Defender para Ponto de Extremidade com o Microsoft Intune como uma solução de Defesa contra Ameaças Móveis. A integração pode ajudar a evitar violações de segurança e limitar o efeito das violações dentro da organização.

O Microsoft Defender para Ponto de Extremidade funciona com dispositivos que executam:

- Android

- iOS/iPadOS

- Windows 10/11

Para utilizar com êxito o Microsoft Defender para Endpoint e o Microsoft Intune em conjunto, tem de:

- Estabeleça uma conexão de serviço a serviço entre o Microsoft Intune e o Microsoft Defender para Ponto de Extremidade. Essa conexão permite que o Microsoft Defender para Ponto de Extremidade colete dados sobre os riscos do computador em dispositivos compatíveis gerenciados com o Intune.

- Use um perfil de configuração de dispositivo para integrar dispositivos ao Microsoft Defender para Ponto de Extremidade. Uma organização integra dispositivos e os configuram para se comunicar com o Microsoft Defender para Ponto de Extremidade. Ao fazê-lo, a organização pode recolher dados para ajudar a avaliar o seu nível de risco.

- Use uma política de conformidade do dispositivo para definir o nível de risco que você deseja permitir. O Microsoft Defender para Endpoint comunica níveis de risco. O sistema classifica os dispositivos que excedem o nível de risco permitido como não conformes.

- Use uma política de acesso condicional para impedir que os usuários acessem recursos corporativos em dispositivos sem conformidade. As políticas de acesso condicional também podem bloquear dispositivos que excedem os níveis de risco esperados de uma organização.

- Utilize políticas de proteção de aplicações para Android e iOS/iPadOS para definir níveis de risco do dispositivo. As políticas de proteção de aplicativo funcionam com dispositivos registrados e não registrados.

Quando uma organização integra o Microsoft Intune ao Microsoft Defender para Ponto de Extremidade, ela pode aproveitar o módulo TVM (Gerenciamento de Ameaças e Vulnerabilidades) do Microsoft Defender para Ponto de Extremidade. Ele também pode usar o Intune para corrigir a vulnerabilidade do ponto de extremidade identificada pelo TVM.

Além de gerir definições do Microsoft Defender para Endpoint em dispositivos inscritos no Intune, pode gerir configurações de segurança do Defender para Endpoint em dispositivos que não estão inscritos no Intune. Este cenário chama-se Gestão de Segurança do Microsoft Defender para Endpoint. Requer a configuração do botão Permitir que o Microsoft Defender para Endpoint imponha Configurações de Segurança de Ponto Final para Ativado. Para obter mais informações, consulte Gerenciamento de Configuração de Segurança do MDE.

Exemplo de uso do Microsoft Defender para Ponto de Extremidade com o Microsoft Intune

O exemplo seguinte ajuda a explicar como o Microsoft Intune e o Microsoft Defender para Endpoint funcionam em conjunto para ajudar a proteger as organizações. Para este exemplo, a Contoso já integrou o Microsoft Defender para Endpoint e o Intune.

Considere um evento em que alguém envia um anexo do Word com código malicioso incorporado a um utilizador da Contoso.

- O usuário abre o anexo, que habilita o código inserido.

- Um ataque de privilégios elevados é iniciado. Um atacante de uma máquina remota tem direitos de administrador para o dispositivo da vítima.

- O invasor então remotamente acessa outros dispositivos do usuário. Esta falha de segurança pode afetar toda a organização da Contoso.

O Microsoft Defender para Ponto de Extremidade pode ajudar a resolver eventos de segurança como o deste cenário.

- Neste exemplo, o Microsoft Defender para Ponto de Extremidade detecta cada uma das ações que ocorreram:

- O dispositivo executou código anormal.

- O dispositivo apresentou um escalonamento de privilégios de processo.

- Abrir o anexo injetou código malicioso no dispositivo.

- O atacante executou um comando externo num computador ou dispositivo remoto (conhecido como emitir uma shell remota suspeita). Ao fazê-lo, levantaram algumas preocupações ou dúvidas sobre as intenções ou a legitimidade da acção.

- Com base nas ações do dispositivo, o Microsoft Defender para Endpoint classificou o dispositivo como de alto risco. Também incluía um relatório detalhado de atividades suspeitas no portal do Microsoft Defender.

Neste exemplo, suponha que a Contoso tem uma política de conformidade de dispositivos do Intune que classifica os dispositivos com um nível de risco Médio ou Elevado como não conforme. Como tal, a política de conformidade classificou o dispositivo comprometido como não conforme. Esta classificação permite que a política de acesso condicional da Contoso bloqueie o acesso desse dispositivo aos recursos empresariais da Contoso.

Para dispositivos com Android, pode utilizar uma política do Intune para modificar a configuração do Microsoft Defender para Endpoint no Android. Saiba mais em Proteção da Web do Microsoft Defender para Ponto de Extremidade.

Pré-requisitos para integrar o Microsoft Defender para Ponto de Extremidade e o Microsoft Intune

Para usar o Microsoft Defender para Ponto de Extremidade com o Microsoft Intune, uma organização deve ter as seguintes assinaturas:

- Microsoft Defender para Ponto de Extremidade. Essa assinatura fornece acesso à Central de Segurança do Microsoft Defender (portal da ATP). Para obter mais opções de licenciamento do Defender para Ponto de Extremidade, confira Requisitos de licenciamento em Requisitos mínimos do Microsoft Defender para Ponto de Extremidade e Como configurar uma assinatura de avaliação do Microsoft 365 E5.

- Microsoft Intune. Esta assinatura fornece acesso ao Intune e ao centro de administração do Microsoft Endpoint Manager. Para obter opções de licenciamento do Intune, confira Licenciamento do Microsoft Intune .

As seguintes plataformas suportam o Microsoft Intune com o Microsoft Defender para Endpoint:

- Android

- iOS/iPadOS

- Windows 10/11 (Associado ao Microsoft Entra ID Híbrido ou Associado ao Microsoft Entra ID)

Importante

O Microsoft Intune vai terminar o suporte para a gestão de administradores de dispositivos Android em dispositivos com acesso ao Google Mobile Services (GMS) a 30 de agosto de 2024. Após essa data, a inscrição de dispositivos, suporte técnico, correções de erros e correções de segurança não estarão disponíveis. Se utilizar atualmente a gestão de administradores de dispositivos, a Microsoft recomenda mudar para outra opção de gestão do Android no Intune antes de o suporte terminar. Para obter mais informações, leia Terminar o suporte para administradores de dispositivos Android em dispositivos GMS.

Observação

O Azure Active Directory (Azure AD) agora é Microsoft Entra ID. Saiba mais.

Habilitar o Microsoft Defender para Ponto de Extremidade no Intune

Para configurar a conexão serviço a serviço entre o Intune e o Microsoft Defender para Ponto de Extremidade, você só precisa habilitar o Microsoft Defender para Ponto de Extremidade uma única vez por locatário.

Conclua as etapas a seguir para habilitar o Microsoft Defender para Ponto de Extremidade com Microsoft Intune:

Você deve começar navegando até o Centro de administração do Microsoft Intune. Para fazer isso, no Centro de administração do Microsoft 365, selecione Mostrar tudo no painel de navegação. No grupo Centros de administração, selecione Endpoint Manager.

No centro de administração do Microsoft Intune, selecione Segurança do ponto final no painel de navegação.

Na segurança do Ponto Final | Página Descrição geral , na secção Configuração no painel do meio, selecione Microsoft Defender para Ponto Final.

Na segurança do Ponto Final | Página do Microsoft Defender para Endpoint , desloque-se para baixo até à secção Definições partilhadas e selecione Abrir o Centro de Segurança do Microsoft Defender. Este passo abre o portal do Microsoft Defender .

Dica

No centro de administração do Intune, se o Estado da ligação na parte superior da página do Microsoft Defender para Endpoint já estiver definido como Ativado, a ligação ao Intune já está ativa e o centro de administração apresenta texto de IU diferente para a ligação. Neste evento, selecione Abrir a consola de administração do Microsoft Defender para Endpoint para abrir o portal do Microsoft Defender. Em seguida, pode utilizar a documentação de orientação no passo seguinte para confirmar que a ligação do Microsoft Intune está definida como Ativada.

No portal do Microsoft Defender , no painel de navegação esquerdo, selecione Definições, Pontos finais e, em seguida, Funcionalidades avançadas.

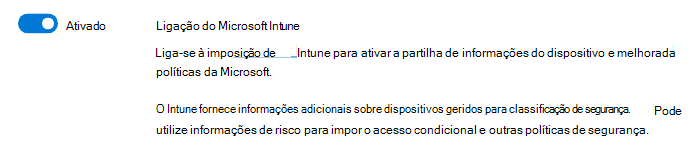

Defina o botão de alternância para a configuração Conexão do Microsoft Intune como On.

Selecione Salvar preferências.

Observação

Depois de estabelecer a ligação entre o Microsoft Defender para Endpoint e o Microsoft Intune, os serviços devem ser sincronizados entre si pelo menos uma vez a cada 24 horas. Pode configurar o número de dias sem sincronização até o Microsoft Intune considerar que a ligação não responde no centro de administração do Microsoft Intune. Selecione Segurança do ponto final, Microsoft Defender para Endpoint e, em seguida , Número de dias até o parceiro não responder.

Regresse à página do Microsoft Defender para Endpoint no centro de administração do Microsoft Intune.

Para utilizar o Defender para Endpoint com políticas de conformidade, configure as seguintes opções em Avaliação da política de conformidade para as plataformas que suporta:

- Defina Ligar dispositivos Android ao Microsoft Defender para Endpoint como Ativado.

- Defina Ligar dispositivos iOS/iPadOS ao Microsoft Defender para Endpoint como Ativado.

- Defina Ligar dispositivos Windows ao Microsoft Defender para Endpoint como Ativado.

Quando essas configurações estão Ativadas, os dispositivos aplicáveis que você gerencia com o Intune e os dispositivos registrados no futuro são conectados ao Microsoft Defender para Ponto de Extremidade para fins de conformidade.

Para dispositivos iOS, o Defender para Endpoint também suporta as seguintes definições que ajudam a fornecer a Avaliação de Vulnerabilidades de aplicações no Microsoft Defender para Endpoint para iOS. Para obter mais informações sobre como utilizar as duas definições seguintes, veja Configurar a avaliação de vulnerabilidades de aplicações.

Ativar a Sincronização de Aplicações para Dispositivos iOS. Defina como Ativado para permitir que o Defender para Endpoint solicite metadados de aplicações iOS do Intune para utilização para fins de análise de ameaças. O dispositivo iOS tem de estar inscrito na MDM e fornecer dados atualizados da aplicação durante a entrada do dispositivo.

Enviar dados completos de inventário de aplicações em Dispositivos iOS/iPadOS pessoais. Esta definição controla os dados de inventário de aplicações que o Intune partilha com o Defender para Endpoint quando o Defender para Endpoint sincroniza os dados da aplicação e pede a lista de inventário de aplicações.

Quando definido como Ativado, o Defender para Endpoint pode pedir uma lista de aplicações do Intune para dispositivos iOS/iPadOS pessoais. Esta lista inclui aplicações e aplicações não geridas que foram implementadas através do Intune.

Quando definido como Desativado, os dados sobre aplicativos não gerenciados não são fornecidos. O Intune compartilha dados para os aplicativos que foram implantados por meio do Intune.

Para obter mais informações, consulte opções de alternância da Defesa contra Ameaças Móveis.

Para utilizar o Defender para Endpoint com políticas de proteção de aplicações para Android e iOS/iPadOS, configure o seguinte em Avaliação da política de proteção de aplicações para as plataformas que utiliza:

- Defina Conectar dispositivos Android para o Microsoft Defender para Ponto de Extremidade como Ativado.

- Defina Ligar dispositivos iOS/iPadOS ao Microsoft Defender para Endpoint como Ativado.

Para configurar uma integração do Microsoft Defender para Endpoint para avaliação da política de conformidade e proteção de aplicações, tem de ter uma função que inclua a permissão Ler e Modificar para a Defesa Contra Ameaças para Dispositivos Móveis no Intune. A função de administrador incorporada do Endpoint Security Manager para o Intune tem estas permissões incluídas. Para obter mais informações sobre as Configurações de Política de Conformidade do MDM e as Configurações de Política de Proteção de Aplicativo, consulte opções de alternância de Defesa contra Ameaças Móveis.

Selecione Salvar.

Quando integra uma nova aplicação na Defesa Contra Ameaças para Dispositivos Móveis do Intune e ativa a ligação ao Intune, o Intune cria uma política de acesso condicional clássica no Microsoft Entra ID. Cada aplicativo MTD que você integra, incluindo o Microsoft Defender para Ponto de extremidade ou qualquer um dos parceiros MTD da Microsoft, cria uma nova política de acesso condicional clássica. Pode ignorar estas políticas; no entanto, não deve editar, eliminar ou desativar as mesmas.

Se eliminar a política clássica, tem de eliminar a ligação ao Intune que foi responsável pela sua criação. Depois de excluir a conexão, você deve configurá-la novamente. Isso recria a política clássica. O sistema não suporta a migração de políticas clássicas para aplicações MTD para o novo tipo de política para acesso condicional.

As organizações devem ter em conta as seguintes considerações relacionadas com as políticas de acesso condicional clássicas para aplicações MTD:

- A MTD do Intune utiliza-os para exigir o registo de dispositivos no Microsoft Entra ID. Isso garante que eles tenham uma ID de dispositivo antes de se comunicarem com parceiros de MTD. Os dispositivos necessitam que o ID comunique com êxito o respetivo estado ao Intune.

- Não têm qualquer efeito em quaisquer outras aplicações ou recursos da Cloud.

- Diferem das políticas de acesso condicional que pode criar para ajudar a gerir o MTD.

- Por predefinição, não interagem com outras políticas de acesso condicional que as organizações utilizam para avaliação.

Para ver as políticas de acesso condicional clássicas, no centro de administração do Microsoft Entra, selecione Acesso Condicional e, em seguida , Políticas clássicas.