Notas de versão da Atualização 3 do Team Foundation Server 2018

Developer Community | Requisitos do sistema e compatibilidade | Termos de licença | Blog de DevOps do TFS | Hashes SHA-1 | Últimas notas sobre a versão do Visual Studio 2019

Observação

Se você estiver acessando esta página em uma versão de idioma que não seja o inglês e quiser ver o conteúdo mais atualizado, visite a página de Notas de Versão em inglês. Você pode alterar o idioma desta página clicando no ícone de globo no rodapé de página e selecionando o idioma desejado.

Neste artigo, você encontrará informações sobre a versão mais recente do Team Foundation Server 2018. Clique no botão para baixar.

Para saber mais sobre o Team Foundation Server 2018, confira a página Requisitos e Compatibilidade do Team Foundation Server. Visite a página visualstudio.com/downloads para baixar outros produtos do TFS 2018.

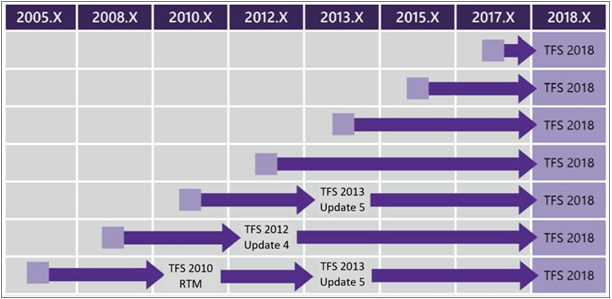

O upgrade direto para o Team Foundation Server 2018 Atualização 3 é compatível desde o TFS 2012 até a versão mais recente. Se a implantação do TFS for da versão 2010 ou anterior, execute algumas etapas provisórias antes de fazer upgrade para o TFS 2018 Atualização 3. Consulte o gráfico abaixo e a página de instalação do TFS para obter mais informações.

Importante

Não é necessário fazer upgrade para o TFS 2018 RTM antes de fazê-lo para o TFS 2018 Atualização 3.

Data de lançamento: 14 de novembro de 2023

Data de lançamento: 14 de novembro de 2023

Atualização 3.2 do Team Foundation Server 2018 Patch 19

Lançamos um patch para a Atualização 3.2 do Team Foundation Server 2018 que inclui correções para o seguinte.

- Estendida a lista de caracteres permitidos de tarefas do PowerShell para Habilitar validação de parâmetro de argumentos de tarefas do shell.

Observação

Para implementar correções para este patch, você terá que seguir uma série de etapas para atualizar manualmente as tarefas.

Instalar patches

Importante

Lançamos atualizações para o agente do Azure Pipelines com o Patch 18 lançado em 12 de setembro de 2023. Se você não instalou as atualizações do agente conforme descrito nas notas de versão do Patch 18, recomendamos que você instale essas atualizações antes de instalar o Patch 19. A nova versão do agente após a instalação do Patch 18 será 3.225.0.

Configurar o TFX

- Siga as etapas da documentação de upload de tarefas para a coleção de projetos para instalar a tfx-cli e fazer logon com ela.

Atualizar tarefas usando o TFX

| Arquivo | Hash SHA-256 |

|---|---|

| Tasks20231103.zip | 389BA66EEBC32622FB83402E21373CE20AE040F70461B9F9AF9EFCED5034D2E5 |

- Baixe e extraia Tasks20231103.zip.

- Altere o diretório para os arquivos extraídos.

- Execute os seguintes comandos para carregar as tarefas:

tfx build tasks upload --task-zip-path AzureFileCopyV1.1.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV2.2.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV3.3.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV4.4.230.0.zip

tfx build tasks upload --task-zip-path AzureFileCopyV5.5.230.0.zip

tfx build tasks upload --task-zip-path BashV3.3.226.2.zip

tfx build tasks upload --task-zip-path BatchScriptV1.1.226.0.zip

tfx build tasks upload --task-zip-path PowerShellV2.2.230.0.zip

tfx build tasks upload --task-zip-path SSHV0.0.226.1.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV1.1.230.0.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV2.2.230.0.zip

Requisitos de pipeline

Para usar o novo comportamento, uma variável AZP_75787_ENABLE_NEW_LOGIC = true precisa ser definida em pipelines que usam as tarefas afetadas.

No clássico:

Defina a variável na guia Variável do pipeline.

Exemplo de YAML:

variables:

- name: AZP_75787_ENABLE_NEW_LOGIC

value: true

Data de lançamento: 12 de setembro de 2023

Data de lançamento: 12 de setembro de 2023

Team Foundation Server 2018 Atualização 3.2 Patch 18

Lançamos um patch para o Team Foundation Server 2018.3.2 que corrige os problemas descritos a seguir.

- CVE-2023-33136: vulnerabilidade de execução de código remoto do Azure DevOps Server.

Importante

Implante o patch em um ambiente de teste e verifique se os pipelines do ambiente funcionam conforme o esperado antes de aplicar a correção à produção.

Observação

Para implementar correções para este patch, você precisará seguir várias etapas a fim de atualizar manualmente o agente e as tarefas.

Atualizar o agente do Azure Pipelines

- Baixe o agente em: https://github.com/microsoft/azure-pipelines-agent/releases/tag/v3.225.0 – Agent_20230825.zip

- Use as etapas descritas na documentação de agentes auto-hospedados do Windows para implantar o agente.

Observação

AZP_AGENT_DOWNGRADE_DISABLED precisa ser definido como “true” para evitar o downgrade do agente. No Windows, o comando a seguir pode ser usado em um prompt de comando administrativo, seguido por uma reinicialização. setx AZP_AGENT_DOWNGRADE_DISABLED true /M

Configurar o TFX

- Siga as etapas da documentação de upload de tarefas para a coleção de projetos para instalar a tfx-cli e fazer logon com ela.

Atualizar tarefas usando o TFX

- Baixe e extraia Tasks_20230825.zip.

- Altere o diretório para os arquivos extraídos.

- Execute os seguintes comandos para carregar as tarefas:

tfx build tasks upload --task-zip-path AzureFileCopyV2.2.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV3.3.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV4.4.226.2.zip

tfx build tasks upload --task-zip-path AzureFileCopyV5.5.226.2.zip

tfx build tasks upload --task-zip-path BashV3.3.226.2.zip

tfx build tasks upload --task-zip-path BatchScriptV1.1.226.0.zip

tfx build tasks upload --task-zip-path PowerShellV2.2.226.1.zip

tfx build tasks upload --task-zip-path SSHV0.0.226.1.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV1.1.226.2.zip

tfx build tasks upload --task-zip-path WindowsMachineFileCopyV2.2.226.2.zip

Requisitos de pipeline

Para usar o novo comportamento, uma variável AZP_75787_ENABLE_NEW_LOGIC = true precisa ser definida em pipelines que usam as tarefas afetadas.

No clássico:

Defina a variável na guia Variável do pipeline.

Exemplo de YAML:

variables:

- name: AZP_75787_ENABLE_NEW_LOGIC

value: true

Data de lançamento: 17 de maio de 2022

Data de lançamento: 17 de maio de 2022

Team Foundation Server 2018 Atualização 3.2 Patch 17

Lançamos um patch para o Team Foundation Server 2018.3.2 que corrige os problemas descritos a seguir.

- Revogação de todos os tokens de acesso pessoal depois que a conta do Active Directory de um usuário é desabilitada.

Data de lançamento: 17 de maio de 2022

Data de lançamento: 17 de maio de 2022

Team Foundation Server 2018 Atualização 3.2 Patch 17

Lançamos um patch para o Team Foundation Server 2018.3.2 que corrige os problemas descritos a seguir.

- Revogação de todos os tokens de acesso pessoal depois que a conta do Active Directory de um usuário é desabilitada.

Data de lançamento: 26 de janeiro de 2022

Data de lançamento: 26 de janeiro de 2022

Team Foundation Server 2018 Atualização 3.2 Patch 16

Lançamos um patch para o Team Foundation Server 2018.3.2 que corrige os problemas descritos a seguir.

- O endereço de email preferencial não estava sendo atualizado no perfil do usuário. Isso resultava no envio de emails para o endereço de email anterior.

- Resolução da vulnerabilidade do Elasticsearch pela remoção da classe jndilookup dos binários do Log4j.

Etapas de instalação

- Atualize o servidor com o Patch 16.

- Verifique o valor do Registro em

HKLM:\Software\Elasticsearch\Version. Se o valor do Registro não estiver presente, adicione um valor de cadeia de caracteres e defina a Versão como 5.4.1 (Nome = Versão, Valor = 5.4.1). - Execute o comando de atualização

PS C:\Program Files\{TFS Version Folder}\Search\zip> .\Configure-TFSSearch.ps1 -Operation update, conforme fornecido no arquivo Leiame. Ele poderá retornar um aviso como: Não é possível se conectar ao servidor remoto. Não feche a janela, pois a atualização executa novas tentativas até que seja concluída.

Observação

Se o Azure DevOps Server e o Elasticsearch estiverem instalados em computadores diferentes, siga as etapas descritas abaixo.

- Atualize o servidor com o Patch 16.

- Verifique o valor do Registro em

HKLM:\Software\Elasticsearch\Version. Se o valor do Registro não estiver presente, adicione um valor de cadeia de caracteres e defina a Versão como 5.4.1 (Nome = Versão, Valor = 5.4.1). - Copie o conteúdo da pasta chamada zip, localizada em

C:\Program Files\{TFS Version Folder}\Search\zip, para a pasta de arquivos remotos do Elasticsearch. - Execute

Configure-TFSSearch.ps1 -Operation updateno computador do servidor do Elasticsearch.

Hash SHA-256: 37FB374CD05FC6C5A0552E0CD5296D5555755D58068BF6F4CF1F3DBE393853F1

Data de lançamento: 13 de abril de 2021

Data de lançamento: 13 de abril de 2021

Team Foundation Server 2018 Atualização 3.2 Patch 15

Lançamos um patch para o Team Foundation Server 2018.3.2 que corrige os problemas descritos a seguir.

- CVE-2021-27067: divulgação de informações confidenciais

Para implementar correções para esse patch, instale a tarefa AzureResourceGroupDeployment.

Instalação da tarefa AzureResourceGroupDeployment

Observação

Todas as etapas mencionadas abaixo precisam ser executadas em um computador Windows

Instalar

Extraia o pacote AzureResourceGroupDeployment.zip para uma nova pasta do computador. Por exemplo: D:\tasks\AzureResourceGroupDeployment.

Baixe e instale o Node.js 14.15.1 e o npm (incluído no download do Node.js) de acordo com o computador.

Abra um prompt de comando no modo de administrador e execute o comando a seguir para instalar a tfx-cli.

npm install -g tfx-cli

Crie um token de acesso pessoal com privilégios de Acesso completo e copie-o. Esse token de acesso pessoal será usado ao executar o comando tfx login.

Execute o comando a seguir no prompt de comando. Quando solicitado, insira a URL do Serviço e o token de acesso pessoal.

~$ tfx login

Copyright Microsoft Corporation

> Service URL: {url}

> Personal access token: xxxxxxxxxxxx

Logged in successfully

- Execute o comando a seguir para carregar a tarefa no servidor. Use o caminho do arquivo .zip extraído da etapa 1.

~$ tfx build tasks upload --task-path *<Path of the extracted package>*

Data de lançamento: 8 de dezembro de 2020

Data de lançamento: 8 de dezembro de 2020

Team Foundation Server 2018 Atualização 3.2 Patch 14

Lançamos um patch de segurança para o TFS 2018 Atualização 3.2 que corrige a vulnerabilidade a seguir.

- CVE-2020-17145: vulnerabilidade de falsificação do Azure DevOps Server e do Team Foundation Service

Confira a postagem no blog para saber mais.

Data de lançamento: 13 de outubro de 2020

Data de lançamento: 13 de outubro de 2020

Team Foundation Server 2018 Atualização 3.2 Patch 13

Lançamos um patch de segurança para a atualização 3.2 do TFS 2018 para remover o SHA1 da implementação do servidor de 2018. Confira a postagem no blog para saber mais.

Data de lançamento: 10 de setembro de 2019

Data de lançamento: 10 de setembro de 2019

Team Foundation Server 2018 Atualização 3.2 Patch 7

Lançamos um patch de segurança para o TFS 2018 Atualização 3.2 que corrige os bugs a seguir. Confira a postagem no blog para saber mais.

- CVE-2019-1305: vulnerabilidade de cross-site scripting no Repos

- CVE-2019-1306: vulnerabilidade de execução de código remoto no wiki

Data de lançamento: 13 de agosto de 2019

Data de lançamento: 13 de agosto de 2019

Team Foundation Server 2018 Atualização 3.2 Patch 6

Lançamos um patch para o TFS 2018 Atualização 3.2 que corrige o seguinte bug. Confira a postagem no blog para saber mais.

- A Sincronização do Warehouse de Acompanhamento de Item de Trabalho interrompe a sincronização com um erro: “TF221122: erro ao executar a Sincronização do Warehouse de Acompanhamento de Item de Trabalho na coleção de projetos de equipe ou no ATE do Team Foundation Server. ---> System.Data.SqlClient.SqlException: não é possível criar registro de compensação”. Dados históricos ausentes."

Data de lançamento: 9 de julho de 2019

Data de lançamento: 9 de julho de 2019

Team Foundation Server 2018 Atualização 3.2 Patch 5

Lançamos um patch de segurança para o TFS 2018 Atualização 3.2 que corrige os bugs a seguir. Confira a postagem no blog para saber mais.

- CVE-2019-1072: vulnerabilidade de execução de código remoto no acompanhamento de item de trabalho

- CVE-2019-1076: vulnerabilidade de cross-site scripting em pull requests

Data de lançamento: 14 de maio de 2019

Data de lançamento: 14 de maio de 2019

Team Foundation Server 2018 Atualização 3.2 Patch 4

Lançamos um patch de segurança para o TFS 2018 Atualização 3.2 que corrige os bugs a seguir. Confira a postagem no blog para saber mais.

- CVE-2019-0872: vulnerabilidade de cross-site scripting no Test Plans

- CVE-2019-0971: vulnerabilidade de divulgação de informações confidenciais na API do Repos

- CVE-2019-0979: vulnerabilidade de cross-site scripting no hub de Usuário

Data de lançamento: 9 de abril de 2019

Data de lançamento: 9 de abril de 2019

Team Foundation Server 2018 Atualização 3.2 Patch 3

Lançamos um patch de segurança para o TFS 2018 Atualização 3.2 que corrige os bugs a seguir. Confira a postagem no blog para saber mais.

- CVE-2019-0866: vulnerabilidade de execução de código remoto no Pipelines

- CVE-2019-0867: vulnerabilidade de cross-site scripting no Pipelines

- CVE-2019-0868: vulnerabilidade de cross-site scripting no Pipelines

- CVE-2019-0870: vulnerabilidade de cross-site scripting no Pipelines

- CVE-2019-0871: vulnerabilidade de cross-site scripting no Pipelines

Data de lançamento: 12 de março de 2019

Data de lançamento: 12 de março de 2019

Team Foundation Server 2018 Atualização 3.2 Patch 2

Lançamos um patch de segurança para o TFS 2018 Atualização 3.2 que corrige o seguinte bug. Confira a postagem no blog para saber mais.

- CVE-2019-0777: vulnerabilidade de cross-site scripting no Pipelines

Data de lançamento: 12 de fevereiro de 2019

Data de lançamento: 12 de fevereiro de 2019

Team Foundation Server 2018 Atualização 3.2 Patch 1

Lançamos um patch de segurança para o TFS 2018 Atualização 3.2 que corrige os bugs a seguir. Confira a postagem no blog para saber mais.

- CVE-2019-0742: vulnerabilidade de cross-site scripting em itens de trabalho

- CVE-2019-0743: vulnerabilidade de cross-site scripting em pull requests

Data de lançamento: 5 de fevereiro de 2019

Data de lançamento: 5 de fevereiro de 2019

Team Foundation Server 2018 Atualização 3.2

Atualizamos o Team Foundation Server 2018 Atualização 3.2 com um novo build para corrigir um problema em que os clientes podiam obter erros ao realizar uma variedade de operações do TFVC (Controle de Versão do Team Foundation), como: controle de conjuntos de alterações, verificação de histórico ou qualquer operação relacionada ao branch. Para obter mais informações, confira a postagem no blog.

Data de lançamento: 14 de janeiro de 2019

Data de lançamento: 14 de janeiro de 2019

Team Foundation Server 2018 Atualização 3.2

Observação

No momento, o TFS Database Import Service não dá suporte ao TFS 2018 Atualização 3.2. Estamos trabalhando na adição de suporte, mas isso pode levar até duas semanas. Você pode ver nossa lista de versões com suporte atualmente para importação aqui.

Essa versão inclui correções para os seguintes bugs. Confira a postagem no blog para saber mais.

- CVE-2019-0646: vulnerabilidade de cross-site scripting.

- CVE-2019-0647: os grupos de tarefas podem mostrar incorretamente as variáveis marcadas como segredo.

- Erro “TFS.WebApi.Exception: a alteração da URL do ponto de extremidade de serviço exige que todos os parâmetros confidenciais sejam fornecidos. Repita a operação fornecendo o valor do parâmetro: Password.” durante a tentativa de atualizar um ponto de extremidade de serviço do SonarQube.

- Algumas extensões causam um hub do Usuário em branco.

- O tamanho do banco de dados continua crescendo depois que os builds são excluídos.

Ela também inclui aprimoramentos de desempenho para o Controle de Versão do Team Foundation.

Data de lançamento: 5 de novembro de 2018

Data de lançamento: 5 de novembro de 2018

Team Foundation Server 2018 Atualização 3.1

Esta versão inclui uma correção de uma vulnerabilidade de script entre sites (XSS). É recomendável atualizar para a Atualização 3.1 do TFS 2018. Se a Atualização 3 do TFS 2018 já estiver instalada, esse patch incluirá a correção de segurança.

Data de lançamento: 12 de setembro de 2018

Data de lançamento: 12 de setembro de 2018

Resumo das novidades do TFS 2018 Atualização 3

O Team Foundation Server 2018 Atualização 3 inclui correções de bug para o Team Foundation Server 2018. Ele inclui correções nas seguintes áreas:

Detalhes dos bugs corrigidos no TFS 2018 Atualização 3

Código

- O erro "Há um problema no servidor" é exibido no Visual Studio durante uma revisão de código.

- Os repositórios grandes do TFVC levam muito tempo para realizar a indexação de pesquisa. Agora os usuários poderão excluir pastas da indexação para acelerá-la.

- A pesquisa de código pode ser lenta em coleções com um grande número de arquivos.

- Quando os trabalhos de pesquisa de código falham, os dados de suspensão do trabalho são excluídos, o que faz com que os próximos trabalhos reiniciem a indexação.

- A pesquisa de código considera o sublinhado como um caractere especial quando não deveria.

- Um patch de segurança para clientes do Git foi lançado desde o TFS 2018 Atualização 2. Para proteger clientes do Git sem patch, fizemos uma alteração no TFS 2018 Atualização 3 para rejeitar pushes que exploram a vulnerabilidade. Para obter mais informações, confira Corrigindo a vulnerabilidade de segurança do Git de maio de 2018.

Trabalho

- O ícone + está ausente na página de lista de pendências.

- As propriedades Name e DisplayName não estão definidas em todas as APIs de itens de trabalho herdadas.

- A API REST de anexos não dá suporte a um parâmetro FileID para definir a URL do anexo.

- Às vezes, as funcionalidades de item de trabalho e as funcionalidades de anexo retornavam URLs com escopo do projeto, que interrompiam a compatibilidade com versões anteriores.

Build e lançamento

- Os builds não são excluídos com base na política de retenção de build.

- A exclusão de um build não exclui o local de destino nem os símbolos.

- Um build não será colocado em fila se a cadeia de caracteres de formato do número de build resultar em um número de build inválido.

- As versões de tarefa de build são atualizadas automaticamente ao atualizar o TFS.

- Problemas de desempenho em builds XAML com muitas definições de build.

- As definições de build migradas do TFS 2017 recebem um erro "definition.Repository.Mappings.Mapping.LocalPath".

- O link para itens do Jira no pop-up Resumo da Versão ou Implantar Ambiente não funciona.

- Uma notificação de aprovação pendente para uma implantação não é entregue quando o TFS é instalado na localidade alemã.

- A detecção de variáveis de grupos de tarefas iniciou o reconhecimento de Build.BinariesDirectory como uma variável do sistema.

- Erro "Não é possível inserir a linha de chave duplicada no objeto 'Release.tbl_TagString' com o índice exclusivo 'PK_tbl_TagString'" ao adicionar uma marca a uma versão.

- As implantações são canceladas quando a avaliação de portas excede seis horas.

- O erro "TF400898: erro interno. ActivityId" ocorre ao adicionar ou editar artefatos em definições da versão.

- As variáveis de versão como Release.Reason podem ser usadas em condições de fase personalizada.

- O erro "Violação de hierarquia de bloqueio" ocorre durante a exclusão de pools de implantação.

- Um trabalho de versão falha quando uma variável de caminho tem colchetes.

- Os Conjuntos de Dimensionamento de Máquinas Virtuais do Azure não são atualizados quando o script de implantação é atualizado.

- Uma definição de versão não é salva quando um usuário com permissões de editar definição de versão, mas sem permissões de aprovador de versão tenta editar a definição.

- A versão 3 da tarefa Implantar Serviço de Aplicativo do Azure agora está disponível.

Teste

- O erro "Fim da cadeia de caracteres esperado. O erro é causado pela ocorrência de <<->>" durante o carregamento de conjuntos de testes.

- O erro "Argumento fora de intervalo" ocorre ao clicar no botão Novo Caso de Teste.

- O Caminho de Versão de um bug é alterado incorretamente após vinculá-lo a um Resultado do Teste.

- A Execução de Teste está Em Andamento, mesmo que o teste esteja marcado como aprovado ou reprovado.

- Ao invocar a API Atualizar Resultado do Teste e passar o mesmo resultado do teste várias vezes, uma exceção de violação de chave primária é gerada do SQL.

- A exportação de um caso de teste com etapas compartilhadas para o email pode falhar devido aos limites de tamanho de email.

- A coluna Título é colada incorretamente do Excel ao usar a opção Adicionar Novos Testes com a grade.

- Na exibição de grade do Plano de Teste, os nomes das etapas compartilhadas não tem o escape correto, como ocorre com o caractere ‘<’.

Reporting

- TFSConfig addProjectReports não adiciona relatórios se a pasta já existe.

Administração

- Quando os bancos de dados do TFS são hospedados em uma edição não Enterprise do SQL Server 2016 SP1 ou posterior, a compactação de página não é habilitada em várias tabelas durante a atualização do TFS 2012 ou 2013, o que tem um impacto negativo sobre a atualização e o desempenho do runtime.

- O erro "Atualizar assinaturas de gancho de serviço de Mesclagem de Solicitações de Pull" ocorre durante o upgrade para o TFS 2018.

- O arquivo Configure-GvfsCacheServer.psm1 é copiado durante as instalações do Proxy do TFS, mesmo que o arquivo não possa ser usado para configurar o proxy.

- O erro "TF400856: o serviço a seguir não está registrado no banco de dados" ocorre durante a execução de TFSConfig OfflineDetach.

- Os índices são automaticamente habilitados na configuração de nó da Pesquisa Elástica.

- A reindexação não é disparada quando a Pesquisa Elástica é recém-configurada e tem dados obsoletos.

- Em caso de falhas de trabalho de alto volume, o pipeline do indexador de pesquisa não será restrito e terá um alto uso potencial de recursos.

- A instalação do serviço Pesquisa Elástica falha se a variável de ambiente ES_JAVA_OPTS é definida.

- Quando uma coleção é excluída, os registros de pesquisa no nível da coleção não são excluídos.

- O editor do modelo de processo exibe erros como "O valor solicitado 'MANAGE_TEST_SUITES' não foi encontrado".

- O editor do modelo de processo mostra incorretamente o nome da coleção em algumas identidades durante a edição de um fluxo de trabalho.

- Ao configurar um gancho de serviço em um branch de código, o branch é definido novamente como [Qualquer] depois de salvar.

- Há erros de entrega de email devido a um valor de tempo limite pequeno.

- CVE-2018-8529: agora, a autorização básica está habilitada na comunicação entre o TFS e os serviços Search para aumentar sua segurança. Qualquer usuário que esteja instalando ou atualizando para a Atualização 3 precisará fornecer um nome de usuário/uma senha durante a configuração da Pesquisa (e também durante a configuração do Serviço de Pesquisa no caso do Serviço de Pesquisa remoto).

- O erro "O usuário não tem uma licença para a extensão" ocorre ao comprar ou atribuir licenças a extensões.

Comentários e sugestões

Adoraríamos ouvir o que você tem para nos dizer! Relate um problema e acompanhe-o por meio da Comunidade de Desenvolvedores e receba consultoria no Stack Overflow.