Criar as Políticas de Etiquetagem de AppId do WDAC

Observação

Algumas capacidades do Controlo de Aplicações do Windows Defender (WDAC) só estão disponíveis em versões específicas do Windows. Saiba mais sobre a disponibilidade da funcionalidade Controlo de Aplicações do Windows Defender.

Criar a política com o Assistente do WDAC

Pode utilizar o Assistente de Controlo de Aplicações do Windows Defender (WDAC) e os comandos do PowerShell para criar uma política de controlo de aplicações e convertê-la numa política appIdTagging. O Assistente do WDAC está disponível para transferência no site do Instalador do Assistente do WDAC. Estes comandos do PowerShell só estão disponíveis nas plataformas suportadas listadas no AppId Tagging Guide.

Crie uma nova política base com os modelos:

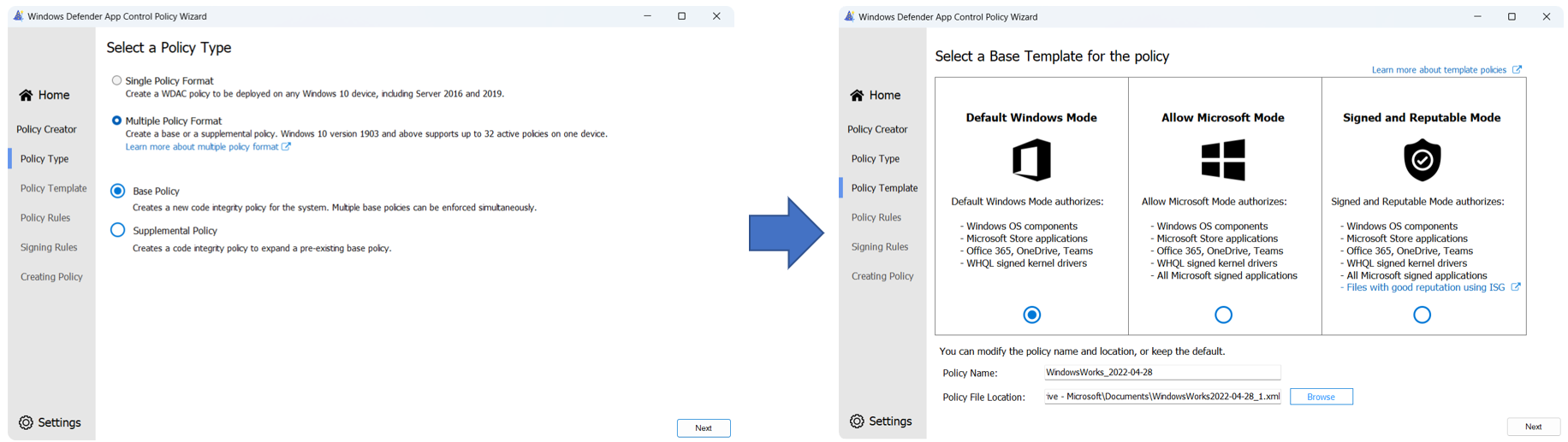

Comece com a tarefa Criador de Políticas e selecione Formato de Política Múltipla e Política Base. Selecione o Modelo Base a utilizar para a política. O exemplo seguinte mostra o início do modelo Modo Predefinido do Windows e a compilação com base nestas regras.

Observação

Se a Política de Etiquetagem appId criar os modelos base ou não permitir processos in-box do Windows, irá notar regressões de desempenho significativas, especialmente durante o arranque. Por este motivo, é vivamente recomendado criar os modelos base. Para obter mais informações sobre o problema, veja o Problema Conhecido de Etiquetagem de AppId.

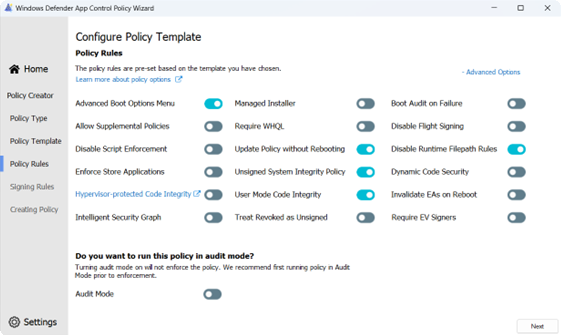

Defina as seguintes opções de regra com os seletores do Assistente:

Criar regras personalizadas:

Selecionar o

+ Custom Rulesbotão abre o painel Regras Personalizadas. O Assistente suporta cinco tipos de regras de ficheiro:- Regras do publicador: crie uma regra com base na hierarquia de certificados de assinatura. Além disso, o nome de ficheiro e a versão originais podem ser combinados com o certificado de assinatura para maior segurança.

- Regras de caminho: crie uma regra baseada no caminho para um ficheiro ou um caminho de pasta principal. As regras de caminho suportam carateres universais.

- Regras de atributos de ficheiro: crie uma regra com base nas propriedades imutáveis de um ficheiro, como o nome de ficheiro original, a descrição do ficheiro, o nome do produto ou o nome interno.

- Regras de nome da aplicação de pacote: crie uma regra com base no nome da família de pacotes de um appx/msix.

- Regras hash: crie uma regra baseada no hash pe Authenticode de um ficheiro.

Para obter mais informações sobre como criar novas regras de ficheiros de política, veja as diretrizes fornecidas na secção criar regras de ficheiros de política.

Converter em Política de Identificação de AppId:

Depois de o Assistente criar o ficheiro de política, abra o ficheiro num editor de texto e remova todo o bloco de texto "Value=131" SigningScenario. O único cenário de assinatura restante deve ser "Value=12", que é a secção da aplicação de modo de utilizador. Em seguida, abra o PowerShell numa linha de comandos elevada e execute o seguinte comando. Substitua o par de Key-Value AppIdTagging para o seu cenário:

Set-CIPolicyIdInfo -ResetPolicyID -FilePath .\AppIdPolicy.xml -AppIdTaggingPolicy -AppIdTaggingKey "MyKey" -AppIdTaggingValue "MyValue"O GUID policyID é devolvido pelo comando do PowerShell se for bem-sucedido.

Criar a política com o PowerShell

Com este método, vai criar uma política de Etiquetagem appId diretamente com os comandos do WDAC PowerShell. Estes comandos do PowerShell só estão disponíveis nas plataformas suportadas listadas no AppId Tagging Guide. Numa instância elevada do PowerShell:

Crie uma regra appId para a política com base numa combinação da cadeia de certificados de assinatura e da versão da aplicação. No exemplo abaixo, o nível foi definido como SignedVersion. Qualquer um dos Níveis de Regra de Ficheiro WDAC pode ser utilizado nas regras de AppId:

$rule = New-CiPolicyRule -Level SignedVersion -DriverFilePath <path_to_application>Crie a Política de Etiquetagem appId. Substitua o par de Key-Value AppIdTagging para o seu cenário:

New-CIPolicy -rules $rule -FilePath .\AppIdPolicy.xml -AppIdTaggingPolicy -AppIdTaggingKey "MyKey" -AppIdTaggingValue "MyValue"Defina as opções de regra para a política:

Set-RuleOption -Option 0 .\AppIdPolicy.xml # Usermode Code Integrity (UMCI) Set-RuleOption -Option 16 .\AppIdPolicy.xml # Refresh Policy no Reboot Set-RuleOption -Option 18 .\AppIdPolicy.xml # (Optional) Disable FilePath Rule ProtectionSe estiver a utilizar regras de caminho de ficheiro, pode definir a opção 18. Caso contrário, não há necessidade.

Defina o nome e o ID na política, o que é útil para a depuração futura:

Set-CIPolicyIdInfo -ResetPolicyId -PolicyName "MyPolicyName" -PolicyId "MyPolicyId" -AppIdTaggingPolicy -FilePath ".\AppIdPolicy.xml"O GUID policyID é devolvido pelo comando do PowerShell se for bem-sucedido.

Implementar para Testes Locais

Depois de criar a política de Etiquetagem appId nos passos acima, pode implementar a política no seu computador local para fins de teste antes de implementar amplamente a política nos seus pontos finais:

Consoante o método de implementação, converta o xml em binário:

Convertfrom-CIPolicy .\policy.xml ".\{PolicyIDGUID}.cip"Opcionalmente, implemente-o para testes locais:

copy ".\{Policy ID}.cip" c:\windows\system32\codeintegrity\CiPolicies\Active\ ./RefreshPolicy.exeRefreshPolicy.exe está disponível para transferência a partir do Centro de Transferências da Microsoft.

Próximas etapas

Para obter mais informações sobre a depuração e implementação abrangente da política de Etiquetagem appId, veja Depurar políticas appId e Implementar políticas appId.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de