Criando uma nova política base com o Assistente

Observação

Alguns recursos do Windows Defender Application Control só estão disponíveis em versões específicas do Windows. Saiba mais sobre a disponibilidade do recurso Windows Defender Controle de Aplicativo.

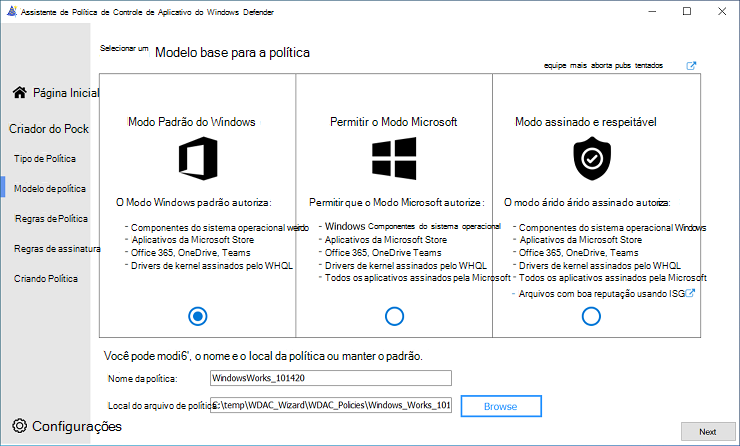

Ao criar políticas para uso com Windows Defender WDAC (Controle de Aplicativo), é recomendável começar com uma política de modelo e, em seguida, adicionar ou remover regras para atender ao cenário de controle do aplicativo. Por esse motivo, o Assistente do WDAC oferece três políticas de modelo para iniciar e personalizar durante o fluxo de trabalho de criação de política base. As informações de pré-requisito sobre o controle de aplicativo podem ser acessadas por meio do guia de design do WDAC. Esta página descreve as etapas para criar uma nova política de controle de aplicativo a partir de um modelo, configurar as opções de política e as regras do signatário e do arquivo.

Políticas base de modelo

Cada uma das políticas de modelo tem um conjunto exclusivo de regras de permissão de política que afetam o modelo de segurança e o círculo de confiança da política. A tabela a seguir lista as políticas em crescente ordem de confiança e liberdade. Por exemplo, a política de modo Padrão do Windows confia em menos editores e signatários de aplicativos do que a política de modo assinado e respeitável. A política padrão do Windows tem um círculo de confiança menor com melhor segurança do que a política assinada e respeitável, mas em detrimento da compatibilidade.

| Política base de modelo | Descrição |

|---|---|

| Modo Padrão do Windows | O modo Padrão do Windows autoriza os seguintes componentes:

|

| Permitir o Modo Microsoft | O modo de permissão autoriza os seguintes componentes:

|

| Modo assinado e respeitável | O modo assinado e respeitável autoriza os seguintes componentes:

|

O conteúdo itálico denota as alterações na política atual em relação à política anterior.

Mais informações sobre o Modo Windows Padrão e permitir políticas do Modo Microsoft podem ser acessadas por meio do artigo Exemplo Windows Defender políticas de base do Controle de Aplicativo.

Depois que o modelo base for selecionado, dê um nome à política e escolha onde salvar a política de controle do aplicativo no disco.

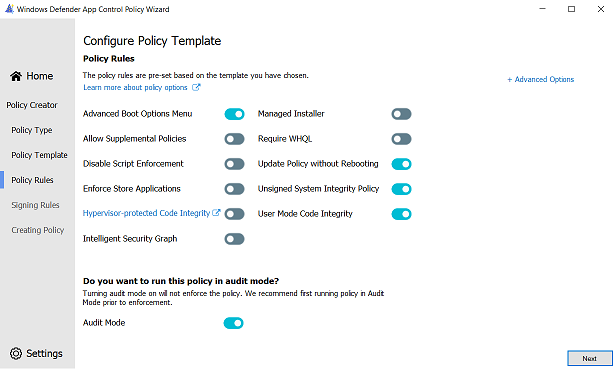

Configurando regras de política

Após o lançamento da página, as regras de política são automaticamente habilitadas/desabilitadas dependendo do modelo escolhido da página anterior. Escolha habilitar ou desabilitar as opções de regra de política desejadas pressionando o botão do controle deslizante ao lado dos títulos da regra de política. Uma breve descrição de cada regra aparece na parte inferior da página quando o mouse passa o mouse sobre o título da regra.

Descrição das regras de política

A tabela a seguir tem uma descrição de cada regra de política, começando com a coluna mais à esquerda. O artigo Regras de política fornece uma descrição mais completa de cada regra de política.

| Opção de regra | Descrição |

|---|---|

| Menu Opções de Inicialização Avançada | O menu de pré-inicialização F8 é desabilitado por padrão para todas as políticas de Controle de Aplicativo Windows Defender. Definir essa opção de regra permite que o menu F8 seja exibido para usuários presentes fisicamente. |

| Permitir políticas suplementares | Use essa opção em uma política base para permitir que políticas complementares a expandam. |

| Desabilitar a imposição de script | Essa opção desabilita as opções de imposição de script. Scripts não assinados do PowerShell e PowerShell interativos não estão mais restritos ao Modo de Linguagem Restrita. OBSERVAÇÃO: essa opção é necessária para executar arquivos HTA e só tem suporte com o Atualização de maio de 2019 para o Windows 10 (1903) e superior. Não há suporte para usá-lo em versões anteriores do Windows 10 e pode ter resultados não intencionais. |

| Integridade de código protegida pelo hipervisor (HVCI) | Quando habilitada, a aplicação da política usa a segurança baseada em virtualização para executar o serviço de integridade de código dentro de um ambiente seguro. O HVCI fornece proteções mais fortes contra malware do kernel. |

| Autorização do Grafo de Segurança Inteligente | Use essa opção para permitir automaticamente aplicativos com reputação "conhecida boa", conforme definido pelo ISG (Microsoft Intelligent Security Graph). |

| Instalador Gerenciado | Use essa opção para permitir automaticamente aplicativos instalados por uma solução de distribuição de software, como Microsoft Configuration Manager, que foi definida como um instalador gerenciado. |

| Exigir WHQL | Por padrão, os drivers herdados que não são assinados pelo WHQL (Windows Hardware Quality Labs) podem ser executados. Habilitar essa regra requer que todo driver executado seja assinado por WHQL e remova o suporte ao driver herdado. A partir de agora, todos os novos driveres compatíveis com o Windows devem ter certificação WHQL. |

| Atualizar política sem reinicialização | Use essa opção para permitir que atualizações futuras da política de controle de aplicativo Windows Defender se apliquem sem exigir uma reinicialização do sistema. |

| Política de integridade do sistema não assinada | Permite que a política permaneça não assinada. Quando essa opção é removida, a política deve ser assinada e ter UpdatePolicySigners adicionado à política para habilitar futuras modificações de política. |

| Integridade do código do modo de usuário | Windows Defender políticas de Controle de Aplicativo restringem binários do modo kernel e do modo de usuário. Por padrão, somente binários do modo kernel são restritos. Habilitar essa opção de regra valida executáveis do modo de usuário e scripts. |

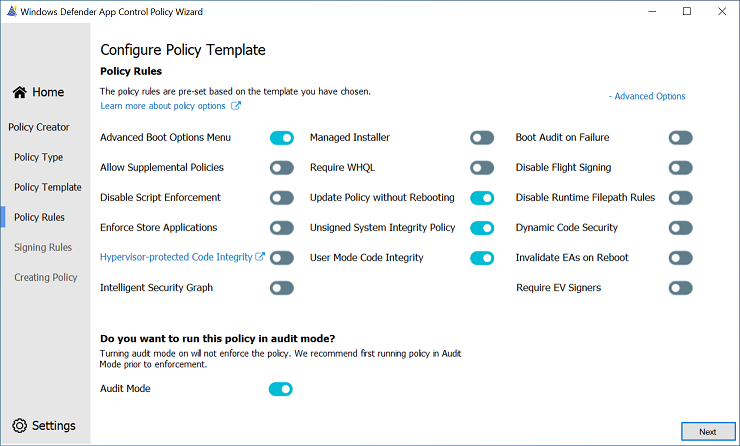

Descrição de regras de política avançada

Selecionar o rótulo + Opções Avançadas mostra outra coluna de regras de política, regras de política avançadas. A tabela a seguir fornece uma descrição de cada regra de política avançada.

| Opção de regra | Descrição |

|---|---|

| Auditoria de Inicialização em Falha | Usada quando a política do WDAC (Controle de Aplicativo) Windows Defender está no modo de aplicação. Quando um driver falha durante a inicialização, a política WDAC é colocada no modo de auditoria para que o Windows seja carregado. Os administradores podem validar o motivo da falha no log de eventos CodeIntegrity. |

| Desabilitar assinatura de voo | Se habilitadas, as políticas do WDAC bloqueiam binários assinados por flightroot. Essa opção seria usada no cenário em que as organizações só querem executar binários lançados, não builds assinados por flight/preview. |

| Desabilitar a Proteção de Regra de FilePath do Runtime | Essa opção desabilita o marcar de runtime padrão que só permite regras filepath para caminhos que só são graváveis por um administrador. |

| Segurança de Código Dinâmico | Habilita a aplicação da política para aplicativos .NET e DLLs (bibliotecas carregadas dinamicamente). |

| Invalidar EAs na reinicialização | Quando a opção de gráfico de segurança inteligente (14) é usada, o WDAC define um atributo de arquivo estendido que indica que o arquivo foi autorizado a ser executado. Essa opção faz com que o WDAC revalida periodicamente a reputação dos arquivos autorizados pelo ISG. |

| Exigir signers EV | No momento, essa opção não tem suporte. |

Observação

É recomendável habilitar o Modo de Auditoria inicialmente porque ele permite que você teste novas políticas de controle de aplicativo Windows Defender antes de aplicá-las. Com o modo de auditoria, nenhum aplicativo é bloqueado, em vez disso, a política registra um evento sempre que um aplicativo fora da política é iniciado. Por esse motivo, todos os modelos têm o Modo de Auditoria habilitado por padrão.

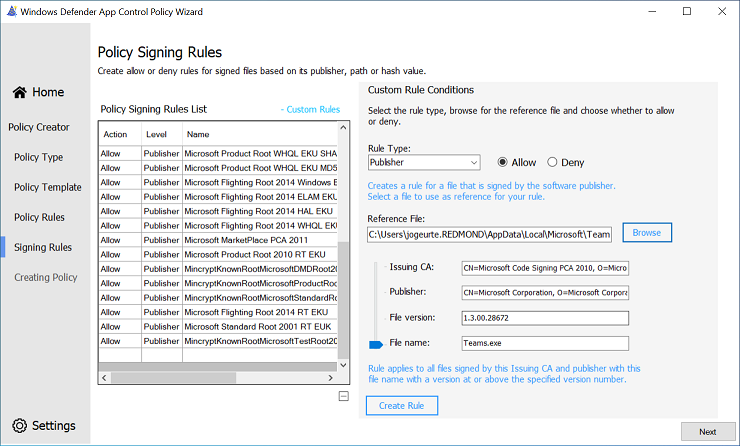

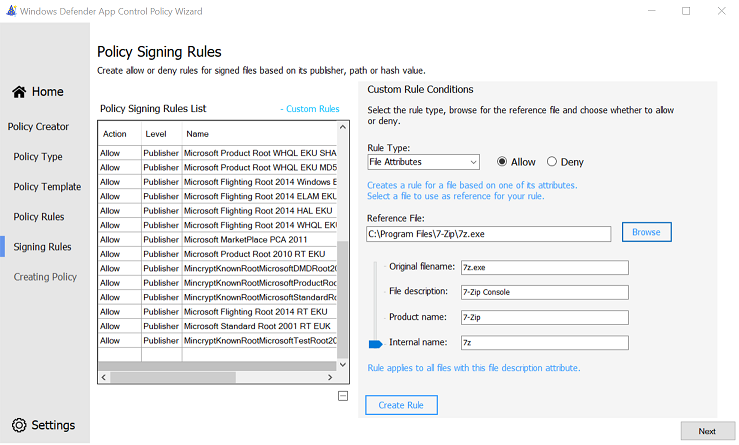

Criando regras de arquivo personalizadas

As regras de arquivo em uma política de controle de aplicativo especificam o nível em que os aplicativos são identificados e confiáveis. As regras de arquivo são o mecanismo main para definir a confiança na política de controle do aplicativo. Selecionar + Regras Personalizadas abre o painel de condições de regra de arquivo personalizado para criar regras de arquivo personalizadas para sua política. O Assistente dá suporte a quatro tipos de regras de arquivo:

Regras do Editor

O tipo de regra de arquivo Publisher usa propriedades na cadeia de certificados de assinatura de código para basear regras de arquivo. Depois que o arquivo para basear a regra fora, chamado de arquivo de referência, for selecionado, use o controle deslizante para indicar a especificidade da regra. A tabela a seguir mostra a relação entre o posicionamento do controle deslizante, o nível de regra do WDAC (Controle de Aplicativo) correspondente Windows Defender e sua descrição. Quanto menor a colocação na tabela e no controle deslizante da interface do usuário, maior a especificidade da regra.

| Condição de regra | Nível de regra WDAC | Descrição |

|---|---|---|

| Emissão de AC | PCACertificate | O certificado mais alto disponível é adicionado aos signatários. Esse certificado normalmente é o certificado PCA, um nível abaixo do certificado raiz. Qualquer arquivo assinado por esse certificado é afetado. |

| Editor | Editor | Essa regra é uma combinação da regra PCACertificate e do CN (nome comum) do certificado folha. Qualquer arquivo assinado por uma ac importante, mas com uma folha de uma empresa específica, por exemplo, uma entidade de driver de dispositivo, é afetada. |

| Versão do arquivo | SignedVersion | Essa regra é uma combinação de PCACertificate, publisher e um número de versão. Qualquer coisa do editor especificado com uma versão em ou acima da especificada é afetada. |

| Nome do arquivo | FilePublisher | Mais específico. Combinação do nome do arquivo, do editor e do certificado PCA e um número mínimo de versão. Arquivos do editor com o nome especificado e maior ou igual à versão especificada são afetados. |

Regras de filepath

As regras de filepath não fornecem as mesmas garantias de segurança que as regras explícitas do signatário, como são baseadas em permissões de acesso mutáveis. Para criar uma regra de filepath, selecione o arquivo usando o botão Procurar .

Regras de atributo de arquivo

O Assistente dá suporte à criação de regras de nome de arquivo com base em atributos de arquivo autenticados. As regras de nome do arquivo são úteis quando um aplicativo e suas dependências (por exemplo, DLLs) podem compartilhar o mesmo nome do produto, por exemplo. Esse nível de regra permite que os usuários criem facilmente políticas direcionadas com base no parâmetro nome do arquivo Nome do Produto. Para selecionar o atributo de arquivo para criar a regra, mova o controle deslizante no Assistente para o atributo desejado. A tabela a seguir descreve cada um dos atributos de arquivo com suporte fora dos quais criar uma regra.

| Nível da regra | Descrição |

|---|---|

| Nome de arquivo original | Especifica o nome do arquivo original ou o nome com o qual o arquivo foi criado pela primeira vez, do binário. |

| Descrição do arquivo | Especifica a descrição do arquivo fornecida pelo desenvolvedor do binário. |

| Nome do produto | Especifica o nome do produto com o qual o binário é enviado. |

| Nome interno | Especifica o nome interno do binário. |

Regras de Hash de Arquivo

Por fim, o Assistente dá suporte à criação de regras de arquivo usando o hash do arquivo. Embora esse nível seja específico, pode causar sobrecarga administrativa extra para manter os valores de hash da versão atual do produto. Sempre que um binário é atualizado, o valor de hash muda, logo, exigindo uma atualização de política. Por padrão, o Assistente usa o hash de arquivo como o fallback caso uma regra de arquivo não possa ser criada usando o nível de regra de arquivo especificado.

Excluindo regras de assinatura

A tabela de lista de regras de assinatura de política à esquerda da página documenta as regras permitir e negar no modelo e quaisquer regras personalizadas que você criar. Regras de assinatura de modelo e regras personalizadas podem ser excluídas da política selecionando a regra na tabela de lista de regras. Depois que a regra for realçada, pressione o botão excluir abaixo da tabela. Em seguida, você será solicitado a outra confirmação. Selecione Yes para remover a regra da política e da tabela de regras.

Em seguida

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de