Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo apresenta uma lista de funcionalidades e conteúdos novos e atualizados que são do interesse dos Profissionais de TI para Windows 10 Enterprise LTSC 2019, em comparação com Windows 10 Enterprise LTSC 2016 (LTSB). Para obter uma breve descrição do canal de manutenção LTSC e do suporte associado, veja Windows 10 Enterprise LTSC.

Observação

Windows 10 Enterprise LTSC 2019 foi disponibilizado pela primeira vez a 13 de novembro de 2018. As funcionalidades no Windows 10 Enterprise LTSC 2019 são equivalentes a Windows 10, versão 1809.

Windows 10 Enterprise LTSC 2019 baseia-se no Windows 10 Pro, versão 1809, que adiciona funcionalidades premium concebidas para responder às necessidades de organizações grandes e médias (incluindo grandes instituições académicas), tais como:

- Proteção avançada contra ameaças de segurança modernas

- Flexibilidade total da implementação do SO

- Opções de atualização e suporte

- Capacidades abrangentes de controlo e gestão de dispositivos e aplicações

A versão Windows 10 Enterprise LTSC 2019 é uma versão importante para os utilizadores do LTSC, uma vez que inclui os melhoramentos cumulativos fornecidos nas versões 1703, 1709, 1803 e 1809 Windows 10. Os detalhes sobre estes melhoramentos são fornecidos abaixo.

Importante

A versão LTSC destina-se a dispositivos de utilização especial. O suporte para LTSC por aplicações e ferramentas concebidas para a versão de canal de disponibilidade geral do Windows 10 pode ser limitado.

Microsoft Intune

Microsoft Intune suporta Windows 10 Enterprise LTSC 2019 com a seguinte exceção:

- As cadentes de atualização não podem ser utilizadas para atualizações de funcionalidades, uma vez que Windows 10 versões LTSC não recebem atualizações de funcionalidades. As cadentes de atualização podem ser utilizadas para atualizações de qualidade para clientes Windows 10 Enterprise LTSC 2019.

Segurança

Esta versão do Windows 10 inclui melhoramentos de segurança para proteção contra ameaças, proteção de informações e proteção de identidade.

Proteção contra ameaças

Microsoft Defender para Ponto de Extremidade

A plataforma Microsoft Defender para Ponto de Extremidade inclui vários pilares de segurança. Nesta versão do Windows, o Defender para Endpoint inclui análises avançadas, integração de pilhas de segurança e gestão centralizada para uma melhor deteção, prevenção, investigação, resposta e gestão.

Redução de superfície de ataque

A redução da superfície de ataque inclui sistemas de prevenção de intrusões baseados no anfitrião, como o acesso controlado a pastas.

Esta funcionalidade pode ajudar a impedir que o ransomware e outro software maligno destrutivo alterem os seus ficheiros pessoais. Em alguns casos, os apps que você normalmente usa poderá ser impedidos de fazer alterações em pastas comuns como Documentos e Imagens. Facilitámos a adição de aplicações que foram recentemente bloqueadas para que possa continuar a utilizar o seu dispositivo sem desativar completamente a funcionalidade.

Quando um app é bloqueado, ele será exibido em uma lista de apps bloqueados recentemente, que você pode acessar clicando em Gerenciar configurações sob o título Proteção contra ransomware . Selecione Permitir uma aplicação através de Acesso controlado a pastas. Após o pedido, selecione o + botão e selecione Aplicações bloqueadas recentemente. Selecione qualquer um dos aplicativos para adicioná-los à lista de permissões. Você também pode navegar até um app deste esta página.

Windows Defender Firewall

A Firewall do Windows Defender suporta agora processos Subsistema do Windows para Linux (WSL). Pode adicionar regras específicas para um processo WSL tal como faria para qualquer processo do Windows. Além disso, o Windows Defender Firewall agora dá suporte a notificações para processos WSL. Por exemplo, quando uma ferramenta de Linux deseja permitir o acesso a uma porta de fora (como SSH ou um servidor web como nginx), o Windows Defender Firewall solicitará para permitir acesso assim como faria para um processo do Windows quando a porta começa a aceitar conexões. Este comportamento foi introduzido pela primeira vez na Compilação 17627.

Windows Defender Device Guard

O Device Guard sempre foi uma coleção de tecnologias que podem ser combinadas para bloquear um PC, incluindo:

- Proteção baseada em software fornecida por políticas de integridade de código

- Proteção baseada em hardware fornecida pela integridade do código protegido pelo Hipervisor (HVCI)

No entanto, estas proteções também podem ser configuradas separadamente. Além disso, ao contrário do HVCI, as políticas de integridade do código não requerem segurança baseada em virtualização (VBS). Para ajudar a sublinhar o valor distinto destas proteções, as políticas de integridade do código foram renomeadas como Controlo de Aplicações do Windows Defender.

Proteção de próxima geração

Detecção de ponto de extremidade e resposta

A deteção e resposta de pontos finais são melhoradas. Agora, os clientes empresariais podem tirar partido de toda a pilha de segurança do Windows com Microsoft Defender deteções de Antivírus e blocos do Device Guard a serem apresentados no portal do Microsoft Defender para Ponto de Extremidade.

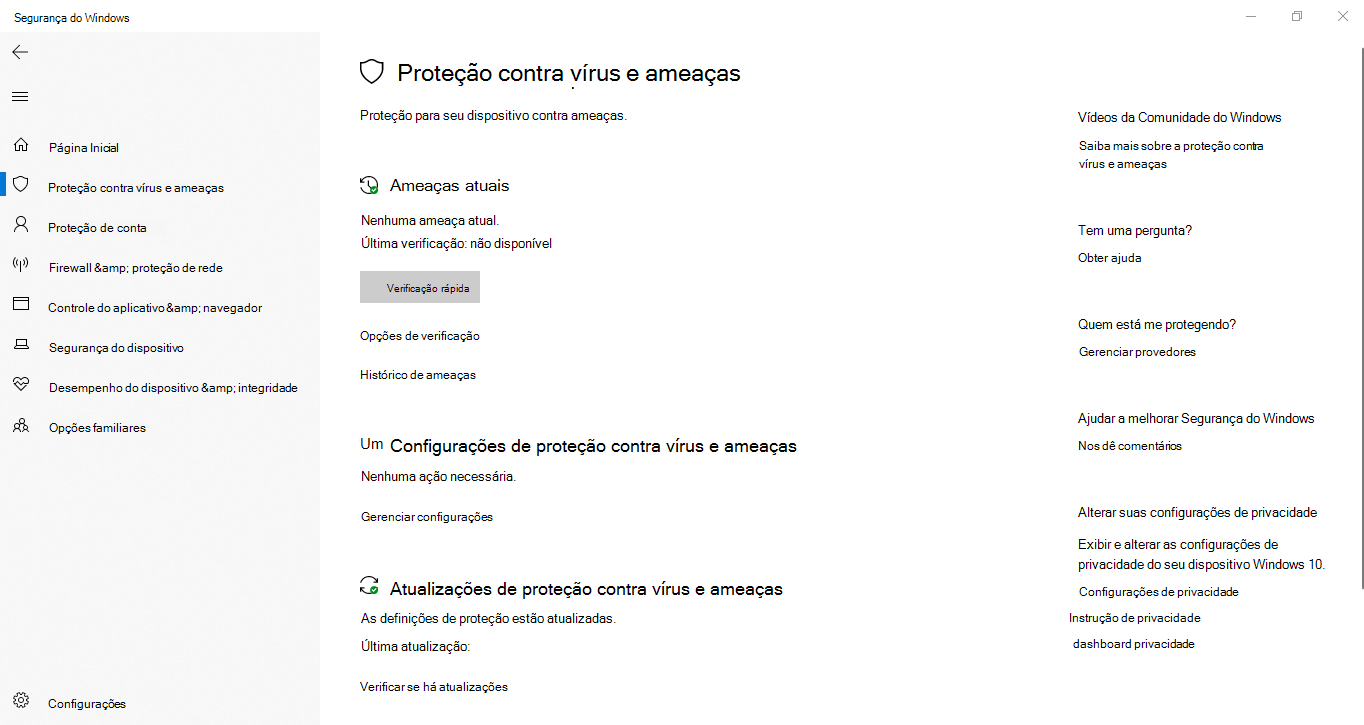

O Windows Defender é agora denominado Antivírus Microsoft Defender e agora partilha status de deteção entre serviços do Microsoft 365 e interopera com Microsoft Defender para Ponto de Extremidade. Foram também implementadas outras políticas para melhorar a proteção baseada na cloud e estão disponíveis novos canais para proteção de emergência. Para obter mais informações, consulte Proteção contra vírus e ameaças e Usar tecnologias de próxima geração no Microsoft Defender Antivírus por meio da proteção entregue na nuvem.

Também aumentámos a amplitude da biblioteca de documentação para administradores de segurança empresariais. A nova biblioteca inclui informações sobre:

- Implantação e habilitação da proteção AV

- Gerenciamento de atualizações

- Relatórios

- Configuração de recursos

- Solução de problemas

Alguns dos destaques da nova biblioteca incluem o Guia de avaliação para Microsoft Defender AV e o Guia de implementação para Microsoft Defender AV num ambiente de infraestrutura de ambiente de trabalho virtual.

As novas funcionalidades do Microsoft Defender AV no Windows 10 Enterprise LTSC 2019 incluem:

- Atualizações de como o recurso Bloquear à Primeira Vista pode ser configurado

- A capacidade de especificar o nível de proteção da nuvem

- Microsoft Defender proteção antivírus na aplicação Centro de Segurança do Windows Defender

Investimos fortemente em ajudar a proteger contra ransomware, e continuamos esse investimento com monitorização de comportamento atualizada e proteção sempre ativa em tempo real.

A deteção e resposta de pontos finais também são melhoradas. As novas capacidades de deteção incluem:

Deteção personalizada. Com detecções personalizadas, você pode criar consultas personalizadas para monitorar eventos para qualquer tipo de comportamento, como ameaças emergentes ou suspeitos. Pode utilizar a investigação avançada através da criação de regras de deteção personalizadas.

Melhorias na memória do SO e nos sensores de kernel para permitir a deteção de atacantes que estão a utilizar ataques ao nível da memória e do kernel.

Deteções atualizadas de ransomware e outros ataques avançados.

A capacidade de deteção histórica garante que as novas regras de deteção se aplicam a até seis meses de dados armazenados para detetar ataques anteriores que possam não ter sido notados.

A resposta a ameaças é melhorada quando é detetado um ataque, o que permite que as equipas de segurança contenham uma falha de segurança.

- Executar as ações de resposta em uma máquina - Rapidamente responde a ataques detectados isolando máquinas ou coletando um pacote de investigação.

- Executar ações de resposta em um arquivo - Rapidamente responde a ataques detectados parando e colocando em quarentena arquivos ou bloqueando um arquivo.

Outras capacidades foram adicionadas para ajudá-lo a obter uma visão holística sobre as investigações , incluindo:

Análise de ameaças – o Threat Analytics é um conjunto de relatórios interativos publicados pela equipa de investigação Microsoft Defender para Ponto de Extremidade assim que são identificados ameaças e surtos emergentes. Os relatórios ajudam as equipas de operações de segurança a avaliar o efeito no respetivo ambiente. Também fornecem ações recomendadas para conter, aumentar a resiliência organizacional e evitar ameaças específicas.

Dados de consulta usando a busca avançada no Microsoft Defender para Ponto de Extremidade

Usar investigações automatizadas para investigar e corrigir ameaças

Investigar uma conta de usuário – identifica as contas de usuário com mais alertas ativos e investigar casos de possíveis credenciais comprometidas.

Árvore de processos de alerta – agrega diversas detecções e eventos relacionados em um único modo de exibição para reduzir o tempo de resolução de caso.

Solicitar alertas com a API REST – utilize a API REST para solicitar alertas de Microsoft Defender para Ponto de Extremidade.

Outras funcionalidades de segurança melhoradas incluem:

Verificar o estado de funcionamento do sensor – verifique a capacidade de um ponto final fornecer dados do sensor e comunicar com o serviço Microsoft Defender para Ponto de Extremidade e corrigir problemas conhecidos.

Suporte do fornecedor de serviços de segurança gerido (MSSP) – Microsoft Defender para Ponto de Extremidade adiciona suporte para este cenário ao fornecer integração do MSSP. A integração permitirá que MSSPs realizem as seguintes ações: obtenha acesso ao portal da Central de Segurança do Windows Defender do cliente MSSP, busque notificações por email e busque alertas por meio de ferramentas de gerenciamento de eventos e informações de segurança (SIEM).

Integração com o Azure Defender – Microsoft Defender para Ponto de Extremidade integra-se com o Azure Defender para fornecer uma solução abrangente de proteção de servidores. Com esta integração, o Azure Defender pode utilizar o Defender para Endpoint para fornecer uma deteção de ameaças melhorada para Windows Servers.

Integração com o Microsoft Cloud App Security – o Microsoft Cloud App Security utiliza sinais de Microsoft Defender para Ponto de Extremidade para permitir visibilidade direta sobre a utilização de aplicações na cloud, incluindo a utilização de serviços cloud não suportados (TI sombra) de todo o Defender para Computadores monitorizados por pontos finais.

Integrar Windows Server 2019 - Microsoft Defender para Ponto de Extremidade agora adiciona suporte para Windows Server 2019. Você poderá integrar o Windows Server 2019 no mesmo método disponível para computadores de cliente do Windows 10.

Integrar versões anteriores do Windows – integre versões suportadas de computadores Windows para que possam enviar dados do sensor para o sensor Microsoft Defender para Ponto de Extremidade.

Habilitar o acesso condicional para proteger melhor usuários, dispositivos e dados

Também adicionámos uma nova avaliação para o serviço de hora do Windows à secção Desempenho do dispositivo & estado de funcionamento . Se detetarmos que a hora do seu dispositivo não está devidamente sincronizada com os nossos servidores de tempo e que o serviço de sincronização de tempo está desativado, iremos fornecer-lhe a opção de voltar a ativá-lo.

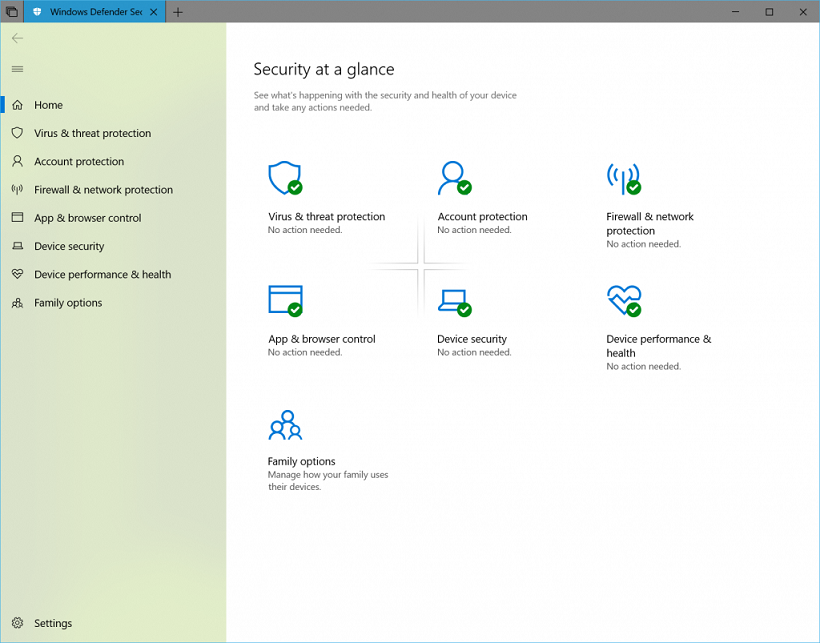

Continuamos a trabalhar na forma como as outras aplicações de segurança que instalou aparecem na aplicação Segurança do Windows. Existe uma nova página denominada Fornecedores de segurança que pode encontrar na secção Definições da aplicação. Selecione Gerir fornecedores para ver uma lista de todos os outros fornecedores de segurança (incluindo antivírus, firewall e proteção Web) que estão em execução no seu dispositivo. Aqui, pode abrir facilmente as aplicações dos fornecedores ou obter mais informações sobre como resolve problemas comunicados através de Segurança do Windows.

Esta melhoria também significa que verá mais ligações para outras aplicações de segurança no Segurança do Windows. Por exemplo, se abrir a secção Firewall & proteção de rede , verá as aplicações de firewall que estão em execução no seu dispositivo em cada tipo de firewall, que inclui o domínio, as redes privadas e públicas.

Obtenha uma descrição geral rápida, mas aprofundada, do Microsoft Defender para Ponto de Extremidade para Windows 10: Defender para Ponto Final.

Proteção de informações

Foram adicionadas melhorias ao Windows Proteção de Informações e ao BitLocker.

Proteção de Informações do Windows

A Proteção de Informações do Windows agora foi projetada para funcionar com o Microsoft Office e a Proteção de Informações do Azure.

O Microsoft Intune ajuda a criar e implantar a política de Proteção de Informações do Windows (WIP), inclusive permitir a escolha dos aplicativos permitidos, o nível de proteção por WIP e como encontrar dados corporativos na rede. Para obter mais informações, consulte Criar uma política WIP (Proteção de Informações do Windows) usando o Microsoft Intune e Associar e implantar as políticas WIP (Proteção de Informações do Windows) e VPN usando o Microsoft Intune.

Agora você também pode coletar os logs de eventos de auditoria usando o CSP (provedor de serviço de configuração) de relatório ou o Encaminhamento de Eventos do Windows (para dispositivos ingressados em domínio da área de trabalho do Windows). Para obter mais informações, veja Como recolher registos de eventos de auditoria do Windows Proteção de Informações (WIP).

Esta versão habilita o suporte ao WIP com arquivos sob demanda, permite a criptografia de arquivos enquanto o arquivo está aberto em outro aplicativo e melhora o desempenho. Para obter mais informações, consulte Ficheiros do OneDrive a pedido para a empresa.

BitLocker

O tamanho mínimo do PIN está sendo alterado de 6 para 4, com um padrão de 6. Para saber mais, confira Configurações de Política de Grupo do BitLocker.

Imposição silenciosa em unidades fixas

Através de uma política de gestão de dispositivos (MDM) moderna, o BitLocker pode ser ativado silenciosamente para utilizadores associados Microsoft Entra ID padrão. No Windows 10, a encriptação automática do BitLocker da versão 1803 foi ativada para utilizadores de Entra ID padrão, mas isto ainda exigia hardware moderno que passasse pela Interface de Teste de Segurança de Hardware (HSTI). Esta nova funcionalidade permite o BitLocker através da política, mesmo em dispositivos que não passam no HSTI.

Esta alteração é uma atualização para o CSP do BitLocker e utilizada por Intune e outros.

Proteção de identidade

Foram adicionadas melhorias ao Windows Hello para Empresas e ao Credential Guard.

Windows Hello para Empresas

As novas funcionalidades no Windows Hello permitem uma melhor experiência de bloqueio do dispositivo, utilizando o desbloqueio multifator com novos sinais de proximidade de localização e utilizador. Usando sinais Bluetooth, você pode configurar seu dispositivo Windows 10 para bloquear automaticamente quando você se afasta dele, ou para impedir que outras pessoas acessem o dispositivo quando você não estiver presente.

As novas funcionalidades no Windows Hello para Empresas incluem:

Agora você pode redefinir um PIN esquecido sem excluir dados de empresa gerenciados ou aplicativos em dispositivos gerenciados pelo Microsoft Intune.

Para ambientes de trabalho do Windows, os utilizadores podem repor um PIN esquecido através das opções de Início de Sessão de Contas > de Definições>. Para obter mais informações, consulte E se me esquecer do meu PIN?.

Windows Hello para Empresas agora suporta a autenticação FIDO 2.0 para dispositivos Windows 10 associados a Entra ID e tem suporte melhorado para dispositivos partilhados, conforme descrito em Configuração de quiosque.

Agora, o Windows Hello é sem senha no modo S.

Suporte a S/MIME com o Windows Hello para Empresas e as APIs para soluções de gerenciamento do ciclo de vida de identidade que não são da Microsoft.

O Windows Hello faz parte do pilar de proteção de contas na Central de Segurança do Windows Defender. A Proteção de Conta irá incentivar os utilizadores de palavra-passe a configurar Windows Hello Face, Impressão Digital ou PIN para início de sessão mais rápido e notificará os utilizadores de Bloqueio dinâmico se o Bloqueio dinâmico tiver deixado de funcionar porque o dispositivo Bluetooth está desativado.

Você pode configurar o Windows Hello na tela de bloqueio para contas Microsoft. Facilitámos a configuração de Windows Hello nos respetivos dispositivos por parte dos utilizadores da conta Microsoft para um início de sessão mais rápido e seguro. Anteriormente, era necessário navegar afundo nas Configurações para encontrar o Windows Hello. Agora, você pode configurar o rosto, a impressão digital e o PIN do Windows Hello diretamente na sua tela de bloqueio clicando no bloco Windows Hello nas opções de logon.

Nova API pública para a conta secundária SSO para um provedor de identidade específico.

É mais fácil configurar o Bloqueio dinâmico e foram adicionados alertas acionáveis do WD SC quando o Bloqueio dinâmico deixa de funcionar (por exemplo, o dispositivo Bluetooth está desativado).

Para obter mais informações, consulte: Windows Hello e chaves de segurança FIDO2 permitem uma autenticação segura e fácil para dispositivos compartilhados

Credential Guard

O Credential Guard é um serviço de segurança no Windows 10 criado para proteger credenciais de domínio do Active Directory (AD) para que não possam ser roubadas ou utilizadas indevidamente por software maligno no computador de um utilizador. Ele foi projetado para proteger contra ameaças conhecidas, como o Pass-the-Hash e a coleta de credenciais.

O Credential Guard sempre foi uma funcionalidade opcional, mas Windows 10 no modo S ativa esta funcionalidade por predefinição quando o computador está Entra ID associado. Esta funcionalidade fornece um nível adicional de segurança ao ligar a recursos de domínio que normalmente não estão presentes em dispositivos com Windows 10 no modo S.

Observação

O Credential Guard só está disponível para dispositivos do modo S ou edições Enterprise e Education.

Para obter mais informações, veja Credential Guard overview (Descrição geral do Credential Guard).

Outras melhorias de segurança

Linhas de base de segurança do Windows

A Microsoft lançou novas linhas de base de segurança do Windows para o Windows Server e o Windows 10. Uma linha de base de segurança é um grupo de definições de configuração recomendadas pela Microsoft com uma explicação do respetivo efeito de segurança. Para obter mais informações e baixar a ferramenta de Análise de política, confira Microsoft Security Compliance Toolkit 1.0.

Vulnerabilidade SMBLoris

Um problema, conhecido como SMBLoris, que poderia resultar em negação de serviço, foi resolvido.

Central de Segurança do Windows

A Central de Segurança do Windows Defender agora é chamada de Central de Segurança do Windows.

Ainda pode aceder à aplicação de todas as formas habituais. A WSC permite gerenciar todas as suas necessidades de segurança, incluindo o Microsoft Defender Antivírus e o Windows Defender Firewall.

O serviço WSC agora requer produtos antivírus para ser executado como um processo protegido para o registro. Os produtos que ainda não implementaram esta funcionalidade não serão apresentados na interface de utilizador do Segurança do Windows Center e Microsoft Defender Antivírus permanecerão ativados lado a lado com estes produtos.

WSC agora inclui os elementos do Sistema Design Fluente que você conhece e ama. Também irá reparar que ajustámos o espaçamento e o preenchimento em torno da aplicação. Dinamicamente, ele agora dimensionará as categorias na página principal se é necessário mais espaço para informações adicionais. Também atualizamos a barra de título para que ela use sua cor de destaque se você tiver habilitado essa opção nas Configurações de Cor.

Opções de segurança da política de grupo

Definição de segurança Início de sessão interativo: apresentar informações do utilizador quando a sessão está bloqueada foi atualizada para trabalhar com a definição Privacidade em DefiniçõesContas>Opções>de início de sessão.

Uma nova definição de política de segurança Início de sessão interativo: não apresentar o nome de utilizador no início de sessão foi introduzida no Windows 10 Enterprise LTSC 2019. Esta definição de política de segurança determina se o nome de utilizador é apresentado durante o início de sessão. Funciona com a definição Privacidade nasopções de Início de Sessão deContas> de Definições>. A configuração afeta somente o bloco Outro usuário.

Windows 10 no modo S

Continuamos a trabalhar na área Ameaças atuais na proteção contra ameaças & vírus, que agora apresenta todas as ameaças que precisam de ação. Você pode executar rapidamente uma ação contra ameaças a partir desta tela:

Implantação

MBR2GPT.EXE

MBR2GPT.EXE é uma nova ferramenta de linha de comandos introduzida com Windows 10, versão 1703 e também disponível no Windows 10 Enterprise LTSC 2019 (e versões posteriores). MBR2GPT converte um disco do estilo de partição MBR (registro mestre de inicialização) para GPT (tabela de partição GUID) sem alterar nem excluir dados no disco. A ferramenta é executada a partir de uma linha de comandos do Windows Preinstallation Environment (Windows PE), mas também pode ser executada a partir do sistema operativo Windows 10 completo.

O formato de partição GPT é mais recente e permite o uso de partições do disco maiores e mais numerosas. Também fornece fiabilidade de dados adicionada, suporta outros tipos de partição e permite velocidades de arranque e encerramento mais rápidas. Se converter o disco do sistema em um computador de MBR para GPT, você também deve configurar o computador para inicializar no modo UEFI, portanto certifique-se de que o dispositivo é compatível com a UEFI antes de tentar converter o disco do sistema.

Outras funcionalidades de segurança do Windows 10 que são ativadas quando arranca no modo UEFI incluem: Arranque Seguro, controlador Antimalware de Início Antecipado (ELAM), Arranque Fidedigno do Windows, Arranque Medido, Device Guard, Credential Guard e Desbloqueio de Rede BitLocker.

Para obter mais informações, consulte MBR2GPT.EXE.

DISM

Os novos comandos do DISM a seguir foram adicionados para gerenciar as atualizações do recurso:

DISM /Online /Initiate-OSUninstall: inicia uma desinstalação do SO para levar o computador de volta para a instalação anterior do windows.DISM /Online /Remove-OSUninstall: remove a capacidade de desinstalação do SO do computador.DISM /Online /Get-OSUninstallWindow: apresenta o número de dias após a atualização durante o qual a desinstalação pode ser efetuada.DISM /Online /Set-OSUninstallWindow: define o número de dias após a atualização durante o qual a desinstalação pode ser efetuada.

Para obter mais informações, consulte as opções de linha de comando de desinstalação do sistema operacional do DISM.

Instalação do Windows

Agora você pode executar seus próprios scripts ou ações personalizadas em paralelo com a Instalação do Windows. A instalação também migrará seus scripts para a próxima versão do recurso, portanto, você precisa adicioná-los de uma só vez.

Pré-requisitos:

- Windows 10, versão 1803 ou Windows 10 Enterprise LTSC 2019 ou posterior.

- Windows 10 Enterprise ou Pro

Para obter mais informações, consulte Executar ações personalizadas durante a atualização do recurso.

Agora também é possível executar um script se o utilizador reverter a versão do Windows com a opção PostRollback.

/PostRollback<location> [\setuprollback.cmd] [/postrollback {system / admin}]

Para obter mais informações, consulte Opções da linha de comandos da Configuração do Windows.

Novas opções de linha de comando também estão disponíveis para o controle do BitLocker:

Setup.exe /BitLocker AlwaysSuspend: suspenda sempre o BitLocker durante a atualização.Setup.exe /BitLocker TryKeepActive: ative a atualização sem suspender o BitLocker, mas se a atualização não funcionar, suspenda o BitLocker e conclua a atualização.Setup.exe /BitLocker ForceKeepActive: ative a atualização sem suspender o BitLocker, mas se a atualização não funcionar, a atualização falhará.

Para obter mais informações, consulte Opções de configuração do Windows Command-Line.

Melhorias na atualização de recursos

Partes do trabalho feitas durante as fases offline de uma atualização do Windows foram movidas para a fase online. Esta alteração resulta numa redução significativa do tempo offline ao instalar atualizações.

SetupDiag

SetupDiag é uma nova ferramenta de linha de comando que pode ajudar a diagnosticar o motivo de falhar de uma atualização do Windows 10.

O SetupDiag funciona pesquisando os arquivos de registro da Instalação do Windows. Quando procura ficheiros de registo, o SetupDiag utiliza um conjunto de regras para corresponder a problemas conhecidos. Existem 53 regras contidas na versão atual do SetupDiag no arquivo rules.xml, que é extraído quando SetupDiag é executado. O arquivo rules.xml será atualizado conforme novas versões do SetupDiag forem disponibilizadas.

Entrar

Início de sessão mais rápido em um computador Windows 10 compartilhado

Se tiver dispositivos partilhados implementados no seu local de trabalho, o Início de sessão rápido permite que os utilizadores iniciem sessão rapidamente num PC partilhado Windows 10.

Para ativar o início de sessão rápido

Configure um dispositivo partilhado ou convidado com Windows 10, versão 1809 ou Windows 10 Enterprise LTSC 2019.

Defina as políticas CSP de Política e Autenticação e EnableFastFirstSignIn para ativar o início de sessão rápido.

Logon em um computador compartilhado com sua conta.

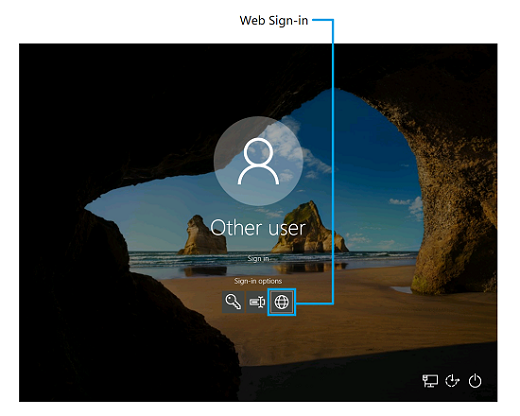

Logon da Web no Windows 10

Até agora, a entrada do Windows só era compatível com o uso de identidades federadas ao ADFS ou a outros provedores que dão suporte ao protocolo WS-Fed. Estamos a introduzir o "início de sessão na Web", uma nova forma de iniciar sessão no seu PC Windows. O Início de Sessão na Web permite o suporte de início de sessão do Windows para fornecedores federados não ADFS (por exemplo, SAML).

Experimentar o início de sessão na Web

Entra ID adere ao seu PC Windows 10. (O início de sessão na Web só é suportado em PCs associados Entra ID).

Defina o CSP de Política e as políticas de Autenticação e EnableWebSignIn para habilitar a entrada na Web.

Na tela de bloqueio, selecione o logon da Web em opções de entrada.

Selecione "Iniciar sessão" para continuar.

Conformidade de Atualizações

A conformidade das atualizações ajuda a manter seguros e atualizados os dispositivos Windows 10 de sua organização.

A conformidade das atualizações é uma solução desenvolvida com base em Análises de Log do OMS que fornece informações sobre o status da instalação das atualizações mensais de recursos e de qualidade. São fornecidos detalhes sobre o progresso da implantação de atualizações existentes e o status das atualizações futuras. Também são fornecidas informações sobre dispositivos que podem precisar de atenção para resolver problemas.

Os novos recursos da Conformidade de Atualizações permitem que você monitore o status de proteção do Windows Defender, compare a conformidade com os pares do setor e otimize a largura de banda para implantar atualizações.

Acessibilidade e privacidade

Acessibilidade

A acessibilidade "original" foi aprimorada com descrições de imagem geradas automaticamente. Para obter mais informações sobre a acessibilidade, consulte Informações de acessibilidade para profissionais de TI. Veja também a secção acessibilidade em Novidades na Atualização de abril de 2018 do Windows 10.

Privacidade

Agora, na página Configurações e Comentários em Configurações de Privacidade, você pode excluir os dados de diagnóstico que seu dispositivo tiver enviado à Microsoft. Você também pode exibir esses dados de diagnóstico usando o aplicativo Visualizador de Dados de Diagnóstico .

Configuração

Configuração do quiosque

O novo Microsoft Edge baseado em chromium tem muitas melhorias direcionadas para quiosques. No entanto, não está incluído na versão LTSC do Windows 10. Pode transferir e instalar o Microsoft Edge separadamente. Para obter mais informações, consulte Transferir e implementar o Microsoft Edge para empresas.

O Explorer da Internet está incluído nos Windows 10 versões LTSC, uma vez que o conjunto de funcionalidades não está a mudar e continuará a obter correções de segurança para o ciclo de vida de uma versão ltSC Windows 10.

Se quiser tirar partido das capacidades de quiosque no Microsoft Edge, considere o modo de Quiosque com um canal de lançamento semianual.

Cogerenciamento

Intune e políticas de Microsoft Configuration Manager foram adicionadas para ativar a autenticação híbrida associada a Entra ID. O Gerenciamento de Dispositivo Móvel (MDM) adicionou mais de 150 novas políticas e configurações a esta versão, incluindo a política MDMWinsOverGP , para permitir a transição mais simples para o gerenciamento baseado em nuvem.

Para obter mais informações, veja Novidades na inscrição e gestão de MDM.

Período de desinstalação do sistema operacional

O período de desinstalação do sistema operacional é uma duração de tempo que os usuários recebem quando, como opção, podem reverter uma atualização do Windows 10. Com essa versão, os administradores podem usar o Intune ou o DISM para personalizar a duração do período de desinstalação do sistema operacional.

Microsoft Entra ID associar em massa

Ao utilizar os novos assistentes no Windows Configuration Designer, pode criar pacotes de aprovisionamento para inscrever dispositivos no Entra ID. Entra ID associação em massa está disponível nos assistentes de ambiente de trabalho, dispositivos móveis, quiosque e Surface Hub.

Destaque do Windows

As seguintes novas definições de política de grupo e gestão de dispositivos móveis (MDM) são adicionadas para o ajudar a configurar as experiências de utilizador do Destaque do Windows:

- Desativar o Destaque do Windows na Central de Ações

- Não use dados de diagnóstico para experiências personalizadas

- Desativar a experiência de boas-vindas do Windows

Para obter mais informações, consulte Configurar o Destaque do Windows no ecrã de bloqueio.

Layout do menu Iniciar e barra de tarefas

Anteriormente, a barra de tarefas personalizada só podia ser implantada usando Política de Grupo ou pacotes de provisionamento. Windows 10 Enterprise LTSC 2019 adiciona suporte para barras de tarefas personalizadas à MDM.

Estão disponíveis mais definições de política MDM para o esquema Início e barra de tarefas. As novas configurações de política MDM incluem:

Definições para o mosaico Utilizador: Iniciar/OcultarUtilizador, Iniciar/OcultarContaDeUtilizador, Iniciar/OcultarSignOut, Iniciar/OcultarBloquear e Iniciar/OcultarAlterarContaDefinições

Definições para Ligar/ Desligar: Start/HidePowerButton, Start/HideHibernate, Start/HideRestart, Start/HideShutDown e Start/HideSleep

Outras novas definições: Start/HideFrequentlyUsedApps, Start/HideRecentlyAddedApps, AllowPinnedFolder, ImportEdgeAssets, Start/HideRecentJumplists, Start/NoPinningToTaskbar, Settings/PageVisibilityList e Start/HideAppsList.

Windows Update

Windows Insider para empresas

Adicionámos recentemente a opção para transferir Windows 10 compilações do Insider Preview com as suas credenciais empresariais no Microsoft Entra ID. Ao inscrever dispositivos no Entra ID, aumenta a visibilidade dos comentários submetidos pelos utilizadores na sua organização, especialmente em funcionalidades que suportam as suas necessidades empresariais específicas. Para obter detalhes, consulte Programa Windows Insider para Empresas.

Agora, pode registar os seus domínios de Entra ID no Programa Windows Insider. Para saber mais, veja Programa Windows Insider para Empresas.

Otimizar a entrega de atualização

Com as alterações fornecidas no Windows 10 Enterprise LTSC 2019, as atualizações rápidas são agora totalmente suportadas com Configuration Manager. Também é suportado com outros produtos de atualização e gestão de terceiros que implementam esta nova funcionalidade. Este suporte é adicionado ao suporte expresso atual em Windows Update, Windows Update políticas de cliente e WSUS.

Observação

As alterações acima podem ser disponibilizadas para o Windows 10, versão 1607, instalando-se a atualização cumulativa de abril de 2017.

As políticas de Otimização da Entrega permitem-lhe agora configurar outras restrições para ter mais controlo em vários cenários.

As políticas adicionadas incluem:

- Permitir carregamentos enquanto o dispositivo estiver usando bateria sob nível de bateria definido

- Habilitar o cache de sistemas pares enquanto o dispositivo estiver conectado via VPN

- RAM mínima (inclusive) permitida para usar o cache de sistemas pares

- Tamanho mínimo do disco permitido para usar o cache de sistemas pares

- Tamanho mínimo de arquivo de conteúdo de cache de sistemas pares

Para obter mais informações, veja Configurar a Otimização da Entrega para atualizações do Windows.

Os aplicativos nativos desinstalados não são mais reinstalados automaticamente

A partir do Windows 10 Enterprise LTSC 2019, as aplicações in-box que foram desinstaladas pelo utilizador não serão reinstaladas automaticamente como parte do processo de instalação da atualização de funcionalidades.

Além disso, as aplicações desaprovisionadas por administradores em computadores Windows 10 Enterprise LTSC 2019 permanecerão desaprovisionadas após futuras instalações de atualização de funcionalidades. Este comportamento não se aplicará à atualização do Windows 10 Enterprise LTSC 2016 (ou anterior) para Windows 10 Enterprise LTSC 2019.

Gerenciamento

Novas funcionalidades do MDM

Windows 10 Enterprise LTSC 2019 adiciona muitos novos fornecedores de serviços de configuração (CSPs) que fornecem novas capacidades para gerir Windows 10 dispositivos com MDM ou pacotes de aprovisionamento. Entre outras coisas, estes CSPs permitem-lhe configurar algumas centenas das definições de política de grupo mais úteis através da MDM. Para obter mais informações, veja Política CSP – Políticas apoiadas por ADMX.

Alguns dos outros novos CSPs são:

O CSP de DynamicManagement permite que você gerencie dispositivos de forma diferente dependendo do local, rede ou tempo. Por exemplo, os dispositivos geridos podem ter câmaras desativadas quando estão numa localização de trabalho, o serviço de rede móvel pode ser desativado quando está fora do país/região para evitar custos de roaming ou a rede sem fios pode ser desativada quando o dispositivo não está dentro do edifício ou campus da empresa. Depois de configuradas, estas definições serão impostas mesmo que o dispositivo não consiga aceder ao servidor de gestão quando a localização ou a rede forem alteradas. O CSP de gestão dinâmica permite a configuração de políticas que alteram a forma como o dispositivo é gerido, além de definir as condições em que a alteração ocorre.

O CSP CleanPC permite a remoção dos apps pré-instalados e instalados pelo usuário, com a opção de manter os dados do usuário.

O CSP de BitLocker é usado para gerenciar a criptografia de computadores e dispositivos. Por exemplo, você pode exigir criptografia de cartão de armazenamento em dispositivos móveis ou exigir criptografia para unidades do sistema operacional.

O CSP de NetworkProxy é usado para configurar um servidor proxy para conexões Wi-Fi e de Ethernet.

O CSP de Office permite que um cliente do Microsoft Office seja instalado em um dispositivo por meio da Ferramenta de Implantação do Office. Para obter mais informações, consulte Opções de configuração para a Ferramenta de Implantação do Office.

O CSP EnterpriseAppVManagement é usado para gerenciar apps virtuais em computadores com Windows 10 (edições Enterprise e Education) e permite que os apps sequenciados do App-V sejam transmitido para computadores, mesmo quando gerenciados por MDM.

Para obter mais informações, veja Novidades na inscrição e gestão de dispositivos móveis.

A MDM foi expandida para incluir dispositivos associados a um domínio com Microsoft Entra ID registo. A política de grupo pode ser utilizada com dispositivos associados ao Active Directory para acionar a inscrição automática na MDM. Para saber mais, confira Registrar um dispositivo Windows 10 automaticamente usando a Política de Grupo.

Vários novos itens de configuração também foram adicionados. Para saber mais, veja Novidades sobre o registro e o gerenciamento no MDM.

Suporte ao gerenciamento de apps móveis para o Windows 10

A versão Windows do gerenciamento de apps móveis (MAM) é uma solução leve de gerenciamento de acesso de dados da empresa e de segurança em dispositivos pessoais. O suporte de MAM está incorporado no Windows com o Windows Proteção de Informações (WIP), a partir do Windows 10 Enterprise LTSC 2019.

Para obter mais informações, consulte Implementar o suporte de servidor para o gerenciamento de apps móveis no Windows.

Diagnóstico do MDM

No Windows 10 Enterprise LTSC 2019, continuamos o nosso trabalho para melhorar a experiência de diagnóstico da gestão moderna. Introduzindo o registro automático para dispositivos móveis, o Windows vai coletar automaticamente logs ao se deparar com um erro no MDM, eliminando a necessidade de ter registros em log sempre ativados para dispositivos com memória restrita. Além disso, estamos a apresentar o Microsoft Message Analyzer como outra ferramenta para ajudar o suporte técnico a reduzir rapidamente os problemas à sua causa principal, poupando tempo e custos.

App-V (Application Virtualization) para Windows

As versões anteriores do Microsoft Application Virtualization Sequencer (App-V Sequencer) exigiam que você criasse manualmente seu ambiente de sequenciamento. Windows 10 Enterprise LTSC 2019 apresenta dois novos cmdlets do PowerShell, New-AppVSequencerVM e Connect-AppvSequencerVM. Estes cmdlets criam automaticamente o seu ambiente de sequenciação, incluindo o aprovisionamento da máquina virtual. Além disso, o App-V Sequencer foi atualizado para lhe permitir sequenciar ou atualizar múltiplas aplicações ao mesmo tempo, ao mesmo tempo que captura e armazena automaticamente as suas personalizações como um ficheiro de modelo de projeto do App-V (.appvt) e permite-lhe utilizar o PowerShell ou as definições de política de grupo para limpo automaticamente os pacotes não publicados após o reinício do dispositivo.

Para obter mais informações, consulte os seguintes artigos:

- Provisione automaticamente seu ambiente de sequenciamento usando o Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Sequencie automaticamente vários aplicativos ao mesmo tempo usando o Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Atualize automaticamente vários aplicativos ao mesmo tempo usando o Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Limpe automaticamente pacotes não publicados no cliente do App-V

Dados de diagnóstico do Windows

Saiba mais sobre os dados de diagnósticos que são coletados no nível básico e alguns exemplos dos tipos de dados que são coletados no nível completo.

- Eventos e campos de diagnóstico do Windows de nível básico do Windows 10, versão 1703

- Windows 10, versão 1703, dados de diagnóstico

Folha de cálculo da política de grupo

Saiba mais sobre as novas políticas de grupo que foram adicionadas no Windows 10 Enterprise LTSC 2019.

Aplicações de realidade mista

Esta versão do Windows 10 apresenta a Windows Mixed Reality. As organizações que usam o WSUS devem realizar uma ação para Habilitar o Windows Mixed Reality. Você também pode proibir o uso do Windows Mixed Reality ao bloquear a instalação no Portal de Realidade Misturada. Para saber mais, veja Permitir ou bloquear aplicativos do Windows Mixed Reality na empresa.

Rede

Pilha de rede

Várias melhorias de pilha de rede estão disponíveis nesta versão. Alguns desses recursos também estavam disponíveis no Windows 10, versão 1703. Para obter mais informações, veja Principais funcionalidades de pilha de rede na Atualização para Criativos para Windows 10.

Miracast através da Infraestrutura

Nesta versão do Windows 10, a Microsoft alargou a capacidade de enviar um fluxo Miracast através de uma rede local em vez de através de uma ligação sem fios direta. Essa funcionalidade é baseada no Miracast via protocolo de estabelecimento de Conexão de infraestrutura (MS-MICE).

Como funciona

Os usuários tentam se conectar a um receptor Miracast como fizeram anteriormente. Quando a lista dos receptores Miracast é preenchida, o Windows 10 identificará se o receptor é capaz de dar suporte a uma conexão ao longo da infraestrutura. Quando o utilizador seleciona um recetor Miracast, Windows 10 tentará resolve o nome do anfitrião do dispositivo através de DNS padrão e DNS multicast (mDNS). Se o nome não for resolvível através de nenhum dos métodos DNS, Windows 10 reverterá para estabelecer a sessão Miracast com a ligação direta Wi-Fi padrão.

A Infraestrutura miracast oferece muitos benefícios

- O Windows automaticamente detecta quando o envio do fluxo de vídeo sobre esse caminho é aplicável.

- O Windows escolherá esta rota somente se a conexão for via Ethernet ou por uma rede Wi-Fi protegida.

- Os utilizadores não têm de alterar a forma como se ligam a um recetor Miracast. Eles usam a mesma experiência do usuário para conexões de Miracast padrão.

- Nenhuma mudança no hardware do computador ou drivers atuais sem fio é necessária.

- Funciona bem com hardware sem fios mais antigo que não está otimizado para Miracast através do Wi-Fi Direct.

- Utiliza uma ligação existente que reduz o tempo de ligação e fornece um fluxo estável.

Habilitando Miracast sobre infraestrutura

Se tiver um dispositivo que tenha sido atualizado para o Windows 10 Enterprise LTSC 2019, terá automaticamente esta nova funcionalidade. Para tirar partido do mesmo no seu ambiente, tem de se certificar de que existe o seguinte requisito na implementação:

O dispositivo (PC ou Surface Hub) tem de estar a executar Windows 10, versão 1703, Windows 10 Enterprise LTSC 2019 ou um SO posterior.

Um computador Windows ou o Surface Hub pode atuar como um receptor Miracast sobre infraestrutura. Um dispositivo Windows pode funcionar como miracast através da origem da Infraestrutura.

- Como recetor Miracast, o PC ou o Surface Hub têm de estar ligados à sua rede empresarial através da Ethernet ou de uma ligação de Wi-Fi segura. Por exemplo, com wPA2-PSK ou segurança WPA2-Enterprise. Se o Hub é conectado a uma conexão Wi-Fi aberto, o Miracast sobre infraestrutura se desabilitará.

- Como origem Miracast, o dispositivo tem de estar ligado à mesma rede empresarial através da Ethernet ou de uma ligação de Wi-Fi segura.

O nome de host DNS (nome do dispositivo) do dispositivo precisa ser resolvido por meio de seus servidores DNS. Pode obter esta configuração ao permitir que o seu dispositivo se registe automaticamente através do DNS Dinâmico ou ao criar manualmente um registo A ou AAAA para o nome de anfitrião do dispositivo.

Os computadores com Windows 10 devem estar conectados à mesma rede empresarial por meio de Ethernet ou uma conexão Wi-Fi segura.

Importante

Miracast através da Infraestrutura não substitui o Miracast padrão. Em vez disso, a funcionalidade é um complemento e oferece uma vantagem para os usuários que fazem parte da rede corporativa. Os utilizadores que são convidados para uma localização específica e que não têm acesso à rede empresarial continuarão a ligar-se através do método de ligação direta Wi-Fi.

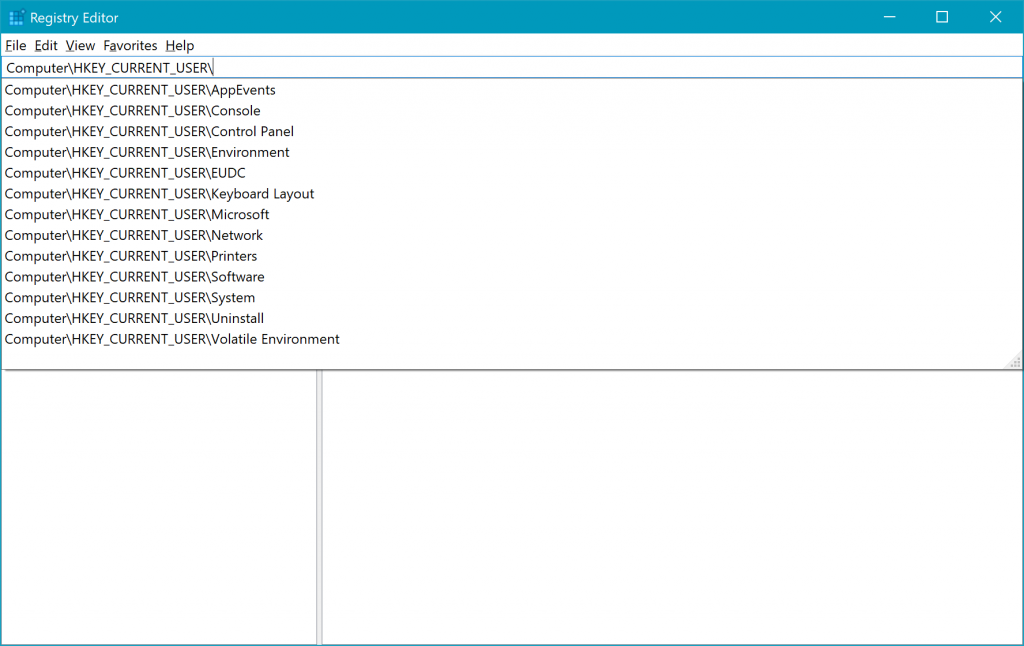

Melhorias de editor do registro

Adicionámos uma lista pendente que é apresentada enquanto escreve para ajudar a concluir a parte seguinte do caminho. Você também pode pressionar Ctrl + Backspace para excluir a última palavra e Ctrl + Delete para excluir a próxima palavra.

Área de Trabalho Remota com Biometria

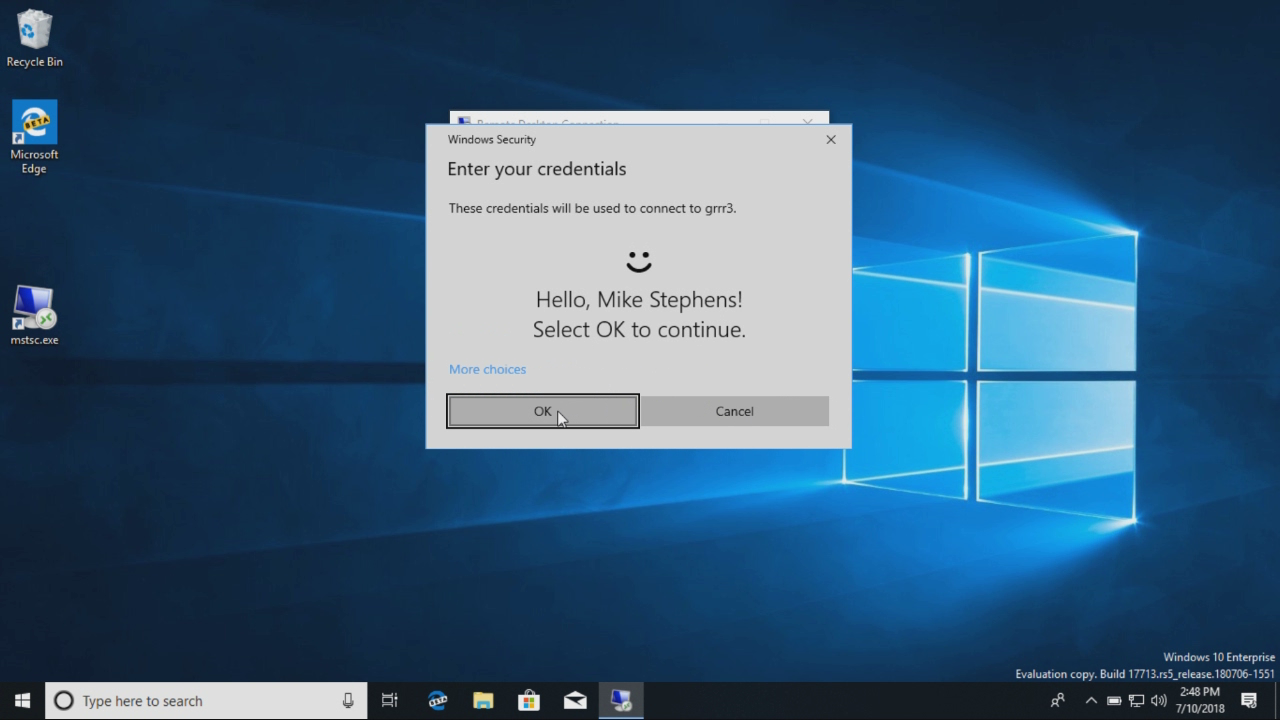

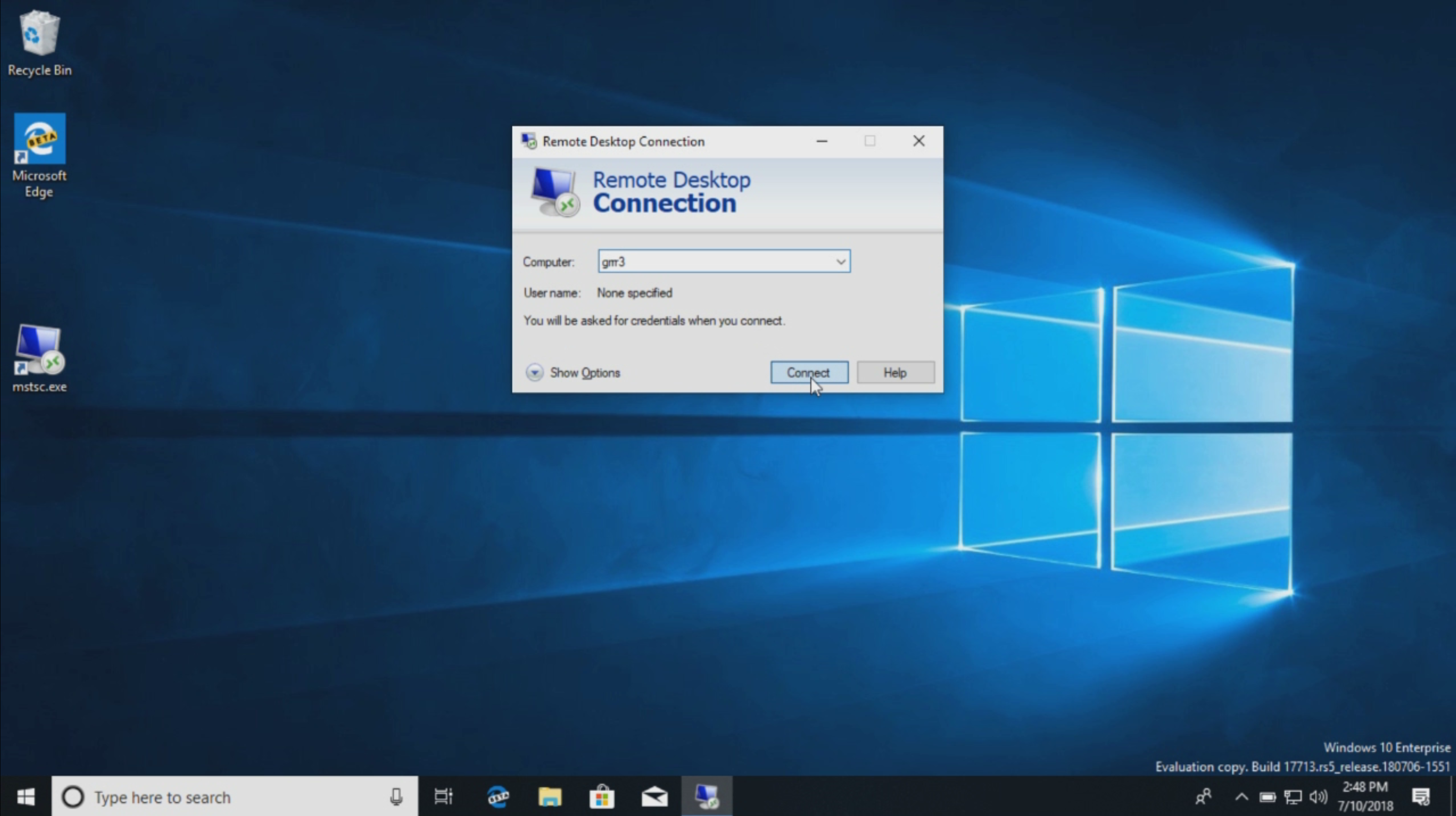

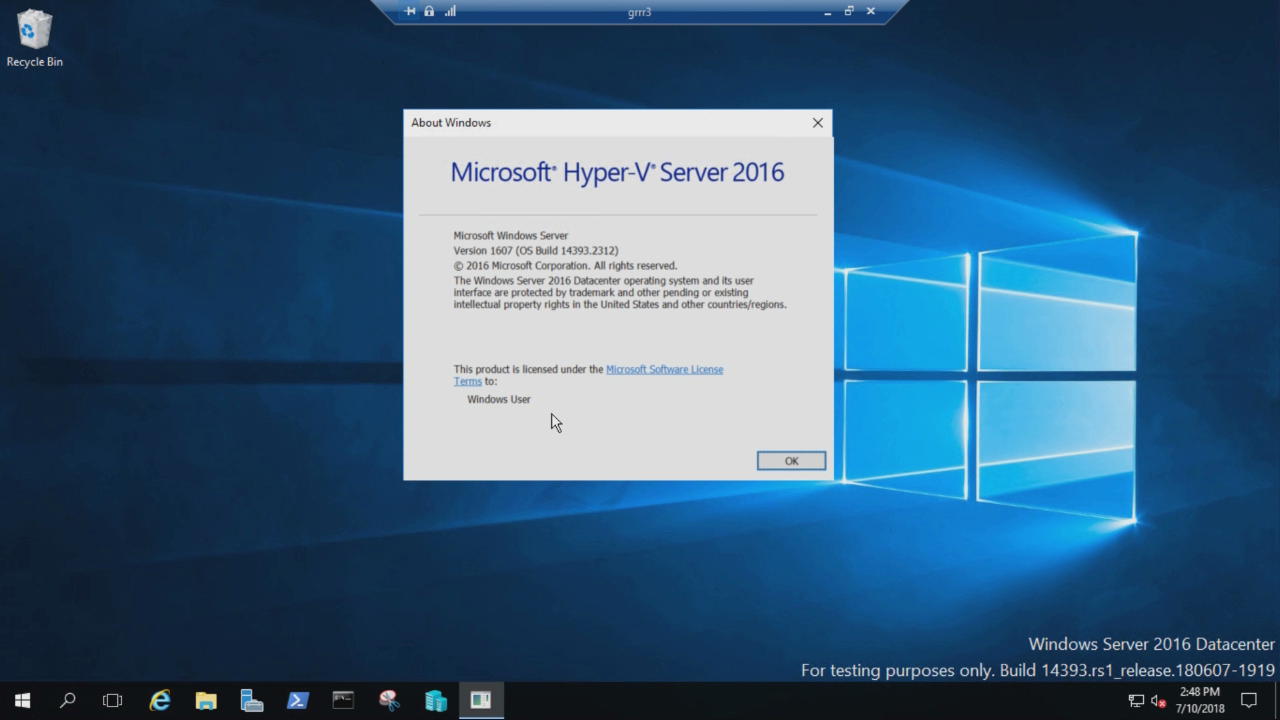

Microsoft Entra ID e os utilizadores do Active Directory que utilizam Windows Hello para Empresas podem utilizar biometria para autenticar numa sessão de ambiente de trabalho remoto.

Para começar, inicie uma sessão no dispositivo usando o Windows Hello para Empresas. Abra a Ligação ao Ambiente de Trabalho Remoto (mstsc.exe), escreva o nome do computador ao qual pretende ligar e selecione Ligar.

Windows memoriza que você assinado usando o Windows Hello para Empresas e seleciona automaticamente o Windows Hello para Empresas para autenticá-lo à sua sessão RDP. Também pode selecionar Mais opções para escolher credenciais alternativas.

O Windows usa o reconhecimento facial para autenticar a sessão de RDP no servidor do Windows Server 2016 Hyper-V. Você pode continuar a usar o Windows Hello para Empresas na sessão remota, mas você deve usar o PIN.

Veja o exemplo a seguir:

Consulte também

Windows 10 Enterprise LTSC: uma breve descrição do canal de manutenção LTSC com ligações para informações sobre cada versão.