Executar a tarefa do Azure Stream Analytics num Rede Virtual do Azure (Pré-visualização pública)

Este artigo descreve como executar a tarefa do Azure Stream Analytics (ASA) numa rede virtual do Azure.

Descrição Geral

O suporte de rede virtual (VNet) permite-lhe bloquear o acesso ao Azure Stream Analytics à sua infraestrutura de rede virtual. Esta capacidade fornece-lhe as vantagens do isolamento de rede e pode ser obtida ao implementar uma instância em contentores da sua tarefa ASA dentro da sua Rede Virtual. A tarefa ASA injetada na VNet pode, em seguida, aceder em privado aos seus recursos na rede virtual através de:

- Pontos finais privados, que ligam a tarefa ASA injetada da VNet às suas origens de dados através de ligações privadas com tecnologia Azure Private Link.

- Pontos finais de serviço, que ligam as origens de dados à tarefa ASA injetada na VNet.

- Etiquetas de serviço, que permitem ou negam o tráfego para o Azure Stream Analytics.

Disponibilidade

Atualmente, esta capacidade só está disponível em regiões selecionadas: E.U.A. Oeste, Canadá Central, E.U.A. Leste, E.U.A. Leste 2, E.U.A. Central, Europa Ocidental e Europa do Norte. Se estiver interessado em ativar a integração da VNet na sua região, preencha este formulário.

Requisitos para o suporte de integração da VNet

É necessária uma conta de Armazenamento V2 (GPV2) para tarefas ASA injetadas na VNET.

As tarefas ASA injetadas na VNet requerem acesso a metadados, como pontos de verificação, para serem armazenados em tabelas do Azure para fins operacionais.

Se já tiver uma conta GPV2 aprovisionada com a sua tarefa ASA, não são necessários passos adicionais.

Os utilizadores com tarefas de maior escala com armazenamento Premium ainda são obrigados a fornecer uma conta de armazenamento GPV2.

Se quiser proteger as contas de armazenamento do acesso baseado em IP público, considere configurá-la também com a Identidade Gerida e os Serviços Fidedignos.

Para obter mais informações sobre contas de armazenamento, veja Descrição geral da conta de armazenamento e Criar uma conta de armazenamento.

Um Azure Rede Virtual ou criar um.

Importante

As tarefas injetadas na VNET do ASA utilizam uma tecnologia de injeção de contentores interna fornecida pela rede do Azure. Neste momento, a Rede do Azure recomenda que todos os clientes configurem o NAT Gateway do Azure para segurança e fiabilidade.

O NAT Gateway do Azure é um serviço NAT (Network Address Translation) totalmente gerido e altamente resiliente. O Nat Gateway do Azure simplifica a conectividade à Internet de saída para redes virtuais. Quando configurada numa sub-rede, toda a conectividade de saída utiliza os endereços IP públicos estáticos do NAT Gateway.

Para saber mais sobre a configuração e os preços, veja Azure NAT Gateway.

Requisitos de Sub-rede

A integração da rede virtual depende de uma sub-rede dedicada. Quando cria uma sub-rede, a sub-rede do Azure consome cinco IPs desde o início.

Tem de ter em consideração o intervalo de IP associado à sub-rede delegada, uma vez que pensa nas necessidades futuras necessárias para suportar a carga de trabalho do ASA. Uma vez que o tamanho da sub-rede não pode ser alterado após a atribuição, utilize uma sub-rede suficientemente grande para acomodar qualquer dimensionamento que as suas tarefas possam atingir.

A operação de dimensionamento afeta as instâncias suportadas reais e disponíveis para um determinado tamanho de sub-rede.

Considerações para estimar intervalos de IP

- Certifique-se de que o intervalo de sub-rede não colide com o intervalo de sub-rede do ASA. Evite o intervalo de IP 10.0.0.0 a 10.0.255.255, uma vez que é utilizado pelo ASA.

- Reserva:

- 5 endereços IP para Redes do Azure

- É necessário um endereço IP para facilitar funcionalidades como dados de exemplo, ligação de teste e deteção de metadados para tarefas associadas a esta sub-rede.

- São necessários 2 endereços IP para cada 6 SU ou 1 SU V2 (a estrutura de preços V2 da ASA está a ser iniciada a 1 de julho de 2023, consulte aqui para obter detalhes)

Quando indica a integração da VNET com a sua tarefa do Azure Stream Analytics, portal do Azure delegará automaticamente a sub-rede ao serviço ASA. portal do Azure deslegagre a sub-rede nos seguintes cenários:

- Informa-nos de que a integração da VNET já não é necessária para a última tarefa associada à sub-rede especificada através do portal do ASA (veja a secção "procedimentos").

- Elimina a última tarefa associada à sub-rede especificada.

Última tarefa

Várias tarefas ASA podem utilizar a mesma sub-rede. A última tarefa aqui refere-se a nenhuma outra tarefa que utiliza a sub-rede especificada. Quando a última tarefa tiver sido eliminada ou removida pelo associado, o Azure Stream Analytics lança a sub-rede como um recurso, que foi delegada ao ASA como um serviço. Aguarde vários minutos para que esta ação seja concluída.

Configurar a integração da VNET

Portal do Azure

No portal do Azure, navegue para Rede a partir da barra de menus e selecione Executar esta tarefa na rede virtual. Este passo informa-nos de que a sua tarefa tem de funcionar com uma VNET:

Configure as definições conforme pedido e selecione Guardar.

Código VS

No Visual Studio Code, faça referência à sub-rede na sua tarefa ASA. Este passo indica à sua tarefa que tem de funcionar com uma sub-rede.

Na , configure a

JobConfig.jsonsuaVirtualNetworkConfiguration, conforme mostrado na imagem seguinte.

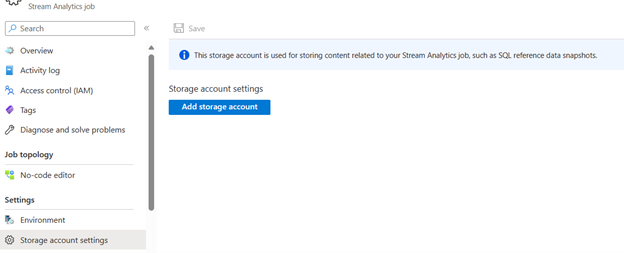

Configurar uma conta de armazenamento associada

Na página de tarefas do Stream Analytics , selecione Definições da conta de armazenamento em Configurar no menu esquerdo.

Na página Definições da conta de armazenamento , selecione Adicionar conta de armazenamento.

Siga as instruções para configurar as definições da conta de armazenamento.

Importante

- Para autenticar com a cadeia de ligação, tem de desativar as definições da firewall da conta de armazenamento.

- Para se autenticar com a Identidade Gerida, tem de adicionar a tarefa do Stream Analytics à lista de controlo de acesso da conta de armazenamento para a função Contribuidor de Dados de Blobs de Armazenamento e a função Contribuidor de Dados da Tabela de Armazenamento. Se não conceder acesso ao seu trabalho, a tarefa não poderá realizar operações. Para obter mais informações sobre como conceder acesso, veja Utilizar o RBAC do Azure para atribuir um acesso de identidade gerida a outro recurso.

Permissões

Tem de ter, pelo menos, as seguintes permissões de controlo de acesso baseado em funções na sub-rede ou num nível mais elevado para configurar a integração da rede virtual através de portal do Azure, da CLI ou da definição direta da propriedade do site virtualNetworkSubnetId:

| Ação | Descrição |

|---|---|

Microsoft.Network/virtualNetworks/read |

Ler a definição de rede virtual |

Microsoft.Network/virtualNetworks/subnets/read |

Ler uma definição de sub-rede de rede virtual |

Microsoft.Network/virtualNetworks/subnets/join/action |

Associa uma rede virtual |

Microsoft.Network/virtualNetworks/subnets/write |

Opcional. Necessário se precisar de efetuar a delegação de sub-rede |

Se a rede virtual estiver numa subscrição diferente da sua tarefa do ASA, tem de garantir que a subscrição com a rede virtual está registada no Microsoft.StreamAnalytics fornecedor de recursos. Pode registar explicitamente o fornecedor ao seguir esta documentação, mas esta é registada automaticamente ao criar a tarefa numa subscrição.

Limitações

- As tarefas de VNET requerem um mínimo de 1 SU V2 (novo modelo de preços) ou 6 SUs (atual)

- Certifique-se de que o intervalo de sub-rede não colide com o intervalo de sub-rede do ASA (ou seja, não utilize o intervalo de sub-rede 10.0.0.0/16).

- As tarefas ASA e a rede virtual têm de estar na mesma região.

- A sub-rede delegada só pode ser utilizada pelo Azure Stream Analytics.

- Não pode eliminar uma rede virtual quando está integrada no ASA. Tem de desassociar ou remover a última tarefa* na sub-rede delegada.

- Atualmente, não suportamos atualizações DNS. Se as configurações de DNS da sua VNET forem alteradas, tem de reimplementar todas as tarefas ASA nessa VNET (as sub-redes também terão de ser dissociadas de todas as tarefas e reconfiguradas). Para obter mais informações, veja Resolução de nomes para recursos em redes virtuais do Azure para obter mais informações.

Aceder a recursos no local

Não é necessária nenhuma configuração adicional para que a funcionalidade de integração da rede virtual chegue através da rede virtual aos recursos no local. Basta ligar a sua rede virtual a recursos no local através do ExpressRoute ou de uma VPN site a site.

Detalhes dos preços

Fora dos requisitos básicos listados neste documento, a integração de rede virtual não tem custos adicionais para utilização além dos custos de preços do Azure Stream Analytics.

Resolução de problemas

A funcionalidade é fácil de configurar, mas isso não significa que a sua experiência esteja livre de problemas. Se encontrar problemas ao aceder ao ponto final pretendido, contacte Suporte da Microsoft.

Nota

Para obter feedback direto sobre esta capacidade, contacte o askasa@microsoft.com.