Gerir a encriptação BitLocker no Azure Stack HCI, versão 23H2

Aplica-se a: Azure Stack HCI, versão 23H2

Este artigo descreve como ver e ativar a encriptação BitLocker e obter chaves de recuperação BitLocker no seu sistema Azure Stack HCI.

Pré-requisitos

Antes de começar, certifique-se de que tem acesso a um sistema do Azure Stack HCI, versão 23H2 implementado, registado e ligado ao Azure.

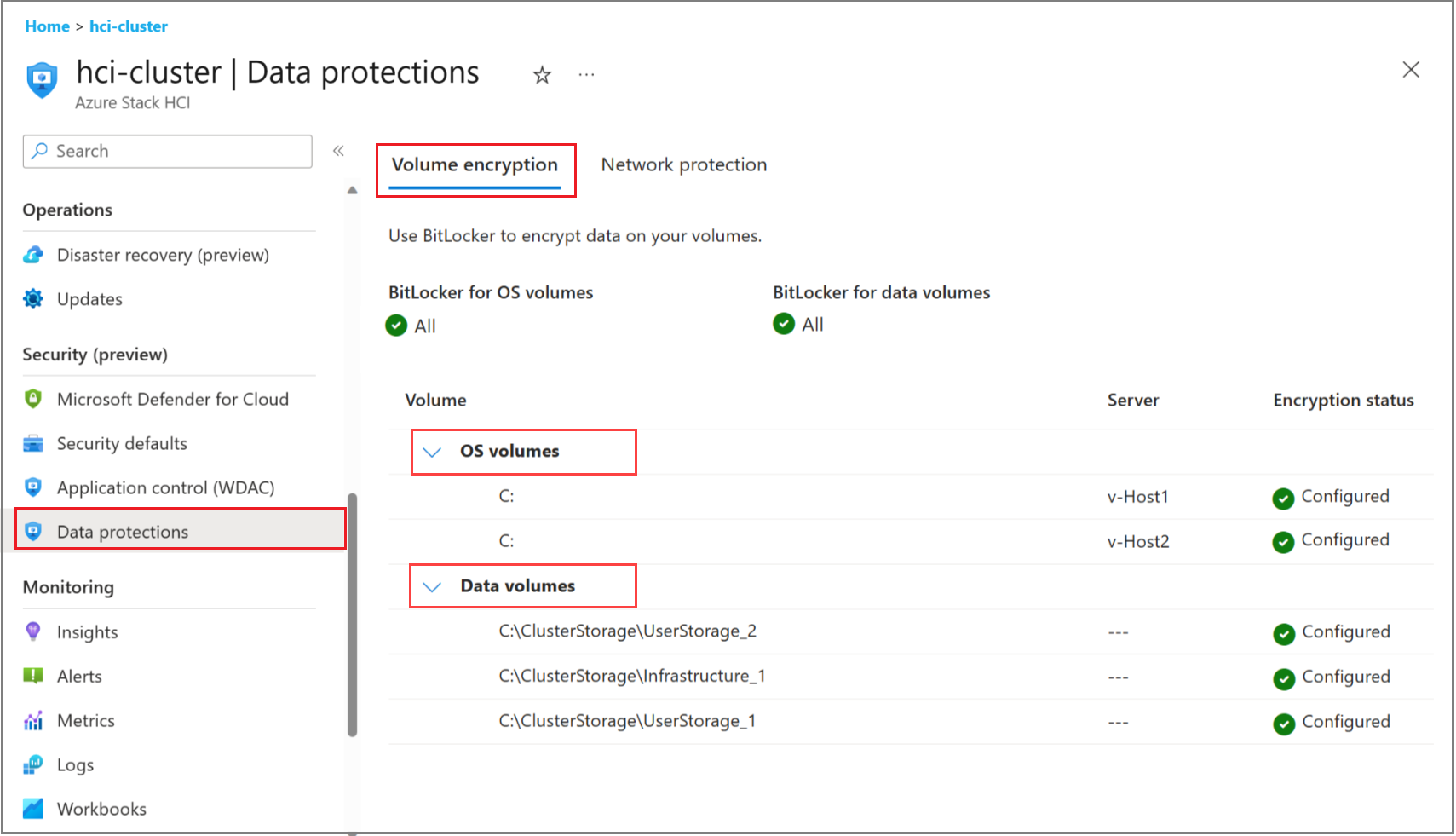

Ver as definições do BitLocker através do portal do Azure

Para ver as definições do BitLocker no portal do Azure, certifique-se de que aplicou a iniciativa MCSB. Para obter mais informações, veja Apply Microsoft Cloud Security Benchmark initiative (Aplicar a iniciativa Referência de Segurança da Microsoft Cloud).

O BitLocker oferece dois tipos de proteção: encriptação para volumes de SO e encriptação para volumes de dados. Só pode ver as definições do BitLocker no portal do Azure. Para gerir as definições, veja Gerir definições do BitLocker com o PowerShell.

Gerir definições do BitLocker com o PowerShell

Pode ver, ativar e desativar as definições de encriptação de volume no cluster do Azure Stack HCI.

Propriedades do cmdlet do PowerShell

As seguintes propriedades do cmdlet destinam-se à encriptação de volume com o módulo BitLocker: AzureStackBitLockerAgent.

-

Get-ASBitLocker -<Local | PerNode>Onde

LocalePerNodedefina o âmbito no qual o cmdlet é executado.- Local – pode ser executado numa sessão remota regular do PowerShell e fornece detalhes de volume do BitLocker para o nó local.

- PerNode – requer CredSSP (ao utilizar o PowerShell remoto) ou uma sessão de ambiente de trabalho remoto (RDP). Fornece detalhes do volume BitLocker por nó.

-

Enable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume> -

Disable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume>

Ver definições de encriptação para encriptação de volume com o BitLocker

Siga estes passos para ver as definições de encriptação:

Ligue-se ao nó do Azure Stack HCI.

Execute o seguinte cmdlet do PowerShell com as credenciais de administrador local:

Get-ASBitLocker

Ativar, desativar a encriptação de volume com o BitLocker

Siga estes passos para ativar a encriptação de volume com o BitLocker:

Ligue-se ao nó do Azure Stack HCI.

Execute o seguinte cmdlet do PowerShell com as credenciais de administrador local:

Importante

Ativar a encriptação de volume com o BitLocker no tipo de volume BootVolume requer o TPM 2.0.

Ao ativar a encriptação de volume com o BitLocker no tipo

ClusterSharedVolumede volume (CSV), o volume será colocado no modo redirecionado e quaisquer VMs de carga de trabalho serão colocadas em pausa por um curto período de tempo. Esta operação é disruptiva; planear em conformidade. Para obter mais informações, veja How to configure BitLocker encrypted clustered disks in Windows Server 2012 (Como configurar discos em cluster encriptados bitLocker no Windows Server 2012).

Enable-ASBitLocker

Siga estes passos para desativar a encriptação de volume com o BitLocker:

Ligue-se ao nó do Azure Stack HCI.

Execute o seguinte cmdlet do PowerShell com as credenciais de administrador local:

Disable-ASBitLocker

Obter chaves de recuperação BitLocker

Nota

As chaves BitLocker podem ser obtidas em qualquer altura a partir do Active Directory local. Se o cluster estiver inativo e não tiver as chaves, poderá não conseguir aceder aos dados encriptados no cluster. Para guardar as chaves de recuperação bitLocker, recomendamos que as exporte e armazene numa localização externa segura, como o Azure Key Vault.

Siga estes passos para exportar as chaves de recuperação para o cluster:

Ligue-se ao cluster do Azure Stack HCI como administrador local. Execute o seguinte comando numa sessão de consola local ou numa sessão rdP (Remote Desktop Protocol) local ou numa sessão do PowerShell Remoto com autenticação CredSSP:

Para obter as informações da chave de recuperação, execute o seguinte comando no PowerShell:

Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKeyVeja a seguir uma saída de exemplo:

PS C:\Users\ashciuser> Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKey ComputerName PasswordId RecoveryKey ------- ---------- ----------- ASB88RR1OU19 {Password1} Key1 ASB88RR1OU20 {Password2} Key2 ASB88RR1OU21 {Password3} Key3 ASB88RR1OU22 {Password4} Key4