Renovar certificados para o Controlador de Rede

Aplica-se a: Azure Stack HCI, versões 23H2 e 22H2; Windows Server 2022 e Windows Server 2019

Este artigo fornece instruções sobre como renovar ou alterar certificados do Controlador de Rede, tanto de forma automática como manual. Se tiver problemas ao renovar os certificados do Controlador de Rede, contacte Suporte da Microsoft.

Na sua infraestrutura de Rede Definida pelo Software (SDN), o Controlador de Rede utiliza a autenticação baseada em certificados para proteger canais de comunicação de Northbound com clientes de gestão e comunicações southbound com dispositivos de rede, como o Software Balanceador de Carga. Os certificados do Controlador de Rede incluem um período de validade, após o qual se tornam inválidos e já não podem ser considerados fidedignos para utilização. Recomendamos vivamente que os renove antes de expirarem.

Para obter uma descrição geral do Controlador de Rede, consulte O que é o Controlador de Rede?

Quando renovar ou alterar certificados do Controlador de Rede

Pode renovar ou alterar certificados do Controlador de Rede quando:

Os certificados estão prestes a expirar. Pode, de facto, renovar certificados do Controlador de Rede em qualquer altura antes de expirarem.

Nota

Se renovar certificados existentes com a mesma chave, está pronto e não precisa de fazer nada.

Quer substituir um certificado autoassinado por um certificado assinado pela Autoridade de Certificação (AC).

Nota

Ao alterar os certificados, certifique-se de que utiliza o mesmo nome do requerente do certificado antigo.

Tipos de certificados do Controlador de Rede

No Azure Stack HCI, cada VM do Controlador de Rede utiliza dois tipos de certificados:

Certificado REST. Um único certificado para comunicação northbound com clientes REST (como Windows Admin Center) e comunicação southbound com anfitriões Hyper-V e balanceadores de carga de software. Este mesmo certificado está presente em todas as VMs do Controlador de Rede. Para renovar certificados REST, veja Renovar certificados REST.

Certificado de nó do Controlador de Rede. Um certificado em cada VM do Controlador de Rede para autenticação entre nós. Para renovar certificados de nó do Controlador de Rede, veja Renovar certificados de nó.

Aviso

Não deixe que estes certificados expirem. Renove-os antes de expirar para evitar problemas de autenticação. Além disso, não remova quaisquer certificados expirados existentes antes de os renovar. Para saber a data de expiração de um certificado, veja Ver expiração do certificado.

Ver a expiração do certificado

Utilize o seguinte cmdlet em cada VM do Controlador de Rede para verificar a data de expiração de um certificado:

Get-ChildItem Cert:\LocalMachine\My | where{$_.Subject -eq "CN=<Certificate-subject-name>"} | Select-Object NotAfter, Subject

Para obter a expiração de um certificado REST, substitua "Certificate-subject-name" pelo RestIPAddress ou RestName do Controlador de Rede. Pode obter este valor a

Get-NetworkControllerpartir do cmdlet.Para obter a expiração de um certificado de nó, substitua "Certificate-subject-name" pelo nome de domínio completamente qualificado (FQDN) da VM do Controlador de Rede. Pode obter este valor a

Get-NetworkControllerpartir do cmdlet.

Renovar certificados do Controlador de Rede

Pode renovar os certificados do Controlador de Rede automaticamente ou manualmente.

O Start-SdnCertificateRotation cmdlet permite-lhe automatizar a renovação dos certificados do Controlador de Rede. A renovação automática de certificados ajuda a minimizar qualquer período de inatividade ou interrupções não planeadas causadas devido a problemas de expiração do certificado.

Eis os cenários em que pode utilizar o Start-SdnCertificateRotation cmdlet para renovar automaticamente os certificados do Controlador de Rede:

- Certificados autoassinados. Utilize o

Start-SdnCertificateRotationcmdlet para gerar certificados autoassinados e renovar esses certificados em todos os nós do Controlador de Rede. - Traga os seus próprios certificados. Pode trazer os seus próprios certificados, autoassinados ou assinados pela AC e utilizar o

Start-SdnCertificateRotationcmdlet para renovação de certificados. O cmdlet instala os certificados em todos os nós do Controlador de Rede e distribui-os por outros componentes da infraestrutura SDN. - Certificados pré-instalados. Já tem os certificados necessários instalados nos nós do Controlador de Rede. Utilize o

Start-SdnCertificateRotationcmdlet para renovar esses certificados para outros componentes da infraestrutura SDN.

Para obter mais informações sobre como criar e gerir certificados SDN, veja Gerir certificados para Redes Definidas pelo Software.

Requisitos

Eis os requisitos para a renovação automática do certificado:

Tem de executar o

Start-SdnCertificateRotationcmdlet num dos nós do Controlador de Rede. Para obter instruções de instalação, veja Instalar o módulo SdnDiagnostics.Tem de ter credenciais para os dois tipos de contas seguintes para autorizar a comunicação entre nós do Controlador de Rede:

Credentialpara especificar uma conta de utilizador com privilégios de administrador local no Controlador de Rede.NcRestCredentialpara especificar uma conta de utilizador com acesso à API REST do Controlador de Rede. É um membro deClientSecurityGroup.Get-NetworkControllerEsta conta é utilizada para chamar a API REST para atualizar o recurso de credenciais com o novo certificado.

Para obter mais informações sobre como configurar a autorização para a comunicação no Sentido Norte do Controlador de Rede, veja Autorização para comunicação de Northbound.

Renovar certificados autoassinados automaticamente

Pode utilizar o Start-SdnCertificateRotation cmdlet para gerar novos certificados autoassinados e renová-los automaticamente para todos os nós do Controlador de Rede. Por predefinição, o cmdlet gera certificados com um período de validade de três anos, mas pode especificar um período de validade diferente.

Execute estes passos num dos nós do Controlador de Rede para gerar certificados autoassinados e renová-los automaticamente:

Para gerar certificados autoassinados, execute o

Start-SdnCertificateRotationcmdlet. Pode utilizar o-Forceparâmetro com o cmdlet para evitar pedidos de confirmação ou entradas manuais durante o processo de rotação.Para gerar certificados autoassinados com o período de validade predefinido de três anos, execute os seguintes comandos:

Import-Module -Name SdnDiagnostics -Force Start-SdnCertificateRotation -GenerateCertificate -CertPassword (Get-Credential).Password -Credential (Get-Credential)Para gerar certificados autoassinados com um período de validade específico, utilize o

NotAfterparâmetro para especificar o período de validade.Por exemplo, para gerar certificados autoassinados com um período de validade de cinco anos, execute os seguintes comandos:

Import-Module -Name SdnDiagnostics -Force Start-SdnCertificateRotation -GenerateCertificate -CertPassword (Get-Credential).Password -NotAfter (Get-Date).AddYears(5) -Credential (Get-Credential)

Introduza as credenciais. Recebe dois pedidos para fornecer dois tipos de credenciais:

- No primeiro pedido, introduza a palavra-passe para proteger o certificado gerado. O nome de utilizador pode ser qualquer coisa e não é utilizado.

- Na segunda linha de comandos, utilize a credencial que tem acesso de administrador a todos os nós do Controlador de Rede.

Depois de os novos certificados serem gerados, receberá um aviso para confirmar se pretende continuar com o processo de rotação de certificados. O texto de aviso apresenta a lista de certificados do Controlador de Rede que serão substituídos pelos certificados gerados recentemente. Escreva

Ypara confirmar.Eis uma captura de ecrã de exemplo do aviso:

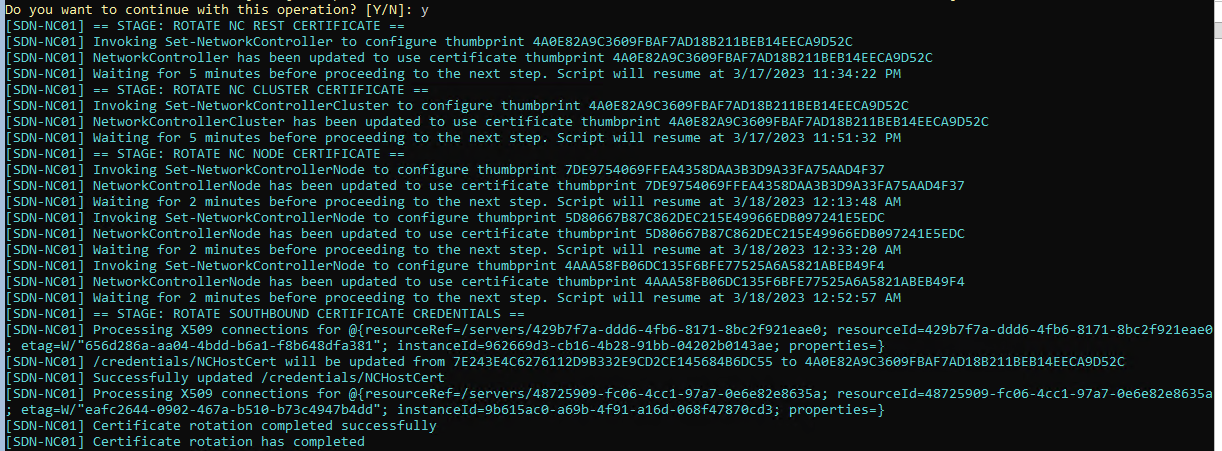

Depois de confirmar que continua a rotação do certificado, pode ver o estado das operações em curso na janela de comandos do PowerShell.

Importante

Não feche a janela do PowerShell até que o cmdlet seja concluído. Consoante o seu ambiente, como o número de nós do Controlador de Rede no cluster, pode demorar vários minutos ou mais de uma hora a concluir.

Segue-se uma captura de ecrã de exemplo da janela de comandos do PowerShell que mostra o estado das operações em curso:

Renovar automaticamente os seus próprios certificados

Além de gerar certificados autoassinados do Controlador de Rede, também pode trazer os seus próprios certificados, autoassinados ou assinados pela AC, e utilizar o Start-SdnCertificateRotation cmdlet para renovar esses certificados.

Execute estes passos num dos nós do Controlador de Rede para renovar automaticamente os seus próprios certificados:

Prepare os certificados em

.pfxformato e guarde numa pasta num dos nós do Controlador de Rede a partir do local onde executa oStart-SdnCertificateRotationcmdlet. Pode utilizar o-Forceparâmetro com o cmdlet para evitar pedidos de confirmação ou entradas manuais durante o processo de rotação.Para iniciar a renovação do certificado, execute os seguintes comandos:

Import-Module -Name SdnDiagnostics -Force Start-SdnCertificateRotation -CertPath "<Path where you put your certificates>" -CertPassword (Get-Credential).Password -Credential (Get-Credential)Introduza as credenciais. Recebe dois pedidos para fornecer dois tipos de credenciais:

- No primeiro pedido, introduza a palavra-passe do certificado. O nome de utilizador pode ser qualquer coisa e não é utilizado.

- Na segunda linha de comandos, utilize a credencial que tem acesso de administrador a todos os nós do Controlador de Rede.

Recebe um aviso para confirmar se pretende continuar com o processo de rotação de certificados. O texto de aviso apresenta a lista de certificados do Controlador de Rede que serão substituídos pelos recém-gerados. Escreva

Ypara confirmar.Eis uma captura de ecrã de exemplo do aviso:

Depois de confirmar que pretende continuar com a rotação do certificado, pode ver o estado das operações em curso na janela de comandos do PowerShell.

Importante

Não feche a janela do PowerShell até que o cmdlet seja concluído. Consoante o seu ambiente, como o número de nós do Controlador de Rede no cluster, pode demorar vários minutos ou mais de uma hora a concluir.

Renovar automaticamente certificados pré-instalados

Neste cenário, tem os certificados necessários instalados nos nós do Controlador de Rede. Utilize o Start-SdnCertificateRotation cmdlet para renovar esses certificados noutros componentes de infraestrutura da SDN.

Execute estes passos num dos nós do Controlador de Rede para renovar automaticamente os certificados pré-instalados:

Instale os certificados do Controlador de Rede em todos os nós do Controlador de Rede de acordo com o seu método preferido. Confirme que os certificados são considerados fidedignos por outros componentes da infraestrutura SDN, incluindo servidores SDN MUX e anfitriões SDN.

Create configuração de rotação de certificados:

Para gerar a configuração de rotação de certificados predefinida, execute os seguintes comandos:

Import-Module -Name SdnDiagnostics -Force $certConfig = New-SdnCertificateRotationConfig $certConfigReveja a configuração de rotação de certificados predefinida para confirmar se os certificados detetados automaticamente são os que pretende utilizar. Por predefinição, obtém o certificado emitido mais recente a ser utilizado.

Eis uma configuração de rotação de certificado de exemplo:

PS C:\Users\LabAdmin> $certConfig Name Value ---- ----- ws22ncl.corp.contoso.com F4AAF14991DAF282D9056E147AE60C2C5FE80A49 ws22nc3.corp.contoso.com BC3E6B090E2AA80220B7BAED7F8F981A1E1DD115 ClusterCredentialType X509 ws22nc2.corp.contoso.corn 75DC229A8E61AD855CC445C42482F9F919CC1077 NcRestCert 029D7CA0067A60FB24827D8434566787114AC30Cem que:

- ws22ncx.corp.contoso.com mostra o thumbprint do certificado para cada nó do Controlador de Rede.

- ClusterCredentialType mostra o tipo de autenticação cluster do Controlador de Rede. Se o tipo de autenticação não for X509, o certificado de nó não é utilizado e não é apresentado no resultado.

- NcRestCert mostra o thumbprint do certificado Rest do Controlador de Rede.

(Opcional) Se o gerado

$certConfignão estiver correto, pode alterá-lo ao especificar o thumbprint de um novo certificado. Por exemplo, para alterar o thumbprint do certificado Rest do Controlador de Rede, execute o seguinte comando:$certConfig.NcRestCert = <new certificate thumbprint>

Inicie a rotação do certificado. Pode utilizar o

-Forceparâmetro com o cmdlet para evitar pedidos de confirmação ou entradas manuais durante o processo de rotação.Import-Module -Name SdnDiagnostics -Force Start-SdnCertificateRotation -CertRotateConfig $certConfig -Credential (Get-Credential)Quando lhe forem pedidas credenciais, introduza a credencial que tem acesso de administrador a todos os Nós do Controlador de Rede.

Recebe um aviso para confirmar se pretende continuar com a rotação automática de certificados. O aviso apresenta a lista de certificados do Controlador de Rede que serão substituídos pelos seus próprios certificados. Escreva

Ypara confirmar.Eis uma captura de ecrã de exemplo do aviso que lhe pede para confirmar a rotação dos certificados:

Depois de confirmar que pretende continuar com a rotação do certificado, pode ver o estado das operações em curso na janela de comandos do PowerShell.

Importante

Não feche a janela do PowerShell até que o cmdlet seja concluído. Consoante o seu ambiente, como o número de nós do Controlador de Rede no cluster, pode demorar vários minutos ou mais de uma hora a concluir.

Importar novamente certificados no Windows Admin Center

Se tiver renovado o certificado REST do Controlador de Rede e estiver a utilizar Windows Admin Center para gerir a SDN, tem de remover o cluster do Azure Stack HCI do Windows Admin Center e adicioná-lo novamente. Ao fazê-lo, garante que Windows Admin Center importa o certificado renovado e o utiliza para a gestão da SDN.

Siga estes passos para importar novamente o certificado renovado no Windows Admin Center:

- Em Windows Admin Center, selecione Gestor de Clusters no menu pendente superior.

- Selecione o cluster que pretende remover e, em seguida, selecione Remover.

- Selecione Adicionar, introduza o nome do cluster e, em seguida, selecione Adicionar.

- Assim que o cluster for carregado, selecione Infraestrutura de SDN. Isto força Windows Admin Center a voltar a importar automaticamente o certificado renovado.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários