Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Importante

A partir de 1º de maio de 2025, o Azure AD B2C não estará mais disponível para compra para novos clientes. Saiba mais nas nossas Perguntas Frequentes.

Este artigo usa um aplicativo Web Python de exemplo para ilustrar como adicionar a autenticação do Azure Ative Directory B2C (Azure AD B2C) aos seus aplicativos Web.

Descrição geral

OpenID Connect (OIDC) é um protocolo de autenticação que é construído em OAuth 2.0. Você pode usar o OIDC para conectar usuários com segurança a um aplicativo. Este exemplo de aplicativo Web usa o pacote de identidade para Python para simplificar a adição de suporte de autenticação e autorização a aplicativos Web Python.

O fluxo de entrada envolve as seguintes etapas:

- Os utilizadores vão para a aplicação Web e selecionam Iniciar sessão.

- O aplicativo inicia uma solicitação de autenticação e redireciona os usuários para o Azure AD B2C.

- Os utilizadores inscrevem-se ou iniciam sessão, repõem a palavra-passe ou iniciam sessão com uma conta social.

- Depois que os usuários entrarem com êxito, o Azure AD B2C retorna um token de ID para o aplicativo.

- O aplicativo troca o código de autorização com um token de ID, valida o token de ID, lê as declarações e retorna uma página segura para os usuários.

Pré-requisitos

- Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

- Se você ainda não tiver um, crie um locatário do Azure AD B2C vinculado à sua assinatura do Azure.

- Python 3.8+

Etapa 1: Configurar o fluxo de usuários

Quando os usuários tentam entrar em seu aplicativo, o aplicativo inicia uma solicitação de autenticação para o ponto de extremidade de autorização por meio de um fluxo de usuário. O fluxo do usuário define e controla a experiência do usuário. Depois que os usuários concluem o fluxo de usuários, o Azure AD B2C gera um token e, em seguida, redireciona os usuários de volta para seu aplicativo.

Se ainda não tiver feito isso, crie um fluxo de usuário ou uma política personalizada. Repita as etapas para criar três fluxos de usuário separados da seguinte maneira:

- Um fluxo de usuário combinado de login e inscrição , como

susi. Esse fluxo de usuário também suporta a experiência Esqueceu sua senha . - Um fluxo de usuário de edição de perfil, como

edit_profile. - Um fluxo de usuário de redefinição de senha, como

reset_password.

O Azure AD B2C precede o nome do fluxo de B2C_1_ usuário. Por exemplo, susi passa a B2C_1_susi.

Etapa 2: Registrar um aplicativo Web

Para permitir que seu aplicativo entre com o Azure AD B2C, registre seu aplicativo no diretório do Azure AD B2C. Registrar seu aplicativo estabelece uma relação de confiança entre o aplicativo e o Azure AD B2C.

Durante o registro do aplicativo, você especificará o URI de redirecionamento. O URI de redirecionamento é o ponto de extremidade para o qual os usuários são redirecionados pelo Azure AD B2C depois de se autenticarem com o Azure AD B2C. O processo de registro do aplicativo gera uma ID do aplicativo, também conhecida como ID do cliente, que identifica exclusivamente seu aplicativo. Depois que seu aplicativo é registrado, o Azure AD B2C usa a ID do aplicativo e o URI de redirecionamento para criar solicitações de autenticação.

Passo 2.1: Registar a aplicação

Para criar o registo da aplicação Web, siga estes passos:

Inicie sessão no portal do Azure.

Se você tiver acesso a vários locatários, selecione o ícone Configurações no menu superior para alternar para seu locatário do Azure AD B2C no menu Diretórios + assinaturas .

No portal do Azure, procure e selecione Azure AD B2C.

Selecione Registos de aplicações e, em seguida, selecione Novo registo.

Em Nome, insira um nome para o aplicativo (por exemplo, webapp1).

Em Tipos de conta suportados, selecione Contas em qualquer provedor de identidade ou diretório organizacional (para autenticar usuários com fluxos de usuários).

Em Redirecionar URI, selecione Web e, na caixa URL, digite

http://localhost:5000/getAToken.Em Permissões, marque a caixa de seleção Conceder consentimento de administrador para permissões de acesso openid e offline.

Selecione Registar.

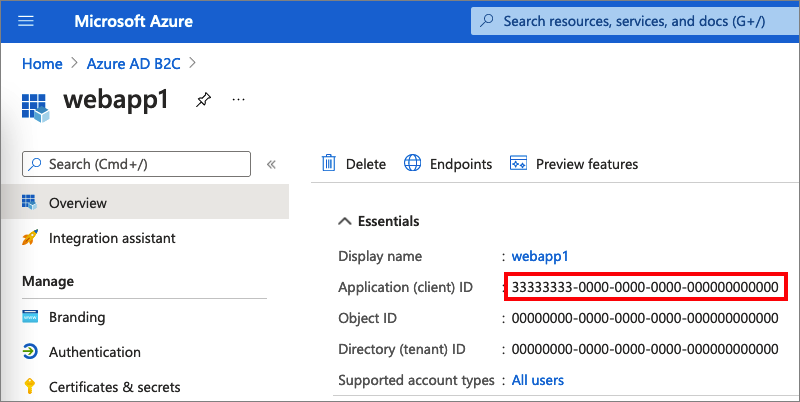

Selecione Descrição geral.

Registre o ID do aplicativo (cliente) para uso posterior, quando você configurar o aplicativo Web.

Etapa 2.2: Criar um segredo do cliente do aplicativo Web

Crie um segredo de cliente para o aplicativo Web registrado. O aplicativo Web usa o segredo do cliente para provar sua identidade quando solicita tokens.

- Em Gerenciar, selecione Certificados & segredos.

- Selecione Novo segredo do cliente.

- Na caixa Descrição, insira uma descrição para o segredo do cliente (por exemplo, clientsecret1).

- Em Expira, selecione uma duração para a qual o segredo é válido e, em seguida, selecione Adicionar.

- Registre o valor do segredo. Você usará esse valor para configuração em uma etapa posterior.

Etapa 3: Obter o exemplo de aplicativo Web

Baixe o arquivo zip ou clone o aplicativo Web de exemplo do GitHub.

git clone https://github.com/Azure-Samples/ms-identity-python-webapp.git

Extraia o arquivo de exemplo para uma pasta onde o comprimento total do caminho é de 260 ou menos caracteres.

Etapa 4: Configurar o aplicativo Web de exemplo

No diretório raiz do projeto, siga estas etapas:

Crie um

.envarquivo na pasta raiz do projeto usando.env.samplecomo guia.FLASK_DEBUG=True B2C_TENANT_NAME=<tenant name> CLIENT_ID=<client id> CLIENT_SECRET=<client secret> SIGNUPSIGNIN_USER_FLOW=B2C_1_signupsignin1 EDITPROFILE_USER_FLOW=B2C_1_profile_editing RESETPASSWORD_USER_FLOW=B2C_1_reset_passwordChave valor B2C_TENANT_NAMEA primeira parte do nome do locatário do Azure AD B2C (por exemplo, contoso).CLIENT_IDO ID do aplicativo de API da Web da etapa 2.1. CLIENT_SECRETO valor secreto do cliente que você criou na etapa 2.2. *_USER_FLOWOs fluxos de usuário criados na etapa 1. As variáveis de ambiente são referenciadas em app_config.py e são mantidas em um arquivo .env separado para mantê-las fora do controle do código-fonte. O arquivo .gitignore fornecido impede que o arquivo .env seja submetido a check-in.

Etapa 5: Executar o aplicativo Web de exemplo

No console ou terminal, alterne para o diretório que contém o exemplo. Por exemplo:

cd ms-identity-python-webappInstale os pacotes necessários do PyPi e execute o aplicativo Web em sua máquina local executando os seguintes comandos:

python -m pip install -r requirements.txt python -m flask run --host localhost --port 5000A janela do console exibe o número da porta do aplicativo em execução local:

* Debug mode: on WARNING: This is a development server. Do not use it in a production deployment. Use a production WSGI server instead. * Running on `http://localhost:5000/` (Press CTRL+C to quit)Para visualizar o aplicativo Web em execução em sua máquina local, vá para

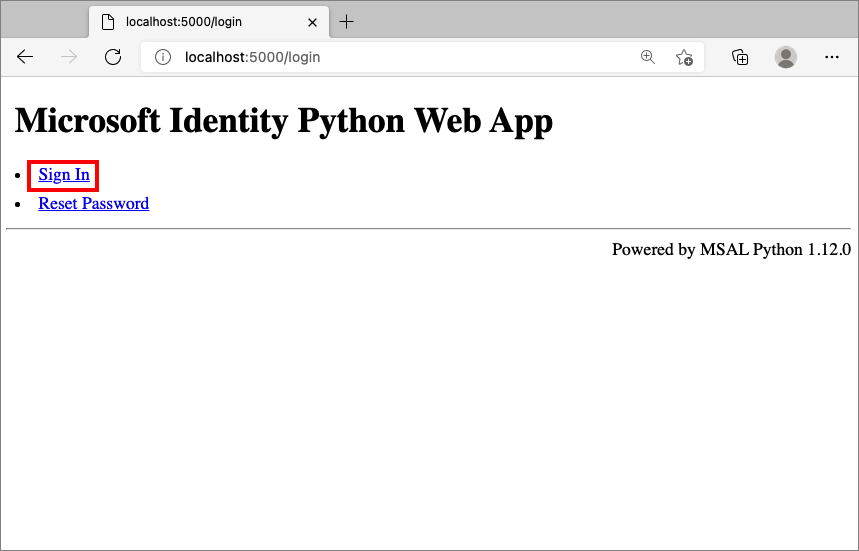

http://localhost:5000.Selecione Entrar.

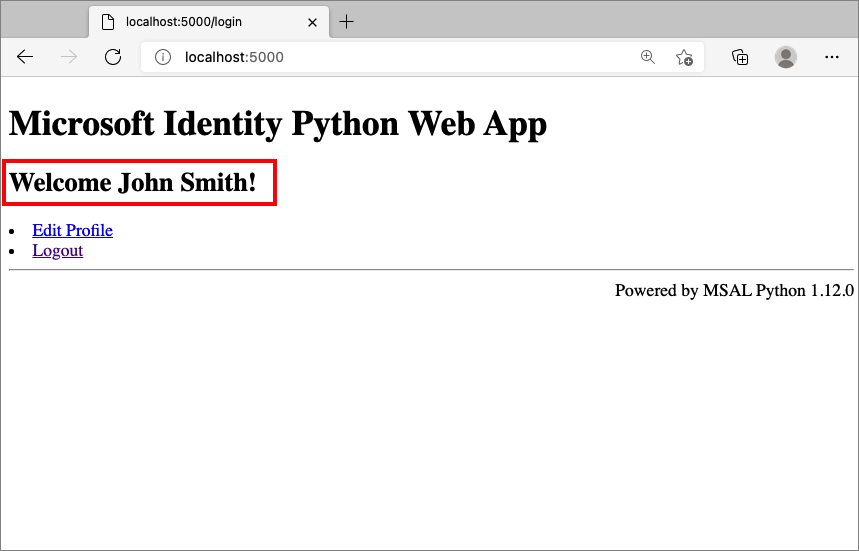

Conclua o processo de inscrição ou login.

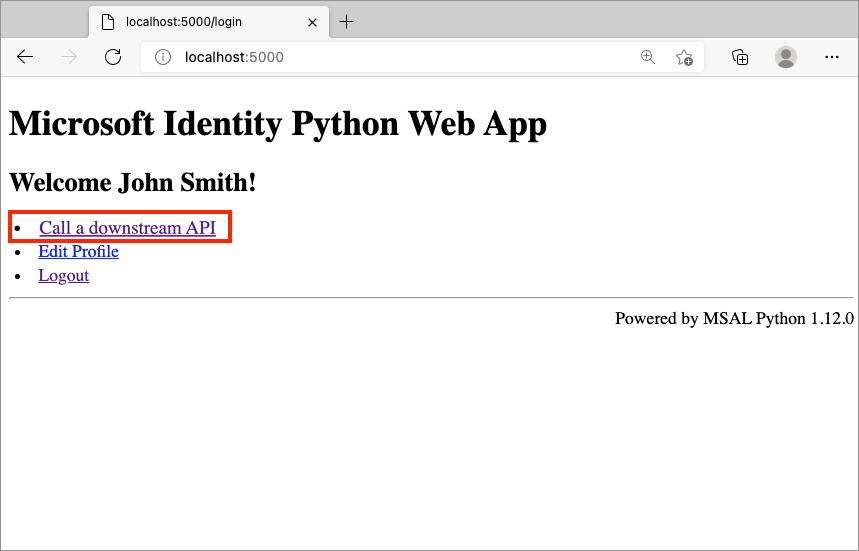

Após a autenticação bem-sucedida, você verá seu nome para exibição, conforme mostrado aqui:

Etapa 6: Chamar para uma API da Web

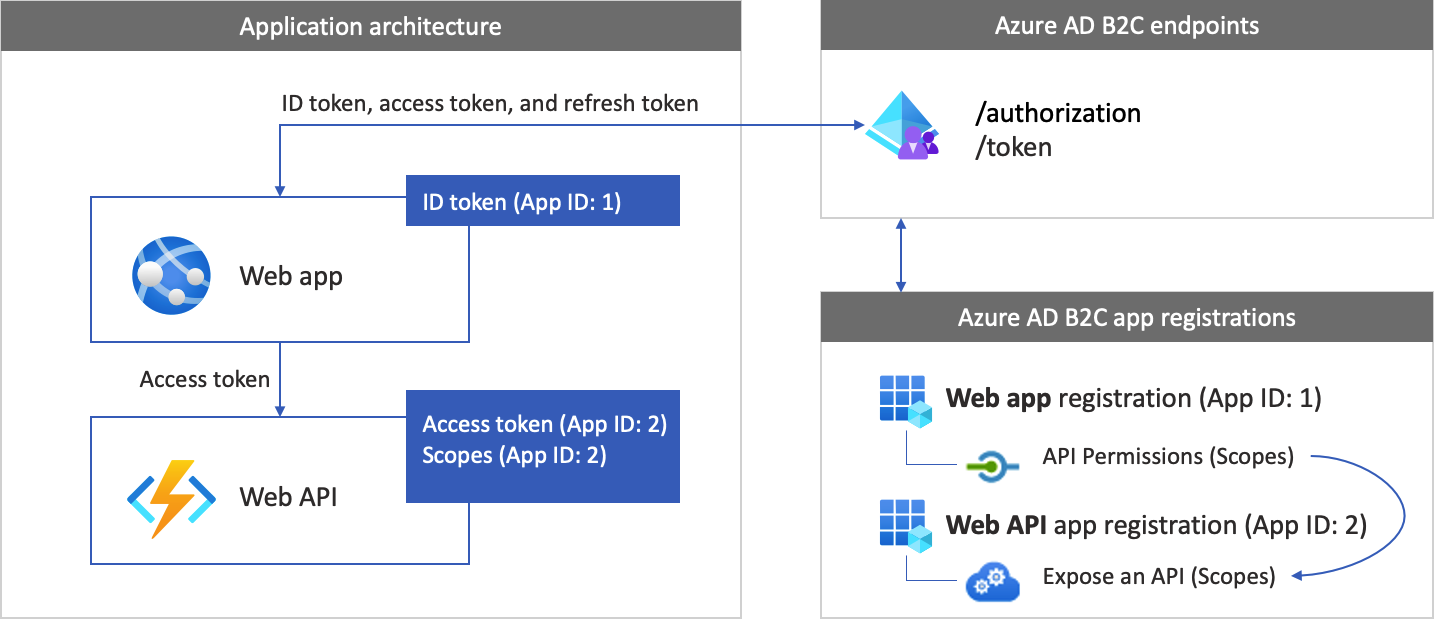

Para permitir que seu aplicativo entre com o Azure AD B2C e chame uma API Web, você deve registrar dois aplicativos no diretório do Azure AD B2C.

O registro do aplicativo Web (Python) que você já criou na Etapa 2. Este registo de aplicação permite que a sua aplicação inicie sessão com o Azure AD B2C. O processo de registro do aplicativo gera uma ID do aplicativo, também conhecida como ID do cliente, que identifica exclusivamente seu aplicativo. Por exemplo, ID do aplicativo: 1.

O registro da API da Web permite que seu aplicativo chame uma API da Web protegida. O registro expõe as permissões da API da Web (escopos). O processo de registro do aplicativo gera uma ID do aplicativo que identifica exclusivamente sua API da Web (por exemplo, ID do aplicativo: 2). Conceda ao seu aplicativo (ID do aplicativo: 1) permissões para os escopos da API da Web (ID do aplicativo: 2).

Os registros do aplicativo e a arquitetura do aplicativo são descritos nos diagramas a seguir:

Depois que a autenticação é concluída, os usuários interagem com o aplicativo, que invoca uma API da Web protegida. A API da Web usa autenticação de token de portador. O token de portador é o token de acesso que o aplicativo obteve do Azure AD B2C. O aplicativo passa o token no cabeçalho de autorização da solicitação HTTPS.

Authorization: Bearer <access token>

Se o escopo do token de acesso não corresponder aos escopos da API da Web, a biblioteca de autenticação obterá um novo token de acesso com os escopos corretos.

Etapa 6.1: Registrar o aplicativo de API da Web

Para criar o registro do aplicativo de API da Web (ID do aplicativo: 2), siga estas etapas:

Inicie sessão no portal do Azure.

Verifique se você está usando o diretório que contém seu locatário do Azure AD B2C. Selecione o ícone Diretórios + assinaturas na barra de ferramentas do portal.

Nas configurações do Portal | Página Diretórios + assinaturas , localize seu diretório do Azure AD B2C na lista Nome do diretório e selecione Alternar.

No portal do Azure, procure e selecione Azure AD B2C.

Selecione Registos de aplicações e, em seguida, selecione Novo registo.

Em Name, insira um nome para o aplicativo (por exemplo, my-api1). Deixe os valores padrão para URI de redirecionamento e tipos de conta suportados.

Selecione Registar.

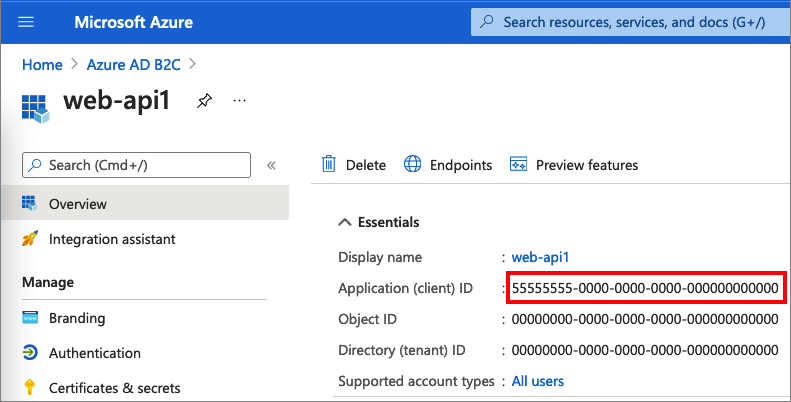

Depois que o registro do aplicativo for concluído, selecione Visão geral.

Registre o valor da ID do aplicativo (cliente) para uso posterior ao configurar o aplicativo Web.

Etapa 6.2: Configurar escopos

Selecione o aplicativo my-api1 que você criou (ID do aplicativo: 2) para abrir a página Visão geral.

Em Gerenciar, selecione Expor uma API.

Ao lado de URI da ID do aplicativo, selecione o link Definir. Substitua o valor padrão (GUID) por um nome exclusivo (por exemplo, tasks-api) e selecione Salvar.

Quando seu aplicativo Web solicita um token de acesso para a API da Web, ele deve adicionar esse URI como o prefixo para cada escopo que você define para a API.

Em Escopos definidos por esta API, selecione Adicionar um escopo.

Para criar um escopo que defina o acesso de leitura à API:

- Em Nome do escopo, insira tasks.read.

- Para Nome de exibição do consentimento do administrador, insira API de acesso de leitura às tarefas.

- Para Descrição do consentimento do administrador, insira Permite acesso de leitura à API de tarefas.

Selecione Adicionar escopo.

Selecione Adicionar um escopo e adicione um escopo que defina o acesso de gravação à API:

- Em Nome do escopo, insira tasks.write.

- Para Nome de exibição do consentimento do administrador, digite Acesso de gravação à API de tarefas.

- Para Descrição do consentimento do administrador, insira Permite acesso de gravação à API de tarefas.

Selecione Adicionar escopo.

Etapa 6.3: Conceder permissões ao aplicativo Web

Para conceder permissões ao seu aplicativo (ID do aplicativo: 1), siga estas etapas:

Selecione Registos de aplicações e, em seguida, selecione a aplicação que criou (ID da aplicação: 1).

Em Gerenciar, selecione Permissões de API.

Em Permissões configuradas, selecione Adicionar uma permissão.

Selecione a guia Minhas APIs .

Selecione a API (ID do aplicativo: 2) à qual o aplicativo Web deve ter acesso. Por exemplo, digite my-api1.

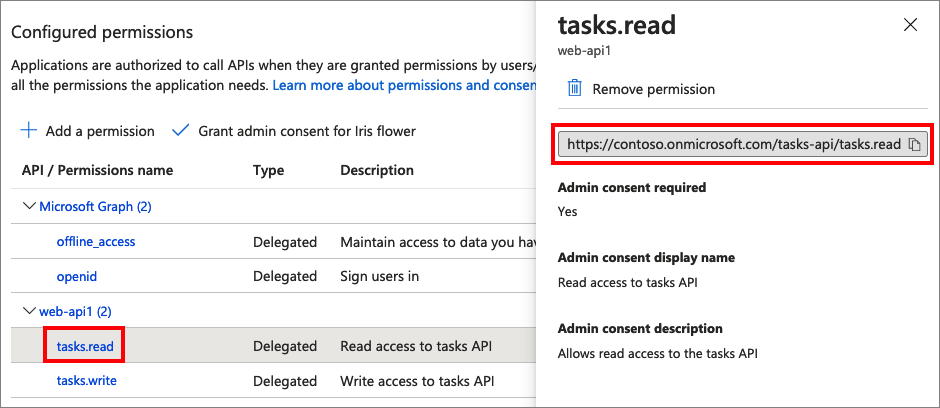

Em Permissão, expanda tarefas e selecione os escopos definidos anteriormente (por exemplo, tasks.read e tasks.write).

Selecione Adicionar permissões.

Selecione Conceder consentimento de administrador para <o nome> do seu inquilino.

Selecione Yes (Sim).

Selecione Atualizar e verifique se Concedido para ... aparece em Status para ambos os escopos.

Na lista Permissões configuradas, selecione seu escopo e copie o nome completo do escopo.

Etapa 6.4: Configurar sua API da Web

Este exemplo adquire um token de acesso com os escopos relevantes, que o aplicativo Web pode usar para uma API Web. Este exemplo em si não atua como uma API da Web. Em vez disso, você deve usar uma API da Web existente ou criar uma nova. Para obter um tutorial sobre como criar uma API Web em seu locatário B2C, consulte Habilitar autenticação em sua própria API Web usando o Azure AD B2C.

Etapa 6.5: Configurar o aplicativo de exemplo com a API da Web

Abra o arquivo app_config.py . Este arquivo contém informações sobre seu provedor de identidade do Azure AD B2C. Atualize as seguintes propriedades das configurações do aplicativo:

| Chave | valor |

|---|---|

ENDPOINT |

O URI da sua API da Web (por exemplo, https://localhost:6000/hello). |

SCOPE |

Os escopos da API da Web que você criou (por exemplo, ["https://contoso.onmicrosoft.com/tasks-api/tasks.read", https://contoso.onmicrosoft.com/tasks-api/tasks.write"]). |

Etapa 6.6: Executar o aplicativo de exemplo

No console ou terminal, alterne para o diretório que contém o exemplo.

Se o aplicativo ainda não estiver em execução, reinicie-o usando o comando da Etapa 5.

Selecione Chamar uma API downstream.

Etapa 7: Implantar seu aplicativo

Em um aplicativo de produção, o URI de redirecionamento de registro do aplicativo é normalmente um ponto de extremidade acessível publicamente onde seu aplicativo está sendo executado, como https://contoso.com/getAToken.

Você pode adicionar e modificar URIs de redirecionamento em seus aplicativos registrados a qualquer momento. As seguintes restrições se aplicam aos URIs de redirecionamento:

- O URL de redirecionamento deve começar com o esquema

https. - O URL de redirecionamento diferencia maiúsculas de minúsculas. Seu caso deve corresponder ao caso do caminho da URL do seu aplicativo em execução.

Próximos passos

- Saiba como Configurar opções de autenticação em um aplicativo Web Python usando o Azure AD B2C.