Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Importante

A partir de 1º de maio de 2025, o Azure AD B2C não estará mais disponível para compra para novos clientes. Saiba mais nas nossas Perguntas Frequentes.

Antes de começar, use o seletor Escolha um tipo de política na parte superior desta página para escolher o tipo de política que você está configurando. O Azure Ative Directory B2C oferece dois métodos para definir como os usuários interagem com seus aplicativos: por meio de fluxos de usuário predefinidos ou por meio de políticas personalizadas totalmente configuráveis. As etapas exigidas neste artigo são diferentes para cada método.

O Azure Ative Directory B2C (Azure AD B2C) integra-se diretamente com a autenticação multifator do Microsoft Entra para que você possa adicionar uma segunda camada de segurança às experiências de inscrição e entrada em seus aplicativos. Se você já criou fluxos de usuário de inscrição e entrada, ainda poderá habilitar a autenticação multifator.

Usando esse recurso, os aplicativos podem lidar com vários cenários, como:

- Exigir autenticação multifator para acessar um aplicativo, mas não exigir que ele acesse outro. Por exemplo, um cliente pode entrar em um aplicativo de seguro auto com uma conta social ou local, mas deve verificar o número de telefone antes de acessar o aplicativo de seguro residencial registrado no mesmo diretório.

- Exigir autenticação multifator para acessar um aplicativo em geral, mas não exigir que ele acesse as partes confidenciais dentro dele. Por exemplo, um cliente pode iniciar sessão numa aplicação bancária com uma conta social ou local e verificar o saldo da conta, mas tem de verificar o número de telefone antes de tentar uma transferência bancária.

Pré-requisitos

- Crie um fluxo de usuários para que os usuários possam se inscrever e entrar em seu aplicativo.

- Registar uma aplicação Web.

- Conclua as etapas em Iniciar com políticas personalizadas no Active Directory B2C. Este tutorial orienta você sobre como atualizar arquivos de política personalizados para usar sua configuração de locatário do Azure AD B2C.

- Registar uma aplicação Web.

Métodos de verificação

Com o Acesso Condicional, os utilizadores podem ou não ser desafiados para MFA com base nas decisões de configuração que o/a administrador(a) pode tomar. Os métodos da autenticação multifator são:

- Email - Durante o login, um e-mail de verificação contendo uma senha de uso único (OTP) é enviado ao usuário. O usuário fornece o código OTP que foi enviado no e-mail para o aplicativo.

- SMS ou chamada telefónica - Durante a primeira inscrição ou início de sessão, o utilizador é solicitado a fornecer e verificar um número de telefone. Durante os inícios de sessão subsequentes, o utilizador é solicitado a selecionar a opção Enviar código ou Telefonar-me. Dependendo da escolha do usuário, uma mensagem de texto é enviada ou uma chamada telefônica é feita para o número de telefone verificado para identificar o usuário. O usuário fornece o código OTP enviado por mensagem de texto ou aprova a chamada telefônica.

- Apenas chamada telefónica - Funciona da mesma forma que a opção SMS ou chamada telefónica, mas faz-se apenas uma chamada telefónica.

- Apenas SMS - Funciona da mesma forma que a opção SMS ou chamada telefónica, mas apenas uma mensagem de texto é enviada.

- Aplicativo autenticador - TOTP - O usuário deve instalar um aplicativo autenticador que ofereça suporte à verificação de senha única baseada no tempo (TOTP), como o aplicativo Microsoft Authenticator, em um dispositivo de sua propriedade. Durante a primeira inscrição ou login, o usuário escaneia um código QR ou insere um código manualmente usando o aplicativo autenticador. Durante as entradas subsequentes, o usuário digita o código TOTP que aparece no aplicativo autenticador. Veja como configurar o aplicativo Microsoft Authenticator.

Importante

Aplicativo autenticador - TOTP fornece segurança mais forte do que SMS / telefone e e-mail é o menos seguro. A autenticação multifator baseada em SMS/Telefone implica custos separados do modelo de preços normal do MAU do Azure AD B2C.

Definir autenticação multifator

Inicie sessão no portal Azure.

Se tiver acesso a vários inquilinos, selecione o ícone Definições no menu superior para mudar para o inquilino do Azure AD B2C no menu Diretórios + subscrições.

No menu à esquerda, selecione Azure AD B2C. Ou, selecione Todos os serviços e procure e selecione Azure AD B2C.

Selecione Fluxos de usuário.

Selecione o fluxo de usuário para o qual você deseja habilitar o MFA. Por exemplo, B2C_1_signinsignup.

Selecione Propriedades.

Na seção Autenticação multifator , selecione o tipo de método desejado. Em seguida, em aplicação de MFA, selecione uma opção:

Desativado - A MFA nunca é imposta durante o início de sessão e os utilizadores não são solicitados a inscrever-se na MFA durante a inscrição ou início de sessão.

Always on - MFA é sempre necessária, independentemente da sua configuração de Acesso Condicional. Durante a inscrição, os usuários são solicitados a se inscrever no MFA. Durante o início de sessão, se os utilizadores ainda não estiverem inscritos no MFA, ser-lhes-á pedido que se inscrevam.

condicional - Durante o registo e o início de sessão, os utilizadores são solicitados a inscrever-se no MFA (tanto os novos utilizadores como os utilizadores existentes que não estão inscritos no MFA). Durante o início de sessão, a autenticação multifator é exigida apenas quando uma avaliação ativa de política de acesso condicional o exige.

- Se o resultado for um desafio de MFA sem risco, a MFA é aplicada. Se o usuário ainda não estiver inscrito no MFA, ele será solicitado a se inscrever.

- Se o resultado for um desafio de MFA devido ao risco e o usuário não estiver inscrito no MFA, o login será bloqueado.

Observação

- Com a disponibilidade geral do Acesso Condicional no Azure AD B2C, os usuários agora são solicitados a se inscrever em um método MFA durante a inscrição. Todos os fluxos de usuário de inscrição criados antes da disponibilidade geral não refletirão automaticamente esse novo comportamento, mas você pode incluir o comportamento criando novos fluxos de usuário.

- Se você selecionar Condicional, também precisará adicionar Acesso Condicional aos fluxos de usuário e especificar os aplicativos aos quais deseja que a política seja aplicada.

- A autenticação multifator é desabilitada por padrão para fluxos de usuários de inscrição. Você pode habilitar a MFA em fluxos de usuários com inscrição por telefone, mas como um número de telefone é usado como identificador principal, a senha única de e-mail é a única opção disponível para o segundo fator de autenticação.

Selecione Guardar. O MFA agora está habilitado para esse fluxo de usuário.

Você pode usar Executar fluxo de usuário para verificar a experiência. Confirme o seguinte cenário:

Uma conta de cliente é criada em seu locatário antes que a etapa de autenticação multifator ocorra. Durante a etapa, o cliente é solicitado a fornecer um número de telefone e verificá-lo. Se a verificação for bem-sucedida, o número de telefone será anexado à conta para uso posterior. Mesmo que o cliente cancele ou desista, ele pode ser solicitado a verificar um número de telefone novamente durante o próximo login com a autenticação multifator habilitada.

Para habilitar a autenticação multifator, obtenha o pacote inicial de política personalizada do GitHub da seguinte maneira:

-

Transfira o ficheiro .zip ou clone o repositório de

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack, e depois atualize os ficheiros XML no pacote inicial SocialAndLocalAccountsWithMFA com o nome do seu inquilino do Azure AD B2C. O SocialAndLocalAccountsWithMFA permite opções de login social e local e opções de autenticação multifator, exceto para a opção Aplicativo autenticador - TOTP. - Para dar suporte ao aplicativo Autenticador - opção TOTP MFA, baixe os arquivos de política personalizados do e atualize os arquivos XML com o nome do

https://github.com/azure-ad-b2c/samples/tree/master/policies/totplocatário do Azure AD B2C. Certifique-se de incluirTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xmleTrustFrameworkBase.xmlarquivos XML do pacote inicial SocialAndLocalAccounts . - Atualize o [layout da página] para a versão

2.1.14. Para obter mais informações, consulte Selecionar um layout de página.

Inscrever um usuário no TOTP com um aplicativo autenticador (para usuários finais)

Quando um aplicativo Azure AD B2C usa a opção TOTP para MFA, os usuários finais precisam usar um aplicativo autenticador para gerar códigos TOTP. Os usuários podem usar o aplicativo Microsoft Authenticator ou qualquer outro aplicativo autenticador que ofereça suporte à verificação TOTP. Se estiver usando o aplicativo Microsoft Authenticator, um administrador de sistema do Azure AD B2C precisará aconselhar os usuários finais a configurar o aplicativo Microsoft Authenticator usando as seguintes etapas:

- Transfira e instale a aplicação Microsoft Authenticator no seu dispositivo móvel Android ou iOS.

- Abra o aplicativo Azure AD B2C que exige que você use TOTP para MFA, por exemplo, Contoso webapp, e entre ou inscreva-se inserindo as informações necessárias.

- Se você for solicitado a registrar sua conta escaneando um código QR usando um aplicativo autenticador, abra o aplicativo Microsoft Authenticator em seu telefone e, no canto superior direito, selecione o ícone de menu de 3 pontos (para Android) ou + ícone de menu (para iOS).

- Selecione + Adicionar conta.

- Selecione Outra conta (Google, Facebook, etc.) e, em seguida, digitalize o código QR mostrado no aplicativo Azure AD B2C para registrar sua conta. Se não conseguir digitalizar o código QR, pode adicionar a conta manualmente:

- No aplicativo Microsoft Authenticator em seu telefone, selecione OU INSIRA O CÓDIGO MANUALMENTE.

- No aplicativo Azure AD B2C, selecione Ainda está com problemas?. Isso exibe Nome da Conta e Segredo.

- Introduza o Nome da Conta e o Segredo na aplicação Microsoft Authenticator e, em seguida, selecione CONCLUIR.

- No aplicativo Azure AD B2C, selecione Continuar.

- Em Introduza o código, introduza o código que aparece na aplicação Microsoft Authenticator.

- Selecione Verificar.

- Durante a entrada subsequente no aplicativo, digite o código que aparece no aplicativo Microsoft Authenticator.

Saiba mais sobre os tokens de software OATH

Excluir o registro do autenticador TOTP de um usuário (para administradores de sistema)

No Azure AD B2C, você pode excluir o registro do aplicativo autenticador TOTP de um usuário. O usuário será forçado a registrar novamente sua conta para usar a autenticação TOTP novamente. Para excluir o registro TOTP de um usuário, você pode usar o portal do Azure ou a API do Microsoft Graph.

Observação

- A exclusão do registro do aplicativo autenticador TOTP de um usuário do Azure AD B2C não remove a conta do usuário no aplicativo autenticador TOTP em seu dispositivo. O administrador do sistema precisa instruir o usuário a excluir manualmente sua conta do aplicativo autenticador TOTP em seu dispositivo antes de tentar se inscrever novamente.

- Se o usuário excluir acidentalmente sua conta do aplicativo autenticador TOTP, ele precisará notificar um administrador do sistema ou proprietário do aplicativo que possa excluir o registro do autenticador TOTP do usuário do Azure AD B2C para que o usuário possa se inscrever novamente.

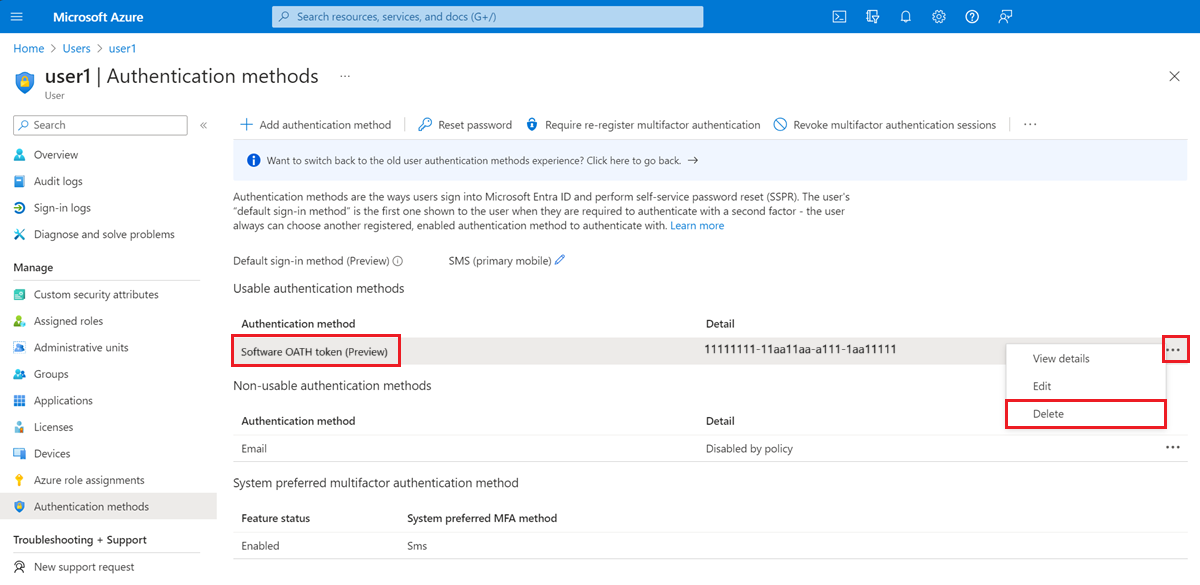

Excluir o registro do aplicativo autenticador TOTP usando o portal do Azure

- Inicie sessão no portal Azure.

- Se tiver acesso a vários inquilinos, selecione o ícone Definições no menu superior para mudar para o inquilino do Azure AD B2C no menu Diretórios + subscrições.

- No menu à esquerda, selecione Usuários.

- Procure e selecione o usuário para o qual você deseja excluir o registro do aplicativo autenticador TOTP.

- No menu à esquerda, selecione Métodos de autenticação.

- Em Métodos de autenticação utilizáveis, localize o token OATH de software e selecione o menu de reticências ao lado dele. Se você não vir essa interface, selecione a opção "Alternar para a nova experiência de métodos de autenticação do usuário! Clique aqui para usá-lo agora" para mudar para a nova experiência de métodos de autenticação.

- Selecione Excluire, em seguida, selecione Sim para confirmar.

Excluir o registro do aplicativo autenticador TOTP usando a API do Microsoft Graph

Saiba como excluir o método de autenticação de token OATH de software de um usuário usando a API do Microsoft Graph.

Níveis de preços de SMS por país/região

A tabela a seguir fornece detalhes sobre os diferentes níveis de preços para serviços de autenticação baseada em SMS em vários países ou regiões. Para obter detalhes de preços, consulte Preços do Azure AD B2C.

O SMS é um recurso complementar e requer uma assinatura vinculada. Se sua assinatura expirar ou for cancelada, os usuários finais não poderão mais se autenticar usando SMS, o que pode impedi-los de entrar, dependendo da sua política de MFA.

| Escalão de serviço | Países/Regiões |

|---|---|

| Autenticação por telefone de baixo custo | Austrália, Brasil, Brunei, Canadá, Chile, China, Colômbia, Chipre, Macedónia do Norte, Polónia, Portugal, Coreia do Sul, Tailândia, Türkiye, Estados Unidos |

| Autenticação por telefone de médio baixo custo | Gronelândia, Albânia, Samoa Americana, Áustria, Bahamas, Barém, Bósnia & Herzegovina, Botsuana, Costa Rica, República Checa, Dinamarca, Estónia, Ilhas Faroé, Finlândia, França, Grécia, RAE de Hong Kong, Hungria, Islândia, Irlanda, Itália, Japão, Letónia, Lituânia, Luxemburgo, RAE de Macau, Malta, México, Micronésia, Moldávia, Namíbia, Nova Zelândia, Nicarágua, Noruega, Roménia, São Tomé e Príncipe, República das Seicheles, Singapura, Eslováquia, Ilhas Salomão, Espanha, Suécia, Suíça, Taiwan, Reino Unido, Ilhas Virgens Americanas, Uruguai |

| Autenticação por telefone de custo médio alto | Andorra, Angola, Anguila, Antártida, Antígua e Barbuda, Argentina, Arménia, Aruba, Barbados, Bélgica, Benim, Bolívia, Bonaire, Curaçau, Saba, Santo Eustáquio e São Martinho, Ilhas Virgens Britânicas, Bulgária, Burkina Faso, Camarões, Ilhas Caimão, República Centro-Africana, Ilhas Cook, Costa do Marfim, Croácia, Diego Garcia, Jibuti, República Dominicana, Equador, El Salvador, Eritreia, Ilhas Malvinas, Fiji, Guiana Francesa, Polinésia Francesa, Gâmbia, Geórgia, Alemanha, Gibraltar, Granada, Guadalupe, Guam, Guiné, Guiana, Honduras, Índia, Quénia, Kiribati, Laos, Libéria, Malásia, Ilhas Marshall, Martinica, Maurícia, Mónaco, Montenegro, Montserrat, Países Baixos, Nova Caledónia, Niue, Omã, Palau, Panamá, Paraguai, Peru, Porto Rico, Reunião, Ruanda, Santa Helena, Ascensão e Tristão de Cunha, São Cristóvão e Nevis, Santa Lúcia, São Pedro e Miquelon, São Vicente e Granadinas, Saipan, Samoa, São Marino, Arábia Saudita, São Martinho, Eslovénia, África do Sul, Sudão do Sul, Suriname, Suazilândia (Novo Nome é Reino de Eswatini), Timor-Leste, Tokelau, Tonga, Ilhas Turcas e Caicos, Tuvalu, Emirados Árabes Unidos, Vanuatu, Venezuela, Vietname, Wallis e Futuna |

| Autenticação por telefone de alto custo | Liechtenstein, Bermudas, Cabo Verde, Camboja, República Democrática do Congo, Dominica, Egito, Guiné Equatorial, Gana, Guatemala, Guiné-Bissau, Israel, Jamaica, Jamaica, Kosovo, Lesoto, Maldivas, Mali, Mauritânia, Marrocos, Moçambique, Papua-Nova Guiné, Filipinas, Qatar, Serra Leoa, Trinidad & Tobago, Ucrânia, Zimbabwe, Afeganistão, Argélia, Azerbaijão, Bangladesh, Bielorrússia, Belize, Butão, Burundi, Chade, Comores, Congo, Etiópia, República Gabonesa, Haiti, Indonésia, Iraque, Jordânia, Kuwait, Quirguistão, Líbano, Líbia, Madagáscar, Malawi, Mongólia, Mianmar, Nauru, Nepal, Níger, Nigéria, Paquistão, Autoridade Nacional Palestiniana, Rússia, Senegal, Sérvia, Somália, Sri Lanka, Sudão, Tajiquistão, Tanzânia, República Togolesa, Tunísia, Turquemenistão, Uganda, Uzbequistão, Iémen, Zâmbia |

Próximos passos

- Saiba mais sobre o controle de exibição TOTP e o perfil técnico de autenticação multifator Microsoft Entra ID