Adicionar um aplicativo local para acesso remoto por meio de proxy de aplicativo na ID do Microsoft Entra

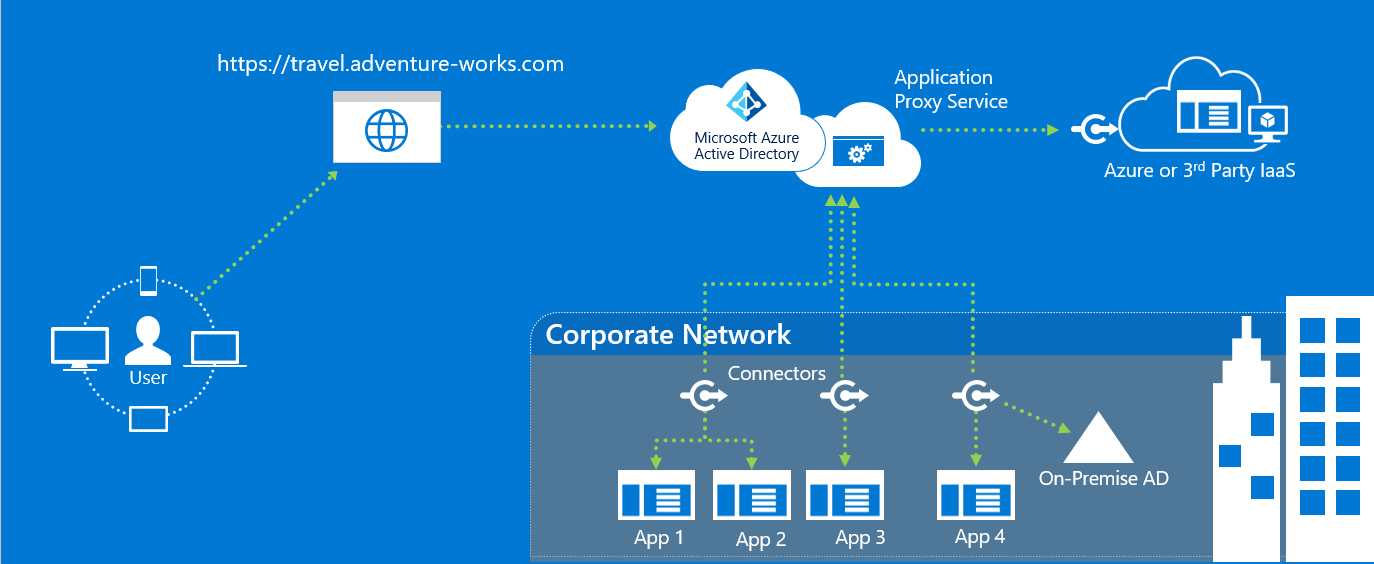

O Microsoft Entra ID tem um serviço de proxy de aplicativo que permite que os usuários acessem aplicativos locais entrando com sua conta do Microsoft Entra. Para saber mais sobre proxy de aplicativo, consulte O que é proxy de aplicativo?. Este tutorial prepara seu ambiente para uso com proxy de aplicativo. Quando o ambiente estiver pronto, use o centro de administração do Microsoft Entra para adicionar um aplicativo local ao seu locatário.

Neste tutorial:

- Instale e verifique o conector no servidor Windows e registre-o com o proxy do aplicativo.

- Adicione um aplicativo local ao seu locatário do Microsoft Entra.

- Verifique se um usuário de teste pode entrar no aplicativo usando uma conta do Microsoft Entra.

Pré-requisitos

Para adicionar um aplicativo local ao Microsoft Entra ID, você precisa:

- Uma assinatura do Microsoft Entra ID P1 ou P2.

- Uma conta de administrador de aplicativos.

- Um conjunto sincronizado de identidades de usuário com um diretório local. Ou crie-os diretamente em seus locatários do Microsoft Entra. A sincronização de identidade permite que o Microsoft Entra ID pré-autentique os usuários antes de conceder-lhes acesso a aplicativos publicados por proxy de aplicativo. A sincronização também fornece as informações de identificador de usuário necessárias para executar o logon único (SSO).

- Uma compreensão do gerenciamento de aplicativos no Microsoft Entra, consulte Exibir aplicativos corporativos no Microsoft Entra.

- Uma compreensão do logon único (SSO), consulte Compreender o logon único.

Instalar e verificar o conector de rede privada Microsoft Entra

O proxy de aplicativo usa o mesmo conector que o Microsoft Entra Private Access. O conector é chamado de conector de rede privada Microsoft Entra. Para saber como instalar e verificar um conector, consulte Como configurar conectores.

Observações gerais

Os registros DNS públicos para pontos de extremidade de proxy de aplicativo Microsoft Entra são registros CNAME encadeados apontando para um registro A. Configurar os registos desta forma garante tolerância a falhas e flexibilidade. O conector de rede privada Microsoft Entra sempre acessa nomes de host com os sufixos *.msappproxy.net de domínio ou *.servicebus.windows.net. No entanto, durante a resolução de nomes, os registros CNAME podem conter registros DNS com nomes de host e sufixos diferentes. Devido à diferença, você deve garantir que o dispositivo (dependendo da sua configuração - servidor conector, firewall, proxy de saída) pode resolver todos os registros na cadeia e permite a conexão com os endereços IP resolvidos. Como os registros DNS na cadeia podem ser alterados de tempos em tempos, não podemos fornecer nenhum registro DNS de lista.

Se você instalar conectores em regiões diferentes, deverá otimizar o tráfego selecionando a região de serviço de nuvem de proxy de aplicativo mais próxima com cada grupo de conectores. Para saber mais, consulte Otimizar o fluxo de tráfego com o proxy de aplicativo Microsoft Entra.

Se sua organização usa servidores proxy para se conectar à Internet, você precisará configurá-los para proxy de aplicativo. Para obter mais informações, consulte Trabalhar com servidores proxy locais existentes.

Adicionar um aplicativo local à ID do Microsoft Entra

Adicione aplicativos locais ao Microsoft Entra ID.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicativos.

Navegue até Aplicativos de identidade>>Aplicativos corporativos.

Selecione Nova aplicação.

Selecione Adicionar um botão de aplicativo local, que aparece na metade da página na seção Aplicativos locais. Como alternativa, você pode selecionar Criar seu próprio aplicativo na parte superior da página e, em seguida, selecionar Configurar proxy de aplicativo para acesso remoto seguro a um aplicativo local.

Na seção Adicionar seu próprio aplicativo local, forneça as seguintes informações sobre seu aplicativo:

Campo Descrição Nome O nome do aplicativo que aparece em Meus Aplicativos e no Centro de administração do Microsoft Entra. Modo de Manutenção Selecione se deseja ativar o modo de manutenção e desativar temporariamente o acesso de todos os usuários ao aplicativo. URL interna O URL para aceder à aplicação a partir da sua rede privada. Pode fornecer um caminho específico no servidor de back-end para publicação, enquanto o resto do servidor não é publicado. Dessa forma, você pode publicar sites diferentes no mesmo servidor como aplicativos diferentes e dar a cada um seu próprio nome e regras de acesso.

Se publicar um caminho, certifique-se de que inclui todas as imagens, scripts e folhas de estilo necessários para a sua aplicação. Por exemplo, se seu aplicativo estiver emhttps://yourapp/appe usar imagens localizadas emhttps://yourapp/media, você deverá publicarhttps://yourapp/como o caminho. Esse URL interno não precisa ser a página de destino que seus usuários veem. Para obter mais informações, consulte Definir uma home page personalizada para aplicativos publicados.URL externa O endereço para os usuários acessarem o aplicativo de fora da rede. Se você não quiser usar o domínio de proxy de aplicativo padrão, leia sobre domínios personalizados no proxy de aplicativo do Microsoft Entra. Pré-autenticação Como o proxy de aplicativo verifica os usuários antes de dar-lhes acesso ao seu aplicativo.

Microsoft Entra ID - O proxy de aplicativo redireciona os usuários para entrar com o Microsoft Entra ID, que autentica suas permissões para o diretório e o aplicativo. Recomendamos manter essa opção como padrão para que você possa aproveitar os recursos de segurança do Microsoft Entra, como Acesso Condicional e autenticação multifator. O Microsoft Entra ID é necessário para monitorar o aplicativo com o Microsoft Defender for Cloud Apps.

Passagem - Os usuários não precisam se autenticar no Microsoft Entra ID para acessar o aplicativo. Você ainda pode configurar requisitos de autenticação no back-end.Grupo de conectores Os conectores processam o acesso remoto ao seu aplicativo e os grupos de conectores ajudam a organizar conectores e aplicativos por região, rede ou finalidade. Se você ainda não tiver nenhum grupo de conectores criado, seu aplicativo será atribuído a Padrão.

Se seu aplicativo usa WebSockets para se conectar, todos os conectores no grupo devem ser a versão 1.5.612.0 ou posterior.Se necessário, defina Configurações adicionais. Para a maioria dos aplicativos, você deve manter essas configurações em seus estados padrão.

Campo Descrição Tempo limite do aplicativo de back-end Defina esse valor como Long somente se seu aplicativo for lento para autenticar e se conectar. Por padrão, o tempo limite do aplicativo de back-end tem um comprimento de 85 segundos. Quando definido muito longo, o tempo limite de back-end é aumentado para 180 segundos. Usar cookie somente HTTP Selecione para que os cookies de proxy de aplicativo incluam o sinalizador HTTPOnly no cabeçalho de resposta HTTP. Se estiver a utilizar os Serviços de Ambiente de Trabalho Remoto, mantenha a opção desmarcada. Usar cookie persistente Mantenha a opção desmarcada. Utilize esta definição apenas para aplicações que não podem partilhar cookies entre processos. Para obter mais informações sobre configurações de cookies, consulte Configurações de cookies para acessar aplicativos locais no Microsoft Entra ID. Traduzir URLs em cabeçalhos Mantenha a opção selecionada, a menos que seu aplicativo exija o cabeçalho de host original na solicitação de autenticação. Traduzir URLs no corpo do aplicativo Mantenha a opção desmarcada, a menos que os links HTML sejam codificados para outros aplicativos locais e não usem domínios personalizados. Para obter mais informações, consulte Vincular tradução com proxy de aplicativo.

Selecione se você planeja monitorar este aplicativo com o Microsoft Defender for Cloud Apps. Para obter mais informações, consulte Configurar o monitoramento de acesso a aplicativos em tempo real com o Microsoft Defender for Cloud Apps e o Microsoft Entra ID.Validar certificado TLS/SSL de back-end Selecione esta opção para habilitar a validação de certificado TLS/SSL de back-end para o aplicativo. Selecione Adicionar.

Testar a aplicação

Você está pronto para testar se o aplicativo foi adicionado corretamente. Nas etapas a seguir, você adiciona uma conta de usuário ao aplicativo e tenta entrar.

Adicionar um usuário para teste

Antes de adicionar um usuário ao aplicativo, verifique se a conta de usuário já tem permissões para acessar o aplicativo de dentro da rede corporativa.

Para adicionar um usuário de teste:

- Selecione Aplicativos corporativos e, em seguida, selecione o aplicativo que deseja testar.

- Selecione Introdução e, em seguida, selecione Atribuir um usuário para teste.

- Em Usuários e grupos, selecione Adicionar usuário.

- Em Adicionar atribuição, selecione Usuários e grupos. A seção Usuário e grupos é exibida.

- Escolha a conta que deseja adicionar.

- Escolha Selecionar e, em seguida, selecione Atribuir.

Testar o início de sessão

Para testar a autenticação no aplicativo:

- No aplicativo que você deseja testar, selecione proxy de aplicativo.

- Na parte superior da página, selecione Test Application para executar um teste no aplicativo e verificar se há problemas de configuração.

- Certifique-se de iniciar primeiro o aplicativo para testar a entrada no aplicativo e, em seguida, baixe o relatório de diagnóstico para revisar as diretrizes de resolução para quaisquer problemas detetados.

Para solucionar problemas, consulte Solucionar problemas de proxy de aplicativo e mensagens de erro.

Clean up resources (Limpar recursos)

Não se esqueça de excluir qualquer um dos recursos que você criou neste tutorial quando terminar.

Resolução de Problemas

Saiba mais sobre problemas comuns e como resolvê-los.

Criar o aplicativo/definir as URLs

Verifique os detalhes do erro para obter informações e sugestões sobre como corrigir o aplicativo. A maioria das mensagens de erro inclui uma correção sugerida. Para evitar erros comuns, verifique:

- Você é um administrador com permissão para criar um aplicativo proxy de aplicativo

- O URL interno é único

- O URL externo é exclusivo

- Os URLs começam com http ou https, e terminam com um "/"

- O URL deve ser um nome de domínio, não um endereço IP

A mensagem de erro deve ser exibida no canto superior direito quando você cria o aplicativo. Você também pode selecionar o ícone de notificação para ver as mensagens de erro.

Carregar certificados para domínios personalizados

Os Domínios Personalizados permitem-lhe especificar o domínio dos seus URLs externos. Para usar domínios personalizados, você precisa carregar o certificado para esse domínio. Para obter informações sobre como usar domínios e certificados personalizados, consulte Trabalhando com domínios personalizados no proxy de aplicativo do Microsoft Entra.

Se você estiver encontrando problemas ao carregar seu certificado, procure as mensagens de erro no portal para obter informações adicionais sobre o problema com o certificado. Os problemas comuns de certificado incluem:

- Certificado expirado

- O certificado é auto-assinado

- O certificado está faltando a chave privada

A mensagem de erro é exibida no canto superior direito enquanto você tenta carregar o certificado. Você também pode selecionar o ícone de notificação para ver as mensagens de erro.