Instalar o agente de provisionamento do Microsoft Entra

Este artigo orienta você pelo processo de instalação do agente de provisionamento do Microsoft Entra e como configurá-lo inicialmente no centro de administração do Microsoft Entra.

Importante

As instruções de instalação a seguir pressupõem que você atendeu a todos os pré-requisitos.

Nota

Este artigo trata da instalação do agente de provisionamento usando o assistente. Para obter informações sobre como instalar o agente de provisionamento do Microsoft Entra usando uma CLI, consulte Instalar o agente de provisionamento do Microsoft Entra usando uma CLI e o PowerShell.

Para obter mais informações e um exemplo, veja o seguinte vídeo:

Contas de Serviço Geridas de Grupo

Uma Conta de Serviço Gerenciado de grupo (gMSA) é uma conta de domínio gerenciado que fornece gerenciamento automático de senhas, gerenciamento simplificado de SPN (nome da entidade de serviço) e a capacidade de delegar o gerenciamento a outros administradores. Um gMSA também estende essa funcionalidade a vários servidores. O Microsoft Entra Cloud Sync suporta e recomenda o uso de um gMSA para executar o agente. Para obter mais informações, consulte Contas de serviço gerenciado de grupo.

Atualizar um agente existente para usar o gMSA

Para atualizar um agente existente para usar a Conta de Serviço Gerenciado de Grupo criada durante a instalação, atualize o serviço do agente para a versão mais recente executando AADConnectProvisioningAgent.msi. Agora execute o assistente de instalação novamente e forneça as credenciais para criar a conta quando for solicitado.

Instalar o agente

- No portal do Azure, selecione Microsoft Entra ID.

- À esquerda, selecione Microsoft Entra Connect.

- À esquerda, selecione Cloud sync.

- À esquerda, selecione Agente.

- Selecione Baixar agente local e selecione Aceitar termos & download.

- Depois que o pacote do Microsoft Entra Connect Provisioning Agent for baixado, execute o arquivo de instalação AADConnectProvisioningAgentSetup.exe na pasta de downloads.

Nota

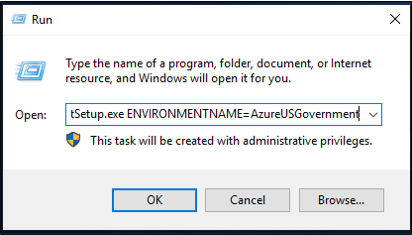

Ao instalar para o uso do US Government Cloud:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Consulte "Instalar um agente na nuvem do governo dos EUA" para obter mais informações.

- No ecrã inicial, selecione Concordo com a licença e as condições e, em seguida, selecione Instalar.

- Quando a operação de instalação for concluída, o assistente de configuração será iniciado. Selecione Avançar para iniciar a configuração.

- Na tela Select Extension, selecione HR-driven provisioning (Workday and SuccessFactors) / Microsoft Entra Connect cloud sync e selecione Next.

Nota

Se você estiver instalando o agente de provisionamento para uso com o provisionamento de aplicativo local, selecione Provisionamento de aplicativo local (ID do Microsoft Entra para aplicativo).

- Entre com uma conta com, pelo menos, a função de Administrador de Identidade Híbrida . Se você tiver a segurança reforçada do Internet Explorer habilitada, ela bloqueará a entrada. Em caso afirmativo, feche a instalação, desative a segurança reforçada do Internet Explorer e reinicie a instalação do Pacote do Agente de Provisionamento do Microsoft Entra Connect.

- Na tela Configurar Conta de Serviço, selecione uma Conta de Serviço Gerenciado (gMSA) do grupo. Essa conta é usada para executar o serviço do agente. Se uma conta de serviço gerenciado já estiver configurada em seu domínio por outro agente e você estiver instalando um segundo agente, selecione Criar gMSA porque o sistema deteta a conta existente e adiciona as permissões necessárias para que o novo agente use a conta gMSA. Quando solicitado, escolha:

- Crie gMSA que permite que o agente crie a conta de serviço gerenciado provAgentgMSA$ para você. A conta de serviço gerenciado de grupo (por exemplo, CONTOSO\provAgentgMSA$) será criada no mesmo domínio do Ative Directory em que o servidor host ingressou. Para usar essa opção, insira as credenciais de administrador de domínio do Ative Directory (recomendado).

- Use gMSA personalizado e forneça o nome da conta de serviço gerenciado que você criou manualmente para essa tarefa.

Para continuar, selecione Seguinte.

No ecrã Ligar o Ative Directory, se o seu nome de domínio aparecer em Domínios configurados, avance para o passo seguinte. Caso contrário, digite seu nome de domínio do Ative Directory e selecione Adicionar diretório.

Entre com sua conta de administrador de domínio do Ative Directory. A conta de administrador de domínio não deve ter uma senha expirada. Caso a senha tenha expirado ou seja alterada durante a instalação do agente, você precisará reconfigurar o agente com as novas credenciais. Esta operação adiciona o diretório local. Selecione OK e, em seguida, selecione Avançar para continuar.

- A captura de tela a seguir mostra um exemplo de contoso.com domínio configurado. Selecione Seguinte para continuar.

Na tela Configuração concluída, selecione Confirmar. Esta operação registra e reinicia o agente.

Quando essa operação for concluída, você deverá ser notificado de que a configuração do seu agente foi verificada com êxito. Você pode selecionar Sair.

- Se você ainda receber a tela inicial inicial, selecione Fechar.

Verificar a instalação do agente

A verificação do agente ocorre no portal do Azure e no servidor local que está executando o agente.

Verificação do agente do portal do Azure

Para verificar se o agente está a ser registado pelo Microsoft Entra ID, siga estes passos:

- Inicie sessão no portal do Azure.

- Selecione Microsoft Entra ID.

- Selecione Microsoft Entra Connect e, em seguida, selecione Cloud sync.

- Na página de sincronização na nuvem, você verá os agentes instalados. Verifique se o agente é exibido e se o status está íntegro.

No servidor local

Para verificar se o agente está em execução, siga estas etapas:

- Entre no servidor com uma conta de administrador.

- Abra Serviços navegando até ele ou indo para Start/Run/Services.msc.

- Em Serviços, verifique se o Microsoft Entra Connect Agent Updater e o Microsoft Entra Connect Provisioning Agent estão presentes e se o status é Em Execução.

Verificar a versão do agente de provisionamento

Para verificar a versão do agente que está sendo executada, execute estas etapas:

- Navegue até 'C:\Arquivos de Programas\Microsoft Azure AD Connect Provisioning Agent'

- Clique com o botão direito do rato em 'AADConnectProvisioningAgent.exe' e selecione as propriedades.

- Clique na guia de detalhes e o número da versão será exibido ao lado de Versão do produto.

Importante

Depois de instalar o agente, você deve configurá-lo e habilitá-lo antes que ele comece a sincronizar os usuários. Para configurar um novo agente, consulte Criar uma nova configuração para o Microsoft Entra Cloud Sync.

Ativar write-back de senha na sincronização na nuvem

Você pode habilitar o write-back de senha no SSPR diretamente no portal ou por meio do PowerShell.

Ativar write-back de senha no portal

Para usar o write-back de senha e habilitar o serviço de redefinição de senha de autoatendimento (SSPR) para detetar o agente de sincronização na nuvem, usando o portal, conclua as seguintes etapas:

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Identidade Híbrida.

- À esquerda, selecione Proteção, selecione Redefinição de senha e escolha Integração local.

- Marque a opção Ativar gravação de senha para usuários sincronizados .

- (facultativo) Se os agentes de provisionamento do Microsoft Entra Connect forem detetados, você também poderá marcar a opção Gravar senhas de volta com o Microsoft Entra Cloud Sync.

- Marque a opção Permitir que os usuários desbloqueiem contas sem redefinir a senha para Sim.

- Quando estiver pronto, selecione Salvar.

Através do PowerShell

Para usar write-back de senha e habilitar o serviço de redefinição de senha de autoatendimento (SSPR) para detetar o agente de sincronização na nuvem, use o Set-AADCloudSyncPasswordWritebackConfiguration cmdlet e as credenciais de Administrador Global do locatário:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Para obter mais informações sobre como usar o write-back de senha com o Microsoft Entra Cloud Sync, consulte Tutorial: Habilitar write-back de redefinição de senha de autoatendimento de sincronização na nuvem para um ambiente local.

Instalar um agente na nuvem do governo dos EUA

Por padrão, o agente de provisionamento do Microsoft Entra é instalado no ambiente padrão do Azure. Se você estiver instalando o agente para uso do governo dos EUA, faça esta alteração na etapa 7 do procedimento de instalação anterior:

Em vez de selecionar Abrir arquivo, selecione Iniciar>Execução e vá para o arquivo AADConnectProvisioningAgentSetup.exe. Na caixa Executar, após o executável, digite ENVIRONMENTNAME=AzureUSGovernment e selecione OK.

Sincronização de hash de senha e FIPS com sincronização na nuvem

Se o servidor tiver sido bloqueado de acordo com o Federal Information Processing Standard (FIPS), o MD5 (algoritmo de resumo de mensagens 5) será desativado.

Para habilitar o MD5 para sincronização de hash de senha, faça o seguinte:

- Vá para %programfiles%\Microsoft Azure AD Connect Provisioning Agent.

- Abra o AADConnectProvisioningAgent.exe.config.

- Vá para o nó de configuração/tempo de execução na parte superior do arquivo.

- Adicione o

<enforceFIPSPolicy enabled="false"/>nó . - Guardar as suas alterações.

Para referência, seu código deve se parecer com o seguinte trecho:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Para obter informações sobre segurança e FIPS, consulte Sincronização de hash de senha do Microsoft Entra, criptografia e conformidade com FIPS.

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários