Como: Planejar sua implementação de ingresso do Microsoft Entra

Você pode associar dispositivos diretamente ao Microsoft Entra ID sem a necessidade de ingressar no Ative Directory local, mantendo seus usuários produtivos e seguros. O Microsoft Entra join está pronto para implantações em escala e com escopo. O acesso de logon único (SSO) a recursos locais também está disponível para dispositivos aos quais o Microsoft Entra ingressou. Para obter mais informações, consulte Como funciona o SSO para recursos locais em dispositivos associados ao Microsoft Entra.

Este artigo fornece as informações necessárias para planejar sua implementação de ingresso do Microsoft Entra.

Pré-requisitos

Este artigo pressupõe que você esteja familiarizado com a Introdução ao gerenciamento de dispositivos no Microsoft Entra ID.

Planear a implementação

Para planejar sua implementação de ingresso do Microsoft Entra, você deve se familiarizar com:

- Reveja os seus cenários

- Rever a sua infraestrutura de identidade

- Avalie a gestão do seu dispositivo

- Compreender as considerações sobre aplicativos e recursos

- Compreender as opções de provisionamento

- Configurar roaming de estado empresarial

- Configurar acesso condicional

Reveja os seus cenários

O Microsoft Entra join permite que você faça a transição para um modelo que prioriza a nuvem com o Windows. Se você está planejando modernizar o gerenciamento de dispositivos e reduzir os custos de TI relacionados ao dispositivo, o Microsoft Entra join fornece uma ótima base para alcançar esses objetivos.

Considere o Microsoft Entra join se suas metas estiverem alinhadas com os seguintes critérios:

- Você está adotando o Microsoft 365 como o pacote de produtividade para seus usuários.

- Você deseja gerenciar dispositivos com uma solução de gerenciamento de dispositivos na nuvem.

- Você deseja simplificar o provisionamento de dispositivos para usuários distribuídos geograficamente.

- Você planeja modernizar sua infraestrutura de aplicativos.

Rever a sua infraestrutura de identidade

O Microsoft Entra join funciona em ambientes gerenciados e federados. A maioria das organizações implanta domínios gerenciados. Os cenários de domínio gerenciado não exigem a configuração e o gerenciamento de um servidor de federação, como os Serviços de Federação do Ative Directory (AD FS).

Ambiente gerido

Um ambiente gerenciado pode ser implantado por meio da Sincronização de Hash de Senha ou da Autenticação de Passagem com logon único contínuo.

Ambiente federado

Um ambiente federado deve ter um provedor de identidade que ofereça suporte aos protocolos WS-Trust e WS-Fed:

- WS-Fed: Este protocolo é necessário para associar um dispositivo ao Microsoft Entra ID.

- WS-Trust: Este protocolo é necessário para iniciar sessão num dispositivo associado ao Microsoft Entra.

Ao usar o AD FS, você precisa habilitar os seguintes pontos de extremidade WS-Trust: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Se o seu provedor de identidade não oferecer suporte a esses protocolos, a associação do Microsoft Entra não funcionará nativamente.

Nota

Atualmente, a associação do Microsoft Entra não funciona com o AD FS 2019 configurado com provedores de autenticação externos como o método de autenticação principal. O Microsoft Entra junta padrões para autenticação de senha como o método primário, o que resulta em falhas de autenticação neste cenário

Configuração de utilizador

Se você criar usuários no seu:

- Ative Directory local, você precisa sincronizá-los com o Microsoft Entra ID usando o Microsoft Entra Connect.

- Microsoft Entra ID, nenhuma configuração extra é necessária.

UPNs (nomes principais de usuário) locais que são diferentes dos UPNs do Microsoft Entra não são suportados em dispositivos associados ao Microsoft Entra. Se os usuários usarem um UPN local, você deve planejar mudar para o uso do UPN principal no Microsoft Entra ID.

As alterações UPN só são suportadas a partir da atualização do Windows 10 2004. Os utilizadores em dispositivos com esta atualização não terão quaisquer problemas depois de alterarem os seus UPNs. Para dispositivos anteriores à atualização do Windows 10 2004, os usuários teriam problemas de SSO e Acesso Condicional em seus dispositivos. Eles precisam entrar no Windows através do bloco "Outro usuário" usando seu novo UPN para resolver esse problema.

Avalie a gestão do seu dispositivo

Dispositivos suportados

Microsoft Entra junte-se:

- Suporta dispositivos Windows 10 e Windows 11.

- Não é suportado em versões anteriores do Windows ou de outros sistemas operativos. Se você tiver dispositivos Windows 7/8.1, deverá atualizar pelo menos para o Windows 10 para implantar a associação do Microsoft Entra.

- É suportado para o Trusted Platform Module (TPM) 2.0 compatível com o Federal Information Processing Standard (FIPS), mas não para o TPM 1.2. Se seus dispositivos tiverem TPM 1.2 compatível com FIPS, você deverá desativá-los antes de prosseguir com a associação ao Microsoft Entra. A Microsoft não fornece nenhuma ferramenta para desabilitar o modo FIPS para TPMs, pois ele depende do fabricante do TPM. Entre em contato com o OEM de hardware para obter suporte.

Recomendação: Use sempre a versão mais recente do Windows para aproveitar os recursos atualizados.

Plataforma de gestão

O gerenciamento de dispositivos para dispositivos associados ao Microsoft Entra é baseado em uma plataforma de gerenciamento de dispositivos móveis (MDM), como o Intune e CSPs MDM. A partir do Windows 10, há um agente MDM integrado que funciona com todas as soluções MDM compatíveis.

Nota

As políticas de grupo não são suportadas em dispositivos associados ao Microsoft Entra, uma vez que não estão ligadas ao Ative Directory local. A gestão de dispositivos associados ao Microsoft Entra só é possível através do MDM

Há duas abordagens para gerenciar dispositivos associados ao Microsoft Entra:

- Somente MDM - Um dispositivo é gerenciado exclusivamente por um provedor de MDM como o Intune. Todas as políticas são entregues como parte do processo de inscrição no MDM. Para clientes do Microsoft Entra ID P1 ou P2 ou EMS, o registro do MDM é uma etapa automatizada que faz parte de uma associação do Microsoft Entra.

- Cogerenciamento - Um dispositivo é gerenciado por um provedor de MDM e pelo Microsoft Configuration Manager. Nessa abordagem, o agente do Microsoft Configuration Manager é instalado em um dispositivo gerenciado pelo MDM para administrar determinados aspetos.

Se estiver a utilizar Políticas de Grupo, avalie o Objeto de Política de Grupo (GPO) e a paridade de política MDM utilizando a análise de Política de Grupo no Microsoft Intune.

Analise as políticas com e sem suporte para determinar se você pode usar uma solução de MDM em vez de diretivas de grupo. Para políticas sem suporte, considere as seguintes perguntas:

- As políticas sem suporte são necessárias para dispositivos ou usuários ingressados no Microsoft Entra?

- As políticas sem suporte são aplicáveis em uma implantação orientada pela nuvem?

Se a sua solução MDM não estiver disponível através da galeria de aplicações Microsoft Entra, pode adicioná-la seguindo o processo descrito na integração do Microsoft Entra com o MDM.

Por meio do cogerenciamento, você pode usar o Microsoft Configuration Manager para gerenciar certos aspetos de seus dispositivos enquanto as políticas são entregues por meio de sua plataforma MDM. O Microsoft Intune permite o cogerenciamento com o Microsoft Configuration Manager. Para obter mais informações sobre cogerenciamento para Windows 10 ou dispositivos mais recentes, consulte O que é cogerenciamento?. Se você usa um produto MDM diferente do Intune, verifique com seu provedor de MDM os cenários de cogerenciamento aplicáveis.

Recomendação: Considere o gerenciamento de MDM somente para dispositivos associados ao Microsoft Entra.

Compreender as considerações sobre aplicativos e recursos

Recomendamos migrar aplicativos do local para a nuvem para uma melhor experiência do usuário e controle de acesso. Os dispositivos associados ao Microsoft Entra podem fornecer acesso direto a aplicativos locais e na nuvem. Para obter mais informações, consulte Como funciona o SSO para recursos locais em dispositivos associados ao Microsoft Entra.

As seções a seguir listam considerações para diferentes tipos de aplicativos e recursos.

Aplicações baseadas na nuvem

Se um aplicativo for adicionado à galeria de aplicativos do Microsoft Entra, os usuários obterão SSO por meio de dispositivos associados ao Microsoft Entra. Nenhuma outra configuração é necessária. Os usuários obtêm SSO nos navegadores Microsoft Edge e Chrome. Para o Chrome, tem de implementar a extensão Contas do Windows 10.

Todos os aplicativos Win32 que:

- Confie no Web Account Manager (WAM) para solicitações de token também obter SSO em dispositivos associados ao Microsoft Entra.

- Não confie no WAM pode solicitar autenticação aos usuários.

Aplicações Web locais

Se seus aplicativos forem personalizados ou hospedados localmente, você precisará adicioná-los aos sites confiáveis do seu navegador para:

- Habilitar a autenticação integrada do Windows para funcionar

- Forneça uma experiência de SSO sem aviso prévio aos usuários.

Se utilizar o AD FS, consulte Verificar e gerir o início de sessão único com o AD FS.

Recomendação: considere hospedar na nuvem (por exemplo, Azure) e integrar com o Microsoft Entra ID para uma melhor experiência.

Aplicativos locais que dependem de protocolos herdados

Os usuários obtêm SSO de dispositivos associados ao Microsoft Entra se o dispositivo tiver acesso a um controlador de domínio.

Nota

Os dispositivos associados ao Microsoft Entra podem fornecer acesso direto a aplicativos locais e na nuvem. Para obter mais informações, consulte Como funciona o SSO para recursos locais em dispositivos associados ao Microsoft Entra.

Recomendação: Implante o proxy de aplicativo Microsoft Entra para habilitar o acesso seguro para esses aplicativos.

Compartilhamentos de rede local

Seus usuários têm SSO de dispositivos associados ao Microsoft Entra quando um dispositivo tem acesso a um controlador de domínio local. Saiba como funciona

Impressoras

Recomendamos a implantação do Universal Print para ter uma solução de gerenciamento de impressão baseada em nuvem sem dependências locais.

Aplicativos locais que dependem de autenticação de máquina

Os dispositivos associados ao Microsoft Entra não suportam aplicativos locais que dependem de autenticação de máquina.

Recomendação: Considere aposentar esses aplicativos e mudar para suas alternativas modernas.

Serviços de Ambiente de Trabalho Remoto

A conexão de área de trabalho remota a um dispositivo associado ao Microsoft Entra requer que a máquina host seja associada ao Microsoft Entra ou híbrida do Microsoft Entra. Não há suporte para a área de trabalho remota de um dispositivo não associado ou não Windows. Para obter mais informações, consulte Conectar-se ao PC remoto ingressado no Microsoft Entra

Após a atualização do Windows 10 2004, os usuários podem usar a área de trabalho remota de um dispositivo Windows 10 registrado no Microsoft Entra ou mais recente para outro dispositivo associado ao Microsoft Entra.

Autenticação RADIUS e Wi-Fi

Atualmente, os dispositivos ingressados do Microsoft Entra não oferecem suporte à autenticação RADIUS usando um objeto de computador local e certificado para conexão a pontos de acesso Wi-Fi, uma vez que o RADIUS depende da presença de um objeto de computador local nesse cenário. Como alternativa, você pode usar certificados enviados por push via Intune ou credenciais de usuário para autenticar no Wi-Fi.

Compreender as opções de provisionamento

Nota

Os dispositivos associados ao Microsoft Entra não podem ser implantados usando a Ferramenta de Preparação do Sistema (Sysprep) ou ferramentas de imagem semelhantes.

Você pode provisionar dispositivos associados ao Microsoft Entra usando as seguintes abordagens:

- Autoatendimento em OOBE/Configurações - No modo de autoatendimento, os usuários passam pelo processo de ingresso do Microsoft Entra durante a OOBE (Windows out of Box Experience) ou nas Configurações do Windows. Para obter mais informações, consulte Associar o dispositivo de trabalho à rede da sua organização.

- Windows Autopilot - O Windows Autopilot permite a pré-configuração de dispositivos para uma experiência de junção Microsoft Entra mais suave em OOBE. Para obter mais informações, consulte Visão geral do Windows Autopilot.

- Registro em massa - O registro em massa permite que um administrador do Microsoft Entra ingresse usando uma ferramenta de provisionamento em massa para configurar dispositivos. Para obter mais informações, consulte Registro em massa para dispositivos Windows.

Aqui está uma comparação dessas três abordagens:

| Elemento | Configuração de autoatendimento | Windows Autopilot | Inscrição em massa |

|---|---|---|---|

| Exigir a interação do usuário para configurar | Sim | Sim | No |

| Exija esforço de TI | Não | Sim | Sim |

| Fluxos aplicáveis | OOBE & Configurações | Apenas OOBE | Apenas OOBE |

| Direitos de administrador local para o utilizador primário | Sim, por defeito | Configurável | Não |

| Exigir suporte OEM do dispositivo | Não | Sim | No |

| Versões suportadas | 1511+ | 1709+ | 1703+ |

Escolha sua abordagem ou abordagens de implantação examinando a tabela anterior e as seguintes considerações para adotar qualquer uma delas:

- Seus usuários são experientes em tecnologia para passar pela configuração por conta própria?

- O autosserviço pode funcionar melhor para esses usuários. Considere o Windows Autopilot para melhorar a experiência do usuário.

- Os seus utilizadores estão remotos ou dentro de instalações empresariais?

- O autosserviço ou o piloto automático funcionam melhor para usuários remotos para uma configuração sem complicações.

- Você prefere uma configuração orientada pelo usuário ou gerenciada pelo administrador?

- O registro em massa funciona melhor para a implantação orientada por administradores para configurar dispositivos antes de entregar aos usuários.

- Você compra dispositivos de 1-2 OEMS, ou você tem uma ampla distribuição de dispositivos OEM?

- Se comprar de OEMs limitados que também suportam o Autopilot, você pode se beneficiar de uma integração mais estreita com o Autopilot.

Definir as definições do dispositivo

O centro de administração do Microsoft Entra permite que você controle a implantação de dispositivos associados ao Microsoft Entra em sua organização. Para definir as configurações relacionadas, navegue até Dispositivos de identidade>>Todos os dispositivos>Configurações do dispositivo. Mais informações

Os usuários podem ingressar dispositivos no Microsoft Entra ID

Defina essa opção como Tudo ou Selecionado com base no escopo de sua implantação e em quem você deseja configurar um dispositivo associado ao Microsoft Entra.

Administradores locais adicionais em dispositivos associados ao Microsoft Entra

Escolha Selecionado e seleciona os usuários que você deseja adicionar ao grupo de administradores locais em todos os dispositivos associados ao Microsoft Entra.

Exigir autenticação multifator (MFA) para unir dispositivos

Selecione "Sim se você exigir que os usuários façam MFA ao ingressar dispositivos no Microsoft Entra ID.

Recomendação: Use a ação do usuário Registrar ou ingressar dispositivos no Acesso Condicional para impor MFA para ingressar dispositivos.

Definir as suas definições de mobilidade

Antes de poder definir suas configurações de mobilidade, talvez seja necessário adicionar um provedor de MDM, primeiro.

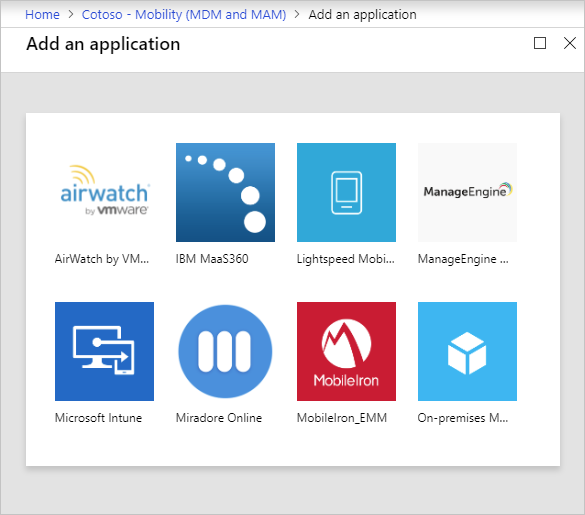

Para adicionar um provedor de MDM:

Na página ID do Microsoft Entra, na seção Gerenciar, selecione

Mobility (MDM and MAM).Selecione Adicionar aplicativo.

Selecione seu provedor de MDM na lista.

Selecione seu provedor de MDM para definir as configurações relacionadas.

Âmbito do utilizador MDM

Selecione Alguns ou Todos com base no escopo da sua implantação.

Com base no seu escopo, uma das seguintes situações acontece:

- O usuário está no escopo do MDM: se você tiver uma assinatura do Microsoft Entra ID P1 ou P2, o registro do MDM será automatizado junto com a associação do Microsoft Entra. Todos os usuários com escopo devem ter uma licença apropriada para seu MDM. Se o registro do MDM falhar nesse cenário, a associação do Microsoft Entra será revertida.

- O usuário não está no escopo do MDM: se os usuários não estiverem no escopo do MDM, a associação do Microsoft Entra será concluída sem qualquer registro no MDM. Esse escopo resulta em um dispositivo não gerenciado.

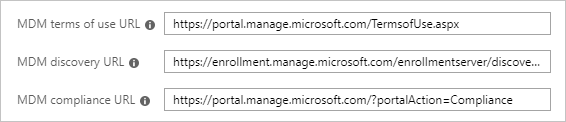

URLs MDM

Há três URLs relacionados à sua configuração de MDM:

- URL dos termos de utilização do MDM

- URL de descoberta do MDM

- URL de conformidade com MDM

Cada URL tem um valor predefinido. Se estes campos estiverem vazios, contacte o seu fornecedor de MDM para obter mais informações.

Definições de MAM

O Gerenciamento de Aplicativos Móveis (MAM) não se aplica à associação do Microsoft Entra.

Configurar roaming de estado empresarial

Se você quiser habilitar o roaming de estado para o Microsoft Entra ID para que os usuários possam sincronizar suas configurações entre dispositivos, consulte Habilitar o roaming de estado corporativo no Microsoft Entra ID.

Recomendação: Habilite essa configuração mesmo para dispositivos híbridos ingressados do Microsoft Entra.

Configurar acesso condicional

Se você tiver um provedor de MDM configurado para seus dispositivos associados ao Microsoft Entra, o provedor sinalizará o dispositivo como compatível assim que o dispositivo estiver sob gerenciamento.

Você pode usar essa implementação para exigir dispositivos gerenciados para acesso a aplicativos na nuvem com Acesso Condicional.