Referência do guia geral de operações do Microsoft Entra

Esta seção do guia de referência de operações do Microsoft Entra descreve as verificações e ações que você deve tomar para otimizar as operações gerais do Microsoft Entra ID.

Nota

Estas recomendações estão atualizadas a partir da data de publicação, mas podem mudar ao longo do tempo. As organizações devem avaliar continuamente as suas práticas operacionais à medida que os produtos e serviços da Microsoft evoluem ao longo do tempo.

Principais processos operacionais

Atribuir proprietários a tarefas principais

O gerenciamento do Microsoft Entra ID requer a execução contínua de tarefas e processos operacionais importantes, que podem não fazer parte de um projeto de implantação. Ainda é importante configurar essas tarefas para otimizar seu ambiente. As principais tarefas e seus proprietários recomendados incluem:

| Tarefa | Proprietário |

|---|---|

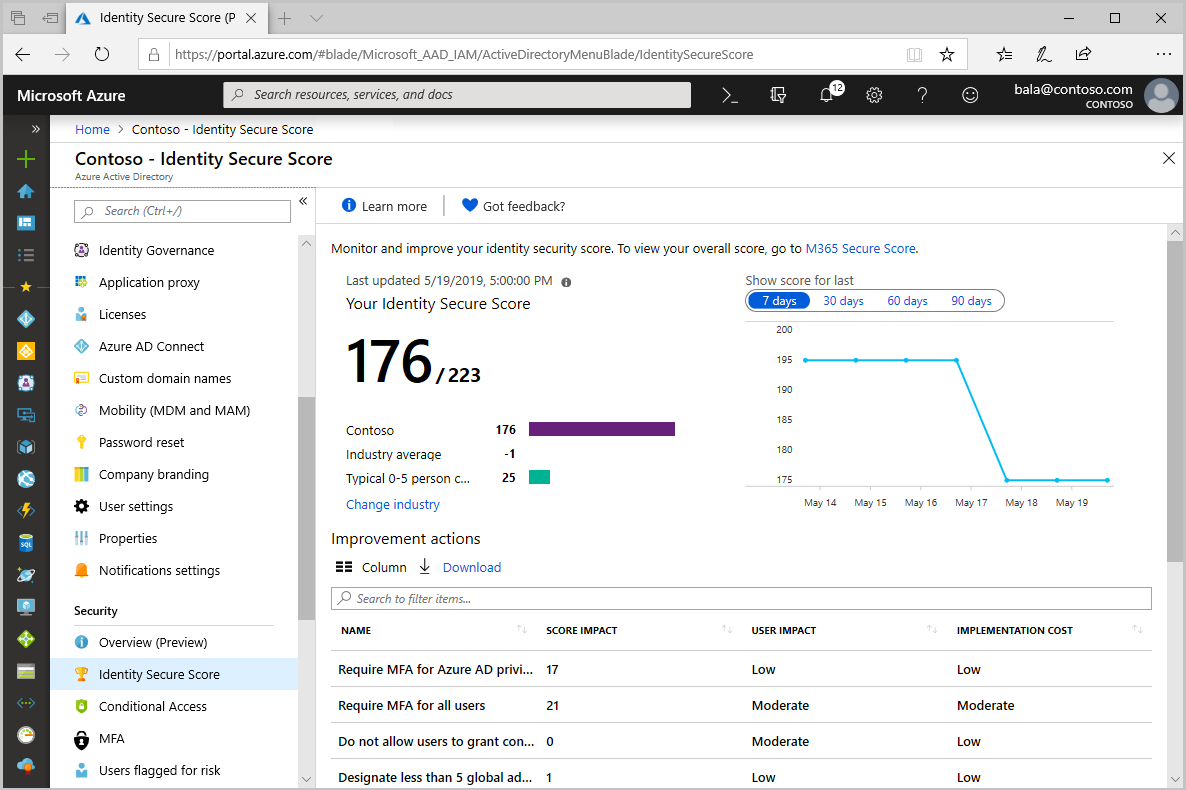

| Impulsione melhorias no Identity Secure Score | Equipe de Operações InfoSec |

| Manter servidores Microsoft Entra Connect | Equipe de Operações do IAM |

| Execute e faça a triagem regular de relatórios IdFix | Equipe de Operações do IAM |

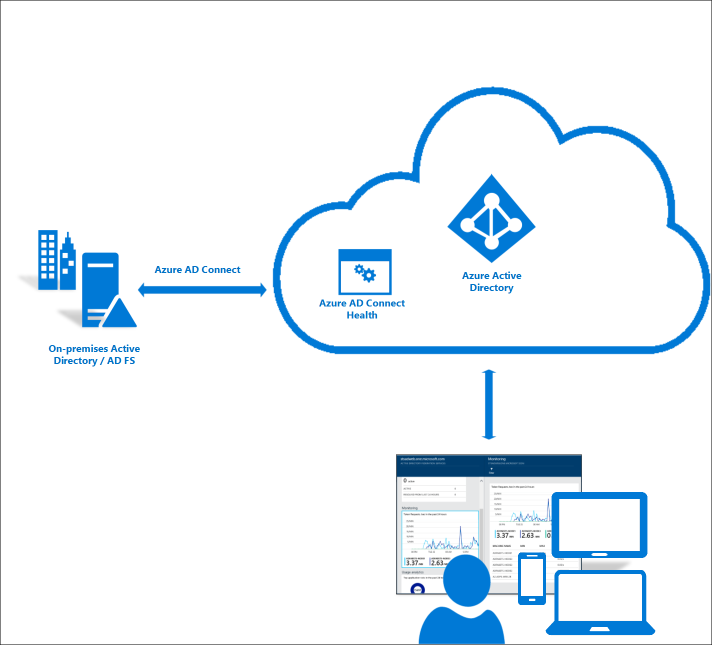

| Triagem de alertas de integridade do Microsoft Entra Connect para sincronização e AD FS | Equipe de Operações do IAM |

| Se não estiver usando o Microsoft Entra Connect Health, o cliente terá processos e ferramentas equivalentes para monitorar a infraestrutura personalizada | Equipe de Operações do IAM |

| Se não estiver usando o AD FS, o cliente terá processos e ferramentas equivalentes para monitorar a infraestrutura personalizada | Equipe de Operações do IAM |

| Monitorar logs híbridos: conectores de rede privada Microsoft Entra | Equipe de Operações do IAM |

| Monitorar logs híbridos: agentes de autenticação de passagem | Equipe de Operações do IAM |

| Monitorar logs híbridos: serviço de write-back de senha | Equipe de Operações do IAM |

| Monitorar logs híbridos: gateway de proteção por senha local | Equipe de Operações do IAM |

| Monitorar logs híbridos: Extensão NPS de autenticação multifator do Microsoft Entra (se aplicável) | Equipe de Operações do IAM |

À medida que você revisa sua lista, pode achar que precisa atribuir um proprietário para tarefas que estão faltando um proprietário ou ajustar a propriedade para tarefas com proprietários que não estão alinhadas com as recomendações acima.

Proprietários leitura recomendada

Gestão híbrida

Versões recentes de componentes locais

Ter as versões mais atualizadas dos componentes locais fornece ao cliente todas as atualizações de segurança mais recentes, melhorias de desempenho e funcionalidades que podem ajudar a simplificar ainda mais o ambiente. A maioria dos componentes tem uma configuração de atualização automática, que automatizará o processo de atualização.

Esses componentes incluem:

- Microsoft Entra Connect

- Conectores de rede privada Microsoft Entra

- Agentes de autenticação de passagem do Microsoft Entra

- Agentes de saúde do Microsoft Entra Connect

A menos que um tenha sido estabelecido, você deve definir um processo para atualizar esses componentes e confiar no recurso de atualização automática sempre que possível. Se você encontrar componentes com seis ou mais meses de atraso, você deve atualizar o mais rápido possível.

Gestão híbrida leitura recomendada

- Microsoft Entra Connect: Atualização automática

- Compreender os conectores de rede privada do Microsoft Entra | Atualizações automáticas

Linha de base do alerta de integridade do Microsoft Entra Connect

As organizações devem implantar o Microsoft Entra Connect Health para monitoramento e emissão de relatórios do Microsoft Entra Connect e do AD FS. O Microsoft Entra Connect e o AD FS são componentes críticos que podem interromper o gerenciamento e a autenticação do ciclo de vida e, portanto, levar a interrupções. O Microsoft Entra Connect Health ajuda a monitorar e obter informações sobre sua infraestrutura de identidade local, garantindo assim a confiabilidade do seu ambiente.

Ao monitorar a integridade do seu ambiente, você deve abordar imediatamente quaisquer alertas de alta gravidade, seguidos por alertas de menor gravidade.

Leitura recomendada do Microsoft Entra Connect Health

Logs de agentes locais

Alguns serviços de gerenciamento de identidade e acesso exigem agentes locais para habilitar cenários híbridos. Os exemplos incluem redefinição de senha, autenticação de passagem (PTA), proxy de aplicativo Microsoft Entra e extensão NPS de autenticação multifator do Microsoft Entra. É fundamental que a equipe de operações faça a linha de base e monitore a integridade desses componentes arquivando e analisando os logs do agente do componente usando soluções como o System Center Operations Manager ou o SIEM. É igualmente importante que sua equipe de operações ou suporte técnico do Infosec entenda como solucionar padrões de erros.

Logs de agentes locais leitura recomendada

- Solucionar problemas de proxy de aplicativo

- Solução de problemas de redefinição de senha de autoatendimento

- Compreender os conectores de rede privada do Microsoft Entra

- Microsoft Entra Connect: Solucionar problemas de autenticação de passagem

- Solucionar problemas de códigos de erro para a extensão NPS de autenticação multifator do Microsoft Entra

Gestão de agentes no local

A adoção de práticas recomendadas pode ajudar na operação ideal dos agentes locais. Considere as seguintes práticas recomendadas:

- Vários conectores de rede privada Microsoft Entra por grupo de conectores são recomendados para fornecer balanceamento de carga contínuo e alta disponibilidade, evitando pontos únicos de falha ao acessar os aplicativos proxy. Se você tiver atualmente apenas um conector em um grupo de conectores que lida com aplicativos em produção, deverá implantar pelo menos dois conectores para redundância.

- Criar e usar um grupo de conectores de rede privada para fins de depuração pode ser útil para solucionar problemas de cenários e ao integrar novos aplicativos locais. Também recomendamos a instalação de ferramentas de rede, como o Message Analyzer e o Fiddler, nas máquinas conectoras.

- Vários agentes de autenticação de passagem são recomendados para fornecer balanceamento de carga contínuo e alta disponibilidade, evitando um único ponto de falha durante o fluxo de autenticação. Certifique-se de implantar pelo menos dois agentes de autenticação de passagem para redundância.

Leitura recomendada do gerenciamento de agentes locais

- Compreender os conectores de rede privada do Microsoft Entra

- Autenticação de passagem do Microsoft Entra - início rápido

Gestão à escala

Pontuação de segurança de identidade

A pontuação de segurança de identidade fornece uma medida quantificável da postura de segurança da sua organização. É fundamental rever e abordar constantemente as descobertas relatadas e esforçar-se para ter a pontuação mais alta possível. A classificação ajuda a:

- Medir objetivamente a sua postura de segurança de identidade

- Planear melhorias de segurança de identidade

- Analisar o sucesso das suas melhorias

Se sua organização atualmente não tem nenhum programa em vigor para monitorar as alterações no Identity Secure Score, é recomendável implementar um plano e atribuir proprietários para monitorar e impulsionar ações de melhoria. As organizações devem remediar ações de melhoria com um impacto de pontuação superior a 30 o mais rápido possível.

Notifications

A Microsoft envia comunicações por email aos administradores para notificar várias alterações no serviço, atualizações de configuração necessárias e erros que exigem intervenção do administrador. É importante que os clientes definam os endereços de e-mail de notificação para que as notificações sejam enviadas aos membros da equipe adequados, que podem reconhecer e agir de acordo com todas as notificações. Recomendamos que você adicione vários destinatários ao Centro de Mensagens e solicite que as notificações (incluindo notificações do Microsoft Entra Connect Health) sejam enviadas para uma lista de distribuição ou caixa de correio compartilhada. Se você tiver apenas uma conta de Administrador Global com um endereço de e-mail, certifique-se de configurar pelo menos duas contas compatíveis com email.

Existem dois endereços "De" usados pelo Microsoft Entra ID: o365mc@email2.microsoft.com, que envia notificações do Centro de Mensagens e azure-noreply@microsoft.com, que envia notificações relacionadas a:

- Análises de acesso do Microsoft Entra

- Estado de funcionamento do Microsoft Entra Connect

- Proteção de ID do Microsoft Entra

- Gerenciamento de identidades privilegiadas do Microsoft Entra

- Notificações de certificado de expiração do aplicativo corporativo

- Notificações do Serviço de Provisionamento de Aplicativo Corporativo

Consulte a tabela a seguir para saber o tipo de notificações enviadas e onde verificá-las:

| Fonte de notificação | O que é enviado | Onde verificar |

|---|---|---|

| Contacto técnico | Erros de sincronização | Portal do Azure - folha de propriedades |

| Centro de Mensagens | Avisos de incidentes e degradação dos Serviços de Identidade e dos serviços de back-end do Microsoft 365 | Portal do Escritório |

| Resumo Semanal da Proteção de Identidade | Resumo da Proteção de Identidade | Folha Proteção de ID do Microsoft Entra |

| Microsoft Entra Connect Health | Notificações de alerta | Portal do Azure - Folha Microsoft Entra Connect Health |

| Notificações de aplicativos corporativos | Notificações quando os certificados estão prestes a expirar e erros de provisionamento | Portal do Azure - folha Aplicativo Empresarial (cada aplicativo tem sua própria configuração de endereço de email) |

Notificações de leitura recomendada

Área de superfície operacional

Bloqueio do AD FS

As organizações que configuram aplicativos para autenticação direta no Microsoft Entra ID se beneficiam do bloqueio inteligente do Microsoft Entra. Se você usar o AD FS no Windows Server 2012 R2, implemente a proteção contra bloqueio de extranet do AD FS. Se você usar o AD FS no Windows Server 2016 ou posterior, implemente o bloqueio inteligente da extranet. No mínimo, recomendamos que você habilite o bloqueio de extranet para conter o risco de ataques de força bruta contra o Ative Directory local. No entanto, se você tiver o AD FS no Windows 2016 ou superior, também deverá habilitar o bloqueio inteligente da extranet que ajudará a mitigar os ataques de pulverização de senha.

Se o AD FS for usado apenas para a federação do Microsoft Entra, há alguns pontos de extremidade que podem ser desativados para minimizar a área da superfície de ataque. Por exemplo, se o AD FS for usado apenas para o Microsoft Entra ID, você deverá desabilitar pontos de extremidade WS-Trust diferentes dos pontos de extremidade habilitados para usernamemixed e windowstransport.

Acesso a máquinas com componentes de identidade locais

As organizações devem bloquear o acesso às máquinas com componentes híbridos locais da mesma forma que o seu domínio local. Por exemplo, um operador de backup ou administrador do Hyper-V não deve ser capaz de entrar no Microsoft Entra Connect Server para alterar regras.

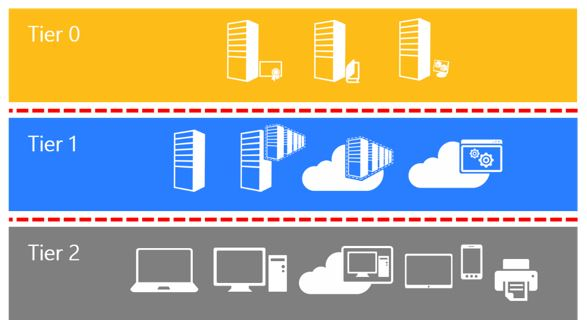

O modelo de camada administrativa do Ative Directory foi projetado para proteger sistemas de identidade usando um conjunto de zonas de buffer entre o controle total do Ambiente (Camada 0) e os ativos de estação de trabalho de alto risco que os invasores frequentemente comprometem.

O modelo de camada é composto por três níveis e inclui apenas contas administrativas, não contas de usuário padrão.

- Camada 0 – Controlo direto de identidades da empresa no ambiente. A Camada 0 inclui contas, grupos e outros recursos que têm controlo administrativo direto ou indireto da floresta, dos domínios ou dos controladores de domínio do Active Directory e todos os elementos no mesmo. A sensibilidade de segurança de todos os ativos de nível 0 é equivalente, pois todos eles estão efetivamente no controle uns dos outros.

- Camada 1 – Controlo de aplicações e servidores da empresa. Os ativos da Camada 1 incluem sistemas operativos de servidor, serviços em nuvem e aplicações empresariais. As contas de administrador da Camada 1 têm controlo administrativo de uma quantidade significativa de valor de negócios alojado nestes ativos. Uma função de exemplo comum são os administradores do servidor que realizam a manutenção destes sistemas operativos e são capazes de afetar todos os serviços da empresa.

- Camada 2 – Controlo dos dispositivos e das estações de trabalho do utilizador. As contas de administrador da Camada 2 têm controlo administrativo de uma quantidade significativa de valor de negócios alojado em dispositivos e estações de trabalho do utilizador. Os exemplos incluem administradores de Suporte Técnico e suporte de computador pois podem afetar a integridade dos dados de praticamente qualquer utilizador.

Bloqueie o acesso a componentes de identidade locais, como o Microsoft Entra Connect, AD FS e serviços SQL, da mesma forma que faz para controladores de domínio.

Resumo

Há sete aspetos para uma infraestrutura de identidade segura. Esta lista irá ajudá-lo a encontrar as ações que você deve tomar para otimizar as operações para o Microsoft Entra ID.

- Atribua proprietários a tarefas principais.

- Automatize o processo de atualização para componentes híbridos locais.

- Implante o Microsoft Entra Connect Health para monitoramento e emissão de relatórios do Microsoft Entra Connect e do AD FS.

- Monitore a integridade dos componentes híbridos locais arquivando e analisando os logs do agente de componentes usando o System Center Operations Manager ou uma solução SIEM.

- Implemente melhorias de segurança medindo sua postura de segurança com o Identity Secure Score.

- Bloqueie o AD FS.

- Bloqueie o acesso a máquinas com componentes de identidade locais.

Próximos passos

Consulte os planos de implantação do Microsoft Entra para obter detalhes de implementação sobre quaisquer recursos que você não tenha implantado.