Gerenciar a autenticação no Azure Maps

Quando você cria uma conta do Azure Maps, sua ID de cliente e chaves compartilhadas são criadas automaticamente. Esses valores são necessários para autenticação ao usar a autenticação de ID do Microsoft Entra ou de Chave Compartilhada.

Pré-requisitos

Inicie sessão no portal do Azure. Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

- Uma familiarização com identidades gerenciadas para recursos do Azure. Certifique-se de entender os dois tipos de identidade gerenciada e como eles diferem.

- Uma conta do Azure Maps.

- Uma familiarização com a Autenticação do Azure Maps.

Ver detalhes de autenticação

Importante

Recomendamos que você use a chave primária como a chave de assinatura ao usar a autenticação de Chave Compartilhada para chamar o Azure Maps. É melhor usar a chave secundária em cenários como alterações de teclas rolantes.

Para ver os detalhes de autenticação do Azure Maps:

Inicie sessão no portal do Azure.

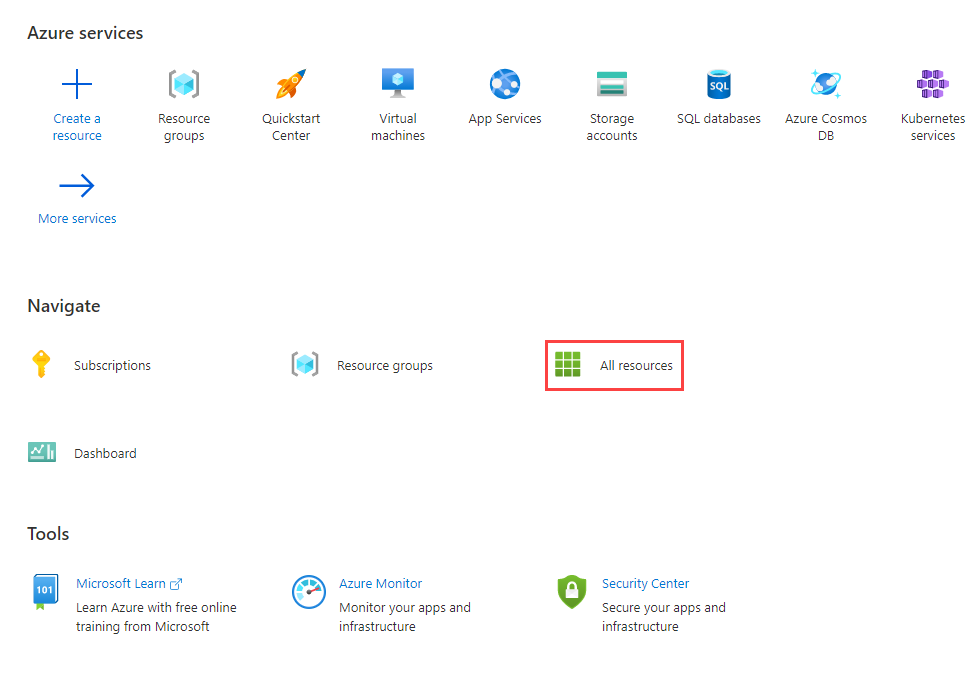

Selecione Todos os recursos na seção Serviços do Azure e, em seguida, selecione sua conta do Azure Maps.

Selecione Autenticação na seção de configurações do painel esquerdo.

Escolha uma categoria de autenticação

Dependendo das necessidades do seu aplicativo, há caminhos específicos para a segurança do aplicativo. O Microsoft Entra ID define categorias de autenticação específicas para suportar uma ampla gama de fluxos de autenticação. Para escolher a melhor categoria para a sua aplicação, consulte Categorias de aplicação.

Nota

Compreender categorias e cenários irá ajudá-lo a proteger a sua aplicação Azure Maps, quer utilize o Microsoft Entra ID ou a autenticação de chave partilhada.

Como adicionar e remover identidades gerenciadas

Para habilitar a autenticação de token de assinatura de acesso compartilhado (SAS) com a API REST do Azure Maps, você precisa adicionar uma identidade gerenciada atribuída pelo usuário à sua conta do Azure Maps.

Criar uma identidade gerenciada

Você pode criar uma identidade gerenciada atribuída pelo usuário antes ou depois de criar uma conta de mapa. Você pode adicionar a identidade gerenciada por meio do portal, SDKs de gerenciamento do Azure ou o modelo ARM (Azure Resource Manager). Para adicionar uma identidade gerenciada atribuída pelo usuário por meio de um modelo ARM, especifique o identificador de recurso da identidade gerenciada atribuída pelo usuário.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Remover uma identidade gerenciada

Você pode remover uma identidade atribuída ao sistema desativando o recurso por meio do portal ou do modelo do Azure Resource Manager da mesma maneira que foi criado. As identidades atribuídas pelo usuário podem ser removidas individualmente. Para remover todas as identidades, defina o tipo de identidade como "None".

Remover uma identidade atribuída ao sistema dessa maneira também a exclui da ID do Microsoft Entra. As identidades atribuídas ao sistema também são removidas automaticamente do Microsoft Entra ID quando a conta do Azure Maps é excluída.

Para remover todas as identidades usando o modelo do Azure Resource Manager, atualize esta seção:

"identity": {

"type": "None"

}

Escolha um cenário de autenticação e autorização

Esta tabela descreve cenários comuns de autenticação e autorização no Azure Maps. Cada cenário descreve um tipo de aplicativo que pode ser usado para acessar a API REST do Azure Maps. Use os links para obter informações detalhadas de configuração para cada cenário.

Importante

Para aplicativos de produção, recomendamos implementar o Microsoft Entra ID com o controle de acesso baseado em função do Azure (Azure RBAC).

| Scenario | Autenticação | Autorização | Esforço de desenvolvimento | Esforço operacional |

|---|---|---|---|---|

| Aplicativo daemon confiável ou aplicativo cliente não interativo | Chave Partilhada | N/D | Meio | Máximo |

| Daemon confiável ou aplicativo cliente não interativo | Microsoft Entra ID | Máximo | Mínimo | Meio |

| Aplicativo de página única da Web com logon único interativo | Microsoft Entra ID | Máximo | Meio | Meio |

| Aplicação Web de página única com início de sessão não interativo | Microsoft Entra ID | Máximo | Meio | Meio |

| Aplicativo Web, aplicativo daemon ou aplicativo de logon não interativo | SAS Token | Máximo | Meio | Mínimo |

| Aplicativo Web com logon único interativo | Microsoft Entra ID | Máximo | Máximo | Meio |

| Dispositivo IoT ou um aplicativo restrito de entrada | Microsoft Entra ID | Máximo | Meio | Meio |

Exibir definições de função internas do Azure Maps

Para exibir a definição de função interna do Azure Maps:

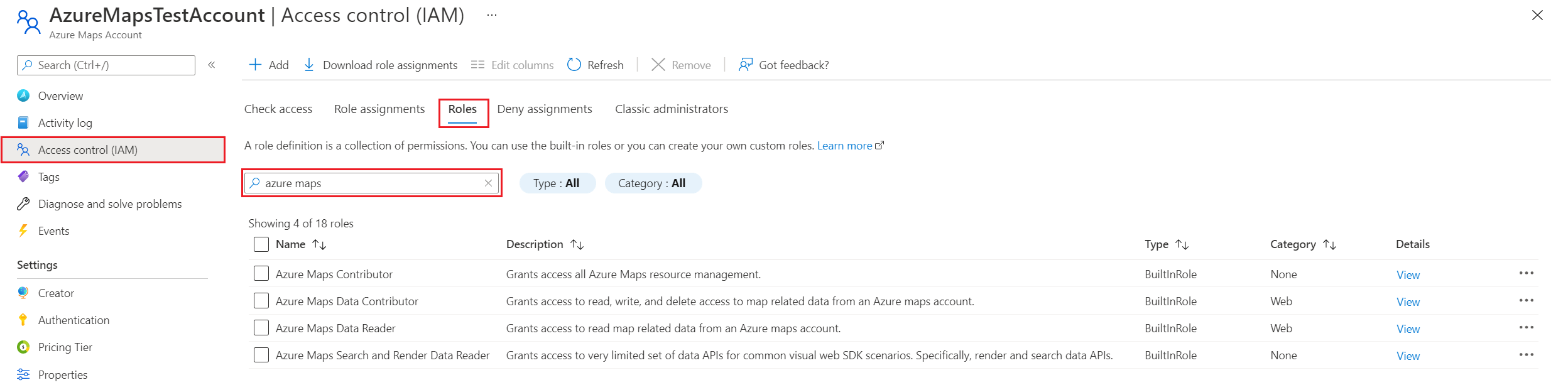

No painel esquerdo, selecione Controle de acesso (IAM).

Selecione a guia Funções .

Na caixa de pesquisa, insira Azure Maps.

Os resultados exibem as definições de função internas disponíveis para o Azure Maps.

Ver atribuições de funções

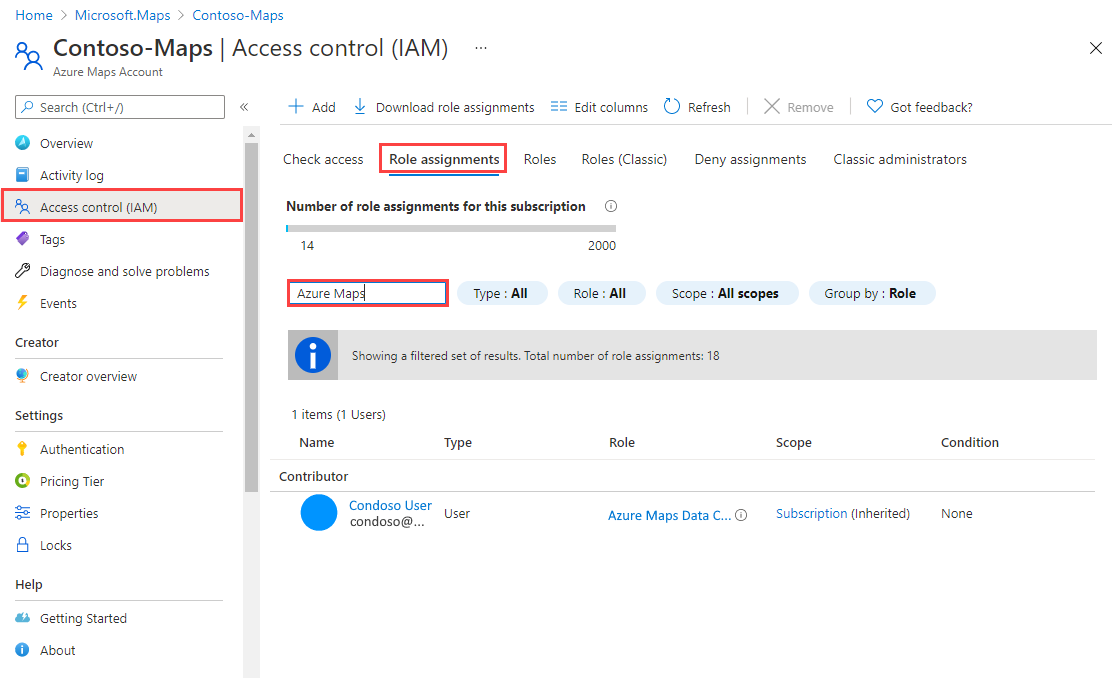

Para exibir usuários e aplicativos aos quais foi concedido acesso ao Azure Maps, vá para Controle de Acesso (IAM). Lá, selecione Atribuições de função e filtre pelo Azure Maps.

No painel esquerdo, selecione Controle de acesso (IAM).

Selecione o separador Atribuição de funções.

Na caixa de pesquisa, insira Azure Maps.

Os resultados exibem as atribuições de função atuais do Azure Maps.

Solicitar tokens para o Azure Maps

Solicite um token do ponto de extremidade do token Microsoft Entra. Na sua solicitação de ID do Microsoft Entra, use os seguintes detalhes:

| Ambiente do Azure | Ponto de extremidade do token Microsoft Entra | ID de recurso do Azure |

|---|---|---|

| Nuvem pública do Azure | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Azure Government cloud | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Para obter mais informações sobre como solicitar tokens de acesso do Microsoft Entra ID para usuários e entidades de serviço, consulte Cenários de autenticação para o Microsoft Entra ID. Para exibir cenários específicos, consulte a tabela de cenários.

Gerenciar e girar chaves compartilhadas

As chaves de subscrição do Azure Maps são semelhantes a uma palavra-passe root para a sua conta do Azure Maps. Tenha sempre o cuidado de proteger as suas chaves de subscrição. Use o Azure Key Vault para gerenciar e girar suas chaves com segurança. Evite distribuir chaves de acesso para outros usuários, codificá-las ou salvá-las em qualquer lugar em texto sem formatação acessível a outras pessoas. Se você acredita que suas chaves podem ter sido comprometidas, gire-as.

Nota

Se possível, recomendamos usar o Microsoft Entra ID em vez da Chave Compartilhada para autorizar solicitações. O Microsoft Entra ID tem melhor segurança do que a Chave Compartilhada e é mais fácil de usar.

Rodar manualmente as chaves de subscrição

Para ajudar a manter sua conta do Azure Maps segura, recomendamos girar periodicamente suas chaves de assinatura. Se possível, use o Azure Key Vault para gerenciar suas chaves de acesso. Se não estiver a utilizar o Cofre da Chave, terá de rodar manualmente as chaves.

Duas chaves de assinatura são atribuídas para que você possa girar suas chaves. Ter duas chaves garante que seu aplicativo mantenha o acesso ao Azure Maps durante todo o processo.

Para alternar suas chaves de assinatura do Azure Maps no portal do Azure:

- Atualize o código do aplicativo para fazer referência à chave secundária da conta do Azure Maps e implante.

- No portal do Azure, navegue até sua conta do Azure Maps.

- Em Configurações, selecione Autenticação.

- Para regenerar a chave primária da sua conta do Azure Maps, selecione o botão Regenerar junto à chave primária.

- Atualize o código do aplicativo para fazer referência à nova chave primária e implantar.

- Regenere a chave secundária da mesma maneira.

Aviso

Recomendamos usar a mesma chave em todos os seus aplicativos. Se você usar a chave primária em alguns lugares e a chave secundária em outros, não poderá girar suas chaves sem que alguns aplicativos percam o acesso.

Próximos passos

Encontre as métricas de uso da API para sua conta do Azure Maps:

Explore exemplos que mostram como integrar o Microsoft Entra ID com o Azure Maps: