Definir configurações de rede do Azure Monitor Agent

O Azure Monitor Agent dá suporte à conexão usando proxies diretos, gateway do Log Analytics e links privados. Este artigo explica como definir configurações de rede e habilitar o isolamento de rede para o Azure Monitor Agent.

Etiquetas de serviço da rede virtual

O Azure Monitor Agent dá suporte a tags de serviço de rede virtual do Azure. As tags AzureMonitor e AzureResourceManager são necessárias.

As tags de serviço de rede virtual do Azure podem ser usadas para definir controles de acesso à rede em grupos de segurança de rede, Firewall do Azure e rotas definidas pelo usuário. Use tags de serviço no lugar de endereços IP específicos ao criar regras de segurança e rotas. Para cenários em que as tags de serviço de rede virtual do Azure não podem ser usadas, os requisitos de Firewall são fornecidos abaixo.

Requisitos de firewall

| Cloud | Ponto final | Propósito | Porta | Direção | Inspeção de HTTPS direto | Exemplo |

|---|---|---|---|---|---|---|

| Azure Commercial | global.handler.control.monitor.azure.com | Serviço de controlo de acessos | Porta 443 | De Saída | Sim | - |

| Azure Commercial | <virtual-machine-region-name>.handler.control.monitor.azure.com |

Buscar regras de coleta de dados para uma máquina específica | Porta 443 | De Saída | Sim | westus2.handler.control.monitor.azure.com |

| Azure Commercial | <log-analytics-workspace-id>.ods.opinsights.azure.com |

Ingerir dados de registos | Porta 443 | De Saída | Sim | 1234a123-aa1a-123a-aaa1-a1a345aa6789.ods.opinsights.azure.com |

| Azure Commercial | management.azure.com | Necessário apenas se enviar dados de séries cronológicas (métricas) para a base de dados de métricas personalizadas do Azure Monitor | Porta 443 | De Saída | Sim | - |

| Azure Commercial | <virtual-machine-region-name>.monitoring.azure.com |

Necessário apenas se enviar dados de séries cronológicas (métricas) para a base de dados de métricas personalizadas do Azure Monitor | Porta 443 | De Saída | Sim | westus2.monitoring.azure.com |

| Azure Commercial | <data-collection-endpoint>.<virtual-machine-region-name>. ingest.monitor.azure.com |

Necessário apenas se enviar dados para a tabela de Logs Personalizados do Log Analytics | Porta 443 | De Saída | Sim | 275test-01li.eastus2euap-1.canary.ingest.monitor.azure.com |

| Azure Government | Substitua '.com' acima por '.us' | Mesmo que acima | Mesmo que acima | Mesmo que acima | Mesmo que acima | |

| Microsoft Azure operado pela 21Vianet | Substitua '.com' acima por '.cn' | Mesmo que acima | Mesmo que acima | Mesmo que acima | Mesmo que acima |

Nota

Se você usar links privados no agente, deverá adicionar apenas os pontos de extremidade de coleta de dados privados (DCEs). O agente não usa os pontos de extremidade não privados listados acima ao usar links privados/pontos de extremidade de coleta de dados. A visualização do Azure Monitor Metrics (métricas personalizadas) não está disponível no Azure Government e no Azure operado pelas nuvens 21Vianet.

Configuração do proxy

Se a máquina se conectar através de um servidor proxy para se comunicar pela Internet, revise os requisitos a seguir para entender a configuração de rede necessária.

As extensões do Agente do Azure Monitor para Windows e Linux podem se comunicar por meio de um servidor proxy ou de um gateway do Log Analytics para o Azure Monitor usando o protocolo HTTPS. Use-o para máquinas virtuais do Azure, conjuntos de dimensionamento de máquinas virtuais do Azure e Azure Arc para servidores. Use as definições de extensões para configuração conforme descrito nas etapas a seguir. Há suporte para autenticação anônima e básica usando um nome de usuário e senha.

Importante

Não há suporte para a configuração de proxy para o Azure Monitor Metrics (visualização pública) como destino. Se você estiver enviando métricas para esse destino, ele usará a internet pública sem qualquer proxy.

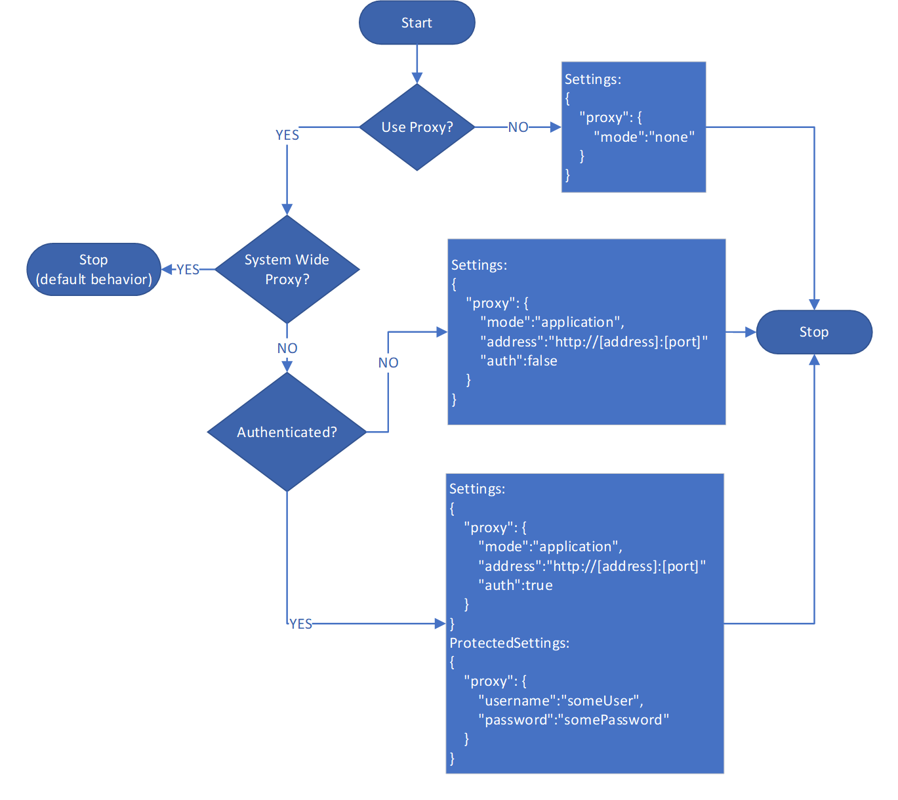

Use este fluxograma para determinar os

Settingsvalores dos parâmetros eProtectedSettingsprimeiro.Nota

Definir o proxy do sistema Linux por meio de variáveis de ambiente, como

http_proxye só é suportado usando o Azure Monitor Agent para Linux versão 1.24.2 ehttps_proxysuperior. Para o modelo ARM, se você tiver configuração de proxy, siga o exemplo de modelo ARM abaixo declarando a configuração de proxy dentro do modelo ARM. Além disso, um usuário pode definir variáveis de ambiente "globais" que são captadas por todos os serviços systemd através da variável DefaultEnvironment em /etc/systemd/system.conf.Depois de determinar os valores e

ProtectedSettingsparâmetro, forneça esses outros parâmetros ao implantar oSettingsAzure Monitor Agent. Use comandos do PowerShell, conforme mostrado nos exemplos a seguir:

- VM do Windows

- VM do Linux

- Servidor habilitado para Windows Arc

- Servidor habilitado para Linux Arc

- Exemplo de modelo de política ARM

$settingsString = '{"proxy":{"mode":"application","address":"http://[address]:[port]","auth": "true"}}';

$protectedSettingsString = '{"proxy":{"username":"[username]","password": "[password]"}}';

Set-AzVMExtension -ExtensionName AzureMonitorWindowsAgent -ExtensionType AzureMonitorWindowsAgent -Publisher Microsoft.Azure.Monitor -ResourceGroupName <resource-group-name> -VMName <virtual-machine-name> -Location <location> -TypeHandlerVersion <type-handler-version> -SettingString $settingsString -ProtectedSettingString $protectedSettingsString

Configuração do gateway do Log Analytics

- Siga as instruções anteriores para definir as configurações de proxy no agente e forneça o endereço IP e o número da porta que correspondem ao servidor gateway. Se você implantou vários servidores gateway atrás de um balanceador de carga, a configuração de proxy do agente é o endereço IP virtual do balanceador de carga.

- Adicione a URL do ponto de extremidade de configuração para buscar regras de coleta de dados à lista de permissões do gateway

Add-OMSGatewayAllowedHost -Host <gateway-server-region-name>.handler.control.monitor.azure.comAdd-OMSGatewayAllowedHost -Host global.handler.control.monitor.azure.com. (Se você estiver usando links privados no agente, também deverá adicionar os pontos de extremidade de coleta de dados.) - Adicione a URL do ponto de extremidade de ingestão de dados à lista de permissões do gateway

Add-OMSGatewayAllowedHost -Host <log-analytics-workspace-id>.ods.opinsights.azure.com. - Reinicie o serviço OMS Gateway para aplicar as alterações

Stop-Service -Name <gateway-name>eStart-Service -Name <gateway-name>.