Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Uma marca de serviço representa um grupo de prefixos de endereço IP de um determinado serviço do Azure. A Microsoft gerencia os prefixos de endereço incluídos pela etiqueta de serviço e atualiza automaticamente a etiqueta de serviço à medida que os endereços mudam, minimizando a complexidade das atualizações frequentes das regras de segurança de rede.

Importante

Embora as etiquetas de serviço simplifiquem a capacidade de habilitar listas de controle de acesso (ACLs) baseadas em IP, as etiquetas de serviço por si só não são suficientes para proteger o tráfego sem considerar a natureza do serviço e o tráfego que ele envia. Para obter mais informações sobre ACLs baseadas em IP, consulte O que é uma lista de controle de acesso (ACL) baseada em IP?.

Informações adicionais sobre a natureza do tráfego podem ser encontradas mais adiante neste artigo para cada serviço e sua tag. É importante garantir que você esteja familiarizado com o tráfego permitido ao utilizar tags de serviço para ACLs baseadas em IP. Considere níveis adicionais de segurança para proteger seu ambiente.

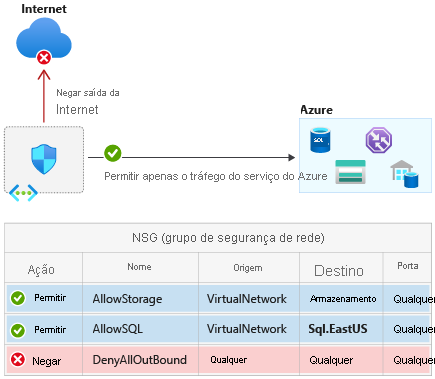

Você pode usar marcas de serviço para definir controles de acesso à rede em grupos de segurança de rede, Firewall do Azure e rotas definidas pelo usuário. Use tags de serviço no lugar de endereços IP específicos ao criar regras de segurança e rotas. Ao especificar o nome da etiqueta de serviço, como ApiManagement, no campo de origem ou destino apropriado de uma regra de segurança, você pode permitir ou negar o tráfego para o serviço correspondente. Ao especificar o nome da etiqueta de serviço no prefixo de endereço de uma rota, você pode rotear o tráfego destinado a qualquer um dos prefixos encapsulados pela etiqueta de serviço para um tipo de salto seguinte desejado.

Você pode usar marcas de serviço para obter isolamento de rede e proteger seus recursos do Azure da Internet geral enquanto acessa os serviços do Azure que têm pontos de extremidade públicos. Crie regras de grupos de segurança de rede de entrada/saída para negar tráfego para ou a partir da Internet e permitir tráfego para ou a partir do AzureCloud ou de outras tags de serviço disponíveis de serviços específicos do Azure.

Etiquetas de serviço disponíveis

A tabela a seguir inclui todas as tags de serviço disponíveis para uso em regras de grupo de segurança de rede.

As colunas indicam se a tag:

- É adequado para regras que abrangem o tráfego de entrada ou de saída.

- Suporta âmbito regional .

- É utilizável nas regras do Firewall do Azure como uma regra de destino apenas para tráfego de entrada ou saída.

Por padrão, as tags de serviço refletem os intervalos de toda a nuvem. Algumas tags de serviço também permitem um controle mais granular, restringindo os intervalos de IP correspondentes a uma região especificada. Por exemplo, a etiqueta de serviço Storage representa o Armazenamento do Azure para toda a nuvem, mas Storage.WestUS reduz o intervalo para apenas os intervalos de endereços IP de armazenamento da região WestUS. A tabela a seguir indica se cada tag de serviço oferece suporte a esse escopo regional e a direção listada para cada tag é uma recomendação. Por exemplo, a etiqueta AzureCloud pode ser usada para permitir tráfego de entrada. Na maioria dos cenários, não recomendamos permitir o tráfego de todos os IPs do Azure, uma vez que os IPs usados por outros clientes do Azure são incluídos como parte da marca de serviço.

| Etiqueta | Propósito | Pode usar entrada ou saída? | Pode ser regional? | Pode usar com o Firewall do Azure? |

|---|---|---|---|---|

| Grupo de Ação | Grupo de Ação. | Entrante | Não | Sim |

| Gestão de API | Gestão de tráfego para implementações dedicadas do Azure API Management. Nota: Esta etiqueta representa o ponto de extremidade do serviço de Gestão de API do Azure no plano de controlo em cada região. A tag permite que os clientes executem operações de gerenciamento nas APIs, Operations, Policies, NamedValues configuradas no serviço de Gerenciamento de API. |

Entrante | Sim | Sim |

| ApplicationInsightsDisponibilidade | Disponibilidade do Application Insights. | Entrante | Não | Sim |

| AppConfiguration | Configuração do aplicativo. | Direção exterior | Não | Sim |

| AppService | Serviço de Aplicações do Azure. Essa tag é recomendada para regras de segurança de saída para aplicativos Web e aplicativos de função. Nota: Esta etiqueta não inclui endereços IP atribuídos ao utilizar SSL baseado em IP (endereço atribuído por aplicação). |

Direção exterior | Sim | Sim |

| AppServiceManagement | Gestão de tráfego para implantações dedicadas ao Ambiente de Serviço de Aplicações. | Ambos | Não | Sim |

| AzureActiveDirectory | Serviços de ID do Microsoft Entra. Esta tag inclui login, MS Graph e outros serviços do Entra não listados especificamente nesta tabela | Direção exterior | Não | Sim |

| AzureActiveDirectoryDomainServices | Tráfego de gerenciamento para implantações dedicadas aos Serviços de Domínio Microsoft Entra. | Ambos | Não | Sim |

| AzureAdvancedThreatProtection | Microsoft Defender for Identity. | Direção exterior | Não | Sim |

| AzureArcInfrastructure | Servidores habilitados para Azure Arc, Kubernetes habilitado para Azure Arc e tráfego de Configuração de Visitante. Nota: Esta etiqueta tem uma dependência das etiquetas AzureActiveDirectory, AzureTrafficManager e AzureResourceManager . |

Direção exterior | Não | Sim |

| AzureAttestation | Atestado do Azure. | Direção exterior | Não | Sim |

| AzureBackup | Backup do Azure. Nota: Esta etiqueta tem uma dependência das etiquetas Storage e AzureActiveDirectory . |

Direção exterior | Não | Sim |

| AzureBotService | Serviço de Bot do Azure. | Ambos | Não | Sim |

| AzureCloud | Todos os endereços IP públicos do datacenter. Esta etiqueta não inclui IPv6. | Ambos | Sim | Sim |

| AzureCognitiveSearch | Azure AI Search. Essa marca especifica os intervalos de IP dos ambientes de execução multilocatários usados por um serviço de pesquisa para indexação baseada em indexador. Nota: O IP do serviço de pesquisa em si não é coberto por esta etiqueta de serviço. Na configuração de firewall do seu recurso do Azure, você deve especificar a marca de serviço e também o endereço IP específico do próprio serviço de pesquisa. |

Entrante | Não | Sim |

| AzureConnectors | Esta tag representa os endereços IP usados para conectores geridos que realizam callbacks de webhook de entrada para o serviço de Aplicações Lógicas do Azure e chamadas de saída para os seus respetivos serviços, por exemplo, Armazenamento do Azure ou Hubs de Eventos do Azure. | Ambos | Sim | Sim |

| AzureContainerAppsService | Serviço de Aplicativos de Contêiner do Azure | Ambos | Sim | Não |

| AzureContainerRegistry | Azure Container Registry. | Direção exterior | Sim | Sim |

| AzureCosmosDB | Azure Cosmos DB. | Direção exterior | Sim | Sim |

| AzureDatabricks | Azure Databricks. | Ambos | Não | Sim |

| AzureDataExplorerManagement | Gerenciamento do Azure Data Explorer. | Entrante | Não | Sim |

| AzureDeviceUpdate | Atualização de dispositivo para o Hub IoT. | Ambos | Não | Sim |

| AzureDevOps | Azure DevOps. | Entrante | Sim | Sim |

| AzureDigitalTwins | Gêmeos Digitais do Azure. Nota: Esta tag ou os endereços IP cobertos por ela podem ser usados para restringir o acesso a pontos de extremidade configurados para rotas de eventos. |

Entrante | Não | Sim |

| AzureEventGrid | Malha de Eventos do Azure | Ambos | Não | Sim |

|

AzureFrontDoor.Frontend AzureFrontDoor.Backend AzureFrontDoor.FirstParty AzureFrontDoor.MicrosoftSecurity |

A etiqueta de serviço Frontend contém os endereços IP que os clientes usam para chegar à Front Door. Você pode aplicar a marca de serviço AzureFrontDoor.Frontend quando quiser controlar o tráfego de saída que pode se conectar aos serviços por trás do Azure Front Door. A marca de serviço de back-end contém os endereços IP que o Azure Front Door usa para aceder às suas origens. Pode aplicar esta etiqueta de serviço quando configurar a segurança para as suas origens. FirstParty e MicrosoftSecurity são tags especiais reservadas para um grupo selecionado de serviços da Microsoft hospedados no Azure Front Door. A tag de serviço FirstParty só está disponível na nuvem pública, enquanto as outras tags de serviço estão disponíveis em nuvens públicas e governamentais. | Ambos | Sim | Sim |

| AzureHealthcareAPIs | Os endereços IP cobertos por esta etiqueta podem ser usados para restringir o acesso aos Serviços de Dados de Saúde do Azure. | Ambos | Não | Sim |

| AzureInformationProtection | Proteção de Informações do Azure. Nota: Esta etiqueta tem uma dependência das etiquetas AzureActiveDirectory, AzureFrontDoor.Frontend e AzureFrontDoor.FirstParty . |

Direção exterior | Não | Sim |

| AzureIoTHub | Hub IoT do Azure. | Direção exterior | Sim | Sim |

| AzureKeyVault | Azure Key Vault. Nota: Esta etiqueta tem uma dependência da etiqueta AzureActiveDirectory . |

Direção exterior | Sim | Sim |

| AzureLoadBalancer | O balanceador de carga de infraestrutura do Azure. A etiqueta traduz-se para o endereço IP virtual do host (168.63.129.16) onde se originam as verificações de integridade do Azure. Isto inclui apenas o tráfego de sondagem, não o tráfego real para o seu recurso de backend. Se não estiver a utilizar o Azure Load Balancer, pode substituir esta regra. | Ambos | Não | Não |

| AzureMachineLearningInferência | Esta etiqueta de serviço é usada para restringir a entrada de rede pública em cenários de inferência gerenciados por rede privada. | Entrante | Não | Sim |

| AzureManagedGrafana | Ponto final da instância do Azure Managed Grafana. | Direção exterior | Não | Sim |

| AzureMonitor | Log Analytics, Application Insights, Azure Monitor Workspace, AzMon e métricas personalizadas (endpoints GiG). Observação: para o agente do Azure Monitor, o AzureResourceManager também é necessário. Para o agente do Log Analytics, a tag Storage também é necessária. Se os agentes do Linux Log Analytics forem usados, a tag GuestAndHybridManagement também será necessária. (O agente legado do Log Analytics é descontinuado a 31 de agosto de 2024.) |

Direção exterior | Não | Sim |

| AzureOpenDatasets | Azure Open Datasets. Nota: Esta etiqueta tem uma dependência da etiqueta AzureFrontDoor.Frontend e etiqueta Storage. |

Direção exterior | Não | Sim |

| AzurePlatformDNS | O serviço DNS de infraestrutura básica (padrão). Você pode usar essa tag para desabilitar o DNS padrão. Seja cauteloso ao usar essa tag. Recomendamos que você leia as considerações da plataforma Azure. Também recomendamos que você realize testes antes de usar essa tag. |

Direção exterior | Não | Não |

| AzurePlatformIMDS | Azure Instance Metadata Service (IMDS), que é um serviço de infraestrutura básica. Você pode usar essa tag para desativar o IMDS padrão. Seja cauteloso ao usar essa tag. Recomendamos que você leia as considerações da plataforma Azure. Também recomendamos que você realize testes antes de usar essa tag. |

Direção exterior | Não | Não |

| AzurePlatformLKM | Serviço de licenciamento ou gerenciamento de chaves do Windows. Você pode usar esta tag para desabilitar os padrões predefinidos de licenciamento. Seja cauteloso ao usar essa tag. Recomendamos que você leia as considerações da plataforma Azure. Também recomendamos que você realize testes antes de usar essa tag. |

Direção exterior | Não | Não |

| AzureResourceManager | Azure Resource Manager. | Direção exterior | Não | Sim |

| AzureSentinel | Microsoft Sentinel. | Entrante | Não | Sim |

| AzureSignalR | Azure SignalR. | Direção exterior | Não | Sim |

| AzureSiteRecovery | Azure Site Recovery. Nota: Esta etiqueta tem uma dependência das etiquetas AzureActiveDirectory, AzureKeyVault, EventHub, GuestAndHybridManagement e Storage . |

Direção exterior | Não | Sim |

| AzureSphere | Essa tag ou os endereços IP cobertos por ela podem ser usados para restringir o acesso aos Serviços de Segurança do Azure Sphere. | Ambos | Não | Sim |

| AzureSpringCloud | Permitir tráfego para aplicativos hospedados no Azure Spring Apps. | Direção exterior | Não | Sim |

| AzureStack | Serviços do Azure Stack Bridge. Esta etiqueta representa o endpoint do serviço Azure Stack Bridge por região. |

Direção exterior | Não | Sim |

| AzureTrafficManager | Endereços IP de sondas do Azure Traffic Manager. Para obter mais informações sobre endereços IP de sondagem do Traffic Manager, consulte Perguntas Frequentes do Azure Traffic Manager. |

Entrante | Não | Sim |

| AzureUpdateDelivery | A marca de serviço de Entrega de Atualização do Azure usada para acessar as Atualizações do Windows foi preterida.

Os clientes são aconselhados a não depender deste tag de serviço e, para os clientes que já o utilizam, são aconselhados a migrar para uma das seguintes opções: Configure o Firewall do Azure para os seus dispositivos Windows 10/11 conforme documentado: • Gerir pontos de extremidade de conexão para Windows 11 Enterprise • Gerir pontos de extremidade de conexão para Windows 10 Enterprise, versão 21H2 Implementar o WSUS (Windows Server Update Services) Planear a implementação para atualizar VMs do Windows no Azure e prosseguir para a Etapa 2: Configurar o WSUS Para obter mais informações, consulte Alterações na tag de serviço de Entrega de Atualização do Azure |

Direção exterior | Não | Sim |

| AzureWebPubSub | AzureWebPubSub | Ambos | Sim | Sim |

| BatchNodeManagement | Gerenciamento de tráfego para implantações dedicadas ao Azure Batch. | Ambos | Sim | Sim |

| CaosStudio | Azure Chaos Studio. Observação: se você tiver habilitado a integração do Application Insights no Chaos Agent, a marca AzureMonitor também será necessária. |

Ambos | Não | Sim |

| CognitiveServicesFrontend | Os intervalos de endereços para o tráfego nos portais de front-end dos serviços de IA do Azure. | Ambos | Não | Sim |

| CognitiveServicesManagement | Os intervalos de endereços para o tráfego dos serviços de IA do Azure. | Ambos | Não | Sim |

| DataFactory | Azure Data Factory | Ambos | Sim | Sim |

| DataFactoryManagement | Tráfego de gestão para Azure Data Factory. | Direção exterior | Não | Sim |

| Dynamics365ForMarketingEmail | Os intervalos de endereços para o serviço de e-mail de marketing do Dynamics 365. | Ambos | Sim | Sim |

| Dynamics365BusinessCentral | Esta etiqueta ou os endereços IP abrangidos por esta etiqueta podem ser utilizados para restringir o acesso de/para os Serviços do Dynamics 365 Business Central. | Ambos | Não | Sim |

| EOPExternalPublishedIPs | Esta tag representa os endereços IP usados pelo PowerShell do Centro de Segurança e Conformidade. Consulte o Connect to Security & Compliance Center PowerShell usando o módulo EXO V2 para mais detalhes. | Ambos | Não | Sim |

| Hub de Eventos | Hubs de Eventos do Azure. | Direção exterior | Sim | Sim |

| Gestor de Gateway | Tráfego de gestão para implantações dedicadas ao Gateway de VPN do Azure e ao Gateway de Aplicações. | Entrante | Não | Não |

| GuestAndHybridManagement | Azure Automation e Configuração de Serviço de Convidado. | Direção exterior | Não | Sim |

| HDInsight | Azure HDInsight. | Entrante | Sim | Sim |

| Internet | O espaço de endereço IP que está fora da rede virtual e acessível pela Internet pública. O intervalo de endereços inclui o espaço de endereço IP público propriedade da Azure. |

Ambos | Não | Não |

| KustoAnalytics | Kusto Analytics. | Ambos | Não | Não |

| LogicApps | Aplicativos lógicos. | Ambos | Não | Sim |

| LogicAppsManagement | Gestão de tráfego para Logic Apps. | Entrante | Não | Sim |

| M365ManagementActivityApi | A API de Atividade de Gerenciamento do Office 365 fornece informações sobre várias ações e eventos de usuário, administrador, sistema e política dos logs de atividades do Office 365 e do Microsoft Entra. Os clientes e parceiros podem usar essas informações para criar novas ou aprimorar as operações, a segurança e as soluções de monitoramento de conformidade existentes para a empresa. Nota: Esta etiqueta tem uma dependência da etiqueta AzureActiveDirectory . |

Direção exterior | Sim | Sim |

| M365ManagementActivityApiWebhook | As notificações são enviadas para o webhook configurado para uma assinatura à medida que o novo conteúdo fica disponível. | Entrante | Sim | Sim |

| MicrosoftAzureFluidRelay | Esta marca representa os endereços IP usados para o Azure Microsoft Fluid Relay Server.

Nota: Esta etiqueta tem uma dependência da etiqueta AzureFrontDoor.Frontend. |

Ambos | Não | Sim |

| MicrosoftCloudAppSecurity | Microsoft Defender para aplicativos na nuvem. | Ambos | Não | Sim |

| MicrosoftDefenderForEndpoint | Serviços principais do Microsoft Defender for Endpoint. Nota: Os dispositivos precisam ser integrados com conectividade simplificada e atender aos requisitos para usar essa etiqueta de serviço. O Defender for Endpoint/Server requer etiquetas de serviço adicionais, como o OneDSCollector, para suportar todas as funcionalidades. Para obter mais informações, consulte Integração de dispositivos usando conectividade simplificada para o Microsoft Defender for Endpoint |

Ambos | Não | Sim |

| PowerBI | Serviços de back-end da plataforma Power BI e endpoints da API. |

Ambos | Sim | Sim |

| PowerPlatformInfra | Essa tag representa os endereços IP usados pela infraestrutura para hospedar serviços da Power Platform. | Ambos | Sim | Sim |

| PowerPlatformPlex | Essa tag representa os endereços IP usados pela infraestrutura para hospedar a execução da extensão Power Platform em nome do cliente. | Ambos | Sim | Sim |

| PowerQueryOnline | Power Query Online. | Ambos | Não | Sim |

| Mergulho | Conectores de dados para produtos de segurança da Microsoft (Sentinel, Defender, etc.). | Entrante | Não | Não |

| SerialConsole | Limitar o acesso às contas de armazenamento de diagnóstico de arranque somente a partir da tag de serviço do Serial Console | Entrante | Não | Sim |

| Barramento de serviço | Tráfego do Barramento de Serviço do Azure. | Direção exterior | Sim | Sim |

| ServiceFabric | Azure Service Fabric. Nota: Esta etiqueta representa o ponto de extremidade do serviço Service Fabric para o plano de controlo para cada região. Isso permite que os clientes executem operações de gerenciamento para seus clusters do Service Fabric a partir de seu ponto de extremidade VNET. (Por exemplo, https:// westus.servicefabric.azure.com). |

Ambos | Não | Sim |

| Sql | Banco de Dados SQL do Azure, Banco de Dados do Azure para MariaDB e Azure Synapse Analytics. Nota: Esta tag representa o serviço, mas não instâncias específicas do serviço. Por exemplo, a tag representa o serviço de Base de Dados SQL do Azure, mas não uma base de dados ou servidor SQL específicos. Esta etiqueta não se aplica à instância gerida do SQL. |

Direção exterior | Sim | Sim |

| SqlManagement | Gerenciamento de tráfego para implantações SQL dedicadas. | Ambos | Não | Sim |

| Armazenamento | Armazenamento do Azure. Nota: Esta tag representa o serviço, mas não instâncias específicas do serviço. Por exemplo, a tag representa o serviço de Armazenamento do Azure, mas não uma conta específica do Armazenamento do Azure. |

Direção exterior | Sim | Sim |

| StorageSyncService | Serviço de sincronização de armazenamento. | Ambos | Não | Sim |

| StorageMover | Movimentador de armazenamento. | Direção exterior | Sim | Sim |

| WindowsAdminCenter | Permita que o serviço de back-end do Windows Admin Center se comunique com a instalação do Windows Admin Center pelos clientes. | Direção exterior | Não | Sim |

| WindowsVirtualDesktop | Área de Trabalho Virtual do Azure (anteriormente Área de Trabalho Virtual do Windows). | Ambos | Não | Sim |

| VideoIndexer | Indexador de vídeo.

Usado para permitir que os clientes abram o seu NSG ao serviço Video Indexer e recebam callbacks para o seu serviço. |

Ambos | Não | Sim |

| Rede virtual | O espaço de endereço de rede virtual (todos os intervalos de endereços IP definidos para a rede virtual), todos os espaços de endereço locais conectados, redes virtuais emparelhadas, redes virtuais conectadas a um gateway de rede virtual, o endereço IP virtual do host e prefixos de endereço usados em rotas definidas pelo usuário. Essa tag também pode conter rotas padrão. | Ambos | Não | Não |

Nota

Ao usar marcas de serviço com o Firewall do Azure, você só pode criar regras de destino no tráfego de entrada e saída. Regras de origem não são suportadas. Para obter mais informações, consulte a documentação de Tags de Serviço do Firewall do Azure.

As marcas de serviço dos serviços do Azure indicam os prefixos de endereço da nuvem específica que está sendo usada. Por exemplo, os intervalos de IP subjacentes que correspondem ao valor da marca Sql na nuvem pública do Azure serão diferentes dos intervalos subjacentes na nuvem do Microsoft Azure operada pela nuvem 21Vianet.

Se implementar um ponto final de serviço de rede virtual relativo a um serviço, como o Armazenamento do Azure ou a Base de Dados SQL do Azure, o Azure adiciona uma rota para uma sub-rede da rede virtual do serviço. Os prefixos de endereço na rota são os mesmos prefixos de endereço, ou intervalos CIDR, que os da etiqueta de serviço correspondente.

Tags suportadas no modelo de implantação clássico

O modelo de implantação clássico (antes do Azure Resource Manager) dá suporte a um pequeno subconjunto das marcas listadas na tabela anterior. As tags no modelo de implantação clássico são escritas de forma diferente, conforme mostrado na tabela a seguir:

| Tag Gerenciador de Recursos | Tag correspondente no modelo de implantação clássico |

|---|---|

| AzureLoadBalancer | BALANCEADOR_DE_CARGA_AZURE |

| Internet | INTERNET |

| Rede virtual | REDE_VIRTUAL |

Tags sem suporte para rotas definidas pelo usuário (UDR)

A seguir está uma lista de tags atualmente sem suporte para uso com rotas definidas pelo usuário (UDR).

AzurePlatformDNS

AzurePlatformIMDS

AzurePlatformLKM

Rede virtual

AzureLoadBalancer (balanceador de carga da Azure)

Internet

Etiquetas de serviço nas instalações

Você pode obter a etiqueta de serviço atual e as informações de intervalo para incluir como parte de suas configurações de firewall local. Essas informações são a lista point-in-time atual dos intervalos de IP que correspondem a cada tag de serviço. Você deve obter as informações programaticamente ou por meio de um download de arquivo JSON, conforme descrito nas seções a seguir.

Usar a API de descoberta de tags de serviço

Você pode recuperar programaticamente a lista atual de tags de serviço juntamente com os detalhes do intervalo de endereços IP:

Por exemplo, para recuperar todos os prefixos da Tag de Serviço de Armazenamento, você pode usar os seguintes cmdlets do PowerShell:

$serviceTags = Get-AzNetworkServiceTag -Location eastus2

$storage = $serviceTags.Values | Where-Object { $_.Name -eq "Storage" }

$storage.Properties.AddressPrefixes

Nota

- Os dados da API representam as tags que podem ser usadas com regras NSG em sua região. Use os dados da API como a fonte da verdade para as tags de serviço disponíveis, pois podem ser diferentes do arquivo para download JSON.

- Leva até 4 semanas para que os novos dados da Etiqueta de Serviço se propaguem nos resultados da API em todas as regiões do Azure. Devido a esse processo, os resultados dos dados da API podem estar fora de sincronia com o arquivo JSON para download, pois os dados da API representam um subconjunto das tags atualmente no arquivo JSON para download.

- Deve estar autenticado e ter um papel com permissões de leitura para a sua subscrição atual.

Descubra tags de serviço usando arquivos JSON baixáveis

Você pode baixar arquivos JSON que contêm a lista atual de tags de serviço juntamente com detalhes do intervalo de endereços IP. Estas listas são atualizadas e publicadas semanalmente. Os locais para cada nuvem são:

Os intervalos de endereços IP nesses arquivos estão em notação CIDR.

As seguintes tags do AzureCloud não têm nomes regionais formatados de acordo com o esquema normal:

AzureCloud.centralfrance (FranceCentral)

AzureCloud.southfrance (FrançaSul)

AzureCloud.germanywc (AlemanhaOesteCentral)

AzureCloud.germanyn (AlemanhaNorte)

AzureCloud.norwaye (NoruegaLeste)

AzureCloud.norwayw (NoruegaOeste)

AzureCloud.switzerlandn (SuíçaNorte)

AzureCloud.switzerlandw (SuíçaOeste)

AzureCloud.usstagee (EastUSSTG)

AzureCloud.usstagec (SouthCentralUSSTG)

AzureCloud.brazilse (BrasilSudeste)

Sugestão

Pode detetar atualizações de uma publicação para a seguinte ao observar valores aumentados de changeNumber no arquivo JSON. Cada subseção (por exemplo, Storage.WestUS) tem seu próprio changeNumber que é incrementado à medida que as alterações ocorrem. O nível superior do changeNumber do arquivo é incrementado quando qualquer uma das subseções é alterada.

Para obter exemplos de como analisar as informações da etiqueta de serviço (por exemplo, obter todos os intervalos de endereços para Armazenamento em WestUS), consulte a documentação da API de Descoberta de Tags de Serviço do PowerShell.

Quando novos endereços IP são adicionados a marcas de serviço, eles não serão usados no Azure por pelo menos uma semana. Isso lhe dá tempo para atualizar quaisquer sistemas que possam precisar rastrear os endereços IP associados às tags de serviço.

Próximos passos

- Saiba como criar um grupo de segurança de rede.