Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Quando os dados do Azure Monitor indicam que pode haver um problema com sua infraestrutura ou aplicativo, um alerta é acionado. Você pode usar um grupo de ações para enviar uma notificação, como uma chamada de voz, SMS, push ou e-mail quando o alerta for acionado, além do próprio alerta. Os grupos de ação são uma coleção de preferências e ações de notificação. O Azure Monitor, o Azure Service Health e o Azure Advisor usam grupos de ações para notificar os usuários sobre o alerta e executar uma ação. Este artigo mostra como criar e gerenciar grupos de ações.

Cada ação é composta por:

- Tipo: A notificação enviada ou a ação executada. Os exemplos incluem o envio de uma chamada de voz, SMS ou e-mail. Você também pode acionar vários tipos de ações automatizadas.

- Nome: um identificador exclusivo dentro do grupo de ações.

- Detalhes: Os detalhes correspondentes que variam de acordo com o tipo.

Em geral, um grupo de ação é um serviço global. Estão a ser desenvolvidos esforços para os tornar mais disponíveis a nível regional.

As solicitações globais de clientes podem ser processadas por serviços de grupo de ação em qualquer região. Se uma região do serviço do grupo de ações estiver inativa, o tráfego será automaticamente roteado e processado em outras regiões. Como um serviço global, um grupo de ação ajuda a fornecer uma solução de recuperação de desastres. As solicitações regionais dependem da redundância da zona de disponibilidade para atender aos requisitos de privacidade e oferecer uma solução semelhante de recuperação de desastres.

- Você pode adicionar até cinco grupos de ações a uma regra de alerta.

- Os grupos de ação são executados simultaneamente, sem ordem específica.

- Várias regras de alerta podem usar o mesmo grupo de ações.

- Os Grupos de Ação são definidos pelo conjunto exclusivo de ações e pelos usuários a serem notificados. Por exemplo, se você quiser notificar User1, User2 e User3 por e-mail para duas regras de alerta diferentes, você só precisa criar um grupo de ação que você pode aplicar a ambas as regras de alerta.

Criar um grupo de ações no portal do Azure

Aceda ao portal do Azure.

Procure e selecione Monitor. O painel Monitor consolida todas as suas configurações e dados de monitoramento em uma única exibição.

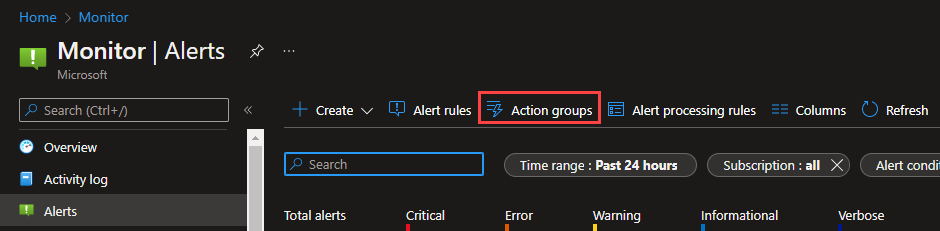

Selecione Alertas e, em seguida, selecione Grupos de ação.

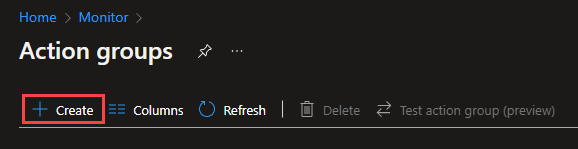

Selecione Criar.

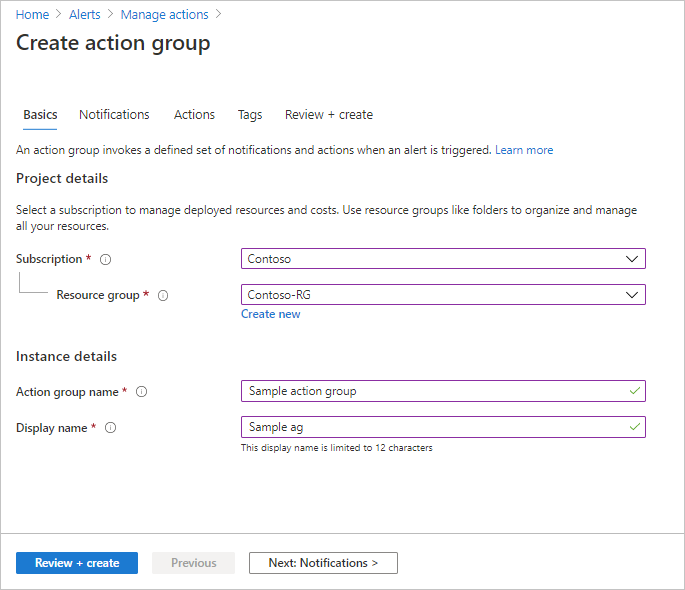

Defina as configurações básicas do grupo de ações. Na seção Detalhes do projeto:

- Selecione valores para o grupo Assinatura e Recurso.

- Selecione a região.

Nota

Os Alertas de Estado de Funcionamento do Serviço só são suportados em nuvens públicas na região global. Para que os Grupos de Ação funcionem corretamente em resposta a um Alerta de Integridade do Serviço, a região do grupo de ações deve ser definida como Global.

Opção Comportamento A nível mundial O serviço de grupos de ação decide onde armazenar o grupo de ações. O grupo de ação persiste em, pelo menos, duas regiões para assegurar a resiliência regional. O processamento das ações pode ser feito em qualquer região geográfica.

As ações de voz, SMS e email executadas como resultado de alertas de integridade do serviço são resilientes a incidentes do site ao vivo do Azure.Regionais O grupo de ações é armazenado na região selecionada. O grupo de ação é redundante de zona. Use esta opção se quiser garantir que o processamento do seu grupo de ações seja realizado dentro de um limite geográfico específico.

Você pode selecionar uma destas regiões para o processamento regional de grupos de ação:

• Leste dos EUA

• Oeste dos EUA

• Leste EUA2

• Região Oeste US2

• Centro-Sul dos EUA

• Centro-Norte dos EUA

• Suécia Central

• Alemanha Centro-Oeste

• Índia Central

• Índia Sul

Estamos continuamente adicionando mais regiões para o processamento de dados regionais de grupos de ação.O grupo de ações é salvo na assinatura, região e grupo de recursos selecionado.

Na seção Detalhes da instância, insira valores para Nome do grupo de ações e Nome para exibição. O nome para exibição é usado no lugar de um nome completo do grupo de ações quando o grupo é usado para enviar notificações.

Configure notificações. Selecione Avançar: Notificações ou selecione a guia Notificações na parte superior da página.

Defina uma lista de notificações a serem enviadas quando um alerta for acionado.

Para cada notificação:

Selecione o Tipo de notificação e preencha os campos apropriados para essa notificação. As opções disponíveis são:

Tipo de notificação Descrição Campos Função Email do Azure Resource Manager Envie um e-mail para os membros da assinatura, com base em sua função.

Consulte E-mail.Insira o endereço de email principal configurado para o usuário do Microsoft Entra. Consulte E-mail. E-mail Certifique-se de que a filtragem de e-mail e quaisquer serviços de prevenção de malware/spam estão configurados adequadamente.

Os e-mails são enviados a partir dos seguintes endereços de e-mail:

• azure-noreply@microsoft.com

• azureemail-noreply@microsoft.com

• alerts-noreply@mail.windowsazure.comDigite o e-mail para onde a notificação deve ser enviada. SMS As notificações por SMS suportam comunicação bidirecional. O SMS contém as seguintes informações:

• Nome abreviado do grupo de ação para o qual este alerta foi enviado

• O título do alerta.

Um utilizador pode responder a um SMS para:

• Cancelar a assinatura de todos os alertas SMS para todos os grupos de ação ou um único grupo de ação.

• Voltar a subscrever alertas

• Solicite ajuda.

Para obter mais informações sobre respostas SMS suportadas, consulte Respostas SMS.Insira o código do país e o número de telefone do destinatário do SMS. Se não conseguir selecionar o código do seu país/região no portal do Azure, o SMS não é suportado para o seu país/região. Se o código do seu país/região não estiver disponível, pode votar para que o seu país/região seja adicionado em Partilhe as suas ideias. Como solução alternativa até que seu país seja suportado, configure o grupo de ação para chamar um webhook para um provedor de SMS de terceiros que ofereça suporte ao seu país/região. Notificações por push do aplicativo do Azure Envie notificações para o aplicativo móvel do Azure. No campo Email da conta do Azure, insira o endereço de email que você usa como sua ID de conta ao configurar o aplicativo móvel do Azure. Voz Notificação por voz. Insira o código do país e o número de telefone do destinatário da notificação. Se não conseguir selecionar o código do seu país/região no portal do Azure, as notificações de voz não são suportadas para o seu país/região. Se o código do seu país/região não estiver disponível, pode votar para que o seu país/região seja adicionado em Partilhe as suas ideias. Como solução alternativa até que seu país seja suportado, configure o grupo de ação para chamar um webhook para um provedor de chamadas de voz de terceiros que ofereça suporte ao seu país/região. Selecione se deseja habilitar o esquema de alerta Comum. O esquema de alerta comum é uma carga útil de alerta única extensível e unificada que pode ser usada em todos os serviços de alerta no Azure Monitor. Para obter mais informações sobre o esquema comum, consulte Esquema de alerta comum.

Selecione OK.

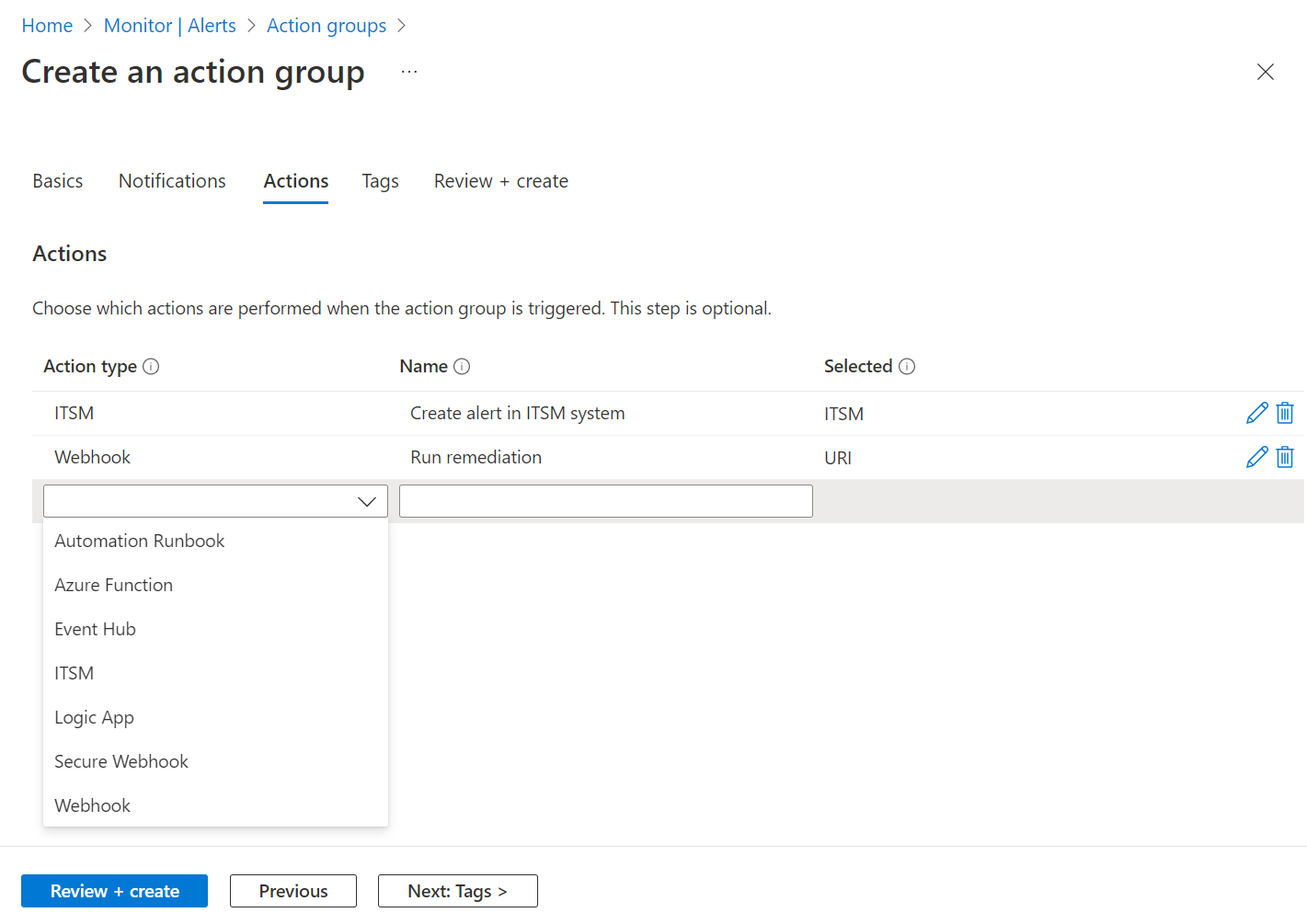

Configure ações. Selecione Next: Actions. ou selecione a guia Ações na parte superior da página.

Defina uma lista de ações a serem acionadas quando um alerta é acionado. Selecione um tipo de ação e insira um nome para cada ação.

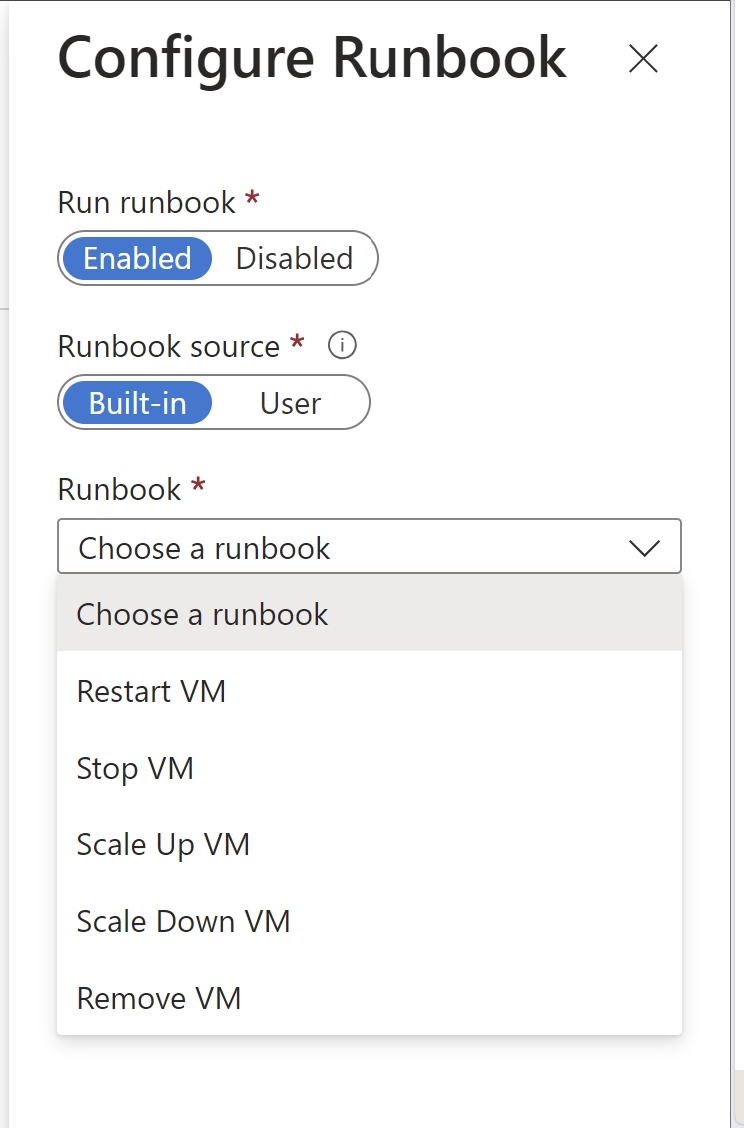

Tipo de ação Detalhes Runbook de Automatização Use o Automation Runbook para automatizar tarefas com base em métricas. Por exemplo, encerre recursos quando um determinado limite no orçamento associado for atingido. Para obter informações sobre limites em cargas úteis de runbook de automação, consulte Limites de automação. Hubs de eventos Uma ação de Hubs de Eventos publica notificações para Hubs de Eventos. É o único tipo de ação que dá suporte ao Azure Private Link e ao NSP (perímetro de segurança de rede). Para obter mais informações sobre Hubs de Eventos, consulte Hubs de Eventos do Azure — uma plataforma de streaming de big data e serviço de ingestão de eventos. Pode subscrever o fluxo de notificações de alerta a partir do recetor do evento. Funções Chama um ponto de extremidade de gatilho HTTP existente em funções. Para obter mais informações, consulte Azure Functions.

Quando você define a ação da função, o ponto de extremidade do gatilho HTTP e a chave de acesso da função são salvos na definição da ação, por exemplo,https://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>. Se você alterar a chave de acesso para a função, deverá remover e recriar a ação da função no grupo de ações.

Seu ponto de extremidade deve suportar o método HTTP POST.

A função deve ter acesso à conta de armazenamento. Se não tiver acesso, as chaves não estarão disponíveis e o URI da função não estará acessível.

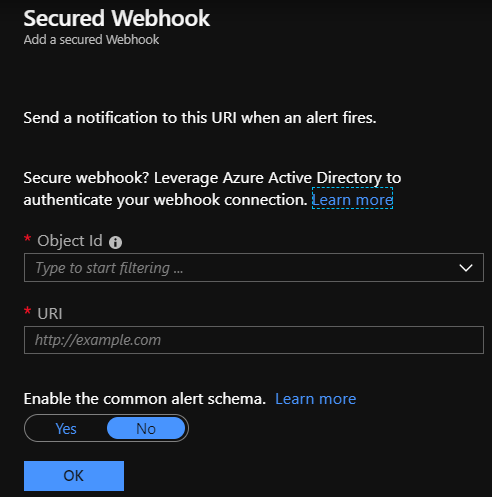

Saiba mais sobre como restaurar o acesso à conta de armazenamento.Gestão de Serviços de Tecnologia da Informação (ITSM) Uma ação ITSM requer uma conexão ITSM. Para saber como criar uma conexão ITSM, consulte Integração ITSM. Aplicações lógicas Você pode usar os Aplicativos Lógicos do Azure para criar e personalizar fluxos de trabalho para integração e para personalizar suas notificações de alerta. Webhook seguro Ao usar uma ação de webhook segura, você deve usar a ID do Microsoft Entra para proteger a conexão entre seu grupo de ação e seu ponto de extremidade, que é uma API da Web protegida. Consulte Configurar autenticação para webhook seguro. O webhook seguro não suporta autenticação básica. Se você estiver usando a autenticação básica, use a ação Webhook. Webhook Se você usar a ação webhook, seu ponto de extremidade webhook de destino deverá ser capaz de processar as várias cargas JSON que diferentes fontes de alerta emitem.

Não é possível passar certificados de segurança por meio de uma ação de webhook. Para usar a autenticação básica, você deve passar suas credenciais pelo URI.

Se o ponto de extremidade do webhook espera um esquema específico, por exemplo, o esquema do Microsoft Teams, use o tipo de ação Aplicativos lógicos para manipular o esquema de alerta para atender às expectativas do webhook de destino.

Para obter informações sobre as regras usadas para tentar novamente ações de webhook, consulte Webhook.

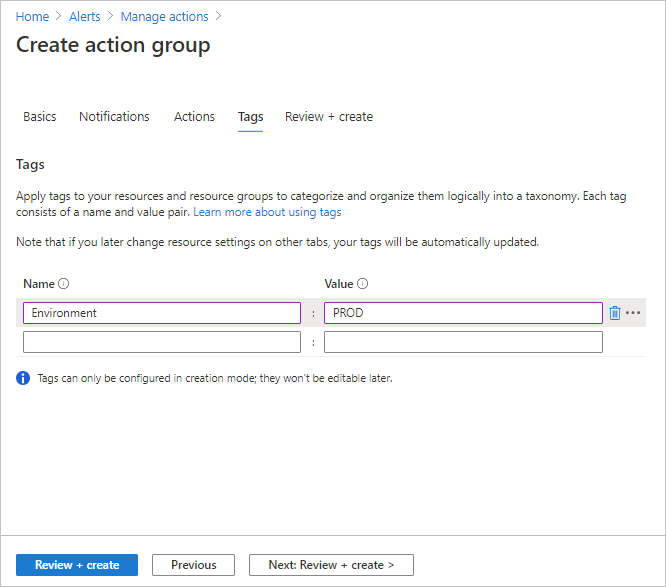

(Opcional) Se quiser atribuir um par chave-valor ao grupo de ações para categorizar seus recursos do Azure, selecione Avançar: Marcas ou a guia Marcas . Caso contrário, ignore esta etapa.

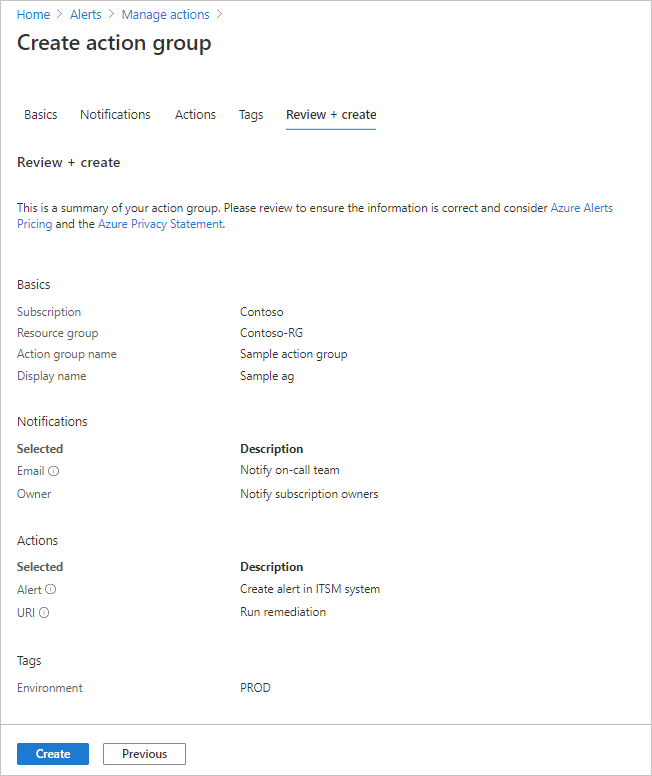

Selecione Rever + criar para rever as suas definições. Esta etapa verifica rapidamente suas entradas para garantir que você inseriu todas as informações necessárias. Se houver problemas, eles são relatados aqui. Depois de revisar as configurações, selecione Criar para criar o grupo de ações.

Nota

Quando você configura uma ação para notificar uma pessoa por e-mail ou SMS, ela recebe uma confirmação que indica que foi adicionada ao grupo de ações.

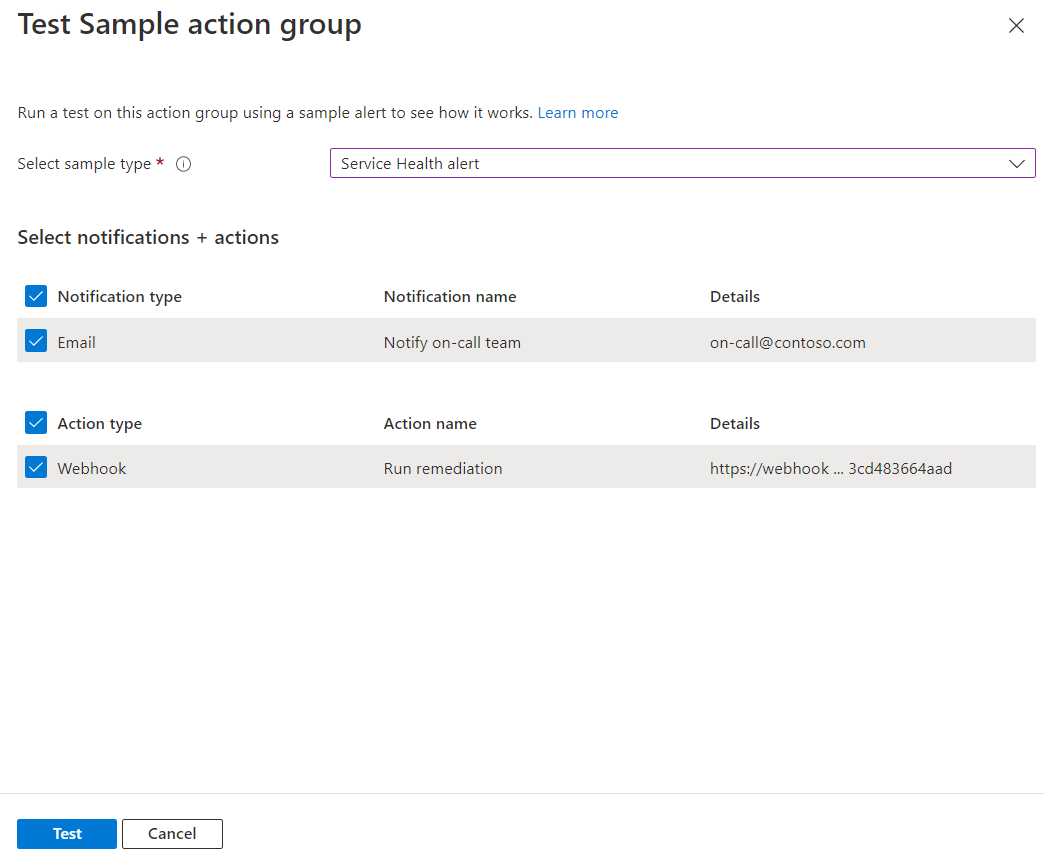

Testar um grupo de ações no portal do Azure

Ao criar ou atualizar um grupo de ações no portal do Azure, você pode testar o grupo de ações.

Crie um grupo de ações no portal do Azure.

Nota

O grupo de ações deve ser criado e salvo antes do teste. Se você estiver editando um grupo de ações existente, salve as alterações no grupo de ações antes de testar.

Na página do grupo de ações, selecione Testar.

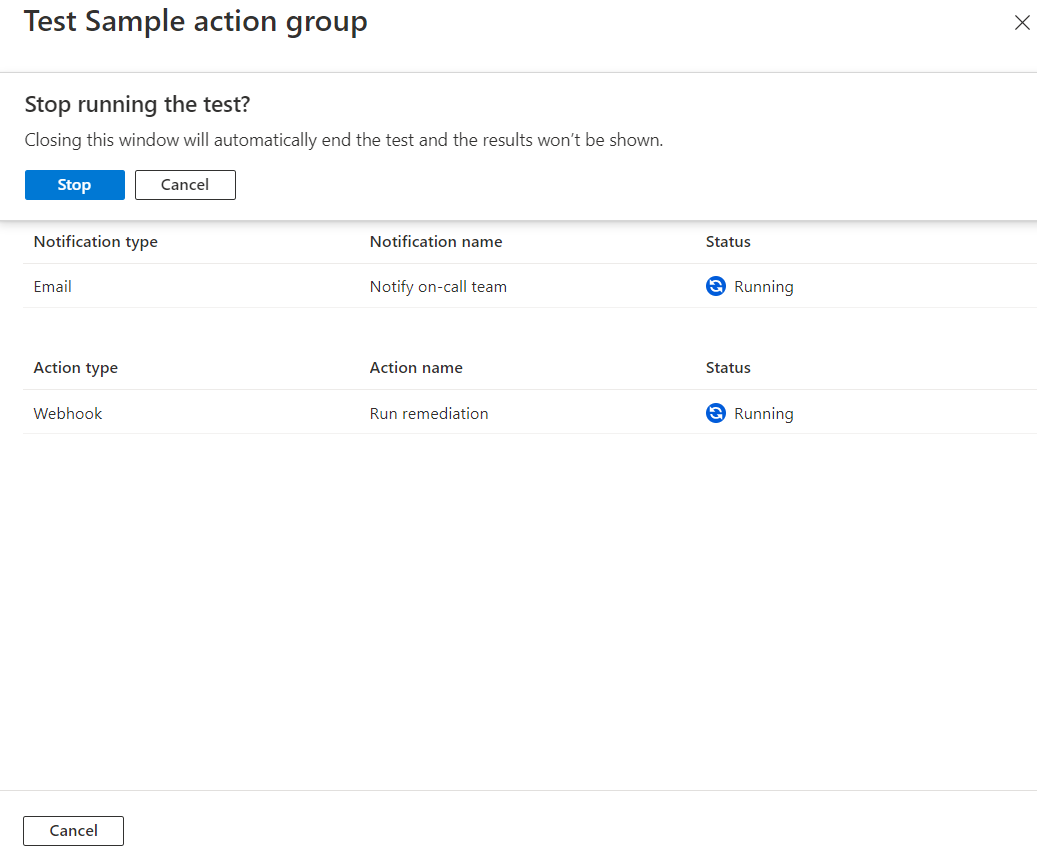

Selecione o tipo de exemplo, o tipo de notificação e o tipo de ação que quer testar. Em seguida, selecione Testar.

Se você fechar a janela ou selecionar Voltar à configuração do teste enquanto o teste estiver em execução, o teste será interrompido e você não obterá os resultados do teste.

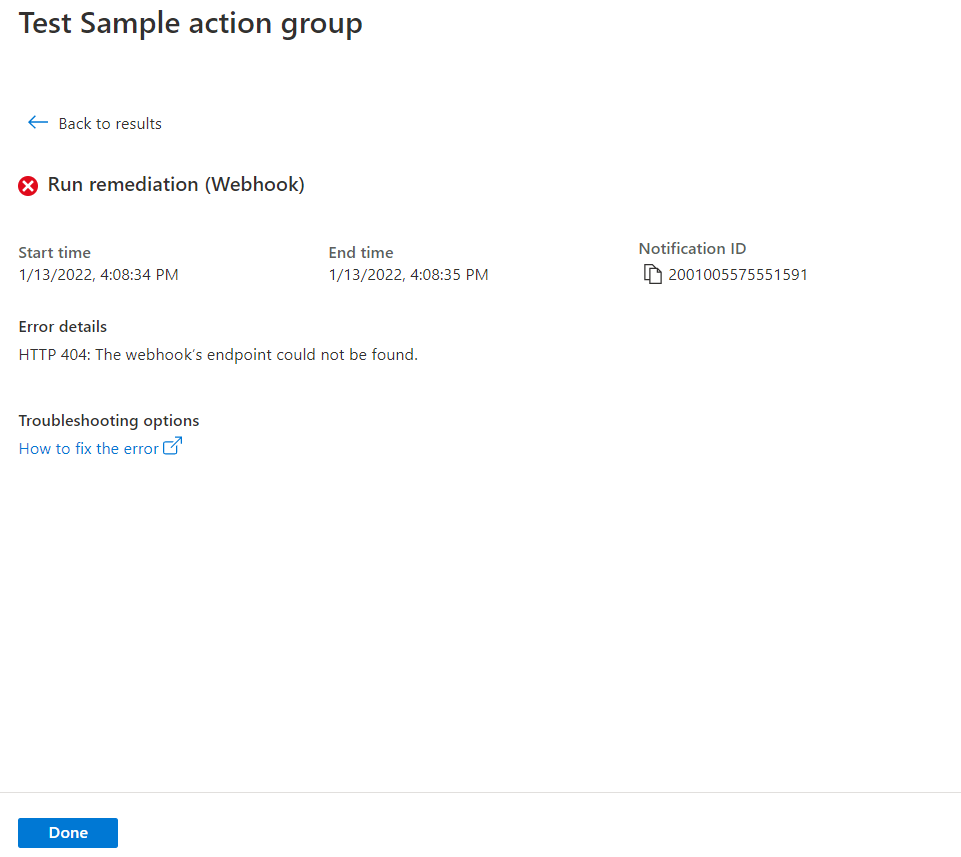

Quando o teste for concluído, um status de teste de Êxito ou Reprovadoserá exibido. Se o teste falhou e você deseja obter mais informações, selecione Exibir detalhes.

Você pode usar as informações na seção Detalhes do erro para entender o problema. Em seguida, você pode editar, salvar as alterações e testar o grupo de ações novamente.

Quando você executa um teste e seleciona um tipo de notificação, você recebe uma mensagem com "Test" no assunto. Os testes fornecem uma maneira de verificar se seu grupo de ação funciona conforme o esperado antes de ativá-lo em um ambiente de produção. Todos os detalhes e links em notificações de e-mail de teste são de um conjunto de referência de exemplo.

Requisitos de função para grupos de ação de teste

A tabela a seguir descreve os requisitos de associação de função necessários para a funcionalidade de ações de teste:

| Participação na função | Grupo de ação existente | Grupo de recursos existente e novo grupo de ação | Novo grupo de recursos e novo grupo de ação |

|---|---|---|---|

| Contribuidor de subscrição | Suportado | Suportado | Suportado |

| Contribuidor do grupo de recursos | Suportado | Suportado | Não aplicável |

| Contribuidor de recursos do grupo de ação | Suportado | Não aplicável | Não aplicável |

| Contribuidor do Azure Monitor | Suportado | Suportado | Não aplicável |

| Função personalizada 1 | Suportado | Suportado | Não aplicável |

1 A função personalizada deve ter a permissão Microsoft.Insights/ActionGroups/* adicionada, o que também permitirá que o usuário atualize e exclua o grupo de ações. Para adicionar restrições para que o usuário só possa testar o grupo de ações, adicione o seguinte na guia JSON para a função personalizada:

{

"properties": {

"roleName": "",

"description": "",

"assignableScopes": [

"/subscriptions/{subscription-id}/resourceGroups/{resource-group-name}"

],

"permissions": [

{

"actions": [

"Microsoft.Insights/ActionGroups/*"

],

"notActions": [

"Microsoft.Insights/ActionGroups/write",

"Microsoft.Insights/ActionGroups/delete"

],

"dataActions": [],

"notDataActions": []

}

]

}

}

Nota

Você pode executar um número limitado de testes por período de tempo. Para verificar quais limites se aplicam à sua situação, consulte Limites de serviço do Azure Monitor.

Ao configurar um grupo de ações no portal, você pode optar por entrar ou sair do esquema de alerta comum.

- Para encontrar exemplos de esquema comuns para todos os tipos de exemplo, consulte Definições comuns de esquema de alerta para Grupo de Ação de Teste.

- Para localizar definições de alerta de esquema não comuns, consulte Definições de esquema de alerta não comuns para Grupo de Ação de Teste.

Criar um grupo de ações com um modelo do Gerenciador de Recursos

Você pode usar um modelo do Azure Resource Manager para configurar grupos de ações. Usando modelos, você pode configurar automaticamente grupos de ação que podem ser reutilizados em determinados tipos de alertas. Esses grupos de ação garantem que todas as partes corretas sejam notificadas quando um alerta é acionado.

Os passos básicos são:

- Crie um modelo como um arquivo JSON que descreve como criar o grupo de ações.

- Implante o modelo usando qualquer método de implantação.

Modelos do Gerenciador de Recursos do grupo de ações

Para criar um grupo de ações usando um modelo do Gerenciador de Recursos, crie um recurso do tipo Microsoft.Insights/actionGroups. Em seguida, preencha todas as propriedades relacionadas. Aqui estão dois modelos de exemplo que criam um grupo de ações.

O primeiro modelo descreve como criar um modelo do Gerenciador de Recursos para um grupo de ações em que as definições de ação são codificadas no modelo. O segundo modelo descreve como criar um modelo que usa as informações de configuração do webhook como parâmetros de entrada quando o modelo é implantado.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

Gerir grupos de ação

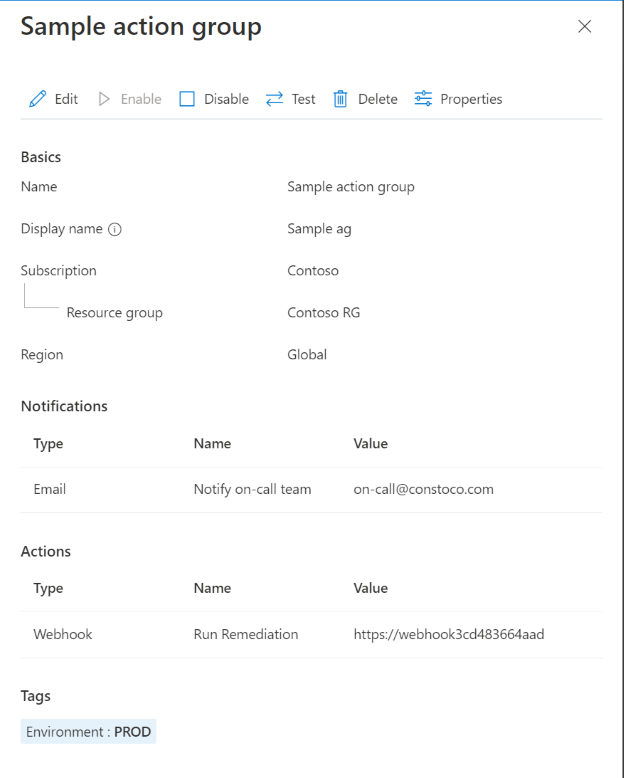

Depois de criar um grupo de ações, você pode visualizá-lo no portal:

Aceda ao portal do Azure.

Na página Monitor, selecione Alertas.

Selecione Grupos de ações.

Selecione o grupo de ações que deseja gerenciar. Pode:

- Adicione, edite ou remova ações.

- Exclua o grupo de ações.

Limites de serviço para notificações

Um número de telefone ou e-mail pode ser incluído em grupos de ação em muitas assinaturas. O Azure Monitor usa o limite de taxa para suspender notificações quando muitas notificações são enviadas para um determinado número de telefone, endereço de email ou dispositivo. A limitação de taxa garante que os alertas sejam gerenciáveis e acionáveis.

A limitação de taxa aplica-se a notificações por SMS, voz, push e e-mail. Todas as outras ações de notificação não são limitadas por taxa. A limitação da tarifa aplica-se a todas as subscrições. O limite de taxa é aplicado assim que o limite é atingido, mesmo que as mensagens sejam enviadas de várias assinaturas. Quando um endereço de e-mail é limitado por taxa, uma notificação é enviada para comunicar que o limite de taxa foi aplicado e quando o limite de taxa expira.

Para obter informações sobre limites de taxa, consulte Limites de serviço do Azure Monitor.

Email do Gestor de Recursos do Azure

Ao usar o Azure Resource Manager para notificações por email, você pode enviar emails para os membros da função de uma assinatura. O email é enviado para os membros do usuário ou grupo do Microsoft Entra ID da função. Isso inclui suporte para funções atribuídas por meio do Azure Lighthouse.

Nota

Os Grupos de Ação permitem apenas o envio de e-mails para as funções seguintes: Proprietário, Colaborador, Leitor, Colaborador de Monitoramento, Leitor de Monitoramento.

Se o seu email principal não receber notificações, configure o endereço de email para a função Email Azure Resource Manager:

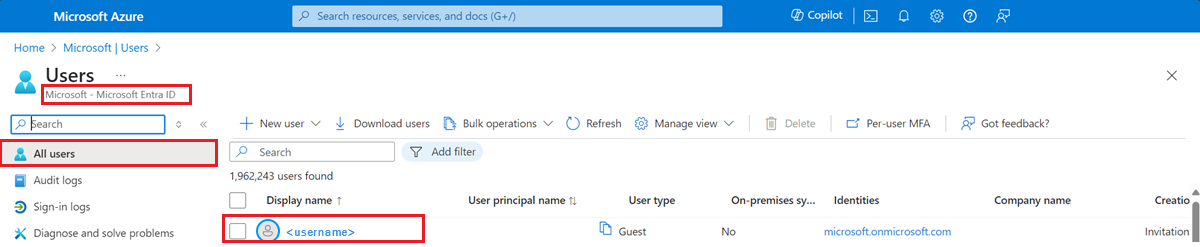

No portal do Azure, vá para Microsoft Entra ID.

Selecione Usuários no menu à esquerda para mostrar uma lista de todos os usuários.

Selecione o usuário cujo e-mail principal você deseja revisar.

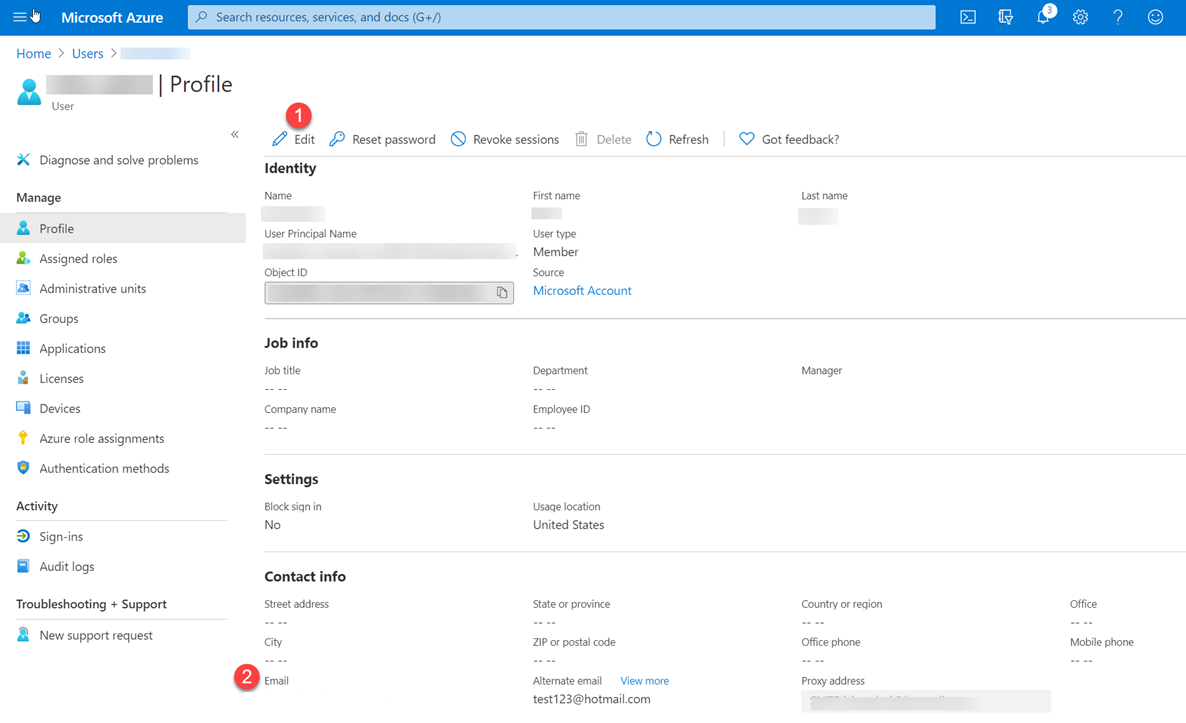

No perfil de usuário, em Propriedades, observe as informações de contato para obter um valor de email . Se estiver em branco:

- Na parte superior da página, selecione Editar propriedades.

- Insira um endereço de e-mail.

- Na parte superior da página, selecione Guardar.

Você pode ter um número limitado de ações de e-mail por grupo de ação. Para verificar quais limites se aplicam à sua situação, consulte Limites de serviço do Azure Monitor.

Quando você configura a função Gerenciador de Recursos:

- Atribua uma entidade do tipo Usuário ou Grupo à função.

- Faça a atribuição no nível da assinatura .

- Verifique se um endereço de email está configurado para o usuário em seu perfil do Microsoft Entra.

Nota

Pode levar até 24 horas para um cliente começar a receber notificações depois de adicionar uma nova função do Azure Resource Manager à sua assinatura.

SMS

Você pode ter um número limitado de ações SMS por grupo de ação.

- Para obter informações sobre limites de taxa, consulte Limites de serviço do Azure Monitor.

- Para obter informações importantes sobre como usar notificações por SMS em grupos de ações, consulte a tabela na etapa 9 em Criar um grupo de ações no portal do Azure.

Nota

Se não conseguir selecionar o código do seu país/região no portal do Azure, o SMS não é suportado para o seu país/região. Se o código do seu país/região não estiver disponível, pode votar para que o seu país/região seja adicionado em Partilhe as suas ideias. Enquanto isso, como solução alternativa, configure seu grupo de ação para chamar um webhook para um provedor de SMS de terceiros que ofereça suporte em seu país/região.

Respostas por SMS

Essas respostas são suportadas para notificações por SMS. O destinatário do SMS pode responder ao SMS com estes valores:

| RESPONDER | Descrição |

|---|---|

DESATIVAR <Action Group Short name> |

Desativa mais SMS do Grupo de Ação |

ATIVAR <Action Group Short name> |

Reativa o SMS do Grupo de Ação |

| PARAR | Desativa mais SMS de todos os Grupos de Ação |

| INICIAR | Reativa o SMS de todos os Grupos de Ação |

| AJUDA | Uma resposta é enviada ao usuário com um link para este artigo. |

Nota

Se um usuário cancelar a inscrição de alertas SMS e, em seguida, for adicionado a um novo grupo de ações, ele receberá alertas SMS para esse novo grupo de ações, mas permanecerá não inscrito de todos os grupos de ação anteriores.

Você pode ter um número limitado de ações do aplicativo do Azure por grupo de ações.

Países/Regiões com suporte de notificação por SMS

| Indicativo do país | País |

|---|---|

| 61 | Austrália |

| 43 | Áustria |

| 32 | Bélgica |

| 55 | Brasil |

| 1 | Canadá |

| 56 | Chile |

| 86 | China |

| 420 | República Checa |

| 45 | Dinamarca |

| 372 | Estónia |

| 358 | Finlândia |

| 33 | França |

| 49 | Alemanha |

| 852 | Região Administrativa Especial de Hong Kong |

| 91 | Índia |

| 353 | Irlanda |

| 972 | Israel |

| 39 | Itália |

| 81 | Japão |

| 352 | Luxemburgo |

| 60 | Malásia |

| 52 | México |

| 31 | Países Baixos |

| 64 | Nova Zelândia |

| 47 | Noruega |

| 351 | Portugal |

| 1 | Porto Rico |

| 40 | Roménia |

| 7 | Rússia |

| 65 | Singapura |

| 27 | África do Sul |

| 82 | Coreia do Sul |

| 34 | Espanha |

| 41 | Suíça |

| 886 | Taiwan |

| 971 | EAU |

| 44 | Reino Unido |

| 1 | Estados Unidos da América |

Voz

Você pode ter um número limitado de ações de voz por grupo de ação. Para obter informações importantes sobre limites de taxa, consulte Limites de serviço do Azure Monitor.

Nota

Se não conseguir selecionar o código do seu país/região no portal do Azure, as chamadas de voz não são suportadas para o seu país/região. Se o código do seu país/região não estiver disponível, pode votar para que o seu país/região seja adicionado em Partilhe as suas ideias. Enquanto isso, como solução alternativa, configure seu grupo de ação para chamar um webhook para um provedor de chamadas de voz de terceiros que ofereça suporte em seu país/região. Se um país estiver marcado com um asterisco (*), as chamadas vêm de um número de telefone baseado nos EUA.

Países/Regiões com suporte para notificação por voz

| Indicativo do país | País |

|---|---|

| 61 | Austrália |

| 43 | Áustria |

| 32 | Bélgica |

| 55 | Brasil |

| 1 | Canadá |

| 56 | Chile |

| 86 | China* |

| 420 | República Checa |

| 45 | Dinamarca |

| 372 | Estónia |

| 358 | Finlândia |

| 33 | França |

| 49 | Alemanha |

| 852 | Hong Kong* |

| 91 | Índia* |

| 353 | Irlanda |

| 972 | Israel |

| 39 | Itália* |

| 81 | Japão* |

| 352 | Luxemburgo |

| 60 | Malásia |

| 52 | México |

| 31 | Países Baixos |

| 64 | Nova Zelândia |

| 47 | Noruega |

| 351 | Portugal |

| 40 | Roménia* |

| 7 | Rússia* |

| 65 | Singapura |

| 27 | África do Sul |

| 82 | Coreia do Sul |

| 34 | Espanha |

| 46 | Sweeden |

| 41 | Suíça |

| 886 | Taiwan* |

| 971 | Emirados Árabes Unidos* |

| 44 | Reino Unido |

| 1 | Estados Unidos da América |

Para obter informações sobre preços para países/regiões suportados, consulte Preços do Azure Monitor.

Webhook

Nota

Se você usar a ação webhook, seu ponto de extremidade webhook de destino deverá ser capaz de processar as várias cargas JSON que diferentes fontes de alerta emitem. O ponto de extremidade webhook também deve ser acessível publicamente. Não é possível passar certificados de segurança por meio de uma ação de webhook. Para usar a autenticação básica, você deve passar suas credenciais pelo URI. Se o ponto de extremidade do webhook espera um esquema específico, por exemplo, o esquema do Microsoft Teams, use a ação Aplicativos lógicos para transformar o esquema de alerta para atender às expectativas do webhook de destino.

Os grupos de ação Webhook geralmente seguem estas regras quando chamados:

Quando um webhook é invocado, se a primeira chamada falhar, ele é repetido pelo menos mais 1 vez e até 5 vezes (5 tentativas) em vários intervalos de atraso (5, 20, 40 segundos).

Tentativas Atraso Entre 1º e 2º 5 segundos Entre 2 e 3 20 segundos Entre o 3º e o 4º 5 segundos Entre 4.º e 5.º 40 segundos Entre 5 e 6 5 segundos Depois que novas tentativas de chamar o webhook falharem, nenhum grupo de ação chama o ponto de extremidade por 15 minutos.

A lógica de repetição pressupõe que a chamada pode ser repetida. Os códigos de status 408, 429, 503, 504 ou HttpRequestException, WebException,

TaskCancellationExceptionpermitem que a chamada seja repetida.

Configurar autenticação para webhook seguro

A ação de webhook seguro autentica-se na API protegida usando uma instância de Principal de Serviço no locatário da aplicação Microsoft Entra "AZNS AAD Webhook". Para fazer o grupo de ação funcionar, essa Entidade de Serviço do Microsoft Entra Webhook deve ser adicionada como membro de uma função no aplicativo Microsoft Entra de destino que concede acesso ao ponto de extremidade de destino.

Para obter uma visão geral dos aplicativos e entidades de serviço do Microsoft Entra, consulte Visão geral da plataforma de identidade da Microsoft (v2.0). Siga estas etapas para aproveitar a funcionalidade segura do webhook.

Nota

A autenticação básica não é suportada pelo SecureWebhook. Para usar a autenticação básica, você deve usar Webhooko .

Se você usar a ação webhook, seu ponto de extremidade webhook de destino deverá ser capaz de processar as várias cargas JSON que diferentes fontes de alerta emitem. Se o ponto de extremidade do webhook espera um esquema específico, por exemplo, o esquema do Microsoft Teams, use a ação Aplicativos lógicos para transformar o esquema de alerta para atender às expectativas do webhook de destino.

Nota

Os módulos Azure AD e MSOnline PowerShell foram preteridos a partir de 30 de março de 2024. Para saber mais, leia a atualização de descontinuação. Após essa data, o suporte para esses módulos é limitado à assistência de migração para o SDK do Microsoft Graph PowerShell e correções de segurança. Os módulos preteridos continuarão a funcionar até 30 de março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com o Microsoft Entra ID (anteriormente Azure AD). Para perguntas comuns sobre migração, consulte as Perguntas frequentes sobre migração. Nota: As versões 1.0.x do MSOnline podem sofrer interrupções após 30 de junho de 2024.

Crie um aplicativo Microsoft Entra para sua API da Web protegida. Para obter mais informações, consulte API da Web protegida: registro de aplicativo. Configure sua API protegida para ser chamada por um aplicativo daemon e exponha permissões de aplicativo, não permissões delegadas.

Nota

Configure sua API da Web protegida para aceitar tokens de acesso V2.0. Para obter mais informações sobre essa configuração, consulte Manifesto do aplicativo Microsoft Entra.

Para habilitar o grupo de ações para usar seu aplicativo Microsoft Entra, use o script do PowerShell que segue este procedimento.

Nota

Você deve receber a função de Administrador de Aplicativos do Microsoft Entra para executar esse script.

A entidade de serviço deve receber uma função de proprietário do aplicativo Microsoft Entra para poder criar, modificar ou testar a ação segura do webhook no grupo de ações.

Configure a ação de webhook seguro.

- Copie o

$myApp.ObjectIdvalor que está no script. - Na definição de ação do webhook, na caixa ID do objeto, insira o valor copiado.

- Copie o

Script seguro do PowerShell webhook

Nota

Pré-requisitos: Instalar o SDK do Microsoft Graph PowerShell

Como executar

- Copie e cole o seguinte script na sua máquina.

- Substitua o

tenantIde oObjectIDno seu Registo de Aplicação. - Guardar como *.ps1

- Abra o comando PowerShell em sua máquina e execute o script *.ps1 .

Write-Host "================================================================================================="

$scopes = "Application.ReadWrite.All"

$myTenantId = "<<Customer's tenant id>>"

$myMicrosoftEntraAppRegistrationObjectId = "<<Customer's object id from the app registration>>"

$actionGroupRoleName = "ActionGroupsSecureWebhook"

$azureMonitorActionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a" # Required. Do not change.

Connect-MgGraph -Scopes $scopes -TenantId $myTenantId

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = @{

AllowedMemberTypes = @("Application")

DisplayName = $Name

Id = New-Guid

IsEnabled = $true

Description = $Description

Value = $Name

}

return $appRole

}

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

$myActionGroupServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$azureMonitorActionGroupsAppId'"

Write-Host "App Roles before addition of new role.."

foreach ($role in $myAppRoles) { Write-Host $role.Value }

if ($myAppRoles.Value -contains $actionGroupRoleName)

{

Write-Host "The Action Group role is already defined. No need to redefine.`n"

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

else

{

Write-Host "The Action Group role is not defined. Defining the role and adding it."

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles += $newRole

Update-MgApplication -ApplicationId $myApp.Id -AppRole $myAppRoles

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

$myServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$($myApp.AppId)'"

if ($myActionGroupServicePrincipal.DisplayName -contains "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

Write-Host "The action group Service Principal is: " + $myActionGroupServicePrincipal.DisplayName + " and the id is: " + $myActionGroupServicePrincipal.Id

}

else

{

Write-Host "The Service principal has NOT been defined/created in the tenant.`n"

$myActionGroupServicePrincipal = New-MgServicePrincipal -AppId $azureMonitorActionGroupsAppId

Write-Host "The Service Principal is been created successfully, and the id is: " + $myActionGroupServicePrincipal.Id

}

# Check if $myActionGroupServicePrincipal is not $null before trying to access its Id property

# Check if the role assignment already exists

$existingRoleAssignment = Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id | Where-Object { $_.AppRoleId -eq $myApp.AppRoles[0].Id -and $_.PrincipalId -eq $myActionGroupServicePrincipal.Id -and $_.ResourceId -eq $myServicePrincipal.Id }

# If the role assignment does not exist, create it

if ($null -eq $existingRoleAssignment) {

Write-Host "Doing app role assignment to the new action group Service Principal`n"

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id -AppRoleId $myApp.AppRoles[0].Id -PrincipalId $myActionGroupServicePrincipal.Id -ResourceId $myServicePrincipal.Id

} else {

Write-Host "Skip assigning because the role already existed."

}

Write-Host "myServicePrincipalId: " $myServicePrincipal.Id

Write-Host "My Azure AD Application (ObjectId): " $myApp.Id

Write-Host "My Azure AD Application's Roles"

foreach ($role in $myAppRoles) { Write-Host $role.Value }

Write-Host "================================================================================================="

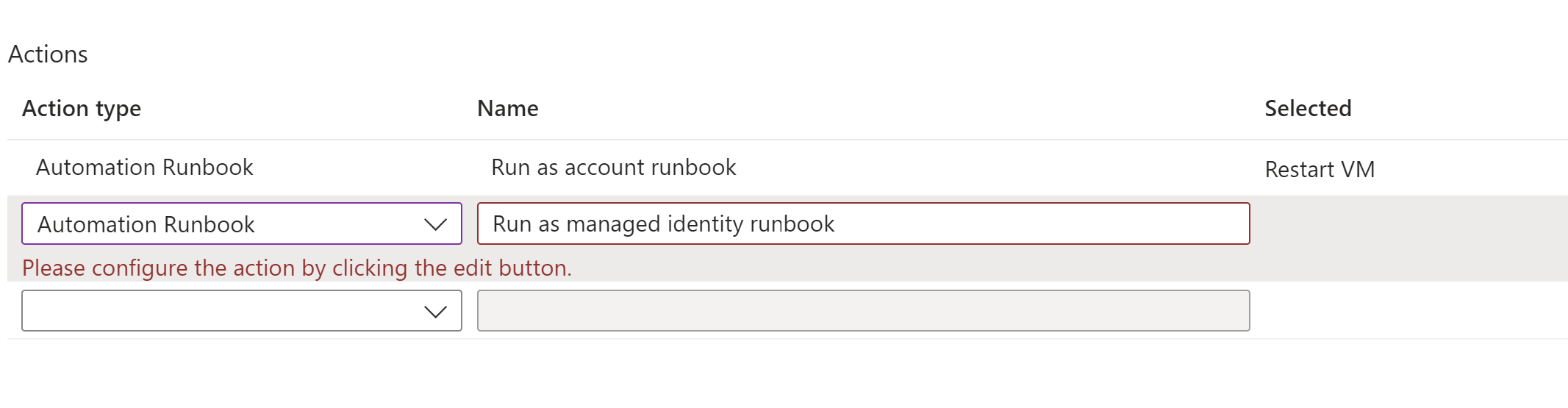

Migrar a ação Runbook de "Executar como conta" para "Executar como identidade gerenciada"

Nota

A conta Executar como Automação do Azure foi desativada em 30 de setembro de 2023, o que afeta as ações criadas com o tipo de ação Runbook de Automação. As ações existentes vinculadas a runbooks de Executar como conta não serão mais suportadas após a retirada de suporte. No entanto, esses runbooks continuariam a ser executados até a expiração do certificado "Executar como" da conta de automação.

Para garantir que você possa continuar usando as ações do runbook, você precisa:

Edite o grupo de ações adicionando uma nova ação com o tipo de ação "Runbook de automação" e escolha o mesmo runbook na lista suspensa. (Todos os 5 runbooks no menu suspenso foram reconfigurados no back-end para autenticar usando a Identidade Gerenciada em vez de Executar como conta. A Identidade Gerenciada atribuída pelo sistema na conta de Automação seria habilitada com a função de Colaborador da VM no nível de assinatura seria atribuída automaticamente.)

Exclua a ação de runbook antiga que vincula a um runbook "Executar como conta".

Salve o grupo de ações.

Próximos passos

- Obtenha uma visão geral dos alertas e saiba como receber alertas.

- Saiba mais sobre o ITSM Connector.

- Saiba mais sobre o esquema webhook de alerta do registro de atividades.