Configurar AD DS LDAP sobre TLS para arquivos NetApp do Azure

Você pode usar LDAP sobre TLS para proteger a comunicação entre um volume de Arquivos NetApp do Azure e o servidor LDAP do Ative Directory. Você pode habilitar LDAP sobre TLS para volumes NFS, SMB e de protocolo duplo dos Arquivos NetApp do Azure.

Considerações

- Os registros PTR DNS devem existir para cada controlador de domínio AD DS atribuído ao Nome do Site do AD especificado na conexão do Ative Directory dos Arquivos NetApp do Azure.

- Os registros PTR devem existir para todos os controladores de domínio no site para que o AD DS LDAP sobre TLS funcione corretamente.

Gerar e exportar certificado de autoridade de certificação raiz

Se você não tiver um certificado de autoridade de certificação raiz, precisará gerar um e exportá-lo para uso com autenticação LDAP sobre TLS.

Siga Instalar a Autoridade de Certificação para instalar e configurar a Autoridade de Certificação do AD DS.

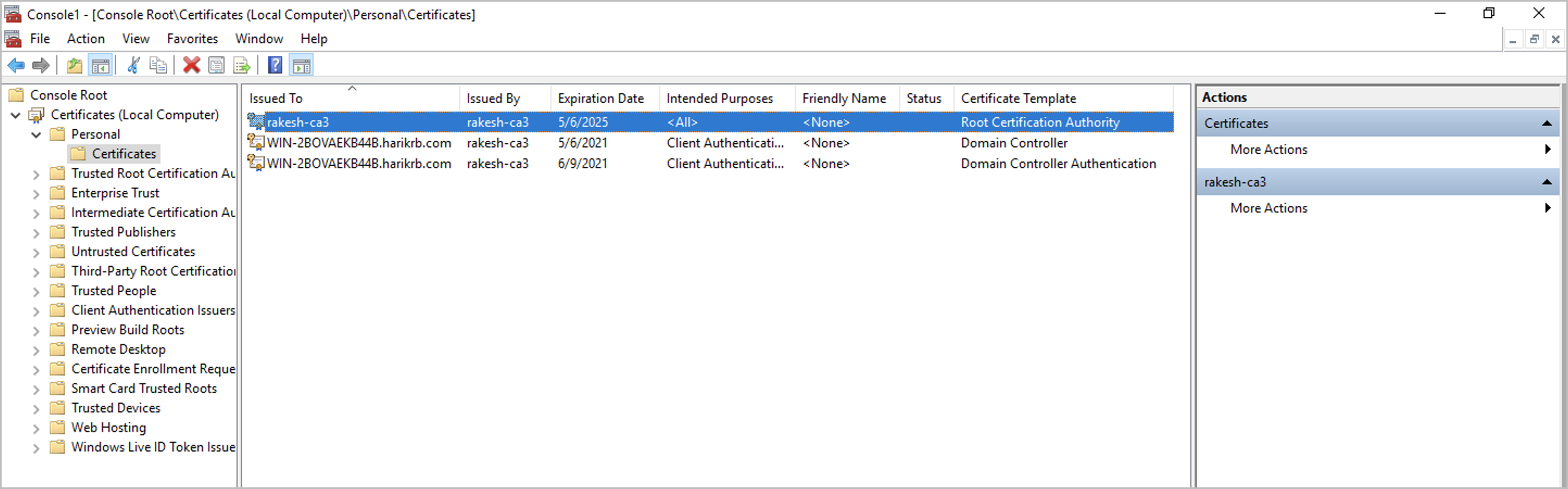

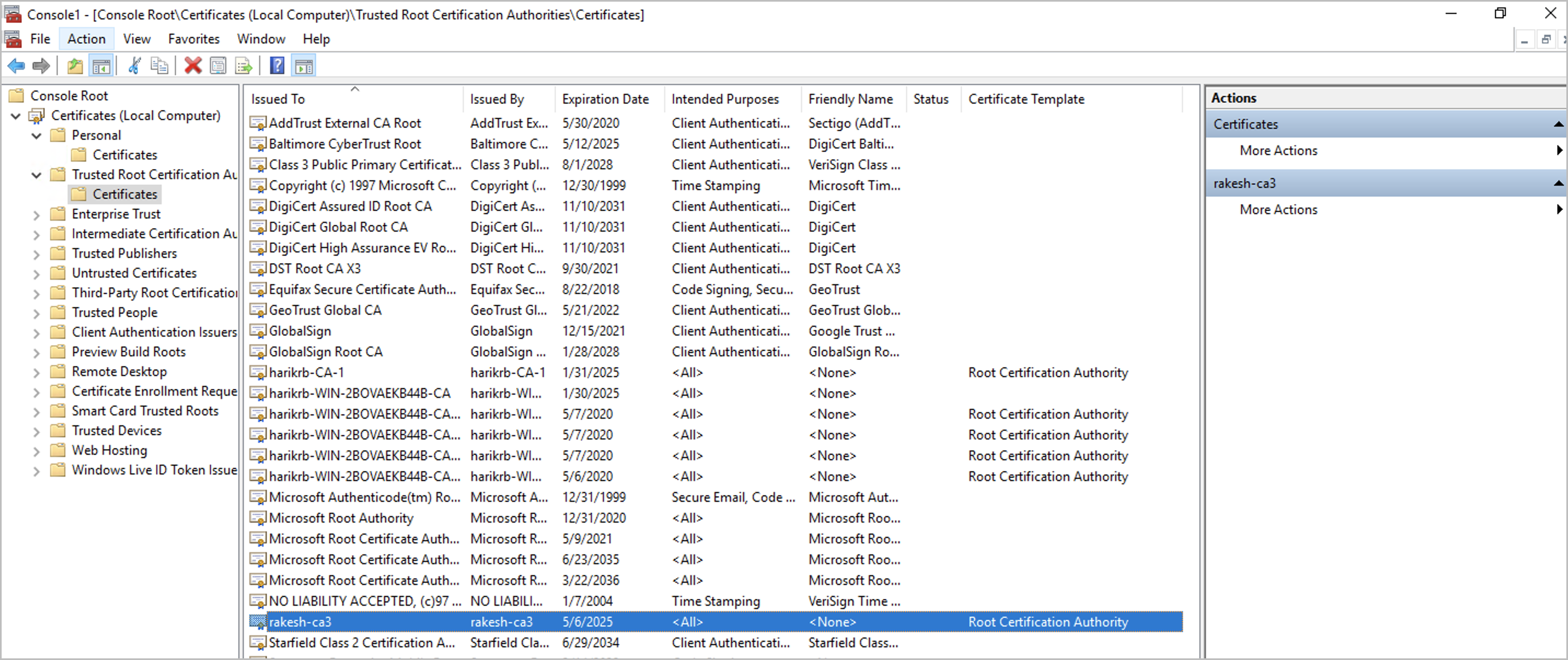

Siga Exibir certificados com o snap-in do MMC para usar o snap-in do MMC e a ferramenta Gerenciador de Certificados.

Use o snap-in Gerenciador de Certificados para localizar a raiz ou o certificado de emissão para o dispositivo local. Deve executar os comandos do snap-in Gestão de Certificados a partir de uma das seguintes definições:- Um cliente baseado no Windows que ingressou no domínio e tem o certificado raiz instalado

- Outra máquina no domínio que contém o certificado raiz

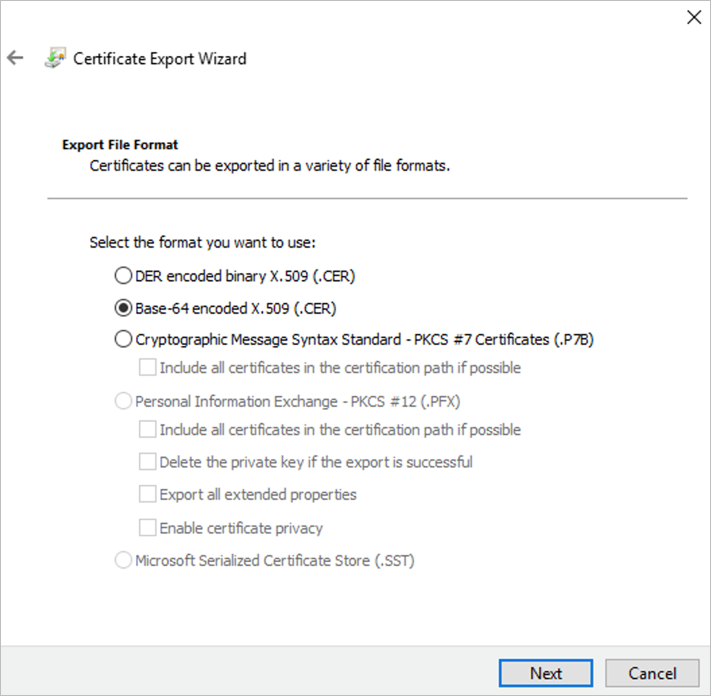

Exporte o certificado da autoridade de certificação raiz.

Os certificados de autoridade de certificação raiz podem ser exportados do diretório Autoridades de certificação raiz pessoais ou confiáveis, conforme mostrado nos exemplos a seguir:

Verifique se o certificado é exportado no X.509 codificado em Base-64 (. CER) formato:

Habilite o LDAP sobre TLS e carregue o certificado de CA raiz

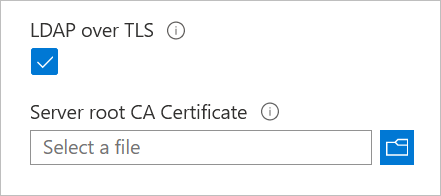

Vá para a conta NetApp usada para o volume e selecione Conexões do Ative Directory. Em seguida, selecione Ingressar para criar uma nova conexão do AD ou Editar para editar uma conexão do AD existente.

Na janela Ingressar no Ative Directory ou Editar Ative Directory exibida, marque a caixa de seleção LDAP sobre TLS para habilitar o LDAP sobre TLS para o volume. Em seguida, selecione Certificado de autoridade de certificação raiz do servidor e carregue o certificado de autoridade de certificação raiz gerado para usar para LDAP sobre TLS.

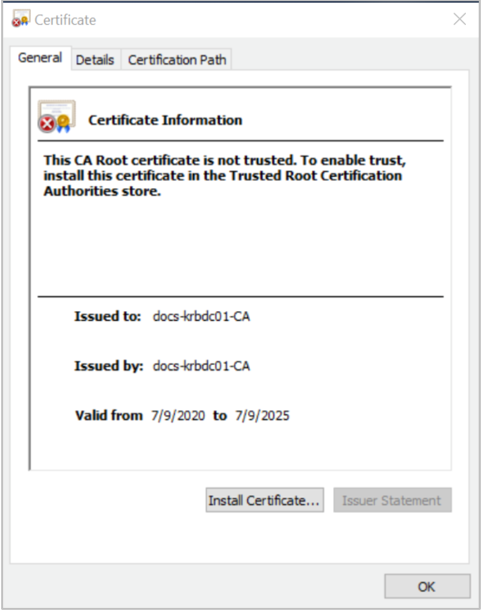

Certifique-se de que o nome da autoridade de certificação pode ser resolvido pelo DNS. Este nome é o campo "Emitido por" ou "Emitente" no certificado:

Se você carregou um certificado inválido e tem configurações existentes do AD, volumes SMB ou volumes Kerberos, ocorrerá um erro semelhante ao seguinte:

Error updating Active Directory settings The LDAP client configuration "ldapUserMappingConfig" for Vservers is an invalid configuration.

Para resolver a condição de erro, carregue um certificado de autoridade de certificação raiz válido para sua conta NetApp, conforme exigido pelo servidor LDAP do Windows Ative Directory para autenticação LDAP.

Desativar LDAP sobre TLS

A desativação do LDAP sobre TLS interrompe a criptografia de consultas LDAP para o Ative Directory (servidor LDAP). Não existem outras precauções ou impacto nos volumes de FAN existentes.

Vá para a conta NetApp usada para o volume e selecione Conexões do Ative Directory. Em seguida, selecione Editar para editar a conexão AD existente.

Na janela Editar Ative Directory exibida, desmarque a caixa de seleção LDAP sobre TLS e selecione Salvar para desabilitar LDAP sobre TLS para o volume.

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários