Criar e gerir ligações do Active Directory para o Azure NetApp Files

Vários recursos dos Arquivos NetApp do Azure exigem que você tenha uma conexão com o Ative Directory. Por exemplo, você precisa ter uma conexão com o Ative Directory antes de criar um volume SMB, um volume Kerberos NFSv4.1 ou um volume de protocolo duplo. Este artigo mostra como criar e gerenciar conexões do Ative Directory para Arquivos NetApp do Azure.

Requisitos e considerações para conexões do Ative Directory

Importante

Você deve seguir as diretrizes descritas em Compreender as diretrizes para o design e planejamento do site dos Serviços de Domínio Ative Directory para Arquivos NetApp do Azure para Serviços de Domínio Ative Directory (AD DS) ou Serviços de Domínio Microsoft Entra usados com Arquivos NetApp do Azure.

Antes de criar a conexão do AD, revise Modificar conexões do Ative Directory para Arquivos NetApp do Azure para entender o impacto de fazer alterações nas opções de configuração de conexão do AD após a conexão do AD ter sido criada. As alterações nas opções de configuração de conexão do AD causam interrupções no acesso do cliente e algumas opções não podem ser alteradas.

Uma conta do Azure NetApp Files deve ser criada na região onde os volumes do Azure NetApp Files devem ser implantados.

Por padrão, os Arquivos NetApp do Azure permitem apenas uma conexão do Ative Directory (AD) por assinatura.

Você pode criar uma conexão do Ative Directory por conta NetApp.

Antes de se inscrever neste recurso, verifique o campo Tipo de Ative Directory na página da sua conta.

A conta de administrador de conexão do Azure NetApp Files AD deve ter as seguintes propriedades:

- Deve ser uma conta de usuário de domínio do AD DS no mesmo domínio em que as contas de computador dos Arquivos NetApp do Azure são criadas.

- Ele deve ter a permissão para criar contas de computador (por exemplo, ingresso no domínio do AD) no caminho da unidade organizacional do AD DS especificado na opção Caminho da unidade organizacional da conexão do AD.

- Não pode ser uma Conta de Serviço Gerenciado de Grupo.

A conta de administrador de conexão do AD oferece suporte aos tipos de criptografia Kerberos AES-128 e Kerberos AES-256 para autenticação com AD DS para criação de conta de computador do Azure NetApp Files (por exemplo, operações de ingresso no domínio do AD).

Para habilitar a criptografia AES na conta de administrador de conexão do Azure NetApp Files AD, você deve usar uma conta de usuário de domínio do AD que seja membro de um dos seguintes grupos do AD DS:

- Administradores do Domínio

- Administradores da Empresa

- Administradores

- Operadores de Conta

- Administradores dos Serviços de Domínio Microsoft Entra _ (Somente Serviços de Domínio Microsoft Entra)_

- Como alternativa, uma conta de usuário de domínio do AD com

msDS-SupportedEncryptionTypespermissão de gravação na conta de administrador de conexão do AD também pode ser usada para definir a propriedade do tipo de criptografia Kerberos na conta de administrador de conexão do AD.

Nota

Quando você modifica a configuração para habilitar o AES na conta de administrador de conexão do AD, é uma prática recomendada usar uma conta de usuário que tenha permissão de gravação para o objeto do AD que não seja o administrador do AD dos Arquivos NetApp do Azure. Pode fazê-lo com outra conta de administrador de domínio ou delegando o controlo a uma conta. Para obter mais informações, consulte Delegando administração usando objetos da UO.

Se você definir a criptografia Kerberos AES-128 e AES-256 na conta de administrador da conexão do AD, o cliente Windows negociará o nível mais alto de criptografia suportado pelo AD DS. Por exemplo, se AES-128 e AES-256 são suportados, e o cliente suporta AES-256, então AES-256 será usado.

Para habilitar o suporte à criptografia AES para a conta de administrador na conexão do AD, execute os seguintes comandos do PowerShell do Ative Directory:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeé um parâmetro de valores múltiplos que suporta valores AES-128 e AES-256.Para obter mais informações, consulte a documentação Set-ADUser.

Se você tiver um requisito para habilitar e desabilitar determinados tipos de criptografia Kerberos para contas de computador do Ative Directory para hosts Windows ingressados no domínio usados com Arquivos NetApp do Azure, deverá usar a Política de

Network Security: Configure Encryption types allowed for KerberosGrupo .Não defina a chave

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypesdo Registro . Isso interromperá a autenticação Kerberos com os Arquivos NetApp do Azure para o host Windows onde essa chave do Registro foi definida manualmente.Nota

A configuração de política padrão para

Network Security: Configure Encryption types allowed for KerberoséNot Defined. Quando esta definição de política estiver definida comoNot Defined, todos os tipos de encriptação, exceto DES, estarão disponíveis para encriptação Kerberos. Você tem a opção de habilitar o suporte para apenas determinados tipos de criptografia Kerberos (por exemplo,AES128_HMAC_SHA1ouAES256_HMAC_SHA1). No entanto, a política padrão deve ser suficiente na maioria dos casos ao habilitar o suporte à criptografia AES com os Arquivos NetApp do Azure.Para obter mais informações, consulte Segurança de rede: Configurar tipos de criptografia permitidos para Kerberos ou Configurações do Windows para tipos de criptografia suportados por Kerberos

As consultas LDAP só têm efeito no domínio especificado nas conexões do Ative Directory (o campo Nome de Domínio DNS do AD). Esse comportamento se aplica a volumes NFS, SMB e de protocolo duplo.

Tempos limite de consulta LDAP

Por padrão, as consultas LDAP atingem o tempo limite se não puderem ser concluídas em tempo hábil. Se uma consulta LDAP falhar devido a um tempo limite, a pesquisa de usuário e/ou grupo falhará e o acesso ao volume Arquivos NetApp do Azure poderá ser negado, dependendo das configurações de permissão do volume.

Os tempos limite de consulta podem ocorrer em grandes ambientes LDAP com muitos objetos de usuário e grupo, em conexões WAN lentas e se um servidor LDAP for sobreutilizado com solicitações. A configuração de tempo limite dos Arquivos NetApp do Azure para consultas LDAP é definida como 10 segundos. Considere aproveitar os recursos de DN de usuário e grupo na Conexão do Ative Directory para o servidor LDAP para filtrar pesquisas se você estiver enfrentando problemas de tempo limite de consulta LDAP.

Contas NetApp e tipo de Ative Directory

Você pode usar a página de visão geral da conta NetApp para confirmar o tipo de conta do Ative Directory. Há três valores para o tipo AD:

- NA: Conta NetApp existente que suporta apenas uma configuração do AD por assinatura e região. A configuração do AD não é compartilhada com outras contas NetApp na assinatura.

- Multi AD: a conta NetApp suporta uma configuração AD em cada conta NetApp na assinatura. Isso permite mais de uma conexão AD por assinatura ao usar várias contas NetApp.

- AD compartilhado: a conta NetApp suporta apenas uma configuração do AD por assinatura e região, mas a configuração é compartilhada entre contas NetApp na assinatura e na região.

Para obter mais informações sobre a relação entre contas NetApp e assinaturas, consulte Hierarquia de armazenamento de arquivos NetApp do Azure.

Criar uma conexão com o Ative Directory

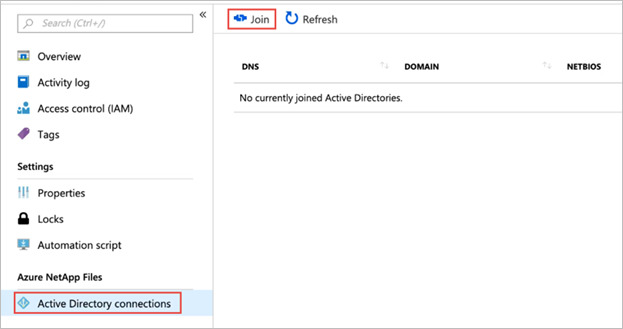

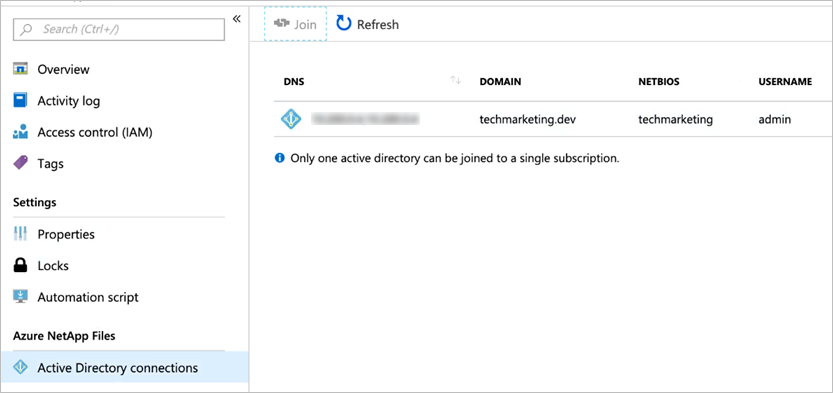

Na sua conta NetApp, selecione Conexões do Ative Directory e, em seguida , Ingressar.

Nota

Os Arquivos NetApp do Azure dão suporte a apenas uma conexão do Ative Directory dentro da mesma região e da mesma assinatura.

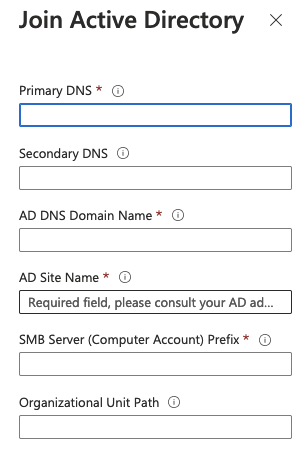

Na janela Ingressar no Ative Directory, forneça as seguintes informações, com base nos Serviços de Domínio que você deseja usar:

DNS primário (obrigatório)

Este é o endereço IP do servidor DNS primário necessário para operações de associação de domínio do Ative Directory, autenticação SMB, Kerberos e operações LDAP.DNS secundário

Este é o endereço IP do servidor DNS secundário necessário para operações de ingresso no domínio do Ative Directory, autenticação SMB, Kerberos e operações LDAP.Nota

É recomendável configurar um servidor DNS secundário. Consulte Compreender as diretrizes para o design e o planejamento do site dos Serviços de Domínio Ative Directory para Arquivos NetApp do Azure. Verifique se a configuração do servidor DNS atende aos requisitos dos Arquivos NetApp do Azure. Caso contrário, as operações do serviço Azure NetApp Files, autenticação SMB, Kerberos ou LDAP podem falhar.

Se utilizar os Serviços de Domínio Microsoft Entra, utilize os endereços IP dos controladores de domínio dos Serviços de Domínio Microsoft Entra para DNS Primário e DNS Secundário, respetivamente.

Nome de Domínio DNS do AD (obrigatório)

Este é o nome de domínio totalmente qualificado do AD DS usado com os Arquivos NetApp do Azure (por exemplo,contoso.com).Nome do Site do AD (obrigatório)

Este é o nome do site do AD DS que os Arquivos NetApp do Azure USAM para a descoberta do controlador de domínio.O nome do site padrão para AD DS e Serviços de Domínio Microsoft Entra é

Default-First-Site-Name. Siga as convenções de nomenclatura para nomes de sites se quiser renomear o nome do site.Nota

Consulte Compreender as diretrizes para o design e o planejamento do site dos Serviços de Domínio Ative Directory para Arquivos NetApp do Azure. Verifique se o design e a configuração do site do AD DS atendem aos requisitos dos Arquivos NetApp do Azure. Caso contrário, as operações do serviço Azure NetApp Files, autenticação SMB, Kerberos ou LDAP podem falhar.

Prefixo do servidor SMB (conta de computador) (obrigatório)

Este é o prefixo de nomenclatura para novas contas de computador criadas no AD DS para os volumes SMB, protocolo duplo e Kerberos NFSv4.1 dos Arquivos NetApp do Azure.Por exemplo, se o padrão de nomenclatura que sua organização usa para serviços de arquivo for

NAS-01,NAS-02e assim por diante, você usariaNASpara o prefixo.Os Arquivos NetApp do Azure criarão contas de computador adicionais no AD DS conforme necessário.

Importante

Renomear o prefixo do servidor SMB depois de criar a conexão do Ative Directory é perturbador. Você precisará remontar compartilhamentos SMB existentes depois de renomear o prefixo do servidor SMB.

Caminho da unidade organizacional

Este é o caminho LDAP para a unidade organizacional (UO) onde as contas de computador do servidor SMB serão criadas. Ou seja,OU=second level, OU=first level. Por exemplo, se você quiser usar uma UO chamadaANFcriada na raiz do domínio, o valor seráOU=ANF.Se nenhum valor for fornecido, os Arquivos NetApp do Azure usarão o

CN=Computerscontêiner.Se você estiver usando os Arquivos NetApp do Azure com os Serviços de Domínio Microsoft Entra, o caminho da unidade organizacional será

OU=AADDC Computers

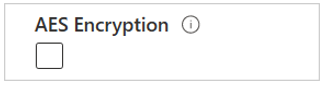

Encriptação AES

Esta opção habilita o suporte à autenticação de criptografia AES para a conta de administrador da conexão AD.

Consulte Requisitos para conexões do Ative Directory para obter os requisitos.

-

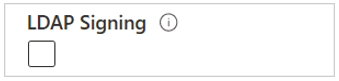

Esta opção permite a assinatura LDAP. Essa funcionalidade permite a verificação de integridade para ligações LDAP SASL (Simple Authentication and Security Layer) dos Arquivos NetApp do Azure e dos controladores de domínio dos Serviços de Domínio Ative Directory especificados pelo usuário.

Os Arquivos NetApp do Azure dão suporte à Vinculação de Canal LDAP se as opções de configuração de Assinatura LDAP e LDAP sobre TLS estiverem habilitadas na Conexão do Ative Directory. Para obter mais informações, consulte ADV190023 | Orientação da Microsoft para habilitar a vinculação de canal LDAP e a assinatura LDAP.

Nota

Os registos PTR DNS para a(s) conta(s) de computador do AD DS têm de ser criados na Unidade Organizacional do AD DS especificada na ligação do AD dos Ficheiros NetApp do Azure para que a Assinatura LDAP funcione.

Permitir usuários NFS locais com LDAP Esta opção permite que usuários locais do cliente NFS acessem volumes NFS. A definição dessa opção desabilita grupos estendidos para volumes NFS, o que limita o número de grupos suportados por um usuário a 16. Quando ativado, os grupos além do limite de 16 grupos não são honrados nas permissões de acesso. Para obter mais informações, consulte Permitir que usuários locais de NFS com LDAP acessem um volume de protocolo duplo.

LDAP sobre TLS

Esta opção habilita o LDAP sobre TLS para comunicação segura entre um volume de Arquivos NetApp do Azure e o servidor LDAP do Ative Directory. Você pode habilitar LDAP sobre TLS para volumes NFS, SMB e de protocolo duplo dos Arquivos NetApp do Azure.

Nota

A opção LDAP sobre TLS não pode estar ativada se estiver a utilizar o Microsoft Entra Domain Services. Os Serviços de Domínio do Microsoft Entra usam LDAPS (porta 636) para proteger o tráfego LDAP em vez de LDAP sobre TLS (porta 389).

Para obter mais informações, consulte Habilitar a autenticação LDAP dos Serviços de Domínio Ative Directory (AD DS) para volumes NFS.

Certificado de autoridade de certificação raiz do servidor

Esta opção carrega o certificado da autoridade de certificação usado com LDAP sobre TLS.

Para obter mais informações, consulte Habilitar a autenticação LDAP dos Serviços de Domínio Ative Directory (AD DS) para volumes NFS.

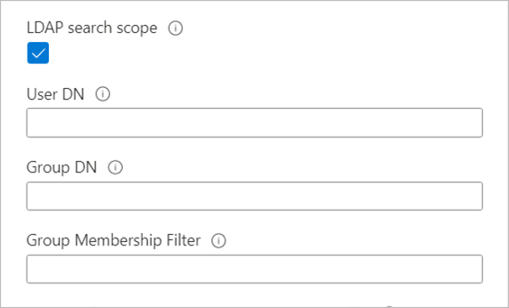

Escopo de Pesquisa LDAP, DN do Usuário, DN do Grupo e Filtro de Associação de Grupo

A opção de escopo de pesquisa LDAP otimiza as consultas LDAP de armazenamento de Arquivos NetApp do Azure para uso com topologias grandes do AD DS e LDAP com grupos estendidos ou estilo de segurança Unix com um volume de protocolo duplo do Azure NetApp Files.

As opções DN do usuário e DN do grupo permitem definir a base de pesquisa no AD DS LDAP. Essas opções limitam as áreas de pesquisa para consultas LDAP, reduzindo o tempo de pesquisa e ajudando a reduzir os tempos limite de consulta LDAP.

A opção Filtro de Associação de Grupo permite criar um filtro de pesquisa personalizado para usuários que são membros de grupos específicos do AD DS.

Consulte Configurar o LDAP do AD DS com grupos estendidos para acesso ao volume NFS para obter informações sobre essas opções.

Servidor preferencial para cliente LDAP

A opção Servidor preferencial para cliente LDAP permite enviar os endereços IP de até dois servidores AD como uma lista separada por vírgula. Em vez de entrar em contato sequencialmente com todos os serviços do AD descobertos para um domínio, o cliente LDAP entrará em contato primeiro com os servidores especificados.

Conexões SMB criptografadas com o Controlador de Domínio

Conexões SMB criptografadas com o Controlador de Domínio especifica se a criptografia deve ser usada para comunicação entre um servidor SMB e um controlador de domínio. Quando habilitado, somente o SMB3 será usado para conexões criptografadas do controlador de domínio.

Esta funcionalidade está atualmente em pré-visualização. Se esta for a primeira vez que você usa conexões SMB criptografadas com o controlador de domínio, você deve registrá-lo:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCVerifique o status do registro do recurso:

Nota

O RegistrationState pode estar no

Registeringestado por até 60 minutos antes de mudar paraRegistered. Aguarde até que o status estejaRegisteredantes de continuar.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCVocê também pode usar comandos

az feature registerda CLI do Azure eaz feature showregistrar o recurso e exibir o status do registro.Usuários da política de backup Esta opção concede privilégios de segurança adicionais a usuários ou grupos de domínio do AD DS que exigem privilégios de backup elevados para dar suporte a fluxos de trabalho de backup, restauração e migração nos Arquivos NetApp do Azure. As contas de usuário ou grupos do AD DS especificados terão permissões NTFS elevadas no nível de arquivo ou pasta.

Os seguintes privilégios se aplicam quando você usa a configuração Usuários da política de backup:

Privilégio Description SeBackupPrivilegeFaça backup de arquivos e diretórios, substituindo quaisquer ACLs. SeRestorePrivilegeRestaure arquivos e diretórios, substituindo quaisquer ACLs.

Defina qualquer SID de usuário ou grupo válido como o proprietário do arquivo.SeChangeNotifyPrivilegeIgnore a verificação transversal.

Os usuários com esse privilégio não precisam ter permissõesx() para atravessar pastas ou links simbólicos.Usuários com privilégios de segurança

Esta opção concede privilégio de segurança (SeSecurityPrivilege) a utilizadores ou grupos de domínio AD DS que necessitem de privilégios elevados para aceder aos volumes dos Ficheiros NetApp do Azure. Os usuários ou grupos do AD DS especificados terão permissão para executar determinadas ações em compartilhamentos SMB que exigem privilégios de segurança não atribuídos por padrão aos usuários do domínio.

O seguinte privilégio se aplica quando você usa a configuração Usuários com privilégios de segurança:

Privilégio Description SeSecurityPrivilegeGerencie operações de log. Esse recurso é usado para instalar o SQL Server em determinados cenários em que uma conta de domínio do AD DS não administrador deve receber temporariamente privilégios de segurança elevados.

Nota

O uso do recurso Usuários com privilégios de segurança depende do recurso Compartilhamentos de disponibilidade contínua SMB. A disponibilidade contínua SMB não é suportada em aplicativos personalizados. Ele só é suportado para cargas de trabalho usando Citrix App Layering, contêineres de perfil de usuário FSLogix e Microsoft SQL Server (não Linux SQL Server).

Importante

O uso do recurso Usuários com privilégios de segurança requer que você envie uma solicitação de lista de espera por meio da página de envio da lista de espera do Azure NetApp Files SMB Continuous Availability Shares Public Preview. Aguarde um email de confirmação oficial da equipe do Azure NetApp Files antes de usar esse recurso.

Esse recurso é opcional e tem suporte apenas com o SQL Server. A conta de domínio do AD DS usada para instalar o SQL Server já deve existir antes de ser adicionada à opção Usuários com privilégios de segurança. Quando você adiciona a conta do instalador do SQL Server à opção Usuários com privilégios de segurança, o serviço Arquivos NetApp do Azure pode validar a conta entrando em contato com um controlador de domínio do AD DS. Essa ação pode falhar se os Arquivos NetApp do Azure não puderem entrar em contato com o controlador de domínio do AD DS.Para obter mais informações sobre

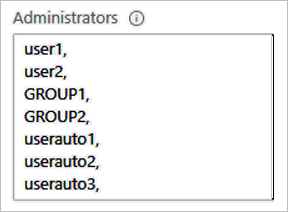

SeSecurityPrivilegeo SQL Server, consulte A instalação do SQL Server falhará se a conta de Instalação não tiver determinados direitos de usuário.Os administradores privilegiam os utilizadores

Esta opção concede privilégios de segurança adicionais a usuários ou grupos de domínio do AD DS que exigem privilégios elevados para acessar os volumes dos Arquivos NetApp do Azure. As contas especificadas terão permissões elevadas no nível de arquivo ou pasta.

Nota

Os administradores de domínio são adicionados automaticamente ao grupo de usuários com privilégios de administradores.

Nota

Esse privilégio é útil para migrações de dados.

Os seguintes privilégios se aplicam quando você usa a configuração de usuários com privilégios de administradores:

Privilégio Description SeBackupPrivilegeFaça backup de arquivos e diretórios, substituindo quaisquer ACLs. SeRestorePrivilegeRestaure arquivos e diretórios, substituindo quaisquer ACLs.

Defina qualquer SID de usuário ou grupo válido como o proprietário do arquivo.SeChangeNotifyPrivilegeIgnore a verificação transversal.

Os usuários com esse privilégio não precisam ter permissões de travessia (x) para atravessar pastas ou links simbólicos.SeTakeOwnershipPrivilegeAssuma a propriedade de arquivos ou outros objetos. SeSecurityPrivilegeGerencie operações de log. SeChangeNotifyPrivilegeIgnore a verificação transversal.

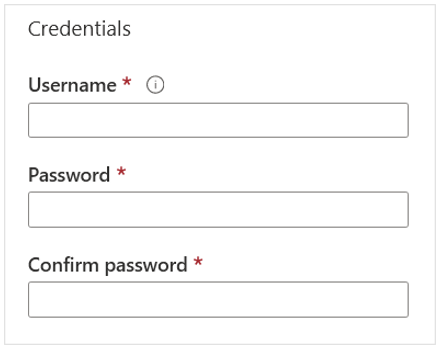

Os usuários com esse privilégio não precisam ter permissões de travessia (x) para atravessar pastas ou links simbólicos.Credenciais, incluindo o seu nome de utilizador e palavra-passe

Importante

Embora o Ative Directory ofereça suporte a senhas de 256 caracteres, as senhas do Ative Directory com Arquivos NetApp do Azure não podem exceder 64 caracteres.

Selecione Participar.

A conexão do Ative Directory que você criou é exibida.

Criar uma conexão do Ative Directory por conta NetApp (visualização)

Com esse recurso, cada conta NetApp em uma assinatura do Azure pode ter sua própria conexão AD. Uma vez configurada, a conexão AD da conta NetApp é usada quando você cria um volume SMB, um volume Kerberos NFSv4.1 ou um volume de protocolo duplo. Isso significa que os Arquivos NetApp do Azure dão suporte a mais de uma conexão do AD por assinatura do Azure quando várias contas NetApp são usadas.

Nota

Se uma assinatura tiver isso e o recurso Ative Directory compartilhado habilitado, suas contas existentes ainda compartilharão a configuração do AD. Qualquer nova conta NetApp criada na assinatura pode usar suas próprias configurações do AD. Pode confirmar a sua configuração na página de descrição geral da sua conta no campo Tipo de AD .

Considerações

- O escopo de cada configuração do AD é limitado à sua conta NetApp pai.

Registar a funcionalidade

O recurso para criar uma conexão AD por conta NetApp está atualmente em visualização. Você precisa registrar o recurso antes de usá-lo pela primeira vez. Após o registro, o recurso é ativado e funciona em segundo plano.

Registre o recurso:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryVerifique o status do registro do recurso:

Nota

O RegistrationState pode estar no

Registeringestado por até 60 minutos antes de mudar paraRegistered. Aguarde até que o status seja Registrado antes de continuar.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

Você também pode usar comandos az feature register da CLI do Azure e az feature show registrar o recurso e exibir o status do registro.

Mapeie várias contas NetApp na mesma assinatura e região para uma conexão do AD (visualização)

O recurso AD compartilhado permite que todas as contas NetApp compartilhem uma conexão AD criada por uma das contas NetApp que pertencem à mesma assinatura e à mesma região. Por exemplo, usando esse recurso, todas as contas NetApp na mesma assinatura e região podem usar a configuração comum do AD para criar um volume SMB, um volume Kerberos NFSv4.1 ou um volume de protocolo duplo. Quando você usa esse recurso, a conexão do AD fica visível em todas as contas NetApp que estão sob a mesma assinatura e a mesma região.

Com a introdução do recurso para criar uma conexão AD por conta NetApp, o registro de novos recursos para o recurso AD compartilhado não é aceito.

Nota

Você pode se registrar para usar uma conexão AD por conta NetApp se já estiver inscrito na visualização do AD compartilhado. Se você atender atualmente ao máximo de 10 contas NetApp por região do Azure por assinatura, deverá iniciar uma solicitação de suporte para aumentar o limite. Pode confirmar a sua configuração na página de descrição geral da sua conta no campo Tipo de AD .

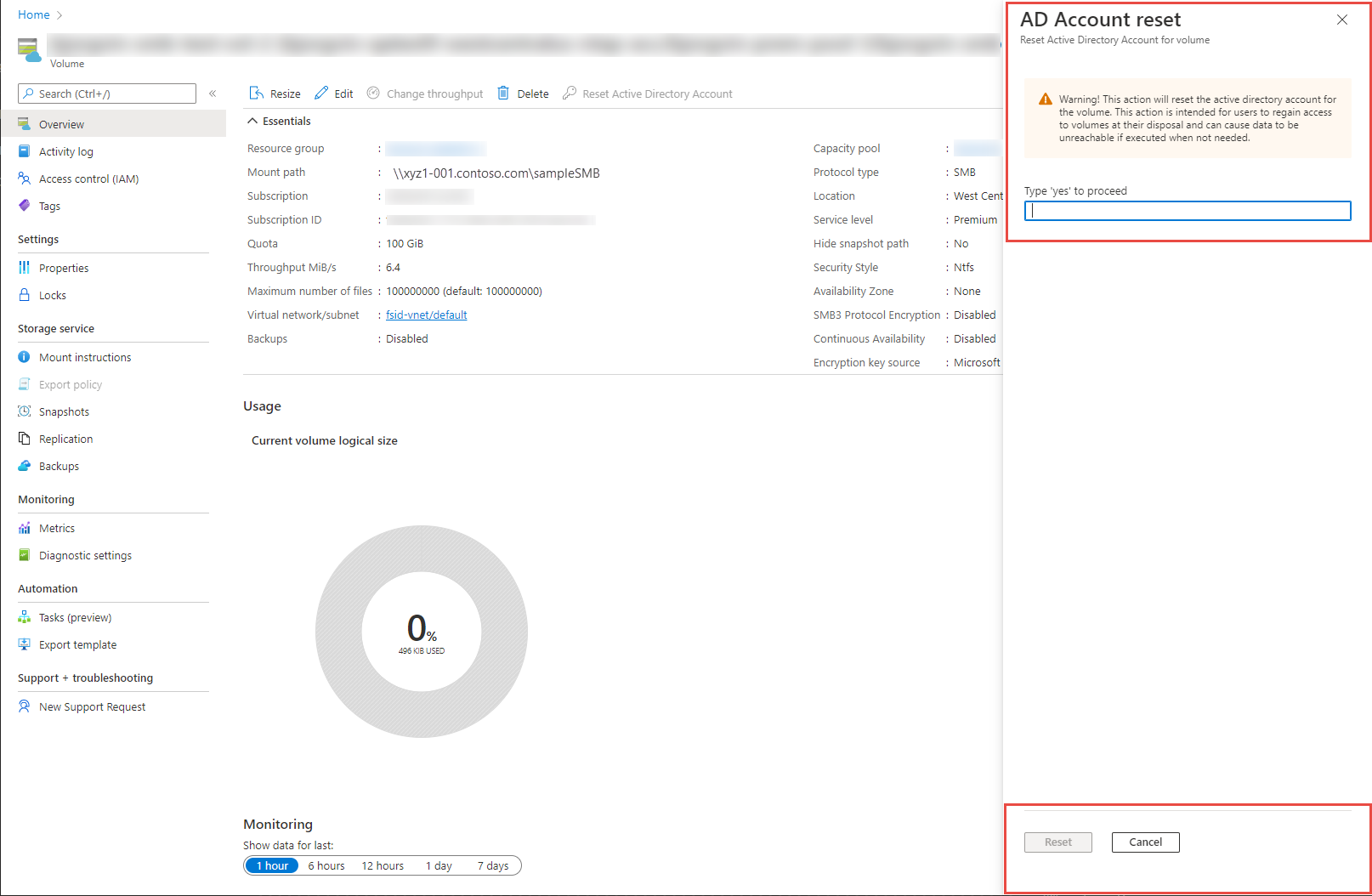

Redefinir a senha da conta de computador do Ative Directory

Se você redefinir acidentalmente a senha da conta de computador do AD no servidor AD ou se o servidor AD estiver inacessível, poderá redefinir com segurança a senha da conta do computador para preservar a conectividade com seus volumes. Uma redefinição afeta todos os volumes no servidor SMB.

Registar a funcionalidade

O recurso redefinir a senha da conta de computador do Ative Directory está atualmente em visualização pública. Se você estiver usando esse recurso pela primeira vez, precisará registrá-lo primeiro.

- Registre o recurso de redefinição de senha da conta de computador do Ative Directory:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Verifique o status do registro do recurso. O RegistrationState pode estar no

Registeringestado por até 60 minutos antes de mudar paraRegistered. Aguarde até que o status estejaRegisteredantes de continuar.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

Você também pode usar comandos az feature register da CLI do Azure e az feature show registrar o recurso e exibir o status do registro.

Passos

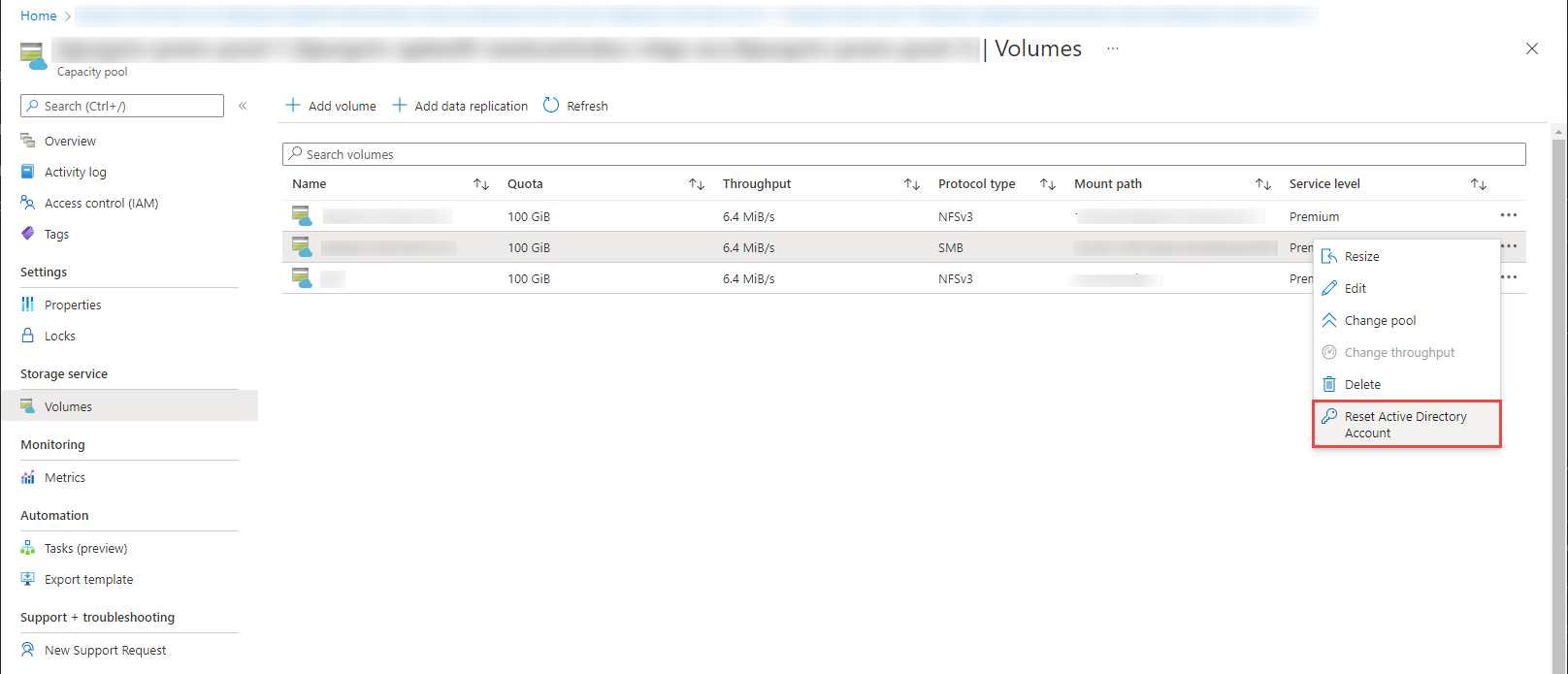

- Navegue até o menu Visão geral do volume. Selecione Redefinir conta do Ative Directory.

Como alternativa, navegue até o menu Volumes . Identifique o volume para o qual você deseja redefinir a conta do Ative Directory e selecione os três pontos (

Como alternativa, navegue até o menu Volumes . Identifique o volume para o qual você deseja redefinir a conta do Ative Directory e selecione os três pontos (...) no final da linha. Selecione Redefinir conta do Ative Directory.

- Uma mensagem de aviso que explica as implicações dessa ação aparecerá. Digite sim na caixa de texto para continuar.

Próximos passos

- Compreender as diretrizes para o design e planejamento do site dos Serviços de Domínio Ative Directory para Arquivos NetApp do Azure

- Modificar conexões do Ative Directory

- Criar um volume SMB

- Criar um volume de protocolo duplo

- Configurar criptografia Kerberos NFSv4.1

- Instalar uma nova floresta do Ative Directory usando a CLI do Azure

- Habilitar a autenticação LDAP dos Serviços de Domínio Ative Directory (AD DS) para volumes NFS

- AD DS LDAP com grupos estendidos para acesso ao volume NFS