Criar servidor com a autenticação somente Microsoft Entra, habilitada no SQL do Azure

Aplica-se a:Banco de Dados SQL do Azure Instância Gerenciada SQL

do Azure

Este guia de instruções descreve as etapas para criar um servidor lógico para o Banco de Dados SQL do Azure ou uma Instância Gerenciada SQL do Azure com autenticação somente Microsoft Entra, habilitada durante o provisionamento. O recurso de autenticação somente Microsoft Entra, impede que os usuários se conectem ao servidor ou à instância gerenciada usando a autenticação SQL e só permite conexões autenticadas com a ID do Microsoft Entra (anteriormente Azure Ative Directory).

Nota

Microsoft Entra ID é o novo nome para o Azure Ative Directory (Azure AD). Estamos atualizando a documentação neste momento.

Pré-requisitos

- A versão 2.26.1 ou posterior é necessária ao usar a CLI do Azure. Para obter mais informações sobre a instalação e a versão mais recente, consulte Instalar a CLI do Azure.

- O módulo Az 6.1.0 ou superior é necessário ao usar o PowerShell.

- Se você estiver provisionando uma instância gerenciada usando a CLI do Azure, PowerShell ou API REST, uma rede virtual e uma sub-rede precisarão ser criadas antes de começar. Para obter mais informações, consulte Criar uma rede virtual para a Instância Gerenciada SQL do Azure.

Permissões

Para provisionar um servidor lógico ou uma instância gerenciada, você precisará ter as permissões apropriadas para criar esses recursos. Os usuários do Azure com permissões mais altas, como Proprietários, Colaboradores, Administradores de Serviço e Coadministradores de assinatura, têm o privilégio de criar um servidor SQL ou uma instância gerenciada. Para criar esses recursos com a função RBAC do Azure menos privilegiada, use a função de Colaborador do SQL Server para Banco de Dados SQL e a função de Colaborador de Instância Gerenciada do SQL para Instância Gerenciada do SQL.

A função RBAC do Azure do Gerenciador de Segurança SQL não tem permissões suficientes para criar um servidor ou instância com a autenticação somente Microsoft Entra-habilitada. A função Gerenciador de Segurança SQL será necessária para gerenciar o recurso de autenticação somente Microsoft Entra, após a criação do servidor ou da instância.

Provisionamento com autenticação somente Microsoft Entra-somente habilitada

A seção a seguir fornece exemplos e scripts sobre como criar um servidor lógico ou instância gerenciada com um conjunto de administradores do Microsoft Entra para o servidor ou instância e ter a autenticação somente Microsoft Entra-habilitada durante a criação do servidor. Para obter mais informações sobre o recurso, consulte Autenticação somente Microsoft Entra.

Em nossos exemplos, estamos habilitando a autenticação somente Microsoft Entra, durante a criação do servidor ou da instância gerenciada, com um administrador de servidor e senha atribuídos ao sistema. Isso impedirá o acesso do administrador do servidor quando a autenticação somente do Microsoft Entra estiver habilitada e só permitirá que o administrador do Microsoft Entra acesse o recurso. É opcional adicionar parâmetros às APIs para incluir seu próprio administrador de servidor e senha durante a criação do servidor. No entanto, a senha não pode ser redefinida até que você desabilite a autenticação somente do Microsoft Entra. Um exemplo de como usar esses parâmetros opcionais para especificar o nome de login do administrador do servidor é apresentado na guia PowerShell nesta página.

Nota

Para alterar as propriedades existentes após a criação do servidor ou da instância gerenciada, outras APIs existentes devem ser usadas. Para obter mais informações, consulte Gerenciando a autenticação somente do Microsoft Entra, usando APIs e Configurar e gerenciar a autenticação do Microsoft Entra com o Azure SQL.

Se a autenticação somente Microsoft Entra-for definida como false, o que é por padrão, um administrador de servidor e uma senha precisarão ser incluídos em todas as APIs durante a criação do servidor ou da instância gerenciada.

Base de Dados SQL do Azure

Navegue até a página Selecionar opção de implantação SQL no portal do Azure.

Se você ainda não estiver conectado ao portal do Azure, entre quando solicitado.

Em Bancos de dados SQL, deixe Tipo de recurso definido como Banco de dados único e selecione Criar.

Na guia Noções básicas do formulário Criar Banco de Dados SQL, em Detalhes do projeto, selecione a Assinatura do Azure desejada.

Em Grupo de recursos, selecione Criar novo, insira um nome para o grupo de recursos e selecione OK.

Em Nome do banco de dados, insira um nome para o banco de dados.

Para Servidor, selecione Criar novo e preencha o novo formulário de servidor com os seguintes valores:

- Nome do servidor: insira um nome de servidor exclusivo. Os nomes de servidor devem ser globalmente exclusivos para todos os servidores no Azure, não apenas exclusivos dentro de uma assinatura. Insira um valor e o portal do Azure informará se ele está disponível ou não.

- Localização: selecione um local na lista suspensa

- Método de autenticação: Selecione Usar autenticação somente Microsoft Entra.

- Selecione Definir administrador para abrir o painel ID do Microsoft Entra e selecione uma entidade do Microsoft Entra como administrador do servidor lógico Microsoft Entra. Quando terminar, use o botão Selecionar para definir o administrador.

Selecione Next: Networking na parte inferior da página.

Na guia Rede, para Método de conectividade, selecione Ponto de extremidade público.

Para regras de firewall, defina Adicionar endereço IP do cliente atual como Sim. Deixe Permitir que os serviços e recursos do Azure acessem este servidor definido como Não.

Deixe as configurações de política de conexão e versão mínima de TLS como seu valor padrão.

Selecione Seguinte: Segurança na parte inferior da página. Configure qualquer uma das configurações do Microsoft Defender para criptografia de dados SQL, Ledger, Identity e Transparent para seu ambiente. Você também pode ignorar essas configurações.

Nota

O uso de uma identidade gerenciada atribuída pelo usuário como a identidade do servidor é suportado com a autenticação somente do Microsoft Entra. Para se conectar à instância como identidade, atribua-a a uma Máquina Virtual do Azure e execute o SSMS nessa VM. Para ambientes de produção, o uso de uma identidade gerenciada para o administrador do Microsoft Entra é recomendado devido às medidas de segurança aprimoradas e simplificadas com autenticação sem senha para recursos do Azure.

Selecione Rever + criar na parte inferior da página.

Na página Rever + criar, depois de rever, selecione Criar.

Instância Gerida do Azure SQL

Navegue até a página Selecionar opção de implantação SQL no portal do Azure.

Se você ainda não estiver conectado ao portal do Azure, entre quando solicitado.

Em Instâncias gerenciadas pelo SQL, deixe Tipo de recurso definido como Instância única e selecione Criar.

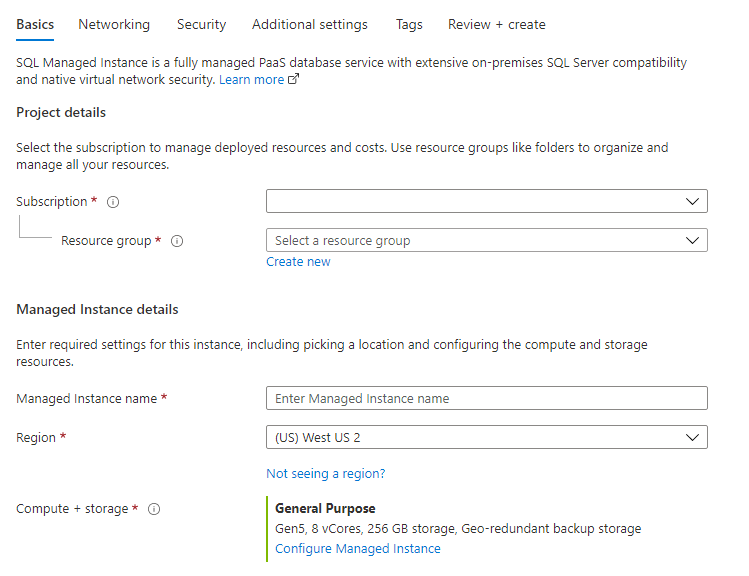

Preencha as informações obrigatórias necessárias na guia Noções básicas para obter detalhes do projeto e detalhes da instância gerenciada. Este é um conjunto mínimo de informações necessárias para provisionar uma instância gerenciada do SQL.

Para obter mais informações sobre as opções de configuração, consulte Guia de início rápido: criar uma instância gerenciada SQL do Azure.

Em Autenticação, selecione Usar autenticação somente Microsoft Entra-only para o método de Autenticação.

Selecione Definir administrador para abrir o painel ID do Microsoft Entra e selecione uma entidade do Microsoft Entra como sua instância gerenciada Administrador do Microsoft Entra. Quando terminar, use o botão Selecionar para definir o administrador.

Você pode deixar o restante das configurações padrão. Para obter mais informações sobre Rede, Segurança ou outras guias e configurações, siga o guia no artigo Guia de início rápido: criar uma instância gerenciada SQL do Azure.

Quando terminar de definir as configurações, selecione Revisar + criar para continuar. Selecione Criar para iniciar o provisionamento da instância gerenciada.

Conceder permissões de Leitores de Diretório

Quando a implantação estiver concluída para sua instância gerenciada, você poderá notar que a Instância Gerenciada SQL precisa de permissões de Leitura para acessar a ID do Microsoft Entra. As permissões de leitura podem ser concedidas clicando na mensagem exibida no portal do Azure por uma pessoa com privilégios suficientes. Para obter mais informações, consulte Função Leitores de Diretório no Microsoft Entra para Azure SQL.

Limitações

- Para redefinir a senha de administrador do servidor, a autenticação somente Microsoft Entra-somente deve ser desabilitada.

- Se a autenticação somente Microsoft Entra-estiver desabilitada, você deverá criar um servidor com um administrador de servidor e senha ao usar todas as APIs.

Conteúdos relacionados

- Se você já tiver um servidor lógico ou uma instância gerenciada pelo SQL e quiser apenas habilitar a autenticação somente do Microsoft Entra, consulte Tutorial: Habilitar a autenticação somente do Microsoft Entra-only com o Azure SQL.

- Para obter mais informações sobre o recurso de autenticação somente Microsoft Entra, consulte Autenticação somente Microsoft Entra-only com Azure SQL.

- Se você deseja impor a criação de servidor com a autenticação somente Microsoft Entra-habilitada, consulte Política do Azure para autenticação somente Microsoft Entra-only com o Azure SQL