Integre a solução VMware do Azure em uma arquitetura de hub e spoke

Este artigo fornece recomendações para integrar uma implantação da Solução VMware do Azure em uma arquitetura Hub e Spoke existente ou nova no Azure.

O cenário Hub e Spoke assume um ambiente de nuvem híbrida com cargas de trabalho em:

- Azure nativo usando serviços IaaS ou PaaS

- Solução VMware no Azure

- vSphere no local

Arquitetura

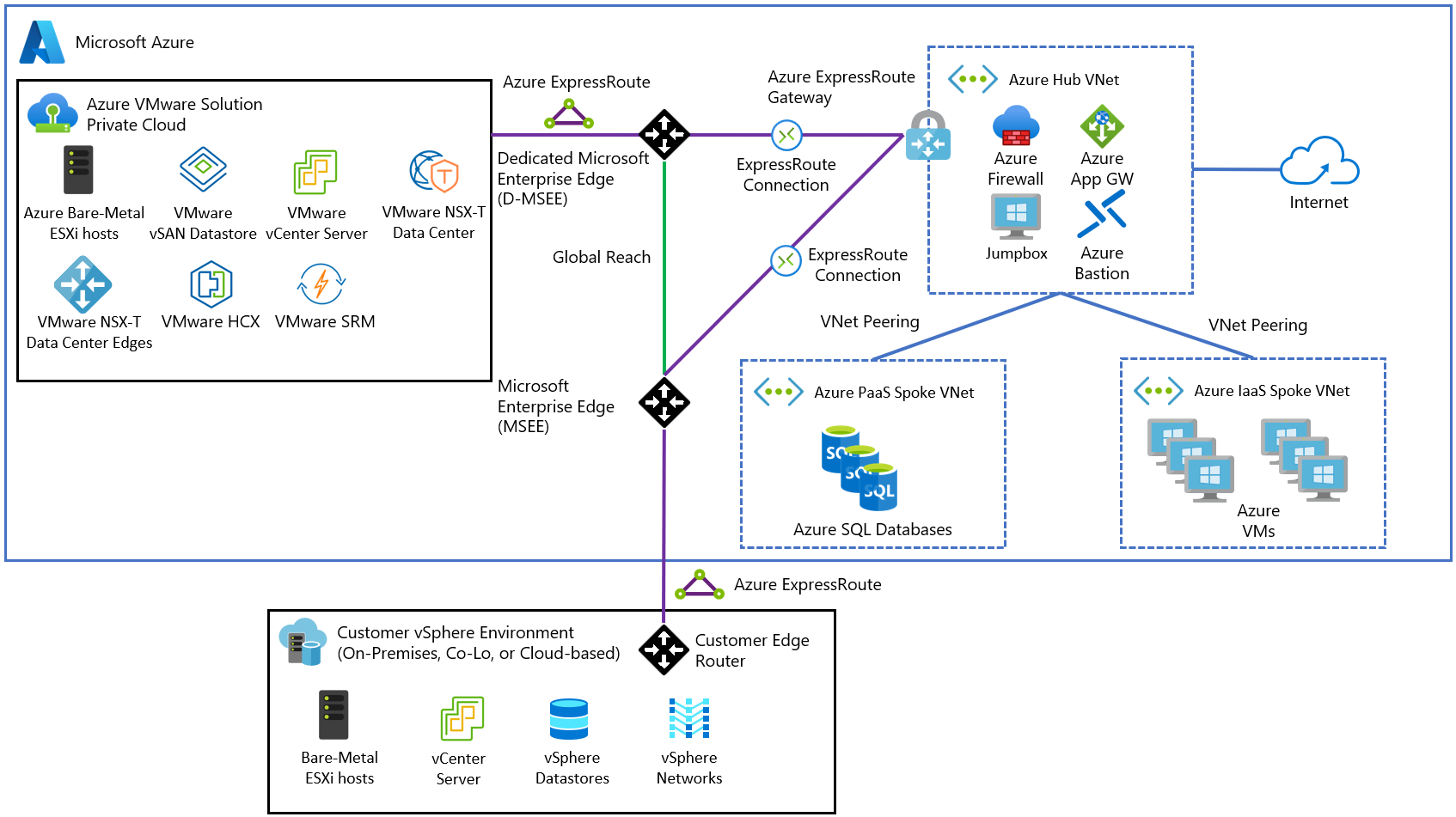

O Hub é uma Rede Virtual do Azure que atua como um ponto central de conectividade com sua nuvem privada local e da Solução VMware do Azure. Os Spokes são redes virtuais emparelhadas com o Hub para permitir a comunicação entre redes virtuais.

O tráfego entre o datacenter local, a nuvem privada do Azure VMware Solution e o Hub passa por conexões do Azure ExpressRoute. As redes virtuais spoke geralmente contêm cargas de trabalho baseadas em IaaS, mas podem ter serviços PaaS como o Ambiente do Serviço de Aplicativo, que tem integração direta com a Rede Virtual, ou outros serviços PaaS com o Azure Private Link habilitado.

Importante

Você pode usar um Gateway de Rota Expressa existente para se conectar à Solução VMware do Azure, desde que não exceda o limite de quatro circuitos de Rota Expressa por rede virtual. No entanto, para acessar a Solução VMware do Azure no local por meio da Rota Expressa, você deve ter o Alcance Global da Rota Expressa, já que o gateway da Rota Expressa não fornece roteamento transitivo entre seus circuitos conectados.

O diagrama mostra um exemplo de uma implantação de Hub e Spoke no Azure conectada à solução VMware local e do Azure por meio do ExpressRoute Global Reach.

A arquitetura tem os seguintes componentes principais:

Site local: datacenter(s) local(is) do cliente conectado(s) ao Azure por meio de uma conexão de Rota Expressa.

Azure VMware Solution private cloud: Azure VMware Solution Software-Defined Data Center formado por um ou mais clusters vSphere, cada um com um máximo de 16 hosts.

Gateway de Rota Expressa: permite a comunicação entre a nuvem privada da Solução VMware do Azure, os serviços compartilhados na rede virtual do Hub e as cargas de trabalho executadas em redes virtuais Spoke por meio de uma Conexão de Rota Expressa.

ExpressRoute Global Reach: Permite a conectividade entre a nuvem privada local e a nuvem privada da Solução VMware do Azure. A conectividade entre a Solução VMware do Azure e a malha do Azure é apenas através do ExpressRoute Global Reach.

Considerações sobre a VPN S2S: a conectividade com a nuvem privada da Solução VMware do Azure usando o Azure S2S VPN é suportada, desde que atenda aos requisitos mínimos de rede para o VMware HCX.

Rede virtual do Hub: atua como o ponto central de conectividade com sua rede local e a nuvem privada da Solução VMware do Azure.

Rede virtual Spoke

IaaS Spoke: Hospeda cargas de trabalho baseadas em IaaS do Azure, incluindo conjuntos de disponibilidade de VM e Conjuntos de Escala de Máquina Virtual, e os componentes de rede correspondentes.

PaaS Spoke: Hospeda serviços PaaS do Azure usando endereçamento privado graças ao Private Endpoint e Private Link.

Firewall do Azure: atua como a peça central para segmentar o tráfego entre os Spokes e a Solução VMware do Azure.

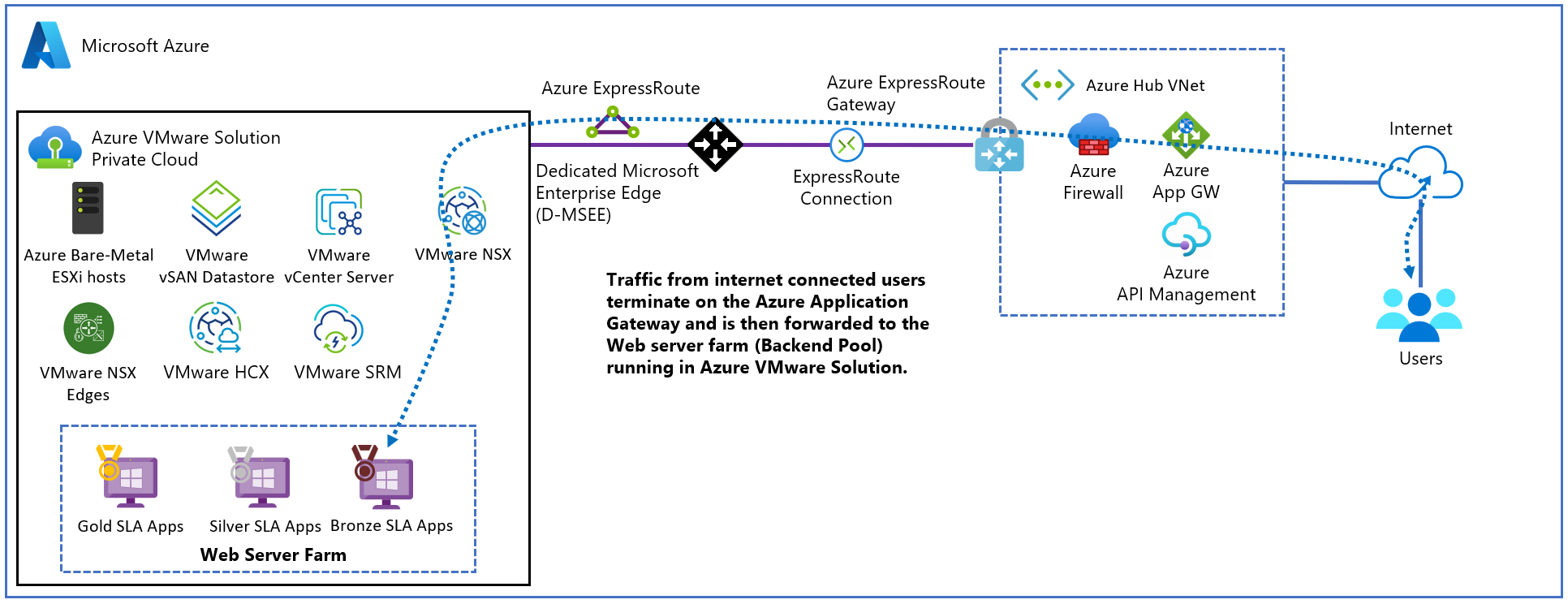

Gateway de Aplicativo: Expõe e protege aplicativos Web executados em máquinas virtuais (VMs) IaaS/PaaS do Azure ou Azure VMware Solution. Ele se integra com outros serviços, como o Gerenciamento de API.

Considerações sobre rede e segurança

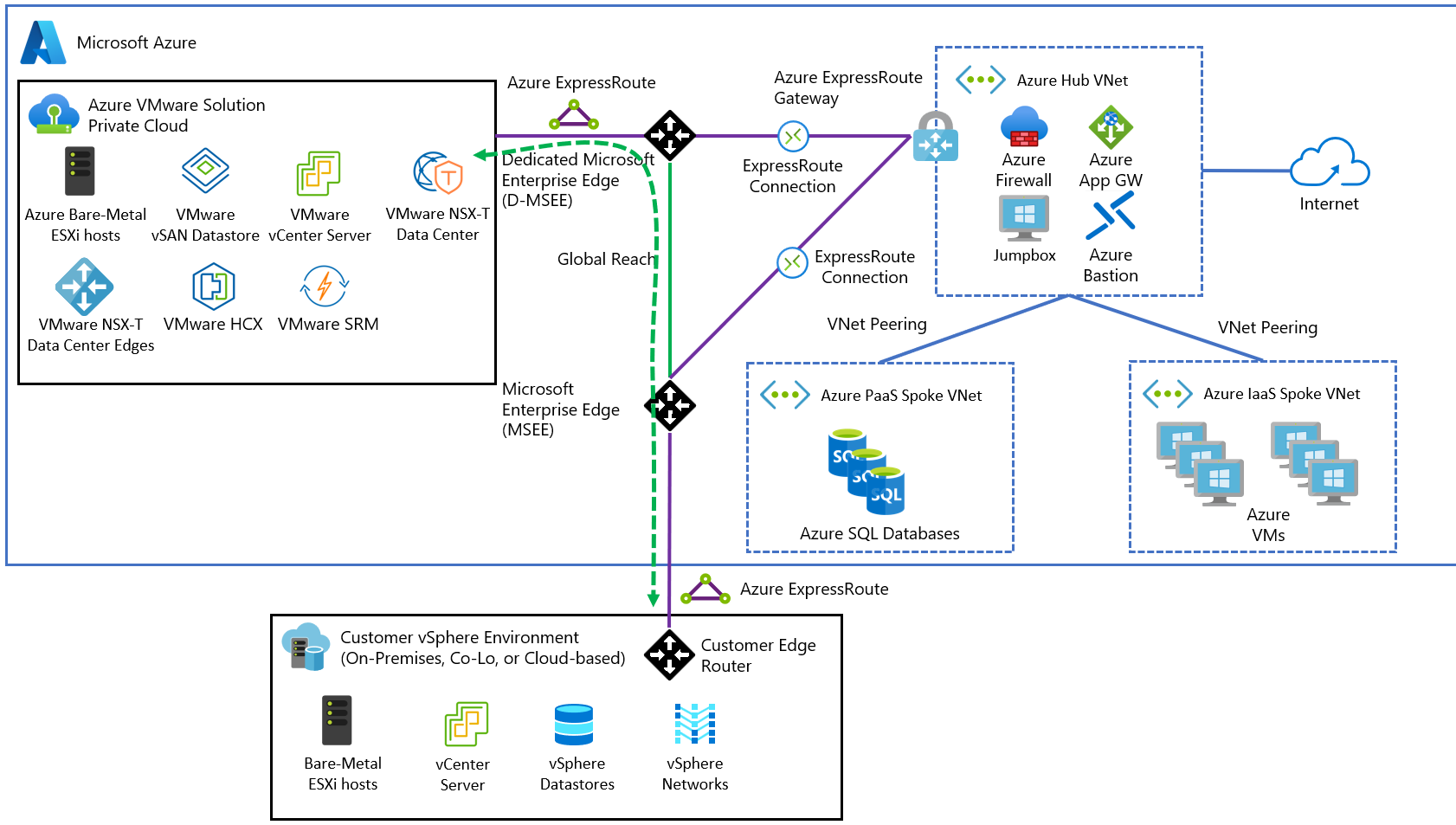

As conexões de Rota Expressa permitem que o tráfego flua entre o local, a Solução VMware do Azure e a malha de rede do Azure. A Solução VMware do Azure usa o ExpressRoute Global Reach para implementar essa conectividade.

Como um gateway de Rota Expressa não fornece roteamento transitivo entre seus circuitos conectados, a conectividade local também deve usar o Alcance Global da Rota Expressa para se comunicar entre o ambiente vSphere local e a Solução VMware do Azure.

Fluxo de tráfego local para a Solução VMware do Azure

Fluxo de tráfego do Azure VMware Solution to Hub VNet

Para obter mais informações sobre os conceitos de rede e conectividade da Solução VMware do Azure, consulte a documentação do produto Solução VMware do Azure.

Segmentação de tráfego

O Firewall do Azure é a peça central da topologia Hub and Spoke, implantada na rede virtual do Hub. Use o Firewall do Azure ou outro dispositivo virtual de rede (NVA) com suporte do Azure para estabelecer regras de tráfego e segmentar a comunicação entre os diferentes raios e as cargas de trabalho da Solução VMware do Azure.

Crie tabelas de rotas para direcionar o tráfego para o Firewall do Azure. Para as redes virtuais Spoke, crie uma rota que defina a rota padrão para a interface interna do Firewall do Azure. Dessa forma, quando uma carga de trabalho na Rede Virtual precisa alcançar o espaço de endereçamento da Solução VMware do Azure, o firewall pode avaliá-la e aplicar a regra de tráfego correspondente para permitir ou negar.

Importante

Não há suporte para uma rota com prefixo de endereço 0.0.0.0/0 na configuração GatewaySubnet .

Defina rotas para redes específicas na tabela de rotas correspondente. Por exemplo, rotas para acessar o gerenciamento da Solução VMware do Azure e cargas de trabalho, prefixos IP das cargas de trabalho spoke e vice-versa.

Um segundo nível de segmentação de tráfego usando os grupos de segurança de rede dentro dos Raios e do Hub para criar uma política de tráfego mais granular.

Nota

Tráfego local para a Solução VMware do Azure: o tráfego entre cargas de trabalho locais, baseadas no vSphere ou outras, é habilitado pelo Global Reach, mas o tráfego não passa pelo Firewall do Azure no hub. Nesse cenário, você deve implementar mecanismos de segmentação de tráfego, no local ou na Solução VMware do Azure.

Gateway de Aplicação

O Azure Application Gateway V1 e V2 foram testados com aplicativos Web executados em VMs do Azure VMware Solution como um pool de back-end. Atualmente, o Application Gateway é o único método com suporte para expor aplicativos Web executados em VMs do Azure VMware Solution à Internet. Também pode expor as aplicações a utilizadores internos de forma segura.

Para obter mais informações, consulte o artigo específico da solução VMware do Azure sobre o Application Gateway.

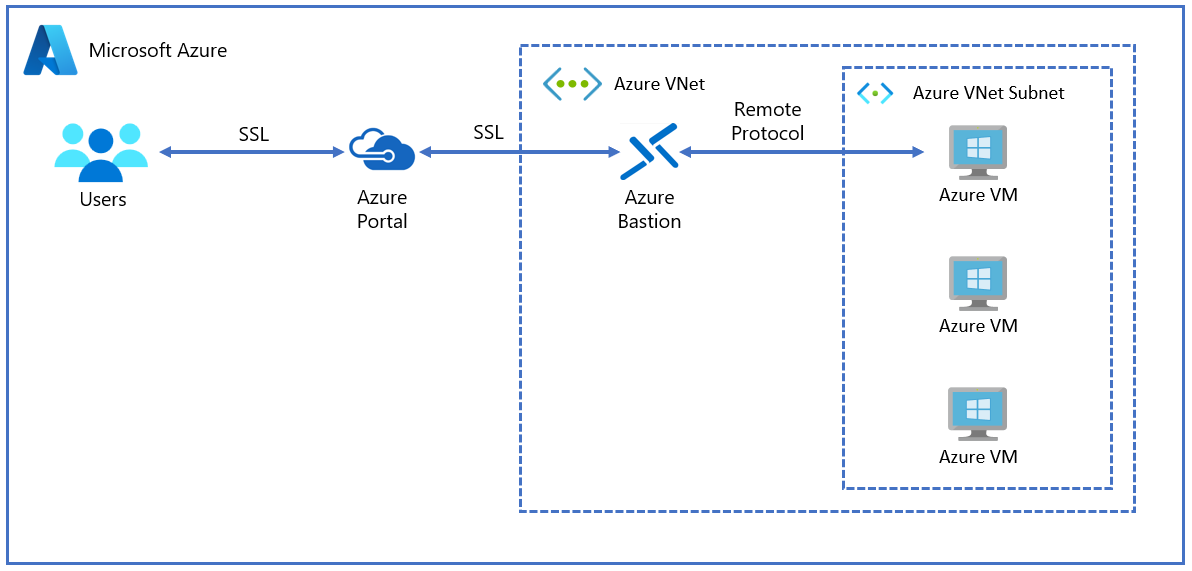

Caixa de salto e Bastião do Azure

Acesse o ambiente da Solução VMware do Azure com uma caixa de salto, que é uma VM do Windows 10 ou do Windows Server implantada na sub-rede de serviço compartilhado dentro da rede virtual do Hub.

Importante

O Azure Bastion é o serviço recomendado para se conectar à caixa de salto para evitar a exposição da Solução VMware do Azure à Internet. Não é possível usar o Azure Bastion para se conectar a VMs do Azure VMware Solution, pois elas não são objetos IaaS do Azure.

Como prática recomendada de segurança, implante o serviço Microsoft Azure Bastion na rede virtual do Hub. O Azure Bastion fornece acesso RDP e SSH contínuo a VMs implantadas no Azure sem fornecer endereços IP públicos para esses recursos. Depois de provisionar o serviço Azure Bastion, você pode acessar a VM selecionada no portal do Azure. Depois de estabelecer a conexão, uma nova guia é aberta, mostrando a área de trabalho da caixa de salto e, a partir dessa área de trabalho, você pode acessar o plano de gerenciamento de nuvem privada da Solução VMware do Azure.

Importante

Não forneça um endereço IP público para a VM da caixa de salto ou exponha a porta 3389/TCP para a Internet pública.

Considerações sobre a resolução do DNS do Azure

Para a resolução de DNS do Azure, há duas opções disponíveis:

Use os controladores de domínio implantados no Hub (descritos em Considerações de identidade) como servidores de nomes.

Implante e configure uma zona privada do DNS do Azure.

A melhor abordagem é combinar ambos para fornecer uma resolução de nomes confiável para a Solução VMware do Azure, local e Azure.

Uma recomendação geral de design: use o DNS integrado ao Ative Directory existente implantado em pelo menos duas VMs do Azure na rede virtual do Hub e configurado nas redes virtuais Spoke para usar esses servidores DNS do Azure nas configurações de DNS.

Você pode usar o DNS Privado do Azure, onde a zona DNS Privado do Azure se vincula à rede virtual. Os servidores DNS são usados como resolvedores híbridos com encaminhamento condicional para a solução VMware local ou do Azure executando DNS usando a infraestrutura de DNS privado do Azure do cliente.

Para gerenciar automaticamente o ciclo de vida dos registros DNS para as VMs implantadas nas redes virtuais Spoke, habilite o registro automático. Quando habilitado, o número máximo de zonas DNS privadas é apenas um. Se desativado, o número máximo é 1000.

Os servidores locais e da Solução VMware do Azure podem ser configurados com encaminhadores condicionais para resolver VMs no Azure para a zona DNS Privada do Azure.

Considerações sobre identidade

Para fins de identidade, a melhor abordagem é implantar pelo menos um controlador de domínio no Hub. Use duas sub-redes de serviço compartilhado de forma distribuída por zona ou um conjunto de disponibilidade de VM. Para obter mais informações sobre como estender seu domínio do Ative Directory (AD) local para o Azure, consulte Central de Arquitetura do Azure.

Além disso, implante outro controlador de domínio no lado da Solução VMware do Azure para atuar como identidade e origem de DNS no ambiente vSphere.

Como prática recomendada, integre o domínio do AD com o Microsoft Entra ID.