Descrição Geral do funcionamento em rede

Este artigo tem considerações e diretrizes de conceção para redes e conectividade de/para zonas de destino de gestão de dados e zonas de destino de dados. Baseia-se em informações na área de design da zona de destino do Azure para o artigo de topologia de rede e conectividade .

Uma vez que a gestão de dados e as zonas de destino de dados são importantes, também deve incluir as orientações para as áreas de design da zona de destino do Azure na sua estrutura.

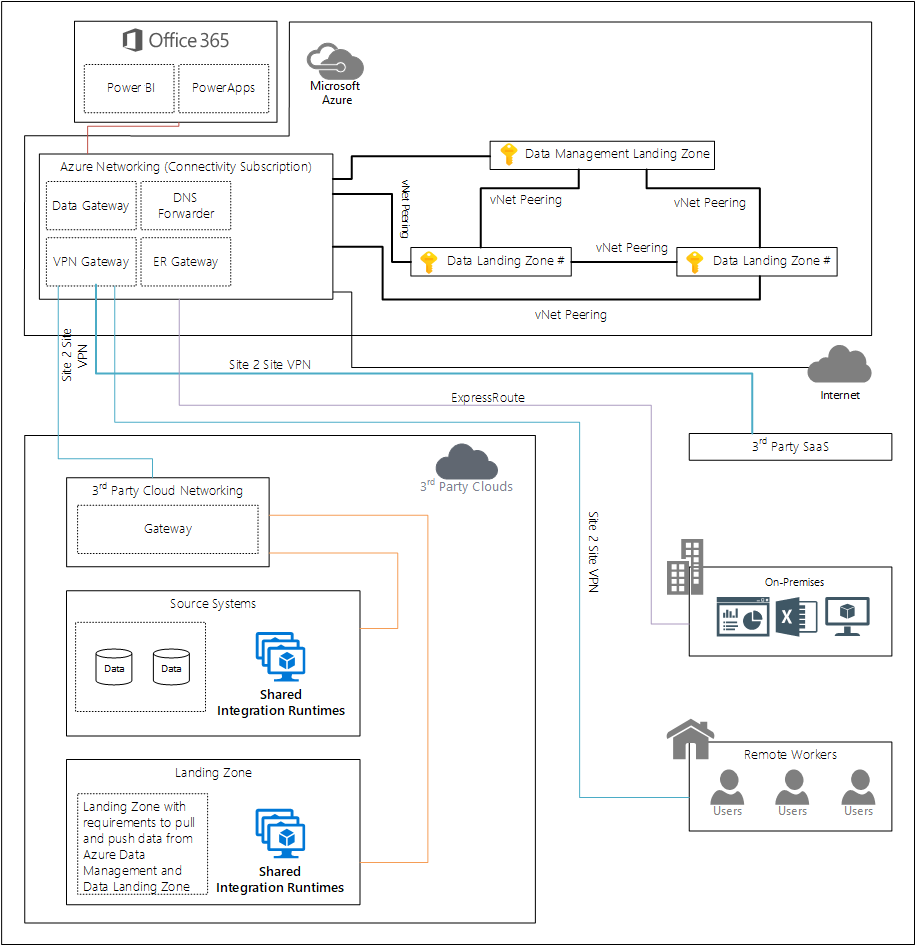

Esta secção descreve uma descrição geral de alto nível do padrão de rede com ligações adicionais para implementar em regiões individuais e múltiplas do Azure.

A análise à escala da cloud promete a possibilidade de partilhar e aceder facilmente a conjuntos de dados em vários domínios de dados e zonas de destino de dados sem limitações de largura de banda ou latência críticas e sem criar várias cópias do mesmo conjunto de dados. Para cumprir essa promessa, diferentes designs de rede têm de ser considerados, avaliados e testados para garantir que estes são compatíveis com as implementações hub-and-spoke e vWAN existentes das empresas.

Figura 1: Descrição geral da rede para análise à escala da cloud.

Figura 1: Descrição geral da rede para análise à escala da cloud.

Importante

Este artigo e outros artigos na secção de rede descrevem unidades entre empresas que partilham dados. No entanto, esta pode não ser a sua estratégia inicial e tem de começar primeiro num nível base.

Crie as suas redes para que possa eventualmente implementar a nossa configuração recomendada entre zonas de destino de dados. Certifique-se de que tem as zonas de destino de gestão de dados diretamente ligadas às zonas de destino para governação.

Rede de zona de destino de gestão de dados

Pode ligar redes virtuais entre si com o peering de rede virtual. Estas redes virtuais podem estar nas mesmas regiões ou em regiões diferentes e também são conhecidas como VNet peering global. Após o peering das redes virtuais, os recursos em ambas as redes virtuais comunicam entre si. Esta comunicação tem a mesma latência e largura de banda como se os recursos estivessem na mesma rede virtual.

A zona de destino de gestão de dados liga-se à subscrição de gestão de rede do Azure através do peering de rede virtual. Em seguida, o peering de rede virtual liga-se aos recursos no local com circuitos do ExpressRoute e clouds de terceiros.

Os serviços de zona de destino de gestão de dados que suportam Azure Private Link são injetados na rede virtual da zona de destino de gestão de dados. Por exemplo, o Azure Purview suporta Private Link.

Zona de destino de gestão de dados para a zona de destino de dados

Para cada nova zona de destino de dados, deve criar um peering de rede virtual a partir da zona de destino de gestão de dados para a zona de destino de dados.

Importante

Uma zona de destino de gestão de dados liga-se a uma zona de destino de dados através do peering de rede virtual.

Zonas de destino de dados para zonas de destino de dados

Existem opções sobre como fazer esta conectividade e, dependendo se tiver uma implementação de região única ou múltipla, recomenda-se que considere a documentação de orientação em:

- Conectividade da zona de destino de dados de região única

- Conectividade da zona de destino de dados entre regiões

Zona de destino de gestão de dados para clouds de terceiros

Para configurar a conectividade entre uma zona de destino de gestão de dados e uma cloud de terceiros, utilize uma ligação de gateway de Rede de VPNs . Esta VPN pode ligar a zona de destino da cloud no local ou de terceiros a uma rede virtual do Azure. Esta ligação é criada através de um túnel VPN IPsec ou internet key exchange v1 ou v2 (IKEv1 ou IKEv2).

As VPNs site a site podem proporcionar uma melhor continuidade para as suas cargas de trabalho numa configuração de cloud híbrida com o Azure.

Importante

Para ligações a uma cloud de terceiros, recomendamos que implemente uma VPN Site a Site entre a subscrição de conectividade do Azure e a subscrição de conectividade na cloud de terceiros.

Pontos finais privados

A análise à escala da cloud utiliza Private Link, quando disponível, para funcionalidades de plataforma como serviço (PaaS) partilhadas. Private Link está disponível para vários serviços e está em pré-visualização pública para mais serviços. Private Link aborda as preocupações de transferência de dados não autorizada relacionadas com pontos finais de serviço.

Para obter a lista atual de produtos suportados, veja Private Link recursos.

Se estiver a planear implementar pontos finais privados entre inquilinos, recomenda-se que reveja Limitar ligações de pontos finais privados entre inquilinos no Azure.

Atenção

Por predefinição, as redes de análise à escala da cloud utilizam pontos finais privados onde estão disponíveis para ligar aos serviços PaaS.

Implementar a resolução de DNS do Azure para pontos finais privados

Processe a resolução de DNS para pontos finais privados através de zonas centrais de DNS Privado do Azure. Os registos DNS necessários para pontos finais privados podem ser criados automaticamente com Azure Policy para permitir o acesso através de nomes de domínio completamente qualificados (FQDNs). O ciclo de vida dos registos DNS segue o ciclo de vida dos pontos finais privados. É removido automaticamente quando o ponto final privado é eliminado.