Atestado

A computação é uma parte essencial das nossas vidas diárias, alimentando tudo, desde os nossos smartphones até infraestruturas críticas. No entanto, o aumento dos ambientes regulamentares, a prevalência de ciberataques e a crescente sofisticação dos atacantes tornaram difícil confiar na autenticidade e integridade das tecnologias de computação de que dependemos. O atestado, uma técnica para verificar os componentes de software e hardware de um sistema, é um processo crítico para estabelecer e garantir que as tecnologias de computação em que confiamos são confiáveis.

Neste documento, estamos analisando o que é atestado, tipos de atestado que a Microsoft oferece hoje e como os clientes podem utilizar esses tipos de cenários de atestado em soluções Microsoft.

O que é Attestation?

No atestado remoto, "um par (o "Attester") produz informações críveis sobre si mesmo ("Evidência") para permitir que um par remoto (a "Parte Confiável") decida se considera que Attester é um par confiável. Os procedimentos de certificação remota são facilitados por uma parte vital adicional (o "Verificador")." Em termos mais simples, o atestado é uma forma de provar que um sistema informático é fiável. Para entender melhor o que é atestado e como ele funciona na prática, comparamos o processo de atestado em computação com exemplos da vida real com passaportes e verificações de antecedentes. A definição e os modelos que usamos neste documento são descritos no documento de arquitetura Remote Attestation procedureS (RATs) da Internet Engineering Task Force (IETF). Para saber mais, consulte Internet Engineering Task Force: Remote ATtestation procedureS (RATs) Architecture.

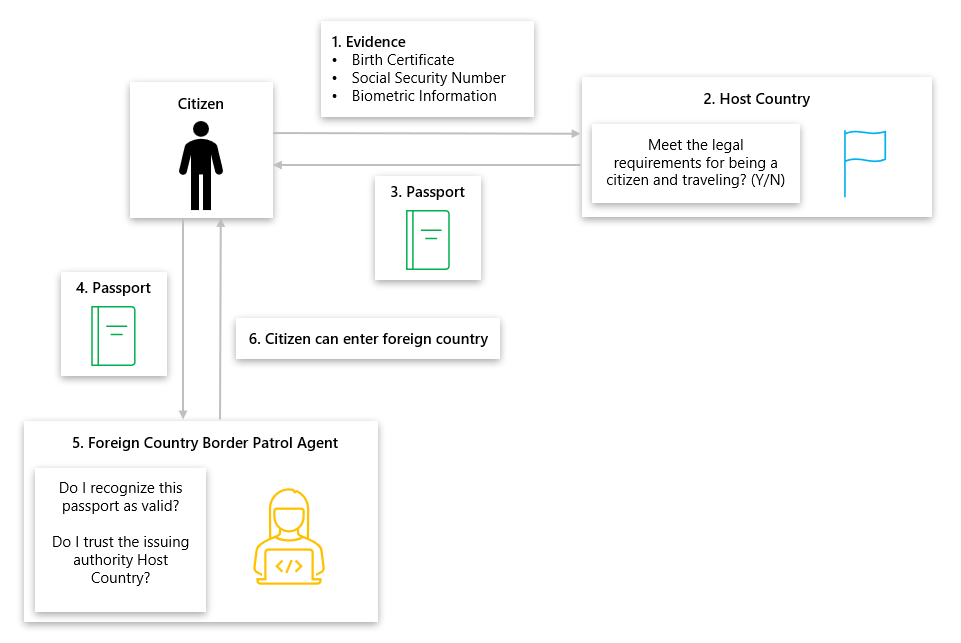

Modelo de passaporte

Modelo de Passaporte - Balcão de Imigração

- Um cidadão quer um passaporte para viajar para um país/região estrangeiro. O Cidadão submete os requisitos comprovativos ao seu País/Região de Acolhimento.

- O país/região de acolhimento recebe as provas de conformidade com as políticas do indivíduo e verifica se as provas fornecidas provam que o indivíduo cumpre as políticas para a emissão de um passaporte.

- A certidão de nascimento é válida e não foi alterada.

- O emissor da certidão de nascimento é confiável

- O indivíduo não faz parte de uma lista restrita

- Se o País/Região de Acolhimento decidir que as provas cumprem as suas políticas, o País/Região de Acolhimento emitirá um passaporte para um Cidadão.

- O Cidadão viaja para uma nação estrangeira, mas primeiro deve apresentar o seu passaporte ao Agente de Patrulha de Fronteira do País/Região Estrangeira para avaliação.

- O Agente de Patrulha de Fronteira de País/Região Estrangeira verifica uma série de regras no passaporte antes de confiar nele

- O passaporte é autêntico e não foi alterado.

- O passaporte foi produzido por um país/região de confiança.

- O passaporte não expirou ou foi revogado.

- O passaporte está em conformidade com a política de um requisito de visto ou idade.

- O Agente de Patrulha de Fronteira do País/Região Estrangeira aprova o Passaporte e o Cidadão pode entrar no País/Região Estrangeiro.

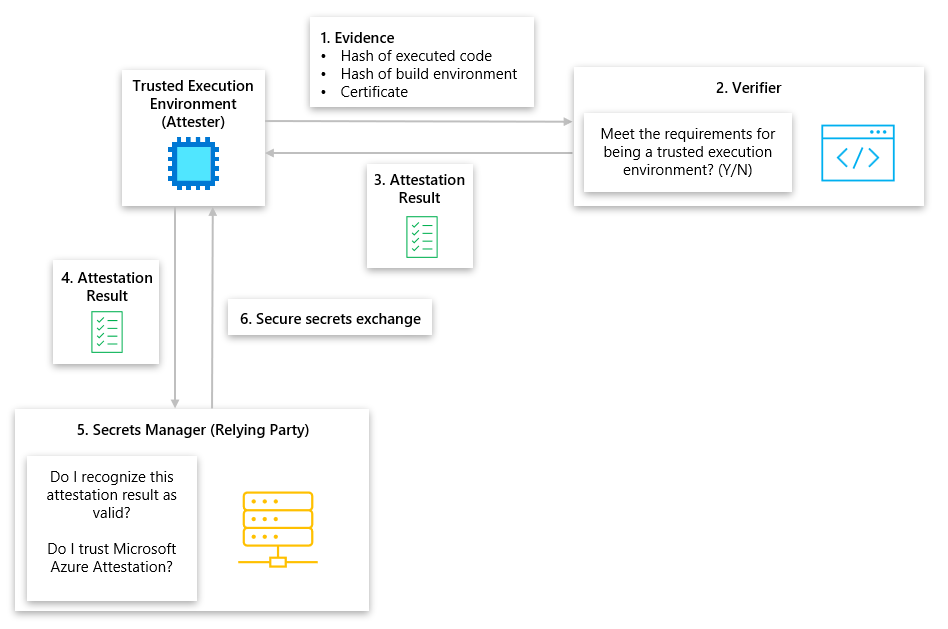

Modelo de passaporte - Informática

- Um Ambiente de Execução Confiável (TEE), também conhecido como Attester, deseja recuperar segredos de um Gerenciador de Segredos, também conhecido como Terceira Parte Confiável. Para recuperar segredos do Gerente de Segredos, o TEE deve provar que é confiável e genuíno para o Gerente de Segredos. O TEE submete suas evidências a um verificador para provar que é confiável e genuíno, o que inclui o hash de seu código executado, hash de seu ambiente de construção e seu certificado gerado por seu fabricante.

- O Verificador, um serviço de certificação, avalia se as provas apresentadas pelo TEE cumprem os seguintes requisitos para serem fidedignas.

- O certificado é válido e não foi alterado.

- O emissor do certificado é confiável

- As provas TEE não fazem parte de uma lista restrita

- Se o Verificador decidir que a evidência atende às políticas definidas, o Verificador criará um Resultado de Atestado e o fornecerá ao TEE.

- O TEE quer trocar segredos com o Gerente de Segredos, mas primeiro deve apresentar seu Resultado de Atestado ao Gerente de Segredos para avaliação.

- O Gestor de Segredos verifica uma série de regras no Resultado do Atestado antes de confiar nele

- O resultado do atestado é autêntico e não foi alterado.

- O resultado do atestado foi produzido por uma autoridade de confiança.

- O resultado do atestado não expirou ou foi revogado.

- O resultado do atestado está em conformidade com a política de administrador configurada.

- O Gerente de Segredos aprova o Resultado do Atestado e troca segredos com o TEE.

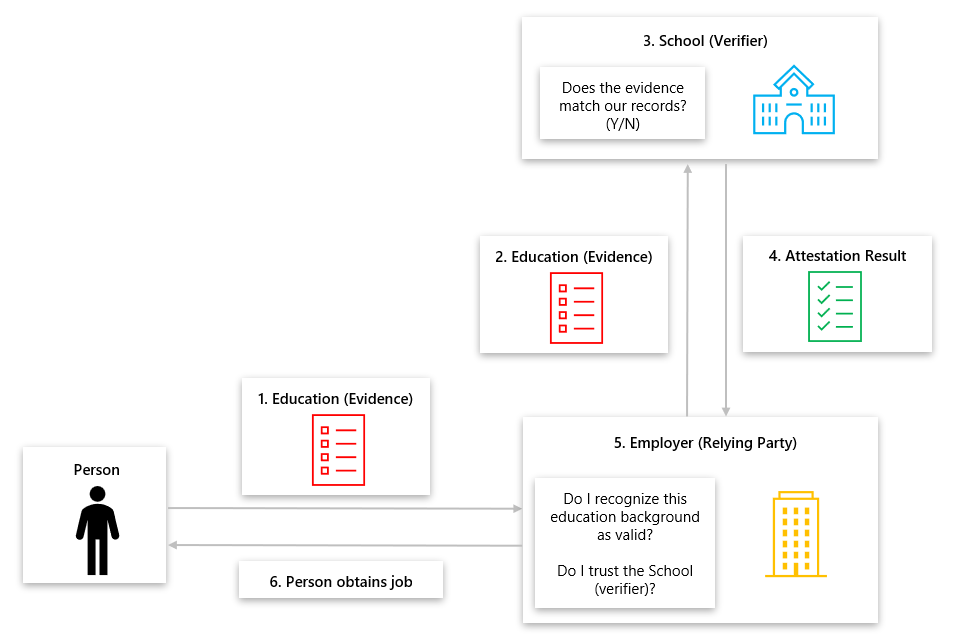

Modelo de verificação de antecedentes

Verificação de antecedentes – Verificação escolar

- Uma Pessoa está a fazer uma verificação de antecedentes com um potencial Empregador para obter um emprego. A Pessoa apresenta o seu histórico escolar da Escola que frequentou ao potencial Empregador.

- O Empregador recupera o histórico escolar da pessoa e encaminha-o para a respetiva Escola para ser verificado.

- A Escola avalia se a formação académica dada pela Pessoa corresponde aos registos escolares.

- A Escola emite um Resultado de Atestado que verifica se o histórico educacional da Pessoa corresponde aos seus registros e o envia ao Empregador

- O Empregador, também conhecido como Parte Utilizadora, pode verificar uma série de regras sobre o Resultado do Atestado antes de confiar nele.

- O resultado do atestado é autêntico, não foi alterado e realmente vem da Escola.

- O Resultado do Atestado foi produzido por uma Escola de confiança.

- O Empregador aprova o Resultado do Atestado e contrata a Pessoa.

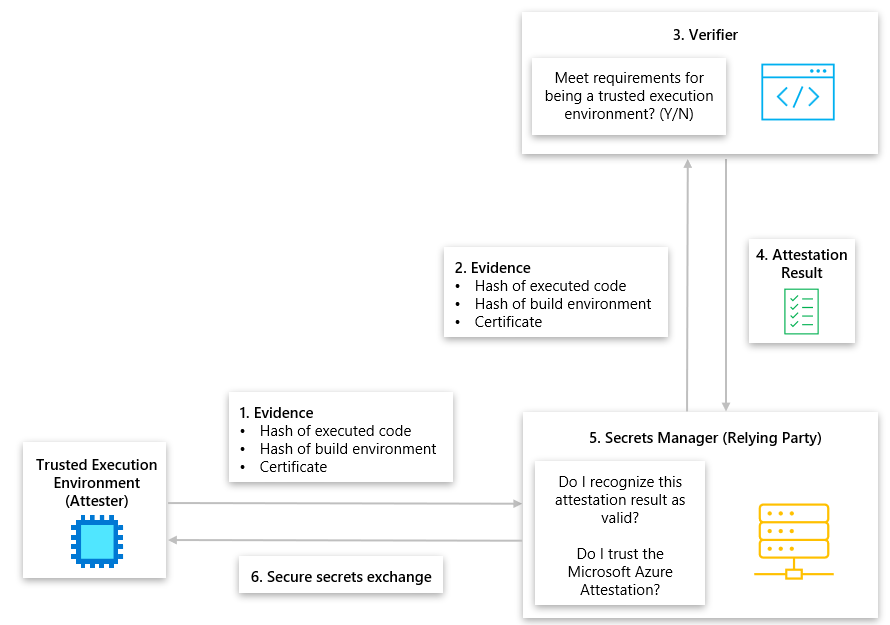

Background Check – Informática

- Um Ambiente de Execução Confiável (TEE), também conhecido como Attester, deseja recuperar segredos de um Gerenciador de Segredos, também conhecido como Terceira Parte Confiável. Para recuperar segredos do Gerente de Segredos, o TEE deve provar que é confiável e genuíno. O TEE envia suas evidências ao Secrets Manager para provar que é confiável e genuíno, o que inclui o hash de seu código executado, hash de seu ambiente de construção e seu certificado gerado por seu fabricante.

- O Gestor de Segredos recupera as provas do TEE e encaminha-as para o Verificador para serem verificadas.

- O serviço Verificador avalia se as evidências fornecidas pelo TEE atendem aos requisitos de política definidos para serem confiáveis.

- O certificado é válido e não foi alterado.

- O emissor do certificado é confiável.

- As provas TEE não fazem parte de uma lista restrita.

- O Verificador cria um Resultado de Atestado para o TEE e envia-o para o Gestor de Segredos.

- O Gestor de Segredos verifica uma série de regras no Resultado do Atestado antes de confiar nele.

- O resultado do atestado é autêntico e não foi alterado.

- O resultado do atestado foi produzido por uma autoridade de confiança.

- O resultado do atestado não expirou ou foi revogado.

- O resultado do atestado está em conformidade com a política de administrador configurada.

- O Gerente de Segredos aprova o Resultado do Atestado e troca segredos com o TEE.

Tipos de Atestado

Os serviços de certificação podem ser utilizados de duas maneiras distintas que cada uma fornece seus próprios benefícios.

Fornecedor de Cloud

Na Microsoft, fornecemos o Microsoft Azure Attestation (MAA) como serviço voltado para o cliente e uma estrutura para atestar ambientes de execução confiáveis (TEEs), como enclaves Intel Software Guard Extensions (SGX), enclaves de segurança baseada em virtualização (VBS), TPMs (Trusted Platform Modules), inicialização confiável e máquinas virtuais confidenciais. Os benefícios de usar o serviço de atestado de um provedor de nuvem, como o Atestado do Azure, incluem,

- Disponível gratuitamente

- O código-fonte está disponível para clientes governamentais através da ferramenta Microsoft Code Center Premium

- Protege os dados durante o uso, operando em um enclave Intel SGX.

- Atesta vários ETEs em uma única solução.

- Oferece um forte Acordo de Nível de Serviço (SLA)

Construa o seu próprio

Os clientes podem criar seus próprios mecanismos de certificação para confiar em sua infraestrutura de computação a partir de ferramentas fornecidas por provedores de nuvem e hardware. A criação de seus próprios processos de atestado para soluções Microsoft pode exigir o uso do THIM (Trusted Hardware Identity Management), uma solução que lida com o gerenciamento de cache de certificados para todos os ambientes de execução confiáveis (TEE) residentes no Azure e fornece informações de base de computação confiável (TCB) para impor uma linha de base mínima para soluções de atestado. Os benefícios de construir e usar seu próprio serviço de certificação incluem,

- 100% de controle sobre os processos de certificação para atender aos requisitos regulatórios e de conformidade

- Customização de integrações com outras tecnologias computacionais

Cenários de atestado na Microsoft

Há muitos cenários de atestado na Microsoft que permitem que os clientes escolham entre o Provedor de Nuvem e Crie seus próprios cenários de serviço de atestado. Para cada seção, examinamos as ofertas do Azure e os cenários de atestado disponíveis.

VMs com Enclaves de Aplicativos

As VMs com Enclaves de Aplicativos são habilitadas pela Intel SGX, que permite que as organizações criem enclaves que protejam os dados e mantenham os dados criptografados enquanto a CPU processa os dados. Os clientes podem atestar enclaves Intel SGX no Azure com MAA e por conta própria.

- Página inicial do atestado Intel SGX

- Provedor de nuvem: Atestado de código de exemplo Intel SGX com MAA

- Construa o seu próprio: Atestado de Enclave Aberto

Máquinas Virtuais Confidenciais

As máquinas virtuais confidenciais são habilitadas pelo AMD SEV-SNP, que permite que as organizações tenham isolamento baseado em hardware entre máquinas virtuais e código de gerenciamento de host subjacente (incluindo hipervisor). Os clientes podem atestar suas máquinas virtuais confidenciais gerenciadas no Azure com MAA e por conta própria.

- Página inicial de atestado de VMs confidenciais

- Cloud Provider: O que é o atestado de convidado para VMs confidenciais?

- Crie o seu próprio: busque e verifique o relatório AMD SEV-SNP bruto por conta própria

Contêineres confidenciais em instâncias de contêiner do Azure

Os Contêineres Confidenciais nas Instâncias de Contêiner do Azure fornecem um conjunto de recursos e capacidades para proteger ainda mais suas cargas de trabalho de contêiner padrão para alcançar metas mais altas de segurança de dados, privacidade de dados e integridade de código de tempo de execução. Os contêineres confidenciais são executados em um ambiente de execução confiável (TEE) apoiado por hardware que fornece recursos intrínsecos, como integridade de dados, confidencialidade de dados e integridade de código.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários