Conectar-se e gerenciar um cluster Kubernetes via kubectl em seu dispositivo GPU Azure Stack Edge Pro

APLICA-SE A:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

No dispositivo Azure Stack Edge Pro, um cluster Kubernetes é criado quando você configura a função de computação. Depois que o cluster Kubernetes é criado, você pode se conectar e gerenciar o cluster localmente a partir de uma máquina cliente por meio de uma ferramenta nativa, como o kubectl.

Este artigo descreve como se conectar a um cluster Kubernetes em seu dispositivo Azure Stack Edge Pro e, em seguida, gerenciá-lo usando kubectl.

Pré-requisitos

Antes de começar, certifique-se de que:

Você tem acesso a um dispositivo Azure Stack Edge Pro.

Você ativou seu dispositivo Azure Stack Edge Pro conforme descrito em Ativar o Azure Stack Edge Pro.

Você habilitou a função de computação no dispositivo. Um cluster Kubernetes também foi criado no dispositivo quando você configurou a computação no dispositivo de acordo com as instruções em Configurar computação em seu dispositivo Azure Stack Edge Pro.

Você tem acesso a um sistema cliente Windows que executa o PowerShell 5.0 ou posterior para acessar o dispositivo. Você também pode ter qualquer outro cliente com um sistema operacional suportado.

Você tem o ponto de extremidade da API do Kubernetes na página Dispositivo da interface do usuário da Web local. Para obter mais informações, consulte as instruções em Obter ponto de extremidade da API do Kubernetes

Conectar-se à interface do PowerShell

Depois que o cluster Kubernetes for criado, você poderá acessar esse cluster para criar namespaces e usuários e atribuir usuários a namespaces. Isso exigirá que você se conecte à interface do PowerShell do dispositivo. Siga estas etapas no cliente Windows que executa o PowerShell.

Dependendo do sistema operacional do cliente, os procedimentos para se conectar remotamente ao dispositivo são diferentes.

Conectar-se remotamente a partir de um cliente Windows

Pré-requisitos

Antes de começar, certifique-se de que:

Seu cliente Windows está executando o Windows PowerShell 5.0 ou posterior.

Seu cliente Windows tem a cadeia de assinatura (certificado raiz) correspondente ao certificado de nó instalado no dispositivo. Para obter instruções detalhadas, consulte Instalar certificado no cliente Windows.

O

hostsarquivo localizado emC:\Windows\System32\drivers\etcpara seu cliente Windows tem uma entrada correspondente ao certificado do nó no seguinte formato:<Device IP> <Node serial number>.<DNS domain of the device>Aqui está uma entrada de exemplo para o

hostsarquivo:10.100.10.10 1HXQG13.wdshcsso.com

Passos detalhados

Siga estas etapas para se conectar remotamente a partir de um cliente Windows.

Execute uma sessão do Windows PowerShell como administrador.

Certifique-se de que o serviço de Gestão Remota do Windows está em execução no seu cliente. Na linha de comandos, escreva:

winrm quickconfigPara obter mais informações, consulte Instalação e configuração do Gerenciamento Remoto do Windows.

Atribua uma variável à cadeia de conexão usada no

hostsarquivo.$Name = "<Node serial number>.<DNS domain of the device>"Substitua

<Node serial number>e<DNS domain of the device>pelo número de série do nó e domínio DNS do seu dispositivo. Você pode obter os valores para o número de série do nó na página Certificados e no domínio DNS na página Dispositivo na interface do usuário da Web local do seu dispositivo.Para adicionar essa cadeia de conexão do seu dispositivo à lista de hosts confiáveis do cliente, digite o seguinte comando:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -ForceInicie uma sessão do Windows PowerShell no dispositivo:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLSe vir um erro relacionado com a relação de confiança, verifique se a cadeia de assinatura do certificado de nó carregado para o dispositivo também está instalada no cliente que acede ao dispositivo.

Forneça a senha quando solicitado. Use a mesma senha usada para entrar na interface do usuário da Web local. A senha padrão da interface do usuário da Web local é Password1. Quando você se conecta com êxito ao dispositivo usando o PowerShell remoto, você vê a seguinte saída de exemplo:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

Ao usar a -UseSSL opção, você está se comunicando via PowerShell sobre https. Recomendamos que você sempre use https para se conectar remotamente via PowerShell. Em redes confiáveis, a comunicação remota via PowerShell sobre http é aceitável. Primeiro, você habilita o PowerShell remoto sobre http na interface do usuário local. Em seguida, você pode se conectar à interface do PowerShell do dispositivo usando o procedimento anterior sem a -UseSSL opção.

Se você não estiver usando os certificados (recomendamos que você use os certificados!), você pode ignorar a verificação de validação de certificado usando as opções de sessão: -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

Aqui está um exemplo de saída ao ignorar a verificação de certificado:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Importante

Na versão atual, você pode se conectar à interface do PowerShell do dispositivo somente por meio de um cliente Windows. A -UseSSL opção não funciona com os clientes Linux.

Configurar o acesso ao cluster via Kubernetes RBAC

Depois que o cluster Kubernetes é criado, você pode usar o kubectl via cmdline para acessar o cluster.

Nessa abordagem, você cria um namespace e um usuário. Em seguida, você associa o usuário ao namespace. Você também precisa obter o arquivo de configuração que permite usar um cliente Kubernetes para falar diretamente com o cluster Kubernetes que você criou sem precisar se conectar à interface do PowerShell do seu dispositivo Azure Stack Edge Pro.

Crie um namespace. Tipo:

New-HcsKubernetesNamespace -Namespace <string>Nota

Para nomes de namespace e de usuário, aplicam-se as convenções de nomenclatura de subdomínio DNS.

Eis uma saída de exemplo:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"Crie um usuário e obtenha um arquivo de configuração. Tipo:

New-HcsKubernetesUser -UserName <string>Nota

Você não pode usar aseuser como o nome de usuário, pois ele é reservado para um usuário padrão associado ao namespace IoT para o Azure Stack Edge Pro.

Aqui está uma saída de exemplo do arquivo de configuração:

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>Um arquivo de configuração é exibido em texto sem formatação. Copie este arquivo e salve-o como um arquivo de configuração .

Importante

Não salve o arquivo de configuração como .txt arquivo, salve o arquivo sem qualquer extensão de arquivo.

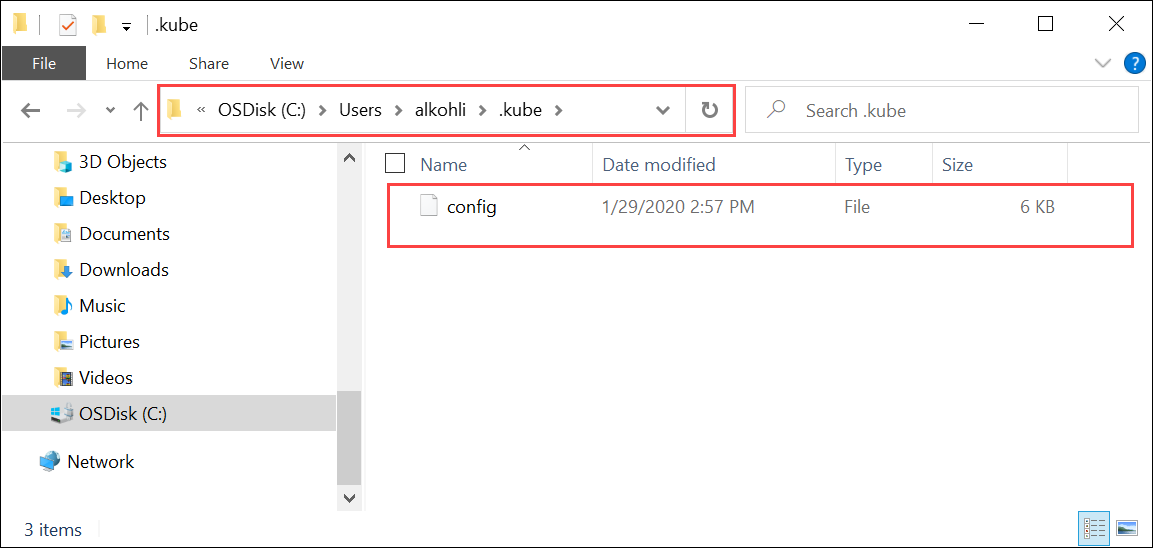

O arquivo de configuração deve estar na

.kubepasta do seu perfil de usuário na máquina local. Copie o ficheiro para essa pasta no seu perfil de utilizador.

Associe o namespace ao usuário que você criou. Tipo:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>Eis uma saída de exemplo:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"Depois de ter o arquivo de configuração, você não precisa de acesso físico ao cluster. Se o cliente puder executar ping no IP do dispositivo Azure Stack Edge Pro, você poderá direcionar o cluster usando comandos kubectl .

Inicie uma nova sessão do PowerShell em seu cliente. Você não precisa estar conectado à interface do dispositivo. Agora você pode instalar

kubectlno seu cliente usando o seguinte comando:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>Por exemplo, se o nó mestre do Kubernetes estava executando a v1.25.0, instale a v1.25.0 no cliente.

Importante

Transfira um cliente com um desvio de, no máximo, uma versão secundária em relação ao mestre. A versão do cliente, mas pode liderar o mestre por até uma versão secundária. Por exemplo, um mestre v1.3 deve trabalhar com nós v1.1, v1.2 e v1.3 e deve funcionar com clientes v1.2, v1.3 e v1.4. Para obter mais informações sobre a versão do cliente Kubernetes, consulte Política de suporte de distorção de versão e versão do Kubernetes. Para obter mais informações sobre a versão do servidor Kubernetes no Azure Stack Edge Pro, vá para Obter a versão do servidor Kubernetes. Às vezes,

kubectlé pré-instalado no seu sistema se você estiver executando o Docker para Windows ou outras ferramentas. É importante baixar a versão específica dokubectlconforme indicado nesta seção para trabalhar com esse cluster kubernetes.A instalação demora vários minutos.

Verifique se a versão instalada é a que você baixou. Você deve especificar o caminho absoluto para onde o

kubectl.exefoi instalado no seu sistema.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Para obter mais informações sobre

kubectlos comandos usados para gerenciar o cluster do Kubernetes, vá para Visão geral do kubectl.Adicione uma entrada DNS ao ficheiro de anfitriões no seu sistema.

Execute o Bloco de Notas como administrador e abra o

hostsarquivo localizado emC:\windows\system32\drivers\etc\hosts.Use as informações salvas da página Dispositivo na interface do usuário local na etapa anterior para criar a entrada no arquivo hosts.

Por exemplo, copie este ponto de extremidade

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]para criar a seguinte entrada com endereço IP do dispositivo e domínio DNS:10.100.10.10 compute.asedevice.microsoftdatabox.com

Para verificar se você pode se conectar aos pods do Kubernetes, digite:

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

Agora você pode implantar seus aplicativos no namespace e, em seguida, exibir esses aplicativos e seus logs.

Importante

Há muitos comandos que você não poderá executar, por exemplo, os comandos que exigem que você tenha acesso de administrador. Só pode executar operações permitidas no espaço de nomes.

Remover cluster do Kubernetes

Para remover o cluster do Kubernetes, você precisará remover a configuração do IoT Edge.

Para obter instruções detalhadas, vá para Gerenciar configuração do IoT Edge.