Configurar componentes do Microsoft Defender para contêineres

O Microsoft Defender for Containers é a solução nativa da nuvem para proteger seus contêineres. Ele ajuda a proteger seus clusters se eles estiverem sendo executados em:

Serviço Kubernetes do Azure (AKS): serviço gerenciado da Microsoft para desenvolver, implantar e gerenciar aplicativos em contêineres.

Amazon Elastic Kubernetes Service (EKS) em uma conta conectada da Amazon Web Services (AWS): o serviço gerenciado da Amazon para executar o Kubernetes na AWS sem a necessidade de instalar, operar e manter seu próprio plano ou nós de controle do Kubernetes.

Google Kubernetes Engine (GKE) em um projeto conectado do Google Cloud Platform (GCP): o ambiente gerenciado do Google para implantar, gerenciar e dimensionar aplicativos usando a infraestrutura GCP.

Outras distribuições Kubernetes (usando o Kubernetes habilitado para Azure Arc): clusters Kubernetes certificados pela Cloud Native Computing Foundation (CNCF) hospedados no local ou em infraestrutura como serviço (IaaS). Para obter mais informações, consulte Matriz de suporte de contêineres no Defender for Cloud.

Você pode primeiro aprender como se conectar e ajudar a proteger seus contêineres nestes artigos:

- Proteja seus contêineres do Azure com o Defender for Containers

- Proteja seus clusters Kubernetes locais com o Defender for Containers

- Proteja seus contêineres da Amazon Web Services (AWS) com o Defender for Containers

- Proteja seus contêineres do Google Cloud Platform (GCP) com o Defender for Containers

Você também pode saber mais assistindo a estes vídeos da série de vídeos do Defender for Cloud no campo :

- Microsoft Defender for Containers em um ambiente multicloud

- Proteção de contêineres no GCP com o Defender for Containers

Nota

O suporte do Defender for Containers para clusters Kubernetes habilitados para Azure Arc é um recurso de visualização. O recurso de visualização está disponível em uma base de autosserviço, opt-in.

As pré-visualizações são fornecidas tal como estão e conforme disponíveis. Eles são excluídos dos contratos de nível de serviço e da garantia limitada.

Para saber mais sobre os sistemas operacionais suportados, disponibilidade de recursos, proxy de saída e muito mais, consulte Matriz de suporte de contêineres no Defender for Cloud.

Requisitos de rede

Valide se os pontos de extremidade a seguir estão configurados para acesso de saída para que o sensor do Defender possa se conectar ao Microsoft Defender for Cloud para enviar dados e eventos de segurança.

O sensor do Defender deve se conectar ao espaço de trabalho configurado do Azure Monitor Log Analytics. Por predefinição, os clusters do AKS têm acesso à Internet de saída sem restrições. Se a saída de eventos do cluster exigir o uso de um Escopo de Link Privado do Azure Monitor (AMPLS), você deverá:

- Defina o cluster com informações de contêiner e um espaço de trabalho do Log Analytics.

- Configure o AMPLS com o modo de acesso de consulta e o modo de acesso de ingestão definidos como Abrir.

- Defina o espaço de trabalho do Log Analytics do cluster como um recurso no AMPLS.

- Crie no AMPLS um ponto de extremidade privado de rede virtual entre a rede virtual do cluster e o recurso Log Analytics. O ponto de extremidade privado da rede virtual integra-se com uma zona DNS privada.

Para obter instruções, consulte Criar um escopo de link privado do Azure Monitor.

Requisitos de rede

Valide se os seguintes pontos de extremidade para implantações de nuvem pública estão configurados para acesso de saída. Configurá-los para acesso de saída ajuda a garantir que o sensor do Defender possa se conectar ao Microsoft Defender for Cloud para enviar dados e eventos de segurança.

| Domínio do Azure | Domínio do Azure Government | Azure operado pelo domínio 21Vianet | Porta |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

Você também precisa validar os requisitos de rede do Kubernetes habilitados para Azure Arc.

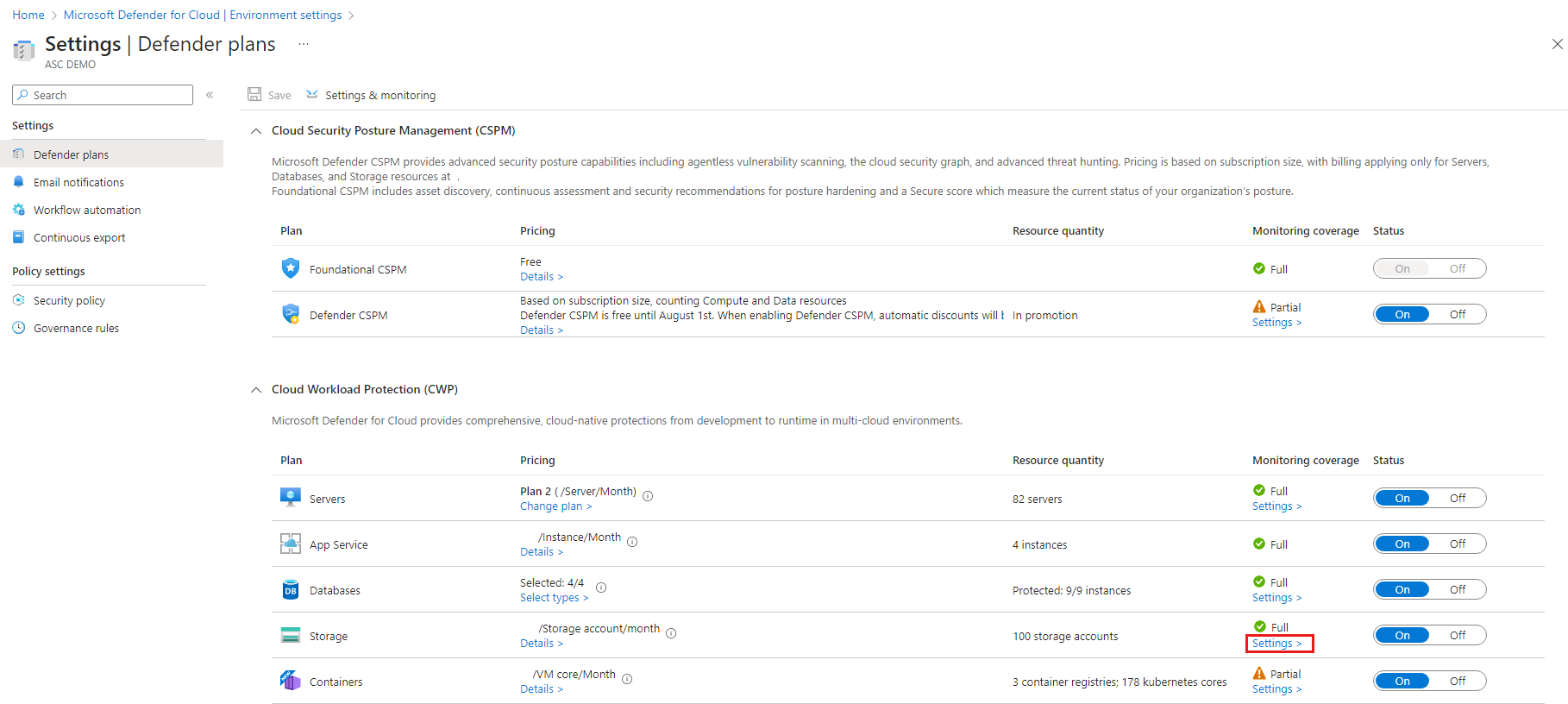

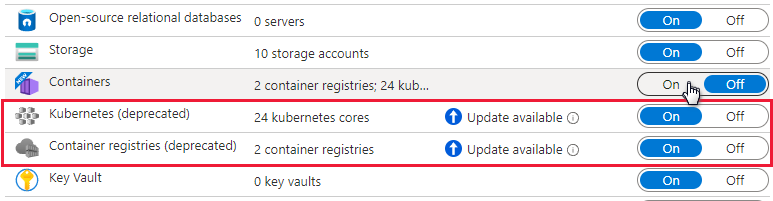

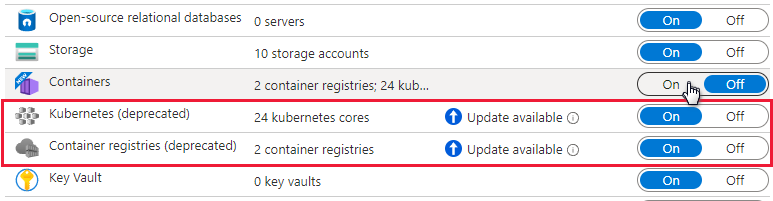

Ativar o plano

No Defender for Cloud, selecione Configurações e, em seguida, selecione a assinatura relevante.

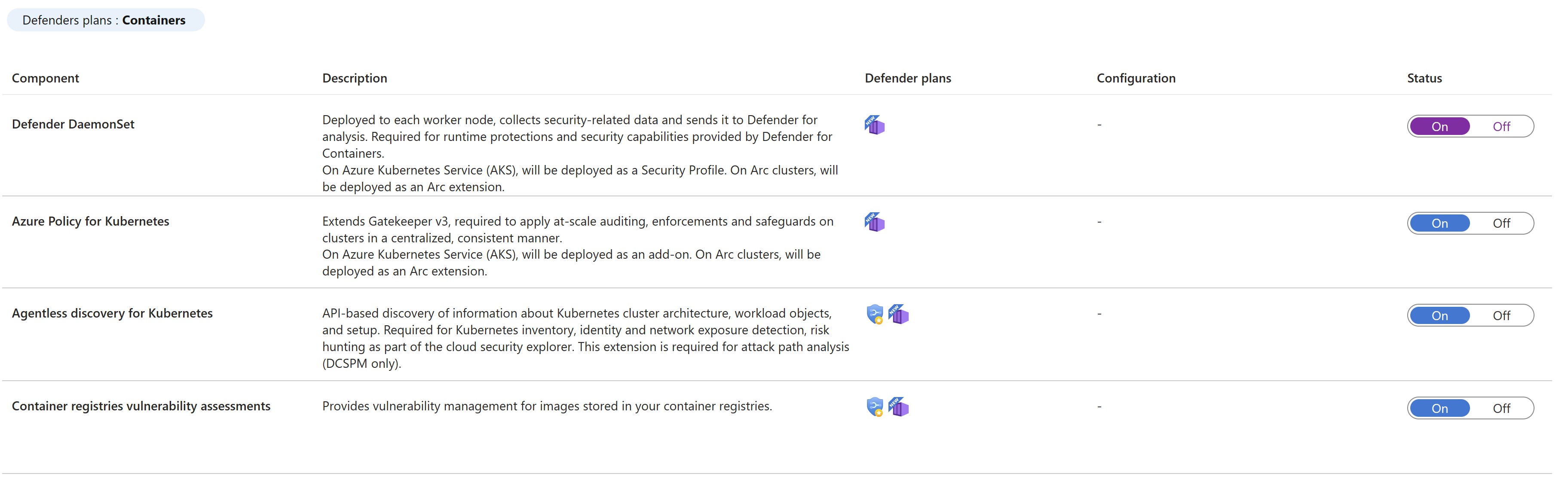

Na página Planos do Defender, selecione Configurações de contêineres>.

Gorjeta

Se a assinatura já tiver o Defender para Kubernetes ou o Defender para registros de contêiner habilitados, um aviso de atualização será exibido. Caso contrário, a única opção é Containers.

Ligue o componente relevante.

Nota

- Os clientes do Defender for Containers que ingressaram antes de agosto de 2023 e não têm a descoberta sem agente para Kubernetes ativada como parte do CSPM (gerenciamento de postura de segurança na nuvem) do Defender quando habilitaram o plano devem habilitar manualmente a extensão Descoberta sem agente para Kubernetes dentro do plano Defender for Containers.

- Quando você desativa o Defender for Containers, os componentes são definidos como Desativado. Eles não são implantados em mais contêineres, mas não são removidos dos contêineres onde já estão instalados.

Método de habilitação por capacidade

Por padrão, quando você habilita o plano por meio do portal do Azure, o Microsoft Defender for Containers é configurado para habilitar automaticamente todos os recursos e instalar todos os componentes necessários para fornecer as proteções que o plano oferece. Essa configuração inclui a atribuição de um espaço de trabalho padrão.

Se você não quiser habilitar todos os recursos dos planos, poderá selecionar manualmente quais recursos específicos habilitar selecionando Editar configuração para o plano Contêineres . Em seguida, na página Configurações e monitoramento , selecione os recursos que você deseja habilitar. Você também pode modificar essa configuração na página de planos do Defender após a configuração inicial do plano.

Para obter informações detalhadas sobre o método de habilitação para cada capacidade, consulte a matriz de suporte.

Funções e permissões

Saiba mais sobre as funções de provisionamento de extensões do Defender for Containers.

Atribuir um espaço de trabalho personalizado para o sensor Defender

Você pode atribuir um espaço de trabalho personalizado por meio da Política do Azure.

Implantação manual do sensor do Defender ou do agente de políticas do Azure sem provisionamento automático usando recomendações

Os recursos que exigem a instalação do sensor também podem ser implantados em um ou mais clusters Kubernetes. Use a recomendação apropriada:

| Sensor | Recomendação |

|---|---|

| Sensor Defender para Kubernetes | Os clusters do Serviço Kubernetes do Azure devem ter o perfil do Defender habilitado |

| Sensor Defender para Kubernetes habilitado para Azure Arc | Os clusters Kubernetes habilitados para Azure Arc devem ter a extensão Defender instalada |

| Agente de Política do Azure para Kubernetes | Os clusters do Serviço Kubernetes do Azure devem ter o Complemento de Política do Azure para Kubernetes instalado |

| Agente de Política do Azure para Kubernetes habilitado para Azure Arc | Os clusters Kubernetes habilitados para Azure Arc devem ter a extensão Azure Policy instalada |

Para implantar o sensor Defender em clusters específicos:

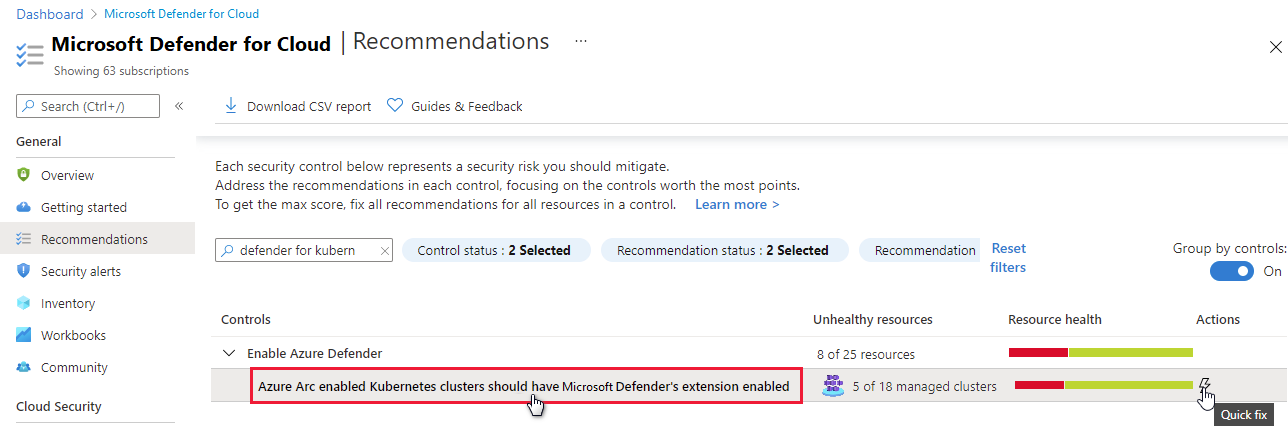

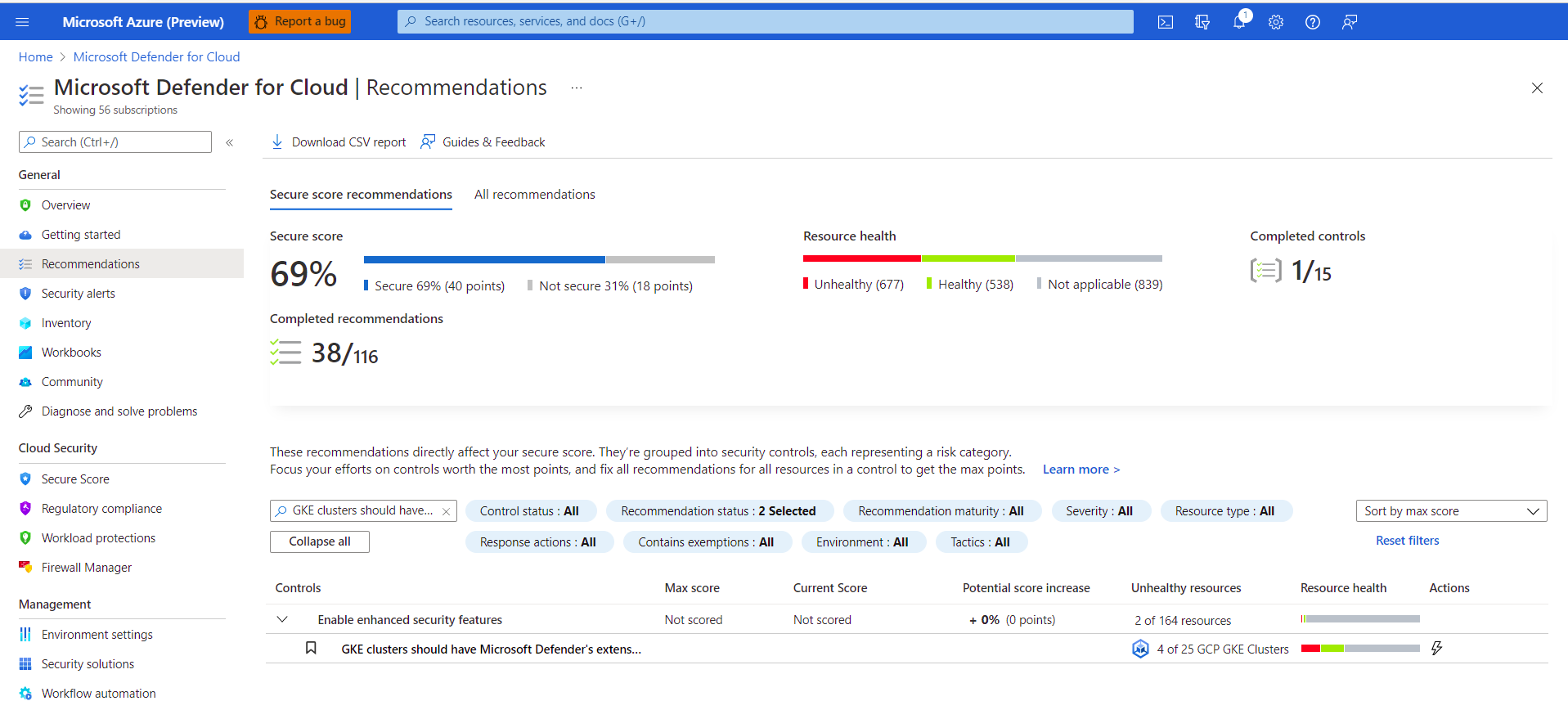

Na página Recomendações do Microsoft Defender for Cloud, abra Ativar controle de segurança avançado ou procure uma das recomendações anteriores. (Você também pode usar os links anteriores para abrir a recomendação diretamente.)

Visualize todos os clusters sem um sensor abrindo a guia Insalubre .

Selecione os clusters onde deseja implantar o sensor e, em seguida, selecione Corrigir.

Selecione Corrigir recursos X.

Implantar o sensor Defender: Todas as opções

Você pode habilitar o plano do Defender for Containers e implantar todos os componentes relevantes usando o portal do Azure, a API REST ou um modelo do Azure Resource Manager. Para obter etapas detalhadas, selecione a guia relevante.

Depois que o sensor do Defender é implantado, um espaço de trabalho padrão é atribuído automaticamente. Você pode atribuir um espaço de trabalho personalizado no lugar do espaço de trabalho padrão por meio da Política do Azure.

Nota

O sensor Defender é implantado em cada nó para fornecer as proteções de tempo de execução e coletar sinais desses nós usando a tecnologia eBPF.

Use o botão Corrigir da recomendação do Defender for Cloud

Você pode usar as páginas do portal do Azure para habilitar o plano do Defender for Cloud e configurar o provisionamento automático de todos os componentes necessários para defender seus clusters do Kubernetes em escala. O processo é simplificado.

Uma recomendação dedicada do Defender for Cloud oferece:

- Visibilidade em qual dos seus clusters tem o sensor Defender implantado.

- Um botão Corrigir para implantar o sensor em clusters que não o possuem.

Para implantar o sensor:

Na página Recomendações do Microsoft Defender for Cloud, abra a opção Ativar controle de segurança avançado.

Use o filtro para localizar a recomendação chamada Os clusters do Serviço Kubernetes do Azure devem ter o perfil do Defender habilitado.

Gorjeta

Observe o ícone Corrigir na coluna Ações.

Selecione os clusters para ver os detalhes dos recursos íntegros e não íntegros (clusters com e sem o sensor).

Na lista de recursos não íntegros, selecione um cluster. Em seguida, selecione Corrigir para abrir o painel com a confirmação de correção.

Selecione Corrigir recursos X.

Ativar o plano

No Defender for Cloud, selecione Configurações e, em seguida, selecione a assinatura relevante.

Na página Planos do Defender, selecione Configurações de contêineres>.

Gorjeta

Se a assinatura já tiver o Defender para Kubernetes ou o Defender para registros de contêiner habilitados, um aviso de atualização será exibido. Caso contrário, a única opção é Containers.

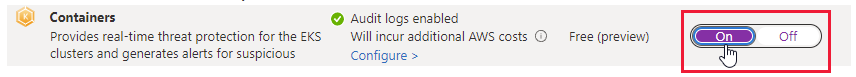

Ligue o componente relevante.

Nota

Quando você desativa o Defender for Containers, os componentes são definidos como Desativado. Eles não são implantados em mais contêineres, mas não são removidos dos contêineres onde já estão instalados.

Por padrão, quando você habilita o plano por meio do portal do Azure, o Microsoft Defender for Containers é configurado para instalar automaticamente os componentes necessários para fornecer as proteções que o plano oferece. Essa configuração inclui a atribuição de um espaço de trabalho padrão.

Se quiser desativar a instalação automática de componentes durante o processo de integração, selecione Editar configuração para o plano Contêineres. As opções avançadas aparecem e você pode desativar a instalação automática para cada componente.

Você também pode modificar essa configuração na página de planos do Defender.

Nota

Se você optar por desabilitar o plano a qualquer momento depois de habilitá-lo através do portal, precisará remover manualmente os componentes do Defender for Containers implantados em seus clusters.

Você pode atribuir um espaço de trabalho personalizado por meio da Política do Azure.

Se você desabilitar a instalação automática de qualquer componente, poderá implantá-lo facilmente em um ou mais clusters usando a recomendação apropriada:

- Complemento de Política do Azure para Kubernetes: os clusters do Serviço Kubernetes do Azure devem ter o complemento de Política do Azure para Kubernetes instalado

- Perfil do Serviço Kubernetes do Azure: os clusters do Serviço Kubernetes do Azure devem ter o perfil do Defender habilitado

- Extensão do Defender para Kubernetes habilitados para Azure Arc: clusters Kubernetes habilitados para Azure Arc devem ter a extensão Defender instalada

- Extensão de Política do Azure para Kubernetes habilitados para Azure Arc: clusters Kubernetes habilitados para Azure Arc devem ter a extensão de Política do Azure instalada

Saiba mais sobre as funções de provisionamento de extensões do Defender for Containers.

Pré-requisitos

Antes de implantar o sensor, certifique-se de que:

- Conecte o cluster do Kubernetes ao Azure Arc.

- Preencha os pré-requisitos listados na documentação para extensões de cluster genéricas.

Implantar o sensor Defender

Você pode implantar o sensor Defender usando uma variedade de métodos. Para obter etapas detalhadas, selecione a guia relevante.

Use o botão Corrigir da recomendação do Defender for Cloud

Uma recomendação dedicada do Defender for Cloud oferece:

- Visibilidade em qual dos seus clusters tem o sensor Defender implantado.

- Um botão Corrigir para implantar o sensor em clusters que não o possuem.

Para implantar o sensor:

Na página Recomendações do Microsoft Defender for Cloud, abra a opção Ativar controle de segurança avançado.

Use o filtro para localizar a recomendação chamada Azure Arc-enabled Kubernetes clusters deve ter a extensão do Microsoft Defender habilitada.

Gorjeta

Observe o ícone Corrigir na coluna Ações.

Selecione o sensor para ver os detalhes dos recursos saudáveis e não íntegros (clusters com e sem o sensor).

Na lista de recursos não íntegros, selecione um cluster. Em seguida, selecione Corrigir para abrir o painel com as opções de correção.

Selecione o espaço de trabalho relevante do Log Analytics e, em seguida, selecione Corrigir x recurso.

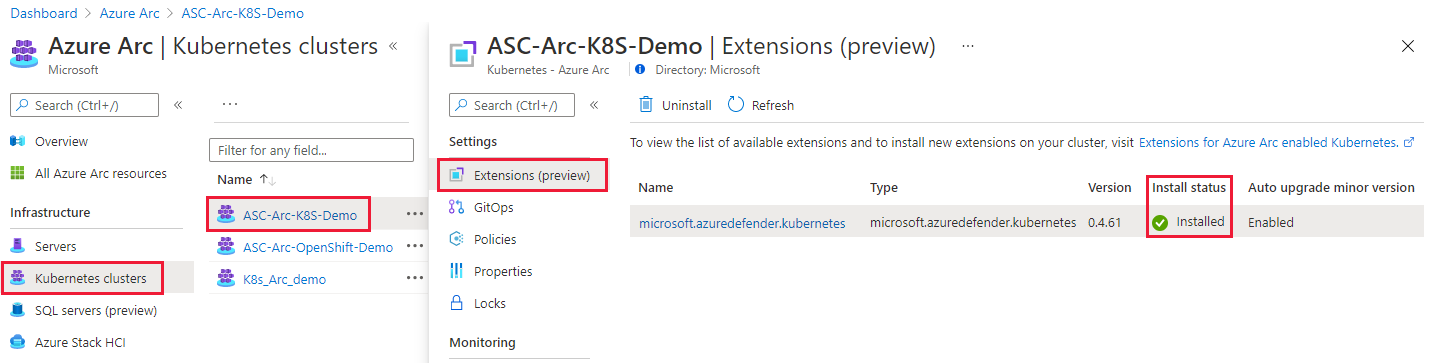

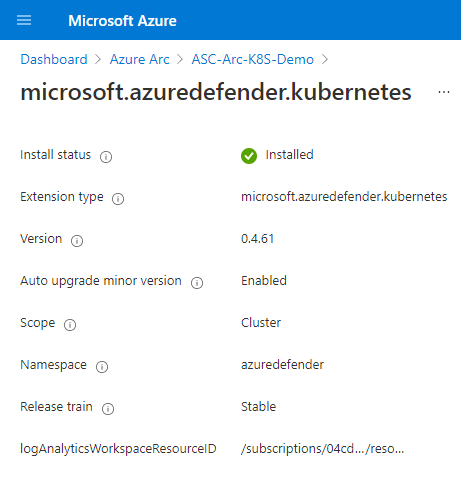

Verificar a implementação

Para verificar se o cluster tem o sensor Defender instalado, siga as etapas em uma das guias a seguir.

Use as recomendações do Defender for Cloud para verificar o status do sensor

Na página Recomendações do Microsoft Defender for Cloud, abra o controle de segurança Habilitar o Microsoft Defender for Cloud.

Selecione a recomendação chamada Os clusters Kubernetes habilitados para Azure Arc devem ter a extensão do Microsoft Defender habilitada.

Verifique se o cluster no qual você implantou o sensor está listado como Íntegro.

Ativar o plano

Importante

- Se você não tiver conectado uma conta da AWS, conecte sua conta da AWS ao Microsoft Defender for Cloud antes de começar as etapas a seguir.

- Se você já ativou o plano no conector e deseja alterar configurações opcionais ou habilitar novos recursos, vá diretamente para a etapa 4.

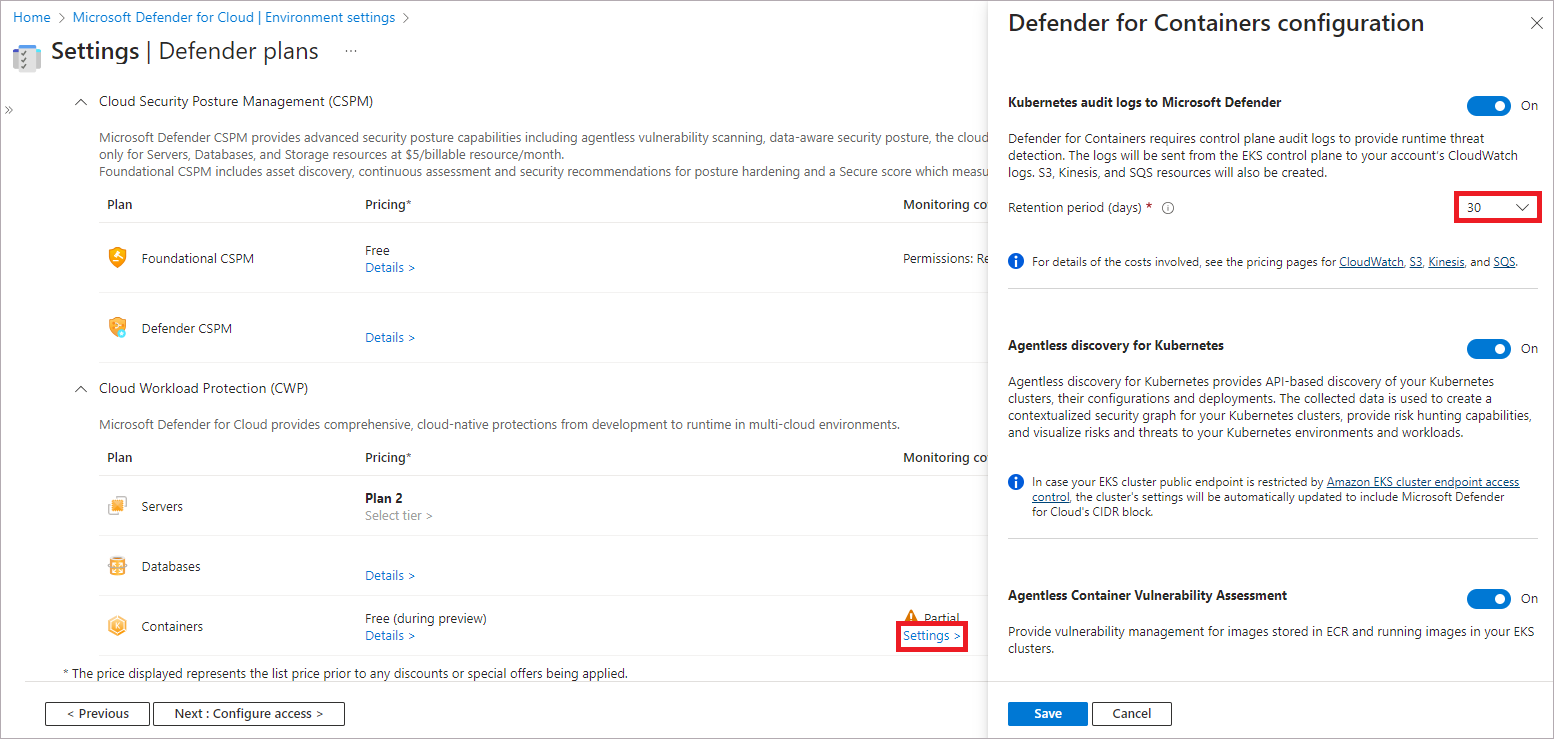

Para ajudar a proteger seus clusters EKS, habilite o plano Defender for Containers no conector de conta relevante:

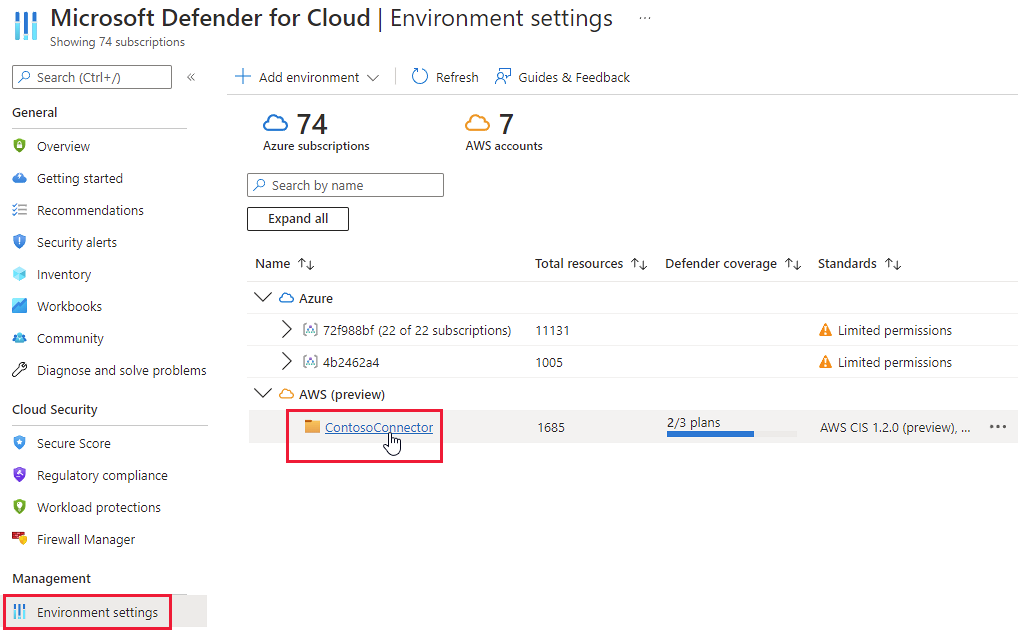

No Defender for Cloud, abra Configurações de ambiente.

Selecione o conector da AWS.

Verifique se a alternância para o plano Contêineres está definida como Ativado.

Para alterar as configurações opcionais do plano, selecione Configurações.

O Defender for Containers requer logs de auditoria do plano de controle para fornecer proteção contra ameaças em tempo de execução. Para enviar logs de auditoria do Kubernetes para o Microsoft Defender, defina a alternância desse recurso como Ativado. Para alterar o período de retenção dos logs de auditoria, insira o período de tempo necessário.

Nota

Se você desabilitar essa configuração, o recurso Deteção de ameaças (plano de controle) também será desativado. Saiba mais sobre a disponibilidade de recursos.

O recurso Descoberta sem agente para Kubernetes fornece descoberta baseada em API de seus clusters Kubernetes. Para ativar o recurso, defina sua alternância como Ativado.

O recurso Avaliação de Vulnerabilidade de Contêiner sem Agente fornece gerenciamento de vulnerabilidades para imagens armazenadas no ECR e para a execução de imagens em seus clusters EKS. Para ativar o recurso, defina sua alternância como Ativado.

Continue pelas páginas restantes do assistente de conector.

Se você estiver habilitando o recurso Descoberta sem agente para Kubernetes , precisará conceder permissões de plano de controle no cluster. Você pode conceder permissões de uma das seguintes maneiras:

Execute este script Python. O script adiciona a função

MDCContainersAgentlessDiscoveryK8sRoleDefender for Cloud aosaws-auth ConfigMapclusters EKS que você deseja integrar.Conceda a cada cluster do Amazon EKS a

MDCContainersAgentlessDiscoveryK8sRolefunção com a capacidade de interagir com o cluster. Entre em todos os clusters existentes e recém-criados usando eksctl e execute o seguinte script:eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsPara obter mais informações, consulte Conceder aos usuários do IAM acesso ao Kubernetes com entradas de acesso EKS no guia do usuário do Amazon EKS.

O Kubernetes habilitado para Azure Arc, o sensor Defender e a Política do Azure para Kubernetes devem ser instalados e executados em seus clusters EKS. Há uma recomendação dedicada do Defender for Cloud para instalar essas extensões (e o Azure Arc, se necessário): os clusters EKS devem ter a extensão do Microsoft Defender para Azure Arc instalada.

Siga as etapas de correção fornecidas pela recomendação:

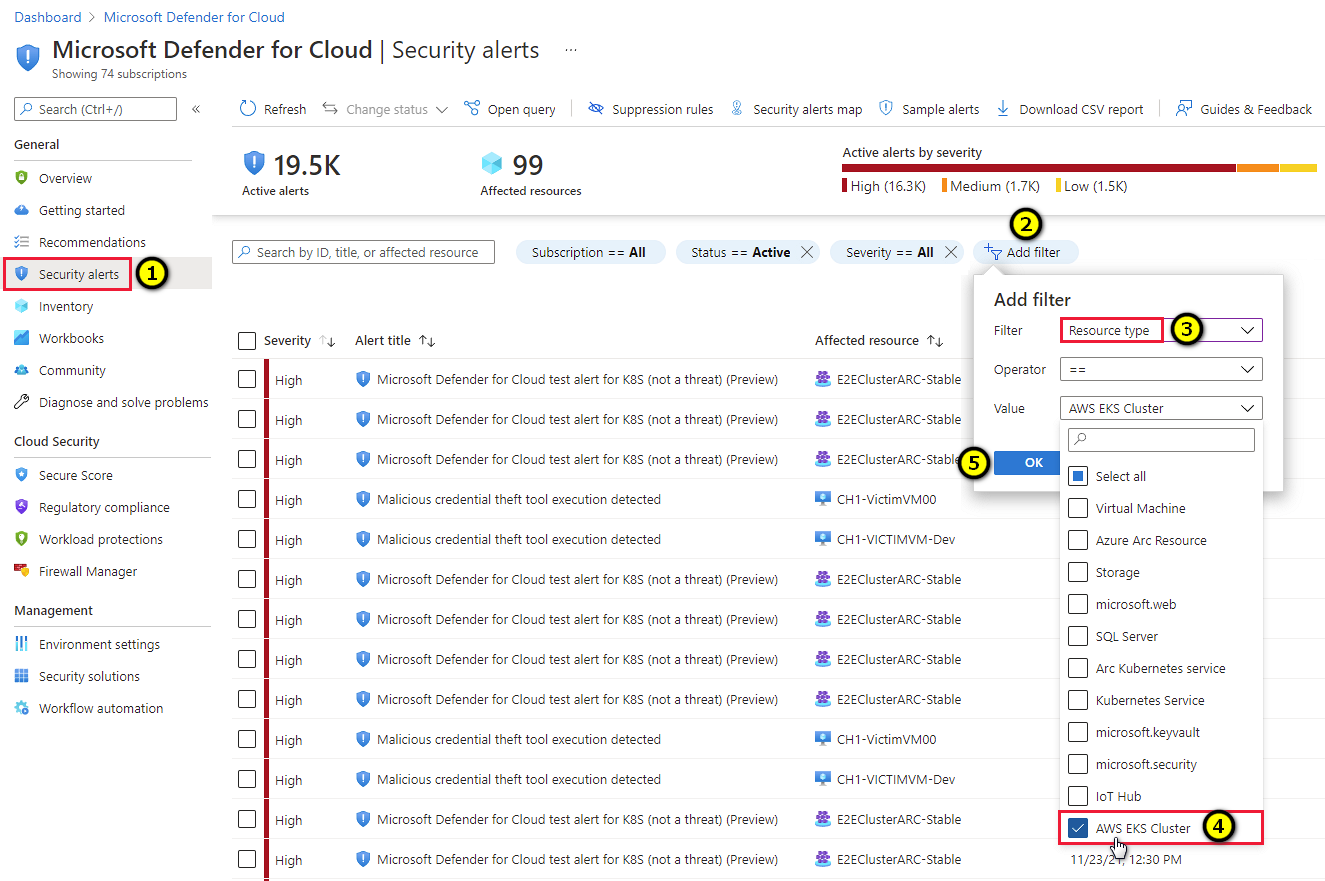

Ver recomendações e alertas para os seus clusters EKS

Gorjeta

Você pode simular alertas de contêiner seguindo as instruções nesta postagem do blog.

Para visualizar os alertas e recomendações para seus clusters EKS, use os filtros nas páginas de alertas, recomendações e inventário para filtrar por tipo de recurso AWS EKS Cluster.

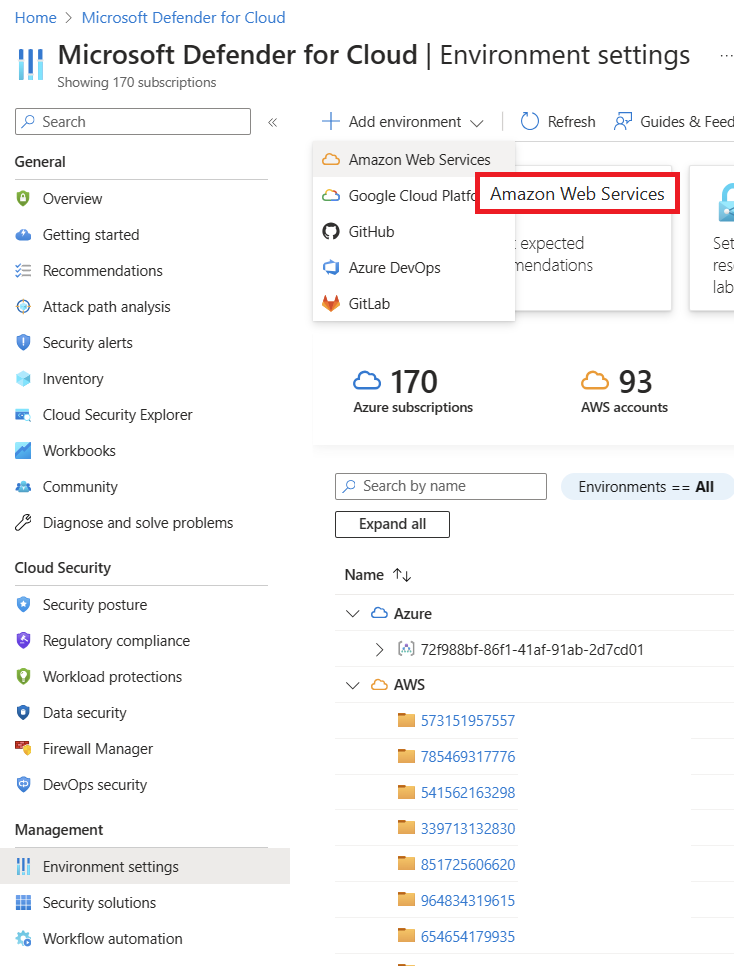

Implantar o sensor Defender

Para implantar o sensor Defender em seus clusters da AWS:

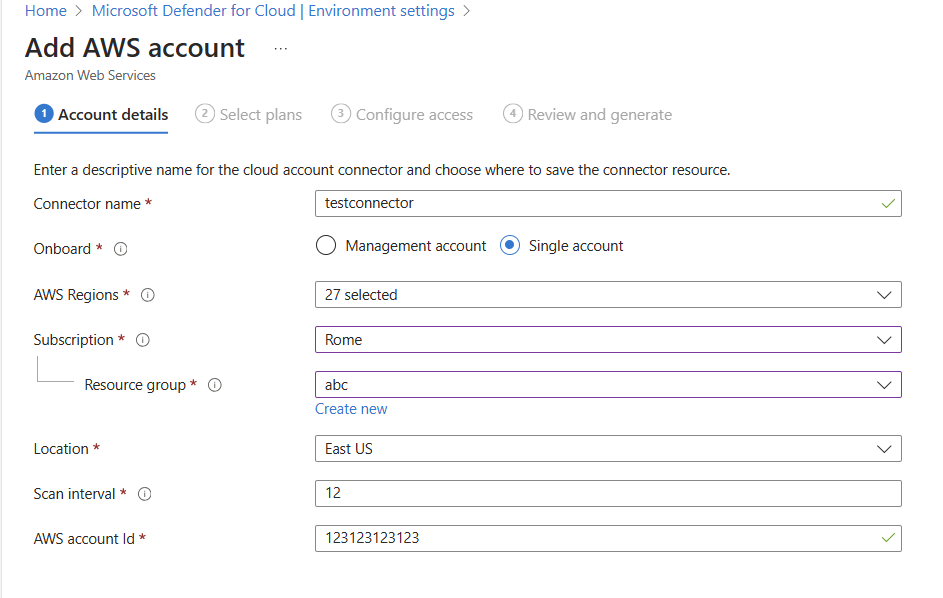

Vá para Microsoft Defender for Cloud>Environment settings>Add environment>Amazon Web Services.

Preencha os dados da conta.

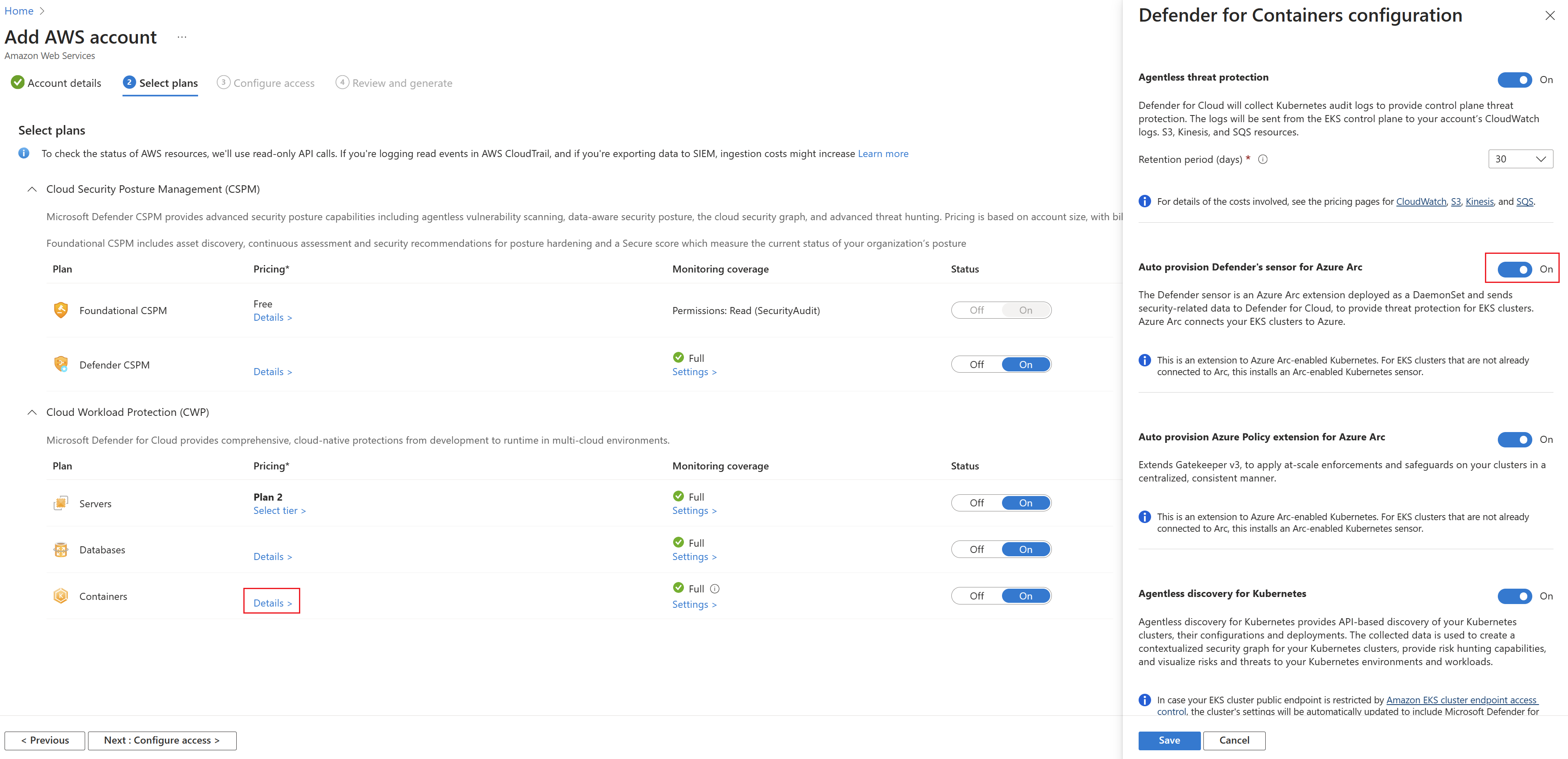

Vá para Selecionar planos, abra o plano Contêineres e verifique se o sensor do Auto provision Defender for Azure Arc está definido como Ativado.

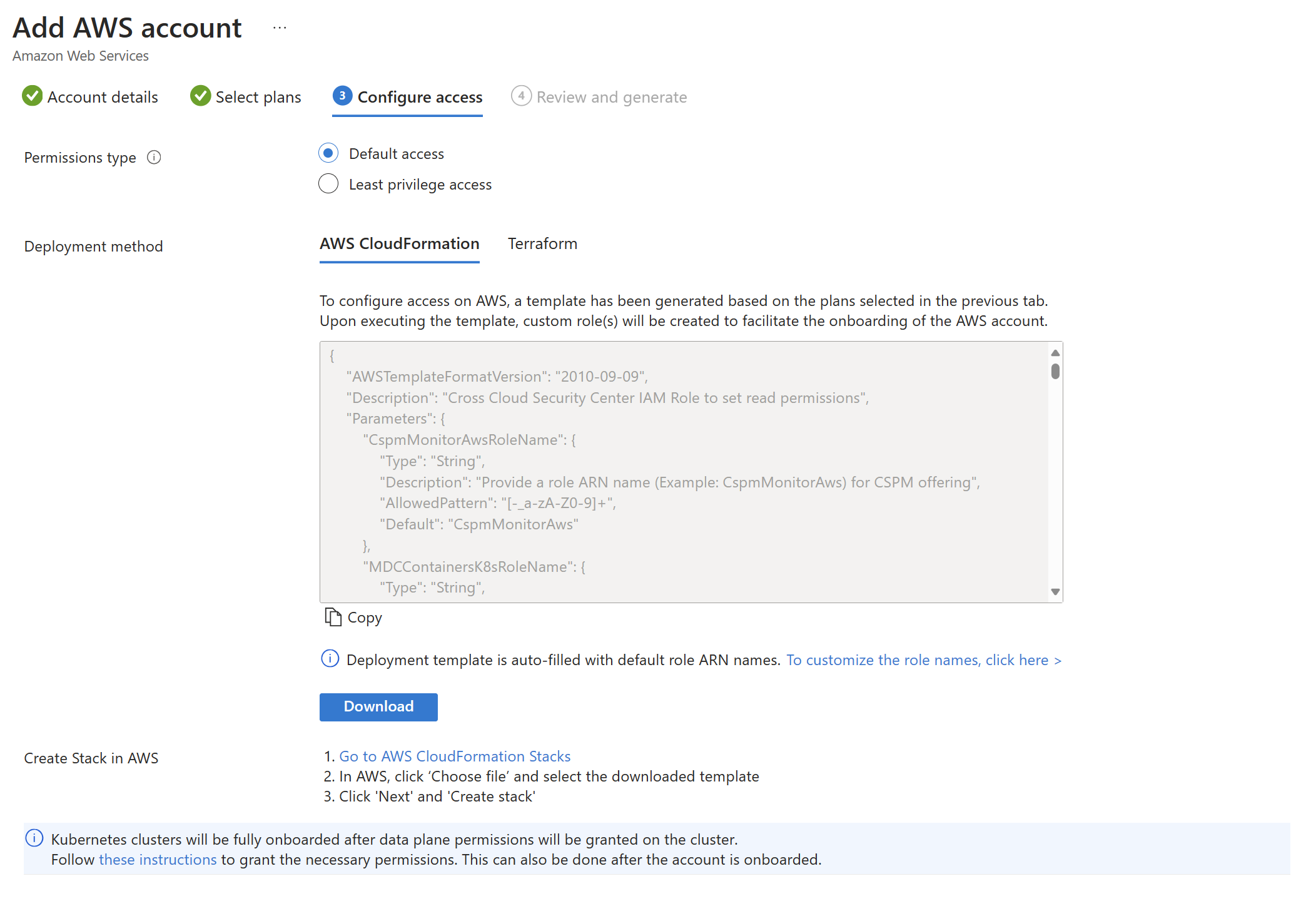

Vá para Configurar acesso e siga as etapas lá.

Depois que o modelo de Formação de Nuvem for implantado com êxito, selecione Criar.

Nota

Você pode excluir um cluster específico da AWS do provisionamento automático. Para a implantação do sensor, aplique a ms_defender_container_exclude_agents tag no recurso com o valor true. Para implantação sem agente, aplique a ms_defender_container_exclude_agentless tag no recurso com o valor true.

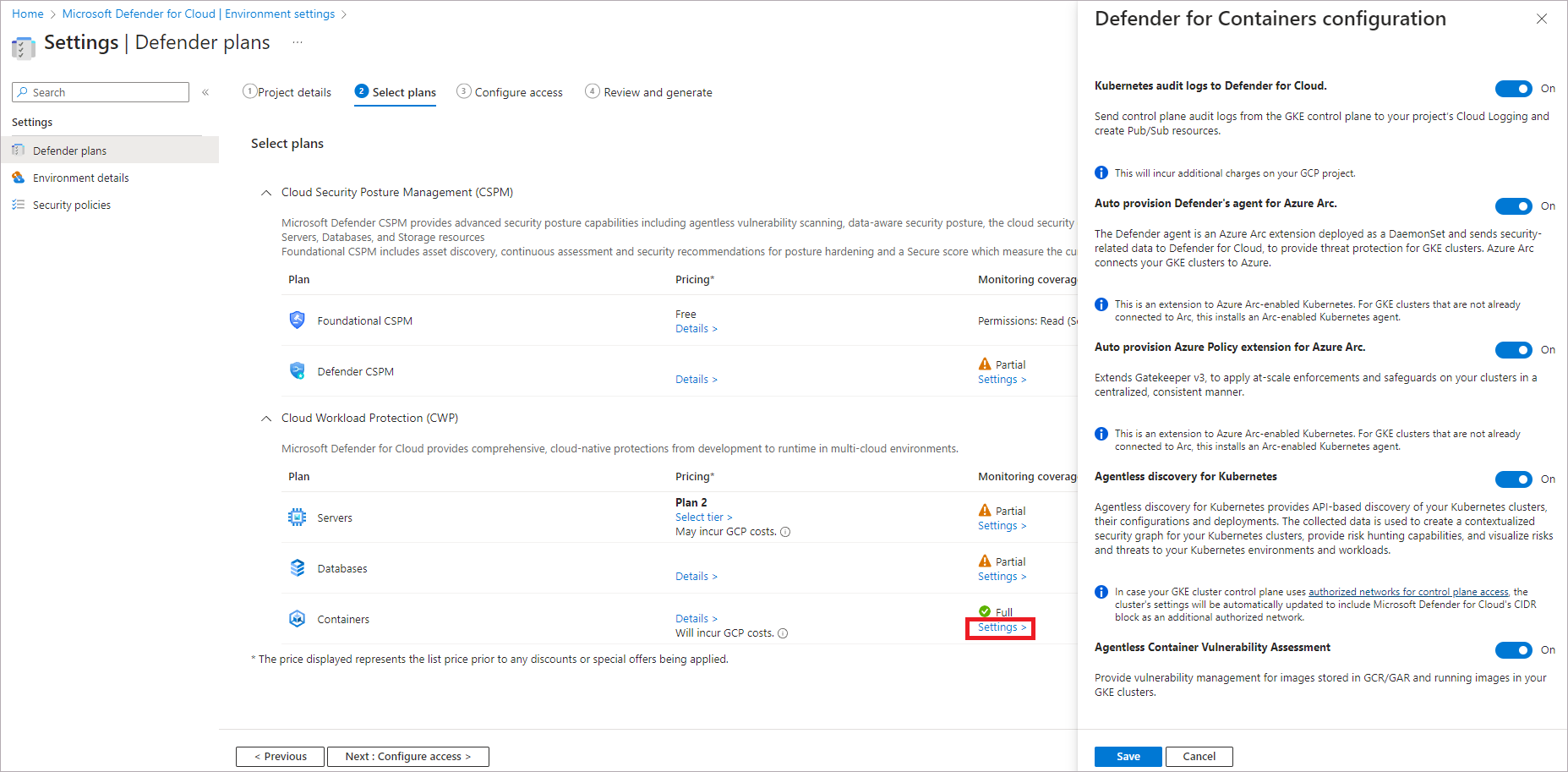

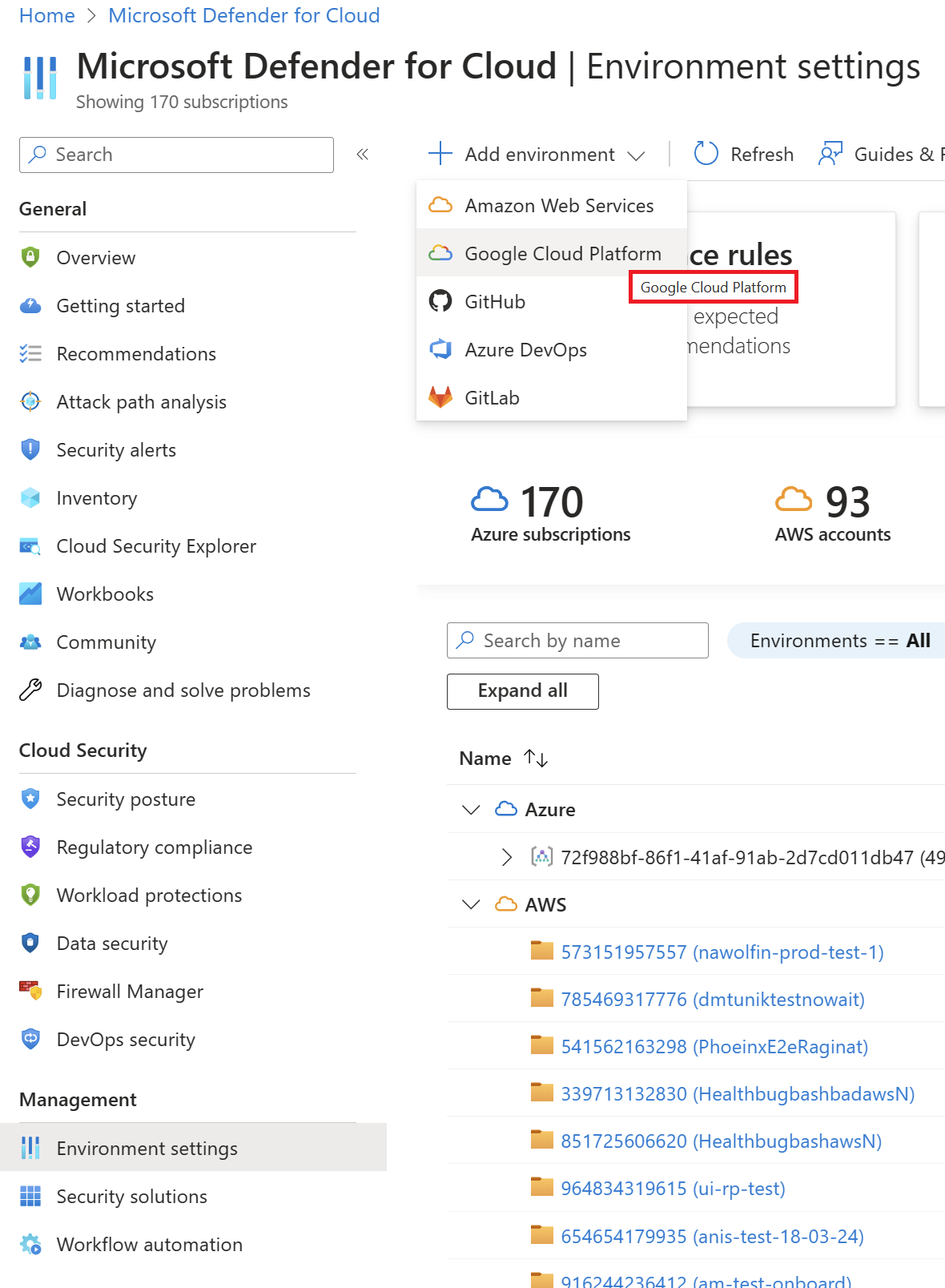

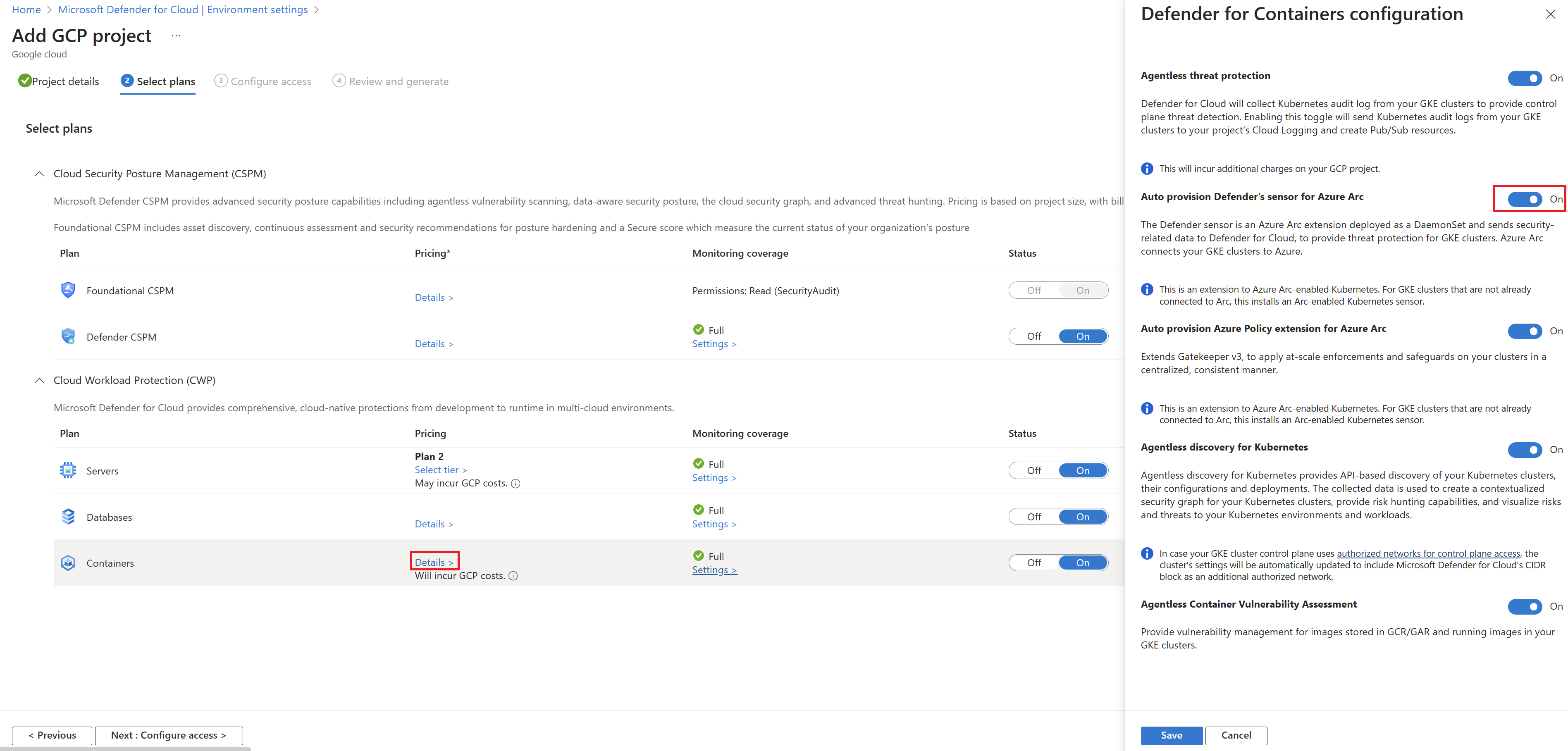

Ativar o plano

Importante

Se você não conectou um projeto GCP, conecte seu projeto GCP ao Microsoft Defender for Cloud.

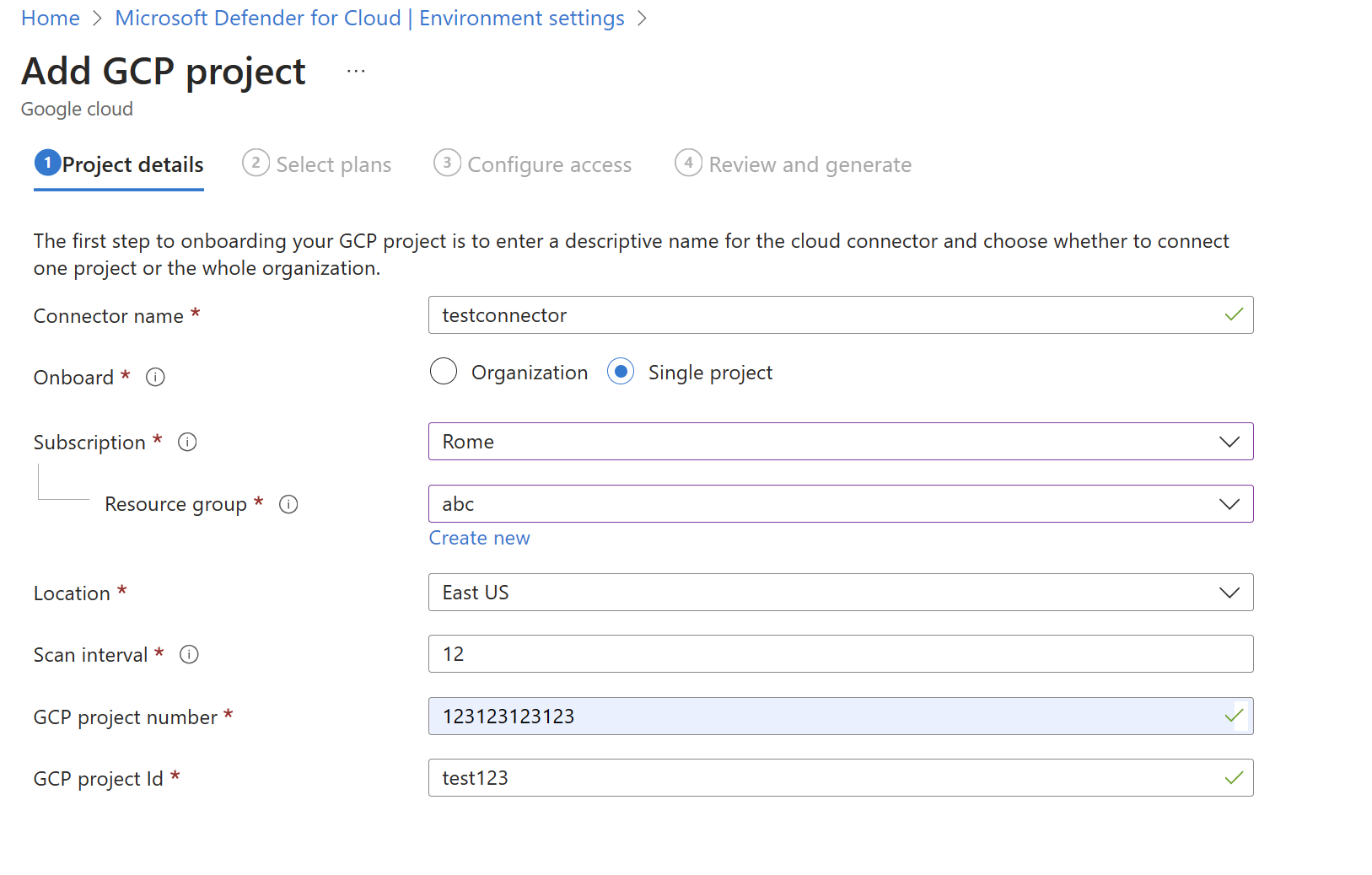

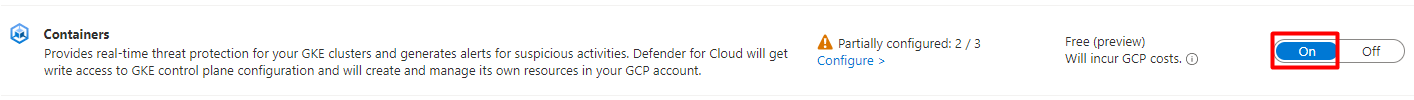

Para ajudar a proteger seus clusters GKE, use as etapas a seguir para habilitar o plano do Defender for Containers no projeto GCP relevante.

Nota

Verifique se você não tem nenhuma política do Azure que impeça a instalação do Arco do Azure.

Inicie sessão no portal do Azure.

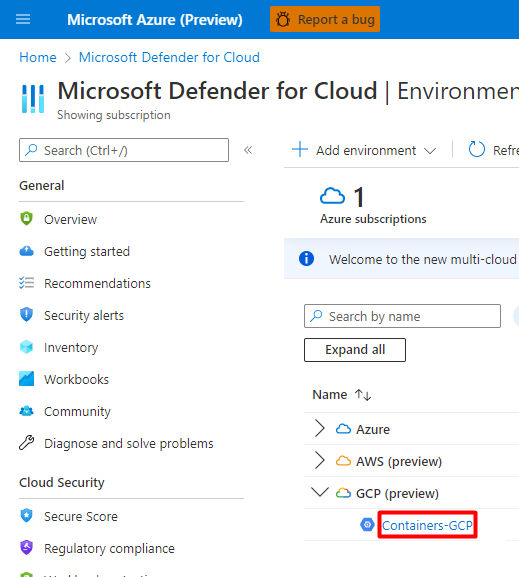

Vá para Configurações do Microsoft Defender for Cloud>Environment.

Selecione o conector GCP relevante.

Selecione o botão Avançar: Selecionar planos > .

Verifique se a alternância para o plano Contêineres está Ativada.

Para alterar as configurações opcionais do plano, selecione Configurações.

Logs de auditoria do Kubernetes no Defender for Cloud: ativado por padrão. Essa configuração está disponível apenas no nível do projeto GCP. Ele fornece coleta sem agente dos dados de log de auditoria por meio do GCP Cloud Logging para o back-end do Microsoft Defender for Cloud para análise posterior. O Defender for Containers requer logs de auditoria do plano de controle para fornecer proteção contra ameaças em tempo de execução. Para enviar logs de auditoria do Kubernetes para o Microsoft Defender, defina a alternância como Ativado.

Nota

Se você desabilitar essa configuração, o recurso Deteção de ameaças (plano de controle) também será desativado. Saiba mais sobre a disponibilidade de recursos.

Provisionamento automático do sensor do Defender para o Azure Arc e provisionamento automático da extensão da Política do Azure para o Azure Arc: habilitado por padrão. Você pode instalar o Kubernetes habilitado para Azure Arc e suas extensões em seus clusters GKE de três maneiras:

- Habilite o provisionamento automático do Defender for Containers no nível do projeto, conforme explicado nas instruções desta seção. Recomendamos este método.

- Use as recomendações do Defender for Cloud para instalação por cluster. Eles aparecem na página Recomendações do Microsoft Defender for Cloud. Saiba como implantar a solução em clusters específicos.

- Instale manualmente o Kubernetes e extensões habilitados para Azure Arc.

O recurso Descoberta sem agente para Kubernetes fornece descoberta baseada em API de seus clusters Kubernetes. Para ativar o recurso, defina sua alternância como Ativado.

O recurso Avaliação de vulnerabilidade de contêiner sem agente fornece gerenciamento de vulnerabilidades para imagens armazenadas em registros do Google (Google Artifact Registry e Google Container Registry) e imagens em execução em seus clusters GKE. Para ativar o recurso, defina sua alternância como Ativado.

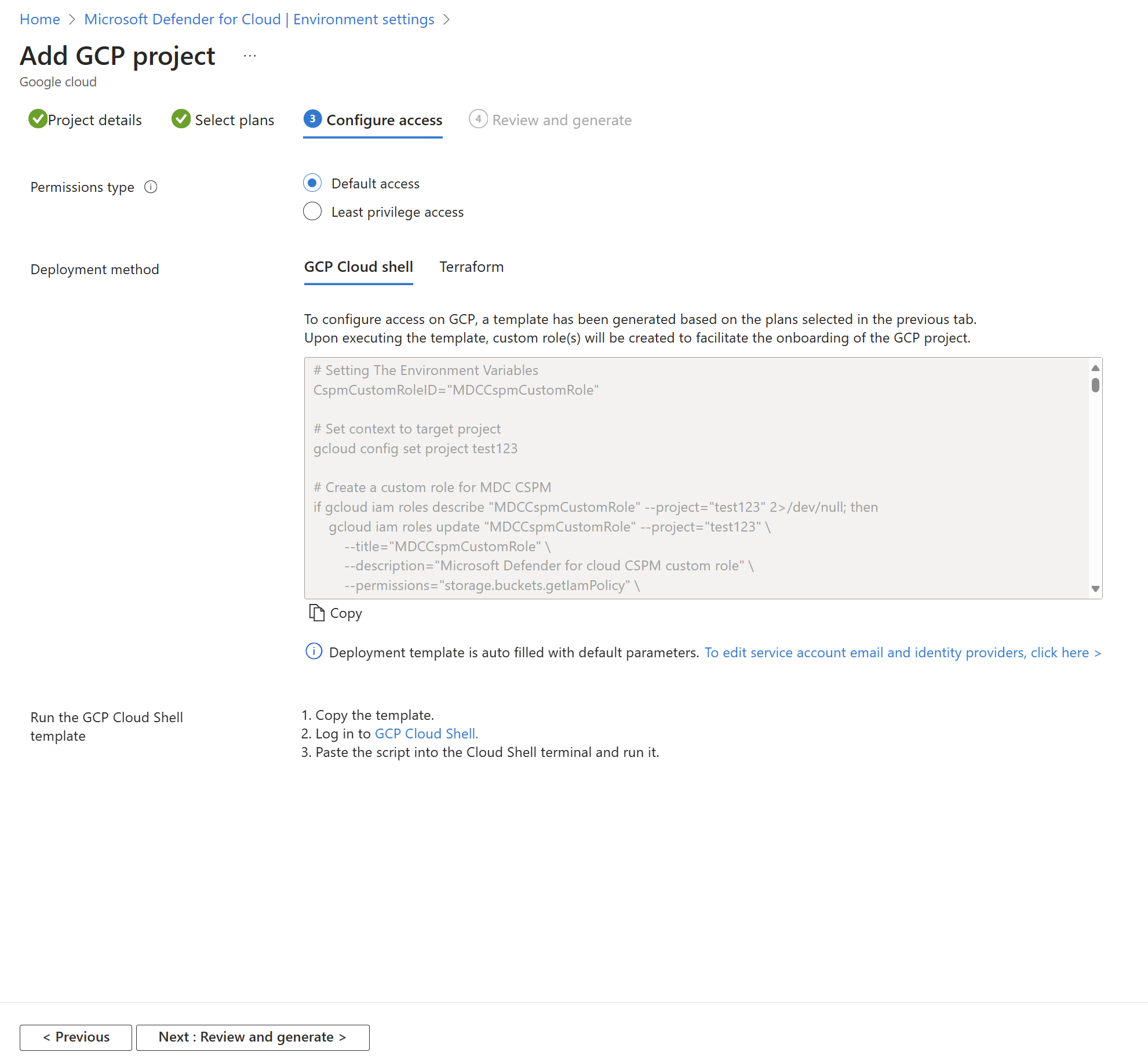

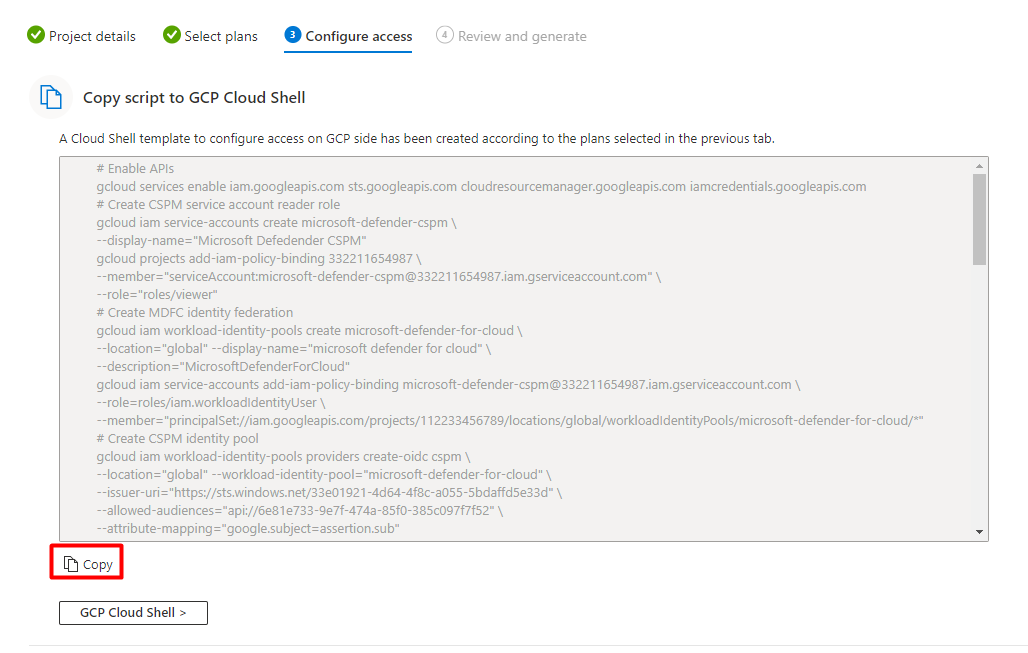

Selecione o botão Copiar .

Selecione o botão GCP Cloud Shell > .

Cole o script no terminal do Cloud Shell e execute-o.

O conector é atualizado após a execução do script. Este processo pode levar até 8 horas para ser concluído.

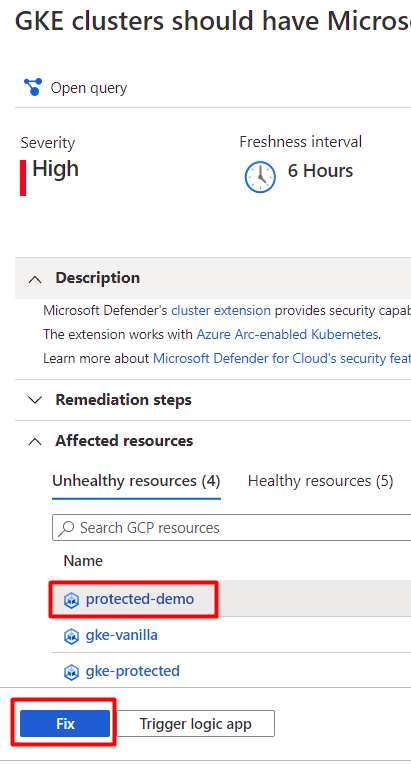

Implantar a solução em clusters específicos

Se você definir qualquer uma das configurações de provisionamento automático padrão como Desativado durante o processo de integração do conector GCP ou depois, precisará instalar manualmente o Kubernetes habilitado para Azure Arc, o sensor Defender e a Política do Azure para Kubernetes em cada um dos clusters GKE. Instalá-los ajuda a garantir que você obtenha todo o valor de segurança do Defender for Containers.

Você pode usar duas recomendações dedicadas do Defender for Cloud para instalar as extensões (e o Azure Arc, se necessário):

- Os clusters GKE devem ter a extensão do Microsoft Defender para Azure Arc instalada

- Os clusters GKE devem ter a extensão Azure Policy instalada

Nota

Ao instalar extensões Arc, você deve verificar se o projeto GCP fornecido é idêntico ao do conector relevante.

Para implantar a solução em clusters específicos:

Inicie sessão no portal do Azure.

Vá para Recomendações do Microsoft Defender for Cloud>.

Na página Recomendações do Defender for Cloud, procure uma das recomendações pelo nome.

Selecione um cluster GKE não íntegro.

Importante

Você deve selecionar clusters um de cada vez.

Não selecione os clusters por seus nomes de hiperlink. Selecione qualquer outro lugar na linha relevante.

Selecione o nome do recurso não íntegro.

Selecione Corrigir.

O Defender for Cloud gera um script no idioma de sua escolha:

- Para Linux, selecione Bash.

- Para Windows, selecione PowerShell.

Selecione Baixar lógica de correção.

Execute o script gerado no cluster.

Repita os passos 3 a 8 para a outra recomendação.

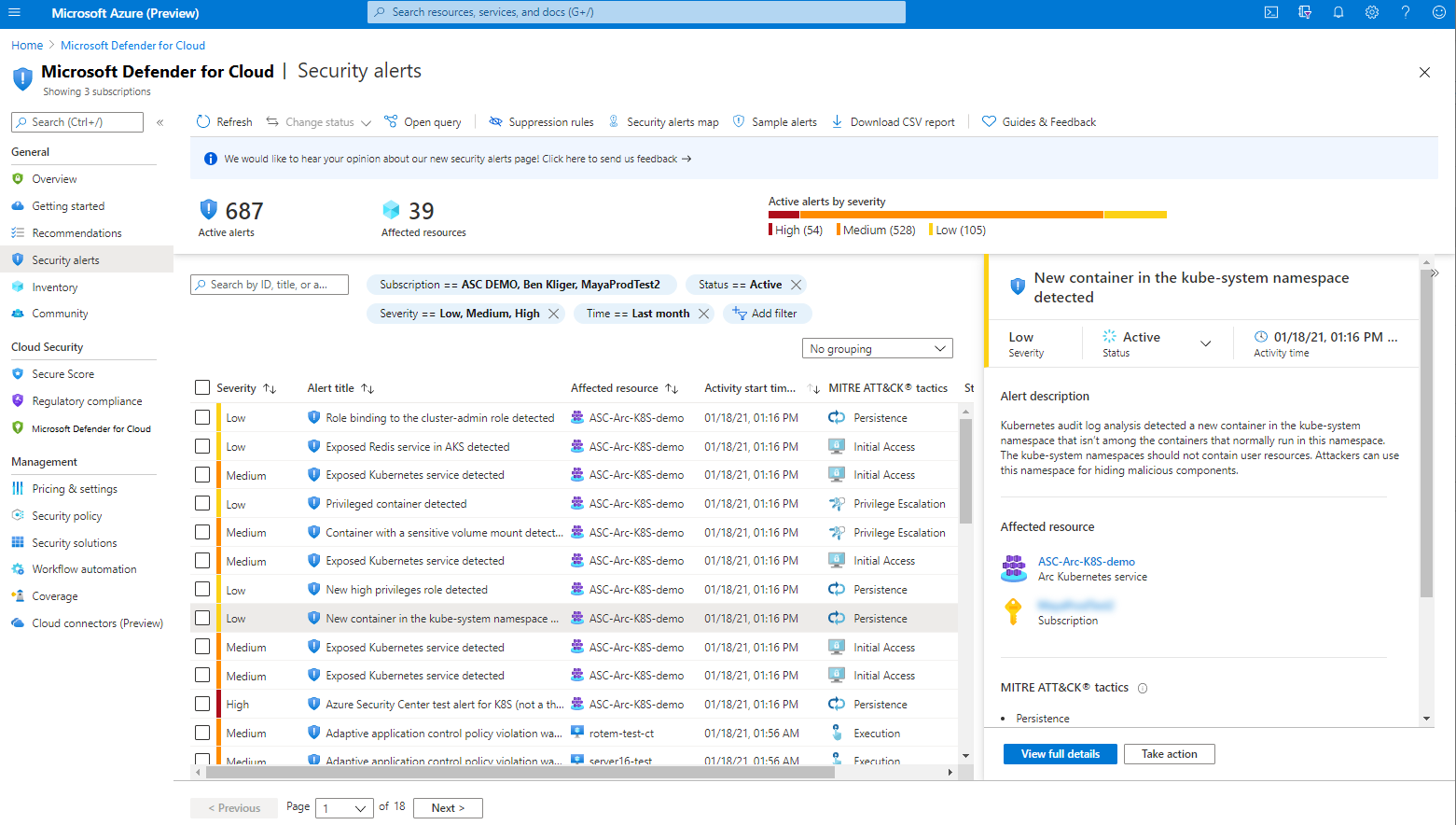

Veja seus alertas de cluster GKE

Inicie sessão no portal do Azure.

Vá para alertas do Microsoft Defender for Cloud>Security.

Selecione o botão

.

.No menu suspenso Filtro, selecione Tipo de recurso.

No menu suspenso Valor, selecione GCP GKE Cluster.

Selecione OK.

Implantar o sensor Defender

Para implantar o sensor Defender em seus clusters GCP:

Vá para Configurações>do Microsoft Defender for Cloud>Environment Adicionar ambiente>Google Cloud Platform.

Preencha os dados da conta.

Vá para Selecionar planos, abra o plano Contêineres e verifique se o sensor do Auto provision Defender for Azure Arc está definido como Ativado.

Vá para Configurar acesso e siga as etapas lá.

Depois que o

gcloudscript for executado com êxito, selecione Criar.

Nota

Você pode excluir um cluster GCP específico do provisionamento automático. Para a implantação do sensor, aplique o ms_defender_container_exclude_agents rótulo no recurso com o valor true. Para implantação sem agente, aplique o ms_defender_container_exclude_agentless rótulo no recurso com o valor true.

Simule alertas de segurança do Microsoft Defender for Containers

Uma lista completa de alertas suportados está disponível na tabela de referência de todos os alertas de segurança do Defender for Cloud.

Para simular um alerta de segurança:

Execute o seguinte comando a partir do cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nA resposta esperada é

No resource found.Em 30 minutos, o Defender for Cloud deteta essa atividade e dispara um alerta de segurança.

Nota

O Azure Arc não é um pré-requisito para simular alertas sem agente para o Defender for Containers.

No portal do Azure, vá para alertas do Microsoft Defender for Cloud>Security e procure o alerta no recurso relevante.

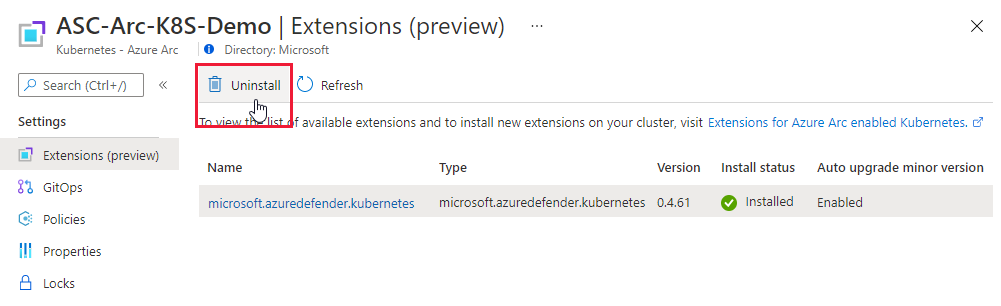

Remova o sensor Defender

Para remover esta (ou qualquer) extensão do Defender for Cloud, não basta desativar o provisionamento automático:

- A ativação do provisionamento automático afeta potencialmente as máquinas existentes e futuras .

- A desativação do provisionamento automático para uma extensão afeta apenas as máquinas futuras . Nada é desinstalado quando você desabilita o provisionamento automático.

Nota

Para desativar totalmente o plano do Defender for Containers, vá para Configurações de ambiente e desative o Microsoft Defender for Containers.

No entanto, para garantir que os componentes do Defender for Containers não sejam provisionados automaticamente para seus recursos a partir de agora, desative o provisionamento automático das extensões.

Você pode remover a extensão de máquinas atualmente em execução usando o portal do Azure, a CLI do Azure ou a API REST, conforme explicado nas guias a seguir.

Usar o portal do Azure para remover a extensão

Definir um espaço de trabalho padrão do Log Analytics para o AKS

O sensor do Defender usa o espaço de trabalho do Log Analytics como um pipeline de dados para enviar dados do cluster para o Defender for Cloud. O espaço de trabalho não retém nenhum dos dados. Como resultado, os usuários não são cobrados nesse caso de uso.

O sensor do Defender usa um espaço de trabalho padrão do Log Analytics. Se você não tiver um espaço de trabalho padrão do Log Analytics, o Defender for Cloud criará um novo grupo de recursos e um espaço de trabalho padrão quando você instalar o sensor do Defender. O espaço de trabalho padrão é baseado na sua região.

A convenção de nomenclatura para o espaço de trabalho e o grupo de recursos padrão do Log Analytics é:

- Espaço de trabalho: DefaultWorkspace-[subscription-ID]-[geo]

- Grupo de recursos: DefaultResourceGroup-[geo]

Atribuir um espaço de trabalho personalizado

Quando você habilita o provisionamento automático, um espaço de trabalho padrão é atribuído automaticamente. Você pode atribuir um espaço de trabalho personalizado por meio da Política do Azure.

Para verificar se você tem um espaço de trabalho atribuído:

Inicie sessão no portal do Azure.

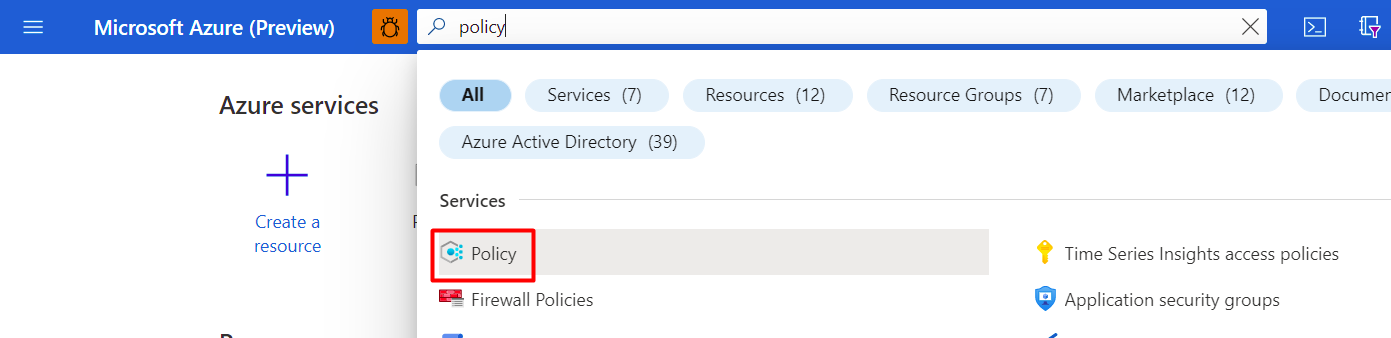

Pesquise e selecione Política.

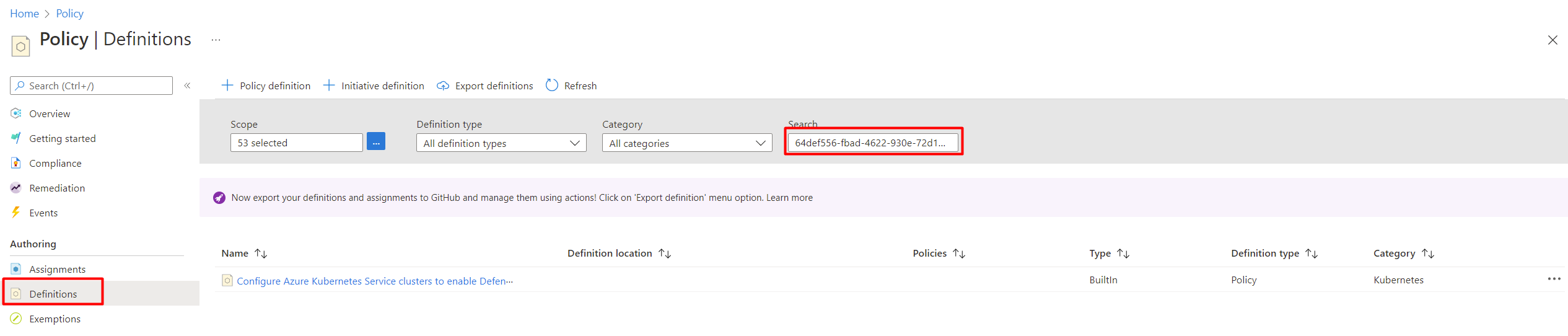

Selecione Definições.

Procure o ID

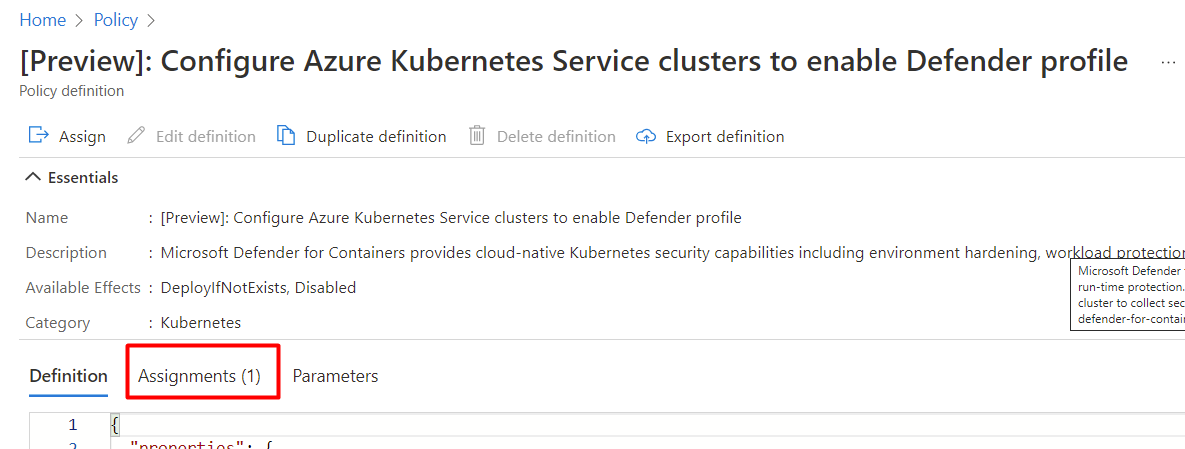

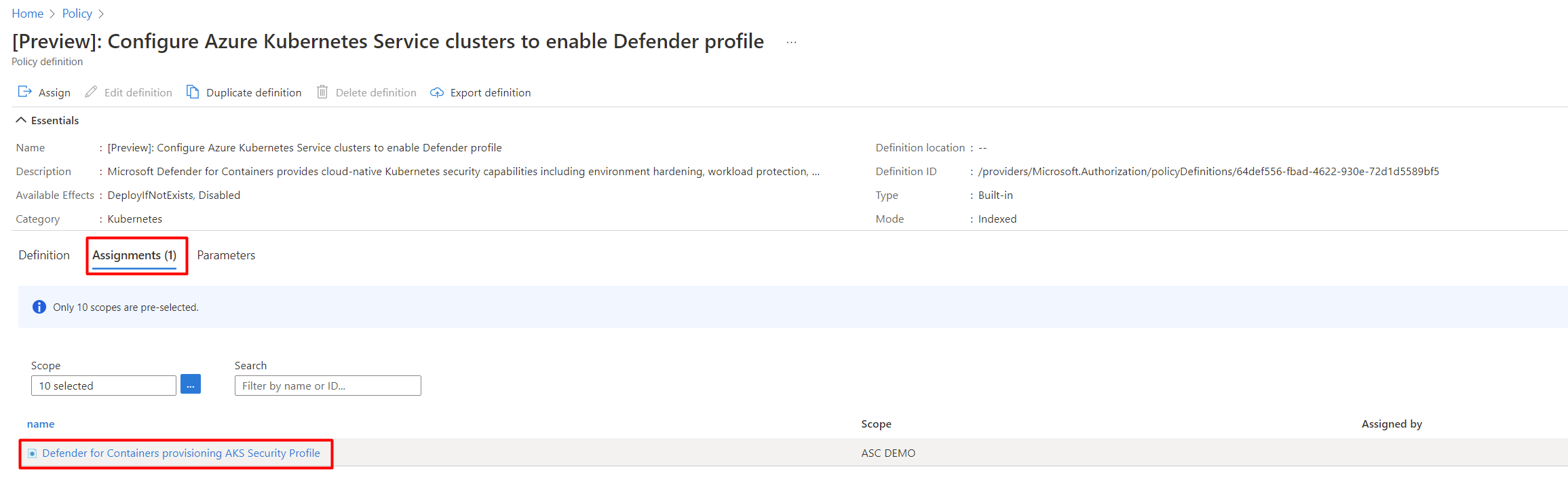

64def556-fbad-4622-930e-72d1d5589bf5da política .Selecione Configurar clusters do Serviço Kubernetes do Azure para habilitar o perfil do Defender.

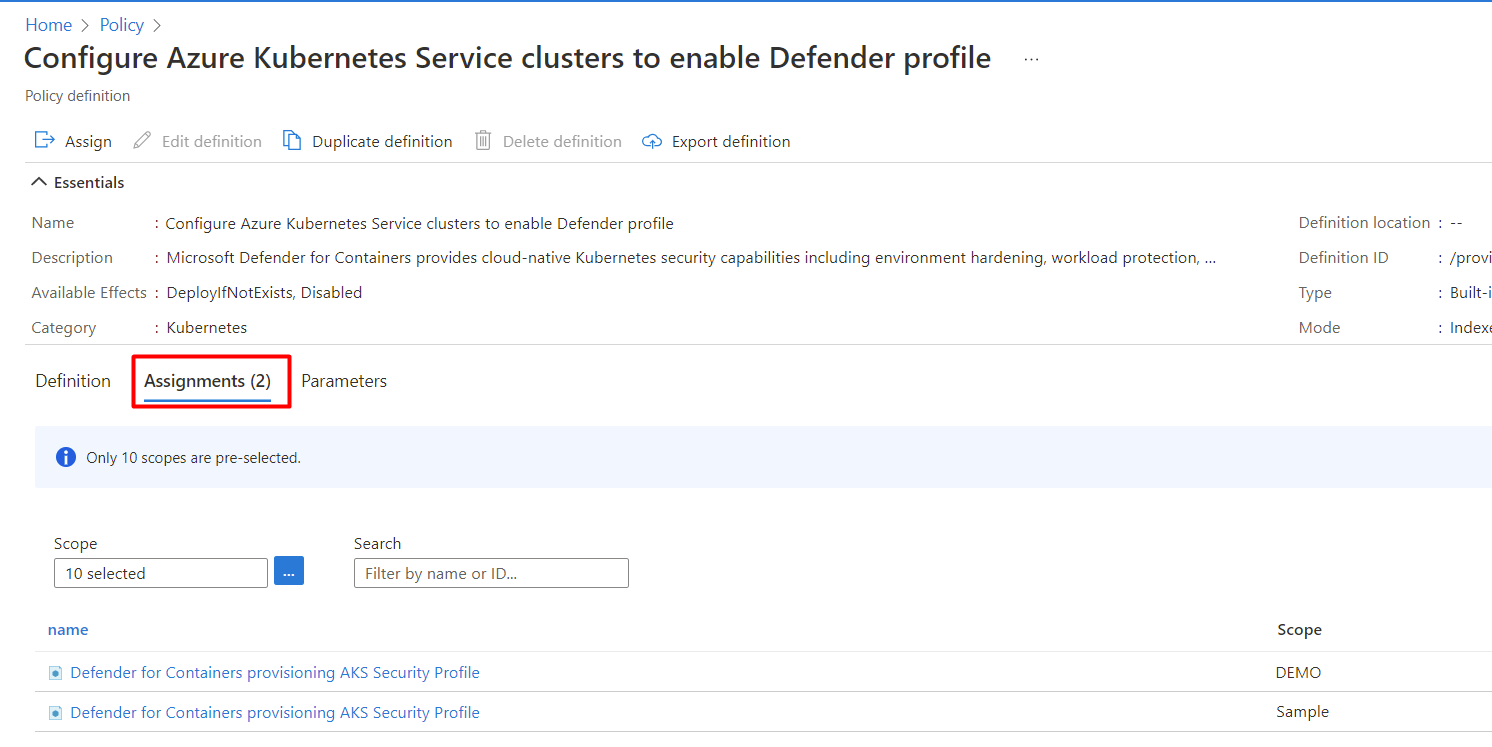

Selecione Tarefas.

Use uma das próximas seções deste artigo da seguinte maneira:

- Se a política ainda não estiver atribuída ao escopo relevante, siga as etapas Criar uma nova atribuição com um espaço de trabalho personalizado.

- Se a política já estiver atribuída e você quiser alterá-la para usar um espaço de trabalho personalizado, siga as etapas Atualizar uma atribuição com um espaço de trabalho personalizado.

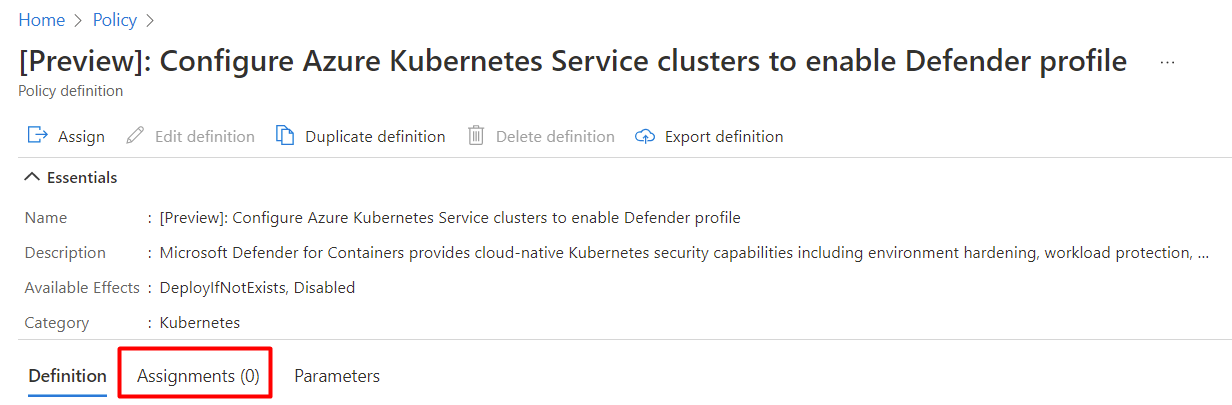

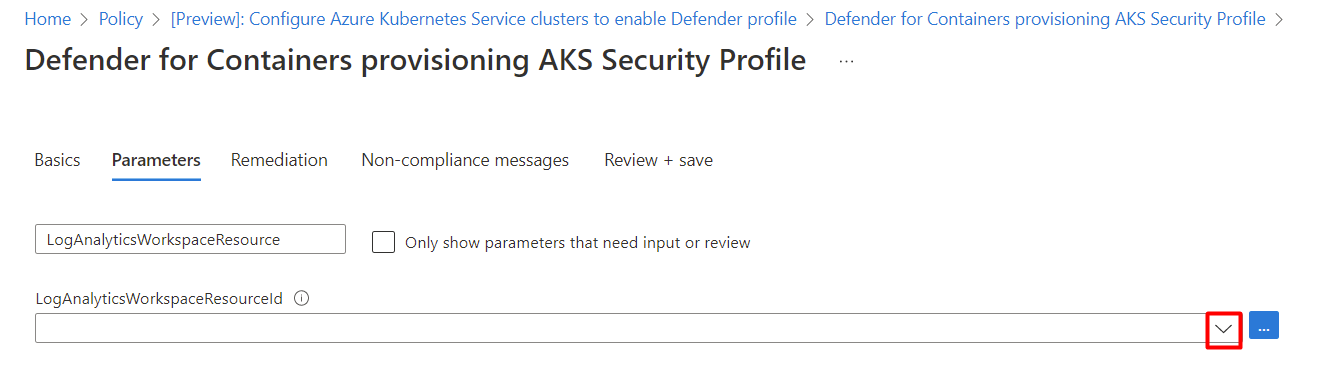

Criar uma nova atribuição com um espaço de trabalho personalizado

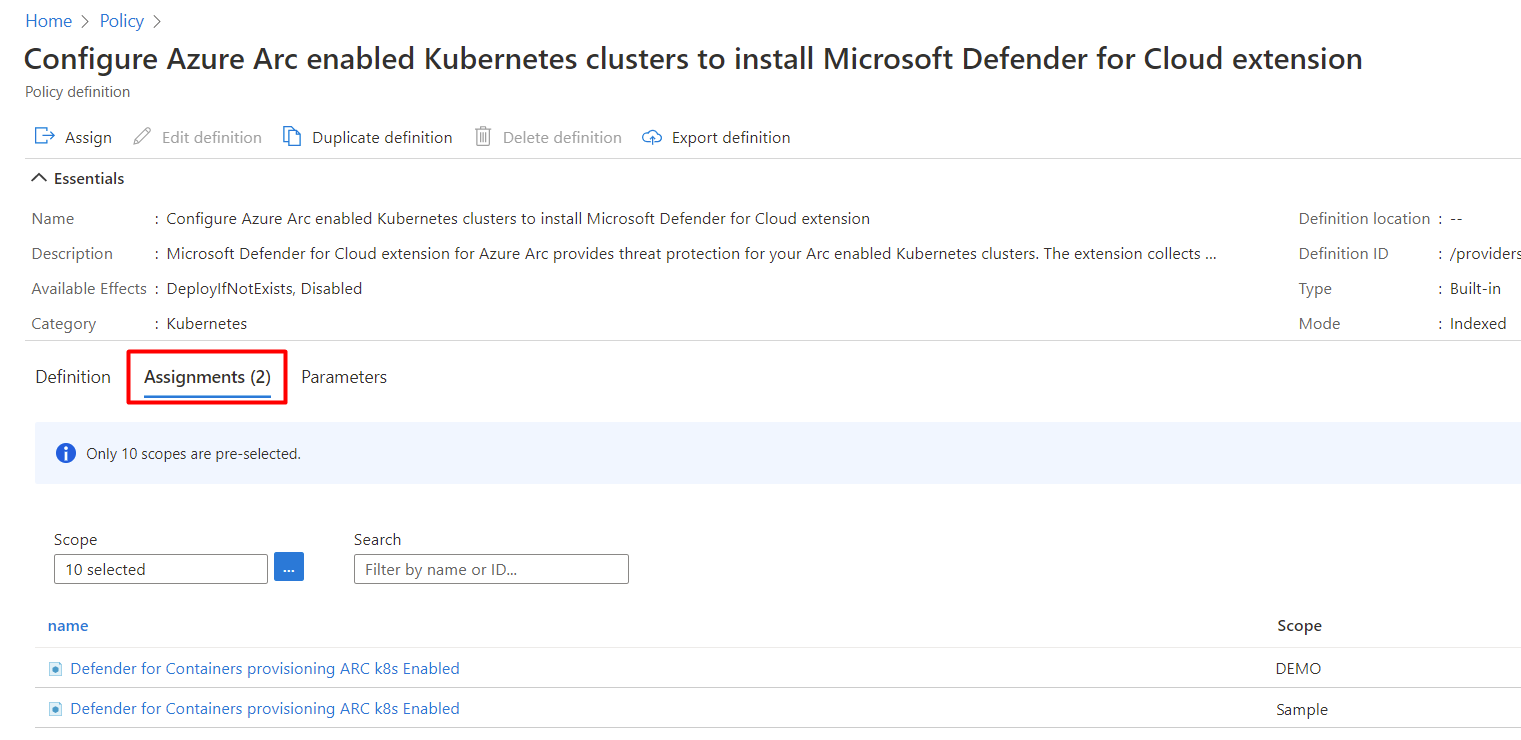

Se a política ainda não estiver atribuída, a guia Atribuições mostrará o número 0.

Para atribuir um espaço de trabalho personalizado:

Selecione Atribuir.

Na guia Parâmetros, desmarque a opção Mostrar apenas parâmetros que precisam de entrada ou revisão.

Selecione um valor LogAnalyticsWorkspaceResourceId no menu suspenso.

Selecione Rever + criar.

Selecione Criar.

Atualizar uma atribuição com um espaço de trabalho personalizado

Se a política for atribuída a um espaço de trabalho, a guia Atribuições mostrará o número 1.

Nota

Se você tiver mais de uma assinatura, o número pode ser maior.

Para atribuir um espaço de trabalho personalizado:

Espaço de trabalho padrão do Log Analytics para Azure Arc

O sensor do Defender usa o espaço de trabalho do Log Analytics como um pipeline de dados para enviar dados do cluster para o Defender for Cloud. O espaço de trabalho não retém nenhum dos dados. Como resultado, os usuários não são cobrados nesse caso de uso.

O sensor do Defender usa um espaço de trabalho padrão do Log Analytics. Se você não tiver um espaço de trabalho padrão do Log Analytics, o Defender for Cloud criará um novo grupo de recursos e um espaço de trabalho padrão quando você instalar o sensor do Defender. O espaço de trabalho padrão é baseado na sua região.

A convenção de nomenclatura para o espaço de trabalho e o grupo de recursos padrão do Log Analytics é:

- Espaço de trabalho: DefaultWorkspace-[subscription-ID]-[geo]

- Grupo de recursos: DefaultResourceGroup-[geo]

Atribuir um espaço de trabalho personalizado

Quando você habilita o provisionamento automático, um espaço de trabalho padrão é atribuído automaticamente. Você pode atribuir um espaço de trabalho personalizado por meio da Política do Azure.

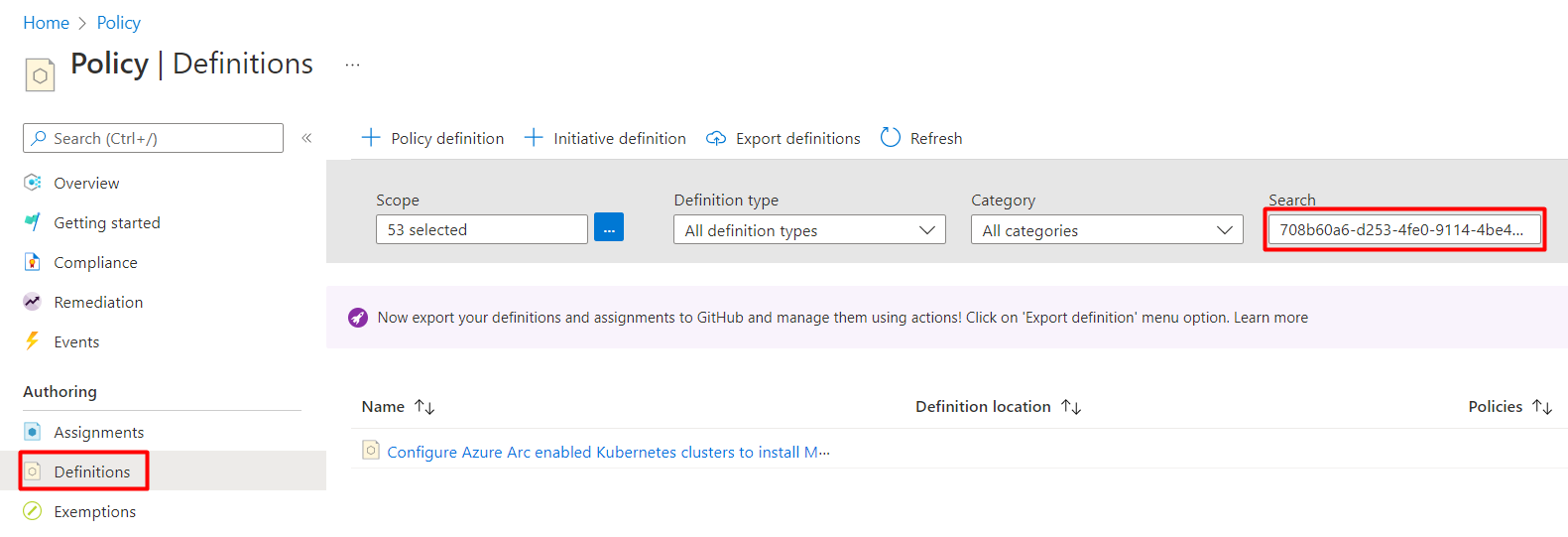

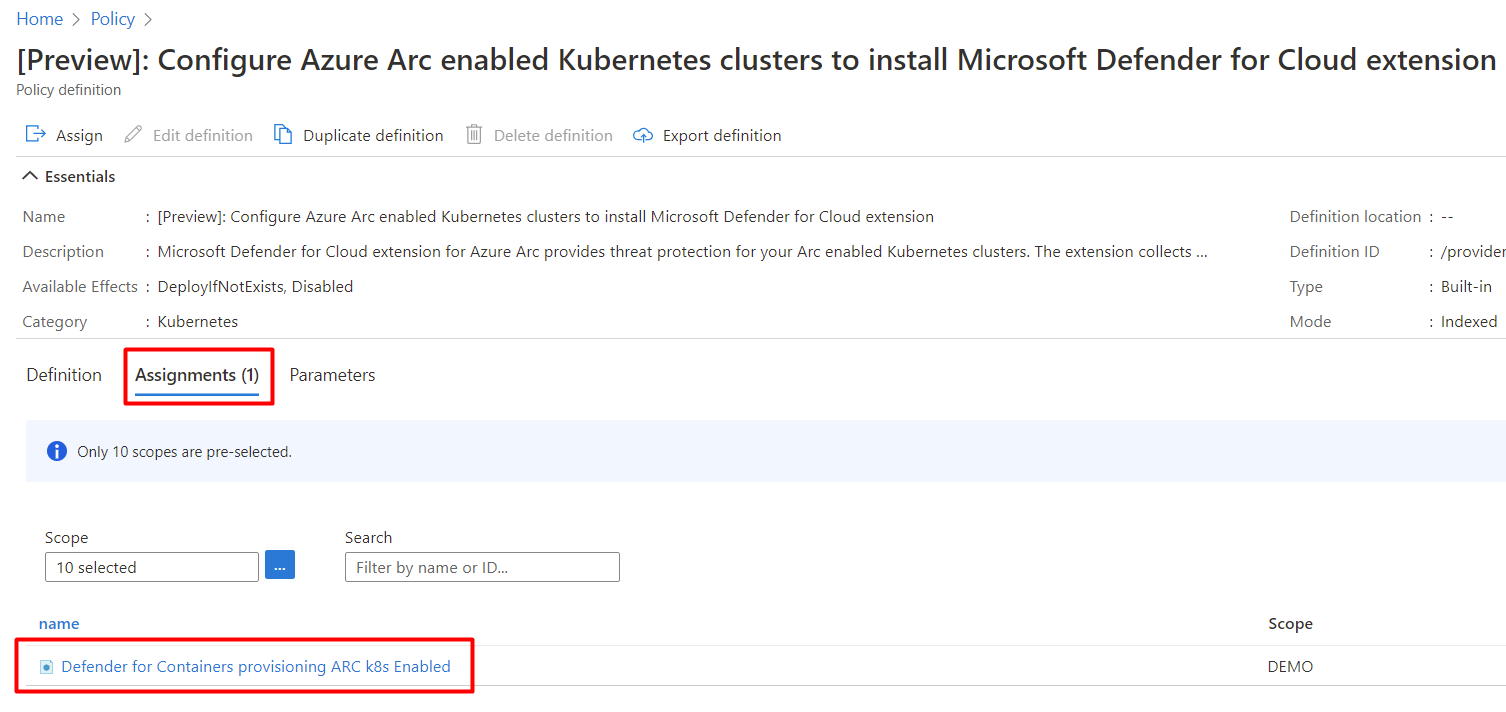

Para verificar se você tem um espaço de trabalho atribuído:

Inicie sessão no portal do Azure.

Pesquise e selecione Política.

Selecione Definições.

Procure o ID

708b60a6-d253-4fe0-9114-4be4c00f012cda política .Selecione Configurar clusters Kubernetes habilitados para Azure Arc para instalar a extensão Microsoft Defender for Cloud.

Selecione Tarefas.

Use uma das próximas seções deste artigo da seguinte maneira:

- Se a política ainda não estiver atribuída ao escopo relevante, siga as etapas Criar uma nova atribuição com um espaço de trabalho personalizado.

- Se a política já estiver atribuída e você quiser alterá-la para usar um espaço de trabalho personalizado, siga as etapas Atualizar uma atribuição com um espaço de trabalho personalizado.

Criar uma nova atribuição com um espaço de trabalho personalizado

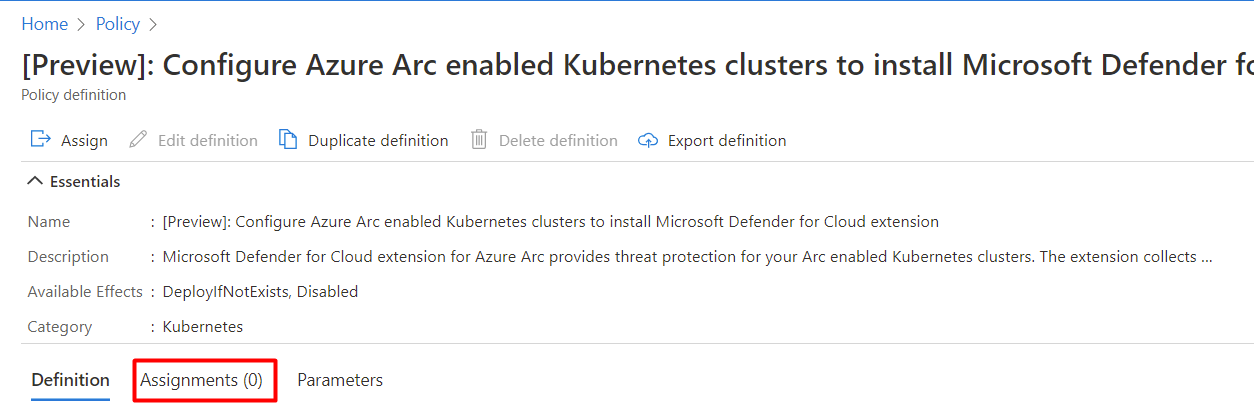

Se a política ainda não estiver atribuída, a guia Atribuições mostrará o número 0.

Para atribuir um espaço de trabalho personalizado:

Selecione Atribuir.

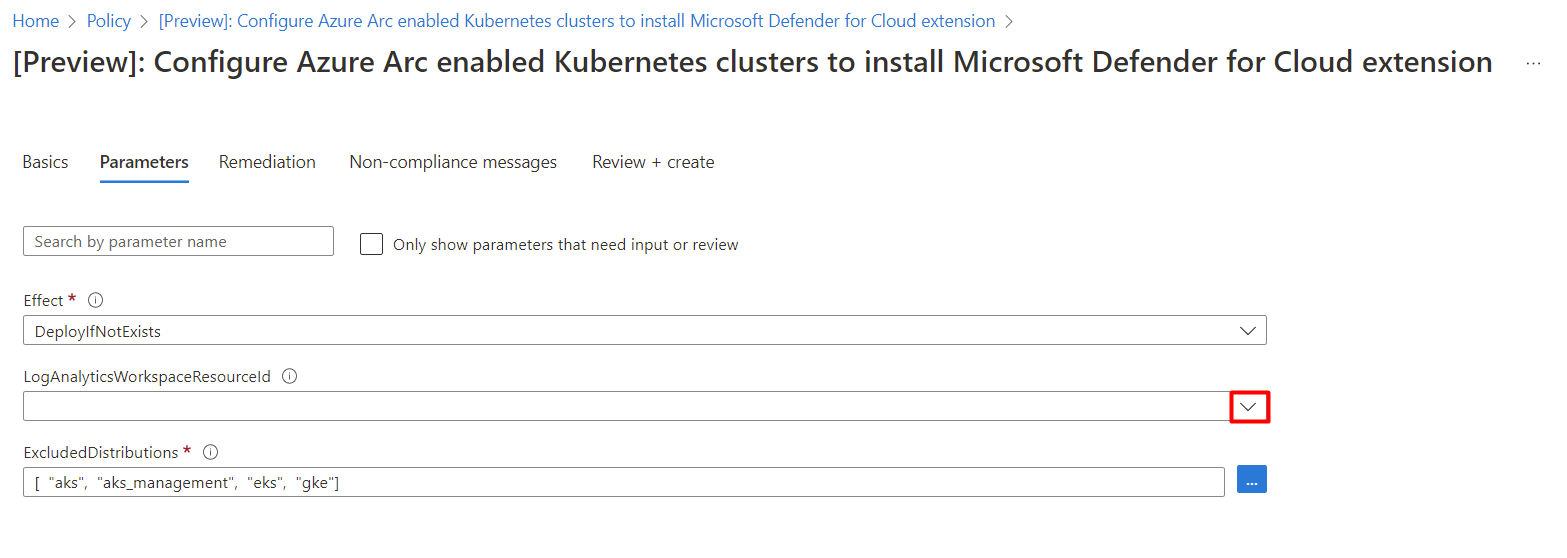

Na guia Parâmetros, desmarque a opção Mostrar apenas parâmetros que precisam de entrada ou revisão.

Selecione um valor LogAnalyticsWorkspaceResourceId no menu suspenso.

Selecione Rever + criar.

Selecione Criar.

Atualizar uma atribuição com um espaço de trabalho personalizado

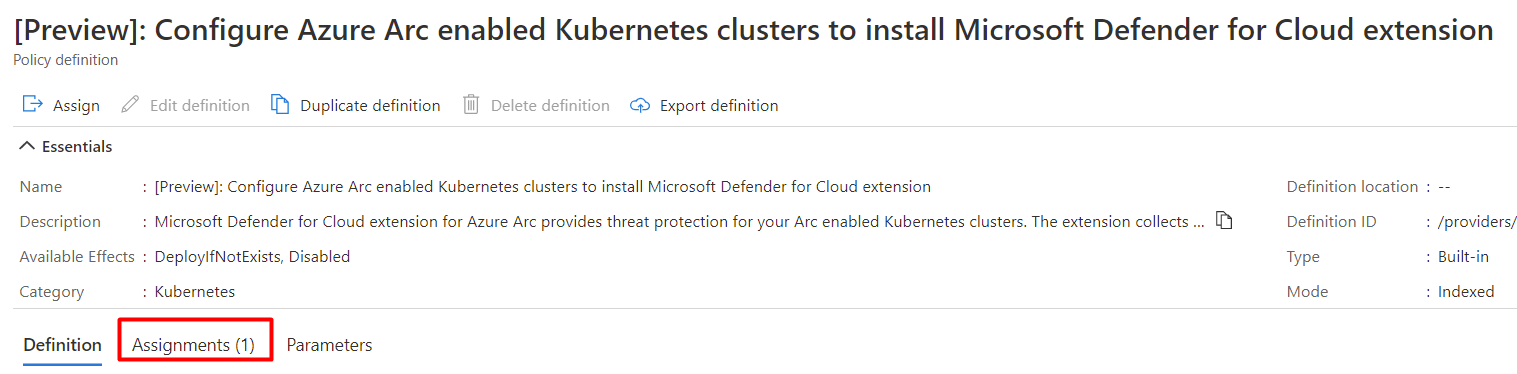

Se a política for atribuída a um espaço de trabalho, a guia Atribuições mostrará o número 1.

Nota

Se você tiver mais de uma assinatura, o número pode ser maior. Se você tiver um número 1 ou superior, mas a atribuição não estiver no escopo relevante, siga as etapas Criar uma nova atribuição com um espaço de trabalho personalizado.

Para atribuir um espaço de trabalho personalizado:

Remova o sensor Defender

Para remover esta (ou qualquer) extensão do Defender for Cloud, não basta desativar o provisionamento automático:

- A ativação do provisionamento automático afeta potencialmente as máquinas existentes e futuras .

- A desativação do provisionamento automático para uma extensão afeta apenas as máquinas futuras . Nada é desinstalado quando você desabilita o provisionamento automático.

Nota

Para desativar totalmente o plano do Defender for Containers, vá para Configurações de ambiente e desative o Microsoft Defender for Containers.

No entanto, para garantir que os componentes do Defender for Containers não sejam provisionados automaticamente para seus recursos a partir de agora, desative o provisionamento automático das extensões.

Você pode remover a extensão de máquinas atualmente em execução usando a API REST, a CLI do Azure ou um modelo do Gerenciador de Recursos, conforme explicado nas guias a seguir.

Use a API REST para remover o sensor Defender do AKS

Para remover a extensão usando a API REST, execute o seguinte PUT comando:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

O comando inclui estes parâmetros:

| Nome | Descrição | Obrigatório |

|---|---|---|

SubscriptionId |

ID de subscrição do cluster | Sim |

ResourceGroup |

Grupo de recursos do cluster | Sim |

ClusterName |

Nome do cluster | Sim |

ApiVersion |

Versão API; deve ser 2022-06-01 ou posterior | Sim |

Este é o corpo do pedido:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

O corpo da solicitação tem estes parâmetros:

| Nome | Descrição | Obrigatório |

|---|---|---|

location |

Localização do cluster | Sim |

properties.securityProfile.defender.securityMonitoring.enabled |

Determina se o Microsoft Defender for Containers deve ser habilitado ou desabilitado no cluster | Sim |

Conteúdos relacionados

Agora que você ativou o Defender for Containers, você pode:

- Analise suas imagens do Registro de Contêiner do Azure em busca de vulnerabilidades

- Analise suas imagens da AWS em busca de vulnerabilidades com o Microsoft Defender Vulnerability Management

- Analise suas imagens do GCP em busca de vulnerabilidades com o Gerenciamento de Vulnerabilidades do Microsoft Defender

- Confira perguntas comuns sobre o Defender for Containers.

Para saber mais sobre o Defender for Cloud e o Defender for Containers, confira os seguintes blogs: