Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

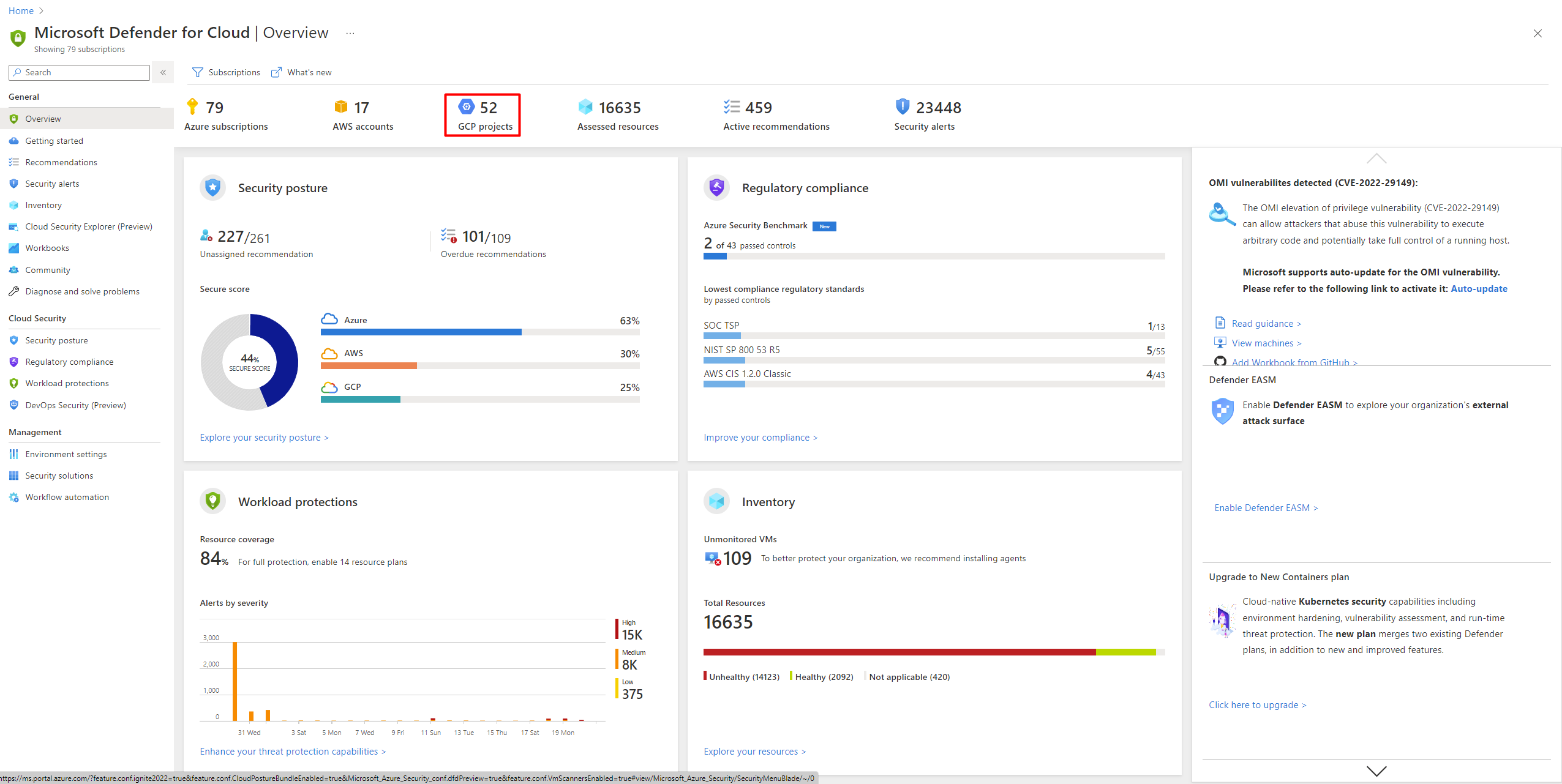

As cargas de trabalho geralmente abrangem várias plataformas de nuvem. Os serviços de segurança na nuvem devem fazer o mesmo. O Microsoft Defender for Cloud ajuda a proteger cargas de trabalho no Google Cloud Platform (GCP), mas você precisa configurar a conexão entre eles e o Defender for Cloud.

Esta captura de tela mostra as contas do GCP exibidas no painel de visão geral do Defender for Cloud.

Projeto de autorização GCP

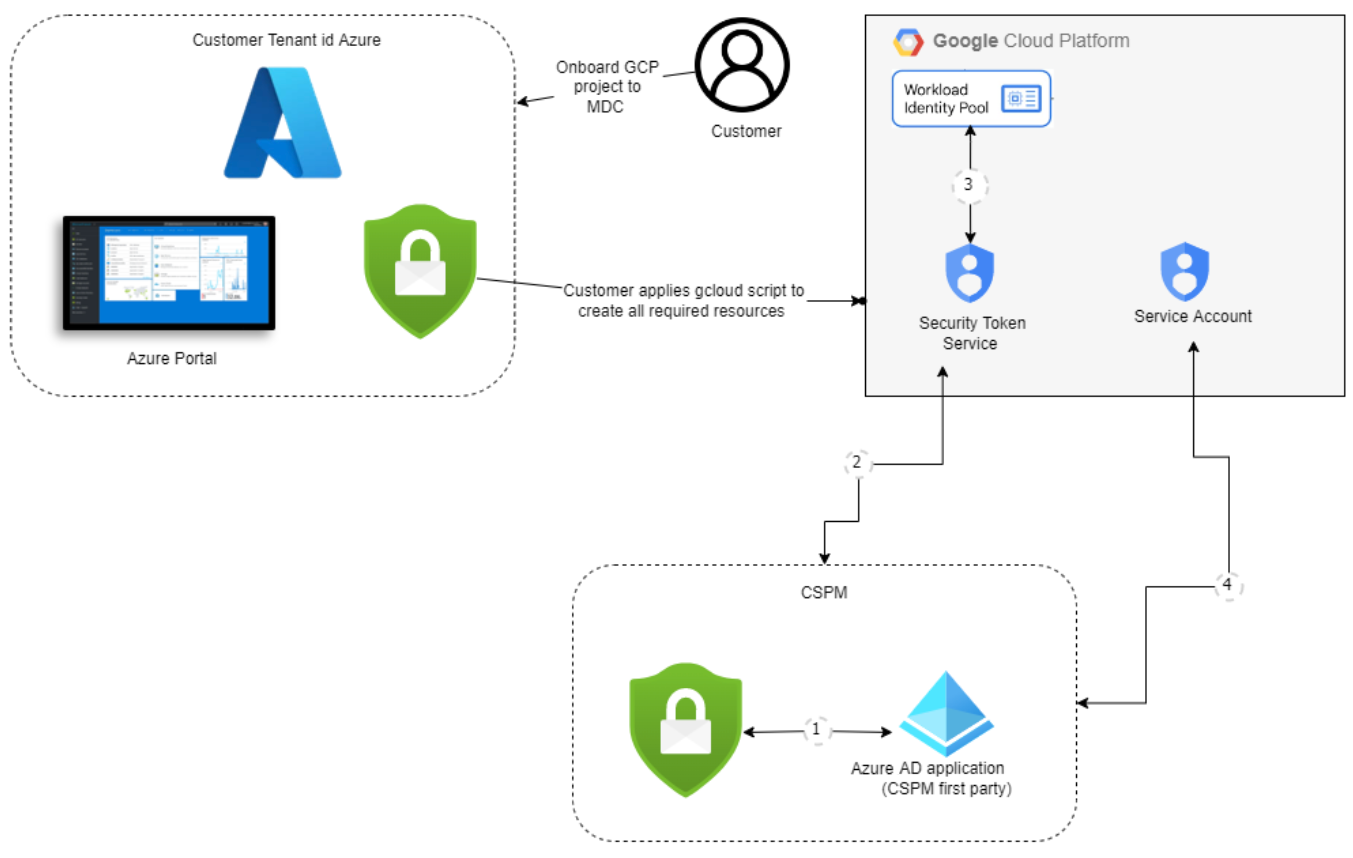

O processo de autenticação entre o Microsoft Defender for Cloud e o GCP é um processo de autenticação federada.

Quando você integra o Defender for Cloud, o modelo GCloud é usado para criar os seguintes recursos como parte do processo de autenticação:

Pool de identidades e provedores de carga de trabalho

Contas de serviço e vinculações de política

O processo de autenticação funciona da seguinte forma:

O serviço CSPM do Microsoft Defender for Cloud adquire um token Microsoft Entra. Microsoft Entra ID assina o token usando o algoritmo RS256 e é válido por 1 hora.

O token Microsoft Entra é trocado pelo token STS do Google.

O Google STS valida o token com o provedor de identidade da carga de trabalho. O token Microsoft Entra é enviado para o STS do Google, que valida o token com o provedor de identidade de carga de trabalho. Em seguida, ocorre a validação do público e o token é assinado. Um token STS do Google é retornado ao serviço CSPM do Defender for Cloud.

O serviço CSPM do Defender for Cloud usa o token STS do Google para representar a conta do serviço. O CSPM do Defender for Cloud recebe credenciais de conta de serviço que são usadas para verificar o projeto.

Pré-requisitos

Para concluir os procedimentos neste artigo, você precisa:

Uma subscrição do Microsoft Azure. Se não tiver uma subscrição do Azure, pode inscrever-se numa subscrição gratuita.

Configuração do Microsoft Defender for Cloud na sua subscrição do Azure.

Acesso a um projeto GCP.

Permissão de nível de colaborador para a assinatura relevante do Azure.

Se o CIEM estiver habilitado como parte do Defender for CSPM, o usuário que habilitar o conector também precisará da função de administrador de segurança e da permissão Application.ReadWrite.All para seu locatário.

Saiba mais sobre os preços do Defender for Cloud na página de preços. Você também pode estimar custos com a calculadora de custos do Defender for Cloud.

Ao conectar projetos do GCP a assinaturas específicas do Azure, considere a hierarquia de recursos do Google Cloud e estas diretrizes:

- Você pode conectar seus projetos GCP ao Microsoft Defender for Cloud no nível do projeto .

- Você pode conectar vários projetos a uma assinatura do Azure.

- Você pode conectar vários projetos a várias assinaturas do Azure.

Conecte seu projeto GCP

Há quatro partes no processo de integração que ocorrem quando você cria a conexão de segurança entre seu projeto GCP e o Microsoft Defender for Cloud.

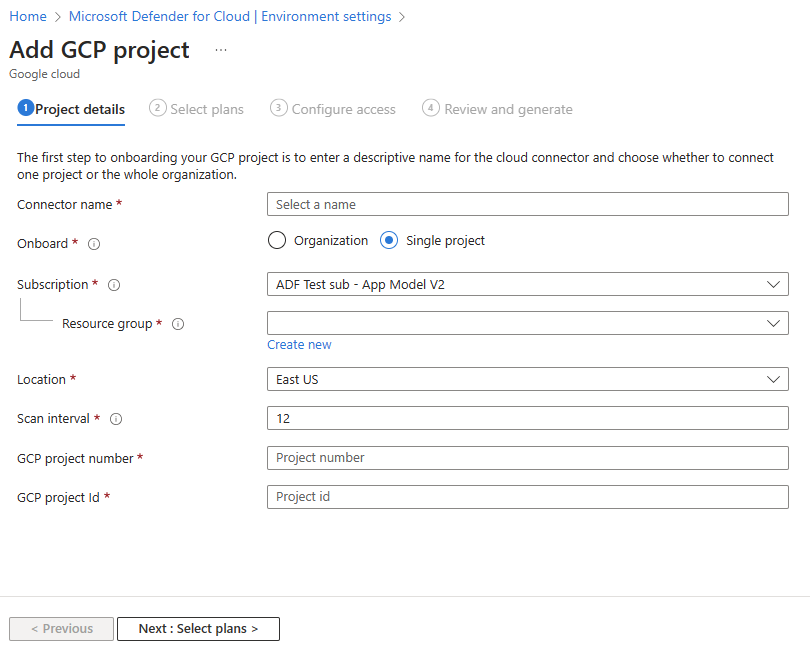

Detalhes do projeto

Na primeira seção, você precisa adicionar as propriedades básicas da conexão entre seu projeto GCP e o Defender for Cloud.

Aqui você nomeia seu conector, seleciona uma assinatura e um grupo de recursos, que é usado para criar um recurso de modelo ARM chamado conector de segurança. O conector de segurança representa um recurso de configuração que contém as configurações dos projetos.

Você também seleciona um local e adiciona o ID da organização para seu projeto.

Você também pode definir um intervalo para verificar o ambiente GCP a cada 4, 6, 12 ou 24 horas.

Alguns coletores de dados são executados com intervalos de verificação fixos e não são afetados por configurações de intervalo personalizadas. A tabela a seguir mostra os intervalos de verificação fixos para cada coletor de dados excluído:

| Nome do coletor de dados | Intervalo de varredura |

|---|---|

| ComputeInstance Política do Repositório do Registro de Artefatos Imagem do Registro de Artefatos Cluster de Contêiner ComputeInstanceGroup ComputeZonalInstanceGroupInstance GestorDeGrupoDeInstânciasRegionaisDeComputação ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

Uma hora |

Ao integrar uma organização, você também pode optar por excluir números de projeto e IDs de pasta.

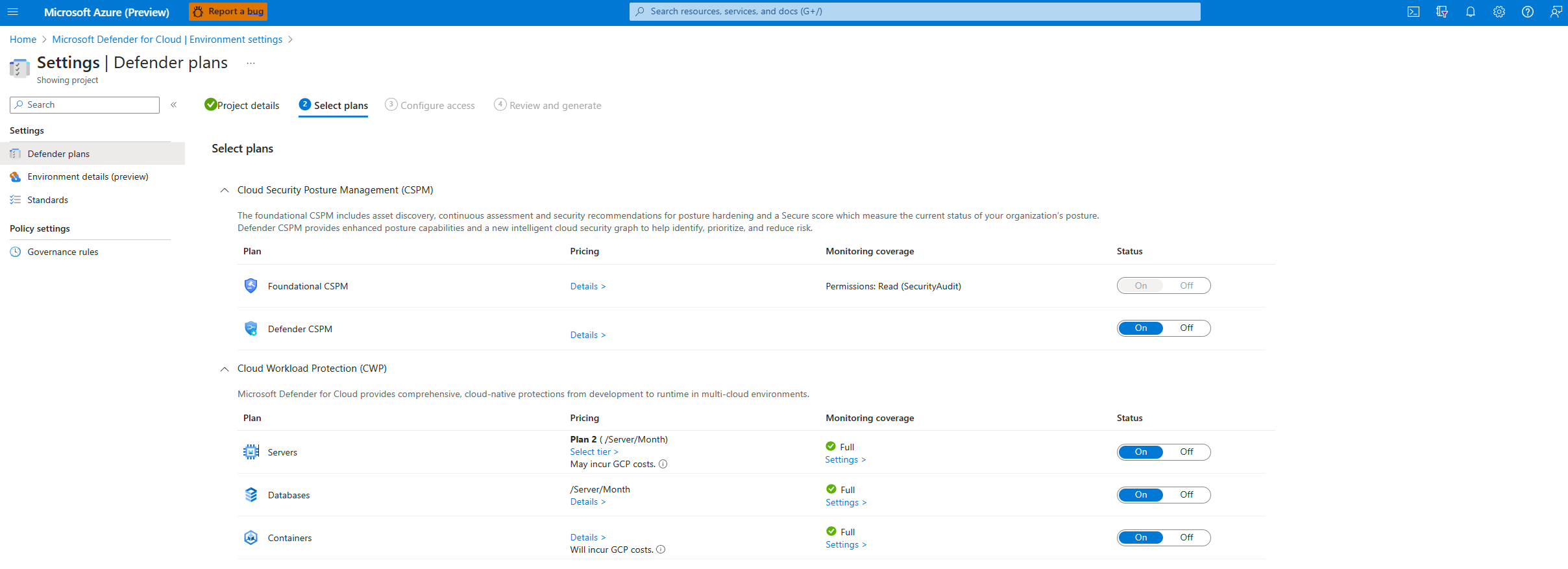

Selecione planos para o seu projeto

Depois de inserir os detalhes da sua organização, você poderá selecionar quais planos habilitar.

A partir daqui, você pode decidir quais recursos deseja proteger com base no valor de segurança que deseja receber.

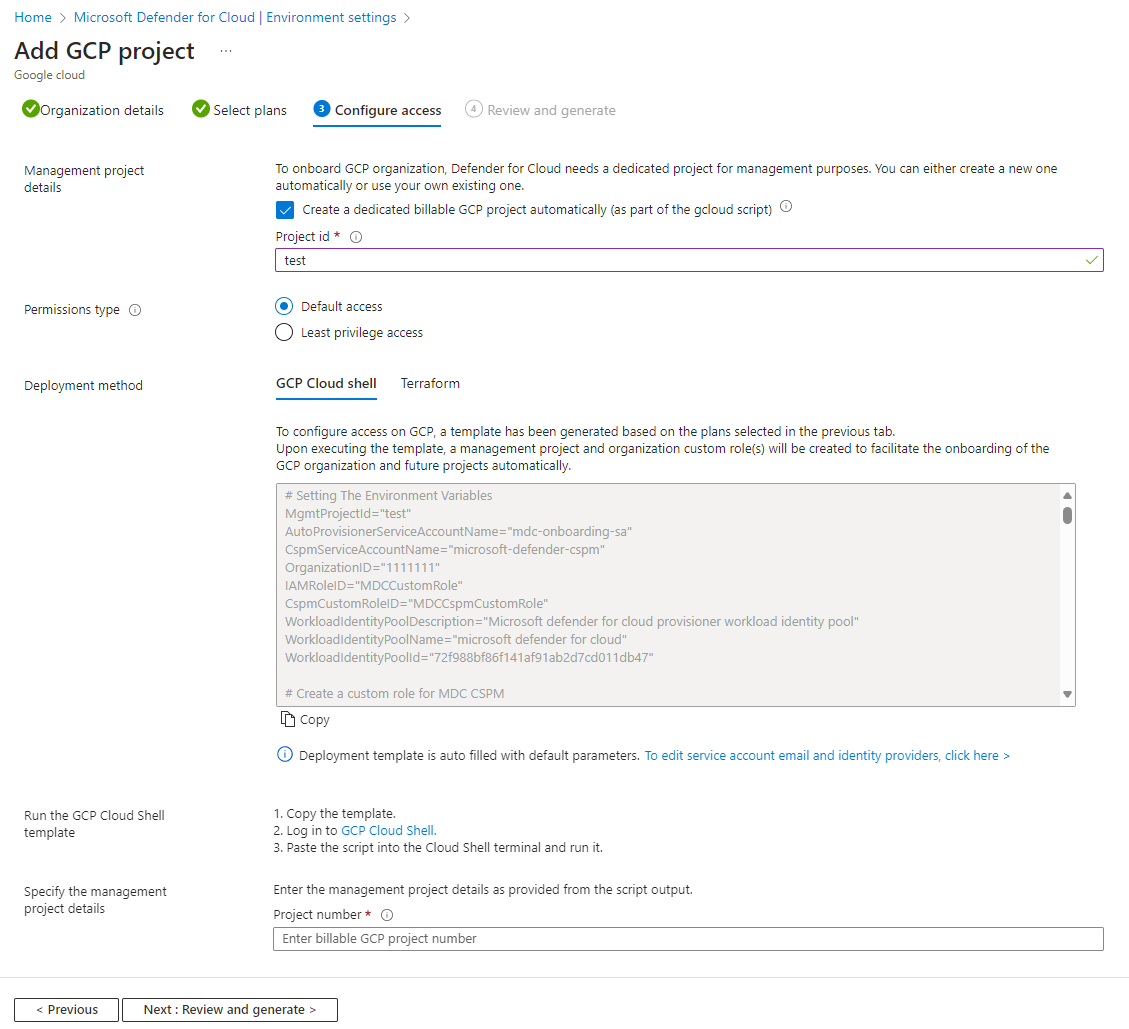

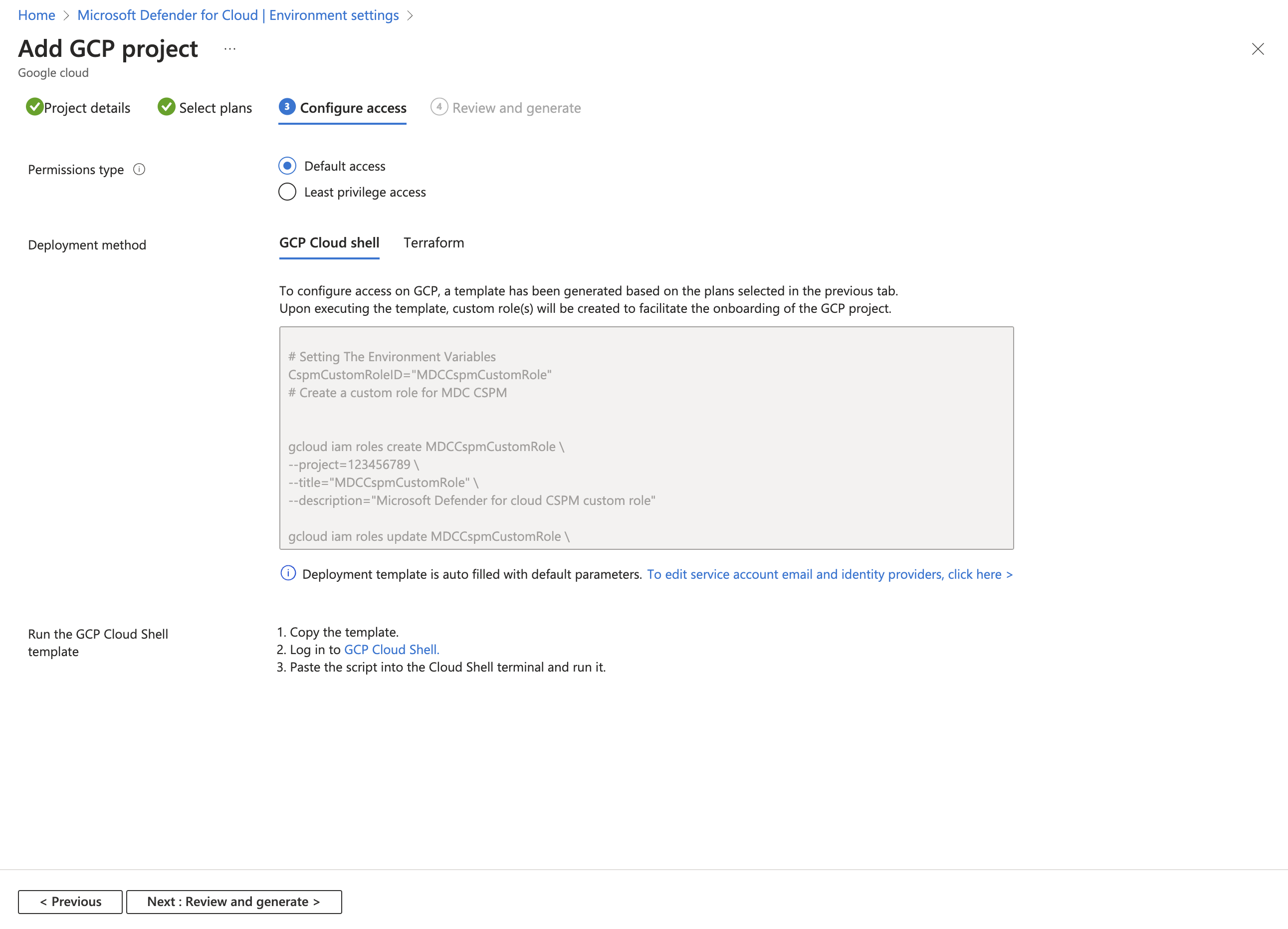

Configurar o acesso para o seu projeto

Depois de selecionar os planos, você deseja habilitar e os recursos que deseja proteger você tem que configurar o acesso entre o Defender for Cloud e seu projeto GCP.

Nesta etapa, você pode encontrar o script GCloud que precisa ser executado no projeto GCP que será integrado. O script GCloud é gerado com base nos planos que você selecionou para integrar.

O script GCloud cria todos os recursos necessários em seu ambiente GCP para que o Defender for Cloud possa operar e fornecer os seguintes valores de segurança:

- Pool de identidades de carga de trabalho

- Provedor de identidade de carga de trabalho (por plano)

- Contas de serviço

- Associações de política no nível do projeto (a conta de serviço tem acesso apenas ao projeto específico)

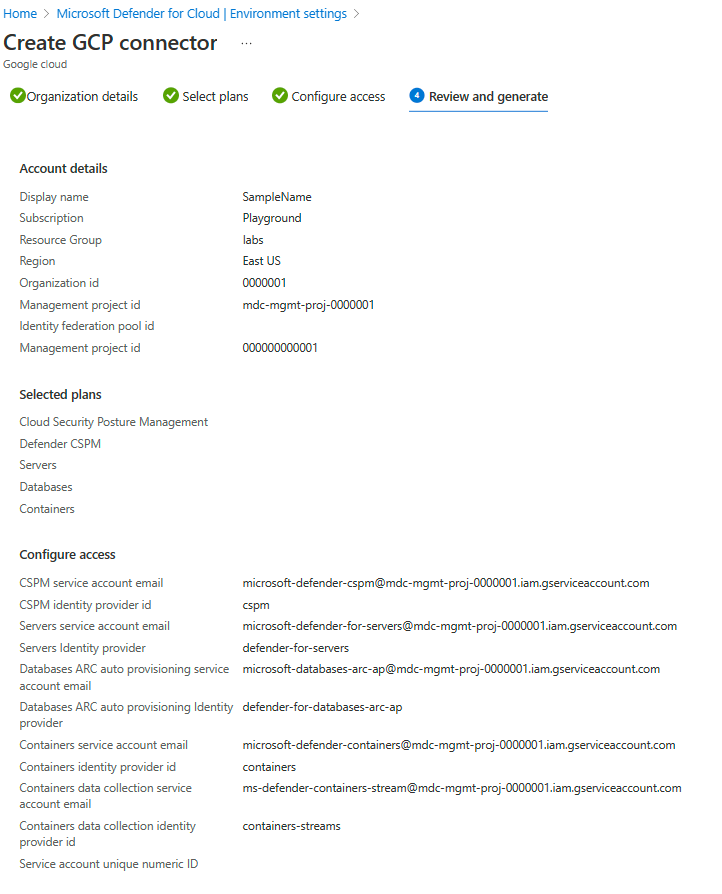

Revise e gere o conector para seu projeto

A etapa final para a integração é revisar todas as suas seleções e criar o conector.

Nota

As APIs a seguir devem ser habilitadas para descobrir seus recursos do GCP e permitir que o processo de autenticação ocorra:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.com-

compute.googleapis.comSe você não habilitar essas APIs no momento, poderá habilitá-las durante o processo de integração executando o script GCloud.

Depois de criar o conector, uma verificação é iniciada no ambiente GCP. Novas recomendações aparecem no Defender for Cloud após até 6 horas. Se você habilitou o provisionamento automático, o Azure Arc e quaisquer extensões habilitadas serão instaladas automaticamente para cada recurso recém-detectado.

Conecte sua organização GCP

Semelhante à integração de um único projeto, ao integrar uma organização GCP, o Defender for Cloud cria um conector de segurança para cada projeto sob a organização (a menos que projetos específicos tenham sido excluídos).

Detalhes da organização

Na primeira seção, você precisa adicionar as propriedades básicas da conexão entre sua organização do GCP e o Defender for Cloud.

Aqui você nomeia seu conector, seleciona uma assinatura e um grupo de recursos que é usado para criar um recurso de modelo ARM chamado conector de segurança. O conector de segurança representa um recurso de configuração que contém as configurações dos projetos.

Você também seleciona um local e adiciona o ID da organização para seu projeto.

Ao integrar uma organização, você também pode optar por excluir números de projeto e IDs de pasta.

Selecione planos para a sua organização

Depois de inserir os detalhes da sua organização, você poderá selecionar quais planos habilitar.

A partir daqui, você pode decidir quais recursos deseja proteger com base no valor de segurança que deseja receber.

Configurar o acesso para a sua organização

Depois de selecionar os planos, você deseja habilitar e os recursos que deseja proteger, você precisa configurar o acesso entre o Defender for Cloud e sua organização GCP.

Quando você integra uma organização, há uma seção que inclui detalhes do projeto de gerenciamento. Semelhante a outros projetos GCP, a organização também é considerada um projeto e é utilizada pelo Defender for Cloud para criar todos os recursos necessários para conectar a organização ao Defender for Cloud.

Na seção de detalhes do projeto de gerenciamento, você pode escolher entre:

- Dedicando um projeto de gerenciamento para o Defender for Cloud para incluir no script GCloud.

- Forneça os detalhes de um projeto já existente para ser usado como o projeto de gerenciamento com o Defender for Cloud.

Você precisa decidir qual é a melhor opção para a arquitetura da sua organização. Recomendamos a criação de um projeto dedicado para o Defender for Cloud.

O script GCloud é gerado com base nos planos que você selecionou para integrar. O script cria todos os recursos necessários em seu ambiente GCP para que o Defender for Cloud possa operar e fornecer os seguintes benefícios de segurança:

- Pool de identidades de carga de trabalho

- Provedor de identidade de carga de trabalho para cada plano

- Função personalizada para conceder ao Defender for Cloud acesso para descobrir e obter o projeto sob a organização integrada

- Uma conta de serviço para cada plano

- Uma conta de serviço para o serviço de provisionamento automático

- Associações de política no nível da organização para cada conta de serviço

- Habilitações de API no nível do projeto de gerenciamento

Algumas das APIs não estão em uso direto com o projeto de gerenciamento. Em vez disso, as APIs são autenticadas por meio desse projeto e usam uma das APIs de outro projeto. A API deve estar habilitada no projeto de gerenciamento.

Revise e gere o conector para sua organização

A etapa final para a integração é revisar todas as suas seleções e criar o conector.

Nota

As APIs a seguir devem ser habilitadas para descobrir seus recursos do GCP e permitir que o processo de autenticação ocorra:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.com-

compute.googleapis.comSe você não habilitar essas APIs no momento, poderá habilitá-las durante o processo de integração executando o script GCloud.

Depois de criar o conector, uma verificação é iniciada no ambiente GCP. Novas recomendações aparecem no Defender for Cloud após até 6 horas. Se você habilitou o provisionamento automático, o Azure Arc e quaisquer extensões habilitadas serão instaladas automaticamente para cada recurso recém-detectado.

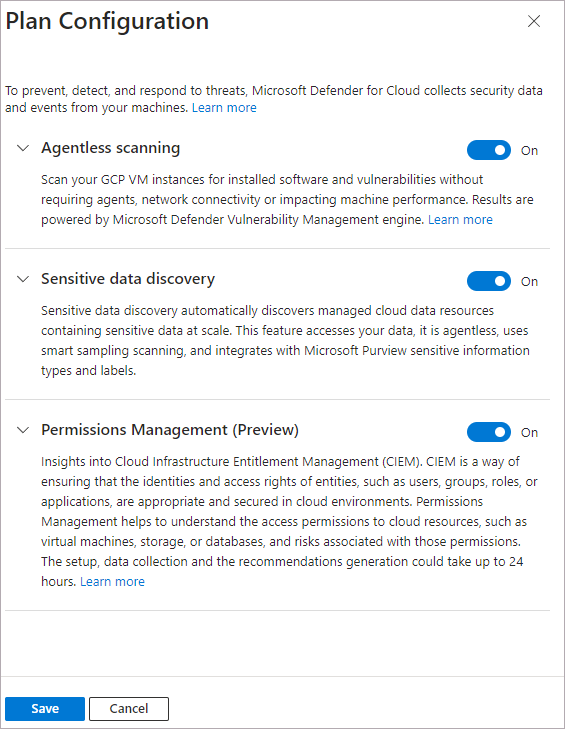

Opcional: Configurar planos selecionados

Por padrão, todos os planos estão ativados. Pode desativar planos de que não precisa.

Configurar o plano do Defender for Servers

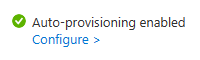

O Microsoft Defender for Servers traz deteção de ameaças e defesas avançadas para suas instâncias de máquina virtual (VM) GCP. Para ter visibilidade total do conteúdo de segurança do Microsoft Defender for Servers, conecte suas instâncias de VM do GCP ao Azure Arc. Se você escolher o plano Microsoft Defender for Servers, precisará:

Microsoft Defender for Servers ativado na sua subscrição. Saiba como ativar planos em Ativar recursos de segurança avançados.

Azure Arc para servidores instalados em suas instâncias de VM.

Recomendamos que você use o processo de provisionamento automático para instalar o Azure Arc em suas instâncias de VM. O provisionamento automático é habilitado por padrão no processo de integração e requer permissões de proprietário na assinatura. O processo de autoprovisionamento do Azure Arc usa o agente de Configuração do SO na extremidade do GCP. Saiba mais sobre a disponibilidade do agente de configuração do sistema operacional em máquinas GCP.

O processo de autoprovisionamento do Azure Arc usa o gerenciador de VM no GCP para impor políticas em suas VMs por meio do agente de Configuração do SO. Uma VM que tenha um agente de configuração do sistema operacional ativo incorre em um custo de acordo com o GCP. Para ver como esse custo pode afetar sua conta, consulte a documentação técnica do GCP.

O Microsoft Defender for Servers não instala o agente de configuração do sistema operacional em uma VM que não o tenha instalado. No entanto, o Microsoft Defender for Servers permite a comunicação entre o agente de configuração do sistema operacional e o serviço de configuração do sistema operacional se o agente já estiver instalado, mas não estiver se comunicando com o serviço. Essa comunicação pode alterar o agente de configuração do sistema operacional de inactive para active e levar a mais custos.

Como alternativa, você pode conectar manualmente suas instâncias de VM ao Azure Arc para servidores. As instâncias em projetos com o plano Defender for Servers habilitado que não estão conectadas ao Azure Arc são exibidas pela recomendação GCP VM instâncias devem ser conectadas ao Azure Arc. Selecione a opção Corrigir na recomendação para instalar o Azure Arc nas máquinas selecionadas.

Os respetivos servidores Azure Arc para máquinas virtuais GCP que não existem mais (e os respetivos servidores Azure Arc com status de Desconectado ou Expirado) são removidos após sete dias. Esse processo remove entidades irrelevantes do Azure Arc para garantir que apenas os servidores Azure Arc relacionados a instâncias existentes sejam exibidos.

Certifique-se de cumprir os requisitos de rede para o Azure Arc.

Habilite estas outras extensões nas máquinas conectadas ao Azure Arc:

- Microsoft Defender para Ponto Final

- Uma solução de avaliação de vulnerabilidades (Microsoft Defender Vulnerability Management ou Qualys)

O Defender for Servers atribui tags aos recursos do Azure Arc GCP para gerenciar o processo de provisionamento automático. Você deve ter essas tags atribuídas corretamente aos seus recursos para que o Defender for Servers possa gerenciar seus recursos: Cloud, InstanceName, MDFCSecurityConnector, MachineId, ProjectId, e ProjectNumber.

Para configurar o plano do Defender for Servers:

Siga as etapas para conectar seu projeto GCP.

Na guia Selecionar planos, selecione Configurar.

No painel de configuração de provisionamento automático, alterne para Ativado ou Desativado, dependendo da sua necessidade.

Se o agente do Azure Arc estiver desativado, você precisará seguir o processo de instalação manual mencionado anteriormente.

Selecione Guardar.

Continue a partir da etapa 8 das instruções Conectar seu projeto GCP.

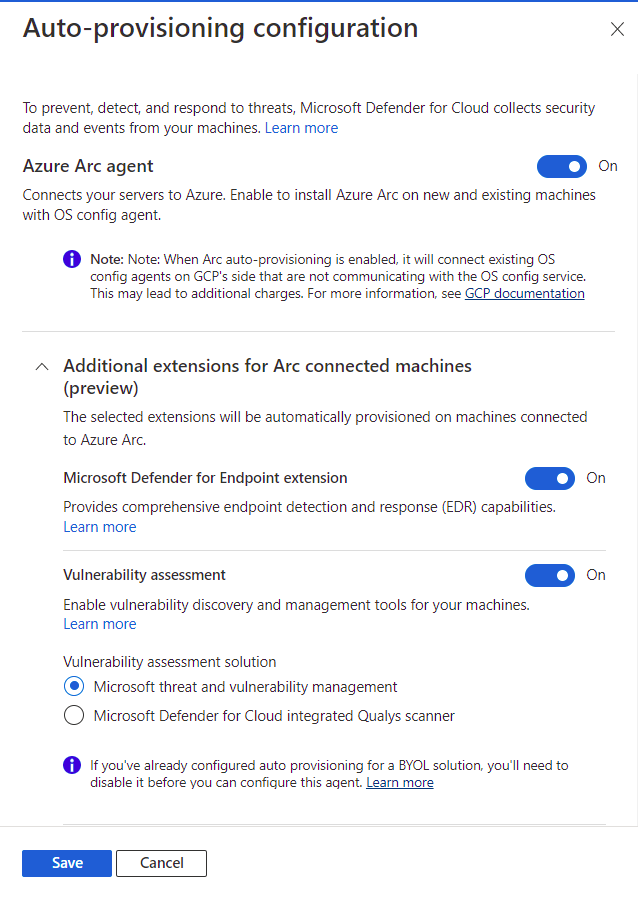

Configurar o plano do Defender for Databases

Para ter visibilidade total do conteúdo de segurança do Microsoft Defender for Databases, conecte suas instâncias de VM do GCP ao Azure Arc.

Para configurar o plano do Defender for Databases:

Siga as etapas para conectar seu projeto GCP.

Na guia Selecionar planos, em Bancos de dados, selecione Configurações.

No painel de configuração Planejar, alterne para Ativado ou Desativado, dependendo da sua necessidade.

Se a alternância para o Azure Arc estiver Desativada, você precisará seguir o processo de instalação manual mencionado anteriormente.

Selecione Guardar.

Continue a partir da etapa 8 das instruções Conectar seu projeto GCP.

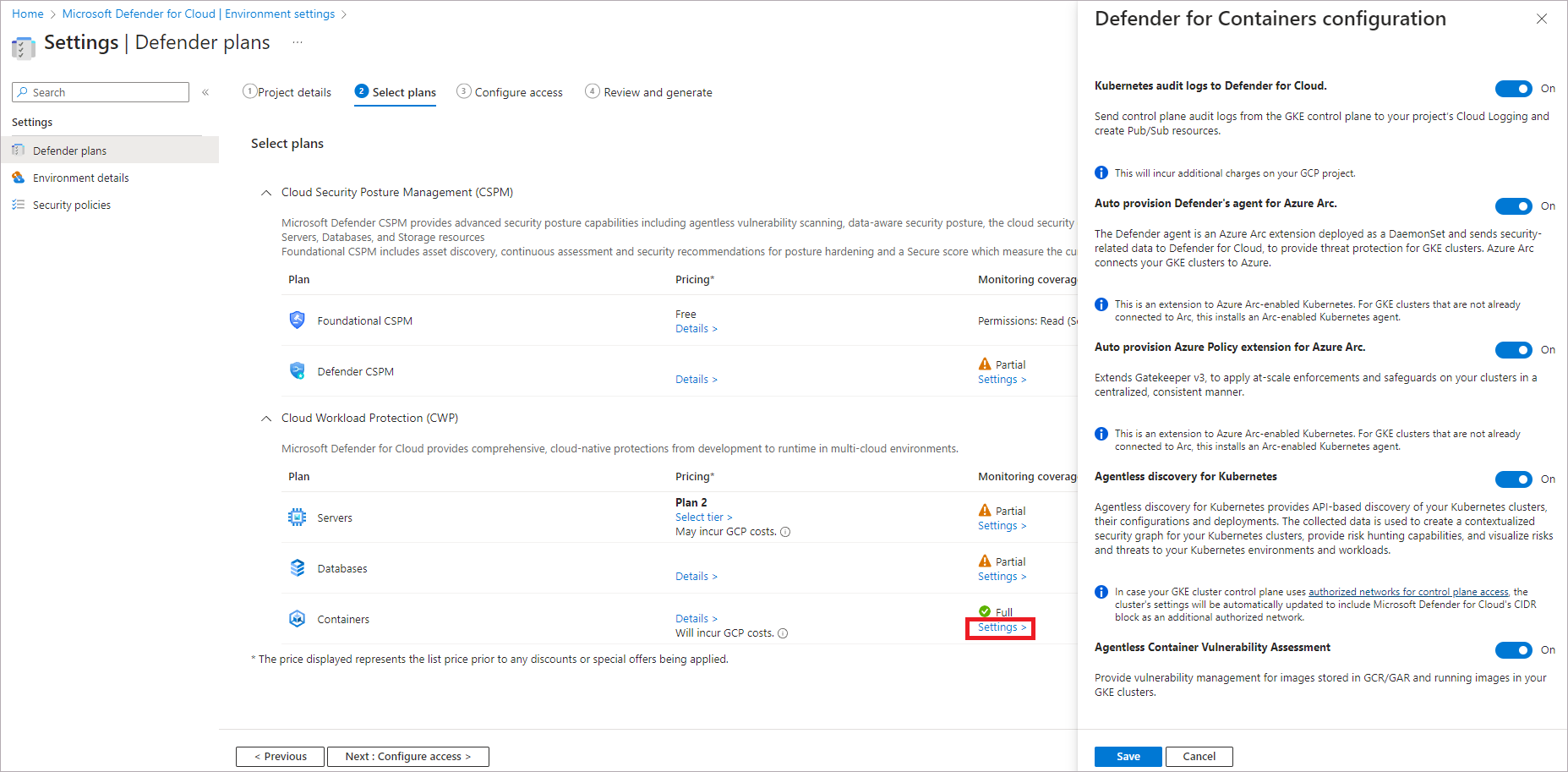

Configurar o plano do Defender for Containers

O Microsoft Defender for Containers traz deteção de ameaças e defesas avançadas para seus clusters GCP Google Kubernetes Engine (GKE) Standard. Para obter todo o valor de segurança do Defender for Containers e proteger totalmente os clusters GCP, certifique-se de atender aos seguintes requisitos.

Nota

- Se você optar por desabilitar as opções de configuração disponíveis, nenhum agente ou componente será implantado em seus clusters. Saiba mais sobre a disponibilidade de recursos.

- O Defender for Containers, quando implantado no GCP, pode incorrer em custos externos, como custos de registro, custos de publicação/sub e custos de saída.

Logs de auditoria do Kubernetes no Defender for Cloud: ativado por padrão. Essa configuração está disponível apenas no nível do projeto GCP. Ele fornece coleta sem agente dos dados de log de auditoria por meio do GCP Cloud Logging para o back-end do Microsoft Defender for Cloud para análise posterior. O Defender for Containers requer logs de auditoria do plano de controle para fornecer proteção contra ameaças em tempo de execução. Para enviar logs de auditoria do Kubernetes para o Microsoft Defender, alterne a configuração para Ativado.

Nota

Se você desabilitar essa configuração, o

Threat detection (control plane)recurso será desativado. Saiba mais sobre a disponibilidade de recursos.Provisionamento automático do sensor do Defender para o Azure Arc e provisionamento automático da extensão da Política do Azure para o Azure Arc: habilitado por padrão. Você pode instalar o Kubernetes habilitado para Azure Arc e suas extensões em seus clusters GKE de três maneiras:

- Habilite o provisionamento automático do Defender for Containers no nível do projeto, conforme explicado nas instruções desta seção. Recomendamos este método.

- Use as recomendações do Defender for Cloud para instalação por cluster. Eles aparecem na página de recomendações do Microsoft Defender for Cloud. Saiba como implantar a solução em clusters específicos.

- Instale manualmente o Kubernetes habilitado para Arc e extensões.

O recurso de acesso à API K8S fornece descoberta baseada em API de seus clusters Kubernetes. Para ativar, defina o botão de acesso à API K8S como Ativado.

O recurso de acesso ao Registro fornece gerenciamento de vulnerabilidades para imagens armazenadas no Google Container Registry (GCR) e no Google Artifact Registry (GAR) e imagens em execução em seus clusters GKE. Para ativar, coloque a chave de acesso ao Registro como Ativado.

Para configurar o plano Defender for Containers:

Siga as etapas para conectar seu projeto GCP.

Na guia Selecionar planos, selecione Configurar. Em seguida, no painel de configuração do Defender for Containers, ative as alternâncias.

Selecione Guardar.

Continue a partir da etapa 8 das instruções Conectar seu projeto GCP.

Configurar o plano CSPM do Defender

Se você escolher o plano Microsoft Defender CSPM, você precisa:

- Uma subscrição do Microsoft Azure. Se não tiver uma subscrição do Azure, pode inscrever-se numa subscrição gratuita.

- Você deve habilitar o Microsoft Defender for Cloud em sua assinatura do Azure.

- Para ter acesso a todos os recursos disponíveis do plano CSPM, o plano deve ser habilitado pelo Proprietário da Assinatura.

- Para habilitar os recursos do CIEM (Cloud Infrastructure Entitlement Management), a conta do Entra ID usada para o processo de integração deve ter a função de diretório Application Administrator ou Cloud Application Administrator para seu locatário (ou direitos de administrador equivalentes para criar registros de aplicativos). Este requisito só é necessário durante o processo de integração.

Saiba mais sobre como ativar o Defender CSPM.

Para configurar o plano CSPM do Defender:

Siga as etapas para conectar seu projeto GCP.

Na guia Selecionar planos, selecione Configurar.

No painel de configuração Planejar, alterne para Ativado ou Desativado. Para obter o valor total do Defender CSPM, recomendamos que você ative todas as alternâncias.

Selecione Guardar.

Continue a partir da etapa 8 das instruções Conectar seu projeto GCP.

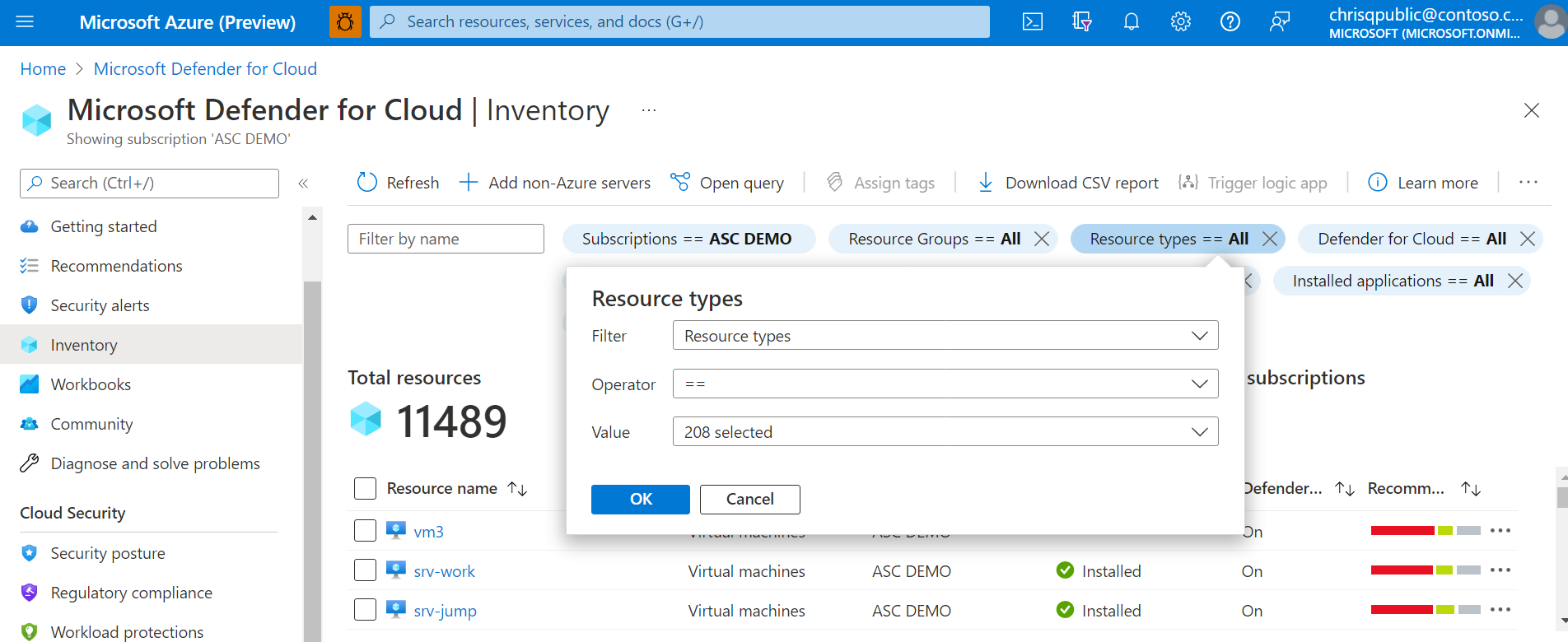

Monitore seus recursos do GCP

A página de recomendações de segurança no Defender for Cloud exibe seus recursos do GCP juntamente com os recursos do Azure e da AWS para uma verdadeira visualização multicloud.

Para exibir todas as recomendações ativas para seus recursos por tipo de recurso, use a página de inventário de ativos no Defender for Cloud e filtre para o tipo de recurso GCP em que você está interessado.

Nota

Como o agente do Log Analytics (também conhecido como MMA) foi aposentado em agosto de 2024, todos os recursos e recursos de segurança do Defender for Servers que dependem dele atualmente, incluindo os descritos nesta página, estarão disponíveis por meio da integração do Microsoft Defender for Endpoint ou da verificação sem agente, antes da data de desativação. Para obter mais informações sobre o roteiro para cada um dos recursos que dependem atualmente do Log Analytics Agent, consulte este anúncio.

Integração com o Microsoft Defender XDR

Quando você ativa o Defender for Cloud, os alertas do Defender for Cloud são integrados automaticamente ao Portal do Microsoft Defender.

A integração entre o Microsoft Defender for Cloud e o Microsoft Defender XDR traz seus ambientes de nuvem para o Microsoft Defender XDR. Com os alertas e correlações de nuvem do Defender for Cloud integrados ao Microsoft Defender XDR, as equipes SOC agora podem acessar todas as informações de segurança a partir de uma única interface.

Saiba mais sobre os alertas do Defender for Cloud no Microsoft Defender XDR.

Próximos passos

Conectar seu projeto GCP faz parte da experiência multicloud disponível no Microsoft Defender for Cloud:

- Atribua acesso a proprietários de carga de trabalho.

- Proteja todos os seus recursos com o Defender for Cloud.

- Configure suas máquinas locais e sua conta da AWS.

- Solucione problemas de seus conectores multicloud.

- Resolva a política de Compartilhamento Restrito de Domínio.

- Obtenha respostas para perguntas comuns sobre como conectar seu projeto GCP.