Habilite a verificação de vulnerabilidades com uma solução Bring Your Own License (BYOL)

O plano Defender for Servers no Microsoft Defender for Cloud tem uma ferramenta interna de avaliação de vulnerabilidades. A ferramenta de avaliação de vulnerabilidades não requer licenças externas e dá suporte a máquinas habilitadas para Azure Arc.

Se você não quiser usar a ferramenta integrada de avaliação de vulnerabilidades, poderá usar sua própria solução de avaliação de vulnerabilidades licenciada em particular da Qualys ou da Rapid7. Este artigo explica as etapas necessárias para implantar uma dessas soluções de parceiro em várias VMs pertencentes à mesma assinatura (mas não a máquinas habilitadas para Azure Arc).

Disponibilidade

| Aspeto | Detalhes |

|---|---|

| Estado de lançamento: | Disponibilidade geral (GA) |

| Tipos de máquinas: | |

| Preços: | Gratuito |

| Funções e permissões necessárias: | O proprietário do recurso pode implantar o mecanismo de varredura O leitor de segurança pode visualizar as descobertas |

| Nuvens: |

Implantar uma solução BYOL a partir do portal do Azure

As opções BYOL referem-se a soluções de avaliação de vulnerabilidade de terceiros suportadas. Atualmente, tanto o Qualys quanto o Rapid7 são provedores suportados.

As soluções suportadas reportam dados de vulnerabilidade à plataforma de gestão do parceiro. Por sua vez, essa plataforma fornece dados de monitoramento de vulnerabilidade e integridade de volta ao Defender for Cloud. Você pode identificar VMs vulneráveis no painel de proteção de carga de trabalho e alternar para o console de gerenciamento de parceiros, diretamente do Defender for Cloud para obter relatórios e mais informações.

No portal do Azure, abra o Defender for Cloud.

No menu do Defender for Cloud, abra a página Recomendações .

Selecione a recomendação As máquinas devem ter uma solução de avaliação de vulnerabilidade.

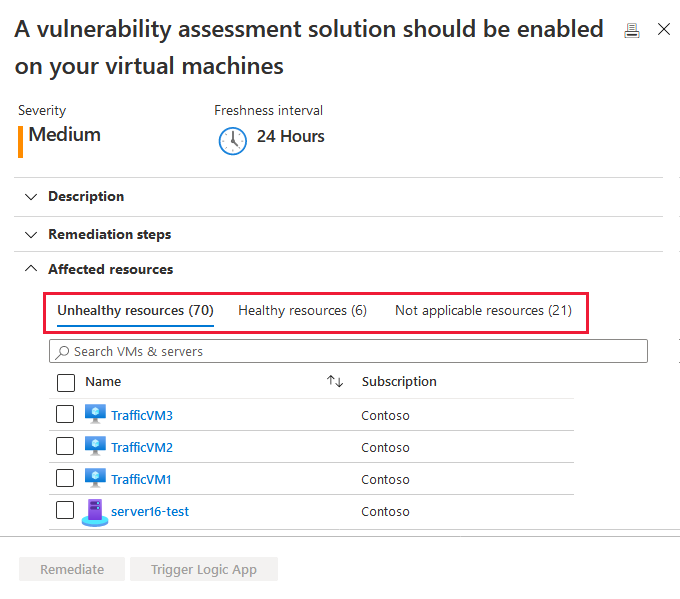

Suas VMs aparecem em um ou mais dos seguintes grupos:

- Recursos saudáveis – O Defender for Cloud detetou uma solução de avaliação de vulnerabilidades em execução nessas VMs.

- Recursos não íntegros – Uma extensão do verificador de vulnerabilidades pode ser implantada nessas VMs.

- Recursos não aplicáveis – essas VMs não podem ter uma extensão de varredura de vulnerabilidade implantada.

Na lista de máquinas não íntegras, selecione as que receberão uma solução de avaliação de vulnerabilidade e selecione Remediar.

Importante

Dependendo da sua configuração, poderá ver apenas um subconjunto desta lista.

- Se você não tiver um verificador de vulnerabilidades de terceiros configurado, não terá a oportunidade de implantá-lo.

- Se as VMs selecionadas não estiverem protegidas pelo Microsoft Defender for Servers, a opção de verificação de vulnerabilidades integrada do Defender for Cloud não estará disponível.

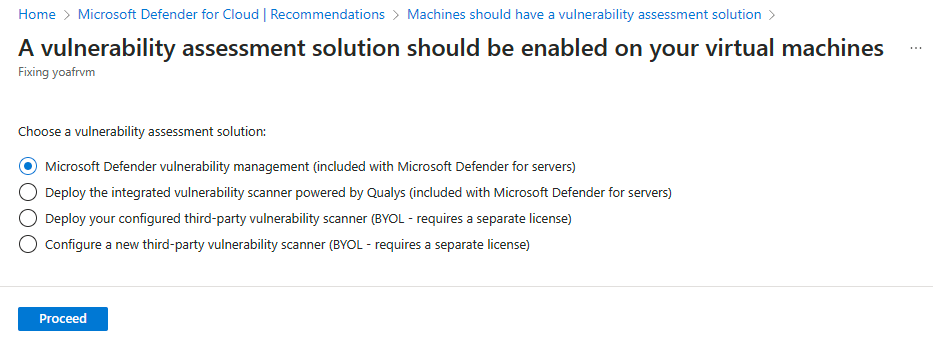

Se você estiver configurando uma nova configuração de BYOL, selecione Configurar um novo verificador de vulnerabilidades de terceiros, selecione a extensão relevante, selecione Continuar e insira os detalhes do provedor da seguinte maneira:

- Em Grupo de recursos, selecione Utilizar existente. Se você excluir posteriormente esse grupo de recursos, a solução BYOL não estará disponível.

- Em Localização, selecione o local geográfico onde a solução se encontra.

- Para Qualys, insira a licença fornecida pela Qualys no campo Código de licença .

- Para o Rapid7, carregue o arquivo de configuração do Rapid7.

- Na caixa Chave pública, insira as informações de chave pública fornecidas pelo parceiro.

- Para instalar automaticamente este agente de avaliação de vulnerabilidades em todas as VMs descobertas na assinatura desta solução, selecione Implantação automática.

- Selecione OK.

Se você já configurou sua solução BYOL, selecione Implantar seu verificador de vulnerabilidades de terceiros configurado, selecione a extensão relevante e selecione Continuar.

Depois que a solução de avaliação de vulnerabilidades é instalada nas máquinas de destino, o Defender for Cloud executa uma verificação para detetar e identificar vulnerabilidades no sistema e no aplicativo. A primeira análise poderá demorar algumas horas até ser concluída. Depois disso, ele funciona de hora em hora.

Implantar uma solução BYOL usando o PowerShell e a API REST

Para implantar programaticamente sua própria solução de avaliação de vulnerabilidades licenciada em particular da Qualys ou Rapid7, use o script fornecido PowerShell > Vulnerability Solution. Esse script usa a API REST para criar uma nova solução de segurança no Defender for Cloud. Você precisa de uma licença e uma chave fornecida pelo seu provedor de serviços (Qualys ou Rapid7).

Importante

Apenas uma solução pode ser criada por licença. A tentativa de criar outra solução usando o mesmo nome/licença/chave falhará.

Pré-requisitos

Módulos necessários do PowerShell:

- Az do módulo de instalação

- Install-module Az.security

Executar o script

Para executar o script, você precisa das informações relevantes para os seguintes parâmetros:

| Parâmetro | Obrigatório | Notas |

|---|---|---|

| SubscriptionId | ✔ | O subscriptionID da Assinatura do Azure que contém os recursos que você deseja analisar. |

| ResourceGroupName | ✔ | Nome do grupo de recursos. Use qualquer grupo de recursos existente, incluindo o padrão ("DefaultResourceGroup-xxx"). Como a solução não é um recurso do Azure, ela não está listada no grupo de recursos, mas ainda está anexada a ela. Se você excluir posteriormente o grupo de recursos, a solução BYOL não estará disponível. |

| vaSolutionName | ✔ | O nome da nova solução. |

| vaType | ✔ | Qualys ou Rapid7. |

| Código de Licença | ✔ | O fornecedor forneceu a cadeia de caracteres de licença. |

| chave pública | ✔ | O fornecedor forneceu a chave pública. |

| Atualização automática | - | Habilite (true) ou desabilite (false) a implantação automática para esta solução de VA. Quando habilitada, cada nova VM na assinatura tenta automaticamente se vincular à solução. (Padrão: False) |

Sintaxe:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Exemplo (este exemplo não inclui detalhes de licença válidos):

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

Saiba mais sobre como obter o Qualys Virtual Scanner Appliance no Azure Marketplace.

Próximos passos

- Corrija as descobertas da sua solução de avaliação de vulnerabilidades

- Confira estas perguntas comuns sobre avaliação de vulnerabilidade.