Habilite a verificação de vulnerabilidades com o mecanismo de varredura Qualys integrado (preterido)

Nota

Este plano foi preterido a partir de 1º de maio de 2024.

Um componente central de cada programa de segurança e risco cibernético é a identificação e análise de vulnerabilidades. O Defender for Cloud verifica regularmente as suas máquinas ligadas para garantir que estão a executar ferramentas de avaliação de vulnerabilidades.

Quando uma máquina é encontrada que não tem uma solução de avaliação de vulnerabilidade implantada, o Defender for Cloud gera a recomendação de segurança: as máquinas devem ter uma solução de avaliação de vulnerabilidade. Use esta recomendação para implantar a solução de avaliação de vulnerabilidade em suas máquinas virtuais do Azure e em suas máquinas híbridas habilitadas para Azure Arc.

O Defender for Cloud inclui a análise de vulnerabilidades para as suas máquinas. Você não precisa de uma licença Qualys ou mesmo de uma conta Qualys - tudo é tratado perfeitamente dentro do Defender for Cloud. Esta página fornece detalhes deste mecanismo de varredura e instruções sobre como implantá-lo.

Gorjeta

A solução integrada de avaliação de vulnerabilidades suporta máquinas virtuais do Azure e máquinas híbridas. Para implantar o verificador de avaliação de vulnerabilidade em suas máquinas locais e multicloud, conecte-as primeiro ao Azure com o Azure Arc, conforme descrito em Conectar suas máquinas que não são do Azure ao Defender for Cloud.

A solução integrada de avaliação de vulnerabilidades do Defender for Cloud funciona perfeitamente com o Azure Arc. Quando você tiver implantado o Azure Arc, suas máquinas aparecerão no Defender for Cloud e nenhum agente do Log Analytics será necessário.

Se você não quiser usar a avaliação de vulnerabilidade fornecida pela Qualys, poderá usar o Gerenciamento de Vulnerabilidades do Microsoft Defender ou implantar uma solução BYOL com sua própria licença Qualys, licença Rapid7 ou outra solução de avaliação de vulnerabilidade.

Disponibilidade

| Aspeto | Detalhes |

|---|---|

| Estado de lançamento: | Disponibilidade geral (GA) |

| Tipos de máquinas (cenários híbridos): | |

| Preços: | Requer o Microsoft Defender for Servers Plan 2 |

| Funções e permissões necessárias: | O proprietário (nível do grupo de recursos) pode implantar o scanner O Security Reader pode ver os resultados |

| Nuvens: |

Visão geral do verificador de vulnerabilidades integrado

O verificador de vulnerabilidades incluído no Microsoft Defender for Cloud é alimentado pela Qualys. O scanner da Qualys é uma das principais ferramentas para identificação de vulnerabilidades em tempo real. Só está disponível com o Microsoft Defender for Servers. Você não precisa de uma licença Qualys ou mesmo de uma conta Qualys - tudo é tratado perfeitamente dentro do Defender for Cloud.

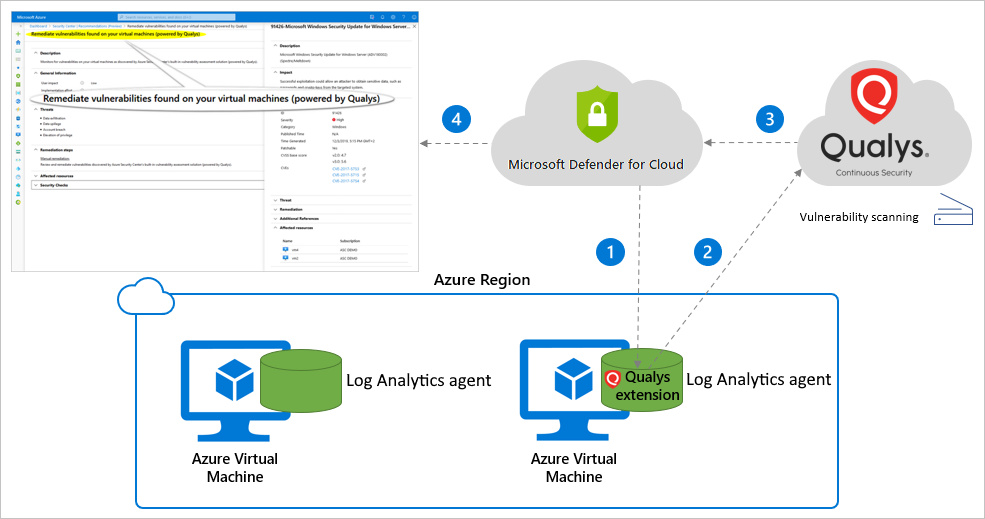

Como funciona o verificador de vulnerabilidades integrado

A extensão do verificador de vulnerabilidades funciona da seguinte forma:

Implantar - O Microsoft Defender for Cloud monitora suas máquinas e fornece recomendações para implantar a extensão Qualys na(s) sua(s) máquina(s) selecionada(s).

Coletar informações - A extensão coleta artefatos e os envia para análise no serviço de nuvem Qualys na região definida.

Analisar - O serviço de nuvem da Qualys realiza a avaliação de vulnerabilidade e envia suas descobertas para o Defender for Cloud.

Importante

Para garantir a privacidade, confidencialidade e segurança de nossos clientes, não compartilhamos detalhes de clientes com a Qualys. Saiba mais sobre os padrões de privacidade incorporados no Azure.

Relatório - Os resultados estão disponíveis no Defender for Cloud.

Implante o scanner integrado em suas máquinas do Azure e híbridas

No portal do Azure, abra o Defender for Cloud.

No menu do Defender for Cloud, abra a página Recomendações .

Selecione a recomendação As máquinas devem ter uma solução de avaliação de vulnerabilidade.

Gorjeta

A máquina

server16-test, é uma máquina habilitada para Azure Arc. Para implantar o mecanismo de varredura de avaliação de vulnerabilidade em suas máquinas locais e multicloud, consulte Conectar suas máquinas que não são do Azure ao Defender for Cloud.O Defender for Cloud funciona perfeitamente com o Azure Arc. Quando você tiver implantado o Azure Arc, suas máquinas aparecerão no Defender for Cloud e nenhum agente do Log Analytics será necessário.

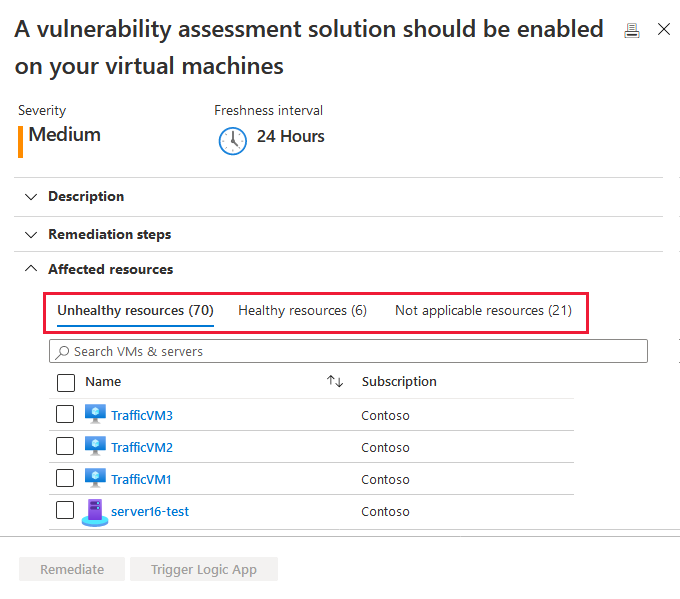

Suas máquinas aparecem em um ou mais dos seguintes grupos:

- Recursos saudáveis – O Defender for Cloud detetou uma solução de avaliação de vulnerabilidades em execução nessas máquinas.

- Recursos não íntegros – Uma extensão do verificador de vulnerabilidades pode ser implantada nessas máquinas.

- Recursos não aplicáveis – essas máquinas não são suportadas para a extensão do verificador de vulnerabilidade.

Na lista de máquinas não íntegras, selecione as que receberão uma solução de avaliação de vulnerabilidade e selecione Remediar.

Importante

Dependendo da sua configuração, essa lista pode aparecer de forma diferente.

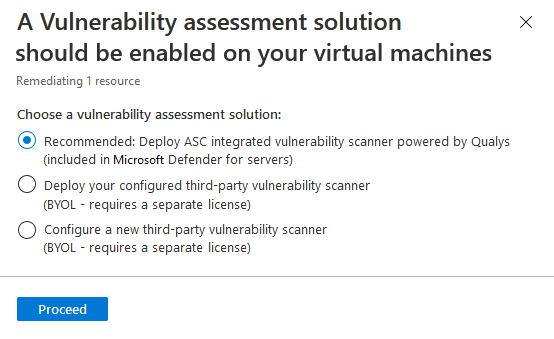

- Se você não tiver um verificador de vulnerabilidades de terceiros configurado, não terá a oportunidade de implantá-lo.

- Se as máquinas selecionadas não estiverem protegidas pelo Microsoft Defender for Servers, a opção de verificação de vulnerabilidades integrada do Defender for Cloud não estará disponível.

Escolha a opção recomendada, Implantar verificador de vulnerabilidades integrado e Continuar.

É-lhe pedida mais uma confirmação. Selecione Corrigir.

A extensão do scanner é instalada em todas as máquinas selecionadas em poucos minutos.

A verificação começa automaticamente assim que a extensão é implantada com êxito. As verificações são executadas a cada 12 horas. Este intervalo não é configurável.

Importante

Se a implantação falhar em uma ou mais máquinas, certifique-se de que as máquinas de destino possam se comunicar com o serviço de nuvem da Qualys adicionando os seguintes IPs às suas listas de permissões (via porta 443 - o padrão para HTTPS):

https://qagpublic.qg3.apps.qualys.com- Data center da Qualys nos E.U.A.https://qagpublic.qg2.apps.qualys.eu- Data center europeu da Qualys

Se sua máquina estiver em uma região em uma geografia europeia do Azure (como Europa, Reino Unido, Alemanha), seus artefatos serão processados no data center europeu da Qualys. Os artefatos para máquinas virtuais localizadas em outro lugar são enviados para o data center dos EUA.

Automatize implantações em escala

Nota

Todas as ferramentas descritas nesta seção estão disponíveis no repositório da comunidade GitHub do Defender for Cloud. Lá, você pode encontrar scripts, automações e outros recursos úteis para usar em toda a implantação do Defender for Cloud.

Algumas dessas ferramentas só afetam novas máquinas conectadas depois que você habilita a implantação em escala. Outros também são implantados em máquinas existentes. Você pode combinar várias abordagens.

Algumas das maneiras de automatizar a implantação em escala do scanner integrado:

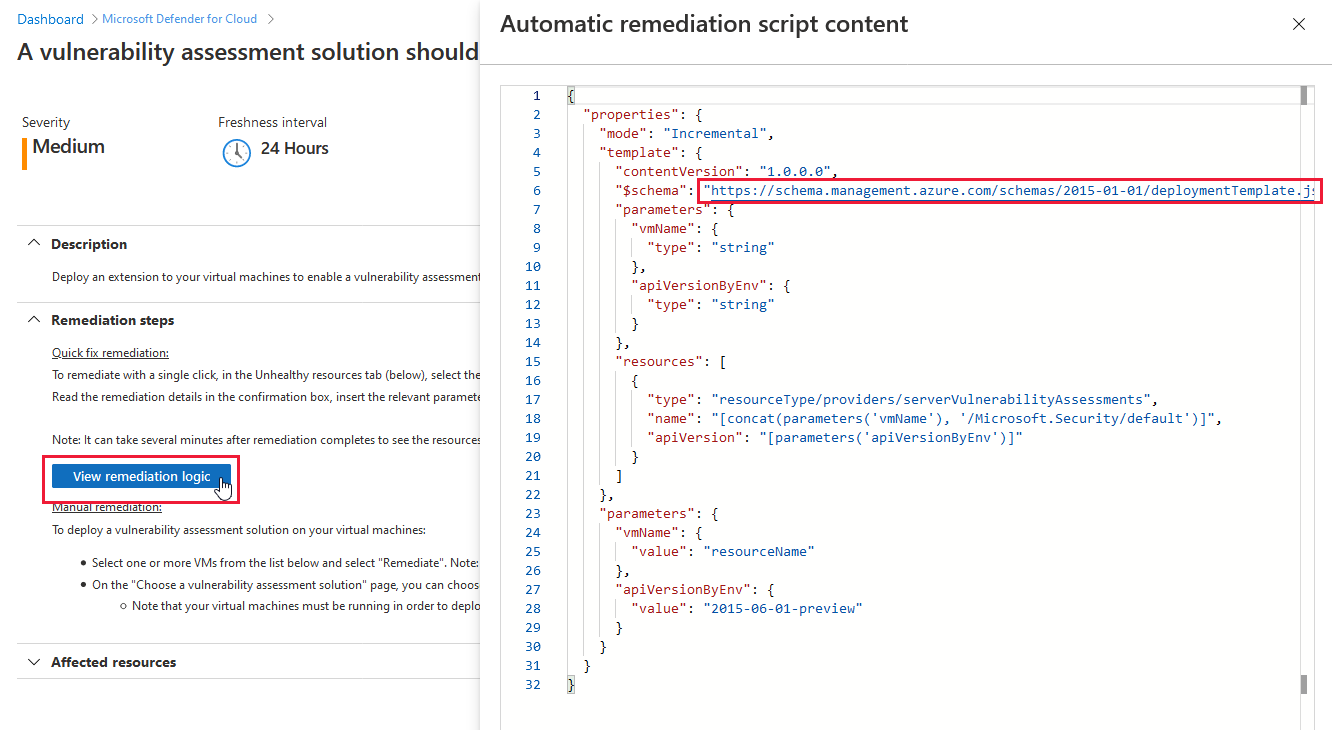

- Azure Resource Manager – Este método está disponível a partir da lógica de recomendação de vista no portal do Azure. O script de correção inclui o modelo ARM relevante que você pode usar para sua automação:

- Política DeployIfNotExists – Uma política personalizada para garantir que todas as máquinas recém-criadas recebam o scanner. Selecione Implantar no Azure e defina os parâmetros relevantes. Você pode atribuir essa política no nível de grupos de recursos, assinaturas ou grupos de gerenciamento.

- Script do PowerShell – Use o

Update qualys-remediate-unhealthy-vms.ps1script para implantar a extensão para todas as máquinas virtuais não íntegras. Para instalar em novos recursos, automatize o script com a Automação do Azure. O script localiza todas as máquinas não íntegras descobertas pela recomendação e executa uma chamada do Azure Resource Manager. - Aplicativos Lógicos do Azure – Crie um aplicativo lógico com base no aplicativo de exemplo. Use as ferramentas de automação de fluxo de trabalho do Defender for Cloud para acionar seu aplicativo lógico para implantar o scanner sempre que as Máquinas tiverem uma recomendação de solução de avaliação de vulnerabilidade gerada para um recurso.

- API REST – Para implantar a solução integrada de avaliação de vulnerabilidades usando a API REST do Defender for Cloud, faça uma solicitação PUT para a seguinte URL e adicione o ID de recurso relevante:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Acionar uma varredura por solicitação

Você pode acionar uma varredura por solicitação a partir da própria máquina, usando scripts executados local ou remotamente ou GPO (Objeto de Diretiva de Grupo). Como alternativa, você pode integrá-lo às suas ferramentas de distribuição de software no final de um trabalho de implantação de patch.

Os comandos a seguir acionam uma varredura por solicitação:

- Máquinas Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Máquinas Linux:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Próximos passos

O Defender for Cloud também oferece análise de vulnerabilidade para:

- Bancos de dados SQL - Explore relatórios de avaliação de vulnerabilidades no painel de avaliação de vulnerabilidades

- Imagens do Registro de Contêiner do Azure - Avaliações de vulnerabilidade para o Azure com o Gerenciamento de Vulnerabilidades do Microsoft Defender