Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Esta página fornece uma experiência de integração simples para conectar ambientes de DevOps do Azure ao Microsoft Defender for Cloud e descobrir automaticamente os repositórios de DevOps do Azure.

Ao conectar seus ambientes de DevOps do Azure ao Defender for Cloud, você estende os recursos de segurança do Defender for Cloud aos seus recursos de DevOps do Azure e melhora a postura de segurança. Mais informações.

Pré-requisitos

Para concluir este arranque rápido, necessita de:

- Uma conta do Azure com o Defender for Cloud integrado. Se ainda não tiver uma conta do Azure, crie uma gratuitamente.

- Observe que as chamadas de API que o Defender for Cloud executa contam em relação ao limite de consumo global do Azure DevOps.

- Analise as perguntas comuns sobre a segurança de DevOps no Defender for Cloud.

Disponibilidade

| Aspeto | Detalhes |

|---|---|

| Estado de lançamento: | Disponibilidade Geral. |

| Preços: | Para obter preços, consulte a página de preços do Defender for Cloud. Você também pode estimar custos com a calculadora de custos do Defender for Cloud. |

| Permissões necessárias: |

Administrador de Conta com permissões para iniciar sessão no portal do Azure. Colaborador para criar um conector na assinatura do Azure. Administrador de Coleção de Projetos na Organização de DevOps do Azure. Nível de acesso Planos de Teste Básico ou Básico + na Organização de DevOps do Azure. Certifique-se de que tem AMBAS as permissões de Administrador da Coleção de Projetos e o Nível de Acesso Básico para todas as organizações de DevOps do Azure que pretende integrar. O nível de acesso das partes interessadas não é suficiente. Acesso a aplicativos de terceiros via OAuth, que deve ser definido como On na Organização de DevOps do Azure.

Saiba mais sobre o OAuth e como habilitá-lo em suas organizações. |

| Regiões e disponibilidade: | Consulte a seção de suporte e pré-requisitos para obter suporte à região e disponibilidade de recursos. |

| Nuvens: |

Comerciais

Comerciais  Nacional (Azure Government, Microsoft Azure operado pela 21Vianet)

Nacional (Azure Government, Microsoft Azure operado pela 21Vianet) |

Observação

A função Leitor de Segurança pode ser aplicada no escopo do conector Grupo de Recursos/Azure DevOps para evitar a definição de permissões altamente privilegiadas em um nível de Assinatura para acesso de leitura de avaliações de postura de segurança do DevOps.

Conectar sua organização do Azure DevOps

Observação

Depois de conectar o Azure DevOps ao Defender for Cloud, a extensão Microsoft Defender for DevOps Container Mapping será automaticamente compartilhada e instalada em todas as organizações de DevOps do Azure conectadas. Essa extensão permite que o Defender for Cloud extraia metadados de pipelines, como o ID e o nome do resumo de um contêiner. Esses metadados são usados para conectar entidades de DevOps com seus recursos de nuvem relacionados. Saiba mais sobre o mapeamento de contêineres.

Para conectar sua organização do Azure DevOps ao Defender for Cloud usando um conector nativo:

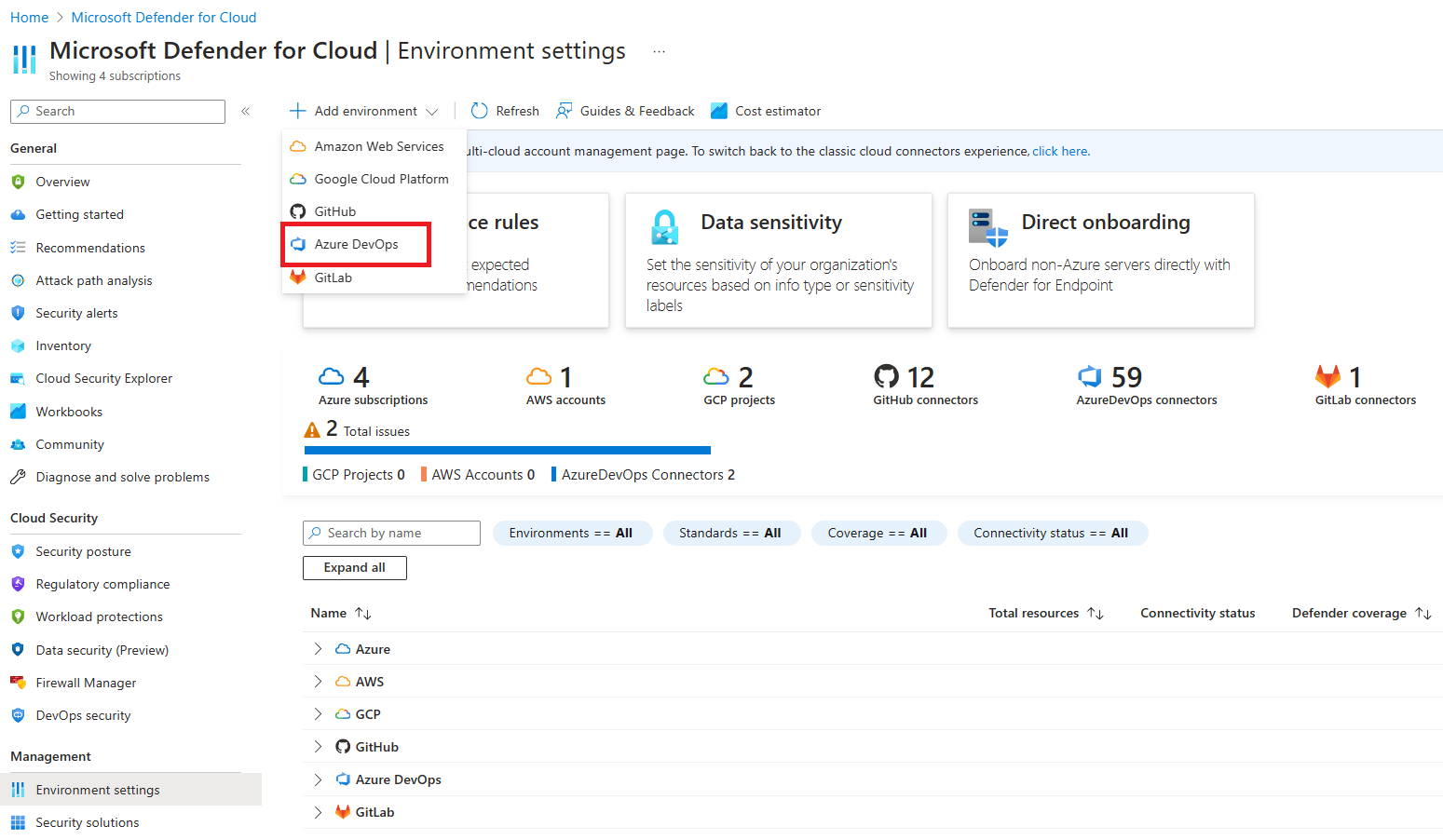

Inicie sessão no portal Azure.

Vá para Configurações do Microsoft Defender for Cloud>Environment.

Selecione Adicionar ambiente.

Selecione Azure DevOps.

Insira um nome, assinatura, grupo de recursos e região.

A assinatura é o local onde o Microsoft Defender for Cloud cria e armazena a conexão do Azure DevOps.

Selecione Seguinte: Configurar acesso.

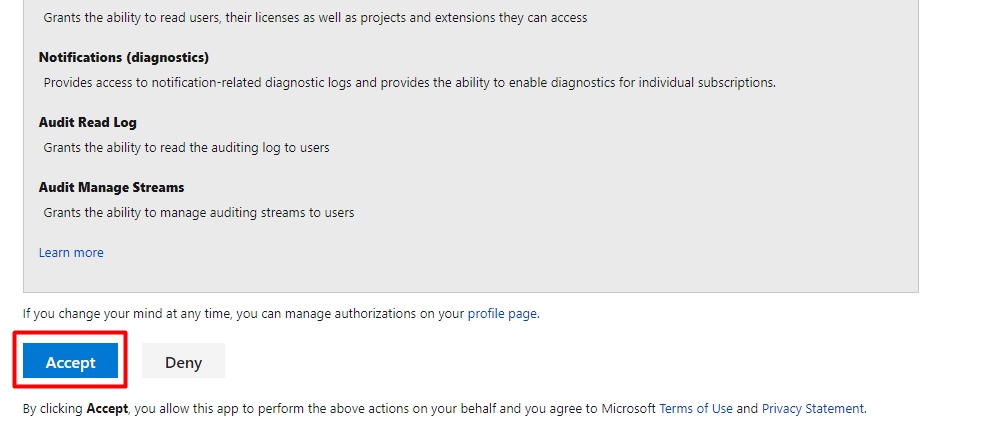

Selecione Autorizar. Certifique-se de que está a autorizar o Inquilino do Azure correto utilizando o menu pendente no Azure DevOps e verificando se está no Inquilino do Azure correto no Defender for Cloud.

Na caixa de diálogo pop-up, leia a lista de solicitações de permissão e selecione Aceitar.

Para Organizações, selecione uma das seguintes opções:

- Selecione todas as organizações existentes para descobrir automaticamente todos os projetos e repositórios em organizações nas quais você é atualmente um Administrador de Coleção de Projetos.

- Selecione todas as organizações existentes e futuras para descobrir automaticamente todos os projetos e repositórios em todas as organizações atuais e futuras nas quais você é um Administrador de Coleção de Projetos.

Observação

O acesso a aplicativos de terceiros via OAuth deve ser definido como

Onativado para cada Organização de DevOps do Azure. Saiba mais sobre o OAuth e como habilitá-lo em suas organizações.Como os repositórios de DevOps do Azure são integrados sem custo extra, a descoberta automática é aplicada em toda a organização para garantir que o Defender for Cloud possa avaliar de forma abrangente a postura de segurança e responder a ameaças de segurança em todo o seu ecossistema de DevOps. Mais tarde, as organizações podem ser adicionadas e removidas manualmente por meio das configurações>Environment.

Selecione Avançar: Revisar e gerar.

Reveja as informações e, em seguida, selecione Criar.

Observação

Para garantir a funcionalidade adequada dos recursos avançados de postura de DevOps no Defender for Cloud, apenas uma instância de uma organização de DevOps do Azure pode ser integrada ao Locatário do Azure no qual você está criando um conector.

Após a integração bem-sucedida, os recursos de DevOps (por exemplo, repositórios, compilações) estarão presentes nas páginas de segurança de Inventário e DevOps. Pode levar até 8 horas para que os recursos apareçam. As recomendações de verificação de segurança podem exigir uma etapa adicional para configurar seus pipelines. Os intervalos de atualização para descobertas de segurança variam de acordo com a recomendação e os detalhes podem ser encontrados na página Recomendações.

Próximos passos

- Saiba mais sobre a segurança de DevOps no Defender for Cloud.

- Configure a tarefa Microsoft Security DevOps em seus Pipelines do Azure.

- Solucionar problemas do conector do Azure DevOps