Colete dados de suas cargas de trabalho com o agente do Log Analytics

Configurar o agente e as áreas de trabalho do Log Analytics

Quando o agente do Log Analytics está ativado, o Defender for Cloud implanta o agente em todas as VMs do Azure com suporte e em todas as novas criadas. Para obter a lista de plataformas suportadas, consulte Plataformas suportadas no Microsoft Defender for Cloud.

Para configurar a integração com o agente do Log Analytics:

No menu do Defender for Cloud, abra Configurações de ambiente.

Selecione a subscrição relevante.

Na coluna Cobertura de monitoramento dos planos Defender, selecione Configurações.

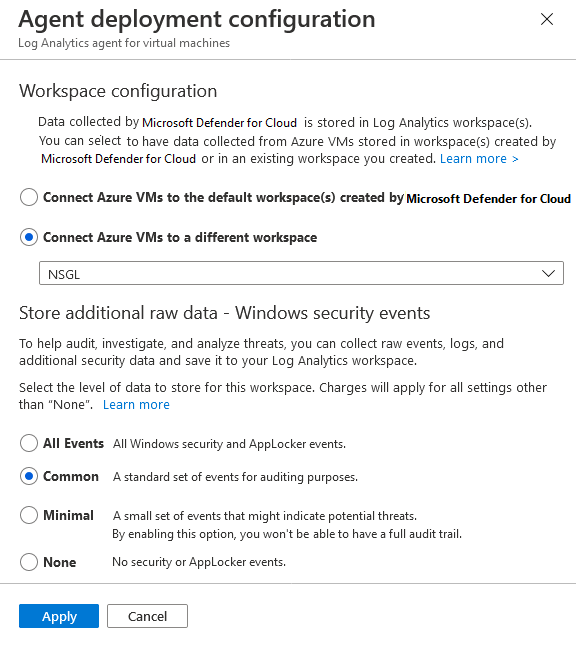

No painel de opções de configuração, defina o espaço de trabalho a ser usado.

Conectar VMs do Azure aos espaços de trabalho padrão criados pelo Defender for Cloud - o Defender for Cloud cria um novo grupo de recursos e um espaço de trabalho padrão na mesma geolocalização e conecta o agente a esse espaço de trabalho. Se uma assinatura contiver VMs de várias localizações geográficas, o Defender for Cloud criará vários espaços de trabalho para garantir a conformidade com os requisitos de privacidade de dados.

A convenção de nomenclatura para o espaço de trabalho e o grupo de recursos é:

- Área de trabalho: DefaultWorkspace-[subscrição-ID]-[geo]

- Grupo de recursos: DefaultResourceGroup-[geo]

Uma solução do Defender for Cloud é ativada automaticamente no espaço de trabalho de acordo com a camada de preço definida para a assinatura.

Gorjeta

Para perguntas sobre espaços de trabalho padrão, consulte:

Conectar VMs do Azure a um espaço de trabalho diferente - Na lista suspensa, selecione o espaço de trabalho para armazenar os dados coletados. A lista suspensa inclui todos os espaços de trabalho em todas as suas assinaturas. Você pode usar essa opção para coletar dados de máquinas virtuais em execução em assinaturas diferentes e armazená-los todos no espaço de trabalho selecionado.

Se você já tiver um espaço de trabalho existente do Log Analytics, convém usar o mesmo espaço de trabalho (requer permissões de leitura e gravação no espaço de trabalho). Essa opção é útil se você estiver usando um espaço de trabalho centralizado em sua organização e quiser usá-lo para coleta de dados de segurança. Saiba mais em Gerir o acesso a dados de registo e espaços de trabalho no Azure Monitor.

Se o espaço de trabalho selecionado já tiver uma solução "Security" ou "SecurityCenterFree" ativada, o preço será definido automaticamente. Caso contrário, instale uma solução do Defender for Cloud no espaço de trabalho:

- No menu do Defender for Cloud, abra Configurações de ambiente.

- Selecione o espaço de trabalho ao qual você conectará os agentes.

- Defina o Gerenciamento de postura de segurança como ativado ou selecione Habilitar todos para ativar todos os planos do Microsoft Defender.

Na configuração de eventos de segurança do Windows, selecione a quantidade de dados brutos de eventos a serem armazenados:

- Nenhum – Desative o armazenamento de eventos de segurança. (Predefinição)

- Mínimo – Um pequeno conjunto de eventos para quando você deseja minimizar o volume de eventos.

- Comum – Um conjunto de eventos que satisfaz a maioria dos clientes e fornece uma trilha de auditoria completa.

- Todos os eventos – Para clientes que querem ter certeza de que todos os eventos estão armazenados.

Gorjeta

Para definir essas opções no nível do espaço de trabalho, consulte Definindo a opção de evento de segurança no nível do espaço de trabalho.

Para obter mais informações sobre essas opções, consulte Opções de eventos de segurança do Windows para o agente do Log Analytics.

Selecione Aplicar no painel de configuração.

Opções de eventos de segurança do Windows para o agente do Log Analytics

Quando você seleciona uma camada de coleta de dados no Microsoft Defender for Cloud, os eventos de segurança da camada selecionada são armazenados em seu espaço de trabalho do Log Analytics para que você possa investigar, pesquisar e auditar os eventos em seu espaço de trabalho. O agente do Log Analytics também coleta e analisa os eventos de segurança necessários para a proteção contra ameaças do Defender for Cloud.

Requisitos

As proteções de segurança aprimoradas do Defender for Cloud são necessárias para armazenar dados de eventos de segurança do Windows. Saiba mais sobre os planos de proteção avançada.

Você pode ser cobrado pelo armazenamento de dados no Log Analytics. Para obter mais informações, consulte a página de preços.

Informações para usuários do Microsoft Sentinel

A recolha de eventos de segurança no contexto de uma única área de trabalho pode ser configurada a partir do Microsoft Defender for Cloud ou do Microsoft Sentinel, mas não de ambos. Se quiser adicionar o Microsoft Sentinel a um espaço de trabalho que já recebe alertas do Microsoft Defender for Cloud e coletar Eventos de Segurança, você pode:

- Deixe a coleção de Eventos de Segurança no Microsoft Defender for Cloud como está. Você poderá consultar e analisar esses eventos no Microsoft Sentinel e no Defender for Cloud. Se você quiser monitorar o status de conectividade do conector ou alterar sua configuração no Microsoft Sentinel, considere a segunda opção.

- Desative a coleção de Eventos de Segurança no Microsoft Defender for Cloud e adicione o conector de Eventos de Segurança no Microsoft Sentinel. Você poderá consultar e analisar eventos no Microsoft Sentinel e no Defender for Cloud, mas também poderá monitorar o status de conectividade do conector ou alterar sua configuração no Microsoft Sentinel e somente no Microsoft Sentinel. Para desativar a coleta de Eventos de Segurança no Defender for Cloud, defina os eventos de segurança do Windows como Nenhum na configuração do seu agente do Log Analytics.

Que tipos de eventos são armazenados para "Comum" e "Mínimo"?

Os conjuntos de eventos Common e Minimal foram projetados para abordar cenários típicos com base nos padrões do cliente e do setor para a frequência não filtrada de cada evento e seu uso.

- Mínimo - Este conjunto destina-se a cobrir apenas eventos que possam indicar uma violação bem-sucedida e eventos importantes com baixo volume. A maior parte do volume de dados desse conjunto é logon de usuário bem-sucedido (ID de evento 4624), eventos de logon de usuário com falha (ID de evento 4625) e eventos de criação de processo (ID de evento 4688). Os eventos de saída são importantes apenas para auditoria e têm um volume relativamente alto, portanto, não são incluídos neste conjunto de eventos.

- Comum - Este conjunto destina-se a fornecer uma trilha de auditoria completa do usuário, incluindo eventos com baixo volume. Por exemplo, esse conjunto contém eventos de logon do usuário (ID de evento 4624) e eventos de logoff do usuário (ID de evento 4634). Incluímos ações de auditoria, como alterações no grupo de segurança, operações Kerberos do controlador de domínio chave e outros eventos recomendados por organizações do setor.

Aqui está um detalhamento completo das IDs de evento de Segurança e App Locker para cada conjunto:

| Camada física de dados | Indicadores de eventos recolhidos |

|---|---|

| Mínimo | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Comum | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Nota

- Se você estiver usando o GPO (Objeto de Diretiva de Grupo), é recomendável habilitar as políticas de auditoria Evento de Criação de Processo 4688 e o campo Linha de Comando dentro do evento 4688. Para obter mais informações sobre o Evento 4688 de Criação de Processos, consulte as perguntas comuns do Defender for Cloud. Para obter mais informações sobre essas políticas de auditoria, consulte Recomendações de política de auditoria.

- Para coletar a ID de Evento 5156 da Plataforma de Filtragem do Windows, você precisa habilitar a Conexão da Plataforma de Filtragem de Auditoria (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)

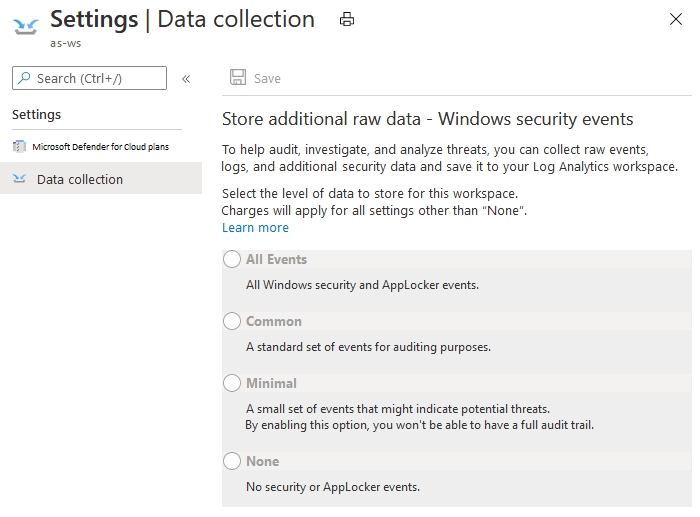

Definindo a opção de evento de segurança no nível do espaço de trabalho

Você pode definir o nível de dados de eventos de segurança a serem armazenados no nível do espaço de trabalho.

No menu do Defender for Cloud no portal do Azure, selecione Configurações de ambiente.

Selecione o espaço de trabalho relevante. Os únicos eventos de coleta de dados para um espaço de trabalho são os eventos de segurança do Windows descritos nesta página.

Selecione a quantidade de dados brutos de eventos a serem armazenados e selecione Salvar.

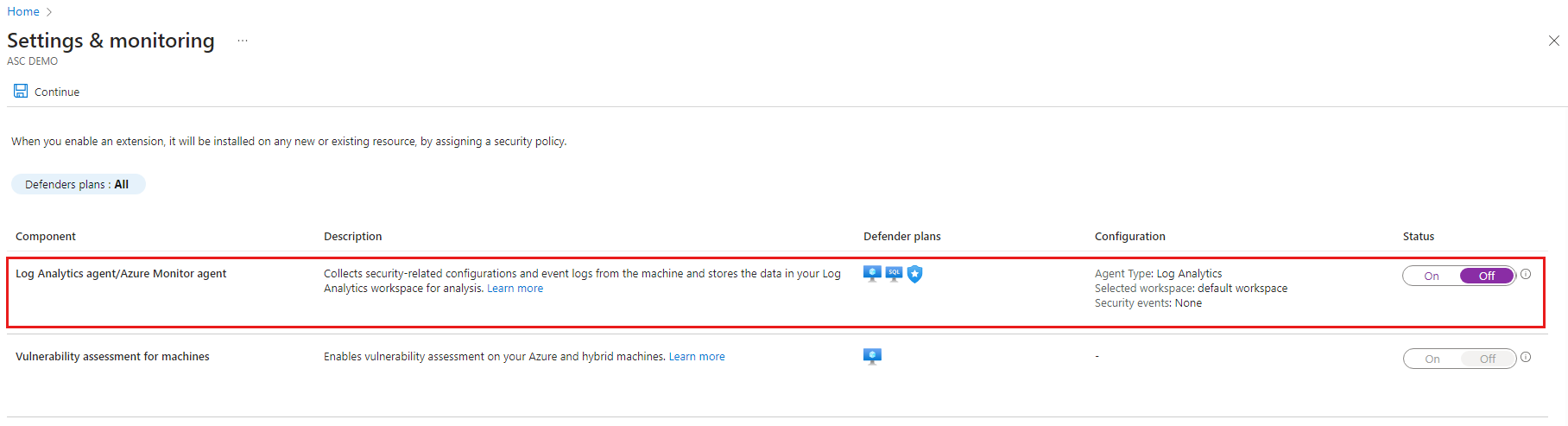

Provisionamento manual de agentes

Para instalar manualmente o agente do Log Analytics:

No portal do Azure, navegue até a página Configurações de Ambiente do Defender for Cloud.

Selecione a assinatura relevante e, em seguida, selecione Configurações e monitoramento.

Desative o agente do Log Analytics/Agente do Azure Monitor.

Opcionalmente, crie um espaço de trabalho.

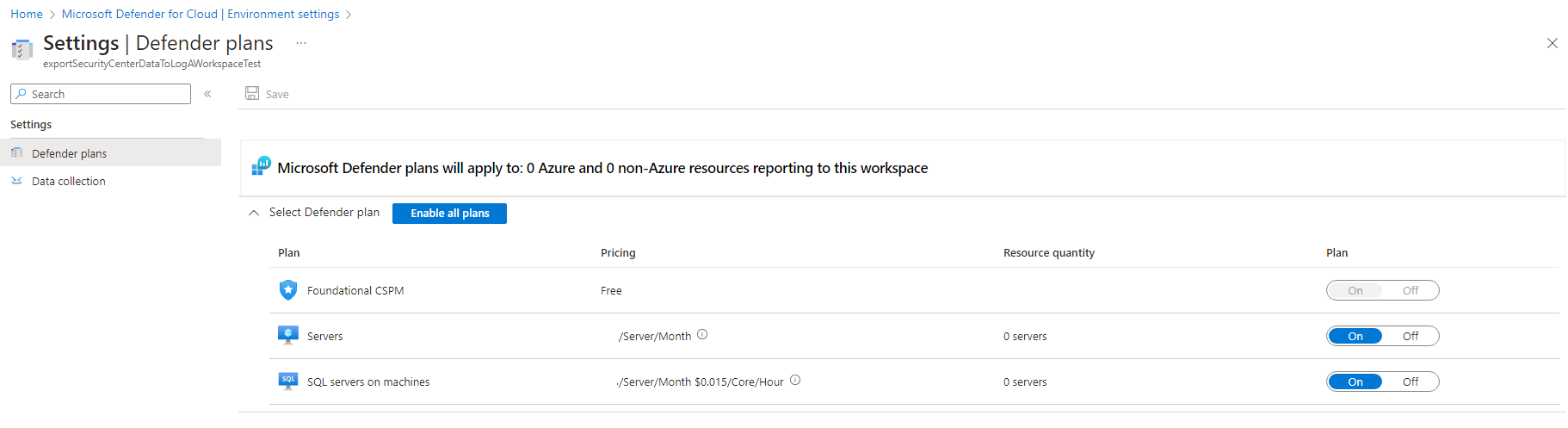

Habilite o Microsoft Defender for Cloud no espaço de trabalho no qual você está instalando o agente do Log Analytics:

No menu do Defender for Cloud, abra Configurações de ambiente.

Defina o espaço de trabalho no qual você está instalando o agente. Verifique se o espaço de trabalho está na mesma assinatura que você usa no Defender for Cloud e se você tem permissões de leitura/gravação para o espaço de trabalho.

Selecione um ou ambos "Servidores" ou "Servidores SQL em máquinas" (CSPM básico é o padrão gratuito) e, em seguida, selecione Salvar.

Nota

Se o espaço de trabalho já tiver uma solução Security ou SecurityCenterFree ativada, o preço será definido automaticamente.

Para implantar agentes em novas VMs usando um modelo do Resource Manager, instale o agente do Log Analytics:

Para implantar agentes em suas VMs existentes, siga as instruções em Coletar dados sobre Máquinas Virtuais do Azure (a seção Coletar dados de evento e desempenho é opcional).

Para usar o PowerShell para implantar os agentes, use as instruções da documentação de máquinas virtuais:

Gorjeta

Para obter mais informações sobre integração, consulte Automatizar a integração do Microsoft Defender for Cloud usando o PowerShell.

Para desativar os componentes de monitoramento:

- Vá para os planos do Defender e desative o plano que usa a extensão e selecione Salvar.

- Para planos Defender com configurações de monitoramento, vá para as configurações do plano Defender, desative a extensão e selecione Salvar.

Nota

- A desativação de extensões não remove as extensões das cargas de trabalho afetadas.

- Para obter informações sobre como remover a extensão do OMS, consulte Como remover extensões do OMS instaladas pelo Defender for Cloud.