Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Os fatores que determinam quais dados você pode acessar em um espaço de trabalho do Log Analytics são:

- Configurações no espaço de trabalho em si.

- Suas permissões de acesso a recursos que enviam dados para o espaço de trabalho.

- O método usado para acessar o espaço de trabalho.

Este artigo descreve como gerenciar o acesso a dados em um espaço de trabalho do Log Analytics.

Descrição geral

Os fatores que definem os dados que você pode acessar são descritos na tabela a seguir. Cada fator é descrito mais detalhadamente nas seções a seguir.

| Fator | Descrição |

|---|---|

| Modo de acesso | Método usado para acessar o espaço de trabalho. Define o escopo dos dados disponíveis e o modo de controle de acesso aplicado. |

| Modo de controlo de acesso | Configuração no espaço de trabalho que define se as permissões são aplicadas no espaço de trabalho ou no nível do recurso. |

| Controlo de acesso baseado em funções do Azure (RBAC) | Permissões aplicadas a indivíduos ou grupos de usuários para o espaço de trabalho ou recurso que envia dados para o espaço de trabalho. Define a quais dados você tem acesso. |

| RBAC Granular | Permissões opcionais que definem o acesso em nível de tabela e linha com base em condições. Aplica-se a todos os modos de acesso, mas só deve ser usado com o modo de controle de acesso do espaço de trabalho. |

| RBAC em nível de tabela do Azure | Permissões opcionais que definem tipos de dados específicos no espaço de trabalho que você pode acessar. Aplica-se a todos os modos de acesso ou modos de controle de acesso. |

Modo de acesso

O modo de acesso refere-se a como você acessa um espaço de trabalho do Log Analytics e define os dados que você pode acessar durante a sessão atual. O modo é determinado de acordo com o escopo selecionado no Log Analytics.

Existem dois modos de acesso:

Contexto do espaço de trabalho: você pode exibir todos os logs no espaço de trabalho para o qual você tem permissão. As consultas nesse modo têm como escopo todos os dados em tabelas às quais você tem acesso no espaço de trabalho. Esse modo de acesso é usado quando os logs são acessados com o espaço de trabalho como escopo, como quando você seleciona Logs no menu Azure Monitor no portal do Azure.

Contexto de recursos: quando você acessa o espaço de trabalho para um determinado recurso, grupo de recursos ou assinatura, como quando seleciona Logs em um menu de recursos no portal do Azure, pode exibir logs apenas para recursos em todas as tabelas às quais você tem acesso. As consultas nesse modo têm como escopo apenas os dados associados a esse recurso. Esse modo também habilita o RBAC granular do Azure. Os espaços de trabalho usam um modelo de log de contexto de recurso em que cada registro de log emitido por um recurso do Azure é automaticamente associado a esse recurso.

Os registros só estarão disponíveis em consultas de contexto de recurso se estiverem associados ao recurso relevante. Para verificar essa associação, execute uma consulta e verifique se a coluna _ResourceId está preenchida.

Existem limitações conhecidas com os seguintes recursos:

- Computadores fora do Azure: o contexto de recursos só é suportado com o Azure Arc para servidores.

- Application Insights: suportado para contexto de recursos somente ao usar um recurso do Application Insights baseado em espaço de trabalho.

- Azure Service Fabric

Comparar modos de acesso

A tabela a seguir resume os modos de acesso:

| Problema | Contexto do Espaço de Trabalho | Contexto de Recurso |

|---|---|---|

| A quem se destina cada modelo? | Administração central. Administradores que precisam configurar a coleta de dados e usuários que precisam acessar uma ampla variedade de recursos. Também atualmente necessário para usuários que precisam acessar logs para recursos fora do Azure. |

Equipas de aplicação. Administradores de recursos do Azure que estão sendo monitorados. Permite que eles se concentrem em seus recursos sem filtrar. |

| O que um usuário precisa para visualizar logs? | Permissões para o espaço de trabalho. Consulte "Permissões de espaço de trabalho" em Gerenciar acesso usando permissões de espaço de trabalho. |

Acesso de leitura ao recurso. Consulte "Permissões de recursos" em Gerenciar acesso usando permissões do Azure. As permissões podem ser herdadas do grupo de recursos ou da assinatura ou atribuídas diretamente ao recurso. A permissão para os logs do recurso será atribuída automaticamente. O usuário não precisa de acesso ao espaço de trabalho. |

| Qual é o âmbito das permissões? | Espaço de trabalho. Os usuários com acesso ao espaço de trabalho podem consultar todos os logs no espaço de trabalho a partir de tabelas para as quais têm permissões. Consulte Definir acesso de leitura ao nível da tabela. |

Recurso do Azure. Os usuários podem consultar logs para recursos específicos, grupos de recursos ou assinaturas aos quais tenham acesso em qualquer espaço de trabalho, mas não podem consultar logs para outros recursos. |

| Como um usuário pode acessar logs? |

No menu Azure Monitor, selecione Logs. Selecione Logs nos espaços de trabalho do Log Analytics. A partir dos workbooks do Azure Monitor quando o espaço de trabalho do Log Analytics é selecionado para o tipo de recurso. |

Selecione Logs no menu do recurso do Azure. Os usuários terão acesso aos dados desse recurso. Selecione Logs no Azure Monitor do menu. Os utilizadores terão acesso aos dados de todos os recursos a que tenham acesso. Se os utilizadores tiverem acesso ao espaço de trabalho, selecione Logs nos espaços de trabalho do Log Analytics. A partir das pastas de trabalho do Azure Monitor quando o recurso é selecionado para o tipo de recurso. |

Modo de controlo de acesso

O modo de controle de acesso é uma configuração em cada espaço de trabalho que define como as permissões são determinadas para o espaço de trabalho.

Exigir permissões de espaço de trabalho. Este modo de controlo não permite o RBAC granular do Azure. Para acessar o espaço de trabalho, o usuário deve receber permissões para o espaço de trabalho ou para tabelas específicas.

Se um usuário acessar o espaço de trabalho no modo de contexto do espaço de trabalho, ele terá acesso a todos os dados em qualquer tabela à qual tenha sido concedido acesso. Se um usuário acessar o espaço de trabalho no modo de contexto de recurso, ele terá acesso apenas aos dados desse recurso em qualquer tabela à qual tenha recebido acesso.

Essa configuração é o padrão para todos os espaços de trabalho criados antes de março de 2019.

Use permissões de recursos ou de espaço de trabalho. Este modo de controlo permite um RBAC granular no Azure. Os usuários podem ter acesso apenas aos dados associados aos recursos que podem exibir atribuindo a permissão do Azure

read.Quando um usuário acessa o espaço de trabalho no modo de contexto do espaço de trabalho, as permissões do espaço de trabalho se aplicam. Quando um usuário acessa o espaço de trabalho no modo de contexto de recurso, somente as permissões de recurso são verificadas e as permissões de espaço de trabalho são ignoradas. Habilite o RBAC do Azure para um usuário removendo-o das permissões de espaço de trabalho e permitindo que suas permissões de recurso sejam reconhecidas.

Essa configuração é o padrão para todos os espaços de trabalho criados após março de 2019.

Nota

Se um usuário tiver apenas permissões de recurso para o espaço de trabalho, ele só poderá acessar o espaço de trabalho usando o modo de contexto de recurso, supondo que o modo de acesso ao espaço de trabalho esteja definido como Usar permissões de recurso ou espaço de trabalho.

Configurar o modo de controle de acesso para um espaço de trabalho

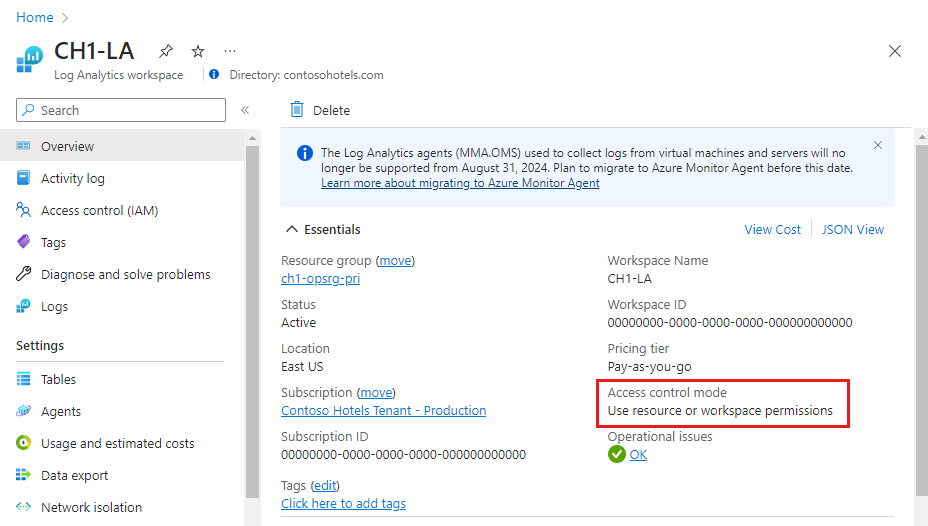

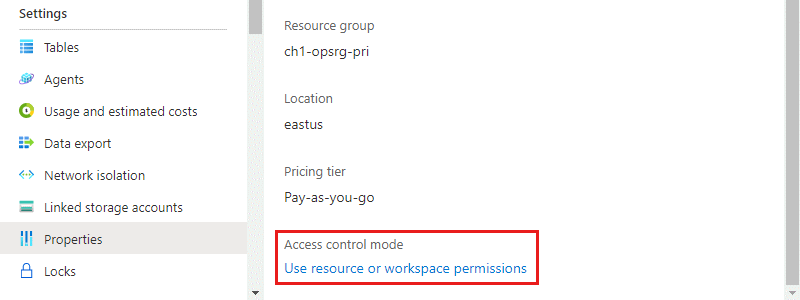

Exiba o modo de controlo de acesso do espaço de trabalho atual na página Visão geral no menu Log Analytics do espaço de trabalho.

Altere essa configuração na página Propriedades do espaço de trabalho. Se você não tiver permissões para configurar o espaço de trabalho, a alteração da configuração será desabilitada.

RBAC do Azure

O acesso a um espaço de trabalho é gerenciado usando o Azure RBAC. Para conceder acesso ao espaço de trabalho do Log Analytics usando permissões do Azure, siga as etapas em Atribuir funções do Azure para gerenciar o acesso aos recursos de assinatura do Azure.

Permissões de espaço de trabalho

Cada espaço de trabalho pode ter várias contas associadas a ele. Cada conta pode ter acesso a vários espaços de trabalho. A tabela a seguir lista as permissões do Azure para diferentes ações de espaço de trabalho:

| Ação | Permissões do Azure necessárias | Notas |

|---|---|---|

| Altere a categoria de preço. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Crie um espaço de trabalho no portal do Azure. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Exiba as propriedades básicas do espaço de trabalho e insira o painel do espaço de trabalho no portal. | Microsoft.OperationalInsights/workspaces/read |

|

| Consultar registos através de qualquer interface. | Microsoft.OperationalInsights/workspaces/query/read |

|

| Acesse todos os tipos de log usando consultas. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Acessar uma tabela de log específica - método herdado | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Leia as credenciais do espaço de trabalho para permitir o envio de logs para este espaço de trabalho. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Criar ou atualizar uma regra de resumo | Microsoft.Operationalinsights/workspaces/summarylogs/write |

|

| Adicione e remova soluções de monitoramento. | Microsoft.Resources/deployments/*Microsoft.OperationalInsights/*Microsoft.OperationsManagement/*Microsoft.Automation/*Microsoft.Resources/deployments/*/writeEstas permissões têm de ser concedidas ao nível do grupo de recursos ou da subscrição. |

|

| Exiba dados nos mosaicos da solução Backup e Recuperação de Sites. | Administrador/Coadministrador Acessa recursos implantados usando o modelo de implantação clássico. |

|

| Execute um trabalho de pesquisa. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/searchJobs/write |

|

| Restaure dados de retenção de longo prazo. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/restoreLogs/write |

|

| Criar ou editar regra de resumo | Microsoft.Operationalinsights/workspaces/summarylogs/write |

Funções incorporadas

Atribua usuários a essas funções para dar-lhes acesso em escopos diferentes:

- Assinatura: acesso a todos os espaços de trabalho na assinatura

- Grupo de recursos: acesso a todos os espaços de trabalho no grupo de recursos

- Recurso: Acesso apenas ao espaço de trabalho especificado

Crie atribuições no nível do recurso (espaço de trabalho) para garantir um controle de acesso preciso. Utilize funções personalizadas para criar funções com as permissões específicas necessárias.

Nota

Para adicionar e remover usuários a uma função de usuário, você deve ter Microsoft.Authorization/*/Delete e Microsoft.Authorization/*/Write permissão.

Leitor de Log Analytics

Os membros da função Leitor do Log Analytics podem exibir todos os dados de monitoramento e configurações de monitoramento, incluindo a configuração do diagnóstico do Azure em todos os recursos do Azure. Permite que os membros visualizem todos os dados sobre recursos dentro do escopo atribuído, incluindo:

- Visualize e pesquise todos os dados de monitoramento.

- Ver e monitorizar as definições, incluindo a configuração dos diagnósticos do Azure em todos os recursos do Azure.

A função Leitor do Log Analytics inclui as seguintes ações do Azure:

| Tipo | Permissão | Descrição |

|---|---|---|

| Ação | */read |

Capacidade de exibir todos os recursos do Azure e configuração de recursos. Inclui visualização: - Status da extensão da máquina virtual. - Configuração do diagnóstico do Azure em recursos. - Todas as propriedades e configurações de todos os recursos. Para espaços de trabalho, permite permissões totais e irrestritas para ler as configurações do espaço de trabalho e consultar dados. Veja opções mais granulares na lista anterior. |

| Ação | Microsoft.Support/* |

Capacidade de abrir casos de suporte. |

| Não Ação | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Impede a leitura da chave do espaço de trabalho necessária para usar a API de coleta de dados e instalar agentes. Isso impede que o usuário adicione novos recursos ao espaço de trabalho. |

Contribuidor do Log Analytics

Os membros da função Contribuidor do Log Analytics podem:

- Leia todos os dados de monitoramento concedidos pela função Leitor do Log Analytics.

- Editar configurações de monitoramento para recursos do Azure, incluindo:

- Adicionando a extensão VM a VMs.

- Configurar o diagnóstico do Azure em todos os recursos do Azure.

- Crie e configure contas de automação. A permissão deve ser concedida no nível do grupo de recursos ou da assinatura.

- Adicione e remova soluções de gerenciamento. A permissão deve ser concedida no nível do grupo de recursos ou da assinatura.

- Leia as chaves da conta de armazenamento.

- Configure a coleção de logs do Armazenamento Azure.

- Configure regras de exportação de dados.

- Execute um trabalho de pesquisa.

- Restaure dados de retenção de longo prazo.

Aviso

Você pode usar a permissão para adicionar uma extensão de máquina virtual a uma máquina virtual para obter controle total sobre uma máquina virtual.

A função de Colaborador do Log Analytics inclui as seguintes ações do Azure:

| Permissão | Descrição |

|---|---|

*/read |

Capacidade de exibir todos os recursos do Azure e configuração de recursos. Inclui visualização: - Status da extensão da máquina virtual. - Configuração do diagnóstico do Azure em recursos. - Todas as propriedades e configurações de todos os recursos. Para espaços de trabalho, permite permissões totais e irrestritas para ler as configurações do espaço de trabalho e consultar dados. Veja opções mais granulares na lista anterior. |

Microsoft.Automation/automationAccounts/* |

Capacidade de criar e configurar contas de Automação do Azure, incluindo adicionar e editar runbooks. |

Microsoft.ClassicCompute/virtualMachines/extensions/*Microsoft.Compute/virtualMachines/extensions/* |

Adicione, atualize e remova extensões de máquina virtual, incluindo a extensão Microsoft Monitoring Agent e a extensão OMS Agent for Linux. |

Microsoft.ClassicStorage/storageAccounts/listKeys/actionMicrosoft.Storage/storageAccounts/listKeys/action |

Ver a chave da conta de armazenamento. Necessário para configurar Log Analytics para ler logs de contas de armazenamento no Azure. |

Microsoft.Insights/alertRules/* |

Adicione, atualize e remova regras de alerta. |

Microsoft.Insights/diagnosticSettings/* |

Adicione, atualize e remova configurações de diagnóstico nos recursos do Azure. |

Microsoft.OperationalInsights/* |

Adicione, atualize e remova a configuração dos espaços de trabalho do Log Analytics. Para editar as configurações avançadas do espaço de trabalho, o usuário precisa do Microsoft.OperationalInsights/workspaces/write. |

Microsoft.OperationsManagement/* |

Adicione e remova soluções de gerenciamento. |

Microsoft.Resources/deployments/* |

Criar e eliminar implementações. Necessário para adicionar e remover soluções, espaços de trabalho e contas de automação. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Criar e eliminar implementações. Necessário para adicionar e remover soluções, espaços de trabalho e contas de automação. |

Permissões de recursos

Para ler ou enviar dados para um espaço de trabalho no contexto do recurso, você precisa destas permissões no recurso:

| Permissão | Descrição |

|---|---|

Microsoft.Insights/logs/*/read |

Capacidade de visualizar todos os dados de log para o recurso |

Microsoft.Insights/logs/<tableName>/readExemplo: Microsoft.Insights/logs/Heartbeat/read |

Capacidade de exibir tabela específica para este recurso - método herdado |

Microsoft.Insights/diagnosticSettings/write |

Capacidade de configurar as definições de diagnóstico para permitir a configuração de logs para este recurso |

A /read permissão geralmente é concedida a partir de uma função que inclui */leitura ou* permissões, como as funções internas de Leitor e Colaborador. As funções personalizadas que incluem ações específicas ou funções internas dedicadas podem não incluir essa permissão.

Exemplos de funções personalizadas

Além de usar as funções internas para um espaço de trabalho do Log Analytics, você pode criar funções personalizadas para atribuir permissões mais granulares. Aqui estão alguns exemplos comuns.

Exemplo 1: Conceder permissão a um usuário para ler dados de log de seus recursos.

- Configure o modo de controle de acesso do espaço de trabalho para usar permissões de espaço de trabalho ou recurso.

- Conceda usuários

*/readouMicrosoft.Insights/logs/*/readpermissões aos seus recursos. Se já lhes tiver sido atribuída a função Log Analytics Reader na área de trabalho, é suficiente.

Exemplo 2: Conceder permissão a um usuário para ler dados de log de seus recursos e executar um trabalho de pesquisa.

- Configure o modo de controle de acesso do espaço de trabalho para usar permissões de espaço de trabalho ou recurso.

- Conceda usuários

*/readouMicrosoft.Insights/logs/*/readpermissões aos seus recursos. Se já lhes tiver sido atribuída a função Log Analytics Reader na área de trabalho, é suficiente. - Conceda aos usuários as seguintes permissões no espaço de trabalho:

-

Microsoft.OperationalInsights/workspaces/tables/write: Necessário para poder criar a tabela de resultados da pesquisa (_SRCH). -

Microsoft.OperationalInsights/workspaces/searchJobs/write: Necessário para permitir a execução da operação de procura de emprego.

-

Exemplo 3: Conceder permissão a um usuário para ler dados de log de seus recursos e configurar seus recursos para enviar logs para o espaço de trabalho do Log Analytics.

- Configure o modo de controle de acesso do espaço de trabalho para usar permissões de espaço de trabalho ou recurso.

- Conceda aos usuários as seguintes permissões no espaço de trabalho:

Microsoft.OperationalInsights/workspaces/readeMicrosoft.OperationalInsights/workspaces/sharedKeys/action. Com essas permissões, os usuários não podem executar consultas no nível do espaço de trabalho. Eles só podem enumerar o espaço de trabalho e usá-lo como um destino para definições de diagnóstico ou configuração de agente. - Conceda aos usuários as seguintes permissões para seus recursos:

Microsoft.Insights/logs/*/readeMicrosoft.Insights/diagnosticSettings/write. Se já tiverem sido atribuídas a função de Colaborador do Log Analytics, a função de Leitor ou as permissões concedidas*/readneste recurso, será suficiente.

Exemplo 4: Conceda a um usuário permissão para ler dados de log de seus recursos, mas não para enviar logs para o espaço de trabalho do Log Analytics ou ler eventos de segurança.

- Configure o modo de controle de acesso do espaço de trabalho para usar permissões de espaço de trabalho ou recurso.

- Conceda aos usuários as seguintes permissões para seus recursos:

Microsoft.Insights/logs/*/read. - Adicione o seguinte NonAction para impedir que os usuários leiam o tipo SecurityEvent:

Microsoft.Insights/logs/SecurityEvent/read. A NonAction deve estar na mesma função personalizada que a ação que fornece a permissão de leitura (Microsoft.Insights/logs/*/read). Se o usuário herdar a ação de leitura de outra função atribuída a esse recurso ou à assinatura ou grupo de recursos, ele poderá ler todos os tipos de log. Esse cenário também é verdadeiro se herdarem*/readque já existe, por exemplo, nos papéis de Leitor ou Colaborador.

Exemplo 5: Conceda a um utilizador permissão para ler dados de registo dos seus recursos e todos os dados de registo de sessão do Microsoft Entra e ler dados de registo da solução de Gestão de Atualizações no espaço de trabalho do Log Analytics.

- Configure o modo de controle de acesso do espaço de trabalho para usar permissões de espaço de trabalho ou recurso.

- Conceda aos usuários as seguintes permissões no espaço de trabalho:

-

Microsoft.OperationalInsights/workspaces/read: Necessário para que o usuário possa enumerar o espaço de trabalho e abrir o painel do espaço de trabalho no portal do Azure -

Microsoft.OperationalInsights/workspaces/query/read: Necessário para todos os usuários que podem executar consultas -

Microsoft.OperationalInsights/workspaces/query/SigninLogs/read: Para poder ler os logs de entrada do Microsoft Entra -

Microsoft.OperationalInsights/workspaces/query/Update/read: Para poder ler os logs da solução de Gerenciamento de Atualizações -

Microsoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: Para poder ler os logs da solução de Gerenciamento de Atualizações -

Microsoft.OperationalInsights/workspaces/query/UpdateSummary/read: Para poder ler os logs do Gerenciamento de Atualizações -

Microsoft.OperationalInsights/workspaces/query/Heartbeat/read: Necessário para poder usar soluções de gerenciamento de atualizações -

Microsoft.OperationalInsights/workspaces/query/ComputerGroup/read: Necessário para poder usar soluções de gerenciamento de atualizações - Conceda aos usuários as seguintes permissões para seus recursos:

*/read, atribuídas à função Leitor ouMicrosoft.Insights/logs/*/read

-

Exemplo 6: Impedir que um usuário restaure dados de retenção de longo prazo.

- Configure o modo de controle de acesso do espaço de trabalho para usar permissões de espaço de trabalho ou recurso.

- Atribua o usuário à função de Colaborador do Log Analytics .

- Adicione a seguinte NonAction para impedir que os usuários restaurem dados de retenção de longo prazo:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

Definir RBAC (Controlo de Acesso Baseado em Funções) granular

Este é o método recomendado para controle de acesso em nível de tabela e linha. Para obter mais informações, consulte RBAC (controle de acesso granular baseado em função) no Azure Monitor.

Definir acesso de leitura no nível da tabela

O RBAC granular inclui todas as capacidades de acesso de leitura ao nível da tabela. A prática recomendada para a nova configuração de controle de acesso é implementar RBAC granular. Para fazer referência ao método que faz apenas o controle no nível da tabela, consulte Gerenciar acesso de leitura no nível da tabela.

Próximos passos

- Consulte Visão geral do agente do Log Analytics para coletar dados de computadores em seu datacenter ou outro ambiente de nuvem.

- Consulte Coletar dados sobre máquinas virtuais do Azure para configurar a coleta de dados de VMs do Azure.