Escolher um método de espelhamento de tráfego para sensores OT

Este artigo é um de uma série de artigos que descrevem o caminho de implementação da monitorização de OT com Microsoft Defender para IoT e descreve os métodos de espelhamento de tráfego suportados para a monitorização de OT com Microsoft Defender para IoT.

A decisão sobre o método de espelhamento de tráfego a utilizar depende da configuração de rede e das necessidades da sua organização.

Para garantir que o Defender para IoT apenas analisa o tráfego que pretende monitorizar, recomendamos que configure o espelhamento de tráfego num comutador ou num ponto de acesso de terminal (TAP) que inclua apenas o ICS industrial e o tráfego SCADA.

Nota

SPAN e RSPAN são terminologia cisco. Outras marcas de comutadores têm funcionalidades semelhantes, mas podem utilizar terminologia diferente.

Recomendações de âmbito de porta de espelhamento

Recomendamos que configure o espelhamento de tráfego a partir de todas as portas do comutador, mesmo que não existam dados ligados às mesmas. Se não o fizer, os dispositivos não autorizados podem ser ligados posteriormente a uma porta não monitorizada e esses dispositivos não serão detetados pelos sensores de rede do Defender para IoT.

Para redes OT que utilizam mensagens de difusão ou multicast, configure o espelhamento de tráfego apenas para transmissões RX (Receção). As mensagens multicast serão repetidas para quaisquer portas ativas relevantes e irá utilizar mais largura de banda desnecessariamente.

Comparar métodos de espelhamento de tráfego suportados

O Defender para IoT suporta os seguintes métodos:

| Método | Descrição | Mais informações |

|---|---|---|

| Uma porta SPAN de comutador | Espelha o tráfego local das interfaces no comutador para uma interface diferente no mesmo comutador | Configurar o espelhamento com uma porta SPAN de comutador |

| Porta DO SPAN Remoto (RSPAN) | Espelha o tráfego de várias portas de origem distribuídas para uma VLAN remota dedicada |

Portas SPAN Remotas (RSPAN) Configurar o espelhamento de tráfego com uma porta SPAN Remoto (RSPAN) |

| Agregação ativa ou passiva (TAP) | Instala uma agregação ativa/passiva TAP inline no cabo de rede, que duplica o tráfego para o sensor de rede OT. Melhor método para monitorização forense. | Agregação ativa ou passiva (TAP) |

| Um analisador de portas comutador remoto encapsulado (ERSPAN) | Reflete as interfaces de entrada para a interface de monitorização do sensor OT |

Portas ERSPAN Atualize as interfaces de monitorização de um sensor (configurar o ERSPAN). |

| Um ESXi vSwitch | Espelha o tráfego com o modo Promiscuous num ESXi vSwitch. |

Espelhamento de tráfego com comutadores virtuais Configure o espelhamento de tráfego com um ESXi vSwitch. |

| Um vSwitch Hyper-V | Espelha o tráfego através do modo Promiscuous num vSwitch Hyper-V. |

Espelhamento de tráfego com comutadores virtuais Configurar o espelhamento de tráfego com um vSwitch Hyper-V |

Portas SPAN Remotas (RSPAN)

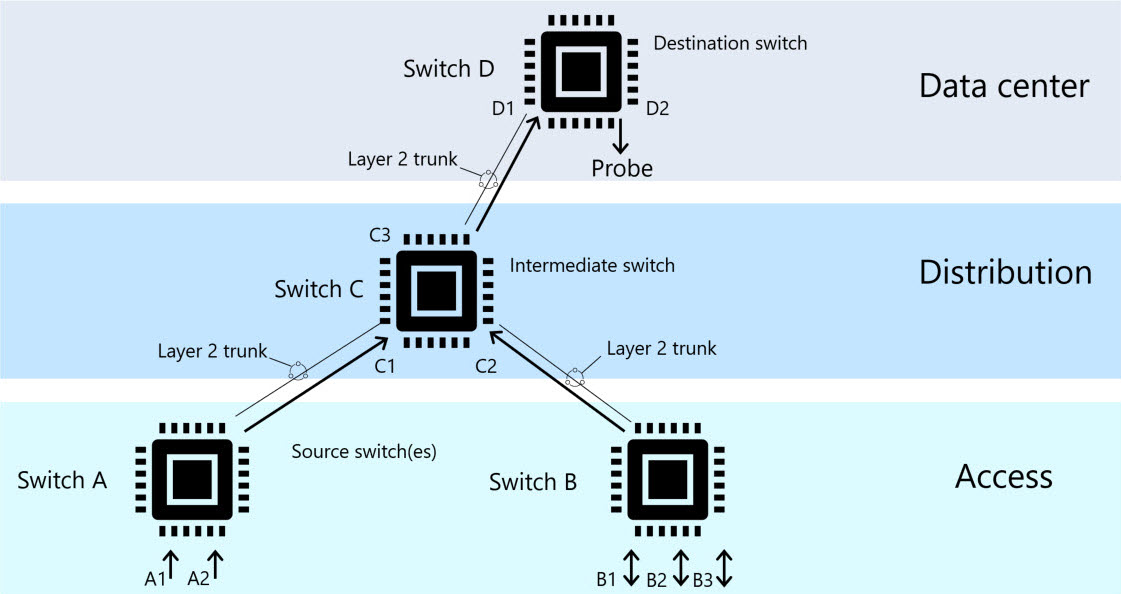

Configure uma sessão remota do SPAN (RSPAN) no seu comutador para espelhar o tráfego de várias portas de origem distribuídas para uma VLAN remota dedicada.

Os dados na VLAN são depois entregues através de portas de ramal, em vários comutadores para um comutador especificado que contém a porta de destino física. Ligue a porta de destino ao sensor de rede OT para monitorizar o tráfego com o Defender para IoT.

O diagrama seguinte mostra um exemplo de uma arquitetura de VLAN remota:

Para obter mais informações, veja Configurar o espelhamento de tráfego com uma porta SPAN Remoto (RSPAN).

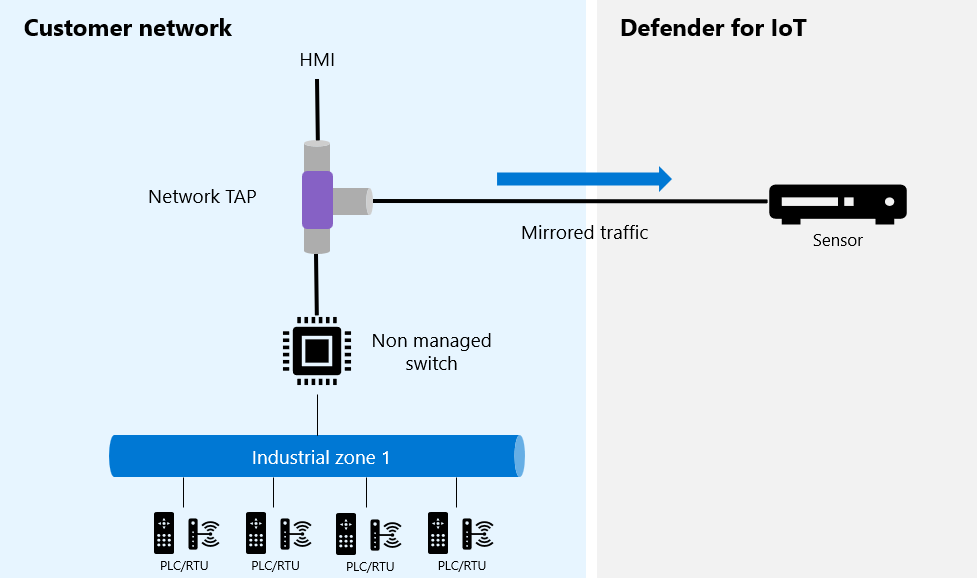

Agregação ativa ou passiva (TAP)

Ao utilizar a agregação ativa ou passiva para espelhar o tráfego, é instalado um ponto de acesso de terminal de agregação ativo ou passivo (TAP) inline no cabo de rede. O TAP duplica o tráfego Receber e Transmitir para o sensor de rede OT para que possa monitorizar o tráfego com o Defender para IoT.

Um TAP é um dispositivo de hardware que permite que o tráfego de rede flua entre portas sem interrupções. O TAP cria uma cópia exata de ambos os lados do fluxo de tráfego, continuamente, sem comprometer a integridade da rede.

Por exemplo:

Alguns TAPs agregam Receber e Transmitir, consoante a configuração do comutador. Se o comutador não suportar a agregação, cada TAP utiliza duas portas no sensor de rede OT para monitorizar o tráfego de Receção e Transmissão .

Vantagens de espelhar o tráfego com um TAP

Recomendamos TAPs especialmente quando o espelhamento de tráfego para fins forenses. As vantagens de espelhar o tráfego com TAPs incluem:

Os TAPs são baseados em hardware e não podem ser comprometidos

Os TAPs passam todo o tráfego, mesmo as mensagens danificadas que são frequentemente removidas pelos comutadores

Os TAPs não são sensíveis ao processador, o que significa que a temporização dos pacotes é exata. Por outro lado, os comutadores lidam com a funcionalidade de espelhamento como uma tarefa de baixa prioridade, o que pode afetar a temporização dos pacotes espelhados.

Também pode utilizar um agregador TAP para monitorizar as portas de tráfego. No entanto, os agregadores tap não são baseados no processador e não são tão intrinsecamente seguros como os TAPs de hardware. Os agregadores tap podem não refletir a temporização exata dos pacotes.

Modelos de TAP comuns

Os seguintes modelos TAP foram testados para compatibilidade com o Defender para IoT. Outros fornecedores e modelos também podem ser compatíveis.

Garland P1GCCAS

Ao utilizar um Garland TAP, certifique-se de que configura a sua rede para suportar a agregação. Para obter mais informações, consulte o diagrama Tocar em Agregação no separador Diagramas de Rede no guia de instalação garland.

IXIA TPA2-CU3

Ao utilizar um TOQUE de Ixia, certifique-se de que o Modo de agregação está ativo. Para obter mais informações, veja o Guia de instalação de Ixia.

US Robotics US USR 4503

Ao utilizar um US Robotics TAP, certifique-se de que ativa o modo de agregação ao definir o comutador selecionável para AGG. Para obter mais informações, consulte o guia de instalação da Robótica dos EUA.

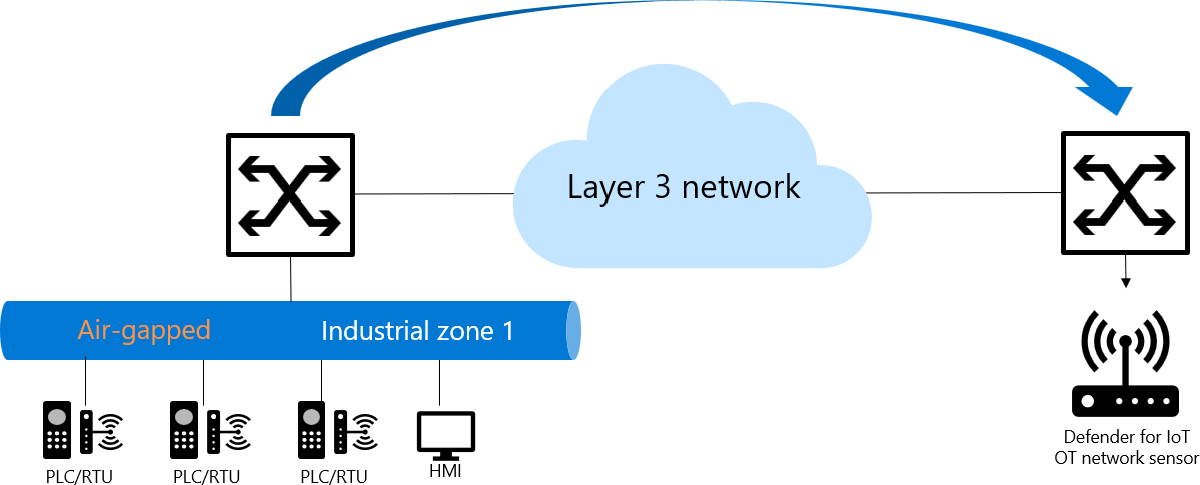

Portas ERSPAN

Utilize um analisador de portas comutador remoto encapsulado (ERSPAN) para espelhar interfaces de entrada através de uma rede IP para a interface de monitorização do sensor OT ao proteger redes remotas com o Defender para IoT.

A interface de monitorização do sensor é uma interface promíscua e não tem um endereço IP atribuído especificamente. Quando o suporte do ERSPAN estiver configurado, os payloads de tráfego que são encapsulados no ERSPAN com encapsulamento de túnel GRE serão analisados pelo sensor.

Utilize o encapsulamento ERSPAN quando for necessário expandir o tráfego monitorizado através de domínios de Camada 3. O ERSPAN é uma funcionalidade proprietária da Cisco e só está disponível em routers e comutadores específicos. Para obter mais informações, veja a documentação da Cisco.

Nota

Este artigo fornece orientações de alto nível para configurar o espelhamento de tráfego com o ERSPAN. Os detalhes de implementação específicos variam consoante o fornecedor de equipamento.

Arquitetura do ERSPAN

As sessões ERSPAN incluem uma sessão de origem e uma sessão de destino configurada em comutadores diferentes. Entre os comutadores de origem e de destino, o tráfego é encapsulado em GRE e pode ser encaminhado através de redes de camada 3.

Por exemplo:

O ERSPAN transporta tráfego espelhado através de uma rede IP através do seguinte processo:

- Um router de origem encapsula o tráfego e envia o pacote através da rede.

- No router de destino, o pacote é desregulado e enviado para a interface de destino.

As opções de origem do ERSPAN incluem elementos como:

- Portas Ethernet e canais de porta

- VLANs; todas as interfaces suportadas na VLAN são origens ERSPAN

- Canais de portas de recursos de infraestrutura

- Portas de satélite e canais de portas de interface de anfitrião

Para obter mais informações, veja Atualizar as interfaces de monitorização de um sensor (configurar o ERSPAN).

Espelhamento de tráfego com comutadores virtuais

Embora um comutador virtual não tenha capacidades de espelhamento, pode utilizar o modo Promíscuo num ambiente de comutador virtual como solução para configurar uma porta de monitorização, semelhante a uma porta SPAN. Uma porta SPAN no comutador espelha o tráfego local das interfaces no comutador para uma interface diferente no mesmo comutador.

Ligue o comutador de destino ao sensor de rede OT para monitorizar o tráfego com o Defender para IoT.

O modo promíscuo é um modo de operação e uma técnica de segurança, monitorização e administração definida ao nível do comutador virtual ou do grupo de portas. Quando o modo promíscuo é utilizado, qualquer uma das interfaces de rede da máquina virtual no mesmo grupo de portas pode ver todo o tráfego de rede que passa por esse comutador virtual. Por predefinição, o modo promíscuo está desativado.

Para obter mais informações, consulte:

- Configurar o espelhamento de tráfego com um ESXi vSwitch

- Configurar o espelhamento de tráfego com um vSwitch hyper-V