Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

A CLI do Desenvolvedor do Azure (azd) simplifica a instalação de CI/CD com o azd pipeline config comando. Este comando utiliza os arquivos de definição de pipeline incluídos nos modelos azd para automatizar pipelines de provisionamento e implementação para as suas aplicações no Azure. Ao integrar modelos e pipelines, azd permite uma experiência perfeita de CI/CD, permitindo que você se concentre no desenvolvimento enquanto garante implantações consistentes e confiáveis.

Recursos do pipeline

Ao executar o azd pipeline config comando, azd execute as seguintes etapas para configurar um pipeline de CI/CD:

- Autenticar com o Azure: confirma que você está conectado e tem as permissões necessárias.

- Selecione a plataforma CI/CD: solicita que você escolha entre Ações do GitHub ou Pipelines do Azure.

- Configurar repositório: orienta você a se conectar ou criar um repositório.

- Configurar entidade de serviço: cria e configura automaticamente uma entidade de serviço para implantação segura.

-

Configure a autenticação:

- Para o GitHub: configura o OpenID Connect (OIDC) ou credenciais de cliente.

- Para Pipelines do Azure: configura credenciais de cliente e solicita um PAT (Token de Acesso Pessoal).

-

Provisionar arquivos de pipeline: Copia os arquivos de definição de pipeline apropriados (

azure-dev.yml) do modelo para o repositório. - Definir variáveis e segredos de pipeline: Configura as variáveis e os segredos necessários para implantação.

- Confirmar e enviar alterações: confirma e envia por push a configuração do pipeline para o repositório.

- Disparo de execução da pipeline: cria ou atualiza recursos do Azure e faz a implantação do seu aplicativo.

Detalhes específicos da plataforma

O azd pipeline config comando dá suporte às Ações do GitHub e aos Pipelines do Azure, cada um com considerações exclusivas:

Ações do GitHub:

- Funciona com repositórios hospedados no GitHub.

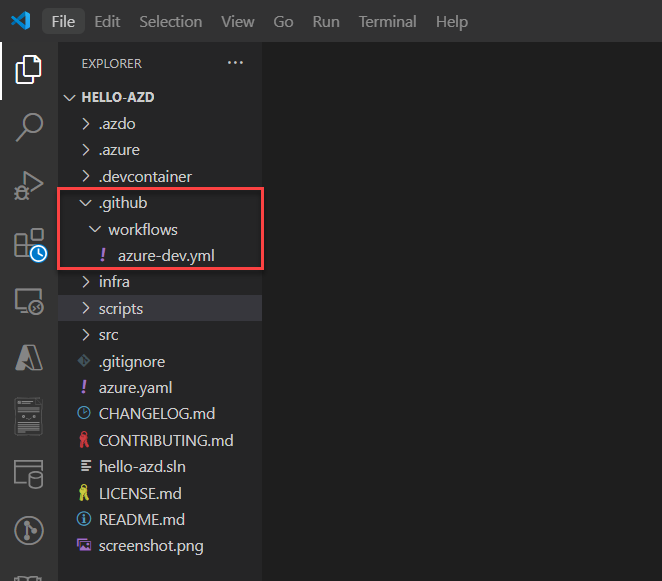

- Usa o

.github/workflowsdiretório para oazure-dev.ymlarquivo de configuração. - Suporta OpenID Connect (OIDC) para autenticação segura por padrão.

- Pode usar credenciais de cliente como um método de autenticação alternativo.

Azure Pipelines:

- Funciona com repositórios hospedados no Azure Pipelines.

- Usa o

.azuredevops/pipelinesdiretório ou.azdo/pipelinespara oazure-dev.ymlarquivo de configuração. - Usa credenciais de cliente para autenticação (OIDC não suportado no momento).

- Requer um Personal Access Token (PAT) com escopos específicos.

- Suporta ramificações principais protegidas por meio de fluxos de trabalho de solicitação pull.

Integração de modelos

**

Os modelos da CLI do Azure Developer podem incluir arquivos de definição de pipeline de CI/CD pré-configurados (azure-dev.yml) compatíveis com o comando azd pipeline config. Ao clonar um modelo, você pode executar azd pipeline config imediatamente para configurar seu pipeline de CI/CD sem criar arquivos de configuração do zero.

Os modelos também podem incluir configurações de pipeline personalizadas com mais variáveis, segredos e configurações específicas do ambiente por meio do azure.yaml arquivo, facilitando a adaptação do pipeline a diferentes requisitos do projeto.

Fluxo de trabalho de exemplo

Um fluxo de trabalho típico para uso azd pipeline config inclui:

- Clone o repositório de modelos desejado

azdem sua máquina local. - Execute o

azd pipeline configcomando e siga as instruções para configurar seu pipeline. As primeiras provisões de execução exigiam recursos do Azure e acionam um fluxo de trabalho para implantar seu aplicativo. - Depois que o pipeline for criado, confirme e envie por push quaisquer alterações para o repositório para acionar o pipeline de implantação e atualizar seu aplicativo.

- Monitore a execução do pipeline na plataforma CI/CD para garantir implantações bem-sucedidas ou solucionar problemas.

Explore fluxos de trabalho detalhados para cada plataforma:

- Criar um pipeline de CI/CD usando ações do GitHub

- Criar um pipeline de CI/CD usando o Azure Pipelines

Saiba como criar seus próprios arquivos de definição de pipeline ou explorar configurações avançadas: