Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo demonstra um aplicativo Web Java Spring Boot que entra em usuários em seu locatário do Microsoft Entra ID usando a biblioteca de cliente Microsoft Entra ID Spring Boot Starter para Java. Ele usa o protocolo OpenID Connect.

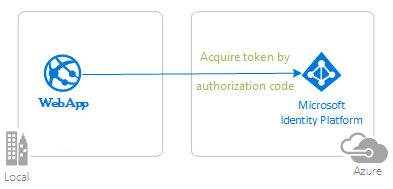

O diagrama a seguir mostra a topologia do aplicativo:

Diagrama que mostra a topologia do aplicativo.

Diagrama que mostra a topologia do aplicativo.

O aplicativo cliente usa a biblioteca de cliente Microsoft Entra ID Spring Boot Starter para Java para entrar em um usuário e obter um token de ID do Microsoft Entra ID. O token de ID prova que o usuário está autenticado com o ID do Microsoft Entra e permite que o usuário acesse rotas protegidas.

Pré-requisitos

- JDK versão 17. Este exemplo foi desenvolvido em um sistema com Java 17, mas pode ser compatível com outras versões.

- Maven 3

- Java Extension Pack para Visual Studio Code é recomendado para executar este exemplo no Visual Studio Code.

- Um locatário do Microsoft Entra ID. Para obter mais informações, consulte Como obter um locatário do Microsoft Entra ID.

- Uma conta de usuário em seu locatário do Microsoft Entra ID. Este exemplo não funciona com uma conta pessoal da Microsoft. Portanto, se você entrou no portal do Azure com uma conta pessoal e não tem uma conta de usuário em seu diretório, precisa criar uma agora.

- Visual Studio Code

- Ferramentas do Azure para Visual Studio Code

Recomendações

- Alguma familiaridade com o Quadro da primavera.

- Alguma familiaridade com o terminal Linux/OSX.

- jwt.ms para inspecionar seus tokens.

- Fiddler para monitorizar a sua atividade de rede e resolução de problemas.

- Siga o Blog do Microsoft Entra para ficar up-toa par dos últimos desenvolvimentos.

Configurar o exemplo

As seções a seguir mostram como configurar o aplicativo de exemplo.

Clone ou faça download do repositório de exemplo

Para clonar o exemplo, abra uma janela Bash e use o seguinte comando:

git clone https://github.com/Azure-Samples/ms-identity-msal-java-samples.git

cd 4-spring-web-app/1-Authentication/sign-in

Como alternativa, navegue até o repositório ms-identity-msal-java-samples , faça o download como um arquivo .zip e extraia-o para o disco rígido.

Importante

Para evitar limitações de comprimento de caminho no Windows, recomendamos a clonagem em um diretório próximo à raiz da unidade.

Registre os aplicativos de exemplo com seu locatário do Microsoft Entra ID

Há um projeto neste exemplo. As seções a seguir mostram como registrar o aplicativo usando o portal do Azure.

Escolha o locatário do Microsoft Entra ID onde você deseja criar seus aplicativos

Para escolher seu locatário, use as seguintes etapas:

Inicie sessão no portal do Azure.

Se sua conta estiver presente em mais de um locatário do Microsoft Entra ID, selecione seu perfil no canto do portal do Azure e selecione Alternar diretório para alterar sua sessão para o locatário desejado do Microsoft Entra ID.

Registrar o aplicativo (java-spring-webapp-auth)

Para registrar o aplicativo, use as seguintes etapas:

Navegue até o portal do Azure e selecione Microsoft Entra ID.

Selecione Registos de Aplicações no painel de navegação e, em seguida, selecione Novo registo.

Na página Registrar um aplicativo que aparece, insira as seguintes informações de registro do aplicativo:

- Na seção Nome, insira um nome de aplicativo significativo para exibição aos usuários do aplicativo - por exemplo,

java-spring-webapp-auth. - Em Tipos de conta suportados, selecione Contas somente neste diretório organizacional.

- Na seção Redirecionar URI (opcional), selecione Web na caixa de combinação e digite o seguinte URI de redirecionamento:

http://localhost:8080/login/oauth2/code/.

- Na seção Nome, insira um nome de aplicativo significativo para exibição aos usuários do aplicativo - por exemplo,

Selecione Registar para criar a aplicação.

Na página de registro do aplicativo, localize e copie o valor da ID do aplicativo (cliente) para usar mais tarde. Você usa esse valor no(s) arquivo(s) de configuração do seu aplicativo.

Na página de registo da aplicação, selecione Certificados & segredos no painel de navegação para abrir a página onde pode gerar segredos e carregar certificados.

Na seção Segredos do cliente, selecione Novo segredo do cliente.

Digite uma descrição - por exemplo, segredo do aplicativo.

Selecione uma das durações disponíveis: Em 1 ano, Em 2 anos ou Nunca expira.

Selecione Adicionar. O valor gerado é exibido.

Copie e salve o valor gerado para uso em etapas posteriores. Você precisa desse valor para os arquivos de configuração do seu código. Esse valor não é exibido novamente e você não pode recuperá-lo por nenhum outro meio. Portanto, certifique-se de salvá-lo do portal do Azure antes de navegar para qualquer outra tela ou painel.

Configure o aplicativo (java-spring-webapp-auth) para usar o registro do aplicativo

Use as seguintes etapas para configurar o aplicativo:

Nota

Nas etapas a seguir, ClientID é o mesmo que Application ID ou AppId.

Abra o projeto no seu IDE.

Abra o arquivo src\main\resources\application.yml .

Localize o espaço reservado

Enter_Your_Tenant_ID_Heree substitua o valor existente pelo ID de locatário do Microsoft Entra.Localize o espaço reservado

Enter_Your_Client_ID_Heree substitua o valor existente pela ID do aplicativo ouclientIddojava-spring-webapp-authaplicativo copiado do portal do Azure.Localize o espaço reservado

Enter_Your_Client_Secret_Heree substitua o valor existente pelo valor que você salvou durante a criação dojava-spring-webapp-authcopiado do portal do Azure.

Executar o exemplo

As seções a seguir mostram como implantar o exemplo em Aplicativos de Contêiner do Azure.

Pré-requisitos

- Uma conta do Azure. Se não tiver uma subscrição, crie uma conta gratuita. Você precisa da permissão

ContributorouOwnerna assinatura do Azure para continuar. Para obter mais informações, consulte Atribuir funções do Azure utilizando o portal do Azure. - CLI do Azure.

- A extensão da CLI dos Aplicativos de Contêiner do Azure, versão

0.3.47ou superior. Para instalar a versão mais recente, use oaz extension add --name containerapp --upgrade --allow-previewcomando. - O Java Development Kit, versão 17 ou superior.

- Maven.

Preparar o projeto primavera

Use as seguintes etapas para preparar o projeto:

Use o seguinte comando Maven para criar o projeto:

mvn clean verifyExecute o projeto de exemplo localmente usando o seguinte comando:

mvn spring-boot:run

Configurar

Para entrar no Azure a partir da CLI, execute o seguinte comando e siga os prompts para concluir o processo de autenticação.

az login

Para garantir que você esteja executando a versão mais recente da CLI, execute o comando upgrade.

az upgrade

Em seguida, instale ou atualize a extensão Aplicativos de Contêiner do Azure para a CLI.

Se você receber erros sobre parâmetros ausentes ao executar az containerapp comandos na CLI do Azure, certifique-se de ter a versão mais recente da extensão Aplicativos de Contêiner do Azure instalada.

az extension add --name containerapp --upgrade

Nota

A partir de maio de 2024, as extensões da CLI do Azure não habilitam mais recursos de visualização por padrão. Para acessar os recursos de visualização do Container Apps, instale a extensão Container Apps com --allow-preview trueo .

az extension add --name containerapp --upgrade --allow-preview true

Agora que a extensão ou módulo atual está instalado, registre os Microsoft.App namespaces e Microsoft.OperationalInsights .

Nota

Os recursos dos Aplicativos de Contêiner do Azure migraram do Microsoft.Web namespace para o Microsoft.App namespace. Consulte Migração de namespace de Microsoft.Web para Microsoft.App em março de 2022 para obter mais detalhes.

az provider register --namespace Microsoft.App

az provider register --namespace Microsoft.OperationalInsights

Criar o ambiente de Aplicativos de Contêiner do Azure

Agora que a configuração da CLI do Azure está concluída, você pode definir as variáveis de ambiente usadas ao longo deste artigo.

Defina as seguintes variáveis em seu shell bash.

export RESOURCE_GROUP="ms-identity-containerapps"

export LOCATION="canadacentral"

export ENVIRONMENT="env-ms-identity-containerapps"

export API_NAME="ms-identity-api"

export JAR_FILE_PATH_AND_NAME="./target/ms-identity-spring-boot-webapp-0.0.1-SNAPSHOT.jar"

Crie um grupo de recursos.

az group create \

--name $RESOURCE_GROUP \

--location $LOCATION \

Crie um ambiente com um espaço de trabalho do Log Analytics gerado automaticamente.

az containerapp env create \

--name $ENVIRONMENT \

--resource-group $RESOURCE_GROUP \

--location $LOCATION

Mostrar o domínio padrão do ambiente do aplicativo de contêiner. Anote este domínio para usar em seções posteriores.

az containerapp env show \

--name $ENVIRONMENT \

--resource-group $RESOURCE_GROUP \

--query properties.defaultDomain

Preparar o aplicativo para implantação

Quando você implanta seu aplicativo nos Aplicativos de Contêiner do Azure, sua URL de redirecionamento muda para a URL de redirecionamento da instância do aplicativo implantado nos Aplicativos de Contêiner do Azure. Use as seguintes etapas para alterar essas configurações no arquivo application.yml :

Navegue até o arquivo src\main\resources\application.yml do seu aplicativo e altere o valor de para o nome de domínio do

post-logout-redirect-uriaplicativo implantado, conforme mostrado no exemplo a seguir. Certifique-se de substituir<API_NAME>e<default-domain-of-container-app-environment>com seus valores reais. Por exemplo, com o domínio padrão para seu ambiente de Aplicativo de Contêiner do Azure da etapa anterior ems-identity-apipara o nome do seu aplicativo, você usariahttps://ms-identity-api.<default-domain>para opost-logout-redirect-urivalor.post-logout-redirect-uri: https://<API_NAME>.<default-domain-of-container-app-environment>Depois de salvar esse arquivo, use o seguinte comando para reconstruir seu aplicativo:

mvn clean package

Importante

O arquivo application.yml do aplicativo atualmente contém o valor do segredo do cliente no client-secret parâmetro. Não é uma boa prática manter esse valor neste arquivo. Você também pode estar correndo um risco se confirmar o arquivo em um repositório Git. Para obter a abordagem recomendada, consulte Gerenciar segredos em Aplicativos de Contêiner do Azure.

Atualizar o registo da aplicação Microsoft Entra ID

Como o URI de redirecionamento é alterado para seu aplicativo implantado em Aplicativos de Contêiner do Azure, você também precisa alterar o URI de redirecionamento no registro do aplicativo Microsoft Entra ID. Use as seguintes etapas para fazer essa alteração:

Navegue até a página Registros de aplicativos da plataforma de identidade da Microsoft para desenvolvedores.

Use a caixa de pesquisa para pesquisar o registro do seu aplicativo - por exemplo,

java-servlet-webapp-authentication.Abra o registro do aplicativo selecionando seu nome.

Selecione Autenticação a partir do menu.

Na seção URIs de redirecionamento da Web - , selecione Adicionar URI.

Preencha o URI do seu aplicativo, anexando

/login/oauth2/code/- por exemplo,https://<containerapp-name>.<default domain of container app environment>/login/oauth2/code/.Selecione Guardar.

Implementar a aplicação

Implante o pacote JAR nos Aplicativos de Contêiner do Azure.

Nota

Se necessário, você pode especificar a versão do JDK nas variáveis de ambiente de construção Java. Para obter mais informações, consulte Criar variáveis de ambiente para Java em Aplicativos de Contêiner do Azure.

Agora você pode implantar seu arquivo WAR com o az containerapp up comando CLI.

az containerapp up \

--name $API_NAME \

--resource-group $RESOURCE_GROUP \

--location $LOCATION \

--environment $ENVIRONMENT \

--artifact <JAR_FILE_PATH_AND_NAME> \

--ingress external \

--target-port 8080 \

--query properties.configuration.ingress.fqdn

Nota

A versão padrão do JDK é 17. Se você precisar alterar a versão do JDK para compatibilidade com seu aplicativo, poderá usar o --build-env-vars BP_JVM_VERSION=<YOUR_JDK_VERSION> argumento para ajustar o número da versão.

Para obter mais variáveis de ambiente de compilação, consulte Criar variáveis de ambiente para Java em Aplicativos de Contêiner do Azure.

Validar a aplicação

Neste exemplo, o containerapp up comando inclui o --query properties.configuration.ingress.fqdn argumento, que retorna o nome de domínio totalmente qualificado (FQDN), também conhecido como URL do aplicativo. Use as seguintes etapas para verificar os logs do aplicativo para investigar qualquer problema de implantação:

Acesse a URL do aplicativo de saída na página Saídas da seção Implantação .

No painel de navegação da página Visão Geral da instância dos Aplicativos de Contêiner do Azure, selecione Logs para verificar os logs do aplicativo.

Explorar o exemplo

Use as seguintes etapas para explorar o exemplo:

- Observe o status de entrada ou saída exibido no centro da tela.

- Selecione o botão sensível ao contexto no canto. Este botão lê Iniciar sessão quando executa a aplicação pela primeira vez. Como alternativa, selecione os detalhes do token. Como esta página é protegida e requer autenticação, você é automaticamente redirecionado para a página de entrada.

- Na página seguinte, siga as instruções e entre com uma conta no locatário do Microsoft Entra ID.

- Na tela de consentimento, observe os escopos que estão sendo solicitados.

- Após a conclusão bem-sucedida do fluxo de entrada, você deve ser redirecionado para a página inicial - que mostra o status de entrada - ou para a página de detalhes do token, dependendo de qual botão acionou seu fluxo de entrada.

- Observe que o botão sensível ao contexto agora diz Sair e exibe seu nome de usuário.

- Se você estiver na página inicial, selecione Detalhes do token de ID para ver algumas das declarações decodificadas do token de ID.

- Use o botão no canto para sair. A página de status reflete o novo estado.

Sobre o código

Este exemplo demonstra como usar a biblioteca de cliente Microsoft Entra ID Spring Boot Starter para Java para entrar usuários em seu locatário do Microsoft Entra ID. O exemplo também faz uso dos iniciadores de inicialização do Spring Oauth2 Client e do Spring Web. O exemplo usa declarações do token de ID obtido do ID do Microsoft Entra para exibir os detalhes do usuário conectado.

Conteúdos

A tabela a seguir mostra o conteúdo da pasta de projeto de exemplo:

| Ficheiro/pasta | Descrição |

|---|---|

| pom.xml | Dependências de aplicativos. |

| src/main/recursos/modelos/ | Modelos Thymeleaf para UI. |

| src/principal/recursos/application.yml | Configuração da biblioteca de inicialização do aplicativo e do Microsoft Entra ID. |

| src/main/java/com/microsoft/azuresamples/msal4j/msidentityspringbootwebapp/ | Este diretório contém o ponto de entrada principal do aplicativo, controlador e classes de configuração. |

| .../MsIdentitySpringBootWebappApplication.java | Classe principal. |

| .../SampleController.java | Controlador com mapeamentos de pontos finais. |

| .../SecurityConfig.java | Configuração de segurança - por exemplo, quais rotas exigem autenticação. |

| .../Utilities.java | Classe de utilitário - por exemplo, declarações de token de ID de filtro. |

| CHANGELOG.md | Lista de alterações à amostra. |

| CONTRIBUTING.md | Orientações para contribuir para a amostra. |

| LICENÇA | A licença para a amostra. |

Declarações de token de ID

Para extrair detalhes do token, o aplicativo usa o AuthenticationPrincipal objeto e OidcUser o objeto do Spring Security em um mapeamento de solicitação, conforme mostrado no exemplo a seguir. Consulte o Controlador de exemplo para obter os detalhes completos de como este aplicativo usa as declarações de token de ID.

import org.springframework.security.oauth2.core.oidc.user.OidcUser;

import org.springframework.security.core.annotation.AuthenticationPrincipal;

//...

@GetMapping(path = "/some_path")

public String tokenDetails(@AuthenticationPrincipal OidcUser principal) {

Map<String, Object> claims = principal.getIdToken().getClaims();

}

Links de entrada e saída

Para entrar, o aplicativo faz uma solicitação ao ponto de extremidade de entrada do Microsoft Entra ID configurado automaticamente pela biblioteca de cliente Microsoft Entra ID Spring Boot Starter para Java, conforme mostrado no exemplo a seguir:

<a class="btn btn-success" href="/oauth2/authorization/azure">Sign In</a>

Para sair, o aplicativo faz uma solicitação POST para o logout ponto de extremidade, conforme mostrado no exemplo a seguir:

<form action="#" th:action="@{/logout}" method="post">

<input class="btn btn-warning" type="submit" value="Sign Out" />

</form>

Elementos da interface do usuário dependentes de autenticação

O aplicativo tem alguma lógica simples nas páginas de modelo da interface do usuário para determinar o conteúdo a ser exibido com base na autenticação do usuário, conforme mostrado no exemplo a seguir usando as tags Spring Security Thymeleaf:

<div sec:authorize="isAuthenticated()">

this content only shows to authenticated users

</div>

<div sec:authorize="isAnonymous()">

this content only shows to not-authenticated users

</div>

Proteja rotas com AADWebSecurityConfigurerAdapter

Por padrão, o aplicativo protege a página Detalhes do token de ID para que apenas usuários conectados possam acessá-la. O aplicativo configura essas rotas usando a app.protect.authenticated propriedade do arquivo application.yml. Para configurar os requisitos específicos do seu aplicativo, aplique o AadWebApplicationHttpSecurityConfigurer#aadWebApplication método à HttpSecurity instância. Para obter um exemplo, consulte a classe SecurityConfig deste aplicativo, mostrada no código a seguir:

@Configuration

@EnableWebSecurity

@EnableMethodSecurity

public class SecurityConfig {

@Value("${app.protect.authenticated}")

private String[] allowedOrigins;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

// @formatter:off

http.apply(AadWebApplicationHttpSecurityConfigurer.aadWebApplication())

.and()

.authorizeHttpRequests(auth -> auth

.requestMatchers(allowedOrigins).authenticated()

.anyRequest().permitAll()

);

// @formatter:on

return http.build();

}

@Bean

@RequestScope

public ServletUriComponentsBuilder urlBuilder() {

return ServletUriComponentsBuilder.fromCurrentRequest();

}

}

Mais informações

- Plataforma de identidade da Microsoft (Microsoft Entra ID para desenvolvedores)

- Visão geral da Biblioteca de Autenticação da Microsoft (MSAL)

- Início Rápido: Registar uma aplicação na plataforma de identidade da Microsoft

- Guia de início rápido: configurar um aplicativo cliente para acessar APIs da Web

- Noções básicas sobre experiências de consentimento de aplicativo do Microsoft Entra ID

- Compreender o consentimento do utilizador e do administrador

- Objetos de aplicação e de principal de serviço no Microsoft Entra ID

- Nuvens Nacionais

- Exemplos de código MSAL

- Biblioteca de cliente Microsoft Entra ID Spring Boot Starter para Java

- Biblioteca de autenticação da Microsoft para Java (MSAL4J)

- MSAL4J Wiki

- Tokens de ID

- Tokens de acesso na plataforma de identidade da Microsoft

Para obter mais informações sobre como os protocolos OAuth 2.0 funcionam neste cenário e em outros cenários, consulte Cenários de autenticação para o Microsoft Entra ID.

Captura de ecrã da aplicação de exemplo.

Captura de ecrã da aplicação de exemplo.