Noções básicas sobre painéis

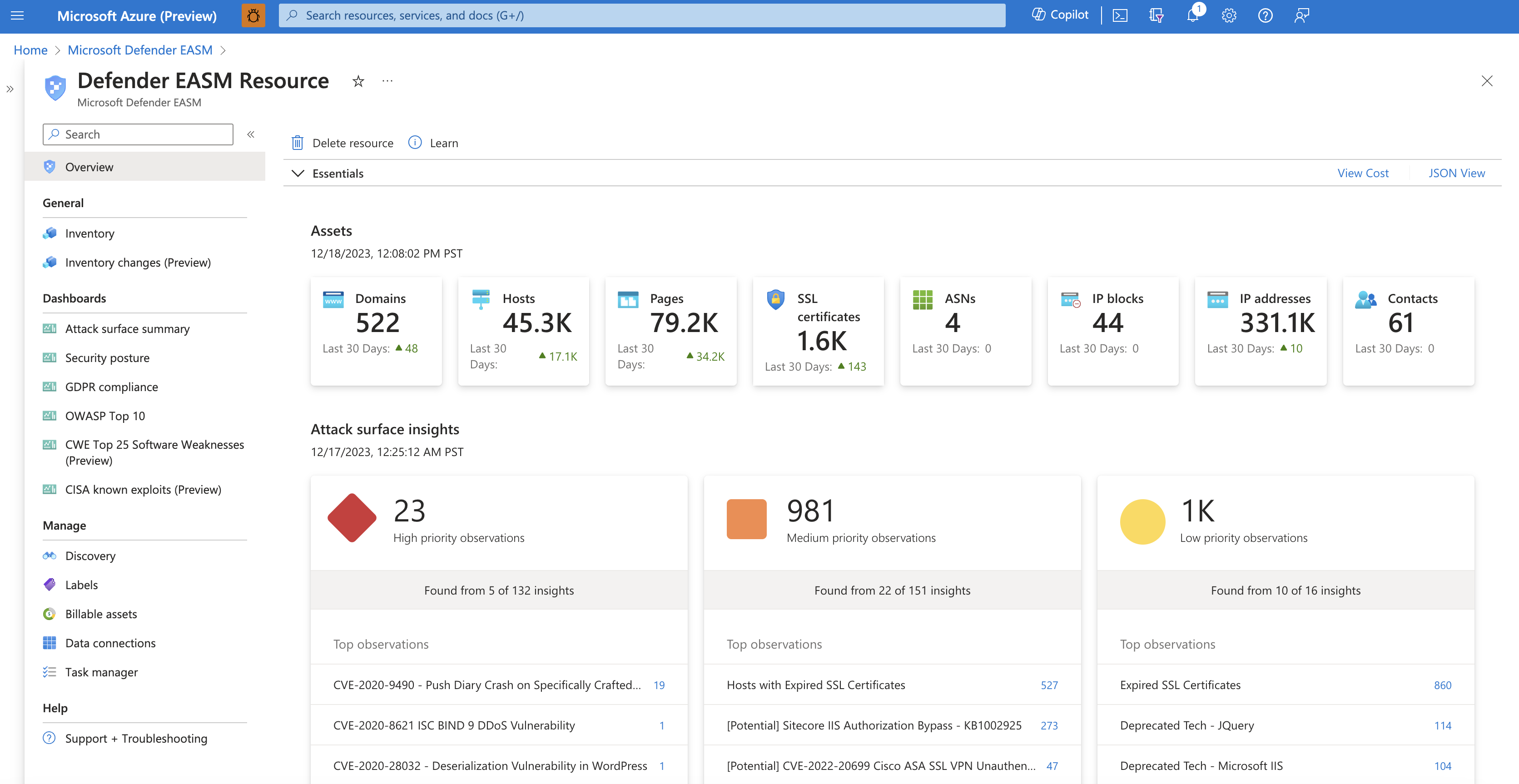

O Microsoft Defender External Attack Surface Management (Defender EASM) oferece uma série de quatro painéis projetados para ajudar os usuários a revelar rapidamente informações valiosas derivadas de seu inventário aprovado. Esses painéis ajudam as organizações a priorizar as vulnerabilidades, os riscos e os problemas de conformidade que representam a maior ameaça à sua Superfície de Ataque, facilitando a mitigação rápida dos principais problemas.

O Defender EASM fornece sete painéis:

- Visão geral: este painel é a página de destino padrão quando você acessa o Defender EASM. Ele fornece o contexto chave que pode ajudá-lo a se familiarizar com sua superfície de ataque.

- Resumo da superfície de ataque: este painel resume as principais observações derivadas do seu inventário. Ele fornece uma visão geral de alto nível da sua Superfície de Ataque e dos tipos de ativos que a compõem, e apresenta vulnerabilidades potenciais por gravidade (alta, média, baixa). Este painel também fornece contexto chave sobre a infraestrutura que compõe sua Superfície de Ataque. Esse contexto inclui informações sobre hospedagem em nuvem, serviços confidenciais, certificado SSL e expiração de domínio e reputação de IP.

- Postura de segurança: este painel ajuda as organizações a entender a maturidade e a complexidade de seu programa de segurança com base nos metadados derivados de ativos em seu inventário Aprovado. É composto por políticas, processos e controles técnicos e não técnicos que mitigam o risco de ameaças externas. Este dashboard mostra informações sobre a exposição a CVE (Vulnerabilidades e Exposições Comuns), administração e configuração de domínios, alojamento e rede, portas abertas e configuração de certificados SSL.

- Conformidade com o GDPR: este painel apresenta as principais áreas de risco de conformidade com base nos requisitos do Regulamento Geral de Proteção de Dados (GDPR) para infraestrutura on-line acessível a países europeus. Este painel fornece informações sobre o status de seus sites, problemas de certificado SSL, informações de identificação pessoal (PII) expostas, protocolos de login e conformidade de cookies.

- OWASP Top 10: este painel apresenta todos os ativos que são vulneráveis de acordo com a lista do OWASP dos riscos de segurança de aplicativos da Web mais críticos. Nesse painel, as organizações podem identificar rapidamente ativos com controle de acesso quebrado, falhas criptográficas, injeções, projetos inseguros, configurações incorretas de segurança e outros riscos críticos, conforme definido pelo OWASP.

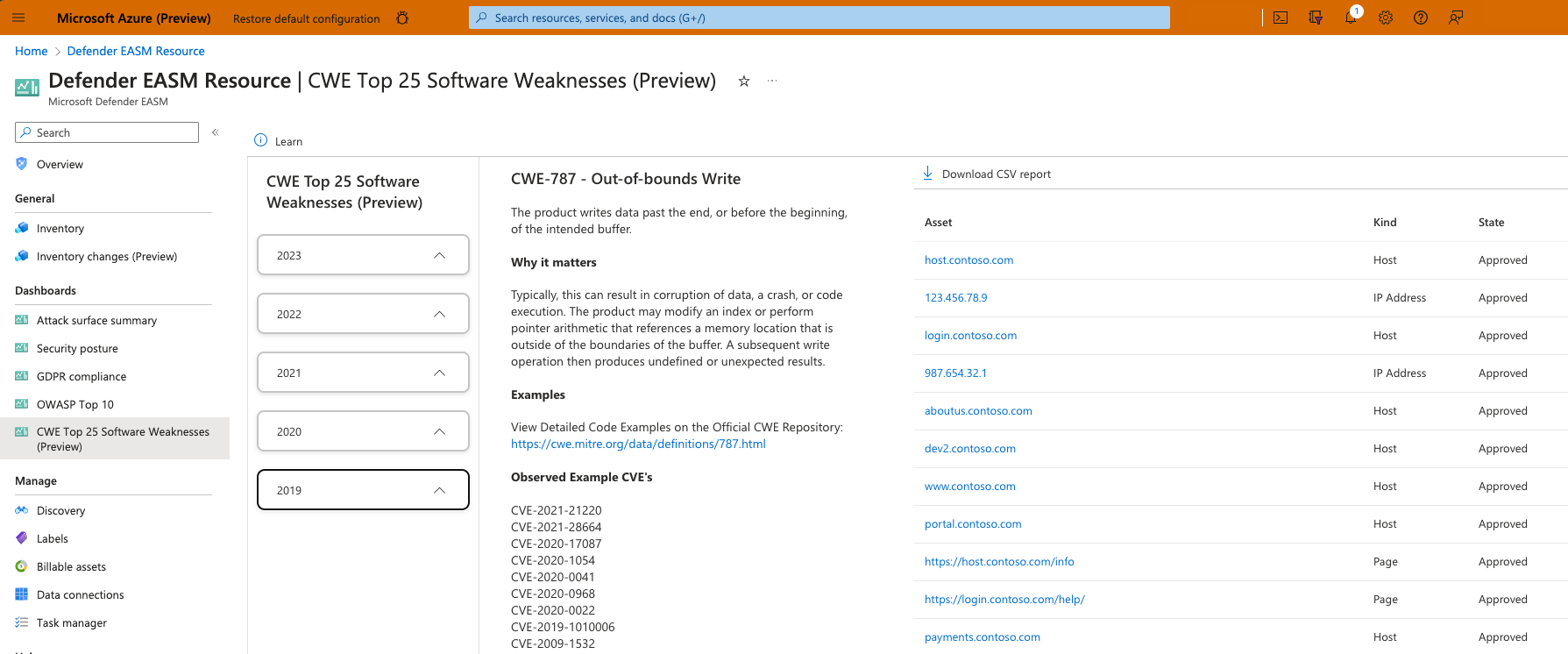

- CWE top 25 pontos fracos de software: este painel é baseado na lista Top 25 Common Weakness Enumeration (CWE) fornecida anualmente pelo MITRE. Esses CWEs representam os pontos fracos de software mais comuns e impactantes que são fáceis de encontrar e explorar.

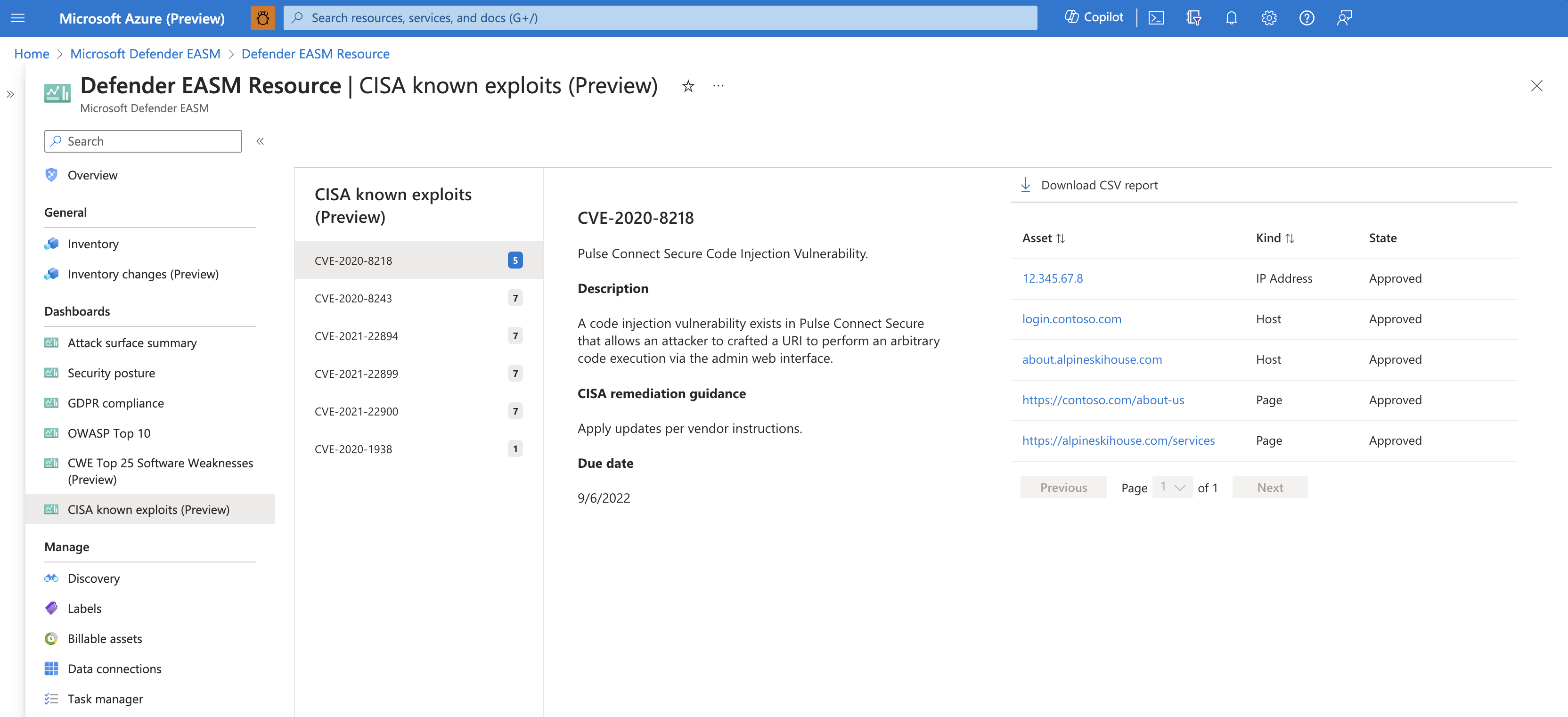

- Exploits conhecidos da CISA: este painel exibe todos os ativos potencialmente afetados por vulnerabilidades que levaram a exploits conhecidos, conforme definido pela CISA. Esse painel ajuda você a priorizar os esforços de correção com base em vulnerabilidades que foram exploradas no passado, indicando um nível mais alto de risco para sua organização.

Acesso a painéis

Para aceder aos dashboards do Defender EASM, navegue primeiro para a instância do Defender EASM. Na coluna de navegação do lado esquerdo, selecione o dashboard que pretende ver. Você pode acessar esses painéis a partir de muitas páginas em sua instância do Defender EASM a partir deste painel de navegação.

Download de dados do gráfico

Os dados subjacentes a qualquer gráfico de painel podem ser exportados para um arquivo CSV. Essa exportação é útil para usuários que desejam importar dados do Defender EASM para ferramentas de terceiros ou trabalhar com um arquivo CSV ao corrigir quaisquer problemas. Para baixar dados do gráfico, primeiro selecione o segmento de gráfico específico que contém os dados que você deseja baixar. Atualmente, as exportações de gráficos suportam segmentos de gráficos individuais; Para baixar vários segmentos do mesmo gráfico, você precisa exportar cada segmento individual.

A seleção de um segmento de gráfico individual abre uma exibição detalhada dos dados, listando todos os ativos que compõem a contagem de segmentos. Na parte superior desta página, selecione Baixar relatório CSV para iniciar a exportação. Se você estiver exportando um pequeno número de ativos, essa ação baixará diretamente o arquivo CSV para sua máquina. Se você estiver exportando um grande número de ativos, essa ação criará uma notificação do gerenciador de tarefas onde você poderá acompanhar o status da sua exportação.

O Microsoft Excel impõe um limite de caracteres de 32.767 caracteres por célula. Alguns campos, como a coluna "Último banner", podem ser exibidos incorretamente devido a essa limitação. Se você encontrar um problema, tente abrir o arquivo em outro programa que suporte arquivos CSV.

Resumo da superfície de ataque

O painel de resumo da Superfície de Ataque foi projetado para fornecer um resumo de alto nível da composição da sua Superfície de Ataque, revelando as principais observações que devem ser abordadas para melhorar sua postura de segurança. Este dashboard identifica e prioriza os riscos nos ativos de uma organização por gravidade Alta, Média e Baixa e permite que os utilizadores desagreguem cada secção, acedendo à lista dos ativos afetados. Além disso, o dashboard revela os principais detalhes sobre a composição da Superfície de Ataque, a infraestrutura da cloud, serviços confidenciais, linhas cronológicas de expiração de domínios e SSL e reputação de IP.

A Microsoft identifica as superfícies de ataque das organizações por meio de tecnologia proprietária que descobre ativos voltados para a Internet que pertencem a uma organização com base em conexões de infraestrutura com algum conjunto de ativos inicialmente conhecidos. Os dados no painel são atualizados diariamente com base em novas observações.

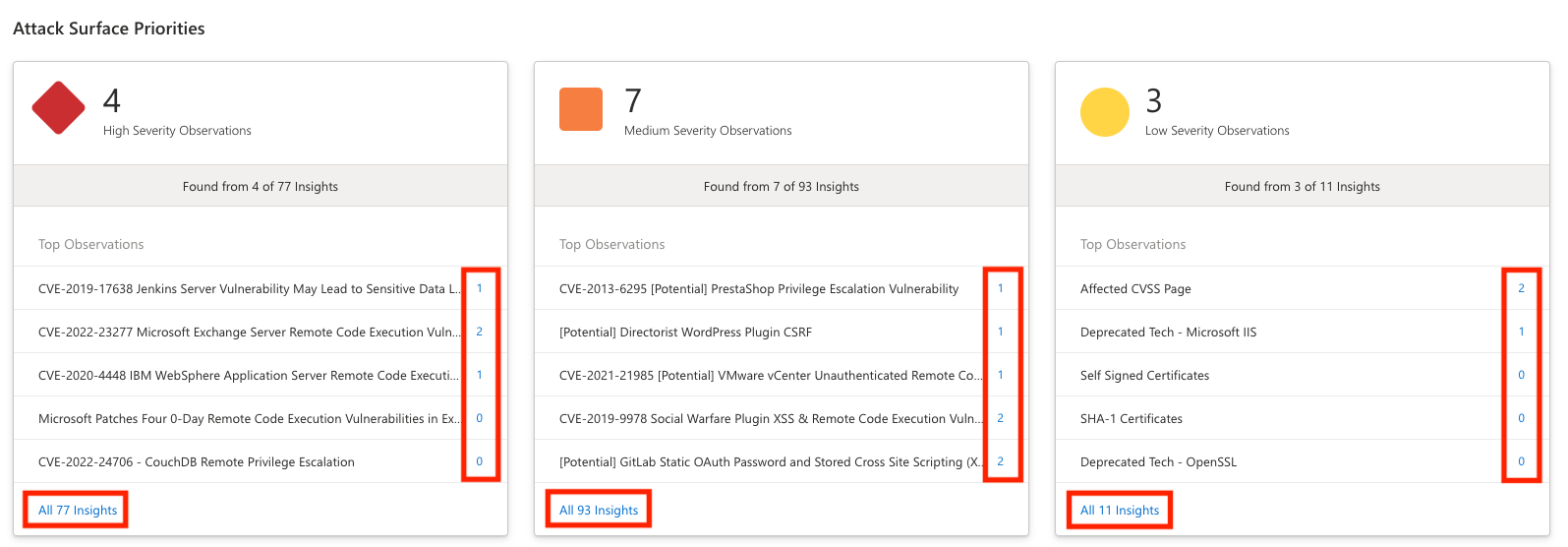

Prioridades da superfície de ataque

Na parte superior desse painel, o Defender EASM fornece uma lista de prioridades de segurança organizadas por gravidade (alta, média, baixa). As superfícies de ataque de grandes organizações podem ser incrivelmente amplas, portanto, priorizar as principais descobertas derivadas de nossos dados expansivos ajuda os usuários a abordar de forma rápida e eficiente os elementos expostos mais importantes de sua superfície de ataque. Essas prioridades podem incluir CVEs críticas, associações conhecidas à infraestrutura comprometida, uso de tecnologia obsoleta, violações das práticas recomendadas de infraestrutura ou problemas de conformidade.

As prioridades do Insight são determinadas pela avaliação da Microsoft do impacto potencial de cada insight. Por exemplo, insights de alta gravidade podem incluir vulnerabilidades novas, exploradas com frequência, particularmente prejudiciais, ou facilmente exploradas por hackers com um nível de habilidade mais baixo. As informações de baixa gravidade podem incluir o uso de tecnologia obsoleta que não é mais suportada, infraestrutura expirando em breve ou problemas de conformidade que não estão alinhados com as práticas recomendadas de segurança. Cada insight contém ações de correção sugeridas para proteger contra possíveis explorações.

Os insights que foram adicionados recentemente à plataforma EASM do Defender são sinalizados com um rótulo "NOVO" neste painel. Quando adicionamos novas informações que afetam os ativos em seu Inventário Confirmado, o sistema também fornece uma notificação por push que o encaminha para uma visão detalhada dessa nova perceção com uma lista dos ativos afetados.

Alguns insights são sinalizados com "Potencial" no título. Uma perceção "Potencial" ocorre quando o Defender EASM não consegue confirmar que um ativo é afetado por uma vulnerabilidade. Informações potenciais ocorrem quando nosso sistema de varredura deteta a presença de um serviço específico, mas não consegue detetar o número da versão. Por exemplo, alguns serviços permitem que os administradores ocultem informações de versão. As vulnerabilidades são frequentemente associadas a versões específicas do software, pelo que é necessária uma investigação manual para determinar se o ativo é afetado. Outras vulnerabilidades podem ser corrigidas por etapas que o Defender EASM não consegue detetar. Por exemplo, os usuários podem fazer alterações recomendadas nas configurações de serviço ou executar patches backported. Se um insight for precedido de "Potencial", o sistema tem motivos para acreditar que o ativo é afetado pela vulnerabilidade, mas não pode confirmá-lo por um dos motivos listados acima. Para investigar manualmente, clique no nome do insight para revisar as diretrizes de correção que podem ajudá-lo a determinar se seus ativos são afetados.

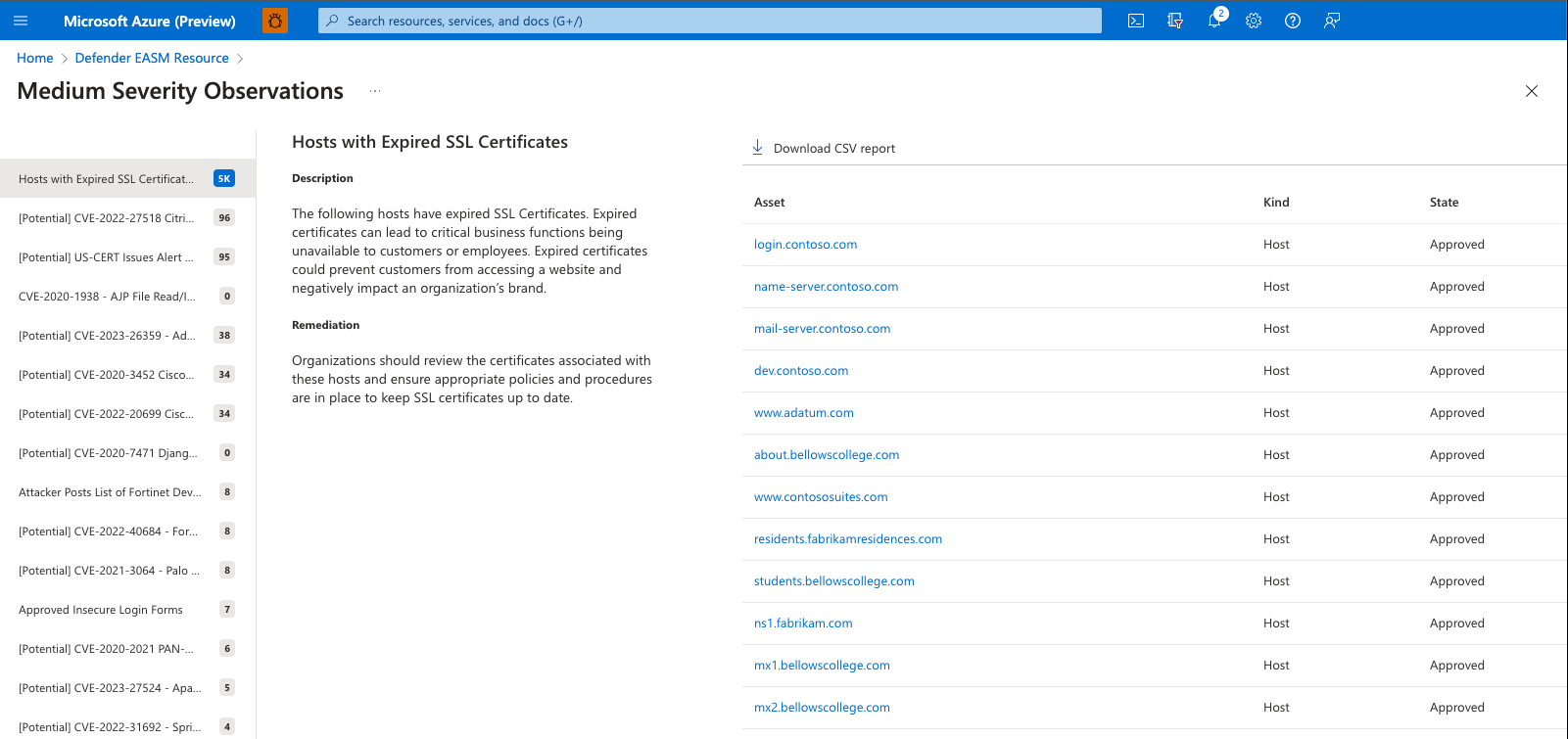

Um usuário geralmente decide investigar primeiro quaisquer observações de alta gravidade. Você pode clicar na observação listada no topo para ser encaminhada diretamente para uma lista de ativos afetados ou, em vez disso, selecionar "Exibir todos os __ Insights" para ver uma lista abrangente e expansível de todas as observações potenciais dentro desse grupo de gravidade.

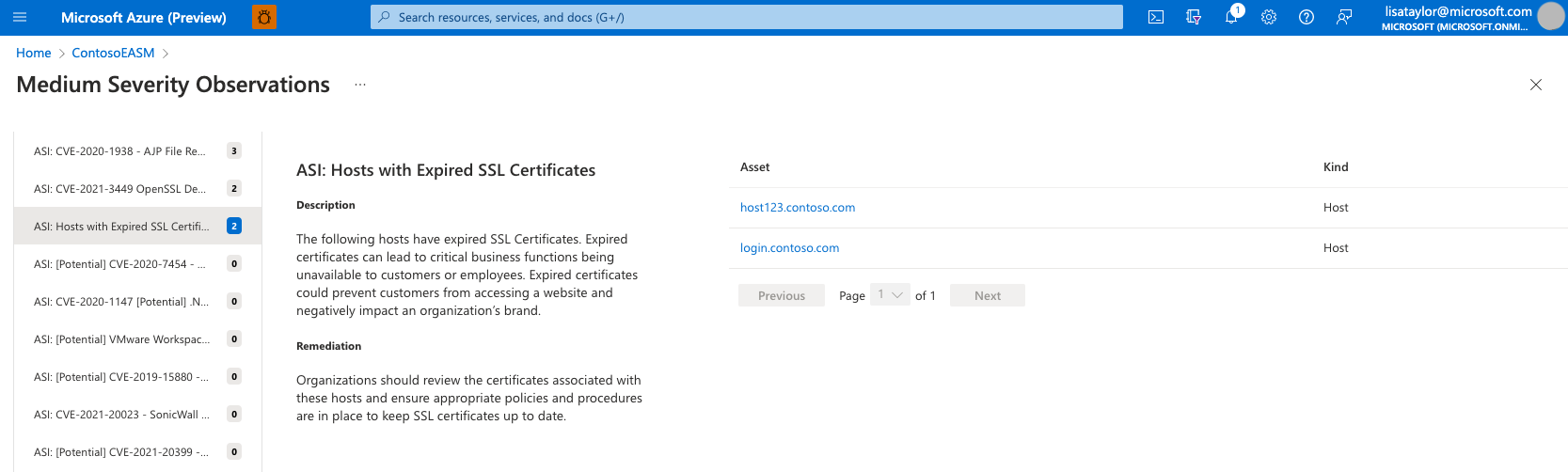

A página Observações apresenta uma lista de todas as informações potenciais na coluna da esquerda. Essa lista é classificada pelo número de ativos que são impactados por cada risco de segurança, exibindo primeiro os problemas que afetam o maior número de ativos. Para visualizar os detalhes de qualquer risco de segurança, basta clicar nesta lista.

Esta visão detalhada para qualquer observação inclui o título do problema, uma descrição e orientações de correção da equipe EASM do Defender. Neste exemplo, a descrição explica como certificados SSL expirados podem levar à indisponibilidade de funções críticas de negócios, impedindo que clientes ou funcionários acessem conteúdo da Web e, assim, danificando a marca da sua organização. A secção Remediação fornece conselhos sobre como resolver rapidamente o problema; neste exemplo, a Microsoft recomenda que você revise os certificados associados aos ativos de host afetados, atualize o(s) certificado(s) SSL coincidente(s) e atualize seus procedimentos internos para garantir que os certificados SSL sejam atualizados em tempo hábil.

Por fim, a seção Ativos lista todas as entidades que foram afetadas por essa preocupação de segurança específica. Neste exemplo, um usuário deseja investigar os ativos afetados para saber mais sobre o Certificado SSL expirado. Você pode clicar em qualquer nome de ativo desta lista para visualizar a página Detalhes do ativo.

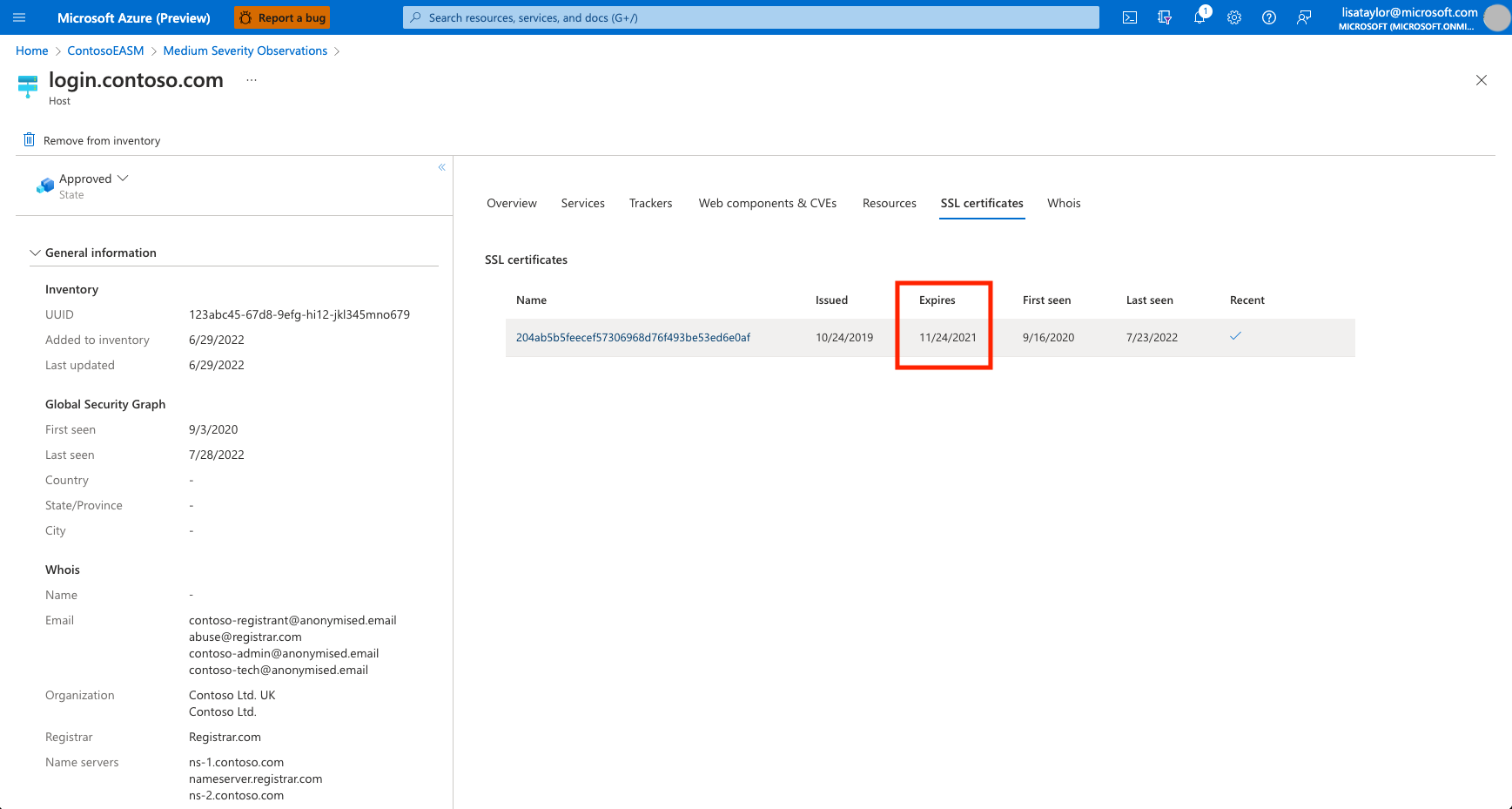

Na página Detalhes do ativo, clicaremos na guia "Certificados SSL" para visualizar mais informações sobre o certificado expirado. Neste exemplo, o certificado listado mostra uma data "Expira" no passado, indicando que o certificado está atualmente expirado e, portanto, provavelmente inativo. Esta seção também fornece o nome do certificado SSL que você pode enviar para a equipe apropriada dentro da sua organização para correção rápida.

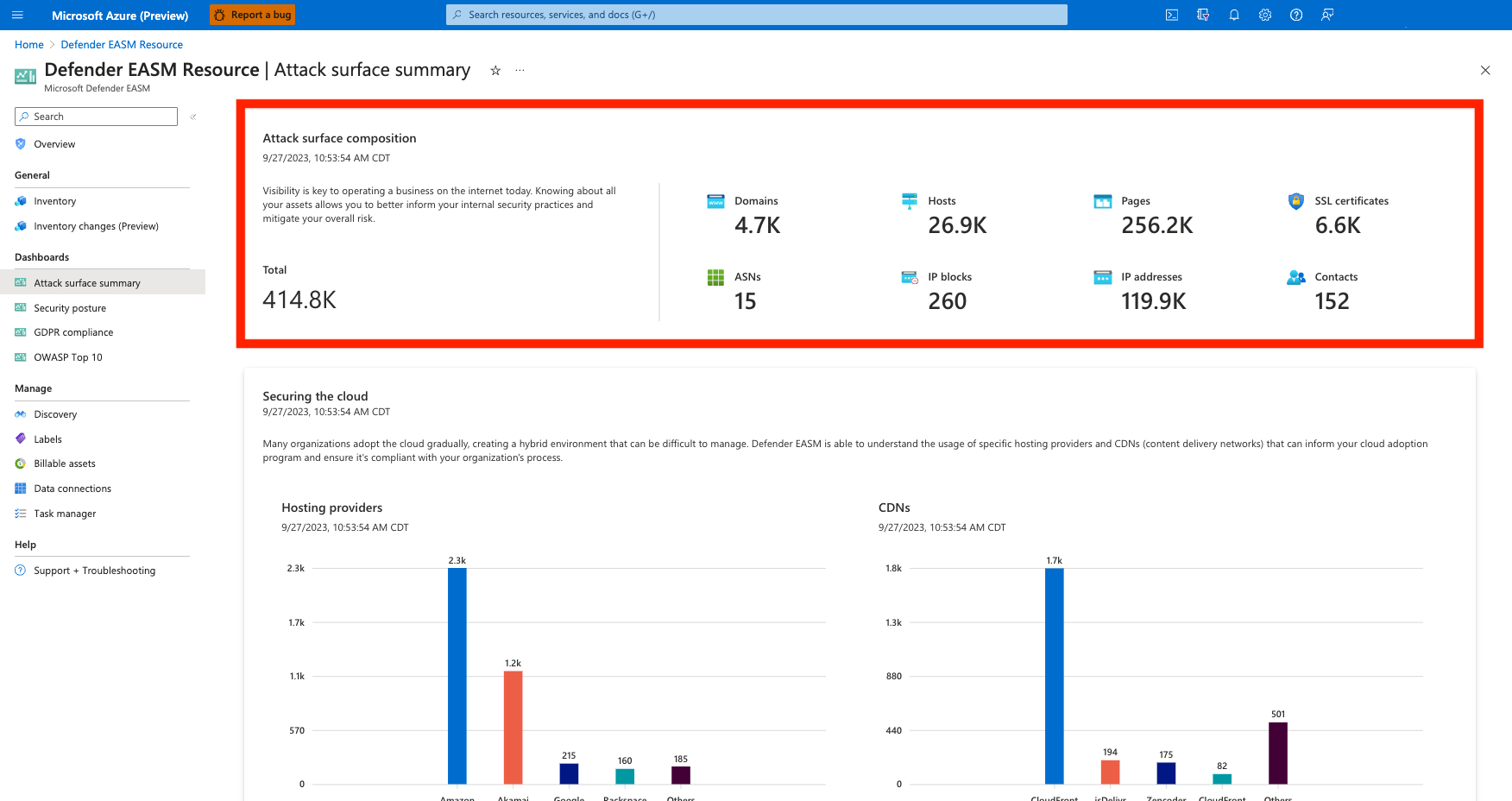

Composição da superfície de ataque

A secção seguinte fornece um resumo de alto nível da composição da sua Superfície de Ataque. Este gráfico fornece contagens de cada tipo de ativo, ajudando os usuários a entender como sua infraestrutura está espalhada por domínios, hosts, páginas, certificados SSL, ASNs, blocos IP, endereços IP e contatos de e-mail.

Cada valor é clicável, roteando os usuários para sua lista de inventário filtrada para exibir apenas ativos do tipo designado. Nesta página, você pode clicar em qualquer ativo para ver mais detalhes, ou pode adicionar mais filtros para reduzir a lista de acordo com suas necessidades.

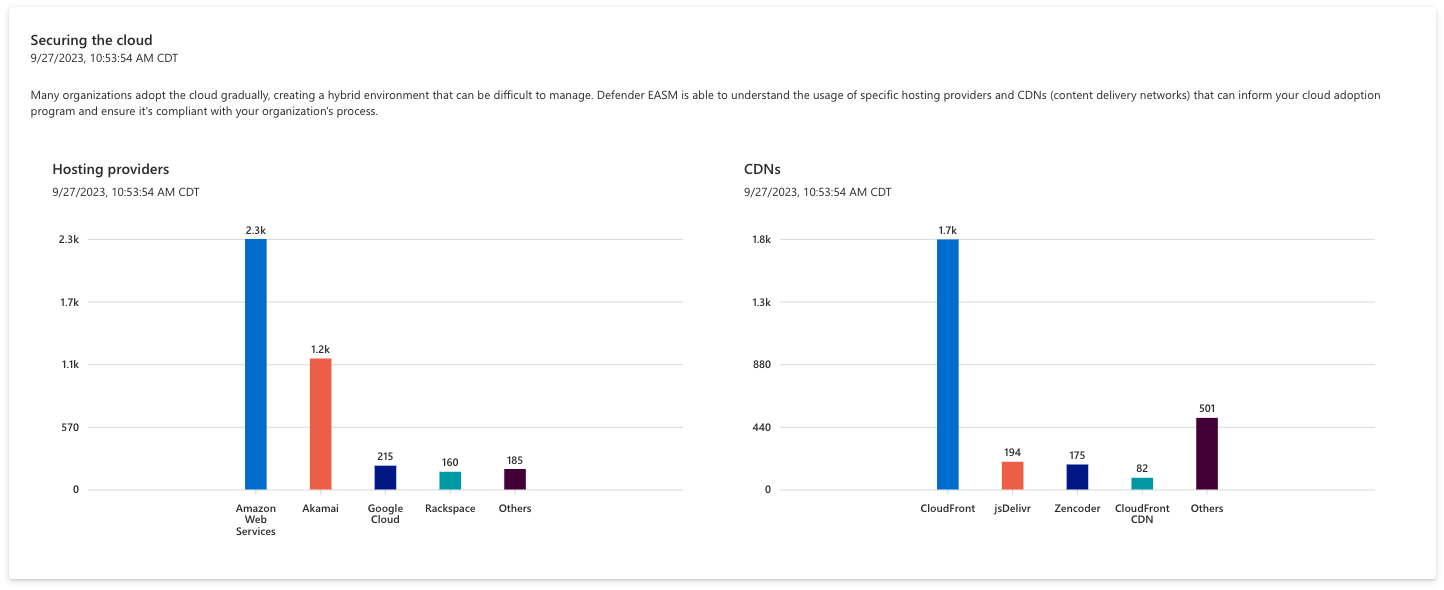

Proteger a nuvem

Esta seção do painel Resumo da Superfície de Ataque fornece informações sobre as tecnologias de nuvem usadas em sua infraestrutura. À medida que a maioria das organizações se adapta à nuvem gradualmente, a natureza híbrida da sua infraestrutura online pode ser difícil de monitorar e gerenciar. O Defender EASM ajuda as organizações a entender o uso de tecnologias de nuvem específicas em toda a sua Superfície de Ataque, mapeando provedores de host de nuvem para seus ativos confirmados para informar seu programa de adoção de nuvem e garantir a conformidade com o processo de sua organização.

Por exemplo, sua organização pode decidir migrar toda a infraestrutura de nuvem para um único provedor para simplificar e consolidar sua Superfície de Ataque. Este gráfico pode ajudá-lo a identificar os ativos que ainda precisam ser migrados. Cada barra do gráfico é clicável, roteando os usuários para uma lista filtrada que exibe os ativos que compõem o valor do gráfico.

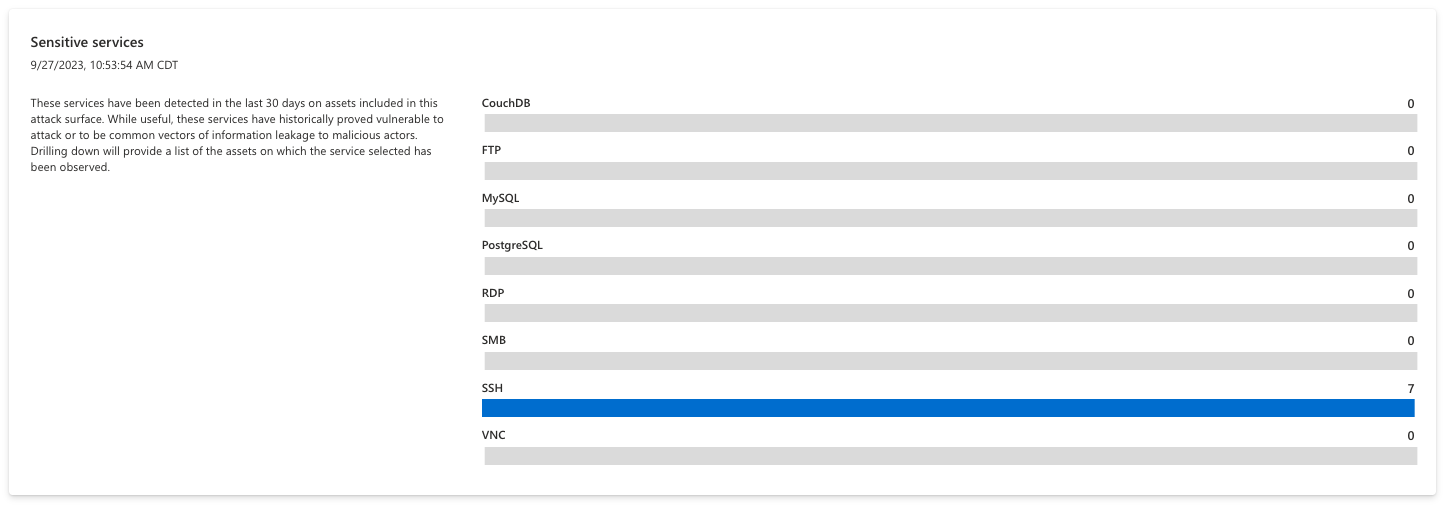

Serviços sensíveis

Esta seção exibe serviços confidenciais detetados em sua Superfície de Ataque que devem ser avaliados e potencialmente ajustados para garantir a segurança de sua organização. Este gráfico destaca quaisquer serviços que tenham sido historicamente vulneráveis a ataques ou que sejam vetores comuns de vazamento de informações para agentes mal-intencionados. Quaisquer ativos nesta seção devem ser investigados e a Microsoft recomenda que as organizações considerem serviços alternativos com uma melhor postura de segurança para reduzir os riscos.

O gráfico é organizado pelo nome de cada serviço; Clicar em qualquer barra individual retorna uma lista de ativos que estão executando esse serviço específico. O gráfico abaixo está vazio, indicando que a organização não está executando nenhum serviço que seja especialmente suscetível a ataques.

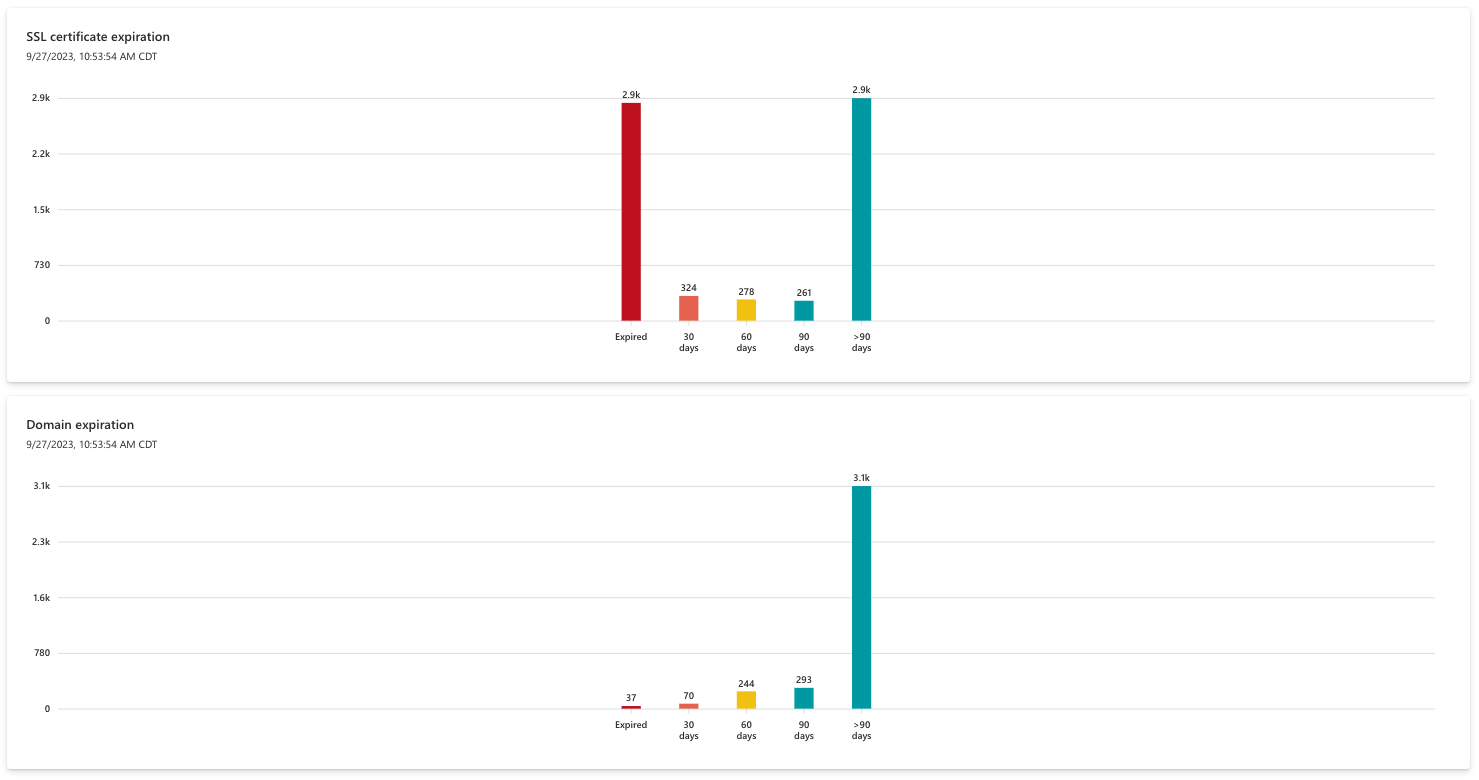

SSL e expirações de domínio

Esses dois gráficos de expiração exibem as próximas expirações de Certificado SSL e Domínio, garantindo que uma organização tenha ampla visibilidade sobre as próximas renovações da infraestrutura principal. Um domínio expirado pode de repente tornar o conteúdo chave inacessível, e o domínio pode até ser comprado rapidamente por um ator mal-intencionado que pretende atingir sua organização. Um certificado SSL expirado deixa os ativos correspondentes suscetíveis a ataques.

Ambos os gráficos são organizados pelo prazo de validade, variando de "superior a 90 dias" a já expirado. A Microsoft recomenda que as organizações renovem imediatamente quaisquer certificados SSL ou domínios expirados e organizem proativamente a renovação de ativos que expiram em 30 a 60 dias.

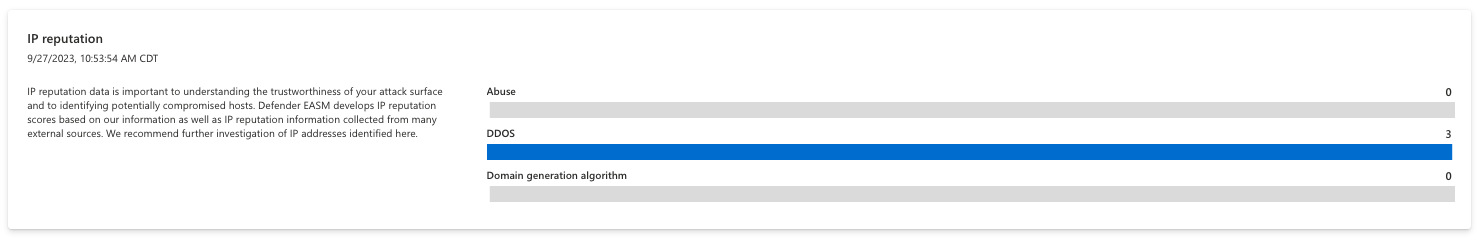

Reputação do IP

Os dados de reputação de IP ajudam os usuários a entender a confiabilidade de sua superfície de ataque e identificar hosts potencialmente comprometidos. A Microsoft desenvolve pontuações de reputação de IP com base em nossos dados proprietários, bem como informações de IP coletadas de fontes externas. Recomendamos uma investigação mais aprofundada de quaisquer endereços IP identificados aqui, pois uma pontuação suspeita ou maliciosa associada a um ativo de propriedade indica que o ativo é suscetível a ataques ou já foi aproveitado por agentes mal-intencionados.

Este gráfico é organizado pela política de deteção que desencadeou uma pontuação de reputação negativa. Por exemplo, o valor DDOS indica que o endereço IP esteve envolvido em um ataque de negação de serviço distribuído. Os usuários podem clicar em qualquer valor de barra para acessar uma lista de ativos que a compõem. No exemplo abaixo, o gráfico está vazio, o que indica que todos os endereços IP do seu inventário têm pontuações de reputação satisfatórias.

Painel de postura de segurança

O painel Postura de Segurança ajuda as organizações a medir a maturidade de seu programa de segurança com base no status dos ativos em seu Inventário Confirmado. É composto por políticas técnicas e não técnicas, processos e controlos que mitigam o risco de ameaças externas. Este dashboard mostra informações sobre a exposição a CVE (Vulnerabilidades e Exposições Comuns), administração e configuração de domínios, alojamento e rede, portas abertas e configuração de certificados SSL.

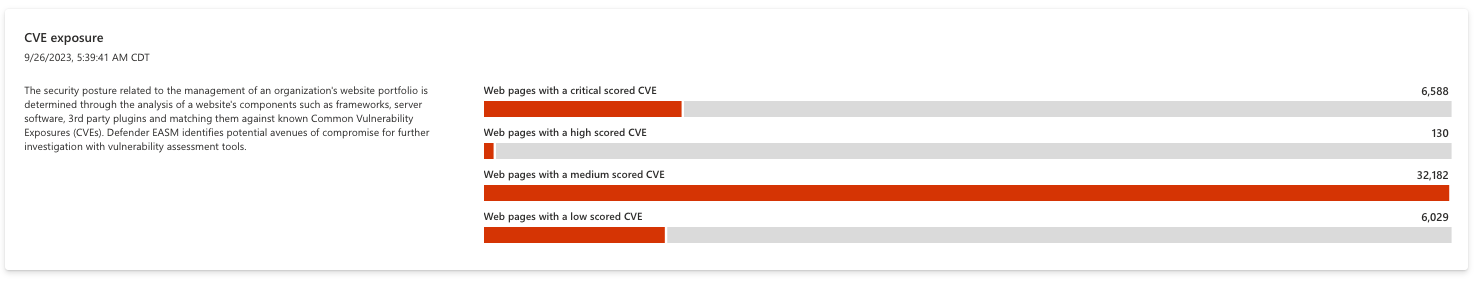

Exposição ao CVE

O primeiro gráfico no painel Postura de Segurança refere-se ao gerenciamento do portfólio de sites de uma organização. A Microsoft analisa componentes de sites, como estruturas, software de servidor e plug-ins de terceiros e, em seguida, os faz corresponder a uma lista atual de CVEs (Common Vulnerability Exposures) para identificar riscos de vulnerabilidade para sua organização. Os componentes web que compõem cada site são inspecionados diariamente para garantir recenticidade e precisão.

Recomenda-se que os usuários resolvam imediatamente quaisquer vulnerabilidades relacionadas ao CVE, reduzindo o risco atualizando seus componentes da Web ou seguindo as diretrizes de correção para cada CVE. Cada barra no gráfico é clicável, exibindo uma lista de todos os ativos afetados.

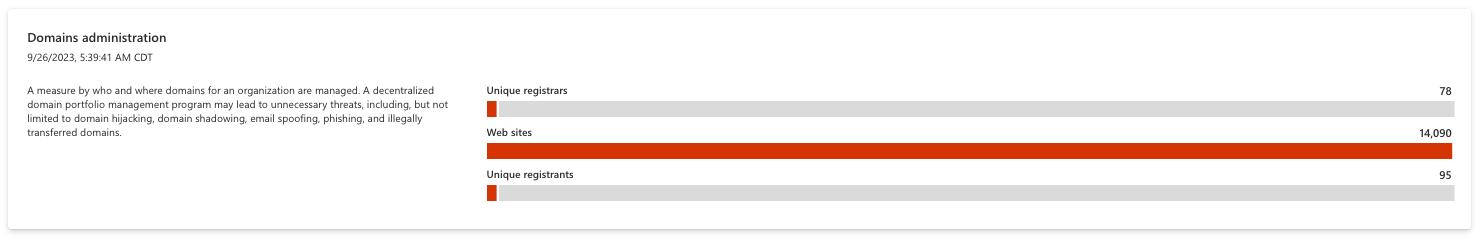

Administração de domínios

Este gráfico fornece informações sobre como uma organização gerencia seus domínios. Empresas com um programa descentralizado de gerenciamento de portfólio de domínio são suscetíveis a ameaças desnecessárias, incluindo sequestro de domínio, sombra de domínio, falsificação de e-mail, phishing e transferências ilegais de domínio. Um processo de registo de domínio coeso mitiga este risco. Por exemplo, as organizações devem usar os mesmos registradores e informações de contato do registrante para seus domínios, a fim de garantir que todos os domínios sejam passíveis de acesso às mesmas entidades. Isso ajuda a garantir que os domínios não escorreguem à medida que você os atualiza e mantém.

Cada barra do gráfico é clicável, roteando para uma lista de todos os ativos que compõem o valor.

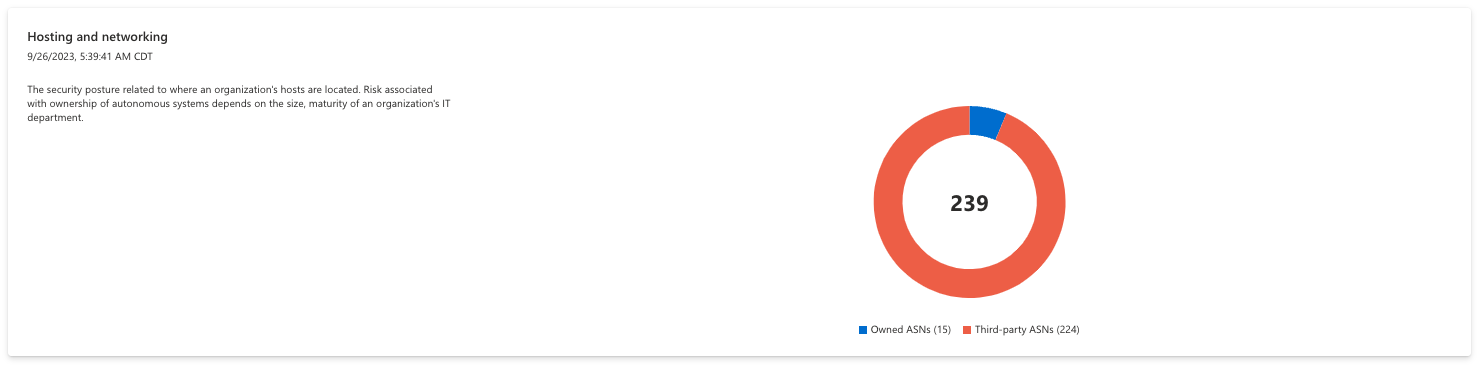

Alojamento e networking

Este gráfico fornece informações sobre a postura de segurança relacionada ao local onde os hosts de uma organização estão localizados. O risco associado à propriedade de sistemas autônomos depende do tamanho, maturidade do departamento de TI de uma organização.

Cada barra do gráfico é clicável, roteando para uma lista de todos os ativos que compõem o valor.

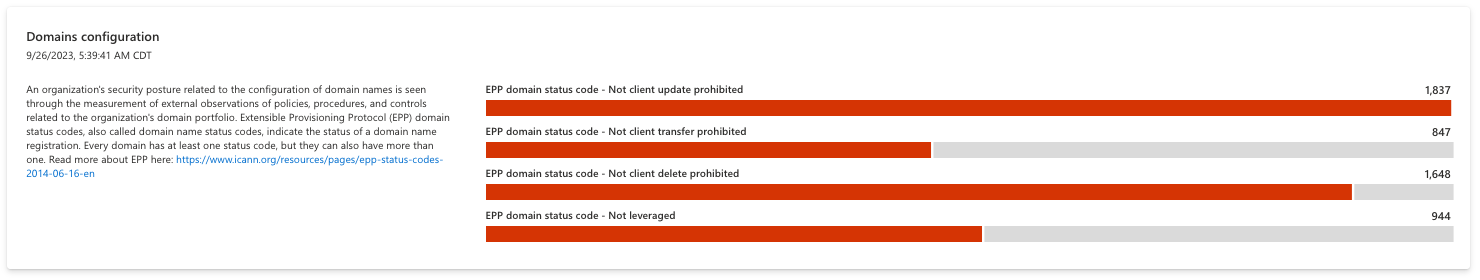

Configuração de domínios

Esta seção ajuda as organizações a entender a configuração de seus nomes de domínio, revelando quaisquer domínios que possam ser suscetíveis a riscos desnecessários. Os códigos de estado de domínio do Extensible Provisioning Protocol (EPP) indicam o estado de um registo de nome de domínio. Todos os domínios têm pelo menos um código, embora vários códigos possam ser aplicados a um único domínio. Esta seção é útil para entender as políticas em vigor para gerenciar seus domínios ou políticas ausentes que deixam os domínios vulneráveis.

Por exemplo, o código de status "clientUpdateProhibited" impede atualizações não autorizadas para o seu nome de domínio; Uma organização deve entrar em contato com seu registrador para levantar esse código e fazer quaisquer atualizações. O gráfico abaixo procura ativos de domínio que não têm esse código de status, indicando que o domínio está atualmente aberto a atualizações que podem resultar em fraude. Os usuários devem clicar em qualquer barra neste gráfico para exibir uma lista de ativos que não têm os códigos de status apropriados aplicados a eles para que possam atualizar suas configurações de domínio de acordo.

Portas Abertas

Esta seção ajuda os usuários a entender como seu espaço IP é gerenciado, detetando serviços que estão expostos na Internet aberta. Os atacantes geralmente verificam portas na Internet para procurar explorações conhecidas relacionadas a vulnerabilidades ou configurações incorretas do serviço. A Microsoft identifica essas portas abertas para complementar as ferramentas de avaliação de vulnerabilidade, sinalizando observações para revisão para garantir que elas sejam gerenciadas adequadamente pela sua equipe de tecnologia da informação.

Ao executar varreduras TCP SYN/ACK básicas em todas as portas abertas nos endereços em um espaço IP, a Microsoft deteta portas que podem precisar ser restringidas de acesso direto à Internet aberta. Os exemplos incluem bancos de dados, servidores DNS, dispositivos IoT, roteadores e switches. Esses dados também podem ser usados para detetar ativos de TI sombra ou serviços de acesso remoto inseguros. Todas as barras neste gráfico são clicáveis, abrindo uma lista de ativos que compõem o valor para que sua organização possa investigar a porta aberta em questão e corrigir qualquer risco.

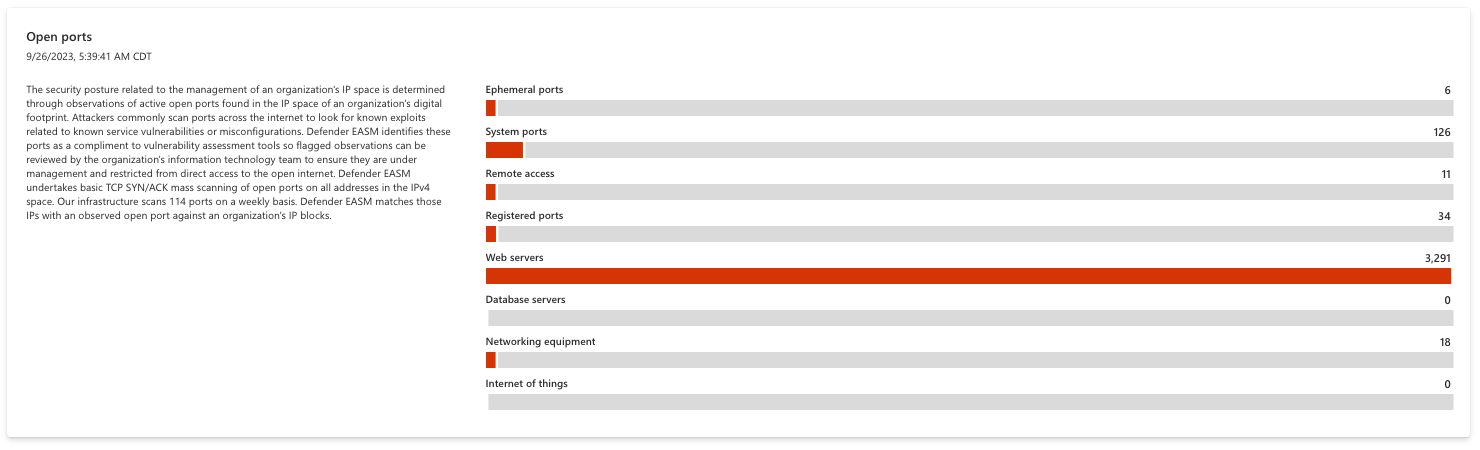

Configuração e organização SSL

A configuração SSL e os organogramas exibem problemas comuns relacionados ao SSL que podem afetar as funções da sua infraestrutura online.

Por exemplo, o gráfico de configuração SSL exibe quaisquer problemas de configuração detetados que possam interromper seus serviços online. Isso inclui certificados SSL expirados e certificados usando algoritmos de assinatura desatualizados como SHA1 e MD5, resultando em risco de segurança desnecessário para sua organização.

O organograma SSL fornece informações sobre o registro de seus certificados SSL, indicando a organização e as unidades de negócios associadas a cada certificado. Isso pode ajudar os usuários a entender a propriedade designada desses certificados; Recomenda-se que as empresas consolidem a sua organização e lista de unidades sempre que possível para ajudar a garantir uma gestão adequada no futuro.

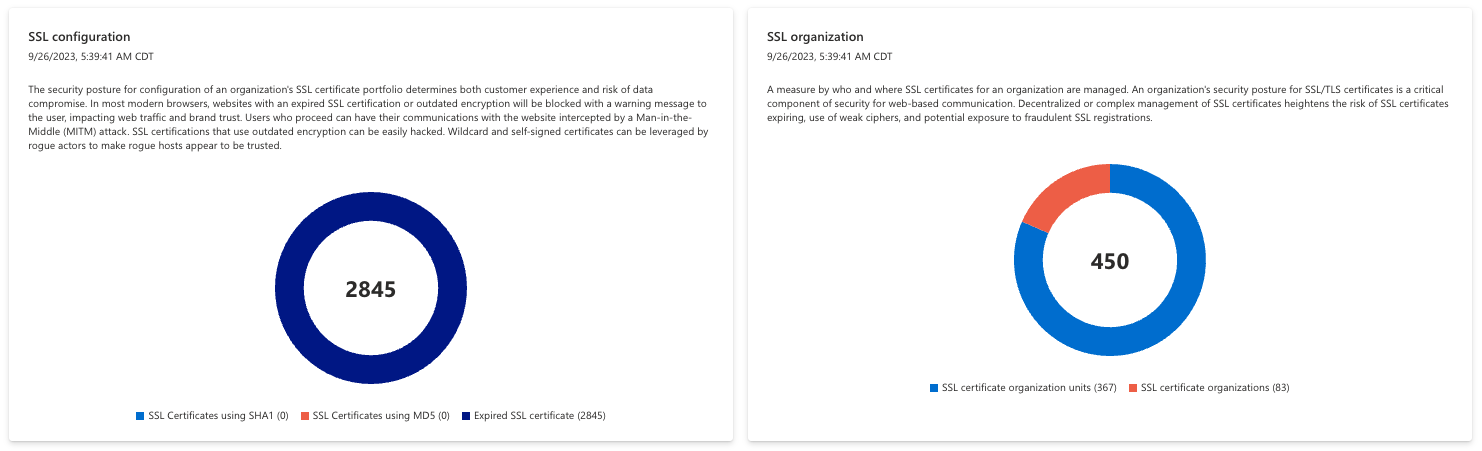

Painel de conformidade com o RGPD

O painel de conformidade com o RGPD apresenta uma análise dos ativos no seu Inventário Confirmado relacionados com os requisitos descritos no Regulamento Geral sobre a Proteção de Dados (RGPD). O RGPD é um regulamento da legislação da União Europeia (UE) que impõe normas de proteção de dados e privacidade a todas as entidades online acessíveis à UE. Estes regulamentos tornaram-se um modelo para leis semelhantes fora da UE, pelo que servem como um excelente guia sobre como lidar com a privacidade dos dados em todo o mundo.

Este painel analisa as propriedades da Web voltadas para o público de uma organização para exibir quaisquer ativos que sejam potencialmente não compatíveis com o GDPR.

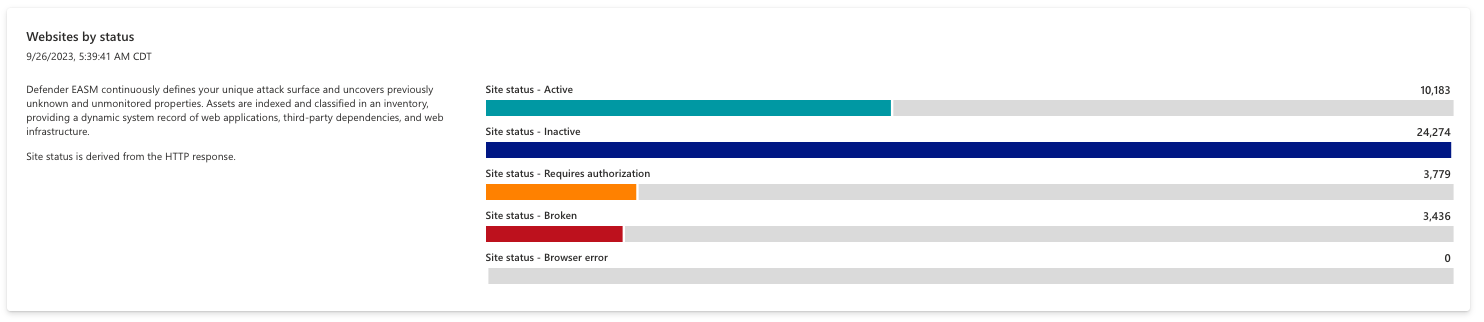

Sítios Web por estado

Este gráfico organiza os ativos do seu site por código de status de resposta HTTP. Esses códigos indicam se uma solicitação HTTP específica foi concluída com êxito ou fornecem contexto sobre por que o site está inacessível. Os códigos HTTP também podem alertá-lo sobre redirecionamentos, respostas de erro do servidor e erros do cliente. A resposta HTTP "451" indica que um site está indisponível por razões legais. Isso pode indicar que um site foi bloqueado para pessoas na UE porque não está em conformidade com o GDPR.

Este gráfico organiza seus sites por código de status. As opções incluem Ativo, Inativo, Requer autorização, Quebrado e Erro do navegador; Os usuários podem clicar em qualquer componente no gráfico de barras para exibir uma lista abrangente de ativos que compõem o valor.

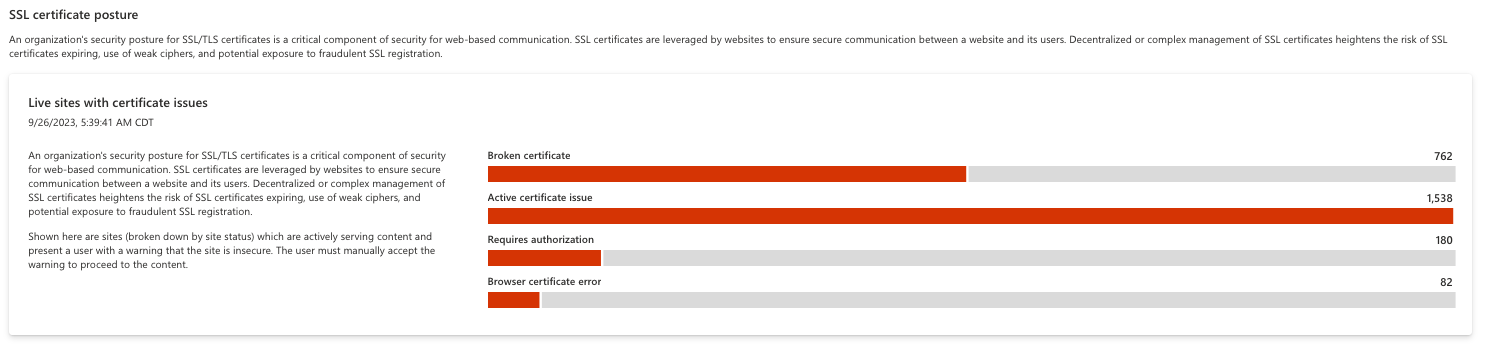

Sites ativos com problemas cert

Este gráfico exibe páginas que estão veiculando conteúdo ativamente e apresenta aos usuários um aviso de que o site é inseguro. O usuário deve aceitar manualmente o aviso para visualizar o conteúdo dessas páginas. Isto pode ocorrer por várias razões; Este gráfico organiza os resultados pela razão específica para facilitar a mitigação. As opções incluem certificados quebrados, problemas de certificados ativos, requer autorização e erros de certificado do navegador.

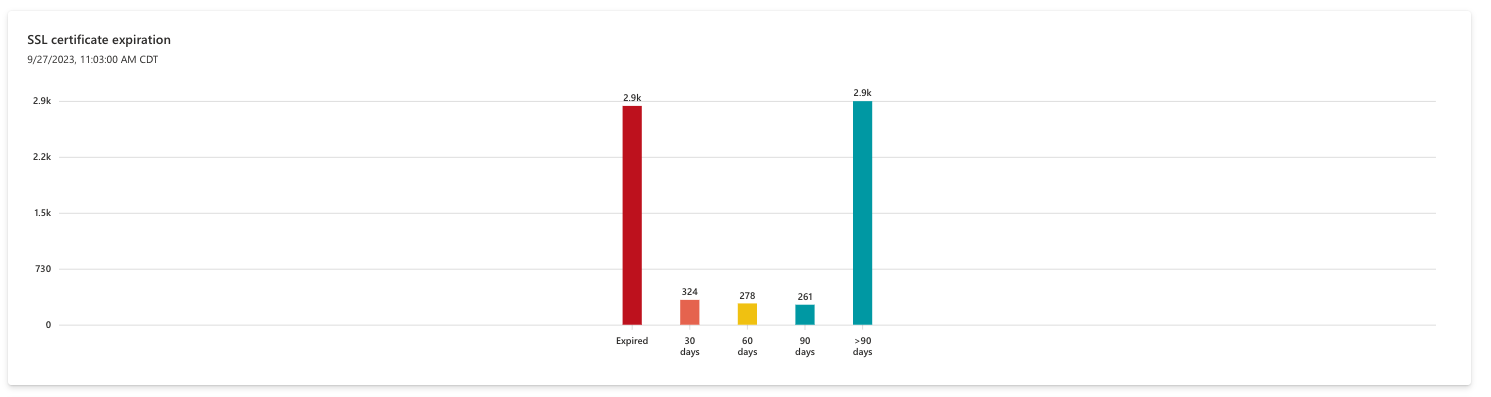

Expiração do certificado SSL

Este gráfico exibe as próximas expirações do Certificado SSL, garantindo que uma organização tenha ampla visibilidade sobre quaisquer renovações futuras. Um Certificado SSL expirado deixa os ativos correspondentes suscetíveis a ataques e pode tornar o conteúdo de uma página inacessível à internet.

Este gráfico é organizado pela janela de expiração detetada, variando de já expirada a expirar em mais de 90 dias. Os usuários podem clicar em qualquer componente no gráfico de barras para acessar uma lista de ativos aplicáveis, facilitando o envio de uma lista de nomes de certificados para o departamento de TI para correção.

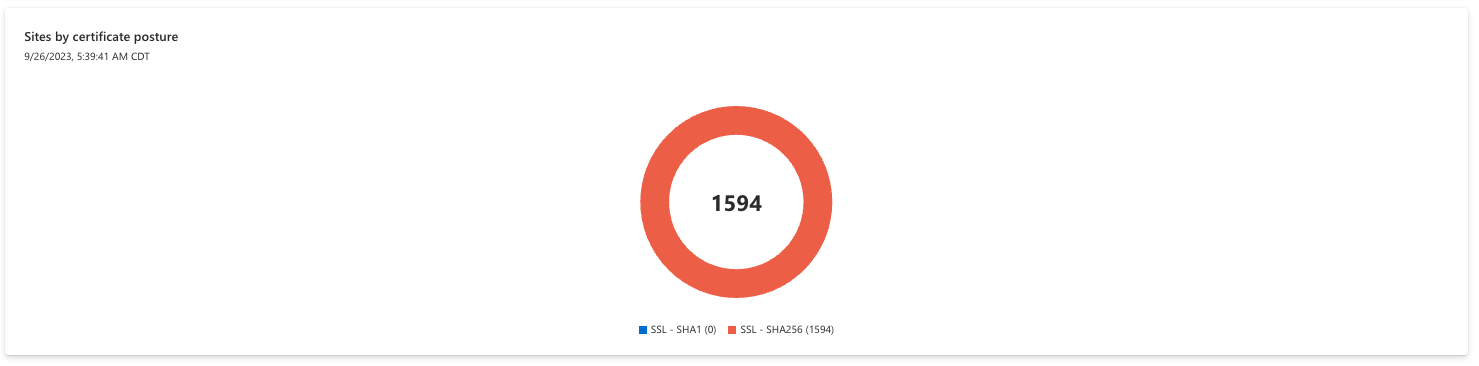

Sites por postura de certificado

Esta seção analisa os algoritmos de assinatura que alimentam um certificado SSL. Os certificados SSL podem ser protegidos com vários algoritmos criptográficos; certos algoritmos mais recentes são considerados mais respeitáveis e seguros do que os algoritmos mais antigos, por isso as empresas são aconselhadas a aposentar algoritmos mais antigos como o SHA-1.

Os usuários podem clicar em qualquer segmento do gráfico de pizza para exibir uma lista de ativos que compõem o valor selecionado. O SHA256 é considerado seguro, enquanto as organizações devem atualizar quaisquer certificados usando o algoritmo SHA1.

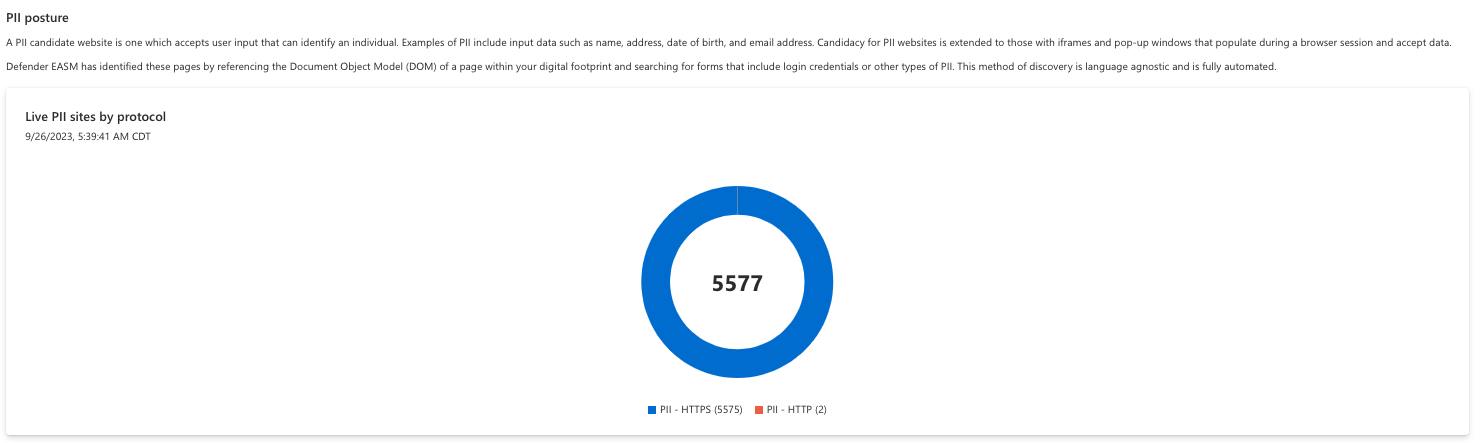

Sites de PII ao vivo por protocolo

A proteção de informações pessoais identificáveis (PII) é um componente crítico para o Regulamento Geral de Proteção de Dados. PII é definida como qualquer dado que possa identificar um indivíduo, incluindo nomes, endereços, aniversários ou endereços de e-mail. Qualquer site que aceite esses dados através de um formulário deve ser completamente protegido de acordo com as diretrizes do GDPR. Ao analisar o Document Object Model (DOM) de suas páginas, a Microsoft identifica formulários e páginas de login que podem aceitar PII e, portanto, devem ser avaliadas de acordo com a legislação da União Europeia. O primeiro gráfico desta seção exibe sites ativos por protocolo, identificando sites usando protocolos HTTP versus HTTPS.

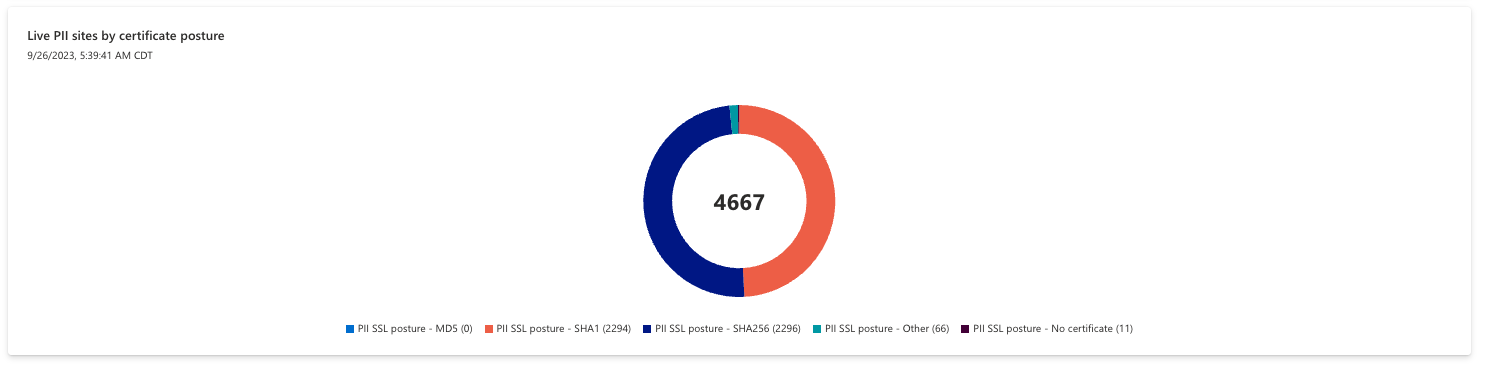

Sites de PII ao vivo por postura de certificado

Este gráfico exibe sites PII ao vivo pelo uso de certificados SSL. Ao fazer referência a esse gráfico, você pode entender rapidamente os algoritmos de hash usados em seus sites que contêm informações pessoais identificáveis.

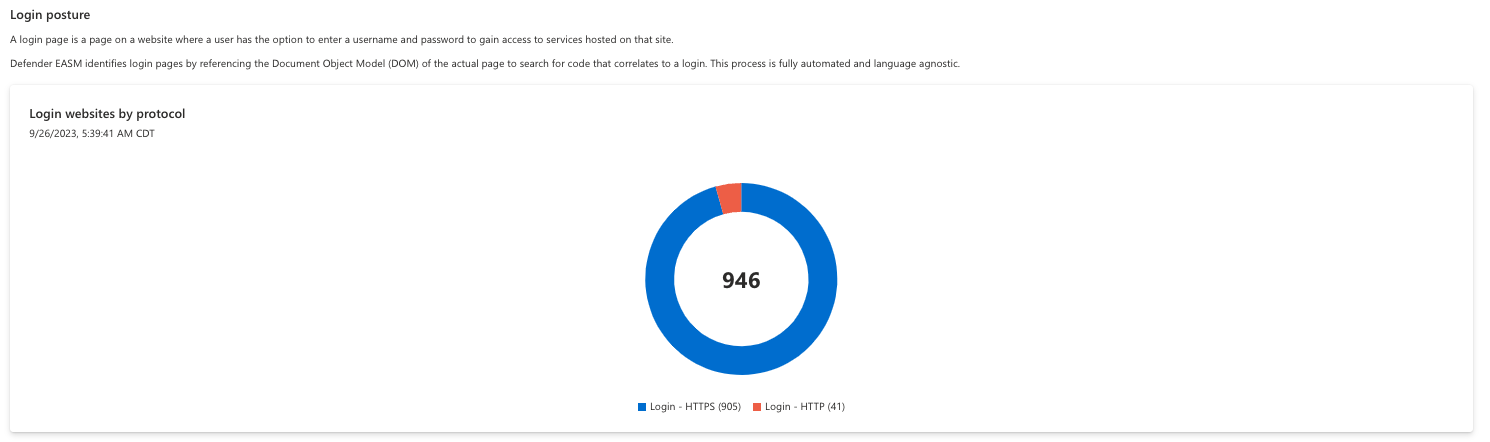

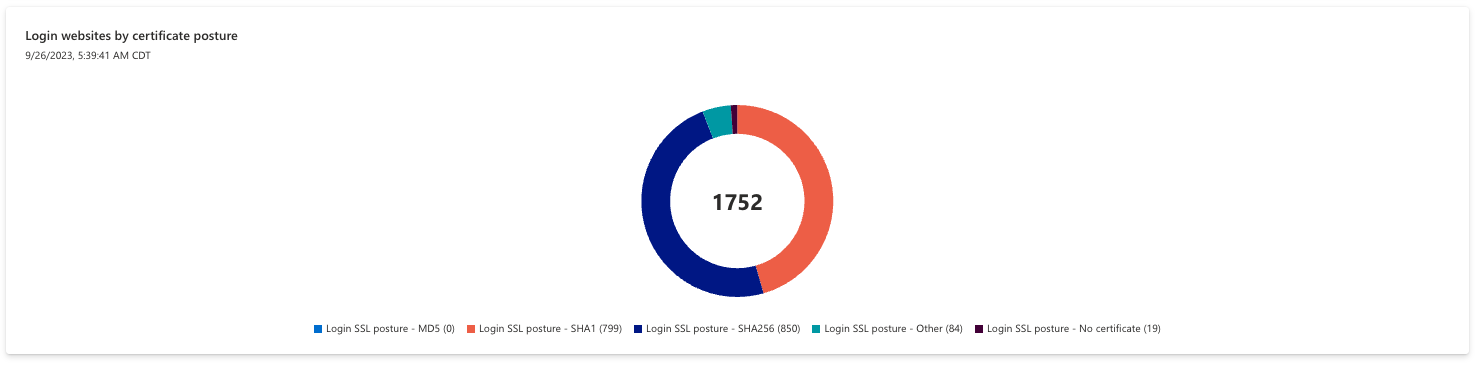

Websites de login por protocolo

Uma página de login é uma página em um site onde um usuário tem a opção de inserir um nome de usuário e senha para obter acesso aos serviços hospedados nesse site. As páginas de login têm requisitos específicos sob o GDPR, portanto, o Defender EASM faz referência ao DOM de todas as páginas digitalizadas para procurar código que se correlacione a um login. Por exemplo, as páginas de login devem ser seguras para estarem em conformidade. Este primeiro gráfico exibe sites de login por protocolo (HTTP ou HTTPS) e o segundo por postura de certificado.

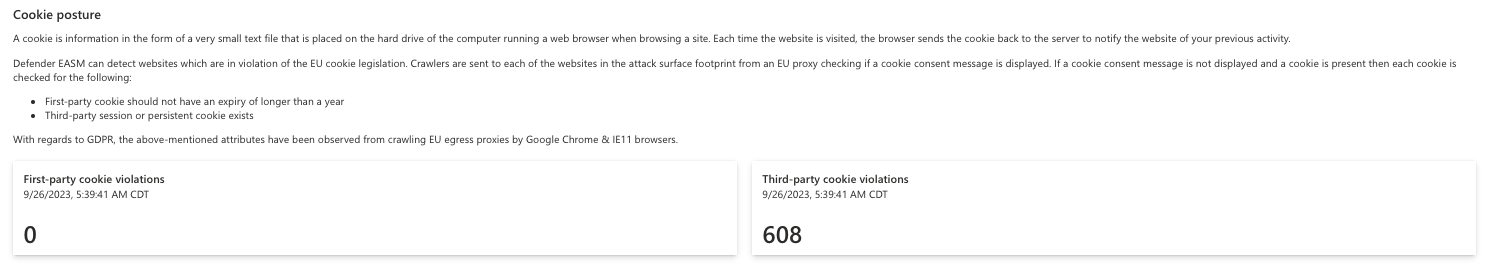

Postura dos biscoitos

Um cookie é uma informação na forma de um pequeno arquivo de texto que é colocado no disco rígido do computador que executa um navegador da Web ao navegar em um site. Cada vez que um site é visitado, o navegador envia o cookie de volta ao servidor para notificar o site da sua atividade anterior. O GDPR tem requisitos específicos para obter consentimento para emitir um cookie e diferentes regulamentos de armazenamento para cookies próprios versus cookies de terceiros.

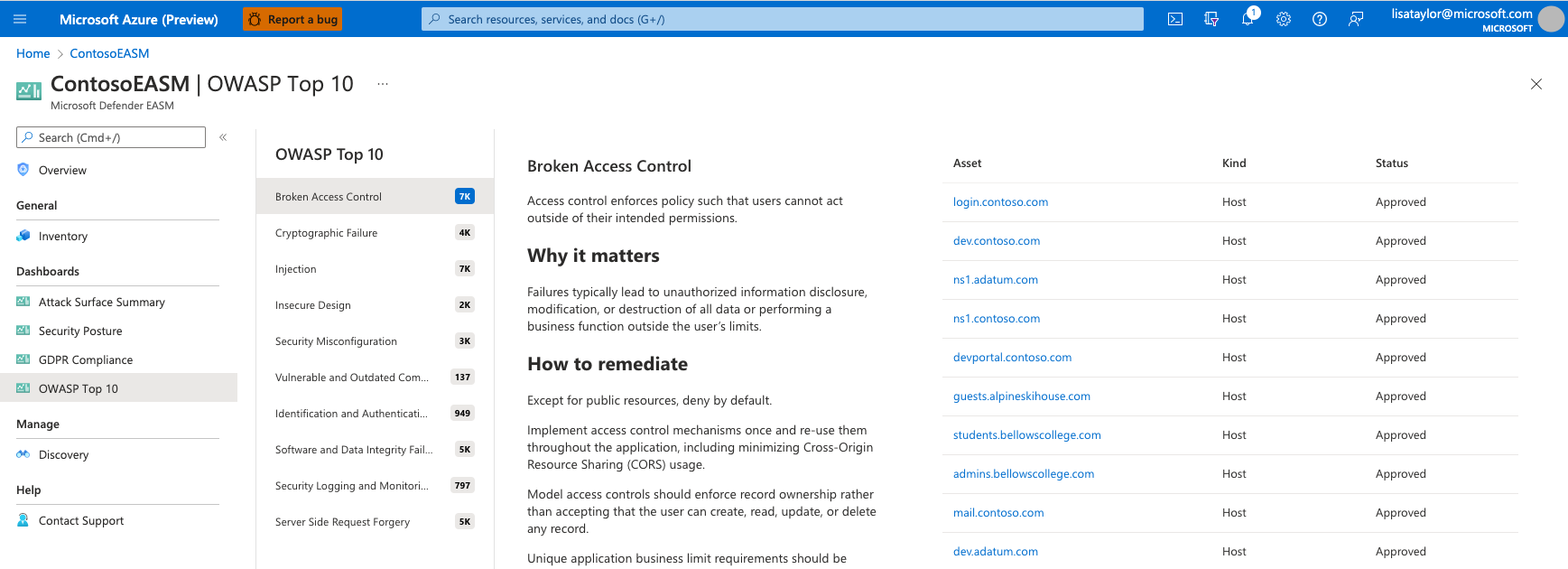

Painel OWASP top 10

O painel OWASP Top 10 foi projetado para fornecer informações sobre as recomendações de segurança mais críticas, conforme designado pelo OWASP, uma base de código aberto respeitável para segurança de aplicativos da Web. Esta lista é globalmente reconhecida como um recurso crítico para os programadores que pretendem garantir que o código é seguro. O OWASP disponibiliza informações-chave sobre os dez principais riscos de segurança, bem como orientações sobre como evitar ou remediar os problemas. Este dashboard do Defender EASM procura por provas desses riscos de segurança na Superfície de Ataque e apresenta-os, listando quaisquer ativos aplicáveis e mostrando como remediar o risco.

A atual lista OWASP Top 10 Critical Securities inclui:

- Controle de acesso quebrado: a falha da infraestrutura de controle de acesso que impõe políticas para que os usuários não possam agir fora das permissões pretendidas.

- Falha criptográfica: falhas relacionadas à criptografia (ou falta dela) que muitas vezes levam à exposição de dados sensíveis.

- Injeção: aplicativos vulneráveis a ataques de injeção devido ao manuseio inadequado de dados e outros problemas relacionados à conformidade.

- Design inseguro: medidas de segurança ausentes ou ineficazes que resultam em pontos fracos para o seu aplicativo.

- Configuração incorreta de segurança: configurações de segurança ausentes ou incorretas que geralmente são o resultado de um processo de configuração insuficientemente definido.

- Componentes vulneráveis e desatualizados: componentes desatualizados que correm o risco de exposições adicionais em comparação com software atualizado.

- Falhas de identificação e autenticação: falha em confirmar corretamente a identidade, autenticação ou gerenciamento de sessão de um usuário para proteger contra ataques relacionados à autenticação.

- Falhas de integridade de software e dados: código e infraestrutura que não protegem contra violações de integridade, como plugins de fontes não confiáveis.

- Registro e monitoramento de segurança: falta de registro e alerta de segurança adequados, ou configurações incorretas relacionadas, que podem afetar a visibilidade de uma organização e a subsequente responsabilidade sobre sua postura de segurança.

- Falsificação de solicitações do lado do servidor: aplicativos da Web que buscam um recurso remoto sem validar a URL fornecida pelo usuário.

Este painel fornece uma descrição de cada risco crítico, informações sobre por que ele é importante e orientação de correção, juntamente com uma lista de quaisquer ativos que são potencialmente afetados. Para obter mais informações, consulte o site do OWASP.

Painel CWE Top 25 Software Weaknesses

Este painel é baseado na lista Top 25 Common Weakness Enumeration (CWE) fornecida anualmente pelo MITRE. Esses CWEs representam os pontos fracos de software mais comuns e impactantes que são fáceis de encontrar e explorar. Este painel exibe todas as CWEs incluídas na lista nos últimos cinco anos e lista todos os seus ativos de inventário que podem ser afetados por cada CWE. Para cada CWE, o painel fornece uma descrição e exemplos da vulnerabilidade e lista CVEs relacionadas. Os CWEs são organizados por ano, e cada seção é expansível ou dobrável. Fazer referência a esse painel ajuda seus esforços de mediação de vulnerabilidades, ajudando você a identificar os maiores riscos para sua organização com base em outras explorações observadas.

Explorações conhecidas da CISA

Embora existam centenas de milhares de vulnerabilidades CVE identificadas, apenas um pequeno subconjunto foi identificado pela Cybersecurity & Infrastructure Security Agency (CISA) como recentemente explorado por agentes de ameaças. Esta lista inclui menos de .5% de todos os CVEs identificados; Por esse motivo, é fundamental para ajudar os profissionais de segurança a priorizar a remediação dos maiores riscos para sua organização. Aqueles que remediam ameaças com base nessa lista operam com a máxima eficiência porque estão priorizando as vulnerabilidades que resultaram em incidentes de segurança reais.