Métricas e alertas do Firewall do Azure

As métricas no Azure Monitor são valores numéricos que descrevem algum aspeto de um sistema em um determinado momento. As métricas são coletadas a cada minuto e são úteis para alertar porque podem ser amostradas com frequência. Um alerta pode ser disparado rapidamente com uma lógica relativamente simples.

Métricas de firewall

As seguintes métricas estão disponíveis para o Firewall do Azure:

Contagem de visitas das regras de aplicativo - O número de vezes que uma regra de aplicativo foi atingida.

Unidade: contagem

Contagem de visitas das regras de rede - O número de vezes que uma regra de rede foi atingida.

Unidade: contagem

Dados processados - Soma de dados que atravessam o firewall em uma determinada janela de tempo.

Unidade: bytes

Taxa de transferência - Taxa de dados que atravessam o firewall por segundo.

Unidade: bits por segundo

Estado de integridade do firewall - Indica a integridade do firewall com base na disponibilidade da porta SNAT.

Unidade: percentagem

Esta métrica tem duas dimensões:

Estado: Os valores possíveis são Saudável, Degradado, Não Saudável.

Motivo: indica o motivo do status correspondente do firewall.

Se as portas SNAT forem usadas > 95%, elas serão consideradas esgotadas e a saúde será de 50% com status=Degradado e reason=porta SNAT. O firewall mantém o tráfego de processamento e as conexões existentes não são afetadas. No entanto, as novas ligações podem não ser estabelecidas intermitentemente.

Se as portas SNAT forem usadas < 95%, o firewall será considerado saudável e a integridade será mostrada como 100%.

Se não for reportada qualquer utilização da portas SNAT, o estado de funcionamento será mostrada como 0%.

Utilização da porta SNAT - A porcentagem de portas SNAT que foram utilizadas pelo firewall.

Unidade: percentagem

Quando adiciona mais IPs públicos à firewall, estão disponíveis mais portas SNAT, o que reduz a utilização das portas SNAT. Além do mais, quando a firewall aumenta horizontalmente por diferentes motivos (por exemplo, devido à CPU ou ao débito), também ficam disponíveis portas SNAT adicionais. Então, efetivamente, uma determinada porcentagem de utilização de portas SNAT pode cair sem que você adicione nenhum endereço IP público, apenas porque o serviço foi expandido. Você pode controlar diretamente o número de endereços IP públicos disponíveis para aumentar as portas disponíveis no firewall. Mas, você não pode controlar diretamente o dimensionamento do firewall.

Se o firewall estiver se esgotando na porta SNAT, você deve adicionar pelo menos cinco endereços IP públicos. Isso aumenta o número de portas SNAT disponíveis. Para obter mais informações, consulte Recursos do Firewall do Azure.

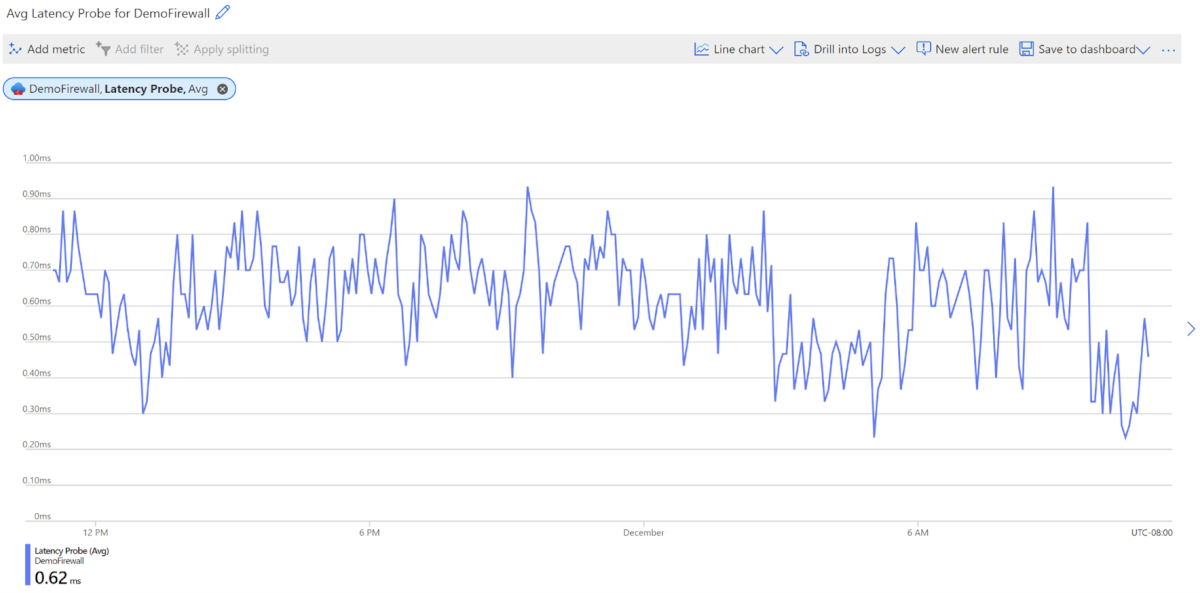

AZFW Latency Probe - Estima a latência média do Firewall do Azure.

Unidade: ms

Essa métrica mede a latência geral ou média do Firewall do Azure em milissegundos. Os administradores podem usar essa métrica para as seguintes finalidades:

Diagnosticar se o Firewall do Azure é a causa da latência na rede

Monitore e alerte se houver algum problema de latência ou desempenho, para que as equipes de TI possam se envolver proativamente.

Pode haver vários motivos que podem causar alta latência no Firewall do Azure. Por exemplo, alta utilização da CPU, alta taxa de transferência ou um possível problema de rede.

Essa métrica não mede a latência de ponta a ponta de um determinado caminho de rede. Em outras palavras, essa investigação de integridade de latência não mede quanta latência o Firewall do Azure adiciona.

Quando a métrica de latência não está funcionando conforme o esperado, um valor de 0 aparece no painel de métricas.

Como referência, a latência média esperada para um firewall é de aproximadamente 1 ms. Isso pode variar dependendo do tamanho da implantação e do ambiente.

A sonda de latência é baseada na tecnologia Ping Mesh da Microsoft. Assim, picos intermitentes na métrica de latência são esperados. Esses picos são normais e não sinalizam um problema com o Firewall do Azure. Eles fazem parte da configuração de rede de host padrão que suporta o sistema.

Como resultado, se você tiver uma latência alta consistente que dure mais do que os picos típicos, considere preencher um tíquete de suporte para obter assistência.

Alerta sobre métricas do Firewall do Azure

As métricas fornecem sinais críticos para acompanhar a integridade dos recursos. Por isso, é importante monitorar as métricas do seu recurso e ficar atento a eventuais anomalias. Mas e se as métricas do Firewall do Azure pararem de fluir? Isso pode indicar um possível problema de configuração ou algo mais ameaçador, como uma interrupção. A falta de métricas pode acontecer devido à publicação de rotas padrão que impedem o Firewall do Azure de carregar métricas ou ao número de instâncias íntegras que caem para zero. Nesta seção, você aprenderá como configurar métricas para um espaço de trabalho de análise de log e alertar sobre métricas ausentes.

Configurar métricas para um espaço de trabalho de análise de log

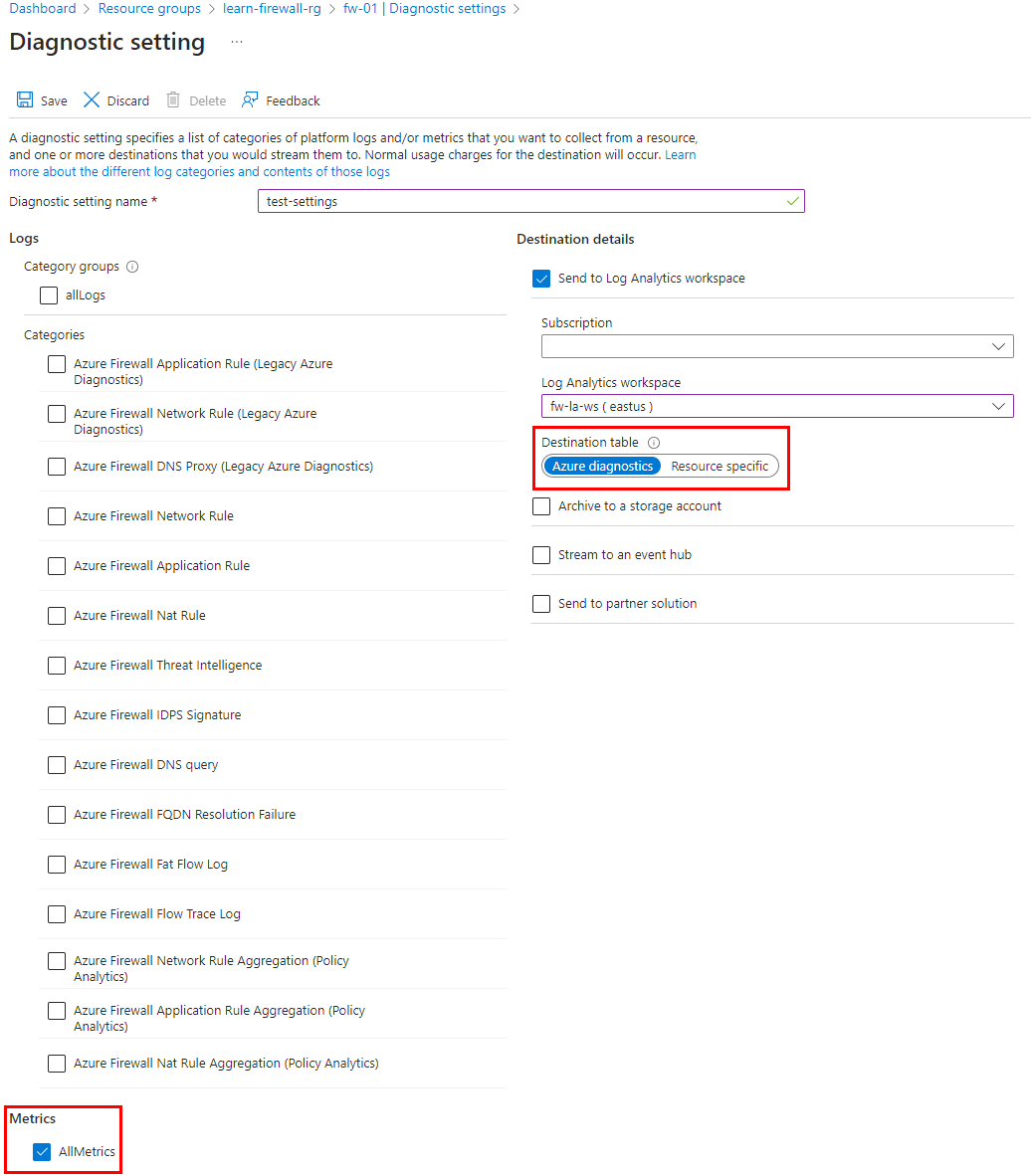

A primeira etapa é configurar a disponibilidade de métricas para o espaço de trabalho de análise de log usando as configurações de diagnóstico no firewall.

Navegue até a página de recursos do Firewall do Azure para definir as configurações de diagnóstico, conforme mostrado na captura de tela a seguir. Isso envia métricas de firewall para o espaço de trabalho configurado.

Nota

As configurações de diagnóstico para métricas devem ser uma configuração separada dos logs. Os logs de firewall podem ser configurados para usar o Diagnóstico do Azure ou Específico do Recurso. No entanto, as métricas do Firewall sempre devem usar o Diagnóstico do Azure.

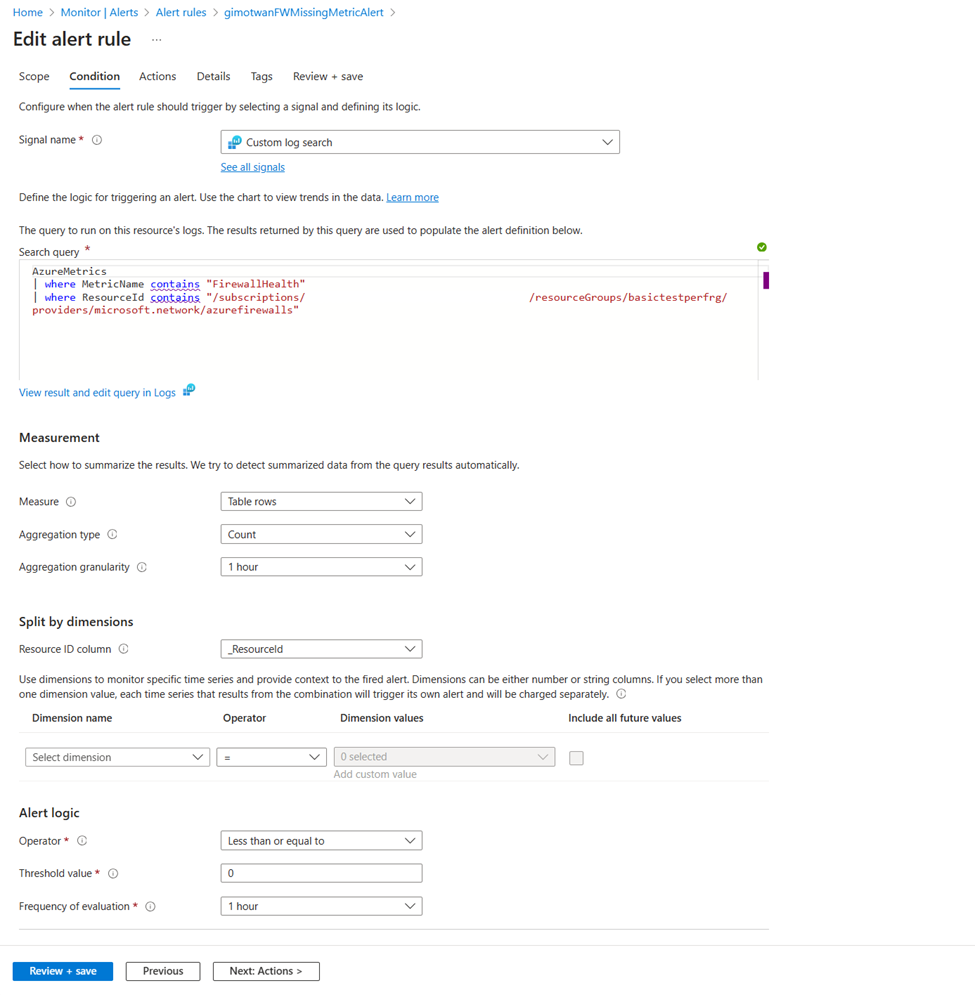

Crie alertas para rastrear o recebimento de métricas de firewall sem falhas

Navegue até o espaço de trabalho configurado nas configurações de diagnóstico de métricas. Verifique se as métricas estão disponíveis usando a seguinte consulta:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Em seguida, crie um alerta para métricas ausentes durante um período de tempo de 60 minutos. Navegue até a página Alerta no espaço de trabalho de análise de log para configurar novos alertas sobre métricas ausentes.

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários