Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

O Azure Firewall é um serviço de segurança de rede gerido e com base na cloud que protege os recursos da Rede Virtual do Azure. Ele oferece três SKUs - Básico, Standard e Premium - cada um projetado para diferentes casos de uso e requisitos de segurança.

Este artigo fornece uma visão geral abrangente de todos os recursos do Firewall do Azure organizados pela SKU para ajudá-lo a entender os recursos e escolher a versão certa para suas necessidades.

Tabela de comparação de funcionalidades

A tabela a seguir compara recursos em todas as SKUs do Firewall do Azure:

| Categoria | Característica | Básico | Standard | Premium |

|---|---|---|---|---|

| Principais recursos de firewall | Firewall com estado (regras de 5 tuplas) | ✓ | ✓ | ✓ |

| Conversão de endereços de rede (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Alta disponibilidade integrada | ✓ | ✓ | ✓ | |

| Zonas de disponibilidade | ✓ | ✓ | ✓ | |

| Filtragem e inspeção | Filtragem FQDN de nível de aplicativo (baseada em SNI) para HTTPS/SQL | ✓ | ✓ | ✓ |

| Filtragem FQDN no nível de rede – todas as portas e protocolos | ✓ | ✓ | ||

| Regras de filtragem de tráfego de rede | ✓ | ✓ | ✓ | |

| Filtragem de conteúdo da Web (categorias da Web) | ✓ | ✓ | ||

| Filtragem de URL (caminho completo - incluindo terminação SSL) | ✓ | |||

| Terminação TLS de Saída (Proxy de Encaminhamento TLS) | ✓ | |||

| Terminação do TLS de entrada (proxy inverso de TLS) | Usando o Gateway de Aplicativo do Azure | |||

| Proteção contra ameaças | Filtragem baseada em informações sobre ameaças (endereços/domínios IP maliciosos conhecidos) | Apenas alerta | Alertar e Negar | Alertar e Negar |

| IDPS totalmente gerenciados | ✓ | |||

| DNS | Proxy DNS + DNS personalizado | ✓ | ✓ | |

| Desempenho e escala | Escalabilidade na nuvem (dimensionamento automático à medida que o tráfego aumenta) | Até 250 Mbps | Até 30 Gbps | Até 100 Gbps |

| Suporte ao fluxo de gordura | N/A | 1 Gbps | 10 Gbps | |

| Gestão e acompanhamento | Gestão central através do Firewall Manager | ✓ | ✓ | ✓ |

| Análise de políticas (gerenciamento de regras ao longo do tempo) | ✓ | ✓ | ✓ | |

| Registro completo, incluindo integração SIEM | ✓ | ✓ | ✓ | |

| Tags de serviço e tags FQDN para facilitar o gerenciamento de políticas | ✓ | ✓ | ✓ | |

| Integração fácil de DevOps usando REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| Rede avançada | Vários endereços IP públicos | ✓ | Até 250 | Até 250 |

| Túneis obrigatórios | ✓ | ✓ | ||

| Implantação sem endereço IP público no modo de túnel forçado | ✓ | ✓ | ||

| Conformidade | Certificações (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Conformidade com o Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS) | ✓ |

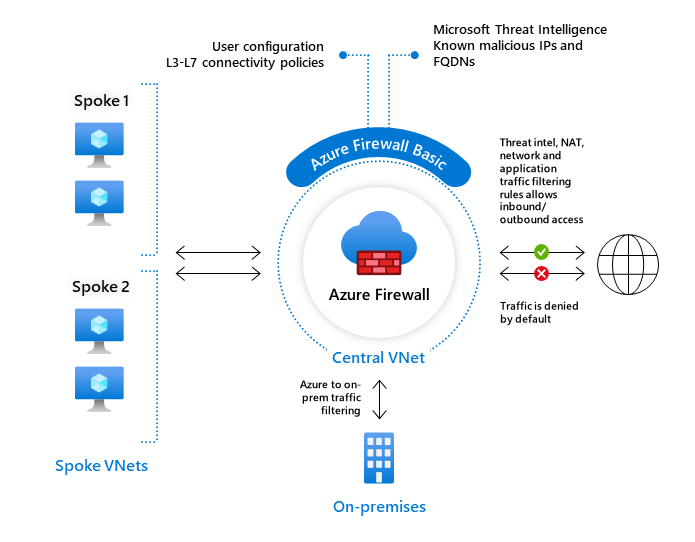

Recursos básicos do Firewall do Azure

O Firewall do Azure Basic foi projetado para pequenas e médias empresas (SMBs) protegerem seus ambientes de nuvem do Azure com proteção essencial a um preço acessível.

Principais características básicas

Alta disponibilidade integrada: a alta disponibilidade é integrada, portanto, não são necessários balanceadores de carga extras e não há nada que você precise configurar.

Zonas de disponibilidade: o Firewall do Azure pode ser configurado durante a implantação para abranger várias zonas de disponibilidade para aumentar a disponibilidade. Você também pode associar o Firewall do Azure a uma zona específica por motivos de proximidade.

Regras de filtragem de FQDN do aplicativo: você pode limitar o tráfego HTTP/S de saída ou o tráfego SQL do Azure a uma lista especificada de nomes de domínio totalmente qualificados (FQDN), incluindo curingas. Esse recurso não requer o encerramento do Transport Layer Security (TLS).

Regras de filtragem de tráfego de rede: você pode criar centralmente regras de filtragem de rede por endereço IP de origem e destino, porta e protocolo. O Firewall do Azure é completamente com estado, o que significa que pode distinguir pacotes válidos para diferentes tipos de conexões.

Tags FQDN: As tags FQDN facilitam a permissão de tráfego de rede de serviços reconhecidos do Azure através do seu firewall. Por exemplo, você pode criar uma regra de aplicativo e incluir a marca Windows Update para permitir que o tráfego de rede do Windows Update flua através do firewall.

Etiquetas de serviço: uma etiqueta de serviço representa um grupo de prefixos de endereço IP para ajudar a minimizar a complexidade da criação de regras de segurança. A Microsoft gerencia os prefixos de endereço incluídos pela etiqueta de serviço e atualiza automaticamente a etiqueta de serviço à medida que os endereços mudam.

Inteligência de ameaças (somente no modo de alerta):a filtragem baseada em inteligência de ameaças pode ser ativada para que seu firewall alerte sobre o tráfego de/para endereços IP e domínios mal-intencionados conhecidos. No Basic SKU, esse recurso fornece apenas alertas e não pode negar tráfego.

Suporte SNAT de saída: Todos os endereços IP de tráfego de rede virtual de saída são convertidos para o IP público do Firewall do Azure (Conversão de Endereço de Rede de Origem). Você pode identificar e permitir o tráfego originado de sua rede virtual para destinos remotos da Internet.

Suporte a DNAT de entrada: O tráfego de rede de entrada da Internet para o endereço IP público do firewall é traduzido (Tradução de Endereço de Rede de Destino) e filtrado para os endereços IP privados nas redes virtuais.

Vários endereços IP públicos: Você pode associar vários endereços IP públicos ao seu firewall para cenários DNAT e SNAT aprimorados.

Registo do Azure Monitor: todos os eventos são integrados com o Azure Monitor, permitindo-lhe arquivar registos para uma conta de armazenamento, transmitir eventos para o seu hub de eventos ou enviá-los para os registos do Azure Monitor.

Certificações: O Azure Firewall Basic é compatível com PCI (Indústria de Cartões de Pagamento), Controles de Organização de Serviços (SOC) e Organização Internacional de Padronização (ISO).

Limitações básicas

- Taxa de transferência: limitada a 250 Mbps

- Proxy DNS: Não disponível (usa somente o DNS do Azure)

- Informações sobre ameaças: modo de aviso apenas (não pode negar tráfego)

- Filtragem FQDN de rede: Não suportada (apenas filtragem FQDN da aplicação)

- Categorias da Web: Não suportado

- Túnel forçado: Não suportado

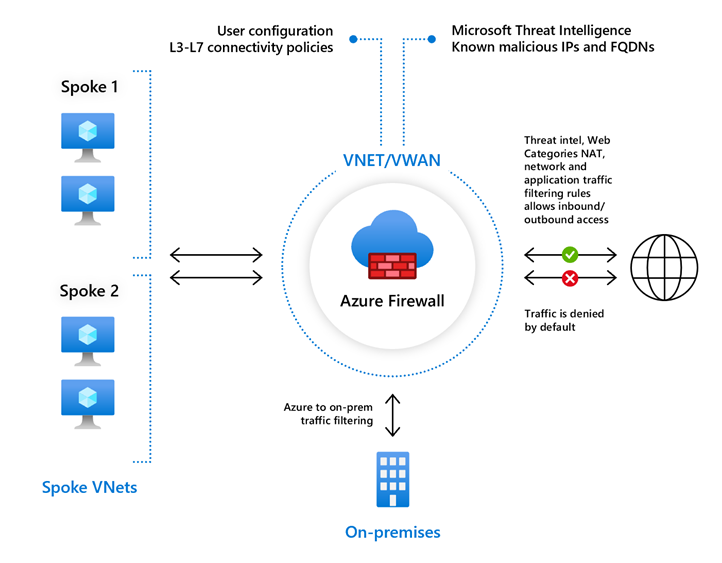

Recursos Standard do Firewall do Azure

O Firewall do Azure Standard é adequado para clientes que precisam de recursos de firewall de Camada 3 a Camada 7 com dimensionamento automático para gerenciar picos de tráfego de até 30 Gbps. Ele inclui recursos empresariais como inteligência de ameaças, proxy DNS, DNS personalizado e categorias da Web.

Principais características padrão

O Standard inclui todos os recursos básicos, além de:

Escalabilidade irrestrita na nuvem: o Firewall do Azure pode ser dimensionado tanto quanto você precisar para acomodar fluxos de tráfego de rede variáveis, para que você não precise fazer orçamento para seu pico de tráfego (até 30 Gbps).

Filtragem de FQDN no nível de rede: você pode usar FQDNs (nomes de domínio totalmente qualificados) em regras de rede com base na resolução DNS. Esse recurso permite filtrar o tráfego de saída usando FQDNs com qualquer protocolo TCP/UDP (incluindo NTP, SSH, RDP e muito mais).

Inteligência de ameaças (alerta e negação): a filtragem baseada em inteligência de ameaças pode ser ativada para que seu firewall alerte e negue tráfego de/para domínios e endereços IP mal-intencionados conhecidos. Os domínios e endereços IP são obtidos a partir do feed das Informações sobre Ameaças da Microsoft.

Proxy DNS: com o proxy DNS habilitado, o Firewall do Azure pode processar e encaminhar consultas DNS de redes virtuais para o servidor DNS desejado. Essa funcionalidade é crucial para uma filtragem FQDN confiável em regras de rede.

DNS personalizado: o DNS personalizado permite configurar o Firewall do Azure para usar seu próprio servidor DNS, garantindo que as dependências de saída do firewall ainda sejam resolvidas com o DNS do Azure. Você pode configurar um único servidor DNS ou vários servidores.

Túnel forçado: você pode configurar o Firewall do Azure para rotear todo o tráfego vinculado à Internet para um próximo salto designado em vez de ir diretamente para a Internet. Por exemplo, você pode ter um firewall de borda local ou outro dispositivo virtual de rede (NVA) para processar o tráfego de rede antes que ele seja passado para a Internet.

Implantar sem endereço IP público no modo de Túnel Forçado: você pode implantar o Firewall do Azure no modo de Túnel Forçado, que cria uma NIC de gerenciamento usada pelo Firewall do Azure para suas operações. A rede datapath do locatário pode ser configurada sem um endereço IP público, e o tráfego da Internet pode ser encaminhado através de um túnel forçado para outro firewall ou bloqueado.

Categorias da Web: as categorias da Web permitem que os administradores permitam ou neguem o acesso do usuário a categorias de sites, como sites de jogos, sites de mídia social e outros. No Standard, a categorização é baseada apenas no FQDN.

Suporte aprimorado a vários IP públicos: você pode associar até 250 endereços IP públicos ao seu firewall.

Limitações padrão em comparação com Premium

- Inspeção TLS: Não suportada

- IDPS: Não suportado

- Filtragem de URL: Não suportada (apenas filtragem FQDN)

- Categorias avançadas da Web: apenas categorização básica baseada em FQDN

- Desempenho: limitado a 30 Gbps vs 100 Gbps para Premium

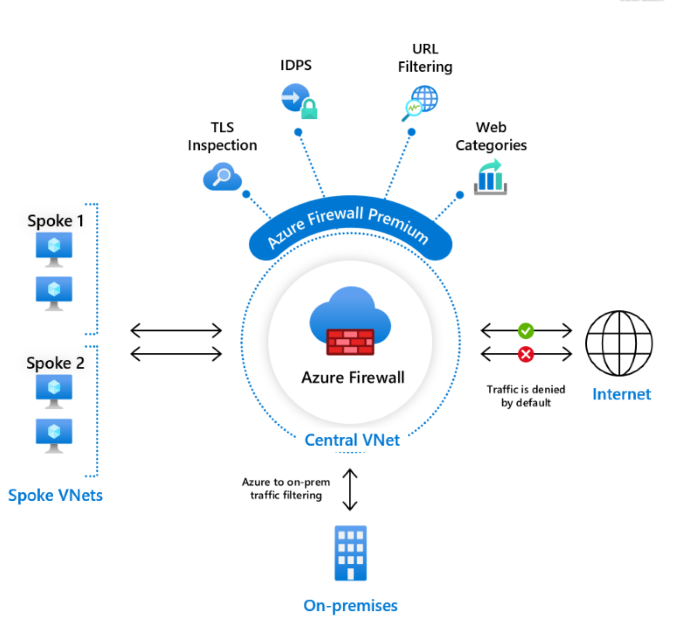

Recursos do Azure Firewall Premium

O Firewall Premium do Azure oferece proteção avançada contra ameaças adequada para ambientes altamente confidenciais e regulamentados, como os setores de pagamentos e saúde. Ele inclui todos os recursos padrão, além de recursos avançados de segurança.

Principais características Premium

O Premium inclui todos os recursos Standard, além de:

Inspeção TLS: descriptografa o tráfego de saída, processa-o e, em seguida, criptografa novamente e o envia para o destino. O Firewall Premium do Azure encerra e inspeciona conexões TLS para detetar, alertar e mitigar atividades maliciosas em HTTPS. Ele cria duas conexões TLS: uma com o servidor web e outra com o cliente.

- Inspeção TLS de saída: protege contra tráfego mal-intencionado enviado de um cliente interno hospedado no Azure para a Internet.

- East-West Inspeção TLS: protege as cargas de trabalho do Azure contra tráfego potencialmente mal-intencionado dentro do Azure, incluindo tráfego para e desde uma rede local.

IDPS (Intrusion Detection and Prevention System): Um sistema de deteção e prevenção de intrusões de rede (IDPS) monitoriza a sua rede em busca de atividades maliciosas, regista informações, reporta-as e, opcionalmente, bloqueia-as. O Firewall Premium do Azure oferece IDPS baseados em assinatura com:

- Mais de 67.000 regras em mais de 50 categorias

- 20 a 40+ novas regras divulgadas diariamente

- Baixa taxa de falsos positivos usando técnicas avançadas de deteção de malware

- Suporte para personalizar até 10.000 regras de IDPS

- Configuração de intervalos IP privados para determinação da direção do tráfego

Filtragem de URL: estende o recurso de filtragem FQDN do Firewall do Azure para considerar a URL inteira, como

www.contoso.com/a/cem vez de apenaswww.contoso.com. A filtragem de URL pode ser aplicada ao tráfego HTTP e HTTPS quando a inspeção TLS está ativada.Categorias avançadas da Web: Permite ou nega o acesso do usuário a categorias de sites, como jogos de azar ou mídias sociais com granularidade aprimorada. Ao contrário do Standard, que examina apenas FQDNs, o Premium classifica categorias baseando-se em toda a URL para tráfego HTTP e HTTPS.

Por exemplo, se o Firewall do Azure intercetar uma solicitação HTTPS para

www.google.com/news:- Firewall Standard: Apenas a parte FQDN é examinada, por isso

www.google.comé categorizada como Search Engine - Firewall Premium: O URL completo é examinado, por isso

www.google.com/newsé categorizado como Notícias

- Firewall Standard: Apenas a parte FQDN é examinada, por isso

Desempenho melhorado: o Firewall Premium do Azure usa uma SKU de máquina virtual mais poderosa e pode ser dimensionado até 100 Gbps com suporte a grandes fluxos de 10 Gbps.

Conformidade com PCI DSS: O SKU Premium está em conformidade com os requisitos do Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS), tornando-o adequado para processar dados de cartões de pagamento.

Capacidades exclusivas premium

- Intervalos de IP privados IDPS: configure intervalos de endereços IP privados para determinar se o tráfego é de entrada, de saída ou interno (East-West)

- Regras de assinatura do IDPS: personalize assinaturas alterando seu modo para Desabilitado, Alerta ou Alerta e Negar

- Pesquisa de categoria da Web: identifique a categoria de um FQDN ou URL usando o recurso Verificação de categoria da Web

- Solicitações de alteração de categoria: solicite alterações de categoria para FQDNs ou URLs que devem estar em categorias diferentes

- Gerenciamento de certificados de inspeção TLS: Suporte para certificados de CA fornecidos pelo cliente para inspeção TLS

Funcionalidades comuns em todas as SKUs

Alta disponibilidade incorporada e Zonas de Disponibilidade

Todas as SKUs do Firewall do Azure incluem:

- Alta disponibilidade integrada sem necessidade de balanceadores de carga extra

- Suporte para implantação de zonas de disponibilidade para maior disponibilidade

- Sem custo extra para implantação em várias zonas de disponibilidade

Conversão de endereços de rede (NAT)

Todos os SKUs suportam:

- NAT de origem (SNAT): Todos os endereços IP de tráfego de rede virtual de saída são convertidos para o IP público do Firewall do Azure

- NAT de destino (DNAT): O tráfego de entrada da rede da Internet para o endereço IP público do firewall é traduzido e filtrado para endereços IP privados

Gestão e acompanhamento

Todos os SKUs incluem:

- Integração do Azure Monitor: todos os eventos são integrados com o Azure Monitor para registo e monitorização

- Pasta de Trabalho do Firewall do Azure: tela flexível para análise de dados do Firewall do Azure

- Gerenciamento central: Suporte para o Gerenciador de Firewall do Azure

- Análise de políticas: gerenciamento e análise de regras ao longo do tempo

- Integração de DevOps: suporte a REST/PowerShell/CLI/templates/Terraform

Conformidade e certificações

Todos os SKUs são:

- Compatível com PCI (Payment Card Industry)

- Compatível com Controles de Organização de Serviços (SOC)

- Em conformidade com a Organização Internacional de Normalização (ISO)

O Premium também fornece conformidade com PCI DSS para ambientes de processamento de pagamentos.