Guia do administrador: Configurações personalizadas para o cliente de rotulagem unificada da Proteção de Informações do Azure

Nota

Você está procurando por Microsoft Purview Information Protection, anteriormente Microsoft Information Protection (MIP)?

O suplemento Proteção de Informações do Azure foi retirado e substituído por rótulos incorporados aos seus aplicativos e serviços do Microsoft 365. Saiba mais sobre o status de suporte de outros componentes da Proteção de Informações do Azure.

O novo cliente Microsoft Information Protection (sem o suplemento) está atualmente em pré-visualização e agendado para disponibilidade geral.

Use as informações a seguir para configurações avançadas necessárias para cenários ou usuários específicos ao gerenciar o cliente de etiquetagem unificada AIP.

Nota

Essas configurações exigem a edição do registro ou a especificação de configurações avançadas. As configurações avançadas usam Security & Compliance Center PowerShell.

Definindo configurações avançadas para o cliente via PowerShell

Use Security & Compliance PowerShell para definir configurações avançadas para personalizar políticas e rótulos de rótulos.

Em ambos os casos, depois de se conectar ao PowerShell de Segurança e Conformidade, especifique o parâmetro AdvancedSettings com a identidade (nome ou GUID) da política ou rótulo, com pares chave/valor em uma tabela de hash.

Para remover uma configuração avançada, use a mesma sintaxe do parâmetro AdvancedSettings , mas especifique um valor de cadeia de caracteres nulo.

Importante

Não use espaços em branco nos valores da cadeia de caracteres. Cadeias de caracteres brancas nesses valores de cadeia de caracteres impedirão que seus rótulos sejam aplicados.

Para obter mais informações, consulte:

- Sintaxe das configurações avançadas da política de rótulo

- Rotular sintaxe de configurações avançadas

- Verificar as suas definições avançadas atuais

- Exemplos para definir configurações avançadas

- Especificando a política ou a identidade do rótulo

- Ordem de precedência - como as configurações conflitantes são resolvidas

- Referências de configuração avançadas

Sintaxe das configurações avançadas da política de rótulo

Um exemplo de uma configuração avançada de política de rótulo é a configuração para exibir a barra de Proteção de Informações em aplicativos do Office.

Para um único valor de cadeia de caracteres, use a seguinte sintaxe:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key="value1,value2"}

Para um valor de cadeia de caracteres múltiplo para a mesma chave, use a seguinte sintaxe:

Set-LabelPolicy -Identity <PolicyName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Rotular sintaxe de configurações avançadas

Um exemplo de uma configuração avançada de rótulo é a configuração para especificar uma cor de rótulo.

Para um único valor de cadeia de caracteres, use a seguinte sintaxe:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key="value1,value2"}

Para um valor de cadeia de caracteres múltiplo para a mesma chave, use a seguinte sintaxe:

Set-Label -Identity <LabelGUIDorName> -AdvancedSettings @{Key=ConvertTo-Json("value1", "value2")}

Verificar as suas definições avançadas atuais

Para verificar as configurações avançadas atuais em vigor, execute os seguintes comandos:

Para verificar as configurações avançadas da política de rótulos, use a seguinte sintaxe:

Para uma política de rótulo chamada Global:

(Get-LabelPolicy -Identity Global).settings

Para verificar as configurações avançadas do rótulo, use a seguinte sintaxe:

Para um rótulo chamado Público:

(Get-Label -Identity Public).settings

Exemplos para definir configurações avançadas

Exemplo 1: Definir uma configuração avançada de política de rótulo para um único valor de cadeia de caracteres:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Exemplo 2: Defina uma configuração avançada de rótulo para um único valor de cadeia de caracteres:

Set-Label -Identity Internal -AdvancedSettings @{smimesign="true"}

Exemplo 3: Defina uma configuração avançada de rótulo para vários valores de cadeia de caracteres:

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Exemplo 4: Remova uma configuração avançada de política de rótulo especificando um valor de cadeia de caracteres nulo:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions=""}

Especificando a política ou a identidade do rótulo

Localizar o nome da política de rótulo para o parâmetro Identidade do PowerShell é simples porque há apenas um nome de política no portal de conformidade do Microsoft Purview.

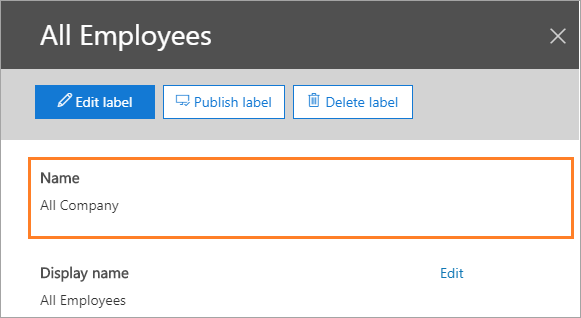

No entanto, para rótulos, o portal de conformidade do Microsoft Purview mostra um valor de Nome e Nome para exibição. Em alguns casos, esses valores serão os mesmos, mas podem ser diferentes. Para definir configurações avançadas para rótulos, use o valor Name .

Por exemplo, para identificar o rótulo na imagem a seguir, use a seguinte sintaxe no comando do PowerShell: -Identity "All Company":

Se você preferir especificar o GUID do rótulo, esse valor não será mostrado no portal de conformidade do Microsoft Purview. Use o comando Get-Label para localizar esse valor, da seguinte maneira:

Get-Label | Format-Table -Property DisplayName, Name, Guid

Para obter mais informações sobre nomes de rótulos e nomes para exibição:

Nome é o nome original da etiqueta e é único em todas as suas etiquetas.

Esse valor permanece o mesmo, mesmo que você tenha alterado o nome do rótulo posteriormente. Para rótulos de confidencialidade que foram migrados da Proteção de Informações do Azure, você pode ver a ID de rótulo original do portal do Azure.

Nome para exibição é o nome exibido atualmente aos usuários para o rótulo e não precisa ser exclusivo em todos os rótulos.

Por exemplo, você pode ter um nome de exibição de Todos os funcionários para uma subetiqueta sob o rótulo Confidencial e outro nome de exibição de Todos os funcionários para uma subetiqueta sob o rótulo Altamente confidencial . Esses subrótulos exibem o mesmo nome, mas não são o mesmo rótulo e têm configurações diferentes.

Ordem de precedência - como as configurações conflitantes são resolvidas

Você pode usar o portal de conformidade do Microsoft Purview para definir as seguintes configurações de política de rótulo:

Aplique esse rótulo por padrão a documentos e e-mails

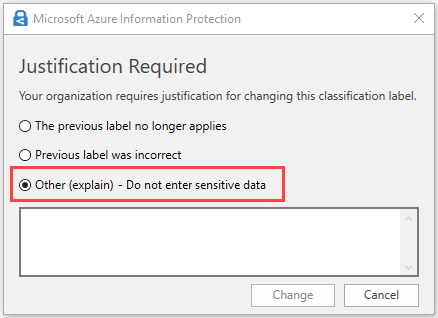

Os utilizadores devem apresentar uma justificação para remover um rótulo ou um rótulo de classificação inferior

Exigir que os usuários apliquem um rótulo ao e-mail ou documento

Fornecer aos usuários um link para uma página de ajuda personalizada

Quando mais de uma política de rótulo é configurada para um usuário, cada uma com configurações de diretiva potencialmente diferentes, a última configuração de política é aplicada de acordo com a ordem das políticas no portal de conformidade do Microsoft Purview. Para obter mais informações, consulte Prioridade da política de rótulo (questões de ordem)

As configurações avançadas da política de rótulo são aplicadas usando a mesma lógica, usando a última configuração de política.

Referências de configuração avançadas

As seções a seguir as configurações avançadas disponíveis para políticas de rótulos e rótulos:

- Referência de configuração avançada por recurso

- Referência de configuração avançada da política de rótulos

- Referência de configuração avançada do rótulo

Referência de configuração avançada por recurso

As seções a seguir listam as configurações avançadas descritas nesta página por integração de produtos e recursos:

Referência de configuração avançada da política de rótulos

Use o parâmetro AdvancedSettings com New-LabelPolicy e Set-LabelPolicy para definir as seguintes configurações:

Referência de configuração avançada do rótulo

Use o parâmetro AdvancedSettings com New-Label e Set-Label.

| Definição | Cenário e instruções |

|---|---|

| Cor | Especifique uma cor para o rótulo |

| customPropertiesByLabel | Aplicar uma propriedade personalizada quando um rótulo é aplicado |

| DefaultSubLabelId | Especificar um subrótulo padrão para um rótulo pai |

| labelByCustomProperties | Migrar etiquetas de Ilhas Seguras e outras soluções de etiquetagem |

| SMimeEncrypt | Configurar um rótulo para aplicar proteção S/MIME no Outlook |

| SMimeSign | Configurar um rótulo para aplicar proteção S/MIME no Outlook |

Ocultar a opção do menu Classificar e Proteger no Explorador de Ficheiros do Windows

Para ocultar a opção de menu Classificar e Proteger no Explorador de Arquivos do Windows, crie o seguinte nome de valor DWORD (com quaisquer dados de valor):

HKEY_CLASSES_ROOT\AllFilesystemObjects\shell\Microsoft.Azip.RightClick\LegacyDisable

Para obter mais informações, consulte Usando o Explorador de Arquivos para classificar arquivos.

Exibir a barra de Proteção de Informações em aplicativos do Office

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Por padrão, os usuários devem selecionar a opção Mostrar barra no botão Sensibilidade para exibir a barra de proteção de informações nos aplicativos do Office. Use a chave HideBarByDefault e defina o valor como False para exibir automaticamente essa barra para os usuários, para que eles possam selecionar rótulos na barra ou no botão.

Para a política de rótulo selecionada, especifique as seguintes cadeias de caracteres:

Chave: HideBarByDefault

Valor: Falso

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{HideBarByDefault="False"}

Isentar mensagens do Outlook da rotulagem obrigatória

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Por padrão, quando você ativa a configuração de política de rótulo de Todos os documentos e e-mails devem ter um rótulo, todos os documentos salvos e e-mails enviados devem ter um rótulo aplicado. Quando você define a seguinte configuração avançada, a configuração de política se aplica somente a documentos do Office e não a mensagens do Outlook.

Para a política de rótulo selecionada, especifique as seguintes cadeias de caracteres:

Chave: DisableMandatoryInOutlook

Valor: Verdadeiro

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{DisableMandatoryInOutlook="True"}

Habilitar a classificação recomendada no Outlook

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Quando você configura um rótulo para classificação recomendada, os usuários são solicitados a aceitar ou descartar o rótulo recomendado no Word, Excel e PowerPoint. Essa configuração estende essa recomendação de rótulo para também ser exibida no Outlook.

Para a política de rótulo selecionada, especifique as seguintes cadeias de caracteres:

Chave: OutlookRecommendationEnabled

Valor: Verdadeiro

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookRecommendationEnabled="True"}

Ativar a remoção da proteção de arquivos compactados

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Quando você define essa configuração, o cmdlet do PowerShell Set-AIPFileLabel é habilitado para permitir a remoção da proteção de arquivos PST, rar e 7zip.

Chave: EnableContainerSupport

Valor: Verdadeiro

Exemplo de comando do PowerShell onde sua política está habilitada:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableContainerSupport="True"}

Definir um rótulo padrão diferente para o Outlook

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Quando você define essa configuração, o Outlook não aplica o rótulo padrão que está configurado como uma configuração de política para a opção Aplicar esse rótulo por padrão a documentos e emails. Em vez disso, o Outlook pode aplicar um rótulo padrão diferente ou nenhum rótulo.

Para a política de rótulo selecionada, especifique as seguintes cadeias de caracteres:

Chave: OutlookDefaultLabel

Valor: <GUID> do rótulo ou Nenhum

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookDefaultLabel="None"}

Alterar os tipos de ficheiro a proteger

Essas configurações usam uma configuração avançada de política que você deve configurar usando o PowerShell do Centro de Conformidade de Segurança e Conformidade.

Por padrão, o cliente de rotulagem unificada da Proteção de Informações do Azure protege todos os tipos de arquivo e o mecanismo de varredura do cliente protege apenas tipos de arquivo do Office e arquivos PDF.

Você pode alterar esse comportamento padrão para uma política de rótulo selecionada, especificando uma das seguintes opções:

PFileSupportedExtension

Chave: PFileSupportedExtensions

Valor: <valor da cadeia de caracteres>

Use a tabela a seguir para identificar o valor da cadeia de caracteres a ser especificado:

| Valor da cadeia de caracteres | Cliente | Scanner |

|---|---|---|

| * | Valor padrão: aplicar proteção a todos os tipos de arquivo | Aplicar proteção a todos os tipos de arquivo |

| ConvertTo-Json(".jpg", ".png") | Além dos tipos de arquivo do Office e dos arquivos PDF, aplique proteção às extensões de nome de arquivo especificadas | Além dos tipos de arquivo do Office e dos arquivos PDF, aplique proteção às extensões de nome de arquivo especificadas |

Exemplo 1: Comando do PowerShell para o mecanismo de varredura proteger todos os tipos de arquivo, onde sua política de rótulo é chamada "Scanner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions="*"}

Exemplo 2: Comando do PowerShell para o mecanismo de varredura proteger arquivos .txt e arquivos .csv, além de arquivos do Office e arquivos PDF, onde sua política de rótulo é chamada "Scanner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{PFileSupportedExtensions=ConvertTo-Json(".txt", ".csv")}

Com essa configuração, você pode alterar quais tipos de arquivo são protegidos, mas não pode alterar o nível de proteção padrão de nativo para genérico. Por exemplo, para usuários que executam o cliente de rotulagem unificada, você pode alterar a configuração padrão para que apenas arquivos do Office e arquivos PDF sejam protegidos em vez de todos os tipos de arquivo. Mas você não pode alterar esses tipos de arquivo para serem protegidos genericamente com uma extensão de nome de arquivo .pfile.

AdicionalPPrefixExtensions

O cliente de etiquetagem unificada suporta a alteração <de EXT.> PFILE para P<EXT> usando a propriedade avançada, AdditionalPPrefixExtensions. Essa propriedade avançada é suportada pelo Explorador de Arquivos, PowerShell e pelo scanner. Todas as aplicações têm um comportamento semelhante.

Chave: AdditionalPPrefixExtensions

Valor: <valor da cadeia de caracteres>

Use a tabela a seguir para identificar o valor da cadeia de caracteres a ser especificado:

| Valor da cadeia de caracteres | Cliente e Scanner |

|---|---|

| * | Todas as extensões PFile tornam-se P<EXT> |

| <valor nulo> | O valor padrão se comporta como o valor de proteção padrão. |

| ConvertTo-Json(".dwg", ".zip") | Além da lista anterior, ".dwg" e ".zip" tornam-se P<EXT> |

Com essa configuração, as seguintes extensões sempre se tornam P<EXT:> ".txt", ".xml", ".bmp", ".jt", ".jpg", ".jpeg", ".jpe", ".jif", ".jfif", ".jfi", ".png", ".tif", ".tiff", ".gif"). Exclusão notável é que "ptxt" não se torna "txt.pfile".

AdditionalPPrefixExtensions só funciona se a proteção de PFiles com a propriedade avançada - PFileSupportedExtension estiver ativada.

Exemplo 1: Comando do PowerShell para se comportar como o comportamento padrão em que Protect ".dwg" se torna ".dwg.pfile":

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =""}

Exemplo 2: Comando do PowerShell para alterar todas as extensões PFile de proteção genérica (dwg.pfile) para proteção nativa (.pdwg) quando os arquivos estiverem protegidos:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions ="*"}

Exemplo 3: Comando do PowerShell para alterar ".dwg" para ".pdwg" ao usar este serviço proteger este arquivo:

Set-LabelPolicy -AdvancedSettings @{ AdditionalPPrefixExtensions =ConvertTo-Json(".dwg")}

Remova "Agora não" para documentos quando você usa etiquetagem obrigatória

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Quando você usa a configuração de política de rótulo de Todos os documentos e emails devem ter um rótulo, os usuários são solicitados a selecionar um rótulo quando salvam um documento do Office pela primeira vez e quando enviam um email do Outlook.

Para documentos, os usuários podem selecionar Não agora para descartar temporariamente o prompt para selecionar um rótulo e retornar ao documento. No entanto, eles não podem fechar o documento salvo sem rotulá-lo.

Quando você define a configuração PostponeMandatoryBeforeSave , a opção Não agora é removida, para que os usuários devem selecionar um rótulo quando o documento é salvo pela primeira vez.

Gorjeta

A configuração PostponeMandatoryBeforeSave também garante que os documentos compartilhados sejam rotulados antes de serem enviados por e-mail.

Por padrão, mesmo que você tenha Todos os documentos e e-mails devem ter um rótulo habilitado em sua política, os usuários só são promovidos para rotular arquivos anexados a e-mails de dentro do Outlook.

Para a política de rótulo selecionada, especifique as seguintes cadeias de caracteres:

Chave: PostponeMandatoryBeforeSave

Valor: Falso

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{PostponeMandatoryBeforeSave="False"}

Remover cabeçalhos e rodapés de outras soluções de etiquetagem

Essa configuração usa configurações avançadas de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Existem dois métodos para remover classificações de outras soluções de rotulagem:

| Definição | Descrição |

|---|---|

| WordShapeNameToRemove | Remove qualquer forma de documentos do Word em que o nome da forma corresponda ao nome conforme definido na propriedade avançada WordShapeNameToRemover . Para obter mais informações, consulte Usar a propriedade avançada WordShapeNameToRemove . |

| RemoveExternalContentMarkingInApp ExternalContentMarkingToRemove |

Permite remover ou substituir cabeçalhos ou rodapés baseados em texto de documentos do Word, Excel e PowerPoint. Para mais informações, consulte: - Use a propriedade avançada RemoveExternalContentMarkingInApp - Como configurar ExternalContentMarkingToRemove. |

Use a propriedade avançada WordShapeNameToRemove

A propriedade avançada WordShapeNameToRemove é suportada a partir da versão 2.6.101.0 e superior

Esta definição permite-lhe remover ou substituir etiquetas baseadas em formas de documentos do Word quando essas marcações visuais tiverem sido aplicadas por outra solução de etiquetagem. Por exemplo, a forma contém o nome de um rótulo antigo que você migrou agora para rótulos de sensibilidade para usar um novo nome de rótulo e sua própria forma.

Para usar essa propriedade avançada, você precisará localizar o nome da forma no documento do Word e, em seguida, defini-los na lista de propriedades avançadas WordShapeNameToRemove de formas. O serviço removerá qualquer forma no Word que comece com um nome definido na lista de formas nesta propriedade avançada.

Evite remover formas que contenham o texto que você deseja ignorar, definindo o nome de todas as formas a serem removidas e evite verificar o texto em todas as formas, que é um processo que consome muitos recursos.

Nota

No Microsoft Word, as formas podem ser removidas definindo o nome das formas ou pelo seu texto, mas não ambos. Se a propriedade WordShapeNameToRemove for definida, todas as configurações definidas pelo valor ExternalContentMarkingToRemove serão ignoradas.

Para encontrar o nome da forma que está a utilizar e pretende excluir:

No Word, exiba o painel Seleção: guia >Página Inicial grupo Edição> Selecione a opção> Painel de Seleção.

Selecione a forma na página que deseja marcar para remoção. O nome da forma marcada agora está realçado no painel Seleção .

Use o nome da forma para especificar um valor de cadeia de caracteres para a chave WordShapeNameToRemove .

Exemplo: O nome da forma é dc. Para remover a forma com este nome, especifique o valor: dc.

Chave: WordShapeNameToRemove

Valor: <Nome da forma do Word>

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{WordShapeNameToRemove="dc"}

Quando tiver mais do que uma forma do Word para remover, especifique quantos valores tiver formas para remover.

Use a propriedade avançada RemoveExternalContentMarkingInApp

Essa configuração permite remover ou substituir cabeçalhos ou rodapés baseados em texto de documentos quando essas marcações visuais tiverem sido aplicadas por outra solução de rotulagem. Por exemplo, o rodapé antigo contém o nome de um rótulo antigo que você migrou agora para rótulos de sensibilidade para usar um novo nome de rótulo e seu próprio rodapé.

Quando o cliente de rotulagem unificada obtém essa configuração em sua política, os cabeçalhos e rodapés antigos são removidos ou substituídos quando o documento é aberto no aplicativo do Office e qualquer rótulo de confidencialidade é aplicado ao documento.

Essa configuração não é suportada para o Outlook e esteja ciente de que, quando você a usa com o Word, Excel e PowerPoint, ela pode afetar negativamente o desempenho desses aplicativos para os usuários. A configuração permite definir definições por aplicação, por exemplo, procurar texto nos cabeçalhos e rodapés de documentos do Word, mas não folhas de cálculo do Excel ou apresentações do PowerPoint.

Como a correspondência de padrões afeta o desempenho dos usuários, recomendamos que você limite os tipos de aplicativos do Office (Word, EXcel, PowerPoint) apenas àqueles que precisam ser pesquisados. Para a política de rótulo selecionada, especifique as seguintes cadeias de caracteres:

Chave: RemoveExternalContentMarkingInApp

Valor: <Tipos de aplicativo do Office WXP>

Exemplos:

Para pesquisar apenas documentos do Word, especifique W.

Para pesquisar documentos do Word e apresentações do PowerPoint, especifique WP.

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInApp="WX"}

Em seguida, você precisa de pelo menos uma configuração de cliente mais avançada, ExternalContentMarkingToRemove, para especificar o conteúdo do cabeçalho ou rodapé e como removê-los ou substituí-los.

Como configurar ExternalContentMarkingToRemove

Ao especificar o valor da cadeia de caracteres para a chave ExternalContentMarkingToRemover , você tem três opções que usam expressões regulares. Para cada um desses cenários, use a sintaxe mostrada na coluna Valor de exemplo na tabela a seguir:

| Opção | Exemplo de descrição | Valor de exemplo |

|---|---|---|

| Correspondência parcial para remover tudo no cabeçalho ou rodapé | Seus cabeçalhos ou rodapés contêm a cadeia de caracteres TEXT TO REMOVE e você deseja remover completamente esses cabeçalhos ou rodapés. | *TEXT* |

| Correspondência completa para remover apenas palavras específicas no cabeçalho ou rodapé | Seus cabeçalhos ou rodapés contêm a cadeia de caracteres TEXT TO REMOVE e você deseja remover somente a palavra TEXT , deixando a cadeia de caracteres de cabeçalho ou rodapé como TO REMOVE. | TEXT |

| Correspondência completa para remover tudo no cabeçalho ou rodapé | Seus cabeçalhos ou rodapés têm a cadeia de caracteres TEXT TO REMOVE. Você deseja remover cabeçalhos ou rodapés que tenham exatamente essa cadeia de caracteres. | ^TEXT TO REMOVE$ |

A correspondência de padrão para a cadeia de caracteres especificada não diferencia maiúsculas de minúsculas. O comprimento máximo da cadeia de caracteres é de 255 caracteres e não pode incluir espaços em branco.

Como alguns documentos podem incluir caracteres invisíveis ou diferentes tipos de espaços ou guias, a cadeia de caracteres especificada para uma frase ou frase pode não ser detetada. Sempre que possível, especifique uma única palavra distintiva para o valor e certifique-se de testar os resultados antes de implantar na produção.

Para a mesma política de rótulo, especifique as seguintes cadeias de caracteres:

Chave: ExternalContentMarkingToRemove

Valor: <string a ser correspondido, definido como expressão regular>

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove="*TEXT*"}

Para obter mais informações, consulte:

Cabeçalhos ou rodapés de várias linhas

Se um texto de cabeçalho ou rodapé for mais do que uma única linha, crie uma chave e um valor para cada linha. Por exemplo, se você tiver o seguinte rodapé com duas linhas:

O ficheiro é classificado como Confidencial

Rótulo aplicado manualmente

Para remover esse rodapé de várias linhas, crie as duas entradas a seguir para a mesma política de rótulo:

- Chave: ExternalContentMarkingToRemove

- Valor chave 1: *Confidencial*

- Valor chave 2: *Rótulo aplicado*

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ExternalContentMarkingToRemove=ConvertTo-Json("Confidential","Label applied")}

Otimização para PowerPoint

Os cabeçalhos e rodapés no PowerPoint são implementados como formas. Para os tipos de forma msoTextBox, msoTextEffect, msoPlaceholder e msoAutoShape , as seguintes configurações avançadas fornecem otimizações adicionais:

Além disso, o PowerPointRemoveAllShapesByShapeName pode remover qualquer tipo de forma, com base no nome da forma.

Para obter mais informações, consulte Localizar o nome da forma que você está usando como cabeçalho ou rodapé.

Evite remover formas do PowerPoint que contenham texto especificado e não sejam cabeçalhos/rodapés

Para evitar remover formas que contêm o texto que você especificou, mas não são cabeçalhos ou rodapés, use uma configuração de cliente avançada adicional chamada PowerPointShapeNameToRemove.

Também recomendamos o uso dessa configuração para evitar verificar o texto em todas as formas, o que consome muitos recursos.

Se você não especificar essa configuração de cliente avançada adicional e o PowerPoint estiver incluído no valor da chave RemoveExternalContentMarkingInApp , todas as formas serão verificadas para o texto especificado no valor ExternalContentMarkingToRemove .

Se esse valor for especificado, somente as formas que atendem aos critérios de nome da forma e também têm texto que corresponde à cadeia de caracteres fornecida com ExternalContentMarkingToRemove serão removidas.

Por exemplo:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Estenda a remoção de marcação externa para layouts personalizados

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Por padrão, a lógica usada para remover marcações de conteúdo externo ignora layouts personalizados configurados no PowerPoint. Para estender essa lógica para layouts personalizados, defina a propriedade avançada RemoveExternalMarkingFromCustomLayouts como True.

Chave: RemoveExternalMarkingFromCustomLayouts

Valor: Verdadeiro

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Remover todas as formas de um nome de forma específico

Se estiver a utilizar esquemas personalizados do PowerPoint e pretender remover todas as formas de um nome de forma específico dos seus cabeçalhos e rodapés, utilize a definição avançada PowerPointRemoveAllShapesByShapeName , com o nome da forma que pretende remover.

Usar a configuração PowerPointRemoveAllShapesByShapeName ignora o texto dentro de suas formas e, em vez disso, usa o nome da forma para identificar as formas que você deseja remover.

Por exemplo:

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointRemoveAllShapesByShapeName="Arrow: Right"}

Para obter mais informações, consulte:

- Localizar o nome da forma que está a utilizar como cabeçalho ou rodapé

- Remover a marcação de conteúdo externo de layouts personalizados no PowerPoint

Localizar o nome da forma que está a utilizar como cabeçalho ou rodapé

No PowerPoint, exiba o painel Seleção: guia Formatar> Grupo >Organizar Painel de Seleção.

Selecione a forma no diapositivo que contém o cabeçalho ou rodapé. O nome da forma selecionada agora está realçado no painel Seleção .

Use o nome da forma para especificar um valor de cadeia de caracteres para a chave PowerPointShapeNameToRemove .

Exemplo: O nome da forma é fc. Para remover a forma com este nome, especifique o valor: fc.

Chave: PowerPointShapeNameToRemove

Valor: <nome da forma do PowerPoint>

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{PowerPointShapeNameToRemove="fc"}

Quando tiver mais do que uma forma do PowerPoint para remover, especifique quantos valores tiver formas para remover.

Por padrão, apenas os slides principais são verificados quanto a cabeçalhos e rodapés. Para estender essa pesquisa a todos os slides, que é um processo que consome muito mais recursos, use uma configuração de cliente avançada adicional chamada RemoveExternalContentMarkingInAllSlides:

Chave: RemoveExternalContentMarkingInAllSlides

Valor: Verdadeiro

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalContentMarkingInAllSlides="True"}

Remover a marcação de conteúdo externo de layouts personalizados no PowerPoint

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Por padrão, a lógica usada para remover marcações de conteúdo externo ignora layouts personalizados configurados no PowerPoint. Para estender essa lógica para layouts personalizados, defina a propriedade avançada RemoveExternalMarkingFromCustomLayouts como True.

Chave: RemoveExternalMarkingFromCustomLayouts

Valor: Verdadeiro

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{RemoveExternalMarkingFromCustomLayouts="True"}

Desativar permissões personalizadas no Explorador de Ficheiros

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Por padrão, os usuários veem uma opção chamada Proteger com permissões personalizadas quando clicam com o botão direito do mouse no Explorador de Arquivos e escolhem Classificar e proteger. Esta opção permite-lhes definir as suas próprias definições de proteção que podem substituir quaisquer definições de proteção que possa ter incluído numa configuração de etiqueta. Os usuários também podem ver uma opção para remover a proteção. Quando você define essa configuração, os usuários não veem essas opções.

Para definir essa configuração avançada, insira as seguintes cadeias de caracteres para a política de rótulo selecionada:

Chave: EnableCustomPermissions

Valor: Falso

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissions="False"}

Para arquivos protegidos com permissões personalizadas, sempre exiba permissões personalizadas para usuários no Explorador de Arquivos

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Quando você define a configuração de cliente avançado para desativar as permissões personalizadas no Explorador de Arquivos, por padrão, os usuários não podem ver ou alterar as permissões personalizadas que já estão definidas em um documento protegido.

No entanto, há outra configuração de cliente avançada que você pode especificar para que, nesse cenário, os usuários possam ver e alterar permissões personalizadas para um documento protegido quando usarem o Explorador de Arquivos e clicarem com o botão direito do mouse no arquivo.

Para definir essa configuração avançada, insira as seguintes cadeias de caracteres para a política de rótulo selecionada:

Chave: EnableCustomPermissionsForCustomProtectedFiles

Valor: Verdadeiro

Exemplo de comando do PowerShell:

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableCustomPermissionsForCustomProtectedFiles="True"}

Para mensagens de e-mail com anexos, aplique um rótulo que corresponda à classificação mais alta desses anexos

Essa configuração usa configurações avançadas de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Essa configuração é para quando os usuários anexam documentos rotulados a um e-mail e não rotulam a mensagem de email em si. Nesse cenário, um rótulo é selecionado automaticamente para eles, com base nos rótulos de classificação que são aplicados aos anexos. O rótulo de classificação mais alta é selecionado.

O anexo deve ser um arquivo físico e não pode ser um link para um arquivo (por exemplo, um link para um arquivo no Microsoft SharePoint ou OneDrive).

Você pode definir essa configuração como Recomendado, para que os usuários sejam solicitados a aplicar o rótulo selecionado à mensagem de email. Os utilizadores podem então aceitar a recomendação ou descartá-la sem aplicar o rótulo. Ou, você pode definir essa configuração como Automático, onde o rótulo selecionado é aplicado automaticamente, mas os usuários podem remover o rótulo ou selecionar um rótulo diferente antes de enviar o e-mail. Ambos os cenários suportam uma mensagem personalizada.

Nota

Quando o anexo com o rótulo de classificação mais alta é configurado para proteção com a configuração de permissões definidas pelo usuário:

- Quando as permissões definidas pelo usuário do rótulo incluem o Outlook (Não Encaminhar), esse rótulo é selecionado e a proteção Não Encaminhar é aplicada ao email.

- Quando as permissões definidas pelo usuário do rótulo são apenas para Word, Excel, PowerPoint e Explorador de Arquivos, esse rótulo não é aplicado à mensagem de email e a proteção também não.

Para definir essa configuração avançada, insira as seguintes cadeias de caracteres para a política de rótulo selecionada:

Chave 1: AttachmentAction

Valor chave 1: Recomendado ou automático

Chave 2 (opcional): AttachmentActionTip

Valor chave 2: "<dica> de ferramenta personalizada"

A dica de ferramenta personalizada opcional suporta apenas um único idioma. Se essa configuração não for especificada, as seguintes mensagens serão exibidas para os usuários:

- Mensagem recomendada: Recomenda-se rotular este e-mail como <nome do rótulo>

- Mensagem automática: Este e-mail foi automaticamente rotulado como <nome da etiqueta>

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{AttachmentAction="Automatic"}

Adicionar "Comunicar um problema" aos utilizadores

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Quando você especifica a seguinte configuração avançada do cliente, os usuários veem uma opção Relatar um problema que podem selecionar na caixa de diálogo Cliente de Ajuda e Comentários . Especifique uma cadeia de caracteres HTTP para o link. Por exemplo, uma página da Web personalizada que você tem para os usuários relatarem problemas ou um endereço de e-mail que vai para o suporte técnico.

Para definir essa configuração avançada, insira as seguintes cadeias de caracteres para a política de rótulo selecionada:

Chave: ReportAnIssueLink

Valor: <cadeia de caracteres HTTP>

Exemplo de valor para um site: https://support.contoso.com

Exemplo de valor para um endereço de e-mail: mailto:helpdesk@contoso.com

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{ReportAnIssueLink="mailto:helpdesk@contoso.com"}

Implementar mensagens pop-up no Outlook que avisam, justifiquem ou bloqueiem o envio de e-mails

Essa configuração usa configurações avançadas de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Quando você cria e define as seguintes configurações avançadas de cliente, os usuários veem mensagens pop-up no Outlook que podem avisá-los antes de enviar um email, ou pedir-lhes para fornecer uma justificativa por que estão enviando um email, ou impedi-los de enviar um email para um dos seguintes cenários:

O e-mail ou anexo do e-mail tem um rótulo específico:

- O anexo pode ser qualquer tipo de ficheiro

O e-mail ou anexo do e-mail não tem um rótulo:

- O anexo pode ser um documento do Office ou um documento PDF

Quando essas condições são atendidas, o usuário vê uma mensagem pop-up com uma das seguintes ações:

| Tipo | Description |

|---|---|

| Advertir | O usuário pode confirmar e enviar, ou cancelar. |

| Justificar | O usuário é solicitado a justificar (opções predefinidas ou forma livre), e o usuário pode enviar ou cancelar o e-mail. O texto de justificação é escrito no cabeçalho x do e-mail, para que possa ser lido por outros sistemas, como serviços de prevenção de perda de dados (DLP). |

| Bloquear | O usuário é impedido de enviar o e-mail enquanto a condição permanece. A mensagem inclui o motivo para bloquear o e-mail, para que o usuário possa resolver o problema. Por exemplo, remova destinatários específicos ou marque o e-mail. |

Quando as mensagens pop-up são para um rótulo específico, você pode configurar exceções para destinatários por nome de domínio.

Consulte o blog da comunidade de tecnologia Personalizando mensagens pop-up do Outlook para o cliente AIP UL para obter um exemplo passo a passo de como definir essas configurações.

Gorjeta

Para garantir que os pop-ups sejam exibidos mesmo quando os documentos são compartilhados de fora do Outlook (Compartilhamento > de Arquivos > Anexar uma cópia), configure também a configuração avançada PostponeMandatoryBeforeSave.

Para obter mais informações, consulte:

- Para implementar o aviso, justificar ou bloquear mensagens pop-up para rótulos específicos

- Para implementar o aviso, justificar ou bloquear mensagens pop-up para e-mails ou anexos que não têm um rótulo

Para implementar o aviso, justificar ou bloquear mensagens pop-up para rótulos específicos

Para a política selecionada, crie uma ou mais das seguintes configurações avançadas com as seguintes chaves. Para os valores, especifique um ou mais rótulos por seus GUIDs, cada um separado por uma vírgula.

Valor de exemplo para vários GUIDs de rótulo como uma cadeia de caracteres separada por vírgula:

dcf781ba-727f-4860-b3c1-73479e31912b,1ace2cc3-14bc-4142-9125-bf946a70542c,3e9df74d-3168-48af-8b11-037e3021813f

| Tipo de mensagem | Chave/Valor |

|---|---|

| Advertir | Chave: OutlookWarnUntrustedCollaborationLabel Valor: <GUIDs de rótulo, separados por vírgulas> |

| Justificar | Chave: OutlookJustifyUntrustedCollaborationLabel Valor: <GUIDs de rótulo, separados por vírgulas> |

| Bloquear | Chave: OutlookBlockUntrustedCollaborationLabel Valor: <GUIDs de rótulo, separados por vírgulas> |

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookWarnUntrustedCollaborationLabel="8faca7b8-8d20-48a3-8ea2-0f96310a848e,b6d21387-5d34-4dc8-90ae-049453cec5cf,bb48a6cb-44a8-49c3-9102-2d2b017dcead,74591a94-1e0e-4b5d-b947-62b70fc0f53a,6c375a97-2b9b-4ccd-9c5b-e24e4fd67f73"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyUntrustedCollaborationLabel="dc284177-b2ac-4c96-8d78-e3e1e960318f,d8bb73c3-399d-41c2-a08a-6f0642766e31,750e87d4-0e91-4367-be44-c9c24c9103b4,32133e19-ccbd-4ff1-9254-3a6464bf89fd,74348570-5f32-4df9-8a6b-e6259b74085b,3e8d34df-e004-45b5-ae3d-efdc4731df24"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockUntrustedCollaborationLabel="0eb351a6-0c2d-4c1d-a5f6-caa80c9bdeec,40e82af6-5dad-45ea-9c6a-6fe6d4f1626b"}

Para maior personalização, você também pode isentar nomes de domínio para mensagens pop-up configuradas para rótulos específicos.

Nota

As configurações avançadas nesta seção (OutlookWarnUntrustedCollaborationLabel, OutlookJustifyUntrustedCollaborationLabel e OutlookBlockUntrustedCollaborationLabel) são para quando um rótulo específico está em uso.

Para implementar mensagens pop-up padrão para conteúdo não labled , use a configuração avançada OutlookUnlabeledCollaborationAction . Para personalizar suas mensagens pop-up para conteúdo sem rótulo, use um arquivo .json para definir suas configurações avançadas.

Para obter mais informações, consulte Personalizar mensagens pop-up do Outlook.

Gorjeta

Para garantir que suas mensagens de bloqueio sejam exibidas conforme necessário, mesmo para um destinatário localizado dentro de uma lista de distribuição do Outlook, certifique-se de adicionar a configuração avançada EnableOutlookDistributionListExpansion .

Para isentar nomes de domínio para mensagens pop-up configuradas para rótulos específicos

Para os rótulos que você especificou com essas mensagens pop-up, você pode isentar nomes de domínio específicos para que os usuários não vejam as mensagens para destinatários que têm esse nome de domínio incluído em seus endereços de email. Neste caso, os e-mails são enviados sem interrupção. Para especificar vários domínios, adicione-os como uma única cadeia de caracteres, separados por vírgulas.

Uma configuração típica é exibir as mensagens pop-up apenas para destinatários externos à sua organização ou que não são parceiros autorizados para sua organização. Nesse caso, você especifica todos os domínios de email usados pela sua organização e pelos seus parceiros.

Para a mesma política de rótulo, crie as seguintes configurações avançadas de cliente e, para o valor, especifique um ou mais domínios, cada um separado por uma vírgula.

Valor de exemplo para vários domínios como uma cadeia de caracteres separada por vírgula: contoso.com,fabrikam.com,litware.com

| Tipo de mensagem | Chave/Valor |

|---|---|

| Advertir | Chave: OutlookWarnTrustedDomains Valor: <nomes de domínio, separados por vírgulas> |

| Justificar | Chave: OutlookJustifyTrustedDomains Valor: <nomes de domínio, separados por vírgulas> |

| Bloquear | Chave: OutlookBlockTrustedDomains Valor: <nomes de domínio, separados por vírgulas> |

Por exemplo, digamos que você tenha especificado a configuração de cliente avançado OutlookBlockUntrustedCollaborationLabel para o rótulo Confidencial \ Todos os Funcionários .

Agora você especifica a configuração de cliente avançada adicional de OutlookBlockTrustedDomains com contoso.com. Como resultado, um usuário pode enviar um e-mail para john@sales.contoso.com quando ele estiver rotulado como Confidencial \ Todos os funcionários, mas será impedido de enviar um e-mail com o mesmo rótulo para uma conta do Gmail.

Exemplo de comandos do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookBlockTrustedDomains="contoso.com"}

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookJustifyTrustedDomains="contoso.com,fabrikam.com,litware.com"}

Nota

Para garantir que suas mensagens de bloqueio sejam exibidas conforme necessário, mesmo para um destinatário localizado dentro de uma lista de distribuição do Outlook, certifique-se de adicionar a configuração avançada EnableOutlookDistributionListExpansion .

Para implementar o aviso, justificar ou bloquear mensagens pop-up para e-mails ou anexos que não têm um rótulo

Para a mesma política de rótulo, crie a seguinte configuração de cliente avançada com um dos seguintes valores:

| Tipo de mensagem | Chave/Valor |

|---|---|

| Advertir | Chave: OutlookUnlabeledCollaborationAction Valor: Avisar |

| Justificar | Chave: OutlookUnlabeledCollaborationAction Valor: Justificar |

| Bloquear | Chave: OutlookUnlabeledCollaborationAction Valor: Bloco |

| Desativar estas mensagens | Chave: OutlookUnlabeledCollaborationAction Valor: Desligado |

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationAction="Warn"}

Para mais personalização, consulte:

- Para definir extensões de nome de arquivo específicas para avisar, justificar ou bloquear mensagens pop-up para anexos de e-mail que não têm um rótulo

- Para especificar uma ação diferente para mensagens de email sem anexos

- Personalizar mensagens pop-up do Outlook

Para definir extensões de nome de arquivo específicas para avisar, justificar ou bloquear mensagens pop-up para anexos de e-mail que não têm um rótulo

Por padrão, as mensagens pop-up avisar, justificar ou bloquear aplicam-se a todos os documentos do Office e documentos PDF. Você pode refinar essa lista especificando quais extensões de nome de arquivo devem exibir as mensagens de aviso, justificação ou bloqueio com uma configuração avançada adicional e uma lista separada por vírgulas de extensões de nome de arquivo.

Valor de exemplo para várias extensões de nome de arquivo para definir como uma cadeia de caracteres separada por vírgula: .XLSX,.XLSM,.XLS,.XLTX,.XLTM,.DOCX,.DOCM,.DOC,.DOCX,.DOCM,.PPTX,.PPTM,.PPT,.PPTX,.PPTM

Neste exemplo, um documento PDF sem rótulo não resultará em avisar, justificar ou bloquear mensagens pop-up.

Para a mesma política de rótulo, insira as seguintes cadeias de caracteres:

Chave: OutlookOverrideUnlabeledCollaborationExtensions

Valor: <extensões de nome de arquivo para exibir mensagens, separadas por vírgulas>

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookOverrideUnlabeledCollaborationExtensions=".PPTX,.PPTM,.PPT,.PPTX,.PPTM"}

Para especificar uma ação diferente para mensagens de email sem anexos

Por padrão, o valor especificado para OutlookUnlabeledCollaborationAction para avisar, justificar ou bloquear mensagens pop-up se aplica a emails ou anexos que não têm um rótulo.

Você pode refinar essa configuração especificando outra configuração avançada para mensagens de email que não têm anexos.

Crie a seguinte configuração de cliente avançada com um dos seguintes valores:

| Tipo de mensagem | Chave/Valor |

|---|---|

| Advertir | Chave: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valor: Avisar |

| Justificar | Chave: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valor: Justificar |

| Bloquear | Chave: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valor: Bloco |

| Desativar estas mensagens | Chave: OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior Valor: Desligado |

Se você não especificar essa configuração de cliente, o valor especificado para OutlookUnlabeledCollaborationAction será usado para mensagens de email sem rótulo sem anexos, bem como mensagens de email sem rótulo com anexos.

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{OutlookUnlabeledCollaborationActionOverrideMailBodyBehavior="Warn"}

Expandir listas de distribuição do Outlook ao procurar destinatários de email

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Para estender o suporte de outras configurações avançadas para destinatários dentro de listas de distribuição do Outlook, defina a configuração avançada EnableOutlookDistributionListExpansion como true.

- Chave: EnableOutlookDistributionListExpansion

- Valor: verdadeiro

Por exemplo, se você configurou as configurações avançadas OutlookBlockTrustedDomains, OutlookBlockUntrustedCollaborationLabel e, em seguida, também define a configuração EnableOutlookDistributionListExpansion , o Outlook está habilitado para expandir a lista de distribuição para garantir que uma mensagem de bloqueio apareça conforme necessário.

O tempo limite padrão para expandir a lista de distribuição é de 2000 milissegundos.

Para modificar esse tempo limite, crie a seguinte configuração avançada para a política selecionada:

- Chave: OutlookGetEmailAddressesTimeOutMSProperty

- Valor: Inteiro, em milissegundos

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{

EnableOutlookDistributionListExpansion="true"

OutlookGetEmailAddressesTimeOutMSProperty="3000"

}

Impedir que os dados de auditoria sejam enviados para o AIP e a análise do Microsoft 365

Por padrão, o cliente de rotulagem unificada da Proteção de Informações do Azure dá suporte a relatórios centrais e envia seus dados de auditoria para:

- Análise da Proteção de Informações do Azure, se você configurou um espaço de trabalho do Log Analytics

- Microsoft 365, onde você pode visualizá-los no Activity Explorer

Para alterar esse comportamento, para que os dados de auditoria não sejam enviados, faça o seguinte:

Adicione a seguinte configuração avançada de política usando o PowerShell do Security & Compliance Center:

Chave: EnableAudit

Valor: Falso

Por exemplo, se a sua política de etiquetas se chamar "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableAudit="False"}Nota

Por padrão, essa configuração avançada não está presente na política e os logs de auditoria são enviados.

Em todas as máquinas cliente do Azure Information Protection, exclua a seguinte pasta: %localappdata%\Microsoft\MSIP\mip

Para permitir que o cliente envie dados de log de auditoria novamente, altere o valor da configuração avançada para True. Não é necessário criar manualmente a pasta %localappdata%\Microsoft\MSIP\mip novamente nas máquinas cliente.

Enviar correspondências de tipo de informação para a análise da Proteção de Informações do Azure

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Por padrão, o cliente de rotulagem unificada não envia correspondências de conteúdo para tipos de informações confidenciais para a análise da Proteção de Informações do Azure. Para obter mais informações sobre essas informações adicionais que podem ser enviadas, consulte a seção Correspondências de conteúdo para análise mais profunda da documentação central de relatórios.

Para enviar correspondências de conteúdo quando tipos de informações confidenciais são enviados, crie a seguinte configuração avançada de cliente em uma política de rótulo:

Chave: LogMatchedContent

Valor: Verdadeiro

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{LogMatchedContent="True"}

Limite o consumo de CPU

A partir da versão 2.7.x.x do scanner, recomendamos limitar o consumo de CPU usando as seguintes configurações avançadas de ScannerMaxCPU e ScannerMinCPU .

Importante

Quando a seguinte política de limitação de thread está em uso, as configurações avançadas de ScannerMaxCPU e ScannerMinCPU são ignoradas. Para limitar o consumo de CPU usando as configurações avançadas do ScannerMaxCPU e do ScannerMinCPU , cancele o uso de políticas que limitam o número de threads.

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Para limitar o consumo de CPU na máquina do scanner, é gerenciável criando duas configurações avançadas:

ScannerMaxCPU:

Definido como 100 por padrão, o que significa que não há limite de consumo máximo de CPU. Nesse caso, o processo do scanner tentará usar todo o tempo de CPU disponível para maximizar suas taxas de digitalização.

Se você definir ScannerMaxCPU para menos de 100, o scanner monitorará o consumo da CPU nos últimos 30 minutos. Se a CPU média ultrapassou o limite definido, começará a reduzir o número de threads alocados para novos arquivos.

O limite no número de threads continuará enquanto o consumo de CPU for maior do que o limite definido para ScannerMaxCPU.

ScannerMinCPU:

Verificado apenas se ScannerMaxCPU não é igual a 100 e não pode ser definido como um número superior ao valor ScannerMaxCPU . Recomendamos manter ScannerMinCPU definido pelo menos 15 pontos abaixo do valor de ScannerMaxCPU.

Definido como 50 por padrão, o que significa que, se o consumo de CPU nos últimos 30 minutos for inferior a esse valor, o mecanismo de varredura começará a adicionar novos threads para verificar mais arquivos em paralelo, até que o consumo de CPU atinja o nível definido para ScannerMaxCPU-15.

Limitar o número de threads usados pelo scanner

Importante

Quando a seguinte política de limitação de thread está em uso, as configurações avançadas de ScannerMaxCPU e ScannerMinCPU são ignoradas. Para limitar o consumo de CPU usando as configurações avançadas do ScannerMaxCPU e do ScannerMinCPU, cancele o uso de políticas que limitam o número de threads.

Essa configuração usa uma configuração avançada de política que você deve configurar usando o PowerShell do Security & Compliance Center.

Por padrão, o mecanismo de varredura usa todos os recursos de processador disponíveis no computador que executa o serviço de varredura. Se você precisar limitar o consumo da CPU enquanto esse serviço estiver verificando, crie a seguinte configuração avançada em uma política de rótulo.

Para o valor, especifique o número de threads simultâneos que o mecanismo de varredura pode executar em paralelo. O mecanismo de varredura usa um thread separado para cada arquivo que examina, portanto, essa configuração de limitação também define o número de arquivos que podem ser verificados em paralelo.

Quando você configura o valor para teste pela primeira vez, recomendamos especificar 2 por núcleo e, em seguida, monitorar os resultados. Por exemplo, se você executar o scanner em um computador que tenha 4 núcleos, primeiro defina o valor como 8. Se necessário, aumente ou diminua esse número, de acordo com o desempenho resultante necessário para o computador do scanner e suas taxas de digitalização.

Chave: ScannerConcurrencyLevel

Valor: <número de threads simultâneos>

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Scanner":

Set-LabelPolicy -Identity Scanner -AdvancedSettings @{ScannerConcurrencyLevel="8"}

Migrar etiquetas de Ilhas Seguras e outras soluções de etiquetagem

Essa configuração usa uma configuração avançada de rótulo que você deve configurar usando o PowerShell do Centro de Conformidade e Segurança de Segurança.

Esta configuração não é compatível com ficheiros PDF protegidos que tenham uma extensão de nome de ficheiro .ppdf. Esses arquivos não podem ser abertos pelo cliente usando o Explorador de Arquivos ou o PowerShell.

Para documentos do Office rotulados por Ilhas Seguras, você pode rerotular esses documentos com um rótulo de confidencialidade usando um mapeamento definido. Você também usa esse método para reutilizar rótulos de outras soluções quando eles estão em documentos do Office.

Como resultado dessa opção de configuração, o novo rótulo de sensibilidade é aplicado pelo cliente de rotulagem unificada da Proteção de Informações do Azure da seguinte maneira:

Para documentos do Office: quando o documento é aberto na aplicação de ambiente de trabalho, a nova etiqueta de sensibilidade é apresentada como definida e é aplicada quando o documento é guardado.

Para PowerShell: Set-AIPFileLabel e Set-AIPFileClassificiation podem aplicar o novo rótulo de sensibilidade.

Para o Explorador de Arquivos: na caixa de diálogo Proteção de Informações do Azure, o novo rótulo de sensibilidade é mostrado, mas não está definido.

Essa configuração requer que você especifique uma configuração avançada chamada labelByCustomProperties para cada rótulo de sensibilidade que você deseja mapear para o rótulo antigo. Em seguida, para cada entrada, defina o valor usando a seguinte sintaxe:

[migration rule name],[Secure Islands custom property name],[Secure Islands metadata Regex value]

Especifique a sua escolha de um nome de regra de migração. Use um nome descritivo que o ajude a identificar como um ou mais rótulos de sua solução de rotulagem anterior devem ser mapeados para rótulo de sensibilidade.

Observe que essa configuração não remove o rótulo original do documento ou quaisquer marcações visuais no documento que o rótulo original possa ter aplicado. Para remover cabeçalhos e rodapés, consulte Remover cabeçalhos e rodapés de outras soluções de rotulagem.

Exemplos:

- Exemplo 1: Mapeamento um-para-um do mesmo nome de rótulo

- Exemplo 2: Mapeamento um-para-um para um nome de rótulo diferente

- Exemplo 3: Mapeamento muitos-para-um de nomes de rótulos

- Exemplo 4: Várias regras para o mesmo rótulo

Para personalização adicional, consulte:

- Estenda suas regras de migração de rótulos para e-mails

- Estender suas regras de migração de rótulo para propriedades do SharePoint

Nota

Se você estiver migrando de seus rótulos entre locatários, como após uma fusão de empresa, recomendamos que leia nossa postagem no blog sobre fusões e cisões para obter mais informações.

Exemplo 1: Mapeamento um-para-um do mesmo nome de rótulo

Requisito: Os documentos que têm um rótulo Ilhas Seguras de "Confidencial" devem ser rotulados novamente como "Confidenciais" pela Proteção de Informações do Azure.

Neste exemplo:

- O rótulo Ilhas Seguras é denominado Confidencial e armazenado na propriedade personalizada chamada Classificação.

A configuração avançada:

Chave: labelByCustomProperties

Valor: O rótulo das Ilhas Seguras é Confidencial, Classificação, Confidencial

Exemplo de comando do PowerShell, onde seu rótulo é chamado "Confidencial":

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Confidential,Classification,Confidential"}

Exemplo 2: Mapeamento um-para-um para um nome de rótulo diferente

Requisito: os documentos rotulados como "Sensíveis" pelas Ilhas Seguras devem ser rotulados novamente como "Altamente Confidenciais" pela Proteção de Informações do Azure.

Neste exemplo:

- O rótulo Ilhas Seguras é chamado Sensitive e armazenado na propriedade personalizada chamada Classification.

A configuração avançada:

Chave: labelByCustomProperties

Valor: O rótulo Ilhas Seguras é Sensível,Classificação,Sensível

Exemplo de comando do PowerShell, onde seu rótulo é chamado "Altamente confidencial":

Set-Label -Identity "Highly Confidential" -AdvancedSettings @{labelByCustomProperties="Secure Islands label is Sensitive,Classification,Sensitive"}

Exemplo 3: Mapeamento muitos-para-um de nomes de rótulos

Requisito: você tem dois rótulos de Ilhas Seguras que incluem a palavra "Interno" e deseja que os documentos que tenham qualquer um desses rótulos de Ilhas Seguras sejam rotulados novamente como "Geral" pelo cliente de rotulagem unificada da Proteção de Informações do Azure.

Neste exemplo:

- Os rótulos Ilhas Seguras incluem a palavra Interno e são armazenados na propriedade personalizada chamada Classificação.

A configuração avançada do cliente:

Chave: labelByCustomProperties

Valor: O rótulo Ilhas Seguras contém Interno,Classificação,.*Interno.*

Exemplo de comando do PowerShell, onde seu rótulo é chamado "Geral":

Set-Label -Identity General -AdvancedSettings @{labelByCustomProperties="Secure Islands label contains Internal,Classification,.*Internal.*"}

Exemplo 4: Várias regras para o mesmo rótulo

Quando precisar de várias regras para o mesmo rótulo, defina vários valores de cadeia de caracteres para a mesma chave.

Neste exemplo, os rótulos das Ilhas Seguras denominados "Confidencial" e "Secreto" são armazenados na propriedade personalizada chamada Classificação e você deseja que o cliente de rotulagem unificado da Proteção de Informações do Azure aplique o rótulo de confidencialidade chamado "Confidencial":

Set-Label -Identity Confidential -AdvancedSettings @{labelByCustomProperties=ConvertTo-Json("Migrate Confidential label,Classification,Confidential", "Migrate Secret label,Classification,Secret")}

Estenda suas regras de migração de rótulos para e-mails

Você pode usar a configuração definida com a configuração avançada labelByCustomProperties para emails do Outlook, além de documentos do Office, especificando uma configuração avançada de política de rótulo adicional.

No entanto, essa configuração tem um impacto negativo conhecido no desempenho do Outlook, portanto, configure essa configuração adicional somente quando tiver um forte requisito comercial para ela e lembre-se de defini-la como um valor de cadeia de caracteres nula quando tiver concluído a migração da outra solução de rotulagem.

Para definir essa configuração avançada, insira as seguintes cadeias de caracteres para a política de rótulo selecionada:

Chave: EnableLabelByMailHeader

Valor: Verdadeiro

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelByMailHeader="True"}

Estender suas regras de migração de rótulo para propriedades do SharePoint

Você pode usar a configuração definida com a configuração avançada labelByCustomProperties para propriedades do SharePoint que você pode expor como colunas aos usuários especificando uma configuração avançada de política de rótulo adicional.

Esta definição é suportada quando utiliza o Word, Excel e PowerPoint.

Para definir essa configuração avançada, insira as seguintes cadeias de caracteres para a política de rótulo selecionada:

Chave: EnableLabelBySharePointProperties

Valor: Verdadeiro

Exemplo de comando do PowerShell, onde sua política de rótulo é chamada "Global":

Set-LabelPolicy -Identity Global -AdvancedSettings @{EnableLabelBySharePointProperties="True"}

Aplicar uma propriedade personalizada quando um rótulo é aplicado

Essa configuração usa uma configuração avançada de rótulo que você deve configurar usando o PowerShell do Centro de Conformidade e Segurança de Segurança.

Pode haver alguns cenários em que você deseja aplicar uma ou mais propriedades personalizadas a um documento ou mensagem de email, além dos metadados aplicados por um rótulo de confidencialidade.

Por exemplo:

Você está no processo de migração de outra solução de rotulagem, como Ilhas Seguras. Para interoperabilidade durante a migração, você deseja que os rótulos de sensibilidade também apliquem uma propriedade personalizada usada pela outra solução de rotulagem.

Para seu sistema de gerenciamento de conteúdo (como o SharePoint ou uma solução de gerenciamento de documentos de outro fornecedor), você deseja usar um nome de propriedade personalizado consistente com valores diferentes para os rótulos e com nomes amigáveis em vez do GUID do rótulo.

Para documentos do Office e emails do Outlook que os usuários rotulam usando o cliente de rotulagem unificada da Proteção de Informações do Azure, você pode adicionar uma ou mais propriedades personalizadas que definir. Você também pode usar esse método para o cliente de rotulagem unificada para exibir uma propriedade personalizada como um rótulo de outras soluções para conteúdo que ainda não está rotulado pelo cliente de rotulagem unificada.

Como resultado dessa opção de configuração, todas as propriedades personalizadas adicionais são aplicadas pelo cliente de rotulagem unificada da Proteção de Informações do Azure da seguinte maneira:

| Environment | Description |

|---|---|

| Documentos do Office | Quando o documento é rotulado no aplicativo da área de trabalho, as propriedades personalizadas adicionais são aplicadas quando o documento é salvo. |

| E-mails do Outlook | Quando a mensagem de email é rotulada no Outlook, as propriedades adicionais são aplicadas ao cabeçalho x quando o email é enviado. |

| PowerShell | Set-AIPFileLabel e Set-AIPFileClassificiation aplicam as propriedades personalizadas adicionais quando o documento é rotulado e salvo. Get-AIPFileStatus exibe propriedades personalizadas como o rótulo mapeado se um rótulo de sensibilidade não for aplicado. |

| Explorador de Ficheiros | Quando o usuário clica com o botão direito do mouse no arquivo e aplica o rótulo, as propriedades personalizadas são aplicadas. |

Essa configuração requer que você especifique uma configuração avançada chamada customPropertiesByLabel para cada rótulo de sensibilidade que você deseja aplicar as propriedades personalizadas adicionais. Em seguida, para cada entrada, defina o valor usando a seguinte sintaxe:

[custom property name],[custom property value]

Importante

O uso de espaços em branco na string impedirá a aplicação dos rótulos.

Por exemplo:

- Exemplo 1: Adicionar uma única propriedade personalizada para um rótulo

- Exemplo 2: Adicionar várias propriedades personalizadas para um rótulo

Exemplo 1: Adicionar uma única propriedade personalizada para um rótulo

Requisito: Os documentos rotulados como "Confidenciais" pelo cliente de rotulagem unificada da Proteção de Informações do Azure devem ter a propriedade personalizada adicional chamada "Classificação" com o valor de "Secreto".

Neste exemplo:

- O rótulo de sensibilidade é chamado Confidencial e cria uma propriedade personalizada chamada Classificação com o valor de Secret.

A configuração avançada:

Chave: customPropertiesByLabel

Valor: Classificação,Segredo

Exemplo de comando do PowerShell, onde seu rótulo é chamado "Confidencial":

Set-Label -Identity Confidential -AdvancedSettings @{customPropertiesByLabel="Classification,Secret"}

Exemplo 2: Adicionar várias propriedades personalizadas para um rótulo

Para adicionar mais de uma propriedade personalizada para o mesmo rótulo, você precisa definir vários valores de cadeia de caracteres para a mesma chave.

Exemplo de comando do PowerShell, onde seu rótulo é chamado "Geral" e você deseja adicionar uma propriedade personalizada chamada Classificação com o valor de Geral e uma segunda propriedade personalizada chamada Sensibilidade com o valor de Interno:

Set-Label -Identity General -AdvancedSettings @{customPropertiesByLabel=ConvertTo-Json("Classification,General", "Sensitivity,Internal")}

Configurar um rótulo para aplicar proteção S/MIME no Outlook

Essa configuração usa configurações avançadas de rótulo que você deve configurar usando o PowerShell do Centro de Conformidade e Segurança de Segurança.

Use essas configurações somente quando tiver uma implantação S/MIME em funcionamento e quiser que um rótulo aplique automaticamente esse método de proteção para emails em vez da proteção do Rights Management da Proteção de Informações do Azure. A proteção resultante é a mesma que quando um usuário seleciona manualmente as opções S/MIME do Outlook.

| Configuração | Chave/Valor |

|---|---|

| Assinatura digital S/MIME | Para definir uma configuração avançada para uma assinatura digital S/MIME, insira as seguintes cadeias de caracteres para o rótulo selecionado: - Chave: SMimeSign - Valor: Verdadeiro |

| Encriptação S/MIME | Para definir uma configuração avançada para criptografia S/MIME, insira as seguintes cadeias de caracteres para o rótulo selecionado: - Chave: SMimeEncrypt - Valor: Verdadeiro |

Quando um usuário seleciona o rótulo no Outlook, suas configurações S/MIME configuradas são aplicadas. Se o rótulo também estiver configurado para a criptografia padrão do Rights Management que você pode especificar no portal de conformidade do Microsoft Purview, suas configurações S/MIME substituem a proteção do Rights Management somente no Outlook. Para os outros aplicativos suportados pelo cliente de rotulagem unificada, o cliente continua a usar as configurações de criptografia especificadas no portal de conformidade.

Se você quiser que o rótulo fique visível somente no Outlook, configure a opção Não Encaminhar criptografia em Permitir que os usuários atribuam permissões.

Exemplo de comandos do PowerShell, em que seu rótulo é chamado "Somente destinatários":

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeSign="True"}

Set-Label -Identity "Recipients Only" -AdvancedSettings @{SMimeEncrypt="True"}

Especificar um subrótulo padrão para um rótulo pai

Essa configuração usa uma configuração avançada de rótulo que você deve configurar usando o PowerShell do Centro de Conformidade e Segurança de Segurança.

Quando você adiciona um subrótulo a um rótulo, os usuários não podem mais aplicar o rótulo pai a um documento ou email. Por padrão, os usuários selecionam o rótulo pai para ver os subrótulos que podem aplicar e, em seguida, selecionam um desses subrótulos. Se você definir essa configuração avançada, quando os usuários selecionarem o rótulo pai, um subrótulo será automaticamente selecionado e aplicado a eles:

Chave: DefaultSubLabelId

Valor: <GUID do subrótulo>

Exemplo de comando do PowerShell, em que o rótulo pai é chamado "Confidencial" e o subrótulo "Todos os funcionários" tem um GUID de 8faca7b8-8d20-48a3-8ea2-0f96310a848e:

Set-Label -Identity "Confidential" -AdvancedSettings @{DefaultSubLabelId="8faca7b8-8d20-48a3-8ea2-0f96310a848e"}

Ativar a classificação para ser executada continuamente em segundo plano

Essa configuração usa uma configuração avançada de rótulo que você deve configurar usando o PowerShell do Centro de Conformidade e Segurança de Segurança.

Quando você define essa configuração, ela altera o comportamento padrão de como o cliente de rotulagem unificada da Proteção de Informações do Azure aplica rótulos automáticos e recomendados a documentos:

Para Word, Excel e PowerPoint, a classificação automática é executada continuamente em segundo plano.

O comportamento não muda para o Outlook.

Quando o cliente de etiquetagem unificada da Proteção de Informações do Azure verifica periodicamente os documentos em busca das regras de condição especificadas, esse comportamento habilita a classificação e a proteção automáticas e recomendadas para documentos do Office armazenados no SharePoint ou no OneDrive, desde que o salvamento automático esteja ativado. Arquivos grandes também são salvos mais rapidamente porque as regras de condição já foram executadas.

As regras de condição não são executadas em tempo real quando um usuário digita. Em vez disso, eles são executados periodicamente como uma tarefa em segundo plano se o documento for modificado.

Para definir essa configuração avançada, insira as seguintes cadeias de caracteres:

- Chave: RunPolicyInBackground

- Valor: Verdadeiro

Exemplo de comando do PowerShell:

Set-LabelPolicy -Identity PolicyName -AdvancedSettings @{RunPolicyInBackground = "true"}

Nota

Este recurso está atualmente em visualização. Os Termos Suplementares do Azure Preview incluem termos legais adicionais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Especifique uma cor para o rótulo

Essa configuração usa configurações avançadas de rótulo que você deve configurar usando o PowerShell do Centro de Conformidade e Segurança de Segurança.

Use esta configuração avançada para definir uma cor para um rótulo. Para especificar a cor, insira um código hexadecimal triplete para os componentes vermelho, verde e azul (RGB) da cor. Por exemplo, #40e0d0 é o valor hexadecimal RGB para turquesa.

Se você precisar de uma referência para esses códigos, encontrará uma tabela útil na <página de cores> dos documentos da Web do MSDN. Você também encontra esses códigos em muitos aplicativos que permitem editar imagens. Por exemplo, o Microsoft Paint permite que você escolha uma cor personalizada de uma paleta e os valores RGB são exibidos automaticamente, que você pode copiar.

Para definir a configuração avançada para a cor de um rótulo, insira as seguintes cadeias de caracteres para o rótulo selecionado:

Chave: cor

Valor: <valor hexadecimal RGB>

Exemplo de comando do PowerShell, onde seu rótulo é chamado "Público":

Set-Label -Identity Public -AdvancedSettings @{color="#40e0d0"}

Iniciar sessão como um utilizador diferente

O login com vários usuários não é suportado pelo AIP na produção. Este procedimento descreve como entrar como um usuário diferente apenas para fins de teste.

Você pode verificar em qual conta você está conectado no momento usando a caixa de diálogo Proteção de Informações do Microsoft Azure: Abra um aplicativo do Office e, na guia Página Inicial, selecione o botão Sensibilidade e selecione Ajuda e comentários. O nome da sua conta é apresentado na secção Estado do cliente.

Certifique-se também de verificar o nome de domínio da conta conectada que é exibida. Pode ser fácil perder que você está conectado com o nome de conta certo, mas domínio errado. Um sintoma de usar a conta errada inclui não baixar as etiquetas ou não ver as etiquetas ou o comportamento esperado.

Para iniciar sessão como um utilizador diferente:

Navegue até %localappdata%\Microsoft\MSIP e exclua o arquivo TokenCache .

Reinicie todas as aplicações do Office abertas e inicie sessão com a sua conta de utilizador diferente. Se você não vir um prompt em seu aplicativo do Office para entrar no serviço Proteção de Informações do Azure, retorne à caixa de diálogo Proteção de Informações do Microsoft Azure e selecione Entrar na seção Status do cliente atualizado.

Além disso:

| Cenário | Description |

|---|---|

| Ainda entrou na conta antiga | Se o cliente de etiquetagem unificada da Proteção de Informações do Azure ainda tiver iniciado sessão com a conta antiga depois de concluir estes passos, elimine todos os cookies do Internet Explorer e, em seguida, repita os passos 1 e 2. |

| Usando o logon único | Se estiver a utilizar o início de sessão único, tem de terminar sessão no Windows e iniciar sessão com a sua conta de utilizador diferente depois de eliminar o ficheiro de token. Em seguida, o cliente de etiquetagem unificada da Proteção de Informações do Azure autentica-se automaticamente utilizando a sua conta de utilizador atualmente ligada. |

| Inquilinos diferentes | Esta solução é suportada para iniciar sessão como outro utilizador do mesmo inquilino. Não há suporte para entrar como outro usuário de um locatário diferente. Para testar a Proteção de Informações do Azure com vários locatários, use computadores diferentes. |

| Redefinir configurações | Você pode usar a opção Redefinir configurações da Ajuda e Comentários para sair e excluir os rótulos e as configurações de política baixados atualmente do portal de conformidade do Microsoft Purview. |

Suporte para computadores desconectados

Importante

Há suporte para computadores desconectados nos seguintes cenários de rotulagem: Explorador de Arquivos, PowerShell, seus aplicativos do Office e o scanner.

Por padrão, o cliente de rotulagem unificada da Proteção de Informações do Azure tenta se conectar automaticamente à Internet para baixar as configurações de rótulos e políticas de rótulos do portal de conformidade do Microsoft Purview.

Se você tiver computadores que não podem se conectar à Internet por um período de tempo, poderá exportar e copiar arquivos que gerenciam manualmente a política para o cliente de etiquetagem unificada.

Para suportar computadores desconectados do cliente de etiquetagem unificada:

Escolha ou crie uma conta de usuário no Microsoft Entra ID que você usará para baixar rótulos e configurações de política que deseja usar em seu computador desconectado.