Controle seus dados na nuvem usando o HSM gerenciado

A Microsoft valoriza, protege e defende a privacidade. Acreditamos na transparência para que as pessoas e as organizações possam controlar os seus dados e ter escolhas significativas na forma como são utilizados. Capacitamos e defendemos as escolhas de privacidade de cada pessoa que utiliza os nossos produtos e serviços.

Neste artigo, analisamos profundamente os controles de segurança HSM gerenciados do Azure Key Vault para criptografia e como ele fornece proteções adicionais e medidas técnicas para ajudar nossos clientes a atender aos requisitos de conformidade.

A encriptação é uma das principais medidas técnicas que pode tomar para obter o controlo exclusivo dos seus dados. O Azure fortalece os seus dados através de tecnologias de encriptação de última geração, tanto para dados em repouso como para dados em trânsito. Nossos produtos de criptografia erguem barreiras contra o acesso não autorizado aos dados, incluindo duas ou mais camadas de criptografia independentes para proteger contra comprometimentos de qualquer camada única. Além disso, o Azure tem respostas, políticas e processos claramente definidos e bem estabelecidos, compromissos contratuais fortes e controlos de segurança físicos, operacionais e de infraestrutura rigorosos para fornecer aos nossos clientes o controlo final dos seus dados na nuvem. A premissa fundamental da estratégia de gerenciamento de chaves do Azure é dar aos nossos clientes mais controle sobre seus dados. Usamos uma postura de confiança zero com tecnologias avançadas de enclave, módulos de segurança de hardware (HSMs) e isolamento de identidade que reduz o acesso da Microsoft a chaves e dados de clientes.

A criptografia em repouso fornece proteção de dados para dados armazenados em repouso e conforme exigido pela necessidade de uma organização de governança de dados e esforços de conformidade. O portfólio de conformidade da Microsoft é o mais amplo em todas as nuvens públicas em todo o mundo, com padrões do setor e regulamentações governamentais, como HIPAA, Regulamento Geral de Proteção de Dados e Padrões Federais de Processamento de Informações (FIPS) 140-2 e 3. Estas normas e regulamentos estabelecem salvaguardas específicas para a proteção de dados e requisitos de encriptação. Na maioria dos casos, é necessária uma medida obrigatória para o cumprimento.

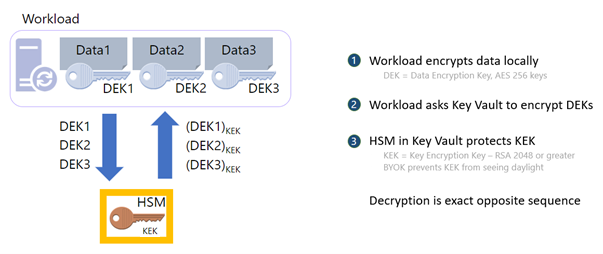

Como funciona a encriptação em repouso?

Os serviços do Azure Key Vault fornecem soluções de criptografia e gerenciamento de chaves que protegem chaves criptográficas, certificados e outros segredos que os aplicativos e serviços de nuvem usam para proteger e controlar dados criptografados em repouso.

O gerenciamento seguro de chaves é essencial para proteger e controlar dados na nuvem. O Azure oferece várias soluções que você pode usar para gerenciar e controlar o acesso a chaves de criptografia para que você tenha escolha e flexibilidade para atender às rigorosas necessidades de conformidade e proteção de dados.

- A criptografia da plataforma Azure é uma solução de criptografia gerenciada por plataforma que criptografa usando criptografia no nível do host. As chaves gerenciadas pela plataforma são chaves de criptografia que são geradas, armazenadas e gerenciadas inteiramente pelo Azure.

- As chaves gerenciadas pelo cliente são chaves que são criadas, lidas, excluídas, atualizadas e administradas inteiramente pelo cliente. As chaves gerenciadas pelo cliente podem ser armazenadas em um serviço de gerenciamento de chaves na nuvem, como o Azure Key Vault.

- O Azure Key Vault Standard encripta utilizando uma chave de software e é compatível com FIPS 140-2 Nível 1.

- O Azure Key Vault Premium criptografa usando chaves protegidas por HSMs validados pelo FIPS 140.

- O Azure Key Vault Managed HSM criptografa usando chaves protegidas por HSM FIPS 140-2 Nível 3 de locatário único e é totalmente gerenciado pela Microsoft.

Para maior garantia, no Azure Key Vault Premium e no Azure Key Vault Managed HSM, você pode trazer sua própria chave (BYOK) e importar chaves protegidas por HSM de um HSM local.

Portfólio de produtos de gerenciamento de chaves do Azure

| Azure Key Vault Standard | Azure Key Vault Premium | HSM Gerido do Azure Key Vault | |

|---|---|---|---|

| Inquilinos | Multi-inquilino | Multi-inquilino | Inquilino único |

| Conformidade | FIPS 140-2 Nível 1 | FIPS 140-2 Nível 3 | FIPS 140-2 Nível 3 |

| Elevada disponibilidade | Automático | Automático | Automático |

| Casos de utilização | Encriptação inativa | Encriptação inativa | Encriptação inativa |

| Controlos-chave | Cliente | Cliente | Cliente |

| Raiz do controle de confiança | Microsoft | Microsoft | Cliente |

O Azure Key Vault é um serviço de nuvem que você pode usar para armazenar e acessar segredos com segurança. Um segredo é qualquer coisa que você queira controlar o acesso com segurança e pode incluir chaves de API, senhas, certificados e chaves criptográficas.

O Key Vault suporta dois tipos de contêineres:

Cofres

- Nível padrão: os cofres suportam o armazenamento de segredos, certificados e chaves suportadas por software.

- Nível premium: os cofres suportam o armazenamento de segredos, certificados, chaves suportadas por software e chaves apoiadas por HSM.

Módulo de segurança de hardware gerenciado (HSM)

- O HSM gerenciado suporta apenas chaves apoiadas por HSM.

Para obter mais informações, consulte Conceitos do Azure Key Vault e Visão geral da API REST do Azure Key Vault.

O que é o HSM Gerido do Azure Key Vault?

O Azure Key Vault Managed HSM é um serviço de nuvem totalmente gerenciado, altamente disponível, de locatário único e compatível com padrões que tem um domínio de segurança controlado pelo cliente que permite armazenar chaves criptográficas para seus aplicativos em nuvem usando HSMs validados pelo FIPS 140-2 Nível 3.

Como o Azure Key Vault Managed HSM protege suas chaves?

O Azure Key Vault Managed HSM usa uma defesa em profundidade e uma postura de segurança de confiança zero que usa várias camadas, incluindo controles de segurança físicos, técnicos e administrativos para proteger e defender seus dados.

O Azure Key Vault e o Azure Key Vault Managed HSM são projetados, implantados e operados para que a Microsoft e seus agentes sejam impedidos de acessar, usar ou extrair quaisquer dados armazenados no serviço, incluindo chaves criptográficas.

As chaves gerenciadas pelo cliente que são criadas ou importadas com segurança para os dispositivos HSM, a menos que definido de outra forma pelo cliente, não são extraíveis e nunca são visíveis em texto sem formatação para sistemas, funcionários ou agentes da Microsoft.

A equipe do Key Vault explicitamente não tem procedimentos operacionais para conceder esse tipo de acesso à Microsoft e seus agentes, mesmo se autorizado por um cliente.

Não tentaremos derrotar os recursos de criptografia controlados pelo cliente, como o Azure Key Vault ou o Azure Key Vault Managed HSM. Se confrontados com uma exigência legal para fazê-lo, contestaremos tal exigência em qualquer base legal, consistente com os compromissos dos nossos clientes.

Em seguida, analisamos detalhadamente como esses controles de segurança são implementados.

Controles de segurança no HSM gerenciado do Azure Key Vault

O Azure Key Vault Managed HSM usa os seguintes tipos de controles de segurança:

- Físico

- Técnico

- Administrativo

Controlos de segurança física

O núcleo do HSM gerenciado é o módulo de segurança de hardware (HSM). Um HSM é um processador criptográfico especializado, endurecido, inviolável, de alta entropia e dedicado que é validado para o padrão FIPS 140-2 Nível 3. Todos os componentes do HSM são ainda cobertos com epóxi endurecido e um invólucro de metal para manter suas chaves seguras contra um invasor. Os HSMs estão alojados em racks de servidores em vários datacenters, regiões e geografias. Esses datacenters geograficamente dispersos estão em conformidade com os principais padrões do setor, como ISO/IEC 27001:2013 e NIST SP 800-53 para segurança e confiabilidade.

A Microsoft projeta, cria e opera datacenters de uma forma que controla estritamente o acesso físico às áreas onde suas chaves e dados são armazenados. Camadas adicionais de segurança física, como cercas altas feitas de concreto e aço, portas de aço com parafuso morto, sistemas de alarme térmico, monitoramento de câmera ao vivo em circuito fechado, pessoal de segurança 24x7, base de necessidade de acesso com aprovação por andar, treinamento rigoroso de pessoal, biometria, verificações de antecedentes e solicitação e aprovação de acesso são obrigatórias. Os dispositivos HSM e servidores relacionados são bloqueados em uma gaiola, e as câmeras filmam a frente e a parte traseira dos servidores.

Controlos técnicos de segurança

Várias camadas de controles técnicos no HSM gerenciado protegem ainda mais seu material chave. Mas, o mais importante, eles impedem a Microsoft de acessar o material de chave.

Confidencialidade: O serviço Managed HSM é executado dentro de um ambiente de execução confiável baseado nas Intel Software Guard Extensions (Intel SGX). O Intel SGX oferece proteção aprimorada contra invasores internos e externos usando isolamento de hardware em enclaves que protegem os dados em uso.

Os enclaves são partes seguras do processador e da memória do hardware. Não é possível visualizar dados ou códigos dentro do enclave, mesmo com um depurador. Se um código não confiável tentar alterar o conteúdo na memória do enclave, o Intel SGX desativará o ambiente e negará a operação.

Esses recursos exclusivos ajudam a proteger o material da chave criptográfica de ser acessível ou visível como texto não criptografado. Além disso, a computação confidencial do Azure oferece soluções para permitir o isolamento de seus dados confidenciais enquanto eles estão sendo processados na nuvem.

Domínio de segurança: um domínio de segurança é um blob criptografado que contém informações criptográficas extremamente confidenciais. O domínio de segurança contém artefatos como o backup do HSM, as credenciais do usuário, a chave de assinatura e a chave de criptografia de dados exclusiva do HSM gerenciado.

O domínio de segurança é gerado no hardware HSM gerenciado e nos enclaves de software de serviço durante a inicialização. Depois que o HSM gerenciado for provisionado, você deverá criar pelo menos três pares de chaves RSA. Você envia as chaves públicas para o serviço quando solicita o download do domínio de segurança. Depois que o domínio de segurança é baixado, o HSM gerenciado entra em um estado ativado e está pronto para ser consumido. O pessoal da Microsoft não tem como recuperar o domínio de segurança e não pode acessar suas chaves sem o domínio de segurança.

Controles de acesso e autorização: O acesso a um HSM gerenciado é controlado por meio de duas interfaces, o plano de gerenciamento e o plano de dados.

O plano de gerenciamento é onde você gerencia o próprio HSM. As operações neste plano incluem a criação e exclusão de HSMs gerenciados e a recuperação de propriedades de HSM gerenciados.

O plano de dados é onde você trabalha com os dados armazenados em um HSM gerenciado, que são chaves de criptografia apoiadas por HSM. Na interface do plano de dados, você pode adicionar, excluir, modificar e usar chaves para executar operações criptográficas, gerenciar atribuições de função para controlar o acesso às chaves, criar um backup HSM completo, restaurar um backup completo e gerenciar o domínio de segurança.

Para acessar um HSM gerenciado em qualquer plano, todos os chamadores devem ter autenticação e autorização adequadas. A autenticação estabelece a identidade do chamador. A autorização determina quais operações o chamador pode executar. Um chamador pode ser qualquer uma das entidades de segurança definidas no ID do Microsoft Entra: usuário, grupo, entidade de serviço ou identidade gerenciada.

Ambos os planos usam o Microsoft Entra ID para autenticação. Para a autorização, utilizam diferentes sistemas:

- O plano de gerenciamento usa o controle de acesso baseado em função do Azure (Azure RBAC), um sistema de autorização criado no Azure Resource Manager.

- O plano de dados usa um RBAC (Managed HSM local RBAC) de nível HSM gerenciado, um sistema de autorização que é implementado e aplicado no nível de HSM gerenciado. O modelo de controle RBAC local permite que os administradores de HSM designados tenham controle total sobre seu pool de HSM que nem mesmo os administradores de grupo de gerenciamento, assinatura ou grupo de recursos podem substituir.

- Criptografia em trânsito: todo o tráfego de e para o HSM gerenciado é sempre criptografado com TLS (as versões 1.3 e 1.2 do Transport Layer Security são suportadas) para proteger contra adulteração e espionagem de dados quando a terminação TLS acontece dentro do enclave SGX e não no host não confiável

- Firewalls: o HSM gerenciado pode ser configurado para restringir quem pode acessar o serviço em primeiro lugar, o que reduz ainda mais a superfície de ataque. Permitimos que você configure o HSM gerenciado para negar acesso da Internet pública e permitir apenas o tráfego de serviços confiáveis do Azure (como o Armazenamento do Azure)

- Pontos de extremidade privados: ao habilitar um ponto de extremidade privado, você está trazendo o serviço HSM gerenciado para sua rede virtual, permitindo que você isole esse serviço apenas para pontos de extremidade confiáveis, como sua rede virtual e serviços do Azure. Todo o tráfego de e para o HSM gerenciado viajará pela rede de backbone segura da Microsoft sem ter que atravessar a Internet pública.

- Monitoramento e registro: A camada mais externa de proteção é os recursos de monitoramento e registro em log do HSM gerenciado. Usando o serviço Azure Monitor, você pode verificar seus logs em busca de análises e alertas para garantir que os padrões de acesso estejam em conformidade com suas expectativas. Isso permite que os membros da sua equipe de segurança tenham visibilidade do que está acontecendo no serviço HSM gerenciado. Se algo não estiver bem, você sempre pode rolar as chaves ou revogar permissões.

- Traga sua própria chave (BYOK): O BYOK permite que os clientes do Azure usem qualquer HSM local suportado para gerar chaves e, em seguida, importá-las para o HSM gerenciado. Alguns clientes preferem usar HSMs locais para gerar chaves para atender aos requisitos normativos e de conformidade. Em seguida, eles usam o BYOK para transferir com segurança uma chave protegida por HSM para o HSM gerenciado. A chave a ser transferida nunca existe fora de um HSM em formato de texto simples. Durante o processo de importação, o material da chave é protegido com uma chave que é mantida no HSM gerenciado.

- HSM externo: alguns clientes nos perguntaram se podem explorar a opção de ter o HSM fora da nuvem do Azure para manter os dados e chaves segregados com um HSM externo, seja em uma nuvem de terceiros ou localmente. Embora o uso de um HSM de terceiros fora do Azure pareça dar aos clientes mais controle sobre as chaves, ele apresenta várias preocupações, como latência que causa problemas de desempenho, deslizamento de SLA causado por problemas com o HSM de terceiros e custos de manutenção e treinamento. Além disso, um HSM de terceiros não pode usar os principais recursos do Azure, como exclusão suave e proteção contra limpeza. Continuamos a avaliar essa opção técnica com nossos clientes para ajudá-los a navegar no complexo cenário de segurança e conformidade.

Controlos administrativos de segurança

Estes controlos de segurança administrativos estão em vigor no Azure Key Vault Managed HSM:

- Defesa de dados. Você tem o forte compromisso da Microsoft em desafiar as solicitações do governo e defender seus dados.

- Obrigações contratuais. Ele oferece obrigações de controle para segurança e proteção de dados do cliente, conforme discutido na Central de Confiabilidade da Microsoft.

- Replicação entre regiões. Você pode usar a replicação de várias regiões no HSM gerenciado para implantar HSMs em uma região secundária.

- Recuperação após desastre O Azure oferece uma solução completa de backup e recuperação de desastres que é simples, segura, escalável e econômica:

- Centro de Resposta de Segurança da Microsoft (MSRC). A administração de serviços HSM gerenciados é totalmente integrada ao MSRC.

- Monitoramento de segurança para operações administrativas inesperadas com resposta de segurança completa 24 horas por dia, 7 dias por semana

- Cadeia de abastecimento resiliente e segura na nuvem. O HSM gerenciado aumenta a confiabilidade por meio de uma cadeia de suprimentos resiliente na nuvem.

- Iniciativa integrada de conformidade regulamentar. A Conformidade na Política do Azure fornece definições de iniciativa incorporadas para ver uma lista dos controlos e domínios de conformidade com base na responsabilidade (Cliente, Microsoft, Partilhado). Para controles responsáveis pela Microsoft, fornecemos detalhes adicionais de nossos resultados de auditoria com base em atestados de terceiros e nossos detalhes de implementação para alcançar essa conformidade.

- Relatórios de auditoria. Recursos para ajudar os profissionais de segurança e conformidade das informações a entender os recursos da nuvem e verificar os requisitos técnicos de conformidade e controle

- Assuma a filosofia da rutura. Assumimos que qualquer componente pode ser comprometido a qualquer momento, e projetamos e testamos adequadamente. Fazemos exercícios regulares de Red Team/Blue Team (simulação de ataque).

O HSM gerenciado oferece controles de segurança físicos, técnicos e administrativos robustos. O HSM gerenciado oferece controle exclusivo de seu material chave para uma solução de gerenciamento de chaves na nuvem escalável e centralizada que ajuda a satisfazer as crescentes necessidades de conformidade, segurança e privacidade. Mais importante ainda, fornece salvaguardas de encriptação que são necessárias para a conformidade. Nossos clientes podem ter certeza de que estamos comprometidos em garantir que seus dados sejam protegidos com transparência sobre nossas práticas à medida que avançamos para a implementação do Limite de Dados da UE da Microsoft.

Para obter mais informações, entre em contato com sua equipe de conta do Azure para facilitar uma discussão com a equipe de produto do Azure Key Management.